Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

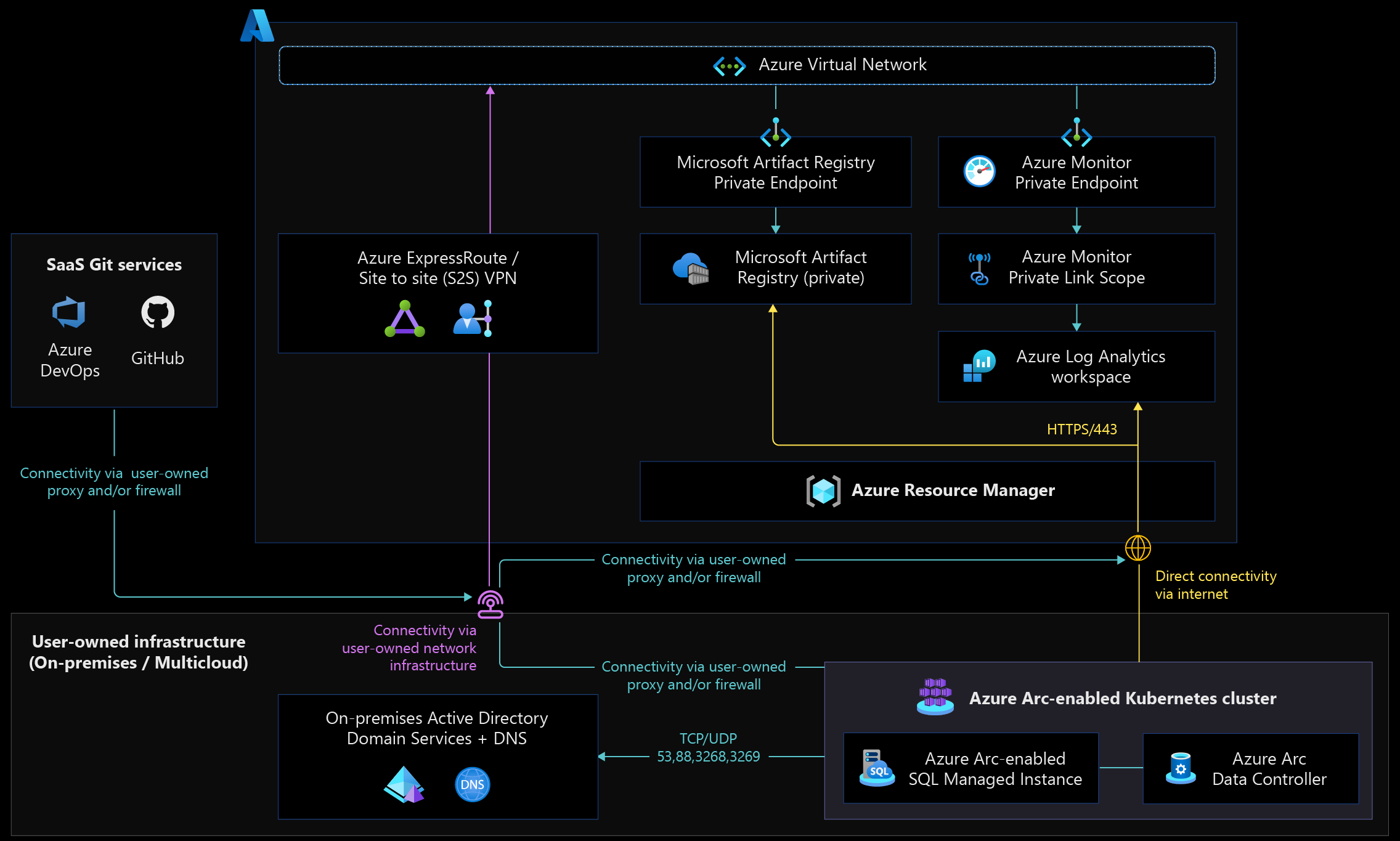

Gegevensservices met Azure Arc ondersteunen twee verschillende connectiviteitsmodi. Met de modi Direct verbonden en Indirect verbonden wordt een SQL Managed Instance met Azure Arc geïmplementeerd die wordt uitgevoerd op Kubernetes-clusters met Azure Arc met een Azure Arc-besturingsvlak.

De onderdelen van gegevensservices met Arc zijn:

- Azure Arc-gegevenscontroller

- Azure Arc Active Directory-connector

- SQL Managed Instance met Azure Arc

Deze onderdelen communiceren met de Azure Arc-eindpunten, Active Directory-domeincontrollers en DNS-servers (Domain Name System) die on-premises en in andere cloudomgevingen worden uitgevoerd.

In dit artikel worden de netwerkarchitectuur, ontwerpoverwegingen en ontwerpaanbevelingen beschreven voor het maken van verbinding met het Azure-besturingsvlak vanuit on-premises of een andere cloudinfrastructuur. U leert hoe u gegevensservices met Arc en een arc-SQL Managed Instance die wordt uitgevoerd op Kubernetes-clusters met Arc in on-premises en andere cloudomgevingen beheert en gebruikt.

Architectuur

In het volgende diagram ziet u een netwerkarchitectuur met Gegevensservices met Arc die direct verbonden en indirect verbonden netwerkmodi ondersteunt.

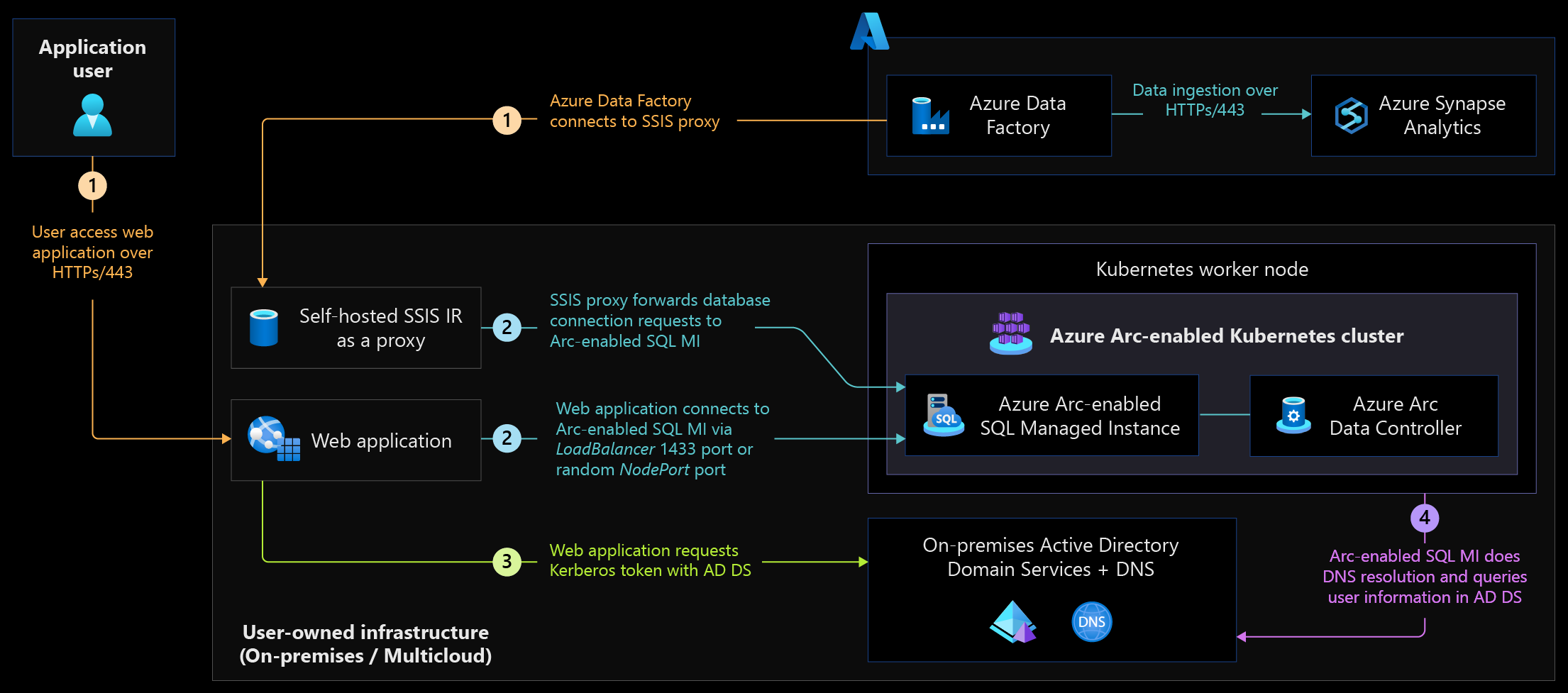

In het volgende scenariodiagram ziet u een voorbeeld van verschillende consumentenservices die veilig toegang hebben tot de SQL Managed Instance met Arc.

Overwegingen bij het ontwerpen

Bekijk de netwerktopologie en het ontwerpgebied voor connectiviteit van de Azure-landingszones om de netwerkconnectiviteit van Gegevensservices met Arc af te stemmen op het door uw organisatie aangenomen ontwerp van de landingszone.

Bekijk de Netwerkconnectiviteit voor Kubernetes met Azure Arc voor meer informatie over de netwerkarchitectuur en aanbevelingen voor het nemen van de juiste ontwerpbeslissingen voor het implementeren en gebruiken van Arc-gegevensservices op Een Kubernetes-cluster met Arc. Gegevensservices met Arc maken gebruik van Kubernetes-netwerkconnectiviteit met Azure Arc voor service-implementatie en -bewerkingen.

Bekijk de beschikbaarheid van gegevensservices met Arc op basis van de connectiviteitsmodus en netwerkvereisten voor gegevensservices met Azure Arc. Bepaal of de direct verbonden modus of indirect verbonden modus het beste overeenkomt met het netwerkbeveiligingsbeleid van uw organisatie van on-premises netwerk of andere cloudproviders.

De modus Direct verbonden vereist een directe verbinding met Azure en biedt andere voordelen van deze connectiviteit. Houd rekening met de compromissen die nodig zijn om deze directe verbinding mogelijk te maken op basis van de beveiligings- en nalevingsvereisten van uw organisatie.

Afhankelijk van waar het Kubernetes-cluster met Arc wordt uitgevoerd, kunt u overwegen om een Kubernetes LoadBalancer of NodePort-type te gebruiken. Deze services maken gegevensservices met Arc beschikbaar, zoals gegevenscontroller en SQL Managed Instance. Een load balancer onderhoudt hetzelfde poortnummer voor meerdere exemplaren, terwijl de knooppuntpoort verschillende poortnummers vereist voor elke arc-SQL Managed Instance.

Voor SQL Managed Instance-service met Arc kunt u overwegen om software load balancer-typen te implementeren, zoals MetalLB in on-premises omgevingen en interne load balancers in cloudomgevingen. Load balancers bieden consistente IP-adressen en SQL-serverpoorten, zoals 1433 of aangepaste poort- en taakverdelingsknooppunten in het Kubernetes-cluster. IP-adressen van knooppunten worden gewijzigd in clusters die automatisch worden geschaald. Ze bieden geen hoge beschikbaarheid wanneer pods van het ene Kubernetes-werkknooppunt naar het andere worden verplaatst. Zoals tijdens failover, upgrades en onderhoud van Kubernetes-clusters, gegevenscontrollers en SQL Managed Instance met Arc.

Overweeg het gebruik van TLS-poorten (Transport Layer Security), zoals 636 en 3269 versus niet-TLS-poorten 389 en 3268 met Active Directory Domain Services. TLS-poorten houden verbindingen veilig bij het gebruik van AD-verificatie in een SQL Managed Instance met Azure Arc.

Wanneer u Azure Key Vault gebruikt om Kubernetes-geheimen van de arc-SQL Managed Instance voor AD-verificatie te beveiligen, kunt u overwegen azure Key Vault privé-eindpunten te gebruiken om verbindingen privé te houden. Zie Azure Key Vault Secrets Provider-extensie voor meer informatie over het ophalen van geheimen in Kubernetes-clusters met Azure Arc en voor meer informatie over het gebruik van Azure Key Vault met Kubernetes-clusters met Arc.

Evalueer openbare versus privé-eindpunten bij het gebruik van de archief-blob van het Azure Storage-account om arc-SQL Managed Instance databaseback-upbestanden te behouden voor langetermijnretentie.

Ontwerpaanbeveling

Bekijk aanbevelingen voor Kubernetes-netwerkontwerp met Azure Arc als Arc-SQL Managed Instance geïmplementeerd op een bestaand Kubernetes-cluster met Arc.

Gebruik de directe connectiviteitsmodus in plaats van de implementatie van de modus Indirecte connectiviteit van uw gegevensservices met Arc en SQL Managed Instance met Arc om de functievoordelen van de implementatie van de rechtstreeks verbonden modus te verkrijgen.

Kies Kubernetes LoadBalancer-servicetype boven het servicetype NodePort voor gegevensservices met Arc, zoals gegevenscontrollers, dashboards en SQL Managed Instance met Arc. Het type LoadBalancer biedt tolerantie voor Kubernetes-knooppuntfouten, opnieuw opstarten van knooppunten en het verwijderen van knooppunten tijdens de upgrade en het onderhoud van Kubernetes-clusters.

Gebruik interne load balancers via externe load balancers bij het gebruik van een openbare cloudinfrastructuur voor de implementatie van gegevensservices met Arc. De interne load balancer wijst privé-IP-adressen van het virtuele netwerk toe en houdt databaseverkeer privé voor het interne netwerk.

Gebruik voor on-premises implementatie een load balancer in een container, zoals MetalLB , ter ondersteuning van het servicetype load balancer. Een container load balancer vereenvoudigt firewallregels met behulp van standaard SQL-poort 1433. Het is gemakkelijker te onthouden dan het gebruik van willekeurige poorten met het servicetype NodePort . Zorg ervoor dat u een CIDR-subnetgrootte toewijst ter ondersteuning van het aantal SQL Managed Instances met Arc dat is geïmplementeerd op het Kubernetes-cluster met Azure Arc.

Wanneer u AD-verificatie gebruikt voor uw arc-SQL Managed Instance in zowel door het systeem beheerde als door de klant beheerde sleuteltabs, moet u de DNS-registratie voor SQL Managed Instance-eindpunten met Arc automatiseren. Automatisering helpt u bij het detecteren van services met behulp van on-premises of andere DNS-servers in de cloud. Het elimineert ook de overhead van bewerkingen en werkt IP-adressen automatisch bij wanneer ze worden gewijzigd of wanneer u een service-exemplaar verwijdert.

Gebruik firewallregels om netwerktoegang te beperken tot eindpunten voor SQL Managed Instance, gegevenscontrollers en dashboards met Arc om toegang van niet-vertrouwde bronnen te voorkomen. Firewallregels verminderen het aanvalsoppervlak van de arc-SQL Managed Instance en voorkomen gegevensexfiltratie.

Wanneer u privé-eindpunten van Azure gebruikt voor Microsoft-artefactregister (ook wel Bekend als Microsoft Container Registry of MCR), Azure Key Vault, Azure Log Analytics en opslagaccounts, configureert u on-premises DNS-servers om DNS-query's door te sturen naar DNS-doorstuurserver in Azure. Deze benadering maakt automatische detectie van deze privé-eindpunten met behulp van DNS-namen mogelijk en elimineert de noodzaak om hostvermeldingen of DNS-vermeldingsregistratie te gebruiken in on-premises DNS-servers.

AD-verificatie voor arc-SQL Managed Instance vereist een verbinding met Active Directory Domain Services. Stel connectiviteit in met domeincontrollers in primaire sites voor herstel na noodgevallen voor hoge beschikbaarheid. Aangezien veel ondernemingen siteherstelforests implementeren in verschillende geografische gebieden, gebruikt u de dichtstbijzijnde site om de netwerklatentie voor domeincontrollers te verminderen. Raadpleeg arc-enabled SQL Managed Instance bedrijfscontinuïteit en herstel na noodgevallen voor meer richtlijnen.

Volgende stappen

Zie de volgende artikelen voor meer informatie over uw hybride cloud- en multicloudtraject:

- Bekijk de connectiviteitsmodi en vereisten voor Gegevensservices met Azure Arc.

- Controleer Active Directory-verificatie.

- Bekijk de Netwerkconnectiviteit voor Kubernetes met Azure Arc.

- Gebruik met Arc ingeschakelde SQL Managed Instance geautomatiseerde scenario's met Azure Arc Jumpstart.

- Bekijk het Azure Arc-leertraject op Microsoft Learn.