Overwegingen voor platformautomatisering voor Red Hat Enterprise Linux in Azure

In dit artikel wordt beschreven hoe u automatisering voor Red Hat Enterprise Linux (RHEL) in Azure beheert. Hierin worden ontwerpoverwegingen, ontwerpaanvelingen en opties voor verschillende hulpprogramma's in het Azure-ecosysteem beschreven die u kunt gebruiken om een consistente en stabiele omgeving te bereiken. Dit artikel bevat richtlijnen die zijn afgestemd op verschillende klantscenario's, bedrijfsvereisten, operationele procedures en technische volwassenheid.

Overzicht

Wanneer u RHEL voor Azure-landingszones automatiseert, gebruikt u de Red Hat Infrastructure Standard (RH-IS) en het bijbehorende Red Hat Infrastructure Standard Adoption Model (RH-ISAM) om het levenscyclusbeheer van de Azure-landingszone af te stemmen. Standaardiseer systemen om een betrouwbare basis voor de oplossing te bieden. De RH-IS definieert de standaardbesturingssysteemomgeving die bestaat uit de standaardset softwareonderdelen en -configuraties. U kunt deze onderdelen en configuraties toepassen op systemen via RH-ISAM, een set DevOps- of Git-bewerkingsprincipes, Azure Resource Manager-sjablonen (ARM-sjablonen), Terraform, Azure CLI en Azure PowerShell.

U kunt verschillende bewerkingen automatiseren. U kunt automatisering bijvoorbeeld gebruiken voor het volgende:

- Onderdelen inrichten.

- Systemen beheren.

- Platformontwikkeling uitvoeren.

- Infrastructuurbewerkingen opnemen.

- Toepassings- en workloadlevenscycli configureren.

U kunt deze bewerkingen implementeren via infrastructuur als code (IaC) en configuratie als code. Als u fouten wilt verminderen en de betrouwbaarheid wilt verhogen, definieert en test u configuraties. Om massamigraties te versnellen, automatiseert u het inrichten. Geautomatiseerde configuraties verminderen configuratiedrifts en zorgen ervoor dat systemen correct functioneren.

Ontwerpoverwegingen

Red Hat Identity Management (IdM) biedt een gecentraliseerd en geïntegreerd platform dat u kunt gebruiken voor het beheren van identiteitsarchieven, verificatiebeleid en autorisatiebeleid voor RHEL-systemen. In een hybride scenario kunt u uw bestaande Red Hat IdM-infrastructuur uitbreiden via een virtueel particulier netwerk of Azure ExpressRoute. Deze configuratie verbindt on-premises omgevingen met de RHEL-landingszone in Azure. Als u hybride cloudidentiteitsscenario's wilt ondersteunen, kunt u uw on-premises omgeving uitbreiden in Azure, zodat u uw workloads kunt integreren met Microsoft Entra. Zie Microsoft Entra-verificatie voor meer informatie.

Als alternatieve oplossing voor identiteitsbeheer kunt u RHEL koppelen om een externe vertrouwensrelatie met Windows Server Active Directory te maken of rechtstreeks lid te worden van een bestaand Windows Server Active Directory-forest. Zie RHEL-systemen rechtstreeks integreren met Windows Server Active Directory voor meer informatie.

Red Hat Satellite is de enige bron van inhoud die wordt geleverd aan beheerde RHEL-systemen. Satelliet omvat Red Hat-pakketten en patches en ook niet-Microsoft-pakketten en aangepaste pakketten die ontwikkelteams voor toepassingen ontwikkelen. Satelliet fungeert als de gateway naar Red Hat Insights, die voorspellende analyse van configuraties biedt om beveiligings- of prestatierisico's te herkennen. Als u vooraf geconfigureerde RHEL-installatiekopieën voor betalen per gebruik implementeert, kunt u gebruikmaken van Red Hat Update Infrastructure voor Azure. Dit is een updatehulpprogramma dat is ingebouwd in de installatiekopieën voor betalen per gebruik.

Ontwerpoverwegingen voor Red Hat Ansible Automation Platform

Red Hat Ansible Automation Platform (AAP) helpt technische werkstromen en terugkerende taken te standaardiseren. U kunt AAP gebruiken om werkstromen te organiseren, processen voor nieuwe systemen in te richten en terugkerende operationele taken te maken. Als u de complexiteit wilt verminderen, gebruikt u één algemeen automatiseringsplatform en een veelgebruikte taal. Volledig geautomatiseerde werkstromen versnellen toepassingsinnovatie en vereenvoudigen migraties van massaworkloads in on-premises omgevingen en cloudomgevingen.

De voordelen van RHEL als platformautomatiseringsstrategie zijn onder andere:

Nieuwe systemen hebben volledig geautomatiseerde inrichting op schaal, waardoor de snelheid van massamigraties wordt verbeterd.

Verbeterde uniformiteit van de configuratie- en toepassingsinstallaties van geteste systemen in fysieke systemen en virtuele systemen.

Doorlopende updates omdat patchbeheer onmiddellijk beschikbaar is.

Een gestandaardiseerd en vereenvoudigd platform voor het leveren van nieuwe toepassingen en workloads. Het personeel heeft extra tijd om meer innovatie te leveren.

U kunt het volgende implementeren:

Een zelfbeheerd AAP-exemplaar via een on-premises infrastructuur, cloudinfrastructuur of beide. U kunt een RHEL-implementatie of een Red Hat OpenShift Container Platform-implementatie gebruiken.

Een zelfbeheerd AAP-exemplaar in een openbare cloud.

Een beheerd AAP-exemplaar in een openbare cloud.

Zelfbeheerde Red Hat AAP on-premises of in de cloud

Implementeer Red Hat AAP in Microsoft Azure in de zelfbeheerde modus in een on-premises, cloud- of hybride infrastructuur om de volgende voordelen te krijgen:

Architectuur en schaal: Bepaal uw ideale architectuur ter ondersteuning van het automatiseringsplatform. U kunt de architectuur baseren op de RHEL-infrastructuur of een OpenShift-operatorimplementatie. Kies op basis van de grootte en vereisten van uw vloot het aantal en de instantiegrootte van controllers, uitvoeringsknooppunten en exemplaren van de privéautomatiseringshub. Zie de Red Hat AAP-planningshandleiding voor meer informatie over architectuur, ontwerp, configuratie en schaal.

Azure-configuratie: Optimaliseer de automatiseringsarchitectuur voor het Azure-ontwerp en de configuratie van uw organisatie.

Automation Mesh-ondersteuning: gebruik de AAP Automation Mesh-functie om automatiseringsworkloads te distribueren over hybride cloudknooppunten die peer-to-peer-verbindingen tot stand brengen met behulp van bestaande netwerken. Plaats hopknooppunten op een locatie op basis van uw beveiligingsontwerpcriteria en netwerktopologie.

Automatiseringshubarchitectuur: Optimaliseer een automatiseringshubarchitectuur voor schaal en plaatsing van exemplaren van privéautomatiseringshubs. Optimaliseer configuraties om de levering van beveiligde automatiseringsinhoud en toegang tot uitvoeringsomgevingsbronnen te verbeteren die zich dicht bij de automatiseringsuitvoeringsbronnen bevinden. U kunt kiezen tot welke Ansible-inhoudsverzamelingen en -versies gebruikers toegang hebben.

Beheerde of zelfbeheerde Red Hat AAP in Azure

Red Hat AAP op Microsoft Azure is beschikbaar via een beheerde toepassing of zelfbeheerde toepassing, die de volgende voordelen biedt:

Een snel rendement op investeringen (ROI) vanwege gebruiksgemak: U kunt AAP rechtstreeks vanuit Azure Marketplace implementeren in Azure. Deze beheerde oplossing is direct na de implementatie actief en u kunt binnen enkele minuten beginnen met het automatiseren van het beheer van uw Azure-resources. Red Hat beheert de infrastructuur, dus u bent vrij om na te denken over andere systemen die essentieel zijn voor uw onderneming.

Gestroomlijnde integratie: AAP in Azure is geïntegreerd met Azure-services. Microsoft en Red Hat hebben de Ansible-verzameling voor Azure ontwikkeld en beveiliging getest, dus u hebt minimale installatie nodig en u krijgt maximale ondersteuning. Gebruik AAP in Azure als onderdeel van uw strategie voor hybride cloudautomatisering om beheer en automatisering te samenvoegen in hybride cloud-, Internet of Things- en edge-implementaties.

Bestaande vastgelegde Azure-uitgaven: u kunt bestaande vastgelegde uitgaven met Microsoft gebruiken om Red Hat AAP te kopen in Azure. Gebruik vastgelegde uitgaven zodat teams in uw hele organisatie onderdelen naadloos kunnen implementeren, configureren en automatiseren. Geïntegreerde facturering betekent dat u één factuur krijgt en volledig inzicht krijgt in de kosten.

Automatisering buiten de cloud: Met AAP in Azure kunt u toepassingen implementeren in uw Microsoft Azure-cloud en deze vervolgens uitbreiden in uw infrastructuur. Toepassingen implementeren, uitvoeren en schalen in Azure- en hybride cloudomgevingen.

Ondersteuning: Red Hat en Microsoft zijn partner voor het bouwen van AAP in Azure om consistente, op beveiliging gerichte bewerkingen te garanderen. Red Hat beheert, services en ondersteunt de toepassing, zodat uw IT-team zich kan richten op het leveren van automatiseringsstrategieën.

Andere overwegingen voor de beheerde modus

U kunt AAP installeren in de beheerde modus in Azure, zodat het een beheerde toepassing is. Red Hat beheert zowel de onderliggende Azure-resources als de software die erop wordt uitgevoerd. Deze infrastructuur wordt uitgevoerd in uw Azure-tenant.

De resourcegroep van de beheerde toepassing staat los van andere resourcegroepen in uw tenant. Red Hat heeft alleen toegang tot de resourcegroep van de beheerde toepassing, zonder inzicht in andere tenantresources.

Zie het overzicht van door Azure beheerde toepassingen voor meer informatie.

AAP op Azure in de beheerde modus maakt gebruik van de volgende resourcegroepen:

Een nieuwe of bestaande resourcegroep in uw tenant. Deze resourcegroep bevat één resource die verwijst naar de implementatie van AAP in beheerde Azure-toepassingen. Red Hat heeft toegang tot de beheerde app om ondersteuning, onderhoud en upgrades uit te voeren. Maar Red Hat beheert de resourcegroep niet.

Een multitenant beheerde resourcegroep (MRG) die de meeste vereiste infrastructuur bevat voor het uitvoeren van AAP in Azure. De Red Hat-tenant en uw tenant delen deze multitenant-resourcegroep. Red Hat heeft volledige administratieve controle. U hebt alleen-lezentoegang tot de resourcegroep.

Een AKS-knooppuntgroep (Azure Kubernetes Service) resourcegroep (NPRG) voor knooppunten. Microsoft vereist een NPRG voor AKS-implementaties. Een NPRG bevat resources die AKS gebruikt om te functioneren. Deze resourcegroep wordt gemaakt bij de implementatie. Red Hat beheert deze resourcegroep niet. Zie de Microsoft AKS-documentatie voor meer informatie.

Houd voor AAP in de beheerde modus ook rekening met de volgende factoren:

Wanneer u AAP installeert in Azure, kiest u of de implementatie openbaar of privé is, wat van invloed is op de wijze waarop gebruikers toegang hebben tot de AAP-gebruikersinterfaces.

Ongeacht of u een openbare of privé-implementatie kiest, moet u netwerkpeering configureren voor uitgaande communicatie van AAP naar de privénetwerken die resources bevatten die u wilt automatiseren. U kunt netwerkpeering van AAP in Azure configureren naar uw privé-Azure-virtuele netwerk en naar on-premises netwerken of netwerken met meerdere clouds waar transitroutering met Azure bestaat.

Andere overwegingen voor de zelfbeheerde modus

AAP in Azure in de zelfbeheerde modus biedt veel van dezelfde voordelen van beheerde AAP. Maar waar de beheerde modus wordt uitgevoerd binnen een AKS-cluster, zijn zelfbeheerde automatiseringsplatformbronnen op basis van virtuele machines (VM's).

Houd rekening met de volgende factoren voor AAP in Azure in de zelfbeheerde modus:

Gebeurtenisgestuurde Ansible is opgenomen in het zelfbeheerde aanbod in Azure. Door gebeurtenisgestuurde automatisering kunt u handmatige taken verminderen en een efficiënte IT-omgeving leveren die zich richt op innovatie. Gebeurtenisgestuurde Ansible verwerkt gebeurtenissen, bepaalt de juiste antwoorden en voert vervolgens geautomatiseerde acties uit om de gebeurtenis te herstellen.

Abonnementen zijn beschikbaar in stappen van 100 actieve beheerde knooppunten. Ze zijn beschikbaar in openbare aanbiedingen of privéaanbiedingen.

VM-resources die AAP in Azure in de zelfbeheerde modus ondersteunen, kunnen volledig bestaan uit Azure Marketplace-installatiekopieën of een combinatie van Azure Marketplace-installatiekopieën en door de klant beheerde installatiekopieën.

Ontwerpaanaanvelingen

Wanneer u het RHEL-platform voor Azure-landingszones gebruikt, gebruikt u door Red Hat gecertificeerde inhoud en gevalideerde inhoudverzamelingen van Red Hat Automation Hub. De volgende verzamelingen hebben prominente rollen in het automatiseringsframework:

redhat.rhel_idm

- Configureer primaire IDM-VM's.

- IdM-replica's configureren.

- RHEL-clients integreren en configureren met IdM.

redhat.satellite, redhat.satellite_operations en redhat.rhel_system_roles

- Implementeer satelliet en capsule.

- Satellietobjecten en -instellingen maken en configureren.

- RHEL-systemen inrichten en configureren.

ansible.*, ansible.controller en infra.controller_configuration

- AAP configureren.

- AAP-taaksjablonen en -instellingen maken en configureren.

De Ansible-verzameling voor Azure bevat meer dan 250 modules die u kunt gebruiken om Azure-resourcetypen te ondervragen, beheren en automatiseren, zoals:

- AKS.

- Toepassingsbeveiligingsgroepen.

- Azure Container Registry.

- Azure-databaseservices.

- Azure Key Vault.

- Azure SQL-database.

- Azure-VM's.

- Microsoft Entra-id.

- Netwerken.

- Opslag.

Implementatie van basisplatforminfrastructuur

Stel concepten en processen vast om de kernplatforminfrastructuur effectief te implementeren en ondersteuning te bieden voor een RHEL-platform op het Azure-landingszonesmodel.

Zie voor meer informatie:

Ontwerprichtlijnen voor azure-landingszones voor overwegingen voor platformautomatisering.

Ontwikkelingslevenscyclus. Verken belangrijke ontwerpoverwegingen en aanbevelingen over het gebruik van automatisering om een landingszone te maken. In deze richtlijnen worden de opslagplaats, vertakking, geautomatiseerde builds, implementatie en terugdraaistrategie besproken.

IaC. Verken de voordelen van het implementeren van Azure-landingszones via IaC. Meer informatie over overwegingen met betrekking tot codestructuur, hulpprogramma's en technologie.

Omgevingen. Meer informatie over het gebruik van meerdere omgevingen voor het bouwen, testen en vrijgeven van code met een hogere snelheid en frequentie. Deze aanpak maakt de implementatie zo eenvoudig mogelijk.

Testgestuurde ontwikkeling. Meer informatie over het gebruik van eenheidstests om de kwaliteit van nieuwe functies te verbeteren en verbeteringen aan te brengen in de codebasis van de Azure-landingszone.

Wanneer u beschikt over de vereiste hulpprogramma's voor broncodebeheer en de processen voor broncodebeheer die zijn vastgelegd in de vorige secties, kunt u automatisering implementeren. Ontwikkel Ansible-automatiseringscode met bijbehorende IaC of configuratie als code om de kerninfrastructuur te implementeren en het RHEL-platform voor het Azure-landingszonesmodel te ondersteunen. Voor greenfield-implementaties kunt u de volgende taken automatiseren voor een volledige omgevingsimplementatie. Voor brownfield-implementaties kunt u alleen de taken automatiseren die uw use-case nodig heeft.

- Maak Azure-resourcegroepen.

- Virtuele netwerken maken.

- Subnetten maken.

- Netwerkbeveiligingsgroepen maken.

- Maak RHEL 8.x- en 9.x gouden installatiekopieën voor Azure via geautomatiseerde Red Hat Image Builder.

- Maak een primaire IDM-VM (pre-Satellite-inrichting). Configureer de primaire IDM-VM via configuratie als code.

- Maak een satelliet-VM (pre-Satellite-inrichting). Satelliet configureren via configuratie als code.

- Capsule-VM's maken (satellietinrichting). Configureer Capsule via configuratie als code.

- IdM-replica-VM's maken (satellietinrichting). IdM-replica's configureren via configuratie als code.

- Maak een AAP-infrastructuur (satellietinrichting), waaronder:

- Automatiseringscontroller-VM's.

- Vm's van het uitvoeringsknooppunt.

- Hopknooppunt-VM's (optioneel).

- Automation Hub-VM's.

- Gebeurtenisgestuurde Ansible-VM's (indien ingeschakeld).

- Azure Database for PostgreSQL-server en de benodigde databases voor de controller-, hub- en gebeurtenisgestuurde Ansible-onderdelen. Azure Database for PostgreSQL-configuraties met hoge beschikbaarheid of herstel na noodgevallen vereisen extra automatisering via replicatieverzending, logboekverzending of Crunchy Postgres.

- Load balancers maken (toepassingsgateways).

- Front-end voor capsule-VM's

- Front-end voor AAP-controller-VM's

- Front-end voor Automation Hub-VM's

- Toepassingsbeveiligingsgroepen maken.

- IdM-infrastructuur

- AAP-infrastructuur

- Satelliet- of capsuleinfrastructuur

Levenscyclusbeheer van RHEL-systeem

Nadat de basisplatforminfrastructuur is geïmplementeerd, kunt u automatisering implementeren voor RHEL-toepassingen en workloadlevenscycli. In de volgende werkstroom wordt een voorbeeld van een automatiserings-implementatie voor een ontwikkelingslevenscycluspijplijn beschreven:

Werk de einddatum van het errata-filter bij en publiceer inhoud in Satelliet.

Niveau verhogen van inhoudsweergaven (CV) en samengestelde inhoudsweergaven (CCV) tot ontwikkeling.

Implementeer RHEL-ontwikkeltestsystemen van satelliethostgroepen. RHEL 8.x- en 9.x gouden afbeeldingen voor Azure via geautomatiseerde Red Hat Image Builder worden gedefinieerd als Azure-rekenresources in Satellite.

Azure-netwerkbeveiligingsgroepen bijwerken of maken op basis van toepassingscommunicatiepaden.

Werk Azure-toepassingsbeveiligingsgroepen bij of maak deze om extra gelaagde beveiliging te bieden voor toepassingsstacks met meerdere lagen.

Werk RHEL-ontwikkelsystemen bij en implementeer en configureer gewenste toepassingen vanuit Satellietontwikkeling CV of CCV.

- Implementeer naar één RHEL-exemplaar voor een eenvoudige toepassingsstack.

- Implementeer op verschillende RHEL-exemplaren voor toepassingsstacks met meerdere lagen.

- Een toepassingsstack configureren.

Voer een toepassingstestframework uit.

- Als de test mislukt, informeert u het beheer van OnCall-automatisering om u te helpen bij het oplossen van problemen en analyses. Sluit de automatiseringswerkstroom af. RHEL-testsystemen blijven geïmplementeerd voor post-mortem-foutanalyse.

- Als de test slaagt, gaat u verder met de stappen.

Promov's en CCV's naar kwaliteitscontrole (QA).

Testsystemen voor RHEL-ontwikkeling vernietigen.

Volgende fasen in de levenscycluspijplijn verschillen enigszins van de fase van de ontwikkelingslevenscyclus. Alleen de ontwikkelingsfase maakt gebruik van de initiële inhoudspublicatie en de eerste CV- en CCV-promotie voor ontwikkeling. In het volgende voorbeeld wordt een automatiseringswerkstroom beschreven voor niet-ontwikkelingslevenscycluspijplijnen, bijvoorbeeld QA, preproductie en productiepijplijnen.

RHEL QA-testsystemen implementeren vanuit satelliethostgroepen. RHEL 8.x- en 9.x gouden afbeeldingen voor Azure via geautomatiseerde Red Hat Image Builder worden gedefinieerd als Azure-rekenresources in Satellite.

Azure-netwerkbeveiligingsgroepen bijwerken of maken op basis van toepassingscommunicatiepaden.

Werk Azure-toepassingsbeveiligingsgroepen bij of maak deze om extra gelaagde beveiliging te bieden voor toepassingsstacks met meerdere lagen.

Werk RHEL QA-systemen bij en implementeer en configureer gewenste toepassingen van CV of CCV in Satelliet-QA.

- Implementeer naar één RHEL-exemplaar voor een eenvoudige toepassingsstack.

- Implementeer op verschillende RHEL-exemplaren voor toepassingsstacks met meerdere lagen.

- Een toepassingsstack configureren.

Voer een toepassingstestframework uit.

- Als de test mislukt, informeert u het beheer van OnCall-automatisering om u te helpen bij het oplossen van problemen en analyses. Sluit de automatiseringswerkstroom af. RHEL-testsystemen blijven geïmplementeerd voor post-mortem-foutanalyse.

- Als de test slaagt, gaat u verder met de stappen.

Promov's en CCV's naar productie.

RHEL QA-testsystemen vernietigen.

Andere ontwerpoverwegingen voor systeemeigen Azure-hulpprogramma's

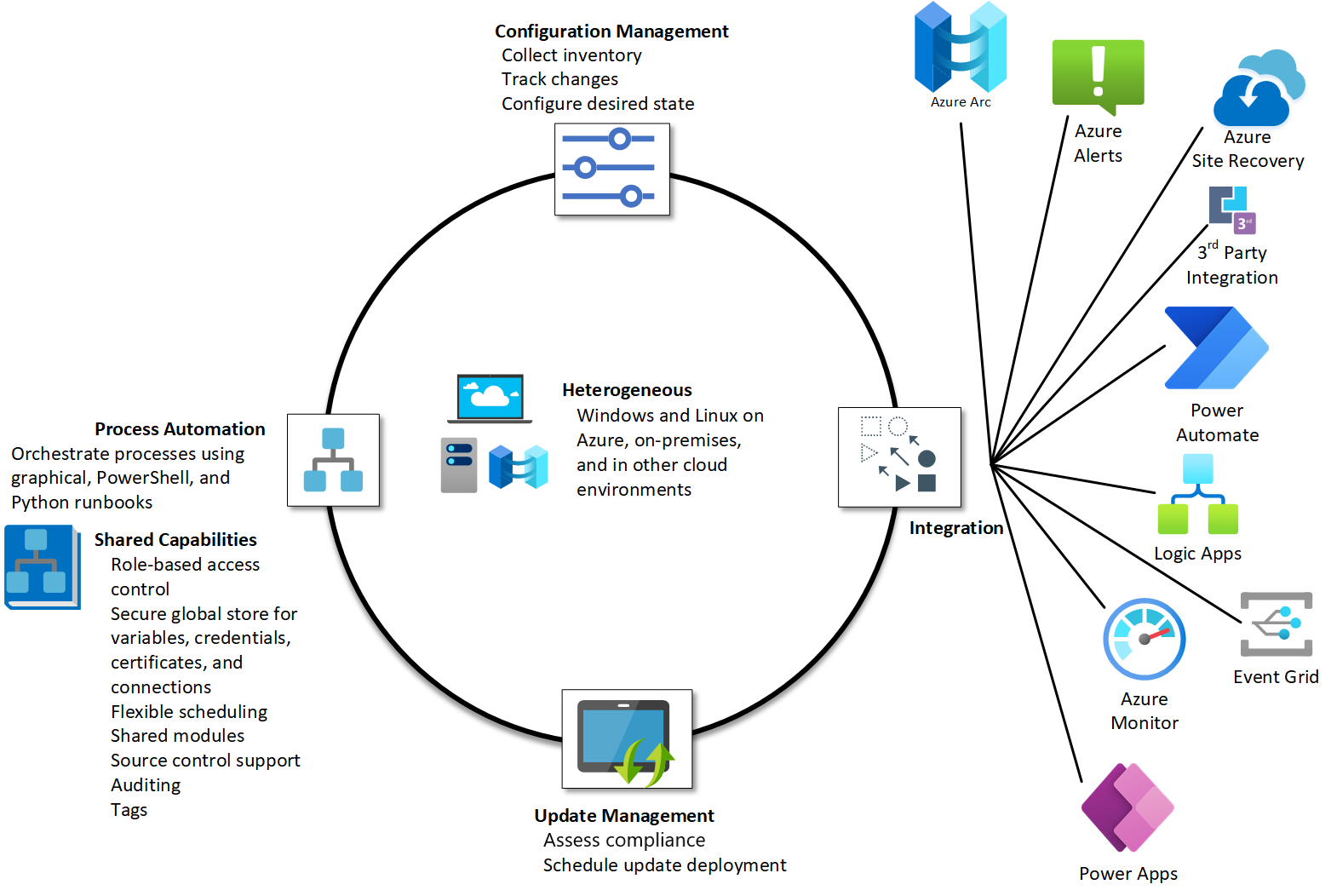

Azure Automation

Als u frequente, tijdrovende en foutgevoelige beheertaken wilt automatiseren, kunt u de functie procesautomatisering in Azure Automation gebruiken. Met deze functie kunt u zich richten op werk dat bedrijfswaarde toevoegt. Procesautomatisering vermindert fouten en verhoogt de efficiëntie, waardoor uw operationele kosten worden verlaagd. Zie Het automation-overzicht voor meer informatie.

Procesautomatisering ondersteunt de integratie van Azure-services en andere partnersystemen, zoals Red Hat, die u moet implementeren, configureren en beheren van uw end-to-end-processen. U kunt deze functie ook gebruiken om grafische PowerShell- en Python-runbooks te maken.

U kunt runbooks gebruiken voor een breed scala aan automatiseringstaken, zoals het beheren van resources, het starten en stoppen van VM's en het verwerken van onderhoudstaken binnen Azure en buiten Azure. Zie het overzicht van verificatie van Azure Automation-accounts en Runbooks in Azure Automation voor meer informatie.

In de volgende tabel worden de ondersteunde runbooktypen beschreven.

| Runbooktype | Beschrijving |

|---|---|

| Powershell | Een tekstueel runbook dat is gebaseerd op Windows PowerShell-scripts. De ondersteunde versies zijn PowerShell 7.2 (GA) en PowerShell 5.1 (GA). Het bovenliggende PowerShell-product biedt geen ondersteuning meer voor PowerShell 7.1. U wordt aangeraden runbooks te maken in de langlopende ondersteunde versie van PowerShell 7.2. |

| PowerShell-werkstroom | Een tekstueel runbook dat is gebaseerd op Windows PowerShell Workflow-scripts. |

| Python | Een tekstueel runbook dat is gebaseerd op Python-scripting. De ondersteunde versies zijn Python 3.8 (GA) en Python 3.10 (preview). Het bovenliggende Python-product ondersteunt Python 2.7 niet meer. We raden u aan runbooks te maken in langlopende ondersteunde versies. |

| Grafisch | Een grafisch runbook dat is gebaseerd op Windows PowerShell en volledig is gemaakt en bewerkt in de grafische editor in Azure Portal. |

| Grafische PowerShell-werkstroom | Een grafisch runbook dat is gebaseerd op Windows PowerShell Workflow en volledig is gemaakt en bewerkt in de grafische editor in Azure Portal. |

Gebruik webhooks om aan aanvragen te voldoen en continue levering en bewerkingen te garanderen door automatisering te activeren via Azure Logic Apps, Azure Functions, IT-servicebeheerproducten of -services, DevOps of bewakingssystemen.

Azure Arc vertegenwoordigt een aanzienlijke vooruitgang in cloud-computing en biedt een geïntegreerd beheerplatform dat Azure-mogelijkheden uitbreidt naar on-premises, multicloud- en edge-omgevingen. Azure Arc kan worden geïntegreerd met de Azure Automation-service via het VM-extensieframework om de rol hybrid runbook worker te implementeren en onboarding te vereenvoudigen voor updatebeheer, wijzigingen bijhouden en inventarisfuncties.

Zie Een bestaande Linux-server verbinden met Azure Arc voor meer informatie.

ARM-sjablonen

IaC via ARM-sjablonen biedt een consistente declaratieve methode voor het implementeren en beheren van Azure-resources. Gebruik ARM-sjablonen om de vereiste infrastructuur voor uw toepassingen in een JSON-indeling te definiëren. ARM-sjablonen zijn idempotent, wat betekent dat u dezelfde sjabloon vaak kunt implementeren en dezelfde resourcetypen in dezelfde status kunt krijgen.

Zie de documentatie voor ARM-sjablonen voor meer informatie.

JSON-voorbeeld

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"location": {

"type": "string",

"defaultValue": "[resourceGroup().location]"

},

"storageAccountName": {

"type": "string",

"defaultValue": "[format('toylaunch{0}', uniqueString(resourceGroup().id))]"

}

},

"resources": [

{

"type": "Microsoft.Storage/storageAccounts",

"apiVersion": "2021-06-01",

"name": "[parameters('storageAccountName')]",

"location": "[parameters('location')]",

"sku": {

"name": "Standard_LRS"

},

"kind": "StorageV2",

"properties": {

"accessTier": "Hot"

}

}

]

}

U kunt bicep-domeinspecifieke taal gebruiken om de complexiteit van de JSON-syntaxis te verminderen en de leercurve te minimaliseren voor personen die niet bekend zijn met Azure. Bicep is een transparante abstractie vergeleken met een ARM-sjabloon die gebruikmaakt van JSON en Bicep behoudt de mogelijkheden van de JSON-sjabloon. Tijdens de implementatie converteert de Bicep-opdrachtregelinterface een Bicep-bestand naar een ARM-sjabloon die gebruikmaakt van JSON.

In de voorbeelden in deze sectie ziet u het verschil tussen een Bicep-bestand en de equivalente JSON-sjabloon. In beide voorbeelden wordt een opslagaccount geïmplementeerd.

Bicep-voorbeeld

param location string = resourceGroup().location

param storageAccountName string = 'toylaunch${uniqueString(resourceGroup().id)}'

resource storageAccount 'Microsoft.Storage/storageAccounts@2021-06-01' = {

name: storageAccountName

location: location

sku: {

name: 'Standard_LRS'

}

kind: 'StorageV2'

properties: {

accessTier: 'Hot'

}

}

Azure DevOps

Azure DevOps is een uitgebreide set ontwikkelhulpprogramma's die services voor projectbeheer, continue integratie en continue levering (CI/CD) en broncodeopslagplaatsen bieden voor zowel cloud- als on-premises omgevingen. U kunt deze functies combineren met Azure Test Plans, Azure Artifacts, Logic Apps en Azure Functions om naadloze samenwerking, ontwikkeling en levering van moderne softwareprojecten te vergemakkelijken.

Azure Boards

Azure Boards ondersteunt Agile-methodologieën voor cloudsoftwareontwikkeling en projectbeheer. Zie de documentatie van Azure Boards en Configureer en pas Azure Boards aan voor meer informatie.

Om optimaal gebruik te maken van Azure Boards, begrijpt u hoe uw teams hun hulpprogramma's en functies gebruiken, zoals Scrum, Kanban en Scrumban, en hun afhankelijkheden van configuraties en aanpassingen.

De volgende tabel bevat een overzicht van de primaire items die u moet overwegen wanneer u uw project structureert.

| Projectniveau | Teamniveau |

|---|---|

| Het aantal teams dat u wilt definiëren | Uw productachterstand gebruiken om uw werk te plannen en te prioriteren |

| Gebiedspaden structuren ter ondersteuning van portfoliobeheerweergaven | Of u fouten bijhoudt als vereisten, bugs bijhouden als taken, of helemaal geen bugs gebruiken |

| Veldaanpassing | Of u taken al dan niet gebruikt om tijd en capaciteit bij te houden |

| Aangepaste typen werkitems | Portfolioachterstandsniveaus gebruiken |

| Aanpassingen van portfolioachterstand | Portfolioachterstandsniveaus gebruiken |

| Aanpassing van werkstroom | Meer informatie over het beheer van voortgang, status en risico's |

Azure-pipelines

Azure Pipelines biedt een snelle, eenvoudige en veilige manier om uw projectversies te automatiseren met consistente en kwaliteitscode die direct beschikbaar is.

Azure Pipelines:

- Werkt met elke taal of elk platform.

- Implementeert op verschillende typen doelen tegelijk.

- Integreert met Azure-implementaties.

- Bouwt voort op Windows-, Linux- of Mac-computers.

- Integreert met GitHub.

- Werkt met opensource-projecten.

Zie de documentatie voor Azure Pipelines voor meer informatie.

Afhankelijk van de behoeften van uw organisatie kunt u een van de vier kernarchitecturen voor Azure Pipelines kiezen:

- Basislijnarchitectuur voor Azure Pipelines

- Azure Pipelines-architectuur voor de functie Web Apps van Azure-app Service

- Architectuur van Azure Pipelines met Azure DevTest Labs

- Azure Pipelines-architectuur voor infrastructuur als een service

Azure-opslagplaatsen

Azure-opslagplaatsen bieden twee typen versiebeheer, Git-versiebeheer en gecentraliseerd versiebeheer.

Als u toegang wilt krijgen tot uw code, verbindt u uw ontwikkelomgeving met Azure-opslagplaatsen. Deel uw code via:

Zie de Git-documentatie voor Azure-opslagplaatsen en documentatie voor Team Foundation-versiebeheer voor meer informatie.

Release-pijplijnen en Azure Artifacts-bronnen gebruiken

Ontwikkelaars kunnen Azure Artifacts gebruiken om verschillende typen pakketten te publiceren en te gebruiken vanuit feeds en openbare registers, zoals PyPI, Maven Central en NuGet.org. U kunt Azure Artifacts gebruiken met Azure Pipelines om build- en pijplijnartefacten te publiceren, pakketten te implementeren of bestanden te integreren in verschillende fasen van uw pijplijn om uw toepassing te bouwen, testen of implementeren.

Zie voor meer informatie:

- Azure Artifacts in Azure Pipelines.

- Release-pijplijnen en Azure Artifact-bronnen.

- Aan de slag met machtigingen en toegang.

Azure Policy integreren met Azure DevOps

Azure Policy is rechtstreeks van toepassing op resources binnen Azure-omgevingen, maar de principes en governance ervan kunnen indirect invloed hebben op Azure DevOps-procedures. Azure Policy kan bijvoorbeeld van invloed zijn op:

Naleving in CI/CD-pijplijnen: U kunt nalevingscontroles integreren in uw pijplijnen. Zorg er bijvoorbeeld voor dat elke infrastructuur die u implementeert via Azure DevOps voldoet aan het beleid dat u in Azure Policy definieert.

Omgevingsconsistentie: Gebruik Azure Policy om specifieke configuraties of resourcetypen af te dwingen om ervoor te zorgen dat de omgevingen die u implementeert via Azure DevOps consistent en compatibel zijn.

Beveiliging en governance: Beleidsregels kunnen beveiligingsstandaarden en governanceprocedures afdwingen voor de resources die Door Azure DevOps Projects worden beheerd. Deze regelgeving zorgt ervoor dat de ontwikkelingslevenscyclus naleving van organisatie- en regelgevingsstandaarden omvat.

Als u Azure Policy effectief wilt integreren met Azure DevOps, kunt u azure Policy-nalevingsgegevens en controlemogelijkheden gebruiken om uw DevOps-procedures te informeren. Breng aanpassingen aan uw pijplijnen of IaC-definities om te voldoen aan het organisatiebeleid dat u afdwingt via Azure Policy.

Deze integratie zorgt ervoor dat resources die u implementeert en beheert via Azure DevOps altijd voldoen aan de governancestandaarden van uw bedrijf. Gebruik deze benadering om beveiliging, consistentie en kostenbeheer in Azure-omgevingen te verbeteren.