Overwegingen voor netwerktopologie en connectiviteit voor Red Hat Enterprise Linux in Azure

In dit artikel worden overwegingen en aanbevelingen voor het Red Hat Enterprise Linux-netwerk (RHEL) beschreven die zijn gebaseerd op de richtlijnen in het ontwerpgebied van de Azure-landingszone voor netwerktopologie en -connectiviteit.

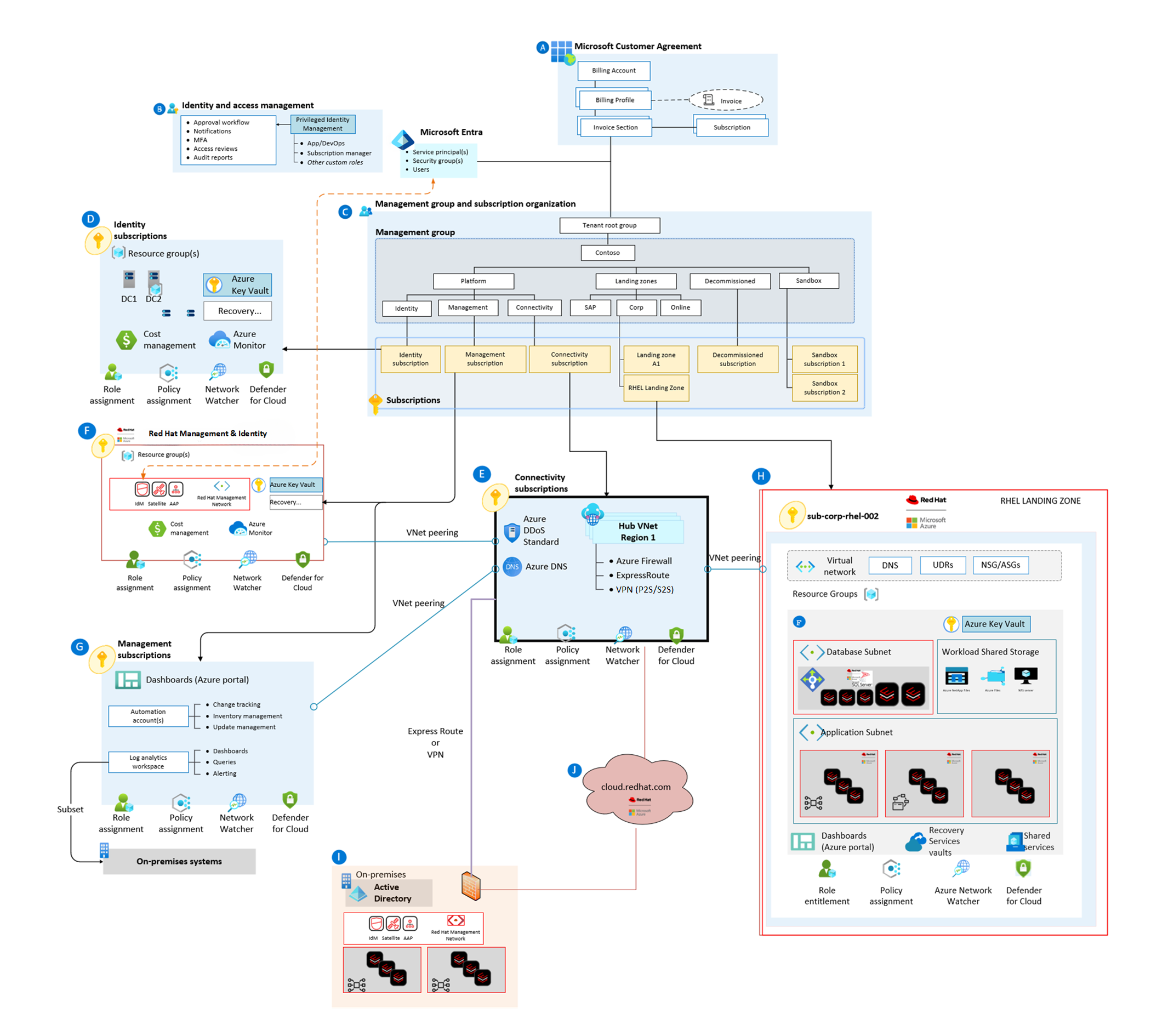

Architectuur

De volgende RHEL-architectuur is een uitgangspunt dat u verder kunt aanpassen aan uw specifieke zakelijke en technische vereisten. U kunt de verschillende RHEL-platformonderdelen en -rollen implementeren op virtuele machines (VM's) met specifieke grootte en redundantie, indien nodig. De vereenvoudigde netwerkindeling in deze voorbeelden demonstreert architectuurprincipes en beschrijft geen volledig bedrijfsnetwerk.

Een Visio-bestand van deze architectuur downloaden.

| Element | Beschrijving |

|---|---|

| A | Onderdelen in de Microsoft-klantovereenkomst en facturering |

| B | Onderdelen in Microsoft Entra-identiteits- en toegangsbeheer |

| E | Onderdelen in Azure-beheergroepen |

| D | Onderdelen in het windows Server Active Directory-abonnement voor identiteitsbeheer |

| E | Onderdelen in het netwerkhub-abonnement |

| F | Onderdelen in het RHEL-beheer- en identiteitsabonnement |

| G | Onderdelen in het Azure Management Group-abonnement |

| H | Onderdelen in het RHEL Production Workload-abonnement |

| I | On-premises onderdelen |

| J | Red Hat Cloud Services |

Ontwerpoverwegingen voor RHEL-landingszones netwerken

Bekijk de volgende aanbevelingen voor het netwerkontwerp van de landingszone:

Gebruik een hub-and-spoke-netwerktopologie voor implementaties met één regio of meerdere regio's. Azure Virtual WAN Hub biedt extra functies of u kunt een traditionele virtuele netwerkhub gebruiken. Zie Azure-landingszonenetwerken voor meer informatie.

Gebruik infrastructuur als code om uw implementaties, configuratiebeheer en dag 2-bewerkingen te automatiseren voor alle netwerkonderdelen in de landingszone.

Gebruik privé-eindpunten voor alle ondersteunde Azure-services om de beveiliging te verbeteren. Privé-eindpunten zorgen ervoor dat al het verkeer wordt gerouteerd via uw privénetwerk in plaats van via openbare IP-adressen.

Firewalloverwegingen

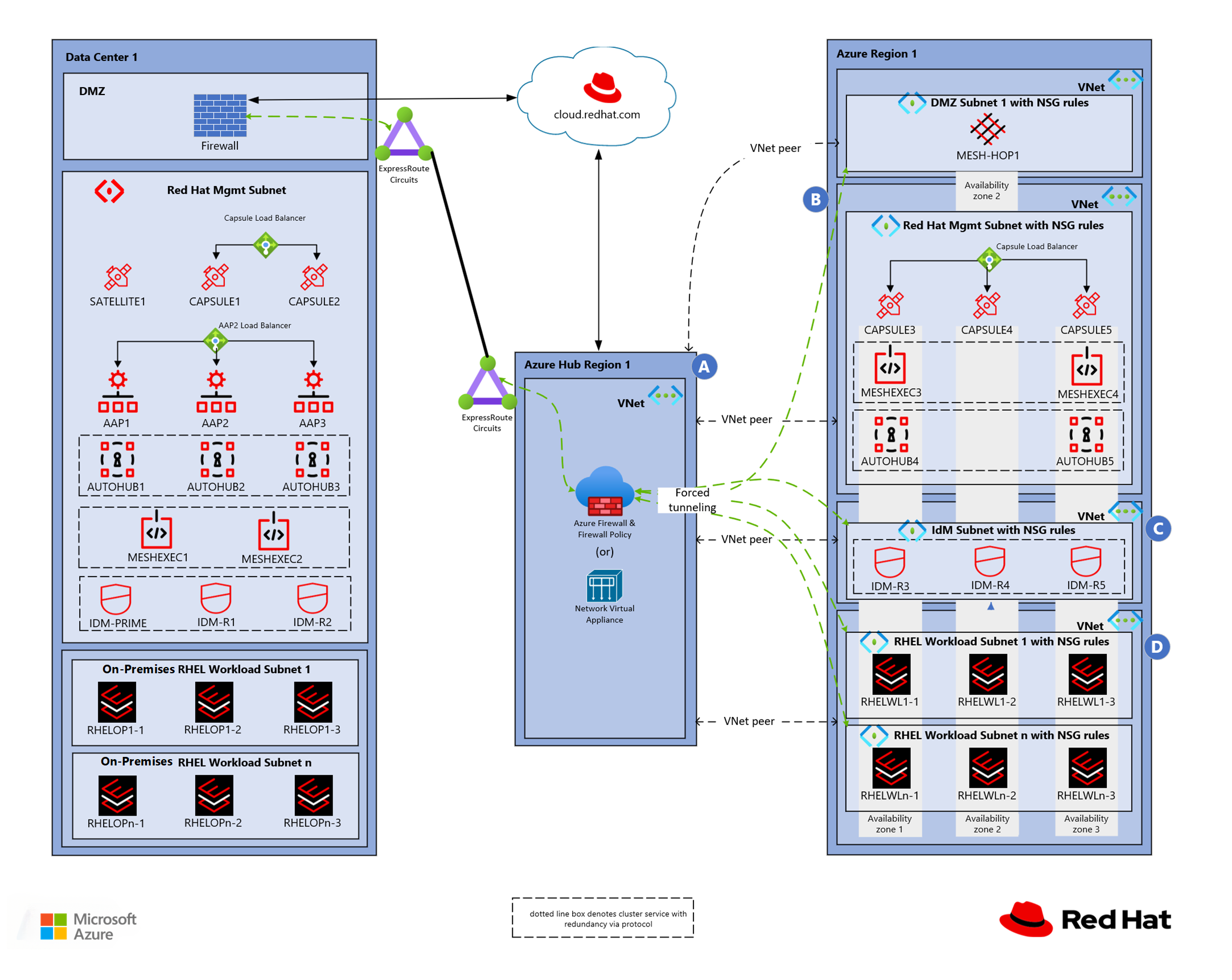

In het volgende diagram ziet u een architectuur voor de RHEL-landingszone van een hybride Azure-regio.

| Element | Beschrijving |

|---|---|

| A | Onderdelen in het virtuele Red Hat Management-netwerk in het Red Hat Management-abonnement |

| B | Onderdelen in het virtuele netwerk rhel-workloads die zijn opgenomen via het RHEL Production Workloads-abonnement |

| E | Onderdelen in het virtuele netwerk Identity Management die zijn opgenomen via het Red Hat Identity Management-abonnement |

| D | Onderdelen in het virtuele netwerk rhel-workloads die zijn opgenomen via het RHEL Production Workloads-abonnement |

Voor Virtual WAN-topologieën kunt u Overwegen Om Azure Firewall te gebruiken om verkeer over landingszones te routeren. Azure Firewall biedt mogelijkheden voor het filteren en vastleggen van verkeer.

Een Azure VPN-gateway of een Azure ExpressRoute-gateway bepaalt hybride connectiviteit met de hub. Als u het verkeer wilt bewaken en beheren, gebruikt u Azure Firewall of een NVA (Virtual Network Appliance) in de hub.

U kunt een on-premises firewall gebruiken om al het inkomend en uitgaand internetverkeer te beveiligen en te routeren. Een firewall kan latentie introduceren voor cloudresources. Inzicht in uw prestatie- en beveiligingsvereisten om te bepalen hoe u inkomend en uitgaand verkeer moet routeren.

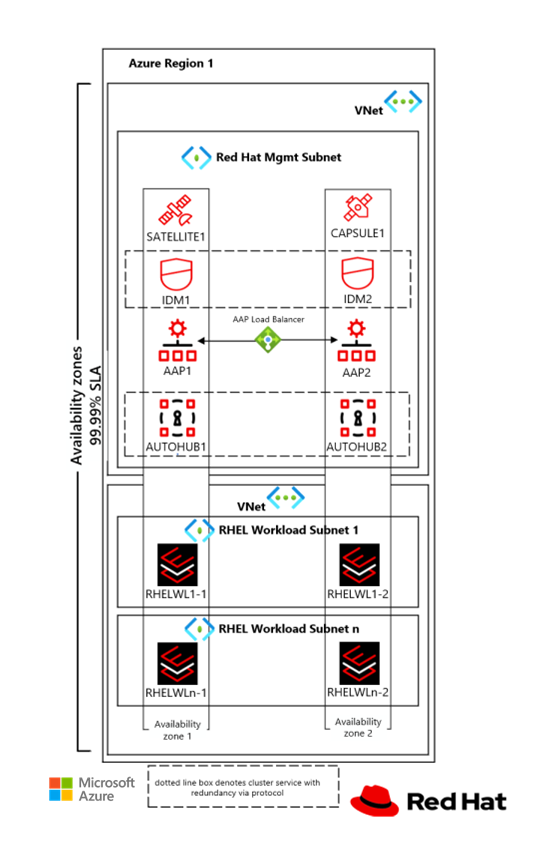

Overwegingen voor subnetten

In het volgende diagram ziet u beheer- en workloadsubnetten in een zone-tolerante configuratie.

Wanneer u ip-adresbereiken en de grootte van virtuele netwerken voor de RHEL-landingszone plant, kunt u speciale subnetten overwegen voor toepassings-, database- en opslagbronnen.

Gebruik een op Zero Trust gebaseerde benadering voor uw perimeternetwerken en verkeersbeveiliging. Zie Netwerkbeveiligingsstrategieën in Azure voor meer informatie.

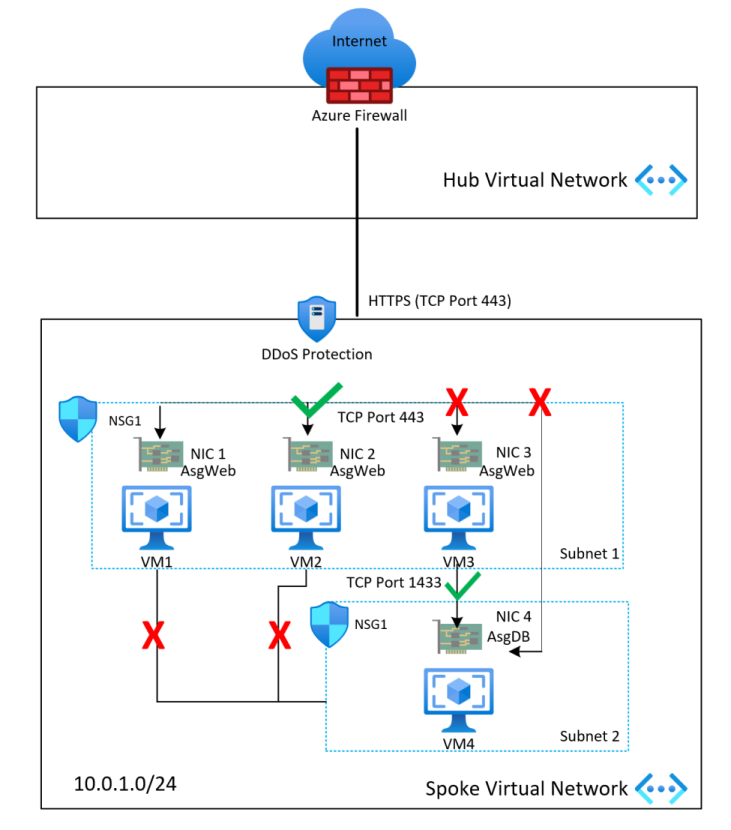

Overwegingen voor netwerkbeveiligingsgroepen

Gebruik netwerkbeveiligingsgroepen (NSG's) om verkeer tussen subnetten en oost- en westverkeer over het platform te beschermen (verkeer tussen landingszones). Azure Policy kan deze configuratie standaard maken voor alle subnetten.

Gebruik NSG's en toepassingsbeveiligingsgroepen om het microsegmentverkeer binnen de landingszone te segmenteren en vermijd het gebruik van een centrale NVA om verkeersstromen te filteren.

Schakel NSG-stroomlogboeken in en voer ze in voor verkeersanalyses. Als u de controlemogelijkheid en beveiliging wilt optimaliseren, schakelt u stroomlogboeken in op alle kritieke virtuele netwerken en subnetten in uw abonnement.

Gebruik NSG's om selectief connectiviteit tussen landingszones toe te staan.

Het toepassingsteam moet toepassingsbeveiligingsgroepen op subnetniveau NSG's gebruiken om VM's met meerdere lagen binnen de landingszone te beveiligen.

Als uw organisatie geforceerde tunneling of een geadverteerde standaardroute implementeert naar on-premises locaties, kunt u overwegen uitgaande NSG-regels op te nemen om uitgaand verkeer van het virtuele netwerk rechtstreeks naar internet te weigeren. Deze configuratie biedt tolerantie als de BGP-sessie (Border Gateway Protocol) uitvalt. Zie Plan for landing zone network segmentation (Plan for landing zone network segmentation) voor meer informatie.

Andere overwegingen

Internet inschakelen en filteren en controleren van verkeer. Uitgaande opties voor het inschakelen van internet en filteren en inspecteren van verkeer zijn onder andere:

- Uitgaande toegang tot Red Hat Cloud via het hubnetwerk.

- On-premises standaardroute die gebruikmaakt van on-premises internettoegang.

- Virtual WAN of traditionele virtuele netwerkhub die is beveiligd met Azure Firewall of een NVA.

Inhoud en toepassingen leveren. Inkomende opties voor het leveren van inhoud en toepassingen zijn onder andere:

- Azure-toepassing Gateway met L7, TLS-beëindiging (Transport Layer Security) en Web Application Firewall.

- Dynamic Network Translation (DNAT) en een load balancer van on-premises.

- Azure Virtual Network met Azure Firewall of een NVA en Azure Route Server in verschillende scenario's.

- Virtual WAN-hub met Azure Firewall, met L4 en DNAT.

- Virtual WAN-hub met NVA in verschillende scenario's.

Configureer domeinnaamomzetting voor on-premises en Azure-resources. De RHEL-omgeving maakt vaak gebruik van zowel on-premises als Azure-resources. Hiervoor is effectieve naamomzetting van resources vereist. Bekijk de volgende aanbevelingen:

- Azure biedt een standaard interne naamomzetting binnen een virtueel netwerk. Voor dit scenario is geen configuratie vereist. U kunt het achtervoegsel van de domeinnaamomzetting niet wijzigen of handmatige registratie uitvoeren. Zie Naamomzetting die Azure biedt voor meer informatie.

- Voor naamomzetting in virtuele netwerken gebruiken RHEL-implementaties vaak DNS-services (Domain Name System) van Redhat Identity Management Server (IdM) of Azure DNS. Als u doorsturen op basis van regels wilt bieden, combineert u Azure Privé-DNS Resolver en bestaande DNS-infrastructuur.