Op rollen gebaseerd toegangsbeheer van Azure

Het kan handig zijn om toegangsrechten en bevoegdheden op groepsniveau te beheren. Het werken met groepen in plaats van afzonderlijke gebruikers vereenvoudigt het bijhouden van toegangsbeleid, voorziet in consistent toegangsbeheer voor meerdere teams en vermindert configuratiefouten. Als u gebruikers toewijst aan of verwijdert uit de betreffende groepen, blijven de bevoegdheden van specifieke gebruikers up-to-date. Op rollen gebaseerd toegangsbeheer van Azure (Azure RBAC) biedt gedetailleerd toegangsbeheer voor resources die zijn georganiseerd rond gebruikersrollen.

Zie best practices voor identiteits- en beveiligingsbeheer in Azure voor een overzicht van aanbevolen Azure RBAC-procedures als onderdeel van een identiteits- en beveiligingsstrategie.

Overzicht van op rollen gebaseerd toegangsbeheer van Azure

Met behulp van op rollen gebaseerd toegangsbeheer van Azure kunt u taken in uw team scheiden en slechts voldoende toegang verlenen voor specifieke Microsoft Entra-gebruikers, groepen, service-principals of beheerde identiteiten om hun taken uit te voeren. In plaats van iedereen onbeperkte toegang tot uw Azure-abonnement of -resources te verlenen, kunt u rechten voor elke set resources beperken.

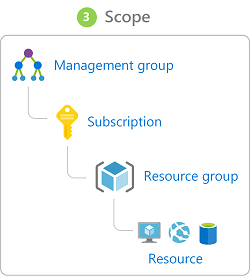

Azure-roldefinities bevatten bewerkingen die zijn toegestaan of niet zijn toegestaan voor gebruikers of groepen die aan die rol zijn toegewezen. Het bereik van een rol geeft aan op welke resources deze rechten van toepassing zijn. Bereik kan worden opgegeven op meerdere niveaus: beheergroep, abonnement, resourcegroep of resource. Bereiken zijn gestructureerd in een bovenliggende/onderliggende relatie.

Zie Azure-roltoewijzingen toevoegen of verwijderen met behulp van Azure Portal voor gedetailleerde instructies voor het toewijzen van gebruikers en groepen aan specifieke rollen en het toewijzen van rollen aan bereiken.

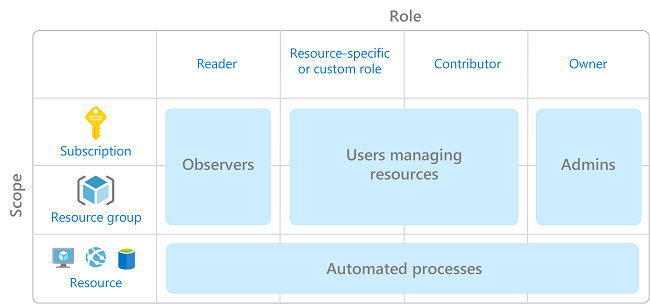

Wanneer u uw strategie voor toegangsbeheer plant, moet u een model op basis van minimale bevoegdheden gebruiken. Gebruikers beschikken enkel over de rechten die ze nodig hebben om hun werk te kunnen uitvoeren. In het volgende diagram ziet u een voorgesteld patroon voor het gebruik van Azure RBAC via deze methode.

Notitie

Hoe specifieker of gedetailleerder u de bevoegdheden definieert, hoe waarschijnlijker uw opties voor toegangsbeheer complex en lastig te beheren worden. Dit geldt met name wanneer uw cloudomgeving in omvang toeneemt. Vermijd resourcespecifieke bevoegdheden. Gebruik in plaats daarvan beheergroepen voor toegangsbeheer in de gehele onderneming en resourcegroepen voor toegangsbeheer binnen abonnementen. Vermijd ook gebruikersspecifieke bevoegdheden. Wijs in plaats daarvan toegang toe aan groepen in Microsoft Entra-id.

Ingebouwde Azure-rollen gebruiken

Azure biedt een groot aantal ingebouwde roldefinities, met drie kernrollen voor toegang:

- Een eigenaar kan alles beheren, waaronder toegang tot resources.

- Een inzender kan alles beheren behalve toegang tot resources.

- Een lezer kan alles bekijken maar geen wijzigingen aanbrengen.

Naast deze kernniveaus voor toegang zijn er aanvullende ingebouwde rollen beschikbaar met meer gedetailleerde beheeropties voor toegang tot specifieke resourcetypen of Azure-functies. U kunt bijvoorbeeld toegang tot virtuele machines beheren met de volgende ingebouwde rollen:

- De aanmeldingsrol Virtuele machine Beheer istrator kan virtuele machines in de portal bekijken en zich aanmelden als

administrator. - Gebruikers met de rol Inzender voor virtuele machines kunnen de machines beheren, maar hebben geen toegang tot de machines of het virtuele netwerk of opslagaccount waaraan deze zijn gekoppeld.

- Gebruikers met de rol Gebruikersaanmelding bij virtuele machine kunnen virtuele machines in de portal bekijken en zich aanmelden als normale gebruiker.

Voor een ander voorbeeld van het gebruik van ingebouwde rollen voor het beheren van de toegang tot bepaalde functies, raadpleegt u de discussie over het beheren van de toegang tot functies voor het bijhouden van kosten in Bedrijfseenheden, omgevingen of projecten.

Zie ingebouwde Azure-rollen voor een volledige lijst met beschikbare ingebouwde rollen.

Aangepaste rollen gebruiken

Hoewel de ingebouwde rollen van Azure een groot aantal scenario's voor toegangsbeheer ondersteunen, voldoen deze mogelijk niet aan alle behoeften van uw organisatie of team. Als u bijvoorbeeld één groep gebruikers hebt die virtuele machines en Azure SQL Database-resources beheert, wilt u deze gebruikers misschien een aangepaste rol geven om het beheer van de vereiste toegangsopties te optimaliseren.

De documentatie voor op rollen gebaseerd toegangsbeheer in Azure bevat instructies voor het maken van aangepaste rollen, evenals informatie over de werking van roldefinities.

Verantwoordelijkheden en rollen scheiden voor grote organisaties

Met Azure RBAC kunnen organisaties verschillende teams toewijzen aan verschillende beheertaken binnen grote cloudomgevingen. De belangrijkste IT-teams beheren de kerntoegang en beveiligingsfuncties. Daarnaast kunnen ze softwareontwikkelaars en andere teams veel beheeropties bieden voor specifieke workloads of groepen resources.

Voor de meeste cloudomgevingen is ook een strategie voor toegangsbeheer nuttig waarbij gebruik wordt gemaakt van meerdere rollen en de nadruk wordt gelegd op scheiding van verantwoordelijkheden binnen die rollen. Bij deze benadering werken meerdere rollen aan aanzienlijke veranderingen in resources of de infrastructuur, zodat wijzigingen altijd door meerdere personen worden bekeken en goedgekeurd. Deze scheiding van verantwoordelijkheden beperkt de toegang van één persoon tot gevoelige gegevens of de mogelijkheid om kwetsbaarheden te implementeren zonder dat andere teamleden hiervan op de hoogte zijn.

In de volgende tabel ziet u een veelgebruikt patroon voor de verdeling van IT-verantwoordelijkheden over aparte aangepaste rollen:

| Groep | Algemene rolnaam | Verantwoordelijkheden |

|---|---|---|

| Beveiligingsbewerkingen | SecOps | Biedt algemeen toezicht op de beveiliging. Definieert beveiligingsbeleid en ziet toe op de nalevering ervan, zoals versleuteling van inactieve gegevens. Beheert versleutelingssleutels. Beheert firewallregels. |

| Netwerkbewerkingen | NetOps | Beheert netwerkconfiguratie en bewerkingen binnen virtuele netwerken, zoals routes en peerings. |

| Systeembewerkingen | SysOps | Specificeert opties voor berekenings- en opslaginfrastructuur en onderhoudt resources die al zijn geïmplementeerd. |

| Ontwikkeling, test en bewerkingen | DevOps | Compileert en implementeert workloadfuncties en -toepassingen. Werkt functies en toepassingen om te voldoen aan serviceovereenkomsten en andere kwaliteitsnormen. |

De uitsplitsing van acties en machtigingen in deze standaardrollen is vaak hetzelfde voor al uw toepassingen, abonnementen of uw gehele cloudomgeving, zelfs als deze rollen worden uitgevoerd door verschillende gebruikers op verschillende niveaus. Daarom kunt u een algemene set Azure-roldefinities maken om toe te passen op verschillende bereiken binnen uw omgeving. U kunt vervolgens een algemene rol toewijzen aan gebruikers en groepen, maar alleen voor het bereik van resources, resourcegroepen, abonnementen of beheergroepen die zij moeten beheren.

In een hub- en spoke-netwerktopologie met meerdere abonnementen hebt u mogelijk een algemene set roldefinities voor de hub en alle workload-spokes. De NetOps-rol van een hubabonnement kan worden toegewezen aan leden van het centrale IT-team van de organisatie, die verantwoordelijk zijn voor het onderhouden van netwerken voor gedeelde services die door alle workloads worden gebruikt. De NetOps-rol van een workload-spoke kan vervolgens worden toegewezen aan leden van dat specifieke workloadteam. Zij kunnen dan netwerken configureren binnen dat abonnement om het beste te voldoen aan hun workloadvereisten. Voor beide wordt dezelfde roldefinitie gebruikt, maar met toewijzingen op basis van bereik hebben gebruikers enkel de benodigde toegang om hun taken uit te voeren.