Id-providers

VAN TOEPASSING OP: SDK v4

Een id-provider verifieert gebruikers- of clientidentiteiten en geeft verbruikbare beveiligingstokens uit. Het biedt gebruikersverificatie als een service.

Clienttoepassingen, zoals webtoepassingen, delegeren verificatie aan een vertrouwde id-provider. Dergelijke clienttoepassingen worden gefedereerd, dat wil zeggen dat ze federatieve identiteit gebruiken. Zie Het patroon Federatieve identiteit voor meer informatie.

Een vertrouwde id-provider gebruiken:

- Hiermee schakelt u functies voor eenmalige aanmelding (SSO) in, zodat een toepassing toegang heeft tot meerdere beveiligde resources.

- Vereenvoudigt verbindingen tussen cloud-computingresources en gebruikers, waardoor gebruikers minder nodig zijn om zich opnieuw te verifiëren.

Eenmalige aanmelding

Eenmalige aanmelding verwijst naar een verificatieproces waarmee een gebruiker zich eenmaal bij een systeem kan aanmelden met één set referenties voor toegang tot meerdere toepassingen of services.

Een gebruiker meldt zich aan met één id en wachtwoord om toegang te krijgen tot een van de verschillende gerelateerde softwaresystemen. Zie Eenmalige aanmelding voor meer informatie.

Veel id-providers ondersteunen een afmeldingsbewerking waarmee het gebruikerstoken wordt ingetrokken en de toegang tot de bijbehorende toepassingen en services wordt beëindigd.

Belangrijk

Eenmalige aanmelding verbetert de bruikbaarheid door het aantal keren dat een gebruiker referenties moet invoeren te verminderen. Het biedt ook betere beveiliging door de potentiële kwetsbaarheid voor aanvallen te verminderen.

Id-provider van Microsoft Entra

Microsoft Entra ID is de identiteitsservice in Microsoft Azure die mogelijkheden voor identiteitsbeheer en toegangsbeheer biedt. Hiermee kunt u gebruikers veilig aanmelden met behulp van industriestandaardprotocollen zoals OAuth2.0.

U kunt kiezen uit twee Implementaties van active Directory-id-providers, die verschillende instellingen hebben, zoals hieronder wordt weergegeven.

Notitie

Gebruik deze instellingen bij het configureren van OAuth-Verbinding maken ion-Instellingen in de Azure-botregistratietoepassing. Zie Verificatie toevoegen aan een bot voor meer informatie.

Met het Microsoft Identity Platform (v2.0), ook wel bekend als het Microsoft Entra ID-eindpunt, kan een bot tokens ophalen om Microsoft API's aan te roepen, zoals Microsoft Graph of andere API's. Het identiteitsplatform is een evolutie van het Azure AD-platform (v1.0). Zie het overzicht van het Microsoft Identity Platform (v2.0) voor meer informatie.

Gebruik de onderstaande AD v2-instellingen om een bot toegang te geven tot Office 365-gegevens via de Microsoft Graph API.

| Eigenschappen | Beschrijving of waarde |

|---|---|

| Naam | Een naam voor deze id-providerverbinding. |

| Serviceprovider | De id-provider die moet worden gebruikt. Selecteer Microsoft Entra-id. |

| Client-id | De toepassings-id (client) voor uw Azure-id-provider-app. |

| Client secret | Het geheim voor uw Azure-id-provider-app. |

| Tenant ID | Uw map-id (tenant) of common. Zie de opmerking over tenant-id's voor meer informatie. |

| Bereiken | Een door spaties gescheiden lijst met API-machtigingen die u hebt verleend aan de Id-provider-app van Microsoft Entra, zoals , , , , en User.ReadBasic.AllUser.Read. Mail.SendMail.Readprofileopenid |

| Exchange-URL van token | Gebruik voor een vaardigheidsbot met eenmalige aanmelding de exchange-URL van het token dat is gekoppeld aan de OAuth-verbinding. Laat dit anders leeg. Zie Een OAuth-verbindingsinstellingen maken voor informatie over de SSO-tokenuitwisselings-URL. |

Notitie

Als u een van de volgende opties hebt geselecteerd, voert u de tenant-id in die u hebt vastgelegd voor de id-provider-app van Microsoft Entra ID:

- Alleen accounts in deze organisatiemap (alleen Microsoft - Één tenant)

- Accounts in elke organisatiemap (Microsoft AAD-directory - Meerdere tenants)

Als u Accounts hebt geselecteerd in een organisatiedirectory (Elke Microsoft Entra ID-directory - Multitenant- en persoonlijke Microsoft-accounts, bijvoorbeeld Skype, Xbox, Outlook.com), voert u in common.

Anders gebruikt de microsoft Entra ID-id-provider-app de tenant om de geselecteerde id te verifiëren en persoonlijke Microsoft-accounts uit te sluiten.

Zie voor meer informatie:

- Waarom bijwerken naar Microsoft Identity Platform (v2.0)?

- Microsoft Identity Platform (Microsoft Entra ID voor ontwikkelaars).

Andere id-providers

ondersteuning voor Azure verschillende id-providers. U kunt een volledige lijst ophalen, samen met de gerelateerde details, door de volgende Azure-consoleopdrachten uit te voeren:

az login

az bot authsetting list-providers

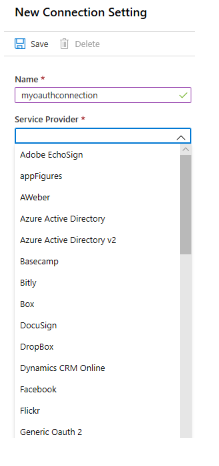

U kunt ook de lijst met deze providers bekijken in Azure Portal wanneer u de OAuth-verbindingsinstellingen voor een botregistratie-app definieert.

Algemene OAuth-providers

ondersteuning voor Azure algemene OAuth2, waarmee u uw eigen id-provider kunt gebruiken.

U kunt kiezen uit twee algemene implementaties van id-providers, die verschillende instellingen hebben, zoals hieronder wordt weergegeven.

Notitie

Gebruik de instellingen die hier worden beschreven bij het configureren van de OAuth-Verbinding maken ion-Instellingen in de Azure-botregistratietoepassing.

Gebruik deze provider om een algemene OAuth2-id-provider te configureren die vergelijkbare verwachtingen heeft als de Microsoft Entra ID-provider, met name AD v2. Voor dit verbindingstype zijn de queryreeksen en nettoladingen van de aanvraagbody vast.

| Eigenschappen | Beschrijving of waarde |

|---|---|

| Naam | Een naam voor deze id-providerverbinding. |

| Serviceprovider | De id-provider die moet worden gebruikt. Selecteer Generic Oauth 2. |

| Client-id | Uw client-id die is verkregen van de id-provider. |

| Client secret | Uw clientgeheim dat is verkregen via de registratie van de id-provider. |

| Autorisatie-URL | https://login.microsoftonline.com/common/oauth2/v2.0/authorize |

| Token-URL | https://login.microsoftonline.com/common/oauth2/v2.0/token |

| URL vernieuwen | https://login.microsoftonline.com/common/oauth2/v2.0/token |

| Exchange-URL van token | Laat dit leeg. |

| Bereiken | Een door komma's gescheiden lijst van de API-machtigingen die u hebt verleend aan de id-provider-app. |