Wachtwoordzin voor MARS-agent veilig opslaan en beheren in Azure Key Vault

Met Azure Backup met behulp van de Recovery Services-agent (MARS) kunt u een back-up maken van bestanden/mappen en systeemstatusgegevens naar azure Recovery Services-kluis. Deze gegevens worden versleuteld met behulp van een wachtwoordzin die u opgeeft tijdens de installatie en registratie van de MARS-agent. Deze wachtwoordzin is vereist voor het ophalen en herstellen van de back-upgegevens en moet worden opgeslagen op een veilige externe locatie.

Belangrijk

Als deze wachtwoordzin verloren gaat, kan Microsoft geen back-upgegevens ophalen die zijn opgeslagen in de Recovery Services-kluis. U wordt aangeraden deze wachtwoordzin op te slaan op een veilige externe locatie, zoals Azure Key Vault.

Nu kunt u uw wachtwoordzin voor versleuteling veilig opslaan in Azure Key Vault als geheim van de MARS-console tijdens de installatie voor nieuwe machines en door de wachtwoordzin voor bestaande machines te wijzigen. Als u het opslaan van de wachtwoordzin naar Azure Key Vault wilt toestaan, moet u de Recovery Services-kluis de machtigingen verlenen om een geheim te maken in Azure Key Vault.

Voordat u begint

- Maak een Recovery Services-kluis voor het geval u er geen hebt.

- U moet één Azure Key Vault gebruiken om al uw wachtwoordzinnen op te slaan. Maak een sleutelkluis voor het geval u er geen hebt.

- Azure Key Vault-prijzen zijn van toepassing wanneer u een nieuwe Azure Key Vault maakt om uw wachtwoordzin op te slaan.

- Nadat u de Sleutelkluis hebt gemaakt, moet u ervoor zorgen dat de beveiliging voor voorlopig verwijderen en opschonen is ingeschakeld om te beveiligen tegen onbedoelde of schadelijke verwijdering van de wachtwoordzin.

- Deze functie wordt alleen ondersteund in openbare Azure-regio's met MARS-agent versie 2.0.9262.0 of hoger.

De Recovery Services-kluis configureren om wachtwoordzin op te slaan in Azure Key Vault

Voordat u uw wachtwoordzin kunt opslaan in Azure Key Vault, moet u uw Recovery Services-kluis en Azure Key Vault configureren.

Als u een kluis wilt configureren, volgt u deze stappen in de opgegeven volgorde om de beoogde resultaten te bereiken. Elke actie wordt uitgebreid besproken in de onderstaande secties:

- Door het systeem toegewezen beheerde identiteit ingeschakeld voor de Recovery Services-kluis.

- Wijs machtigingen toe aan de Recovery Services-kluis om de wachtwoordzin op te slaan als een geheim in Azure Key Vault.

- Schakel de beveiliging voor tijdelijk verwijderen en voor opschonen in voor Azure Key Vault.

Notitie

- Nadat u deze functie hebt ingeschakeld, moet u de beheerde identiteit niet uitschakelen (zelfs tijdelijk). Het uitschakelen van de beheerde identiteit kan leiden tot inconsistent gedrag.

- Door de gebruiker toegewezen beheerde identiteit wordt momenteel niet ondersteund voor het opslaan van wachtwoordzin in Azure Key Vault.

Door het systeem toegewezen beheerde identiteit inschakelen voor de Recovery Services-kluis

Kies een client:

Volg vervolgens deze stappen:

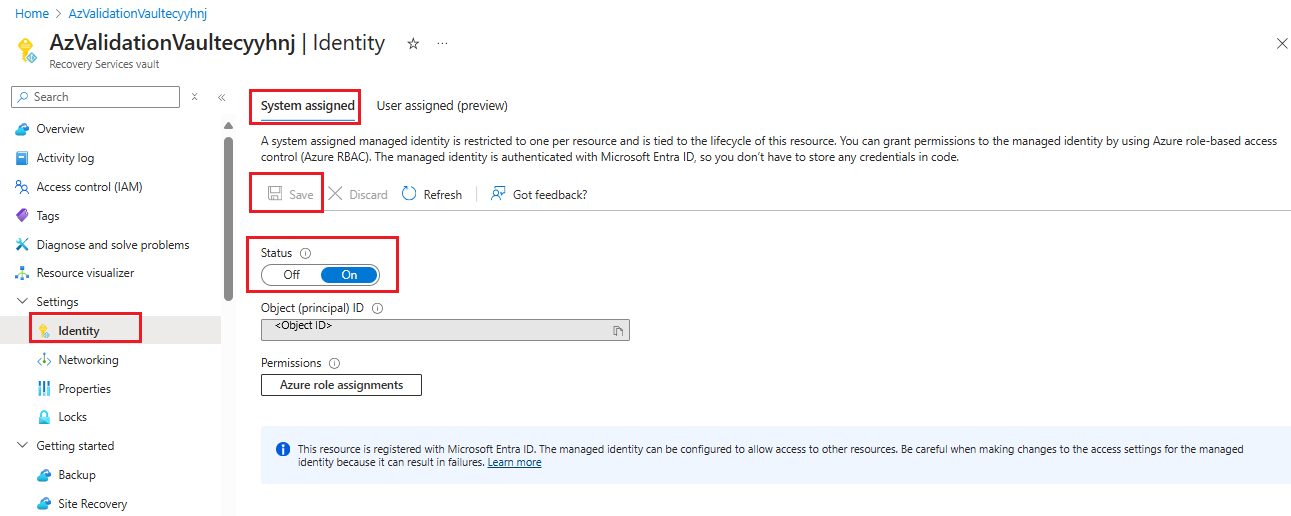

Ga naar uw Recovery Services-kluisidentiteit>.

Selecteer het tabblad Systeem toegewezen .

Wijzig de status in Aan.

Selecteer Opslaan om de identiteit voor de kluis in te schakelen.

Er wordt een object-id gegenereerd. Dit is de door het systeem toegewezen beheerde identiteit van de kluis.

Machtigingen toewijzen om de wachtwoordzin op te slaan in Azure Key Vault

Raadpleeg de volgende secties op basis van het Key Vault-machtigingsmodel (op rollen gebaseerd toegangsmachtigingen of toegangsbeleidsmodel) dat is geconfigureerd voor Key Vault.

Machtigingen inschakelen met behulp van op rollen gebaseerd toegangsmachtigingsmodel voor Key Vault

Kies een client:

Voer de volgende stappen uit om de machtigingen toe te wijzen:

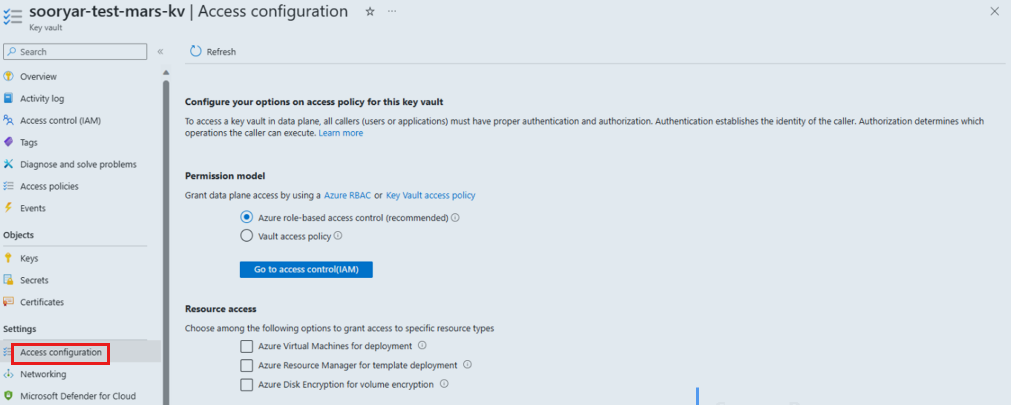

Ga naar de toegangsconfiguratie voor azure Key Vault-instellingen>>om ervoor te zorgen dat het machtigingsmodel RBAC is.

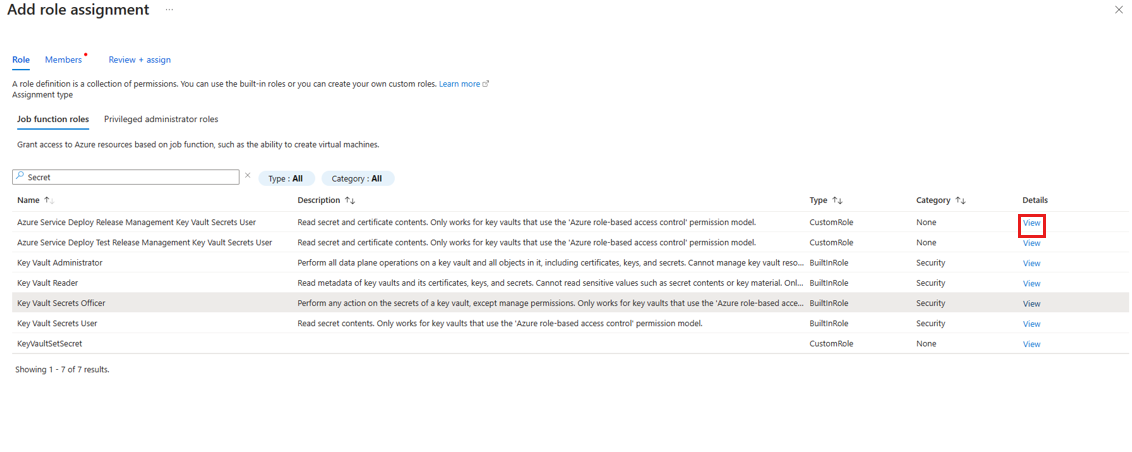

Selecteer Toegangsbeheer (IAM)>+Toevoegen om roltoewijzing toe te voegen.

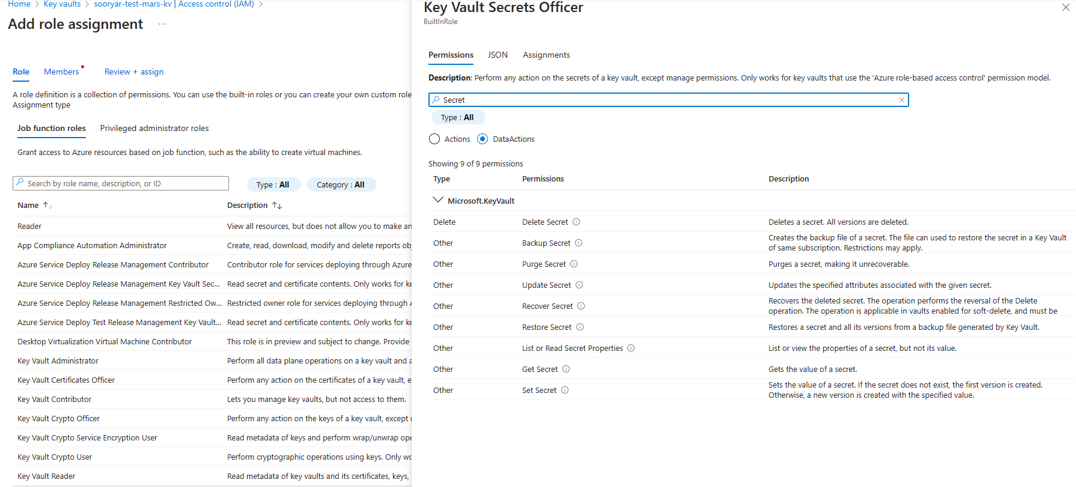

Voor de Recovery Services-kluisidentiteit is de machtiging Set voor Geheim vereist om de wachtwoordzin als geheim te maken en toe te voegen aan de Sleutelkluis.

U kunt een ingebouwde rol selecteren, zoals Key Vault Secrets Officer met de machtiging (samen met andere machtigingen die niet vereist zijn voor deze functie) of een aangepaste rol maken met alleen machtigingen instellen voor geheim.

Selecteer Onder Details de optie Weergeven om de machtigingen weer te geven die door de rol zijn verleend en zorg ervoor dat machtigingen instellen voor geheim beschikbaar is.

Selecteer Volgende om door te gaan met het selecteren van leden voor toewijzing.

Selecteer Beheerde identiteit en selecteer vervolgens + Leden selecteren. kies het abonnement van de Recovery Services-doelkluis en selecteer Recovery Services-kluis onder Door het systeem toegewezen beheerde identiteit.

Zoek en selecteer de naam van de Recovery Services-kluis.

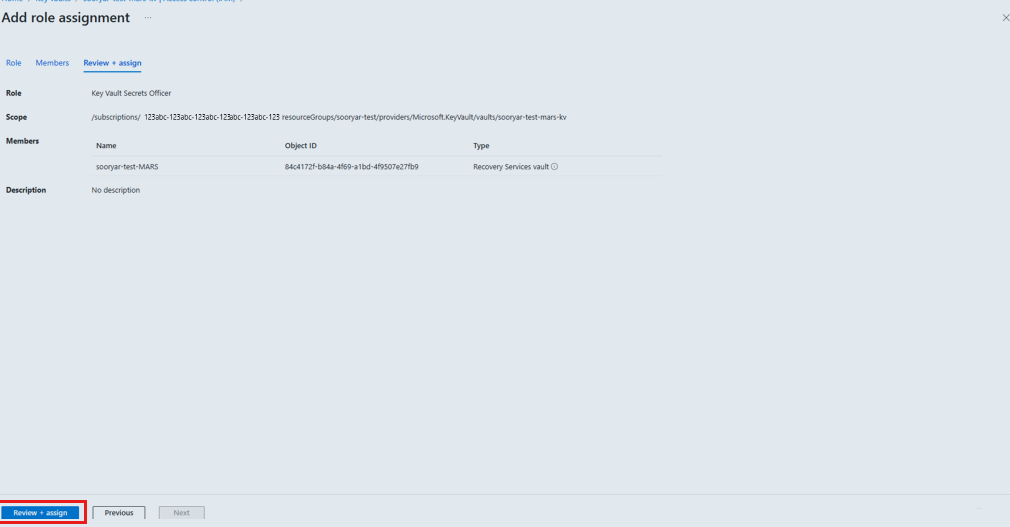

Selecteer Volgende, controleer de opdracht en selecteer Beoordelen en toewijzen.

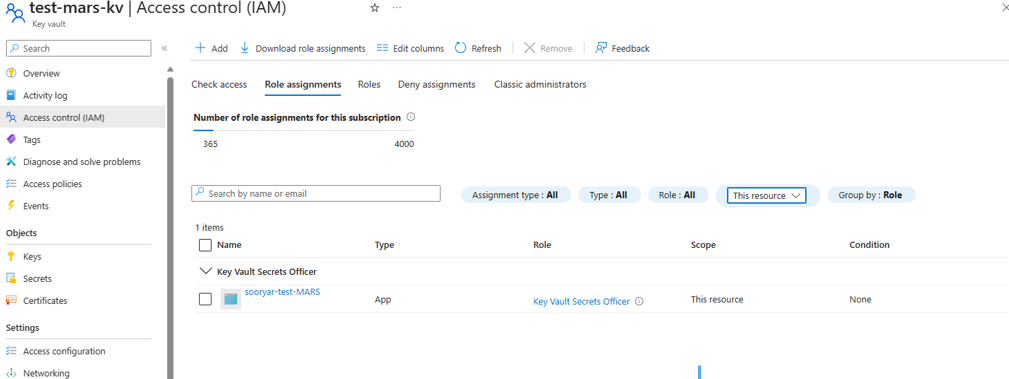

Ga naar Toegangsbeheer (IAM) in de Sleutelkluis, selecteer Roltoewijzingen en zorg ervoor dat de Recovery Services-kluis wordt vermeld.

Machtigingen inschakelen met behulp van toegangsbeleidsmachtigingsmodel voor Key Vault

Kies een client:

Volg vervolgens deze stappen:

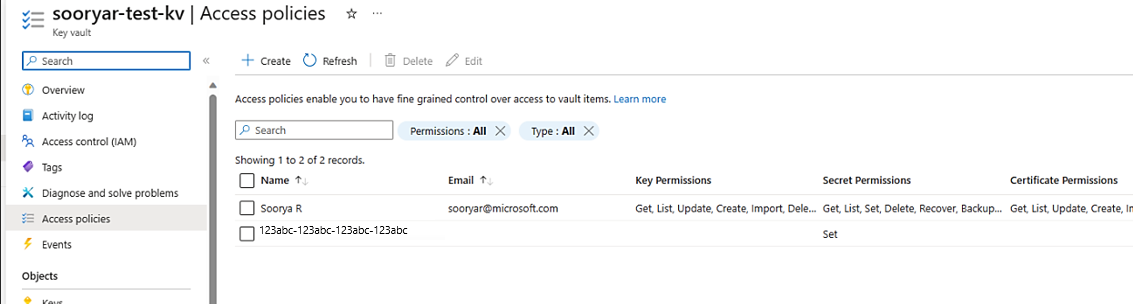

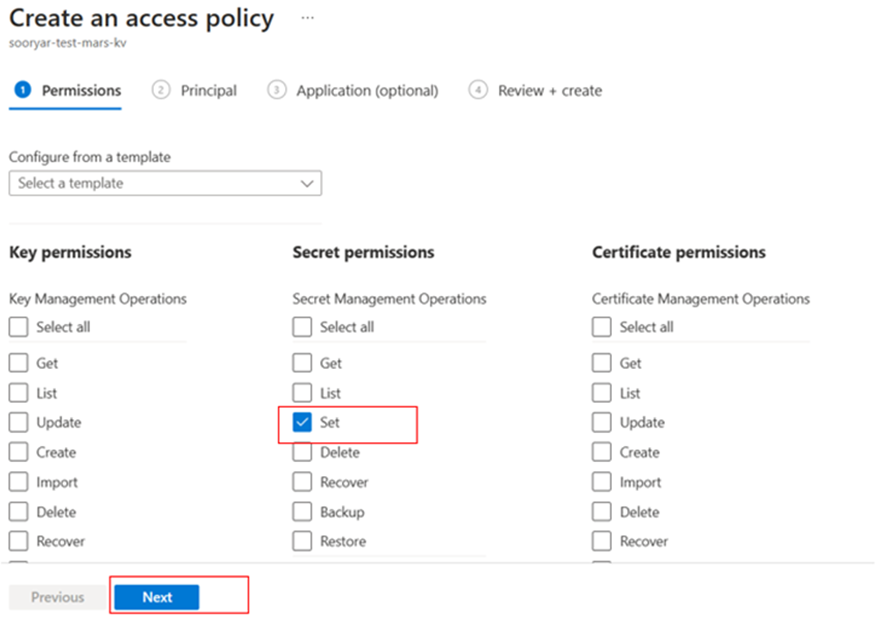

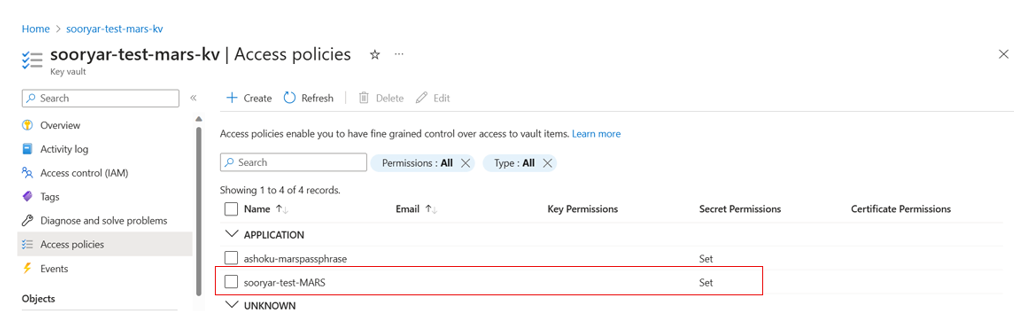

Ga naar uw Toegangsbeleid> voor Azure Key Vault>en selecteer vervolgens + Maken.

Selecteer onder Geheime machtigingen de bewerking Instellen.

Hiermee geeft u de toegestane acties voor het geheim op.

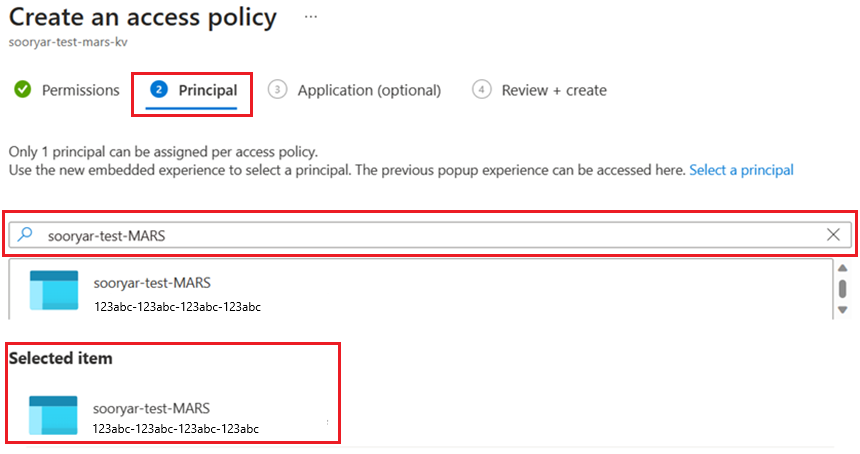

Ga naar Principal selecteren en zoek naar uw kluis in het zoekvak met de naam of beheerde identiteit.

Selecteer de kluis in het zoekresultaat en kies Selecteren.

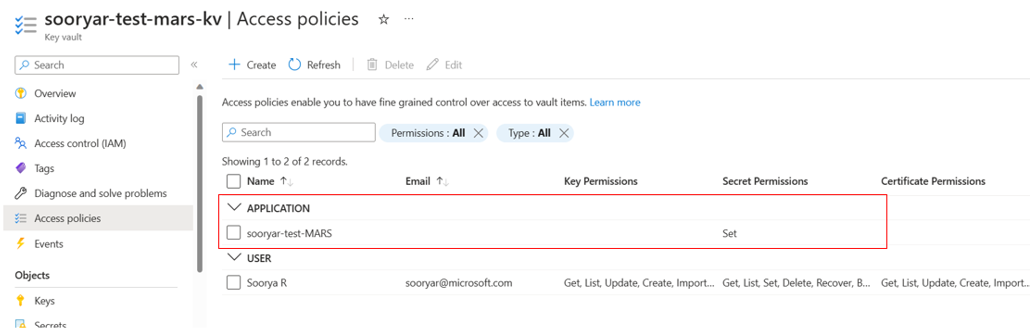

Ga naar Controleren en maken, zorg ervoor dat de machtiging Instellen beschikbaar is en Principal de juiste Recovery Services-kluis is en selecteer vervolgens Maken.

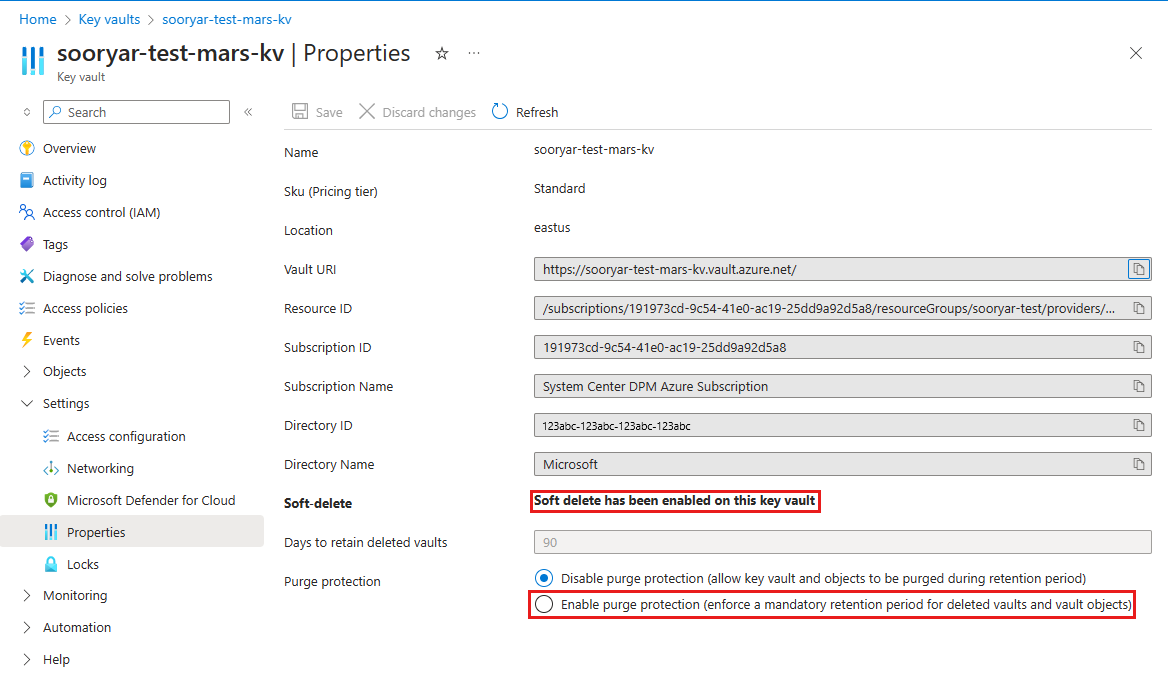

Beveiliging tegen voorlopig verwijderen en opschonen inschakelen in Azure Key Vault

U moet beveiliging tegen voorlopig verwijderen en opschonen inschakelen in uw Azure Key Vault waarin uw versleutelingssleutel wordt opgeslagen.

Een client kiezen*

U kunt beveiliging tegen voorlopig verwijderen en opschonen inschakelen vanuit Azure Key Vault.

U kunt deze eigenschappen ook instellen tijdens het maken van de Key Vault. Meer informatie over deze Key Vault-eigenschappen.

Wachtwoordzin opslaan in Azure Key Vault voor een nieuwe MARS-installatie

Voordat u doorgaat met het installeren van de MARS-agent, moet u ervoor zorgen dat u de Recovery Services-kluis hebt geconfigureerd om de wachtwoordzin op te slaan in Azure Key Vault en dat u het volgende hebt:

Uw Recovery Services-kluis gemaakt.

De door het systeem toegewezen beheerde identiteit van de Recovery Services-kluis is ingeschakeld.

Toegewezen machtigingen aan uw Recovery Services-kluis om geheim te maken in uw Key Vault.

Voorlopig verwijderen en beveiliging tegen opschonen ingeschakeld voor uw Key Vault.

Als u de MARS-agent op een computer wilt installeren, downloadt u het MARS-installatieprogramma vanuit Azure Portal en gebruikt u vervolgens de installatiewizard.

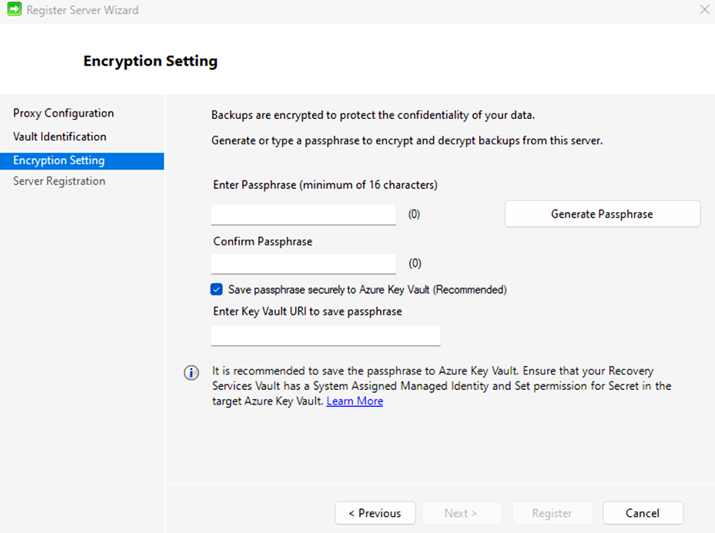

Nadat u de Recovery Services-kluisreferenties hebt opgegeven tijdens de registratie, selecteert u in de versleutelingsinstelling de optie om de wachtwoordzin op te slaan in Azure Key Vault.

Voer uw wachtwoordzin in of selecteer Wachtwoordzin genereren.

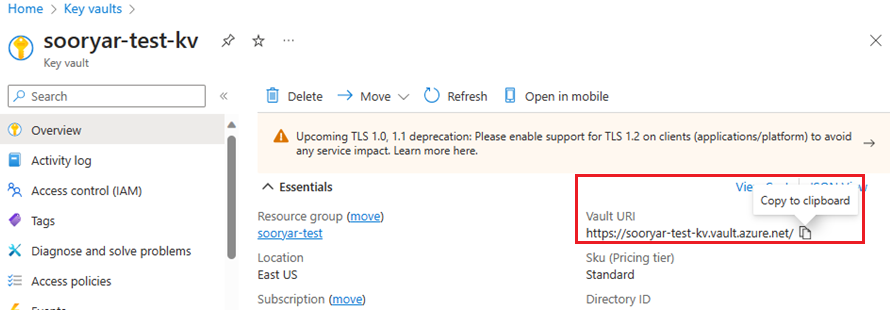

Open uw Key Vault in Azure Portal en kopieer de Key Vault-URI.

Plak de Key Vault-URI in de MARS-console en selecteer Registreren.

Als er een fout optreedt, raadpleegt u de sectie probleemoplossing voor meer informatie.

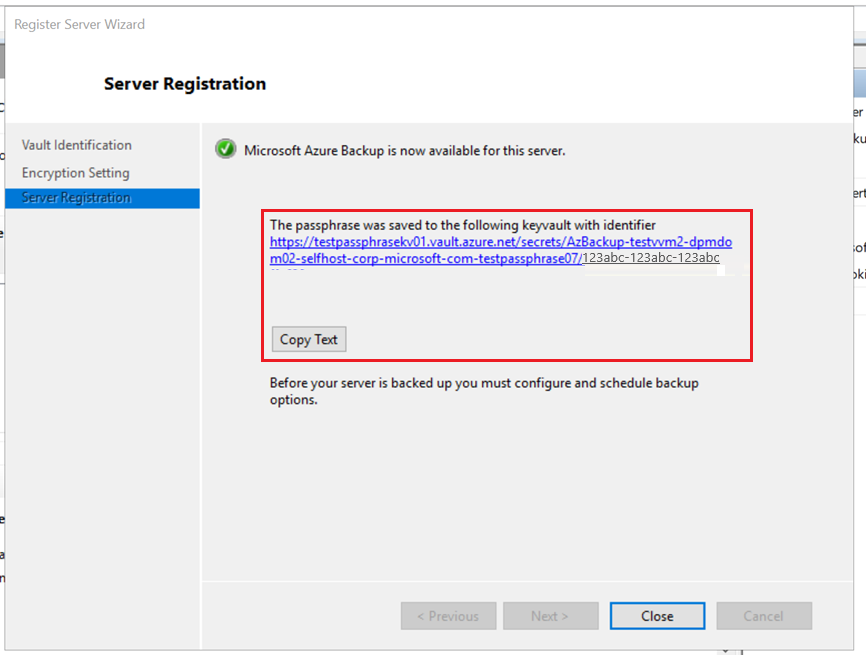

Zodra de registratie is geslaagd, wordt de optie om de id naar het geheim te kopiëren gemaakt en wordt de wachtwoordzin NIET lokaal opgeslagen in een bestand.

Als u de wachtwoordzin in de toekomst voor deze MARS-agent wijzigt, wordt er een nieuwe versie van het geheim toegevoegd met de meest recente wachtwoordzin.

U kunt dit proces automatiseren met behulp van de nieuwe KeyVaultUri-optie in Set-OBMachineSetting command het installatiescript.

Wachtwoordzin opslaan in Azure Key Vault voor een bestaande MARS-installatie

Als u een bestaande MARS-agentinstallatie hebt en uw wachtwoordzin wilt opslaan in Azure Key Vault, werkt u uw agent bij naar versie 2.0.9262.0 of hoger en voert u een wijzigingswachtwoordzinbewerking uit.

Nadat u de MARS-agent hebt bijgewerkt, moet u ervoor zorgen dat u de Recovery Services-kluis hebt geconfigureerd om wachtwoordzin op te slaan in Azure Key Vault en dat u het volgende hebt:

- Uw Recovery Services-kluis gemaakt.

- De door het systeem toegewezen beheerde identiteit van de Recovery Services-kluis is ingeschakeld.

- Toegewezen machtigingen aan uw Recovery Services-kluis om geheim te maken in uw Key Vault.

- Voorlopig verwijderen en beveiliging tegen opschonen voor uw Key Vault ingeschakeld

De wachtwoordzin opslaan in Key Vault:

Open de MARS-agentconsole.

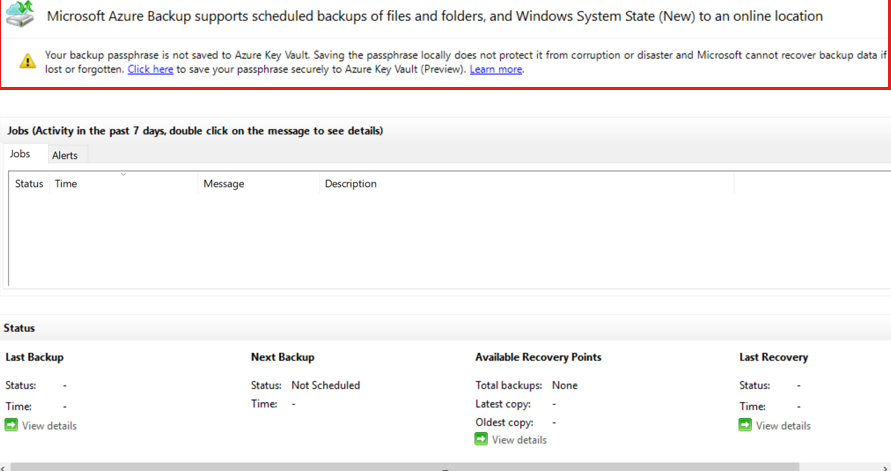

U ziet nu een banner waarin u wordt gevraagd een koppeling te selecteren om de wachtwoordzin op te slaan in Azure Key Vault.

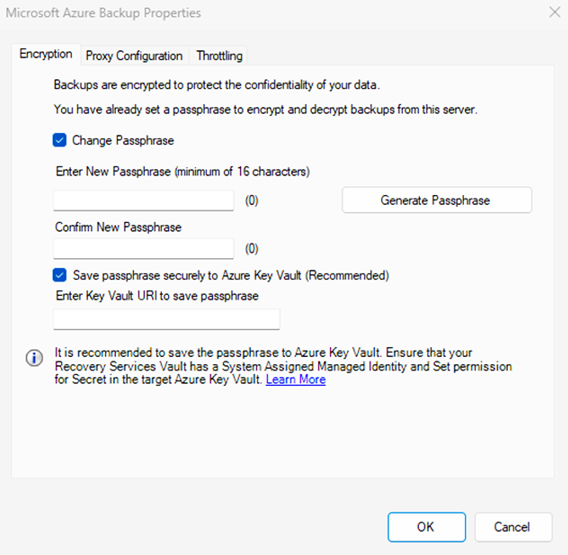

U kunt ook De wachtwoordzin Wijzigen van eigenschappen>selecteren om door te gaan.

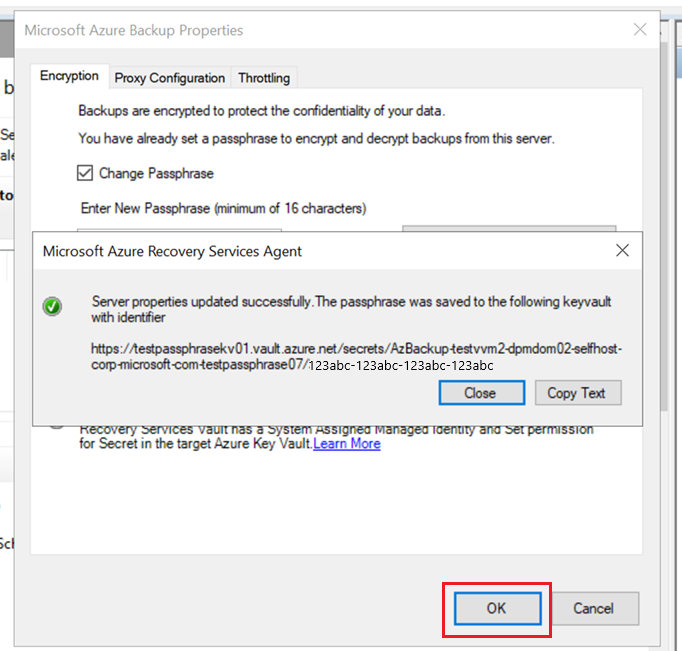

In het dialoogvenster Eigenschappen wijzigen wordt de optie voor het opslaan van de wachtwoordzin voor Key Vault weergegeven door een Key Vault-URI op te geven.

Notitie

Als de computer al is geconfigureerd om de wachtwoordzin op te slaan in Key Vault, wordt de Key Vault-URI automatisch ingevuld in het tekstvak.

Open Azure Portal, open uw Key Vault en kopieer de Key Vault-URI.

Plak de Key Vault-URI in de MARS-console en selecteer OK.

Als er een fout optreedt, raadpleegt u de sectie probleemoplossing voor meer informatie.

Zodra de wijzigingszin is geslaagd, wordt een optie om de id naar het geheim te kopiëren gemaakt en wordt de wachtwoordzin NIET lokaal opgeslagen in een bestand.

Als u de wachtwoordzin in de toekomst voor deze MARS-agent wijzigt, wordt er een nieuwe versie van het geheim toegevoegd met de meest recente wachtwoordzin.

U kunt deze stap automatiseren met behulp van de nieuwe KeyVaultUri-optie in de cmdlet Set-OBMachineSetting .

Wachtwoordzin ophalen uit Azure Key Vault voor een machine

Als uw computer niet meer beschikbaar is en u back-upgegevens uit de Recovery Services-kluis wilt herstellen via een alternatieve locatie, moet u de wachtwoordzin van de computer gebruiken om door te gaan.

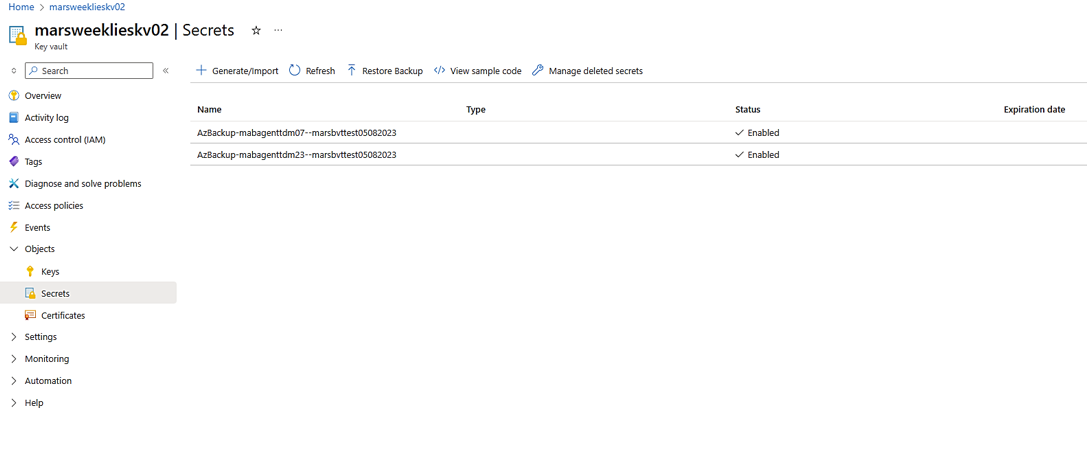

De wachtwoordzin wordt als geheim opgeslagen in Azure Key Vault. Er wordt één geheim per machine gemaakt en er wordt een nieuwe versie toegevoegd aan het geheim wanneer de wachtwoordzin voor de machine wordt gewijzigd. Het geheim heeft de naam AzBackup-machine fully qualified name-vault name.

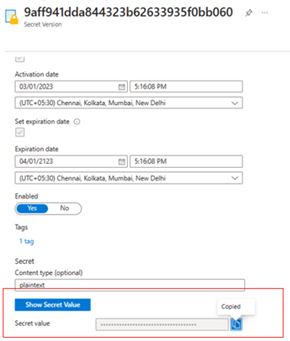

Ga als volgt te werk om de wachtwoordzin van de machine te vinden:

Open in Azure Portal de sleutelkluis die wordt gebruikt om de wachtwoordzin voor de machine op te slaan.

U wordt aangeraden één sleutelkluis te gebruiken om al uw wachtwoordzinnen op te slaan.

Selecteer Geheimen en zoek naar het geheim met de naam

AzBackup-<machine name>-<vaultname>.Selecteer het geheim, open de nieuwste versie en kopieer de waarde van het geheim.

Dit is de wachtwoordzin van de machine die moet worden gebruikt tijdens het herstel.

Als u een groot aantal geheimen in de Sleutelkluis hebt, gebruikt u de Key Vault CLI om het geheim weer te geven en te zoeken.

az keyvault secret list --vault-name 'myvaultname’ | jq '.[] | select(.name|test("AzBackup-<myvmname>"))'

Veelvoorkomende scenario's oplossen

Deze sectie bevat veelvoorkomende fouten bij het opslaan van de wachtwoordzin in Azure Key Vault.

Systeemidentiteit is niet geconfigureerd: 391224

Oorzaak: Deze fout treedt op als voor de Recovery Services-kluis geen door het systeem toegewezen beheerde identiteit is geconfigureerd.

Aanbevolen actie: Zorg ervoor dat door het systeem toegewezen beheerde identiteit correct is geconfigureerd voor de Recovery Services-kluis volgens de vereisten.

Machtigingen zijn niet geconfigureerd: 391225

Oorzaak: De Recovery Services-kluis heeft een door het systeem toegewezen beheerde identiteit, maar er is geen machtiging Ingesteld voor het maken van een geheim in de doelsleutelkluis.

Aanbevolen actie:

- Zorg ervoor dat de gebruikte kluisreferentie overeenkomt met de beoogde Recovery Services-kluis.

- Zorg ervoor dat de Key Vault-URI overeenkomt met de beoogde Sleutelkluis.

- Zorg ervoor dat de naam van de Recovery Services-kluis wordt vermeld onder Key Vault -> Toegangsbeleid -> Toepassing, met geheime machtigingen als ingesteld.

Als deze niet wordt vermeld, configureert u de machtiging opnieuw.

Azure Key Vault-URI is onjuist- 100272

Oorzaak: De OPGEGEVEN Key Vault-URI heeft niet de juiste indeling.

Aanbevolen actie: Zorg ervoor dat u een Key Vault-URI hebt ingevoerd die u hebt gekopieerd uit Azure Portal. Bijvoorbeeld: https://myvault.vault.azure.net/.

UserErrorSecretExistsSoftDeleted (391282)

Oorzaak: Er bestaat al een geheim in de verwachte indeling in de Sleutelkluis, maar deze heeft een voorlopig verwijderde status. Tenzij het geheim is hersteld, kan MARS de wachtwoordzin voor die machine niet opslaan in de opgegeven Sleutelkluis.

Aanbevolen actie: Controleer of er een geheim bestaat in de kluis met de naam AzBackup-<machine name>-<vaultname> en of het een voorlopig verwijderde status heeft. Herstel het voorlopig verwijderde geheim om de wachtwoordzin op te slaan.

UserErrorKeyVaultSoftDeleted (391283)

Oorzaak: De sleutelkluis die aan MARS is verstrekt, heeft een voorlopig verwijderde status.

Aanbevolen actie: De sleutelkluis herstellen of een nieuwe sleutelkluis opgeven.

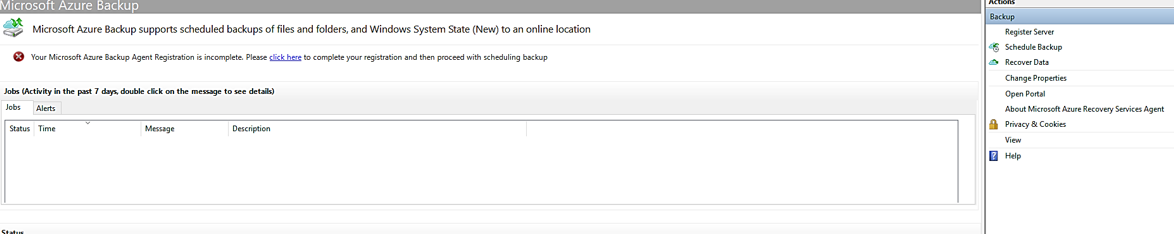

Registratie is onvolledig

Oorzaak: U hebt de MARS-registratie niet voltooid door de wachtwoordzin te registreren. U kunt dus geen back-ups configureren totdat u zich registreert.

Aanbevolen actie: selecteer het waarschuwingsbericht en voltooi de registratie.