Back-upgegevens versleutelen in een Backup-kluis met behulp van door de klant beheerde sleutels

U kunt Azure Backup gebruiken om uw back-upgegevens te versleutelen via door de klant beheerde sleutels (CMK's) in plaats van door het platform beheerde sleutels (PMK's), die standaard zijn ingeschakeld. Uw sleutels voor het versleutelen van de back-upgegevens moeten worden opgeslagen in Azure Key Vault.

De versleutelingssleutel die u gebruikt voor het versleutelen van back-ups kan afwijken van de sleutel die u voor de bron gebruikt. Een OP AES 256 gebaseerde gegevensversleutelingssleutel (DEK) helpt de gegevens te beveiligen. Uw sleutelversleutelingssleutels (KEK's) helpen de DEK te beveiligen. U hebt volledige controle over de gegevens en de sleutels.

Als u versleuteling wilt toestaan, moet u de beheerde identiteit van de Backup-kluis verlenen die u wilt gebruiken voor CMK, de machtigingen voor toegang tot de versleutelingssleutel in de sleutelkluis. U kunt de sleutel zo nodig wijzigen.

Notitie

Versleutelingsinstellingen en CMK worden door elkaar gebruikt.

Ondersteunde regio’s

CMK's voor Backup-kluizen zijn momenteel beschikbaar in alle openbare Azure-regio's.

Key Vault- en beheerde HSM-sleutelvereisten

Raadpleeg de volgende vereisten voordat u versleuteling inschakelt voor een Backup-kluis:

Versleutelingsinstellingen maken gebruik van Azure Key Vault of een HSM-sleutel (Managed Hardware Security Module), samen met de details van de beheerde identiteit van de Backup-kluis.

De beheerde identiteit van de Backup-kluis moet het volgende hebben:

- Een ingebouwde cryptoserviceversleutelingsgebruikersrol toegewezen als uw sleutelkluis gebruikmaakt van een RBAC-configuratie (op rollen gebaseerd toegangsbeheer) die is gebaseerd op identiteits- en toegangsbeheer (IAM).

- Machtigingen ophalen, verpakken en uitpakken als uw sleutelkluis gebruikmaakt van een configuratie die is gebaseerd op toegangsbeleid.

- Machtigingen ophalen, verpakken en uitpakken verleend via lokale RBAC op de sleutel als u een beheerde HSM gebruikt. Meer informatie.

Zorg ervoor dat u een geldige, ingeschakelde Key Vault-sleutel hebt. Gebruik geen verlopen of uitgeschakelde sleutel, omdat deze niet kan worden gebruikt voor versleuteling-at-rest en leidt tot fouten in back-up- en herstelbewerkingen. De term Key Vault geeft ook een beheerde HSM aan als u deze eerder niet hebt genoteerd.

Key Vault moet voorlopig verwijderen en opschonen zijn ingeschakeld.

Versleutelingsinstellingen ondersteunen alleen Azure Key Vault RSA- en RSA-HSM-sleutels van grootte 2.048, 3.072 en 4.096. Meer informatie over sleutels. Voordat u Key Vault-regio's voor versleutelingsinstellingen overweegt, raadpleegt u scenario's voor herstel na noodgevallen voor Key Vault voor regionale failover-ondersteuning.

Overwegingen

Bekijk de volgende overwegingen voordat u versleuteling inschakelt voor een Backup-kluis:

Nadat u versleuteling hebt ingeschakeld met CMK's voor een Backup-kluis, kunt u geen PMK's gebruiken (de standaardinstelling). U kunt de versleutelingssleutels of de beheerde identiteit wijzigen om te voldoen aan de vereisten.

CMK wordt toegepast op de Azure Backup-opslagkluis en kluisarchieflagen. Deze is niet van toepassing op de operationele laag.

Het verplaatsen van een met CMK versleutelde Backup-kluis tussen resourcegroepen en abonnementen wordt momenteel niet ondersteund.

Nadat u versleutelingsinstellingen hebt ingeschakeld in de Backup-kluis, moet u de beheerde identiteit niet uitschakelen of loskoppelen of Key Vault-machtigingen verwijderen die worden gebruikt voor versleutelingsinstellingen. Deze acties leiden tot een fout bij het maken van back-ups, herstellen, lagen en verlooptaken voor herstelpunten. Er worden kosten in rekening gebracht voor de gegevens die zijn opgeslagen in de Backup-kluis tot:

- U herstelt de Key Vault-machtigingen.

- U kunt een door het systeem toegewezen identiteit opnieuw inschakelen, de sleutelkluis machtigingen eraan verlenen en versleutelingsinstellingen bijwerken (als u de door het systeem toegewezen identiteit voor versleutelingsinstellingen hebt gebruikt).

- U moet de beheerde identiteit opnieuw koppelen om toegang te krijgen tot de sleutelkluis en de sleutel om de nieuwe door de gebruiker toegewezen identiteit te gebruiken.

Versleutelingsinstellingen maken gebruik van de Azure Key Vault-sleutel en de gegevens van de beheerde identiteit van de Backup-kluis.

Als de sleutel of sleutelkluis die u gebruikt, wordt verwijderd of de toegang wordt ingetrokken en niet kan worden hersteld, verliest u de toegang tot de gegevens die zijn opgeslagen in de Backup-kluis. Zorg er ook voor dat u over de juiste machtigingen beschikt om beheerde identiteit, Back-upkluis en sleutelkluisgegevens op te geven en bij te werken.

Kluizen die gebruikmaken van door de gebruiker toegewezen beheerde identiteiten voor CMK-versleuteling bieden geen ondersteuning voor het gebruik van privé-eindpunten voor Azure Backup.

Sleutelkluizen die de toegang tot specifieke netwerken beperken, worden momenteel niet ondersteund met door de gebruiker toegewezen beheerde identiteiten voor CMK-versleuteling.

Versleuteling inschakelen met door de klant beheerde sleutels bij het maken van een kluis

Wanneer u een Backup-kluis maakt, kunt u versleuteling voor back-ups inschakelen met behulp van CMK's. Meer informatie over het maken van een Backup-kluis.

Kies een client:

Voer de volgende stappen uit om de versleuteling in te schakelen:

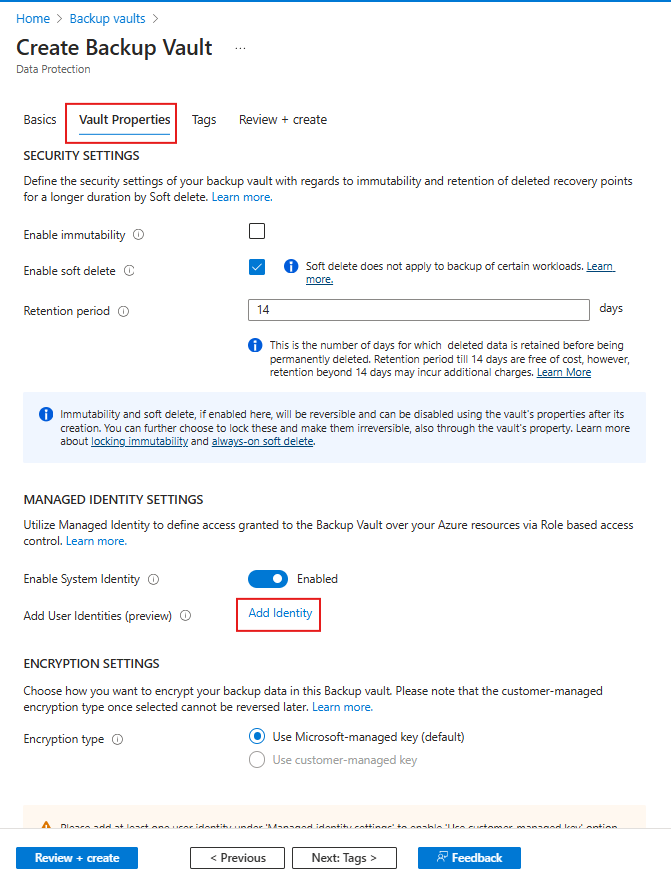

Ga in Azure Portal naar de Backup-kluis.

Selecteer Identiteit toevoegen op het tabblad Eigenschappen van kluis.

Selecteer op de blade Door de gebruiker toegewezen beheerde identiteit selecteren een beheerde identiteit in de lijst die u wilt gebruiken voor versleuteling en selecteer vervolgens Toevoegen.

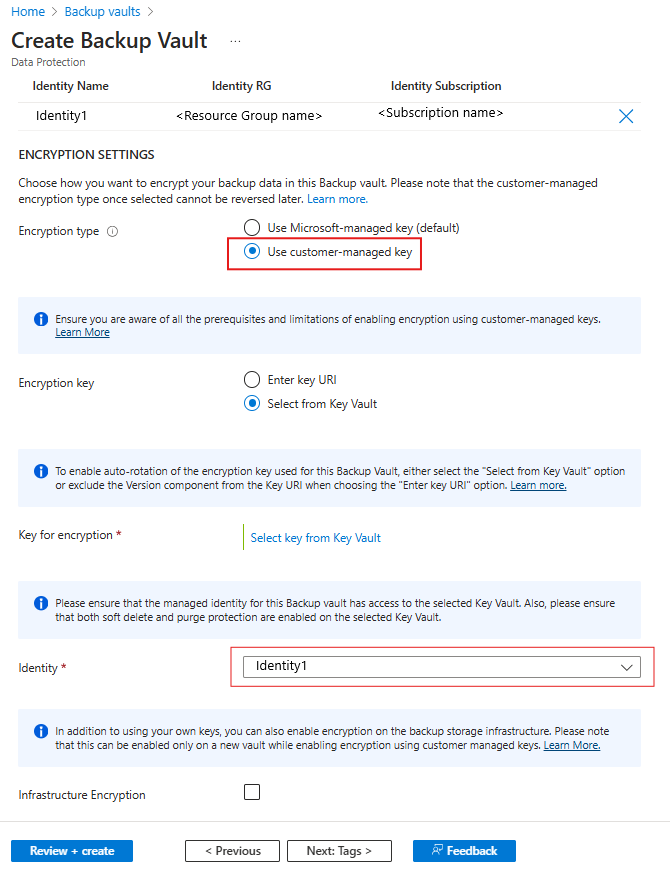

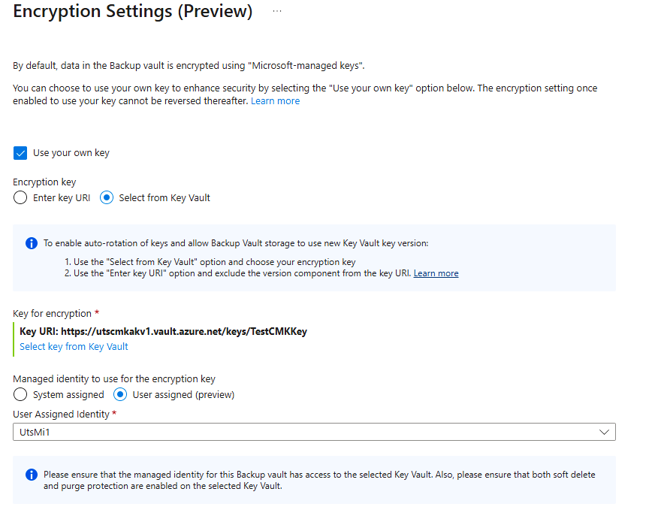

Voor het versleutelingstype selecteert u Door de klant beheerde sleutel gebruiken.

Als u de sleutel wilt opgeven die moet worden gebruikt voor versleuteling, selecteert u de juiste optie.

Als u automatischerotatie wilt inschakelen van de versie van de versleutelingssleutel die wordt gebruikt voor de Backup-kluis, kiest u Selecteren in Key Vault. Of verwijder het versieonderdeel uit de sleutel-URI door Enter-sleutel-URI te selecteren. Meer informatie over automatischerotatie.

Geef de URI op voor de versleutelingssleutel. U kunt ook bladeren en de toets selecteren.

Voeg de door de gebruiker toegewezen beheerde identiteit toe om versleuteling met CMK's te beheren.

Tijdens het maken van de kluis kunnen alleen door de gebruiker toegewezen beheerde identiteiten worden gebruikt voor CMK.

Als u CMK wilt gebruiken met door het systeem toegewezen beheerde identiteit, werkt u de kluiseigenschappen bij nadat u de kluis hebt gemaakt.

Als u versleuteling wilt inschakelen voor de infrastructuur voor back-upopslag, selecteert u Infrastructuurversleuteling.

U kunt Infrastructuurversleuteling alleen inschakelen voor een nieuwe kluis tijdens het maken en gebruiken van door de klant beheerde sleutels (CMK).

Voeg tags toe (optioneel) en ga door met het maken van de kluis.

De eigenschappen van de Backup-kluis bijwerken om te versleutelen met behulp van door de klant beheerde sleutels

In de volgende scenario's kunt u de versleutelingsinstellingen van een Backup-kluis wijzigen:

- Schakel door de klant beheerde sleutel in voor een al bestaande kluis. Voor Backup-kluizen kunt u CMK inschakelen voor of na het beveiligen van items in de kluis.

- Werk details bij in de versleutelingsinstellingen, zoals de beheerde identiteit of versleutelingssleutel.

Laten we door de klant beheerde sleutel inschakelen voor een bestaande kluis.

Voer de volgende acties in volgorde uit om een kluis te configureren:

Schakel een beheerde identiteit in voor uw Backup-kluis.

Wijs machtigingen toe aan de Backup-kluis voor toegang tot de versleutelingssleutel in Azure Key Vault.

Schakel voorlopig verwijderen en opschonen in azure Key Vault in.

Wijs de versleutelingssleutel toe aan de Backup-kluis.

In de volgende secties wordt elk van deze acties uitgebreid besproken.

Een beheerde identiteit inschakelen voor uw Backup-kluis

Azure Backup maakt gebruik van door het systeem toegewezen beheerde identiteiten en door de gebruiker toegewezen beheerde identiteiten van de Backup-kluis voor toegang tot versleutelingssleutels die zijn opgeslagen in Azure Key Vault. U kunt kiezen welke beheerde identiteit u wilt gebruiken.

Notitie

Nadat u een beheerde identiteit hebt ingeschakeld, moet u deze niet uitschakelen (zelfs tijdelijk). Het uitschakelen van de beheerde identiteit kan leiden tot inconsistent gedrag.

Om veiligheidsredenen kunt u niet zowel een Key Vault-sleutel-URI als een beheerde identiteit in één aanvraag bijwerken. Werk één kenmerk tegelijk bij.

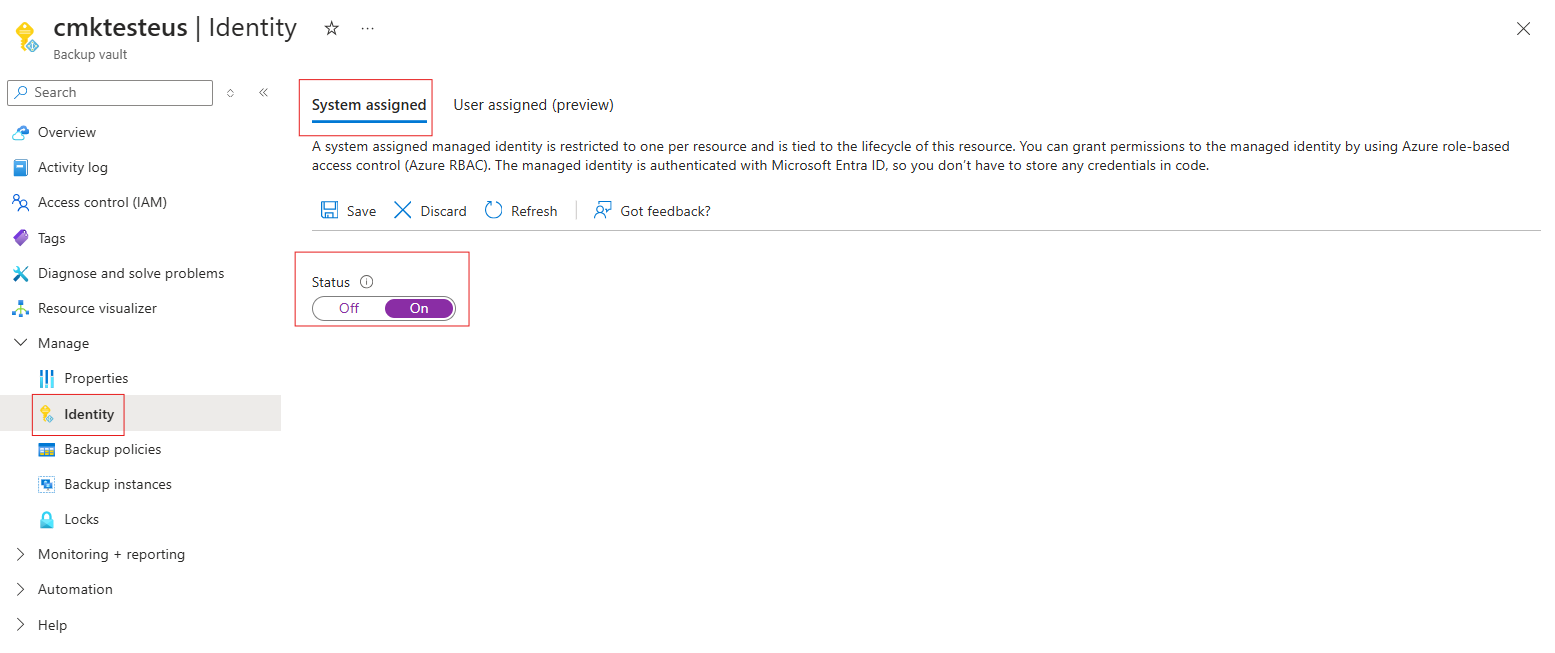

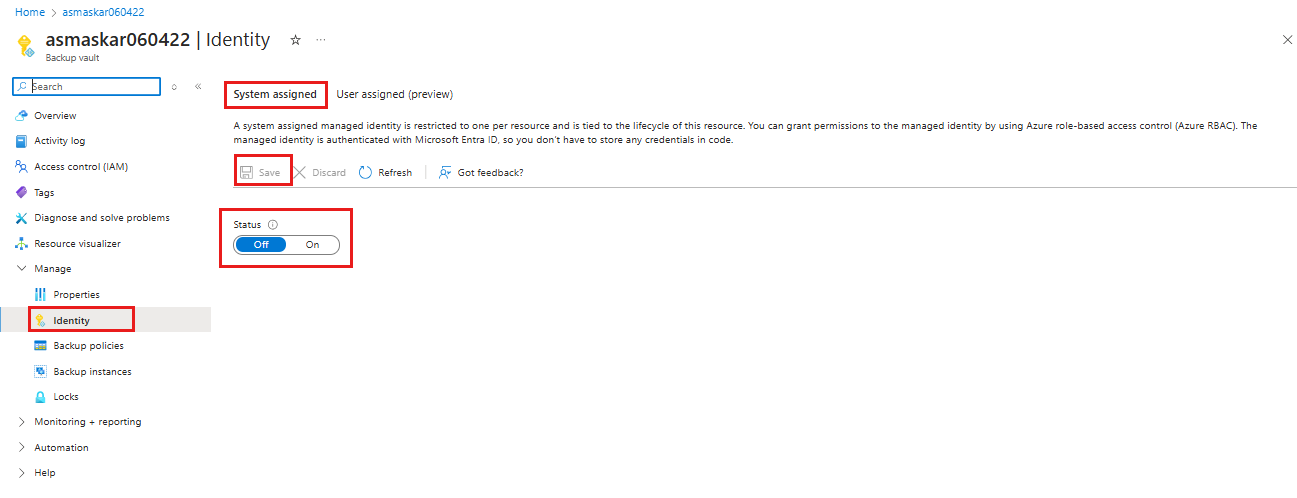

Een door het systeem toegewezen beheerde identiteit inschakelen voor de kluis

Kies een client:

Voer de volgende stappen uit om een door het systeem toegewezen beheerde identiteit in te schakelen voor uw Backup-kluis:

Ga naar de identiteit van uw Backup-kluis>.

Selecteer het tabblad Systeem toegewezen .

Wijzig de status in Aan.

Selecteer Opslaan om de identiteit voor de kluis in te schakelen.

In de voorgaande stappen wordt een object-id gegenereerd. Dit is de door het systeem toegewezen beheerde identiteit van de kluis.

Een door de gebruiker toegewezen beheerde identiteit toewijzen aan de kluis

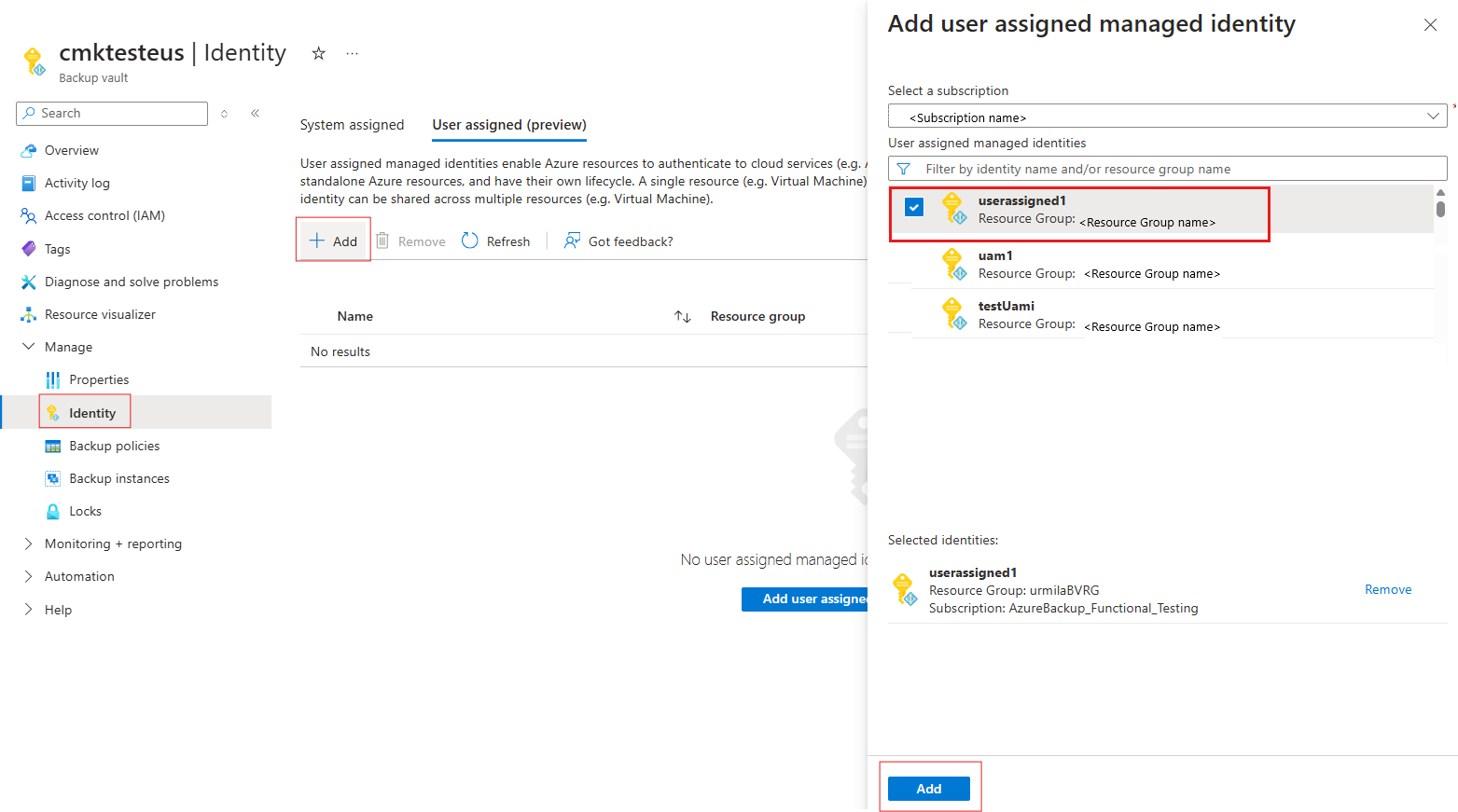

Voer de volgende stappen uit om een door de gebruiker toegewezen beheerde identiteit toe te wijzen voor uw Backup-kluis:

Ga naar de identiteit van uw Backup-kluis>.

Selecteer het tabblad Gebruiker toegewezen (preview).

Selecteer +Toevoegen om een door de gebruiker toegewezen beheerde identiteit toe te voegen.

Selecteer in het deelvenster Door de gebruiker toegewezen beheerde identiteit toevoegen het abonnement voor uw identiteit.

Selecteer de identiteit in de lijst. U kunt ook filteren op de naam van de identiteit of resourcegroep.

Selecteer Toevoegen om het toewijzen van de identiteit te voltooien.

Notitie

Sleutelkluizen die de toegang tot specifieke netwerken beperken, worden nog niet ondersteund voor gebruik met door de gebruiker toegewezen beheerde identiteiten voor CMK-versleuteling.

Machtigingen toewijzen aan de beheerde identiteit van de Backup-kluis (systeem of door de gebruiker toegewezen) voor toegang tot de versleutelingssleutel in Azure Key Vault

Kies een client:

U moet de beheerde identiteit van de Backup-kluis toegang geven tot de sleutelkluis die de versleutelingssleutel bevat.

Scenario: Key Vault heeft de configuratie voor toegangsbeheer (IAM) ingeschakeld

Volg vervolgens deze stappen:

- Ga naar toegangsbeheer voor uw sleutelkluis> en selecteer Roltoewijzing toevoegen.

- Selecteer de sleutelkluis cryptoserviceversleutelingsgebruikersrol in functierollen voor taken.

- Selecteer Volgende >toegang toewijzen aan>beheerde identiteit>leden selecteren.

- Selecteer de beheerde identiteit van uw Backup-kluis.

- Selecteer Volgende en wijs deze toe.

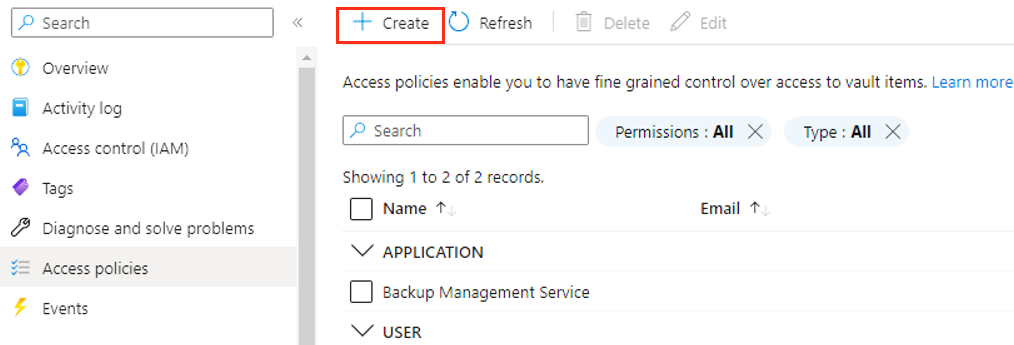

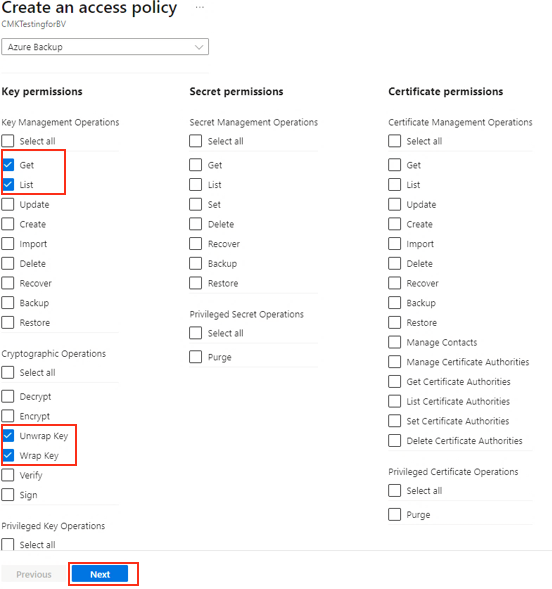

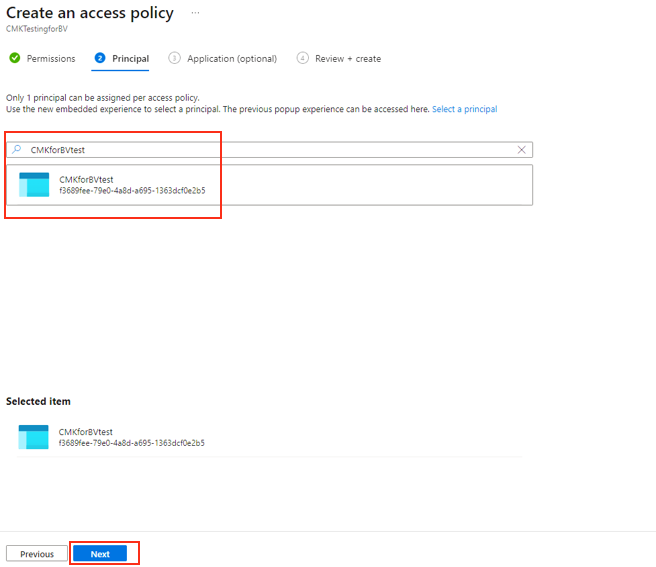

Scenario: Key Vault heeft configuratie van toegangsbeleid ingeschakeld

Volg vervolgens deze stappen:

Ga naar het toegangsbeleid voor uw sleutelkluis>en selecteer vervolgens +Maken.

Geef de acties op die moeten worden toe te staan op de sleutel. Selecteer onder Sleutelmachtigingen de bewerkingen Ophalen, Weergeven, Sleutel uitpakken en Sleutel verpakken. Selecteer Volgende.

Zoek op het tabblad Principal naar uw kluis in het zoekvak met behulp van de naam of beheerde identiteit. Wanneer de kluis wordt weergegeven, selecteert u deze en selecteert u vervolgens Volgende.

Selecteer Toevoegen om het nieuwe toegangsbeleid toe te voegen.

Selecteer Opslaan om wijzigingen op te slaan die u hebt aangebracht in het toegangsbeleid van de sleutelkluis.

Als u een door de gebruiker toegewezen identiteit gebruikt, moet u dezelfde machtigingen aan deze identiteit toewijzen.

U kunt ook een RBAC-rol toewijzen aan de Backup-kluis die de eerder genoemde machtigingen bevat, zoals de rol Crypto Officer van Key Vault. Deze rol kan extra machtigingen bevatten.

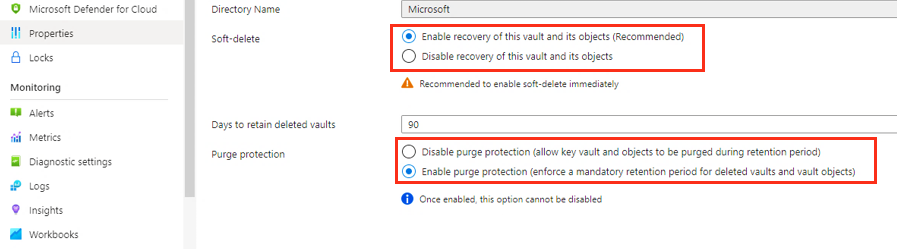

Beveiliging voor voorlopig verwijderen en opschonen inschakelen in Azure Key Vault

U moet voorlopig verwijderen en beveiliging opschonen inschakelen voor de sleutelkluis waarin uw versleutelingssleutel wordt opgeslagen.

Kies een client:

U kunt deze eigenschappen instellen vanuit de Azure Key Vault-interface, zoals wordt weergegeven in de volgende schermopname. U kunt deze eigenschappen ook instellen tijdens het maken van de sleutelkluis. Meer informatie over deze Key Vault-eigenschappen.

De versleutelingssleutel toewijzen aan de Backup-kluis

Voordat u de versleutelingssleutel voor uw kluis selecteert, moet u ervoor zorgen dat u het volgende hebt:

- De beheerde identiteit van de Backup-kluis is ingeschakeld en de vereiste machtigingen eraan toegewezen.

- Voorlopig verwijderen en beveiliging tegen opschonen ingeschakeld voor de sleutelkluis.

Notitie

Als er updates zijn voor de huidige sleutelkluisgegevens in de versleutelingsinstellingen met nieuwe sleutelkluisgegevens, moet de beheerde identiteit die wordt gebruikt voor versleutelingsinstellingen, toegang behouden tot de oorspronkelijke Sleutelkluis, met machtigingen ophalen en uitpakken en moet de sleutel de status Ingeschakeld hebben. Deze toegang is nodig om de sleutelrotatie van de vorige sleutel naar de nieuwe sleutel uit te voeren.

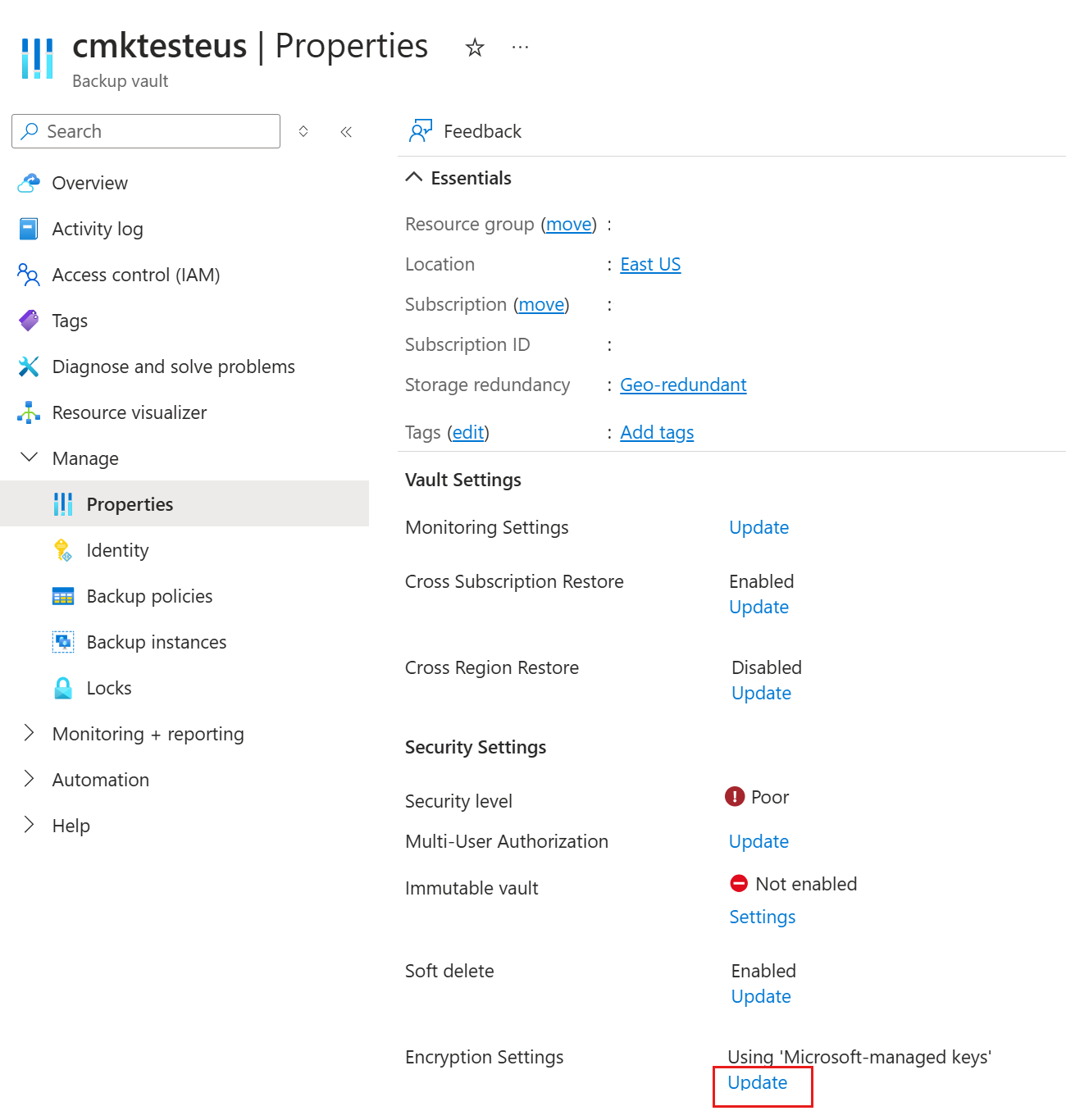

Voer de volgende stappen uit om de sleutel toe te wijzen:

Ga naar de eigenschappen van uw Backup-kluis>.

Voor Versleutelingsinstellingen selecteert u Bijwerken.

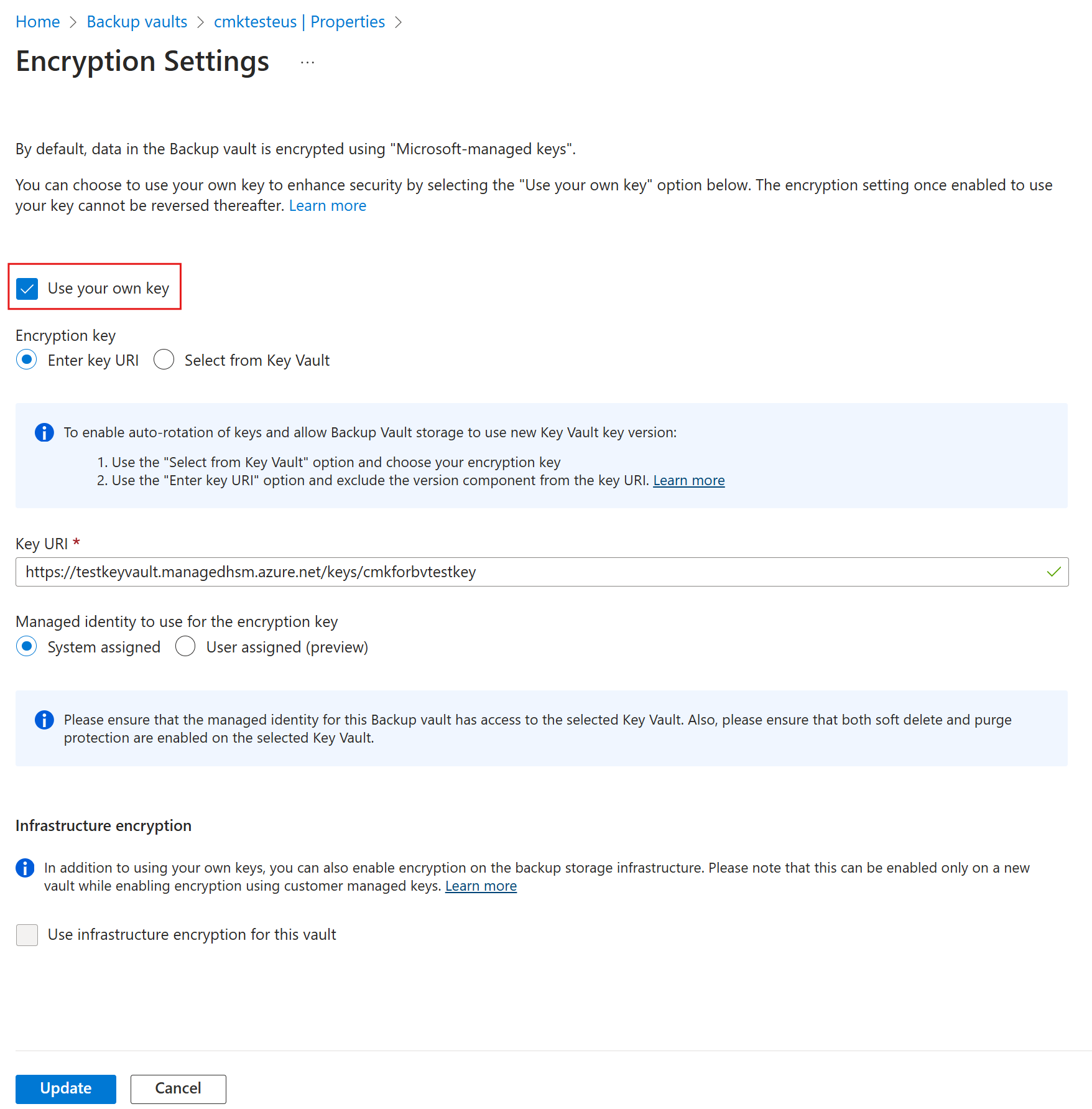

Selecteer Op de blade Versleutelingsinstellingen uw eigen sleutel gebruiken en geef vervolgens de sleutel op met behulp van een van de volgende opties. Zorg ervoor dat u een RSA-sleutel gebruikt die zich in een ingeschakelde en actieve status bevindt.

Selecteer Enter-sleutel-URI. Voer in het vak Sleutel-URI de URI in voor de sleutel die u wilt gebruiken voor het versleutelen van gegevens in deze Backup-kluis. U kunt deze sleutel-URI ook ophalen uit de bijbehorende sleutel in uw sleutelkluis.

Zorg ervoor dat u de sleutel-URI correct kopieert. U wordt aangeraden de knop Kopiëren naar klembord te gebruiken die is opgegeven met de sleutel-id.

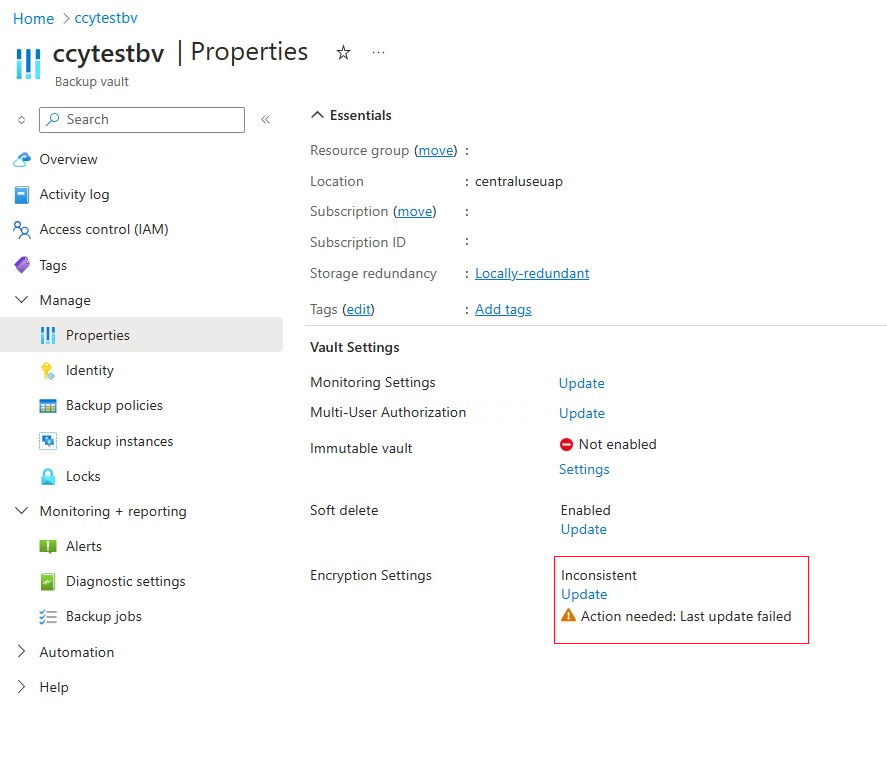

Wanneer u versleutelingsinstellingen probeert bij te werken, maar de updatebewerking mislukt vanwege een interne fout, wordt de versleutelingsinstelling bijgewerkt naar Inconsistent en is uw aandacht vereist. In dergelijke gevallen controleert u de details van de versleutelingsinstellingen en controleert u of deze juist zijn. De bewerking Versleutelingsinstellingen bijwerken wordt bijvoorbeeld opnieuw uitgevoerd met de bestaande beheerde identiteit die is gekoppeld aan de kluis. Als de details van de versleutelingsinstellingen hetzelfde zijn, wordt de updatebewerking niet beïnvloed.

Als u de beheerde identiteit die wordt gebruikt in versleutelingsinstellingen uitschakelt of loskoppelt, worden de versleutelingsinstellingen gewijzigd in de status Inconsistent, tenzij u de identiteit van systeemtoewijzing opnieuw inschakelt (als deze is gebruikt), de vereiste Key Vault-machtigingen verlenen en de bewerking Versleutelingsinstellingen opnieuw uitvoeren. Wanneer u de identiteit opnieuw koppelt voor door de gebruiker toegewezen identiteit, wordt de status Versleutelingsinstellingen automatisch hersteld als de Key Vault-machtigingen aanwezig zijn.

Wanneer u de versleutelingssleutel opgeeft met behulp van de volledige sleutel-URI met het versieonderdeel, wordt de sleutel niet automatisch geroteerd. U moet sleutels handmatig bijwerken door de nieuwe sleutel of versie op te geven wanneer dat nodig is. U kunt ook het versieonderdeel van de sleutel-URI verwijderen om automatische rotatie van sleutelversies op te halen.

Kies Selecteren in Key Vault. Blader in het deelvenster Sleutelkiezer naar en selecteer de sleutel in de sleutelkluis.

Wanneer u de versleutelingssleutel opgeeft met behulp van het deelvenster Sleutelkiezer , wordt de sleutelversie automatisch geroteerd wanneer een nieuwe versie voor de sleutel is ingeschakeld. Meer informatie over het inschakelen van automatischerotatie van versleutelingssleutels.

Selecteer Bijwerken.

Houd de voortgang en status van de toewijzing van de versleutelingssleutel bij onder Meldingen.

Versleutelingsinstellingen bijwerken

U kunt de versleutelingsinstellingen op elk gewenst moment bijwerken. Wanneer u een nieuwe sleutel-URI wilt gebruiken, moet u ervoor zorgen dat uw bestaande sleutelkluis nog steeds toegang heeft tot de beheerde identiteit en dat de sleutel geldig is. Anders mislukt de updatebewerking.

De beheerde identiteit die u voor versleuteling wilt gebruiken, heeft de juiste machtigingen nodig.

Een back-up maken van een kluis die is versleuteld via door de klant beheerde sleutels

Voordat u back-upbeveiliging configureert, controleert u of u het volgende hebt:

- Er is een Backup-kluis gemaakt.

- De door het systeem toegewezen beheerde identiteit van de Backup-kluis is ingeschakeld of een door de gebruiker toegewezen beheerde identiteit aan de kluis is toegewezen.

- Toegewezen machtigingen voor uw Backup-kluis (of de door de gebruiker toegewezen beheerde identiteit) voor toegang tot versleutelingssleutels vanuit uw sleutelkluis.

- Voorlopig verwijderen en beveiliging tegen opschonen ingeschakeld voor uw sleutelkluis.

- Er is een geldige versleutelingssleutel toegewezen voor uw Backup-kluis.

Het proces voor het configureren en uitvoeren van back-ups naar een Backup-kluis die is versleuteld via CMK's, is hetzelfde als het proces voor het configureren en uitvoeren van back-ups naar een kluis die PMK's gebruikt. Er zijn geen wijzigingen in de ervaring.

Ondersteuning voor privé-eindpunten

U kunt Azure Key Vault met een privé-eindpunt (PE) gebruiken met behulp van door het systeem toegewezen beheerde identiteit van de kluis.

Als de toegang tot het openbare netwerk van Azure Key Vault is uitgeschakeld, voorkomt u dat u Azure Portal gebruikt buiten de netwerkcomputer met privé-eindpunten om Key Vault en Sleutel te selecteren op de blade Versleutelingsinstellingen . U kunt echter de sleutel-URI van Key Vault gebruiken om Key Vault-sleuteldetails op te geven in versleutelingsinstellingen.

Bewerkingsfouten voor versleutelingsinstellingen oplossen

Deze sectie bevat de verschillende scenario's voor probleemoplossing die kunnen optreden voor Back-upkluisversleuteling.

Fouten bij back-up-, herstel- en achtergrondbewerkingen

Oorzaken:

Oorzaak 1: Als er een probleem is met de instellingen voor back-upkluisversleuteling, zoals u Key Vault-machtigingen hebt verwijderd uit de beheerde identiteit van versleutelingsinstellingen, uitgeschakelde door het systeem toegewezen identiteit of de beheerde identiteit hebt losgekoppeld/verwijderd uit de Backup-kluis die u gebruikt voor versleutelingsinstellingen, mislukken back-up - en hersteltaken .

Oorzaak 2: Het tieren van herstelpunten en verlooptaken voor herstelpunten mislukt zonder fouten weer te geven in Azure Portal of andere interfaces (bijvoorbeeld REST API of CLI). Deze bewerkingen blijven mislukken en kosten in rekening worden gebracht.

Aanbevolen acties:

Aanbeveling 1: Herstel de machtigingen, werk de details van de beheerde identiteit bij die toegang hebben tot de sleutelkluis.

Aanbeveling 2: herstel de vereiste versleutelingsinstellingen naar de Backup-kluis.

Ontbrekende machtigingen voor een beheerde identiteit

Foutcode: UserErrorCMKMissingMangedIdentityPermissionOnKeyVault

Oorzaak: Deze fout treedt op wanneer:

- De beheerde identiteit die u gebruikt voor versleutelingsinstellingen, beschikt niet over de machtigingen voor toegang tot de sleutelkluis. De back-up- of hersteltaken kunnen ook mislukken met deze foutcode als de toegang wordt verwijderd nadat de versleutelingsinstellingen zijn bijgewerkt of een beheerde identiteit is uitgeschakeld of losgekoppeld van de Backup-kluis.

- U gebruikt een niet-RSA-sleutel-URI.

Aanbevolen actie: Zorg ervoor dat de beheerde identiteit die u gebruikt voor versleutelingsinstellingen de vereiste machtigingen heeft en dat de sleutel een RSA-type is. Probeer de bewerking vervolgens opnieuw uit te voeren.

Kluisverificatiefout

Foutcode: UserErrorCMKKeyVaultAuthFailure

Oorzaak: De beheerde identiteit in de versleutelingsinstellingen beschikt niet over de vereiste machtigingen voor toegang tot de sleutelkluis of sleutel. De beheerde identiteit van de back-upkluis (door het systeem toegewezen of door de gebruiker toegewezen identiteit die wordt gebruikt voor versleutelingsinstellingen) moet de volgende machtigingen hebben voor uw sleutelkluis:

Als uw sleutelkluis gebruikmaakt van een RBAC-configuratie die is gebaseerd op IAM, hebt u ingebouwde rolmachtigingen voor Key Vault Crypto Service Encryption User nodig.

Als u toegangsbeleid gebruikt, hebt u machtigingen ophalen, verpakken en uitpakken nodig.

De sleutelkluis en sleutel bestaan niet en zijn niet bereikbaar voor de Azure Backup-service via netwerkinstellingen.

Aanbevolen actie: Controleer het toegangsbeleid voor Key Vault en verdeel machtigingen dienovereenkomstig.

Fout bij verwijderen van kluis

Foutcode: CloudServiceRetryableError

Oorzaak: Als er een probleem is met uw Backup Vault-versleutelingsinstellingen (zoals u Key Vault/MHSM-machtigingen hebt verwijderd uit de beheerde identiteit van de versleutelingsinstellingen, uitgeschakelde door het systeem toegewezen identiteit, de beheerde identiteit losgekoppeld/verwijderd uit de Backup-kluis die wordt gebruikt voor versleutelingsinstellingen of de sleutelkluis/MHSM-sleutel wordt verwijderd), kan het verwijderen van de kluis mislukken.

Aanbevolen actie: om dit probleem op te lossen:

- Zorg ervoor dat de beheerde identiteit die wordt gebruikt voor versleutelingsinstellingen nog steeds de machtigingen heeft voor toegang tot de sleutelkluis/MHSM. Herstel deze voordat u doorgaat met het verwijderen van de kluis.

- De beheerde identiteit opnieuw verbinden/inschakelen en de vereiste Key Vault-/MHSM-machtigingen toewijzen.

- Als de sleutel van de sleutelkluis wordt verwijderd, kan het verwijderen van de kluis mislukken. Als u de verwijderde sleutel echter wilt herstellen van de status Voorlopig verwijderd , moet u ervoor zorgen dat u over de vereiste machtigingen beschikt voor de beheerde identiteit op de sleutelkluis/MHSM en vervolgens de back-upkluisbewerking opnieuw probeert te verwijderen.

Foutcodes valideren

Azure Backup valideert de geselecteerde Azure Key Vault wanneer CMK wordt toegepast op de back-upkluis. Als de Key Vault niet beschikt over de vereiste configuratie-instellingen (voorlopig verwijderen ingeschakeld en beveiliging opschonen ingeschakeld), worden de volgende foutcodes weergegeven:

UserErrorCMKPurgeProtectionNotEnabledOnKeyVault

Foutcode: UserErrorCMKPurgeProtectionNotEnabledOnKeyVault

Oorzaak: Voorlopig verwijderen is niet ingeschakeld voor de sleutelkluis.

Aanbevolen actie: Schakel voorlopig verwijderen in de sleutelkluis in en voer de bewerking opnieuw uit.

UserErrorCMKSoftDeleteNotEnabledOnKeyVault

Foutcode: UserErrorCMKSoftDeleteNotEnabledOnKeyVault

Oorzaak: Beveiliging tegen opschonen is niet ingeschakeld voor de Sleutelkluis.

Aanbevolen actie: Schakel Beveiliging opschonen in de sleutelkluis in en voer de bewerking opnieuw uit.