Privé-eindpunten maken en gebruiken (v2-ervaring) voor Azure Backup

Met Azure Backup kunt u de back-up- en herstelbewerkingen van uw gegevens veilig uitvoeren vanuit de Recovery Services-kluizen met behulp van privé-eindpunten. Privé-eindpunten maken gebruik van een of meer privé-IP-adressen uit uw Azure Virtual Network (VNet), waardoor de service effectief in uw VNet wordt geplaatst.

Azure Backup biedt nu een verbeterde ervaring bij het maken en gebruiken van privé-eindpunten in vergelijking met de klassieke ervaring (v1).

In dit artikel wordt beschreven hoe u privé-eindpunten maakt en beheert voor Azure Backup in de Recovery Services-kluis.

Een Recovery Services-kluis maken

U kunt alleen privé-eindpunten maken voor Azure Backup voor Recovery Services-kluizen waarvoor geen items zijn beveiligd (of waarvoor in het verleden geen items zijn geprobeerd te worden beveiligd of geregistreerd). Daarom raden we u aan een nieuwe kluis te maken voor configuratie van privé-eindpunten.

Zie Een Recovery Services-kluis maken en configureren voor meer informatie over het maken van een nieuwe kluis. Als u echter bestaande kluizen hebt die al privé-eindpunten hebben gemaakt, kunt u privé-eindpunten opnieuw maken met behulp van de verbeterde ervaring.

Openbare netwerktoegang tot de kluis weigeren

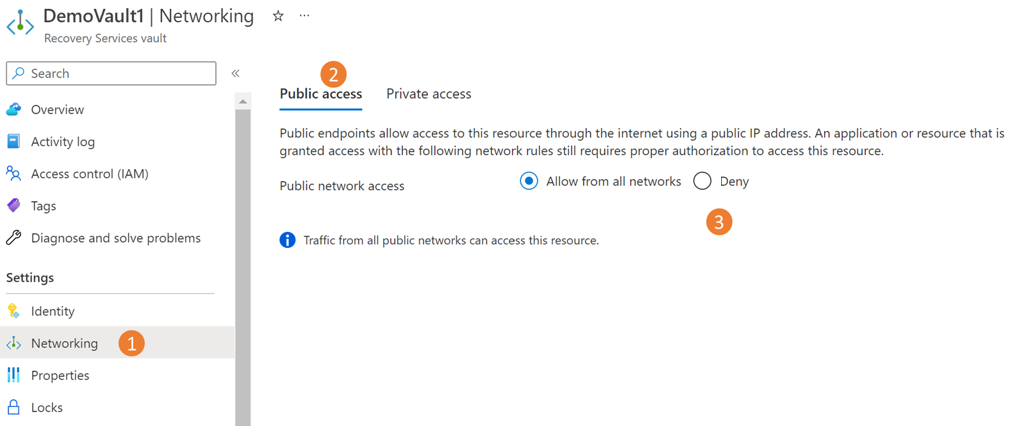

U kunt uw kluizen zo configureren dat toegang vanuit openbare netwerken wordt geweigerd.

Volg vervolgens deze stappen:

Ga naar de kluisnetwerken>.

Selecteer Weigeren op het tabblad Openbare toegang om toegang van openbare netwerken te voorkomen.

Notitie

Zodra u de toegang hebt geweigerd, hebt u nog steeds toegang tot de kluis, maar u kunt geen gegevens verplaatsen naar/van netwerken die geen privé-eindpunten bevatten. Zie Privé-eindpunten maken voor Azure Backup voor meer informatie.

Selecteer Toepassen om de wijzigingen op te slaan.

Privé-eindpunten maken voor Azure Backup

Voer de volgende stappen uit om privé-eindpunten te maken voor Azure Backup:

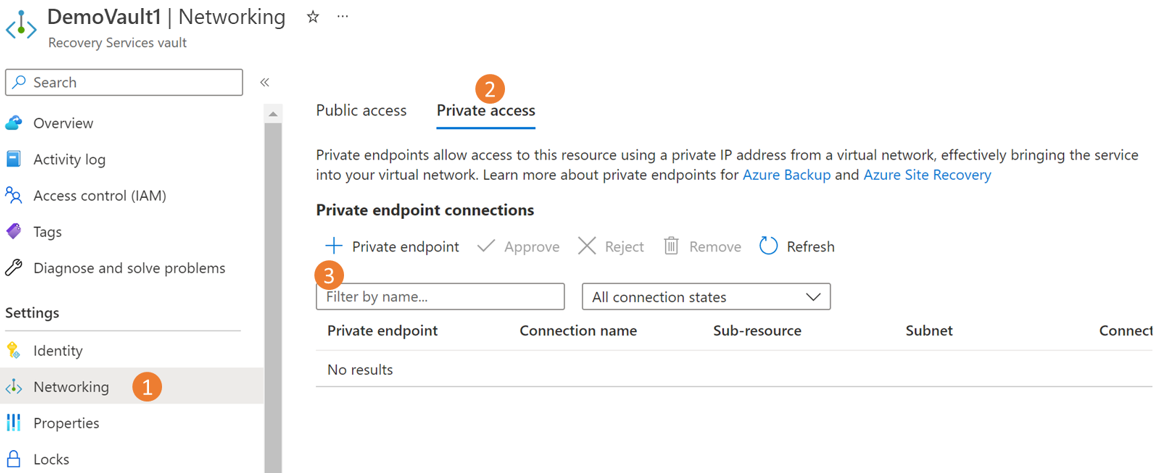

Ga naar de *\vault waarvoor u privé-eindpunten >netwerken wilt maken.

Ga naar het tabblad Privétoegang en selecteer +Privé-eindpunt om een nieuw privé-eindpunt te maken.

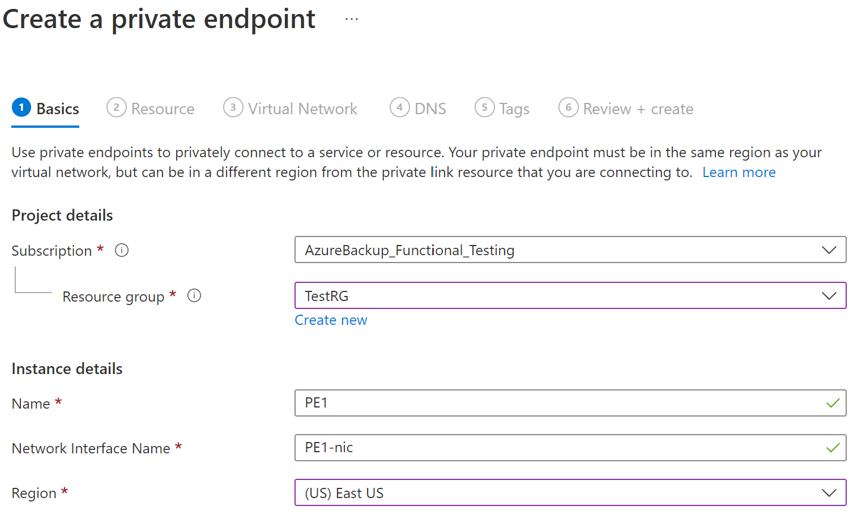

Geef bij Het maken van een privé-eindpunt de vereiste gegevens op:

a. Basisbeginselen: geef de basisgegevens voor uw privé-eindpunten op. De regio moet hetzelfde zijn als de kluis en de resource waarvan een back-up moet worden gemaakt.

b. Resource: Selecteer op dit tabblad de PaaS-resource waarvoor u uw verbinding wilt maken en selecteer vervolgens Microsoft.RecoveryServices/kluizen uit het resourcetype voor uw vereiste abonnement. Als u klaar bent, kiest u de naam van uw Recovery Services-kluis als resource en AzureBackup als doelsubresource.

c. Virtueel netwerk: geef op dit tabblad het virtuele netwerk en subnet op waar u het privé-eindpunt wilt maken. Dit is het VNet waar de VIRTUELE machine aanwezig is.

d. DNS: Als u privé verbinding wilt maken, hebt u de vereiste DNS-records nodig. Op basis van de netwerkinstallatie kunt u een van de volgende opties kiezen:

- Integreer uw privé-eindpunt met een privé-DNS-zone: Selecteer Ja als u wilt integreren.

- Gebruik uw aangepaste DNS-server: Selecteer Nee als u uw eigen DNS-server wilt gebruiken. e. Tags: U kunt eventueel tags toevoegen voor uw privé-eindpunt.

Selecteer Controleren + maken.

Wanneer de validatie is voltooid, selecteert u Maken om het privé-eindpunt te maken.

Privé-eindpunten goedkeuren

Als u het privé-eindpunt als eigenaar van de Recovery Services-kluis maakt, wordt het privé-eindpunt dat u hebt gemaakt automatisch goedgekeurd. Anders moet de eigenaar van de kluis het privé-eindpunt goedkeuren voordat het wordt gebruikt.

Als u privé-eindpunten handmatig wilt goedkeuren via Azure Portal, voert u de volgende stappen uit:

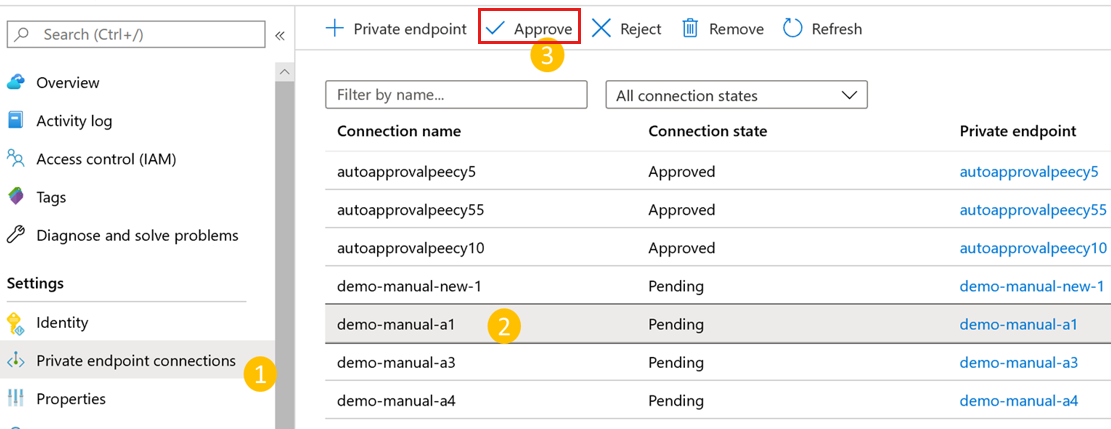

Ga in uw Recovery Services-kluis naar Privé-eindpuntverbindingen in het linkerdeelvenster.

Selecteer de privé-eindpuntverbinding die u wilt goedkeuren.

Selecteer Goedkeuren.

U kunt ook Weigeren of Verwijderen selecteren als u de eindpuntverbinding wilt weigeren of verwijderen.

Meer informatie over het handmatig goedkeuren van privé-eindpunten met behulp van de Azure Resource Manager-client om de Azure Resource Manager-client te gebruiken voor het goedkeuren van privé-eindpunten.

DNS-records beheren

U hebt de vereiste DNS-records in uw privé-DNS-zones of -servers nodig om privé verbinding te maken. U kunt uw privé-eindpunt rechtstreeks integreren met privé-DNS-zones van Azure of uw aangepaste DNS-servers gebruiken om dit te bereiken, op basis van uw netwerkvoorkeuren. Dit moet worden gedaan voor alle drie de services: Azure Backup, Azure Blobs en Queues.

Wanneer u privé-eindpunten integreert met privé-DNS-zones van Azure

Als u ervoor kiest om uw privé-eindpunt te integreren met privé-DNS-zones, voegt Azure Backup de vereiste DNS-records toe. U kunt de privé-DNS-zones bekijken die worden gebruikt onder DE DNS-configuratie van het privé-eindpunt. Als deze DNS-zones niet aanwezig zijn, worden ze automatisch gemaakt tijdens het maken van het privé-eindpunt.

U moet echter controleren of uw virtuele netwerk (dat de resources bevat waarvan een back-up moet worden gemaakt) correct is gekoppeld aan alle drie de privé-DNS-zones, zoals hieronder wordt beschreven.

Notitie

Als u proxyservers gebruikt, kunt u ervoor kiezen om de proxyserver te omzeilen of uw back-ups uit te voeren via de proxyserver. Als u een proxyserver wilt omzeilen, gaat u verder met de volgende secties. Als u de proxyserver wilt gebruiken voor het uitvoeren van uw back-ups, raadpleegt u de configuratiegegevens van de proxyserver voor de Recovery Services-kluis.

Virtuele netwerkkoppelingen in privé-DNS-zones valideren

Voor elke privé-DNS-zone die wordt vermeld (voor Azure Backup, Blobs en Wachtrijen), gaat u naar de respectieve virtuele netwerkkoppelingen.

U ziet een vermelding voor het virtuele netwerk waarvoor u het privé-eindpunt hebt gemaakt. Als u geen vermelding ziet, voegt u een koppeling naar een virtueel netwerk toe aan al die DNS-zones die deze niet hebben.

Wanneer u aangepaste DNS-server- of hostbestanden gebruikt

Als u een aangepaste DNS-server gebruikt, kunt u voorwaardelijke doorstuurserver gebruiken voor back-upservice, blob en wachtrij-FQDN's om de DNS-aanvragen om te leiden naar Azure DNS (168.63.129.16). Azure DNS leidt deze om naar de Azure Privé-DNS-zone. Zorg er bij deze installatie voor dat er een koppeling naar een virtueel netwerk voor Azure Privé-DNS zone bestaat, zoals vermeld in dit artikel.

De volgende tabel bevat de Azure Privé-DNS zones die vereist zijn voor Azure Backup:

Zone Service *.privatelink.<geo>.backup.windowsazure.comBackup *.blob.core.windows.netBlob *.queue.core.windows.netQueue *.storage.azure.netBlob Notitie

In de bovenstaande tekst

<geo>verwijst u naar de regiocode (bijvoorbeeld eus en ne voor RESPECTIEVELIJK VS - oost en Europa - noord). Raadpleeg de volgende lijsten voor regiocodes:Als u aangepaste DNS-servers of hostbestanden gebruikt en de Azure Privé-DNS-zone niet hebt ingesteld, moet u de DNS-records die zijn vereist voor de privé-eindpunten toevoegen aan uw DNS-servers of in het hostbestand.

Navigeer naar het privé-eindpunt dat u hebt gemaakt en ga vervolgens naar de DNS-configuratie. Voeg vervolgens een vermelding toe voor elke FQDN- en IP-adres die worden weergegeven als Type A-records in uw DNS.

Als u een hostbestand gebruikt voor naamomzetting, moet u overeenkomstige vermeldingen in het hostbestand maken voor elk IP- en FQDN-bestand volgens de indeling -

<private ip><space><FQDN>.

Notitie

Azure Backup kan een nieuw opslagaccount toewijzen voor uw kluis voor de back-upgegevens en de extensie of agent moet toegang hebben tot de respectieve eindpunten. Zie voor meer informatie over het toevoegen van meer DNS-records na registratie en back-up het gebruik van privé-eindpunten voor back-up.

Privé-eindpunten gebruiken voor back-up

Zodra de privé-eindpunten die zijn gemaakt voor de kluis in uw VNet zijn goedgekeurd, kunt u deze gaan gebruiken om uw back-ups en herstelbewerkingen uit te voeren.

Belangrijk

Zorg ervoor dat u alle hierboven genoemde stappen in het document hebt voltooid voordat u doorgaat. Als u dit wilt samenvatten, moet u de stappen in de volgende controlelijst hebben voltooid:

- Een (nieuwe) Recovery Services-kluis gemaakt

- De kluis ingeschakeld voor het gebruik van door het systeem toegewezen beheerde identiteit

- Relevante machtigingen toegewezen aan de beheerde identiteit van de kluis

- Een privé-eindpunt voor uw kluis gemaakt

- Het privé-eindpunt goedgekeurd (indien niet automatisch goedgekeurd)

- Zorg ervoor dat alle DNS-records op de juiste wijze worden toegevoegd (behalve blob- en wachtrijrecords voor aangepaste servers, die in de volgende secties worden besproken)

Vm-connectiviteit controleren

Zorg ervoor dat in de VM, in het vergrendelde netwerk, het volgende geldt:

- De VM moet toegang hebben tot De Microsoft Entra-id.

- Voer nslookup uit op de back-up-URL (

xxxxxxxx.privatelink.<geo>.backup.windowsazure.com) van uw VM om de connectiviteit te garanderen. Hiermee wordt het privé-IP-adres geretourneerd dat in uw virtuele netwerk is toegewezen.

Back-up configureren

Zodra u ervoor hebt gezorgd dat de bovenstaande controlelijst en toegang zijn voltooid, kunt u doorgaan met het configureren van back-ups van workloads naar de kluis. Als u een aangepaste DNS-server gebruikt, moet u DNS-vermeldingen toevoegen voor blobs en wachtrijen die beschikbaar zijn na het configureren van de eerste back-up.

DNS-records voor blobs en wachtrijen (alleen voor aangepaste DNS-servers/hostbestanden) na de eerste registratie

Nadat u een back-up hebt geconfigureerd voor ten minste één resource in een kluis met een privé-eindpunt, voegt u de vereiste DNS-records voor blobs en wachtrijen toe, zoals hieronder wordt beschreven.

Navigeer naar elk van deze privé-eindpunten die zijn gemaakt voor de kluis en ga naar de DNS-configuratie.

Voeg een vermelding toe voor elke FQDN- en IP-adres die worden weergegeven als Type A-records in uw DNS.

Als u een hostbestand gebruikt voor naamomzetting, moet u overeenkomstige vermeldingen in het hostbestand maken voor elk IP- en FQDN-bestand volgens de indeling -

<private ip><space><FQDN>.Naast het bovenstaande is er nog een vermelding nodig na de eerste back-up, die hier wordt besproken.

Back-up en herstel van workloads in Azure VM (SQL en SAP HANA)

Zodra het privé-eindpunt is gemaakt en goedgekeurd, zijn er geen andere wijzigingen vereist aan de clientzijde om het privé-eindpunt te gebruiken (tenzij u SQL-beschikbaarheidsgroepen gebruikt, die verderop in deze sectie worden besproken). Alle communicatie en gegevensoverdracht van uw beveiligde netwerk naar de kluis worden uitgevoerd via het privé-eindpunt. Als u echter privé-eindpunten voor de kluis verwijdert nadat er een server (SQL of SAP HANA) is geregistreerd, moet u de container opnieuw registreren bij de kluis. U hoeft de beveiliging niet voor hen te stoppen.

DNS-records voor blobs (alleen voor aangepaste DNS-servers/hostbestanden) na de eerste back-up

Nadat u de eerste back-up hebt uitgevoerd en u een aangepaste DNS-server gebruikt (zonder voorwaardelijk doorsturen), mislukt de back-up waarschijnlijk. Als dat gebeurt:

Navigeer naar het privé-eindpunt dat voor de kluis is gemaakt en ga naar de DNS-configuratie.

Voeg een vermelding toe voor elke FQDN- en IP-adres die worden weergegeven als Type A-records in uw DNS.

Als u een hostbestand gebruikt voor naamomzetting, moet u overeenkomstige vermeldingen in het hostbestand maken voor elk IP- en FQDN-bestand volgens de indeling -

<private ip><space><FQDN>.

Notitie

Op dit moment moet u nslookup kunnen uitvoeren vanaf de VIRTUELE machine en deze omzetten in privé-IP-adressen wanneer u klaar bent met de back-up- en opslag-URL's van de kluis.

Wanneer u SQL-beschikbaarheidsgroepen gebruikt

Wanneer u SQL-beschikbaarheidsgroepen (AG) gebruikt, moet u voorwaardelijk doorsturen inrichten in de aangepaste AG DNS, zoals hieronder wordt beschreven:

- Meld u aan bij uw domeincontroller.

- Voeg onder de DNS-toepassing voorwaardelijke doorstuurservers toe voor alle drie de DNS-zones (back-up, blobs en wachtrijen) aan het host-IP-adres 168.63.129.16 of het aangepaste IP-adres van de DNS-server, indien nodig. De volgende schermopnamen worden weergegeven wanneer u doorstuurt naar het IP-adres van de Azure-host. Als u uw eigen DNS-server gebruikt, vervangt u het IP-adres van uw DNS-server.

Back-ups maken en herstellen via MARS-agent en DPM-server

Wanneer u de MARS-agent gebruikt om een back-up te maken van uw on-premises resources, moet u ervoor zorgen dat uw on-premises netwerk (met uw resources waarvan een back-up moet worden gemaakt) is gekoppeld aan het Azure-VNet dat een privé-eindpunt voor de kluis bevat, zodat u het kunt gebruiken. Vervolgens kunt u de MARS-agent blijven installeren en back-up configureren zoals hier wordt beschreven. U moet er echter voor zorgen dat alle communicatie voor back-up alleen via het gekoppelde netwerk plaatsvindt.

Als u echter privé-eindpunten voor de kluis verwijdert nadat er een MARS-agent is geregistreerd, moet u de container opnieuw registreren bij de kluis. U hoeft de beveiliging niet voor hen te stoppen.

Notitie

- Privé-eindpunten worden ondersteund met alleen DPM-server 2022 en hoger.

- Privé-eindpunten worden nog niet ondersteund met MABS.

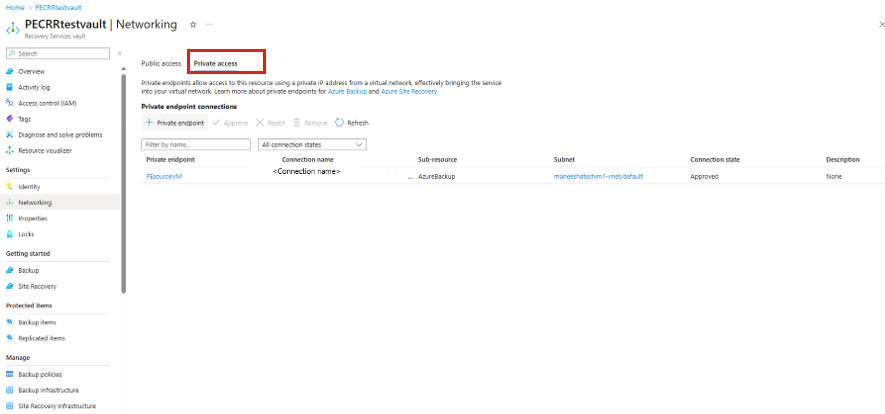

Herstellen tussen abonnementen naar een kluis met een privé-eindpunt

Ga als volgt te werk om herstel tussen abonnementen uit te voeren naar een kluis met een privé-eindpunt:

- Ga in de Recovery Services-bronkluis naar het tabblad Netwerken .

- Ga naar de sectie Privétoegang en maak privé-eindpunten.

- Selecteer het abonnement van de doelkluis waarin u wilt herstellen.

- Selecteer in de sectie Virtueel netwerk het VNet van de doel-VM die u wilt herstellen in een abonnement.

- Maak het privé-eindpunt en activeer het herstelproces.

Herstellen tussen regio's naar een kluis waarvoor privé-eindpunt is ingeschakeld

U kunt een secundair privé-eindpunt maken voor of na het toevoegen van beveiligde items in de kluis.

Als u gegevens tussen regio's wilt herstellen naar een kluis met een privé-eindpunt, voert u de volgende stappen uit:

Ga naar het netwerk van de Recovery Services-kluisinstellingen>>en zorg ervoor dat het privé-eindpunt wordt gemaakt met het VNet van de doel-VM voordat u items beveiligt.

Als het privé-eindpunt niet is ingeschakeld, schakelt u dit in.

Maak privé-eindpunten in de secundaire regio op het tabblad Privétoegang.

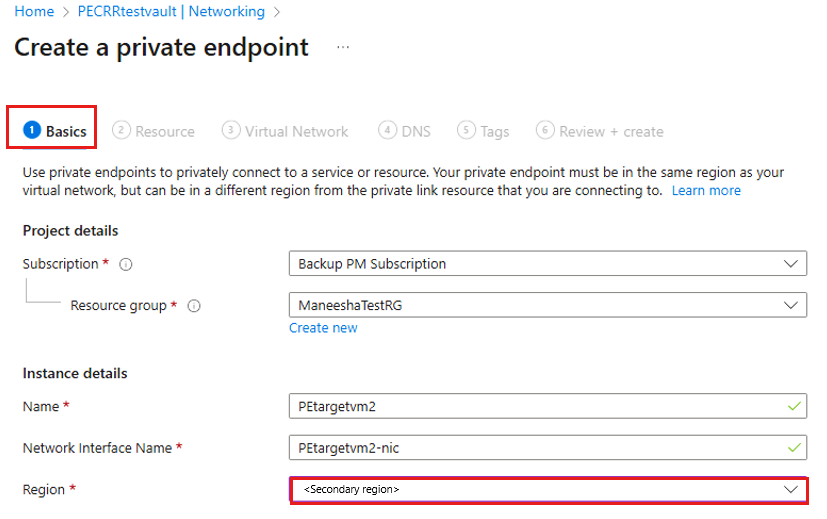

Selecteer op de blade Een privé-eindpunt maken op het tabblad Basisbeginselen de regio als de secundaire regio van de doel-VM waarvoor u de herstelbewerking tussen regio's wilt uitvoeren.

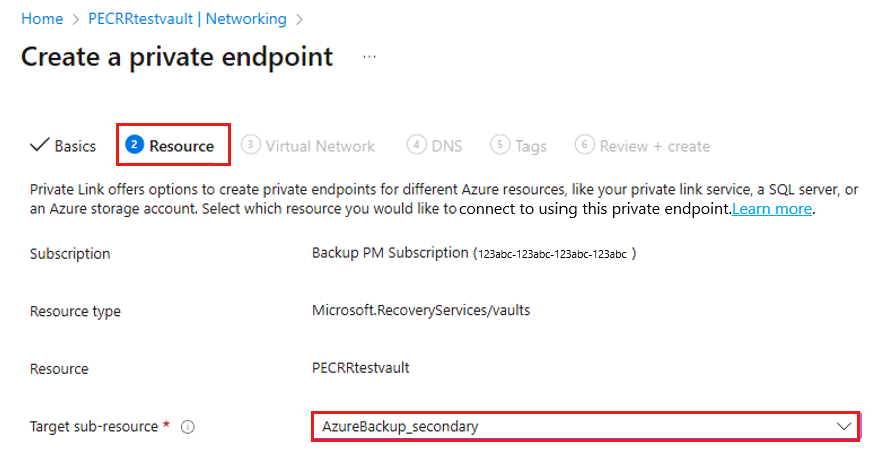

Selecteer op het tabblad Resource de subresource Doel als AzureBackup_Secondary.

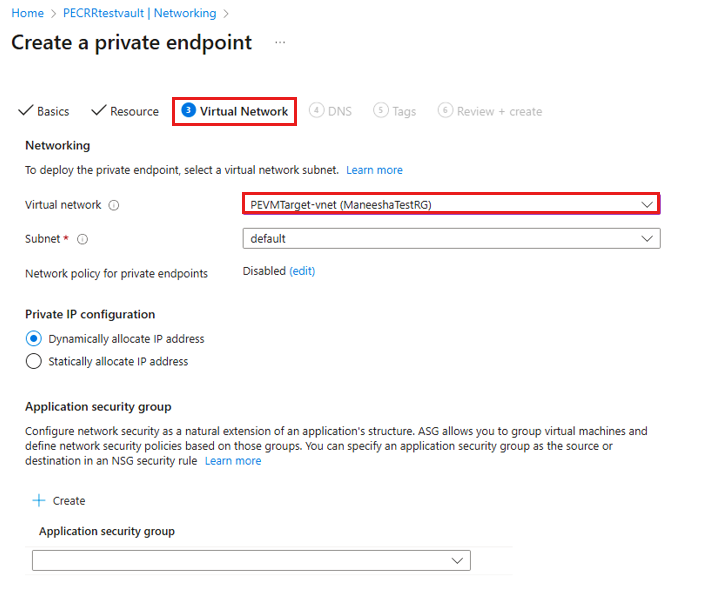

Selecteer op de blade Virtueel netwerk het virtuele netwerk van de doel-VM waarop u de herstelbewerking tussen regio's wilt uitvoeren.

Notitie

U kunt maximaal 12 secundaire privé-eindpunten van Azure Backup toevoegen aan een kluis.

Maak het privé-eindpunt en start het herstelproces vanuit de secundaire regio.

Privé-eindpunten verwijderen

Zie deze sectie als u privé-eindpunten wilt verwijderen met behulp van REST API.

Volgende stappen

- Meer informatie over privé-eindpunten voor Azure Backup.