Netwerktoegangsbeheer beheren

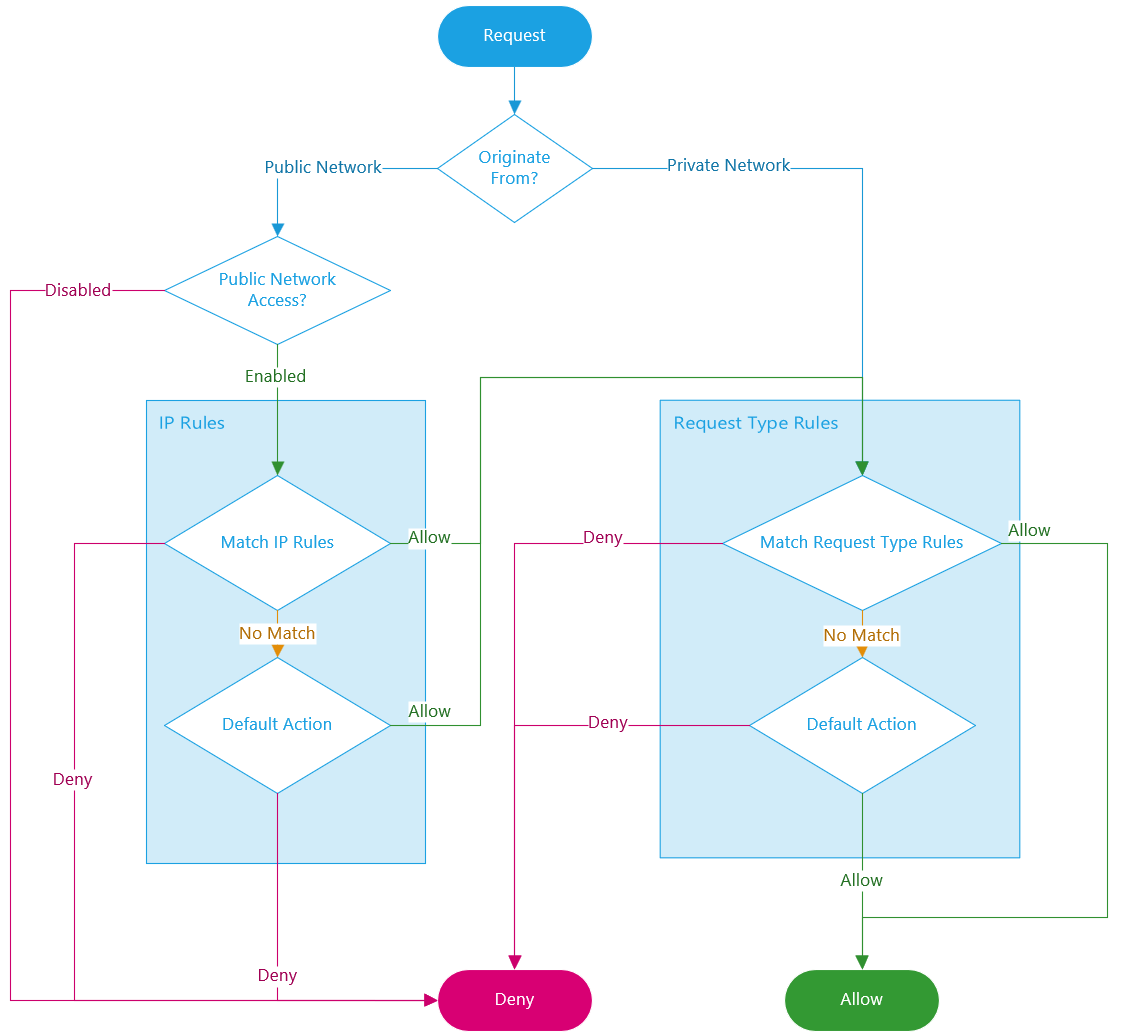

Met Azure Web PubSub kunt u de toegang tot uw service-eindpunt beveiligen en beheren op basis van aanvraagtypen en netwerksubsets. Wanneer u regels voor netwerktoegangsbeheer configureert, hebben alleen toepassingen die aanvragen van de opgegeven netwerken indienen toegang tot uw Azure Web PubSub-exemplaar.

U kunt Azure Web PubSub configureren om het toegangsniveau tot uw service-eindpunt te beveiligen en te beheren op basis van het aanvraagtype en de subset van gebruikte netwerken. Wanneer netwerkregels zijn geconfigureerd, hebben alleen toepassingen die gegevens aanvragen via de opgegeven set netwerken toegang tot uw Web PubSub-resource.

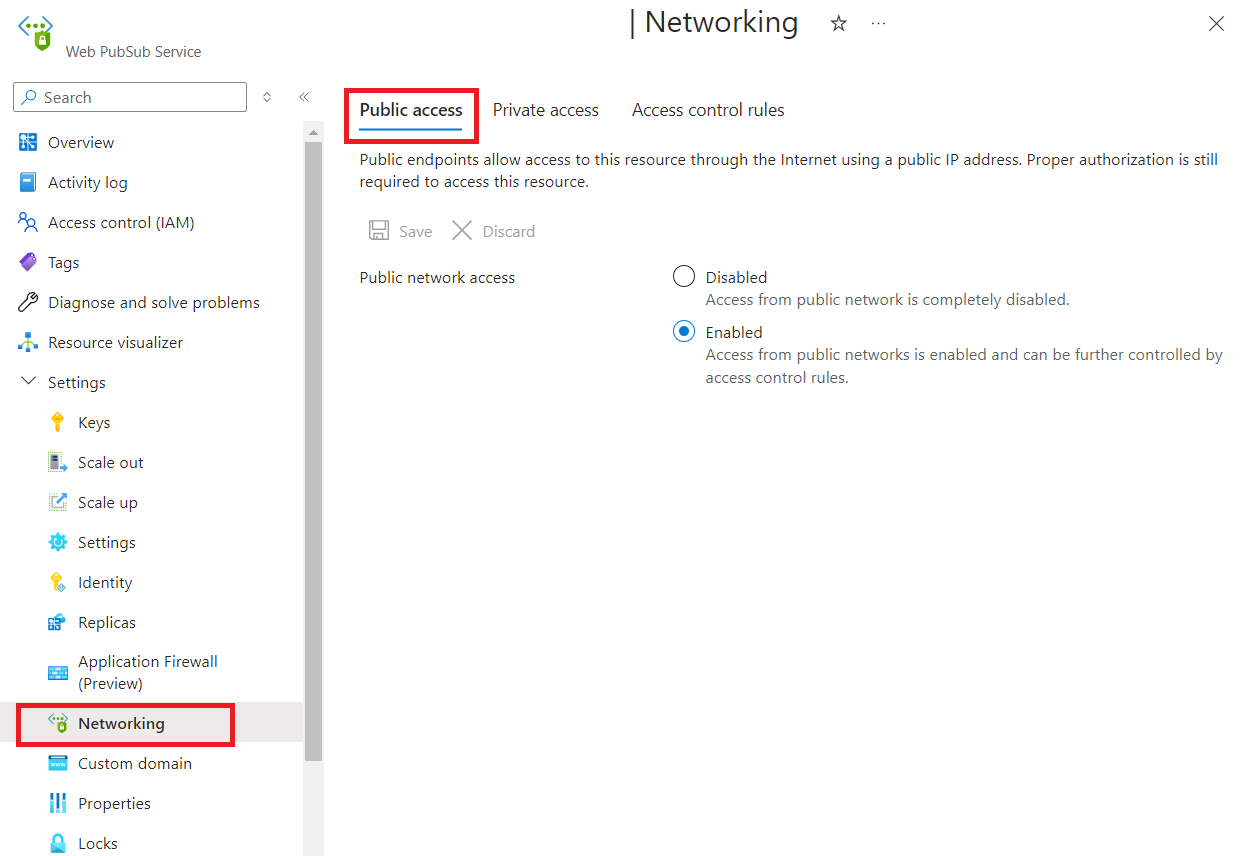

Openbare netwerktoegang

We bieden één geïntegreerde switch om de configuratie van openbare netwerktoegang te vereenvoudigen. De schakeloptie heeft de volgende opties:

- Uitgeschakeld: hiermee blokkeert u de toegang tot het openbare netwerk volledig. Alle andere regels voor netwerktoegangsbeheer worden genegeerd voor openbare netwerken.

- Ingeschakeld: Hiermee staat u openbare netwerktoegang toe, die verder wordt gereguleerd door aanvullende regels voor netwerktoegangsbeheer.

- Ga naar het Azure Web PubSub-exemplaar dat u wilt beveiligen.

- Selecteer Netwerken in het menu aan de linkerkant. Tabblad Openbare toegang selecteren:

Selecteer Uitgeschakeld of Ingeschakeld.

Selecteer Opslaan om uw wijzigingen toe te passen.

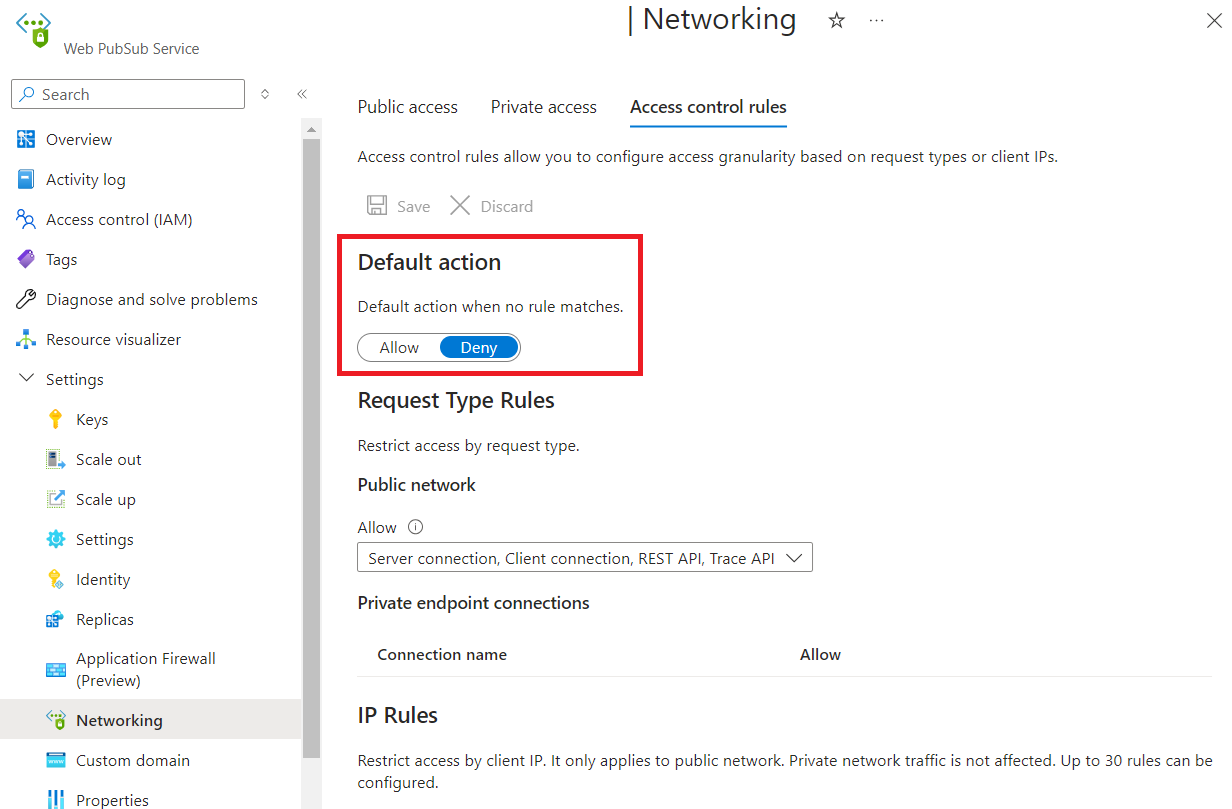

Standaardactie

De standaardactie wordt toegepast wanneer er geen andere regel overeenkomt.

- Ga naar het Azure Web PubSub-exemplaar dat u wilt beveiligen.

- Selecteer Netwerktoegangsbeheer in het menu aan de linkerkant.

- Als u de standaardactie wilt bewerken, schakelt u de knop Toestaan/weigeren in.

- Selecteer Opslaan om uw wijzigingen toe te passen.

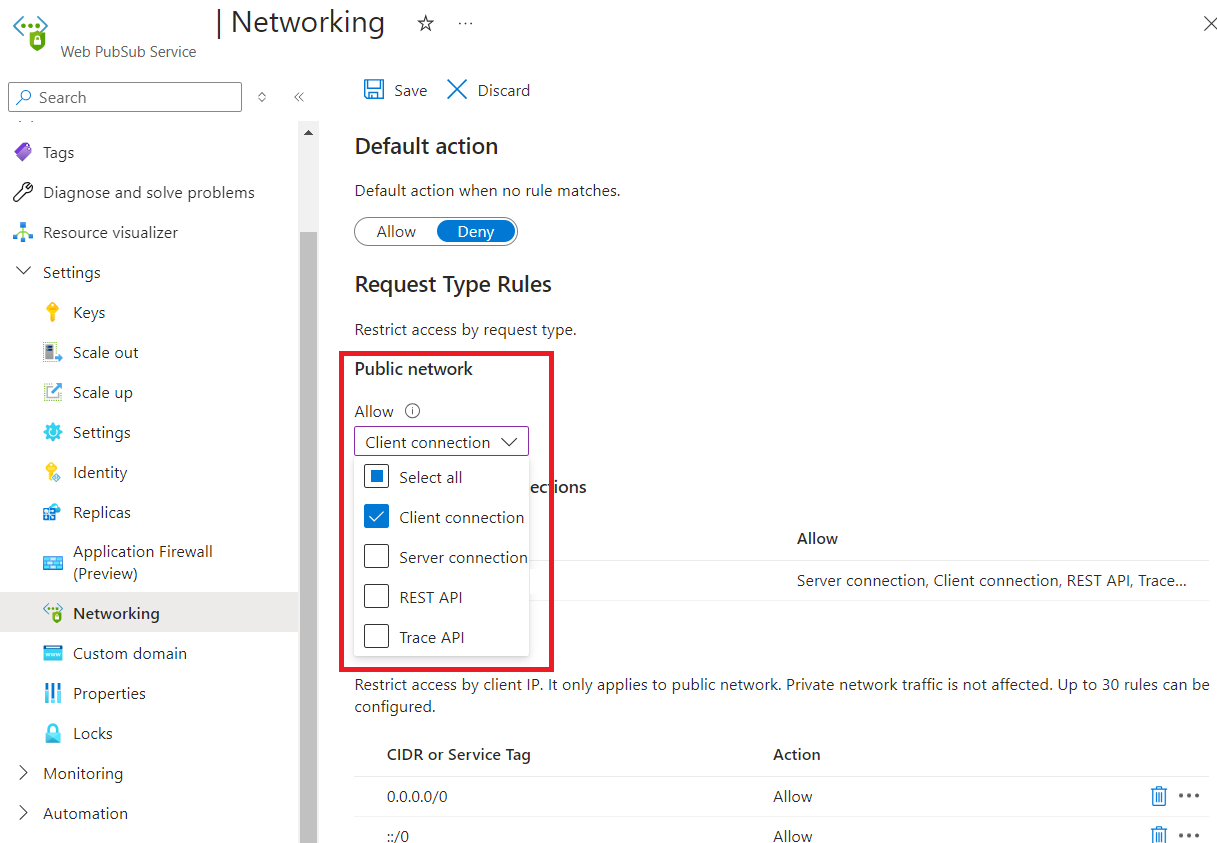

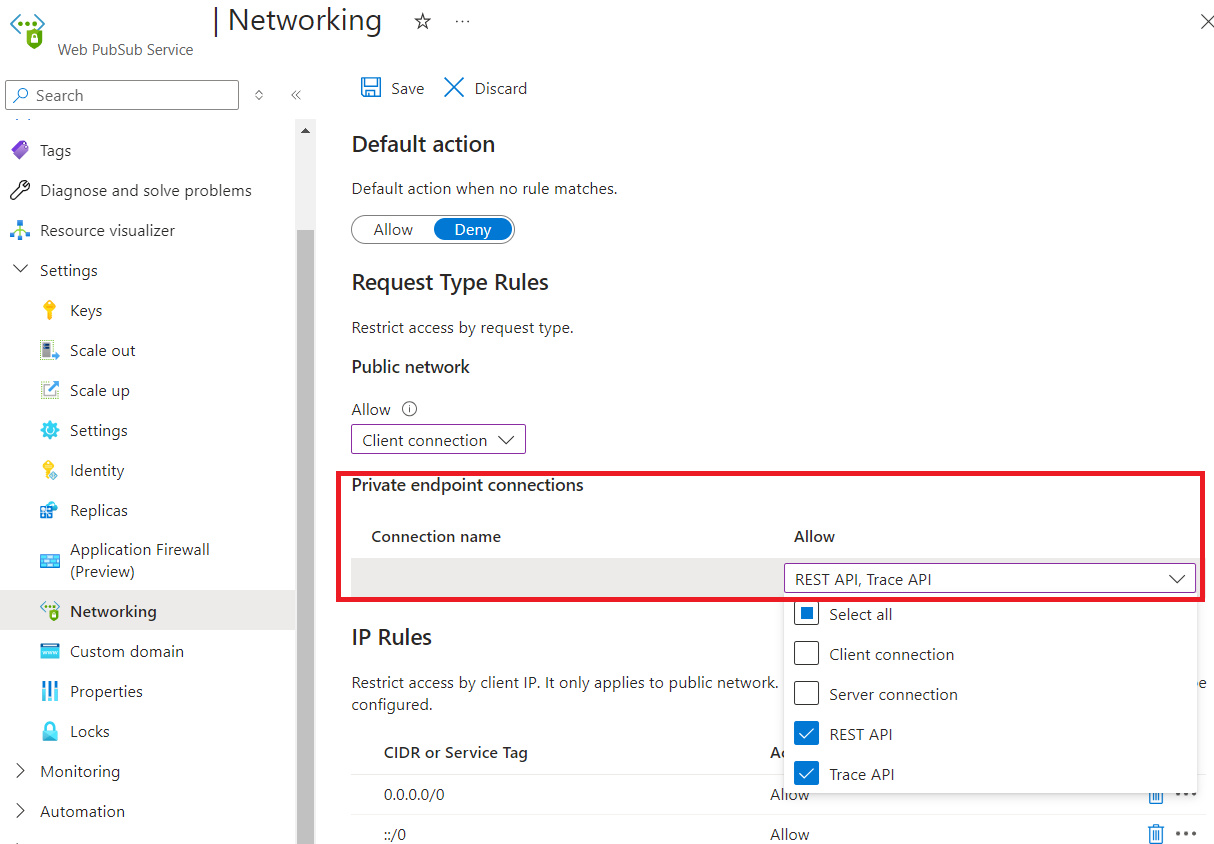

Regels voor aanvraagtype

U kunt regels configureren om opgegeven aanvraagtypen toe te staan of te weigeren voor zowel het openbare netwerk als elk privé-eindpunt.

REST API-aanroepen zijn bijvoorbeeld doorgaans met hoge bevoegdheden. Als u de beveiliging wilt verbeteren, kunt u de oorsprong ervan beperken. U kunt regels configureren om alle REST API-aanroepen van het openbare netwerk te blokkeren en alleen toe te staan dat ze afkomstig zijn van een specifiek virtueel netwerk.

Als er geen regel overeenkomt, wordt de standaardactie toegepast.

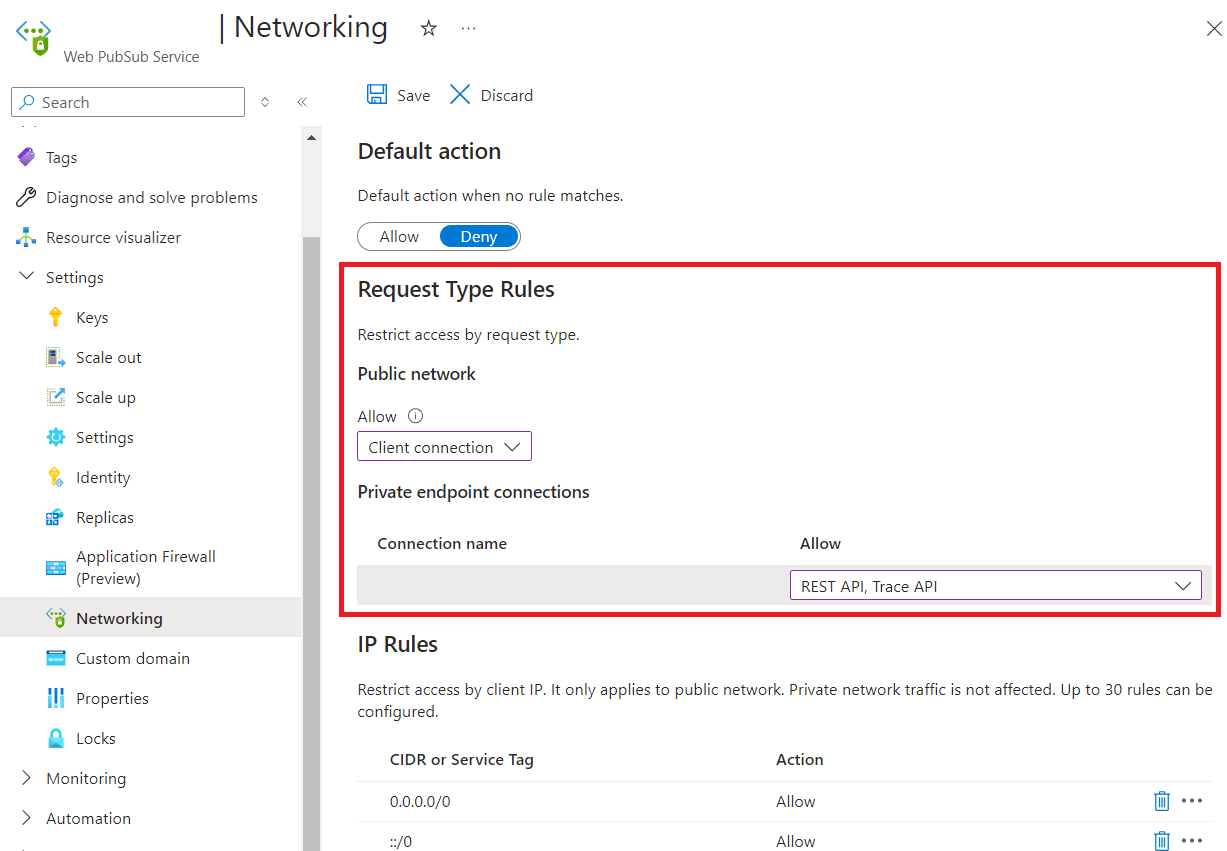

- Regels voor aanvraagtypen configureren via de portal

- Regels voor aanvraagtypen configureren via bicep

- Ga naar het Azure Web PubSub-exemplaar dat u wilt beveiligen.

- Selecteer Netwerktoegangsbeheer in het menu aan de linkerkant.

- Als u de regel voor het openbare netwerk wilt bewerken, selecteert u toegestane typen aanvragen onder Openbaar netwerk.

- Als u netwerkregels voor privé-eindpunten wilt bewerken, selecteert u toegestane typen aanvragen in elke rij onder Privé-eindpuntverbindingen.

- Selecteer Opslaan om uw wijzigingen toe te passen.

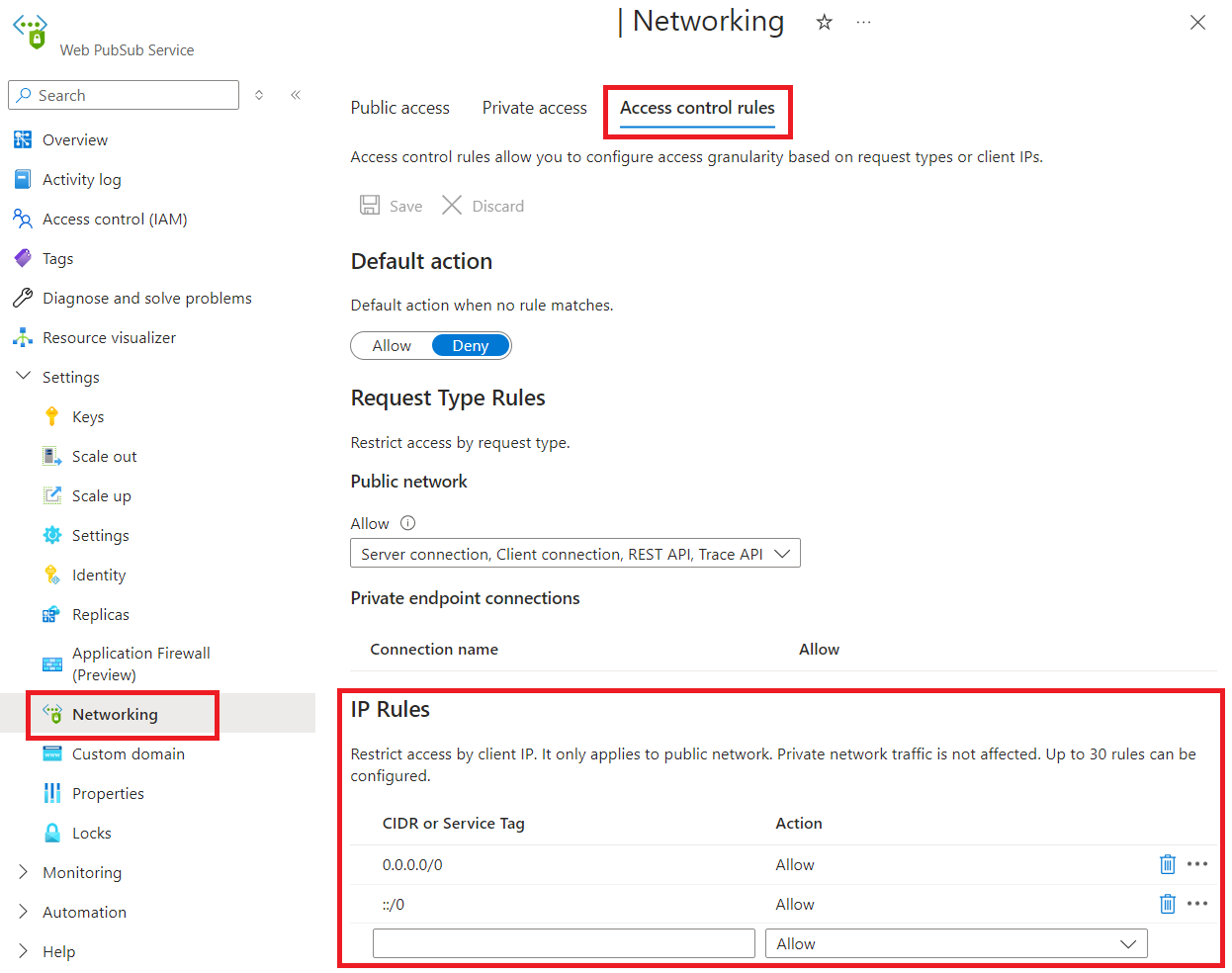

IP-regels

Met IP-regels kunt u specifieke IP-adresbereiken voor openbaar internet verlenen of weigeren. Deze regels kunnen worden gebruikt om toegang toe te staan voor bepaalde internetservices en on-premises netwerken of om algemeen internetverkeer te blokkeren.

De volgende beperkingen zijn van toepassing:

- U kunt maximaal 30 regels configureren.

- Adresbereiken moeten worden opgegeven met CIDR-notatie, zoals

16.17.18.0/24. Zowel IPv4- als IPv6-adressen worden ondersteund. - IP-regels worden geëvalueerd in de volgorde waarin ze zijn gedefinieerd. Als er geen regel overeenkomt, wordt de standaardactie toegepast.

- IP-regels zijn alleen van toepassing op openbaar verkeer en kunnen geen verkeer van privé-eindpunten blokkeren.

Ga naar het Azure Web PubSub-exemplaar dat u wilt beveiligen.

Selecteer Netwerken in het menu aan de linkerkant. Tabblad Regels voor toegangsbeheer selecteren :

Bewerk de lijst onder de sectie IP-regels .

Selecteer Opslaan om uw wijzigingen toe te passen.

Volgende stappen

Lees meer over Azure Private Link.