Wat is Azure VMware Solution?

Azure VMware Solution biedt privéclouds die VMware vSphere-clusters bevatten die zijn gebouwd op basis van een toegewezen bare-metal Azure-infrastructuur. Azure VMware Solution is beschikbaar in Azure Commercial en Azure Government. De minimale initiële implementatie is drie hosts, met de optie om meer hosts toe te voegen, tot maximaal 16 hosts per cluster. Alle ingerichte privéclouds hebben VMware vCenter Server, VMware vSAN, VMware vSphere en VMware NSX. Als gevolg hiervan kunt u workloads migreren vanuit uw on-premises omgevingen, nieuwe virtuele machines (VM's) implementeren en Azure-services gebruiken vanuit uw privéclouds. Zie de pagina Azure-serviceovereenkomsten voor meer informatie over de SLA.

Azure VMware Solution is een door VMware gevalideerde oplossing met doorlopende validatie en testen van verbeteringen en upgrades. Microsoft beheert en onderhoudt de infrastructuur en software van de privécloud, zodat u zich kunt richten op het ontwikkelen en uitvoeren van workloads in uw privéclouds om bedrijfswaarde te leveren.

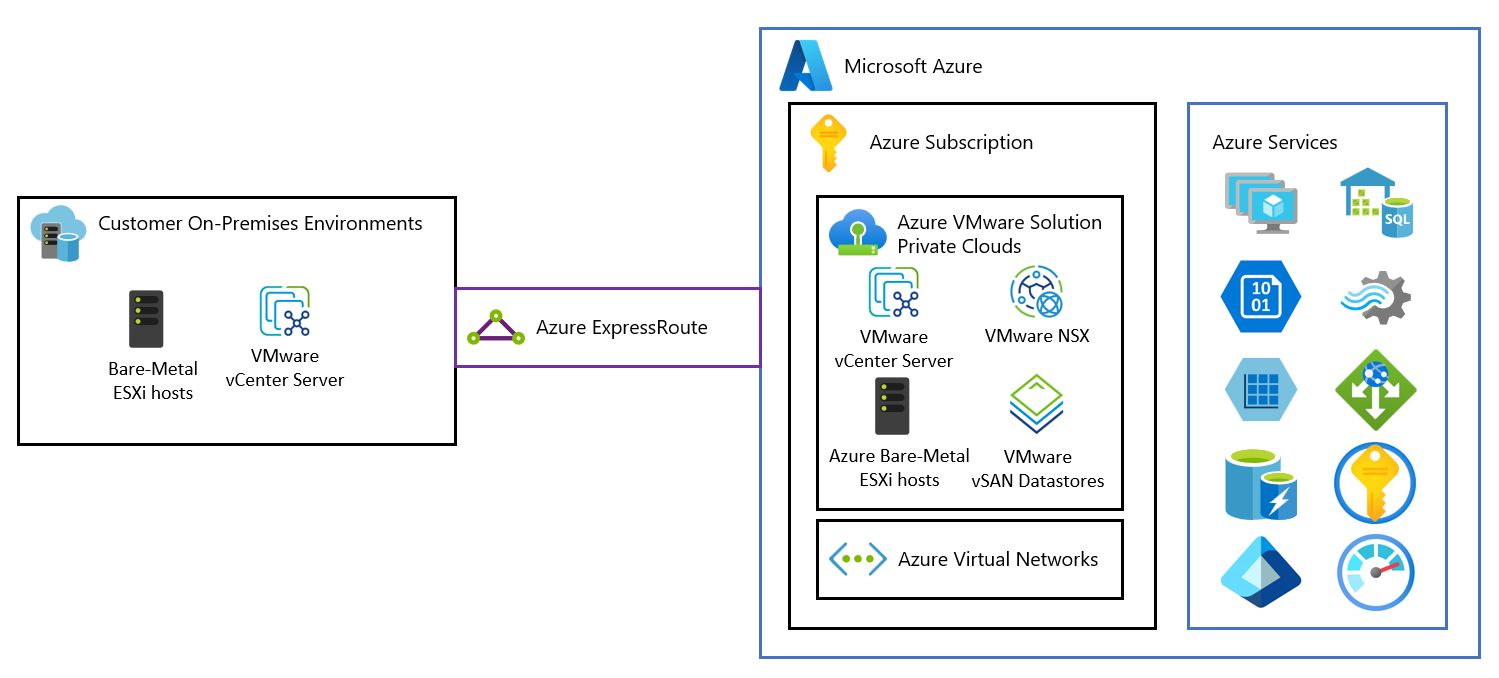

In het diagram wordt de verdeling weergegeven tussen privéclouds en VNets in Azure, Azure-services en on-premises omgevingen. Netwerktoegang van privéclouds naar Azure-services of VNets biedt SLA-gestuurde integratie van Azure-service-eindpunten. ExpressRoute Global Reach verbindt uw on-premises omgeving verbindt met uw Azure VMware Solution-privécloud.

Hosts, clusters en privéclouds

Azure VMware Solution-clusters zijn gebaseerd op een hypergeconvergeerde infrastructuur. In de volgende tabel ziet u de cpu-, geheugen-, schijf- en netwerkspecificaties van de host.

| Hosttype | CPU (kernen/GHz) | RAM (GB) | vSAN-cachelaag (TB, raw**) | vSAN-capaciteitslaag (TB, raw**) | Regionale beschikbaarheid |

|---|---|---|---|---|---|

| AV36 | Dual Intel Xeon Gold 6140 CPU's (Skylake microarchitecture) met 18 kernen/CPU @ 2,3 GHz, Totaal 36 fysieke kernen (72 logische kernen met hyperthreading) | 576 | 3.2 (NVMe) | 15.20 (SSD) | Geselecteerde regio's (*) |

| AV36P | Dual Intel Xeon Gold 6240 CPU's (Cascade Lake microarchitecture) met 18 kernen/CPU @ 2,6 GHz / 3,9 GHz Turbo, Totaal 36 fysieke kernen (72 logische kernen met hyperthreading) | 768 | 1.5 (Intel Cache) | 19.20 (NVMe) | Geselecteerde regio's (*) |

| AV52 | Dual Intel Xeon Platinum 8270 CPU's (Cascade Lake microarchitecture) met 26 kernen/CPU @ 2,7 GHz / 4,0 GHz Turbo, Totaal 52 fysieke kernen (104 logische kernen met hyperthreading) | 1536 | 1.5 (Intel Cache) | 38.40 (NVMe) | Geselecteerde regio's (*) |

| AV64 | Dual Intel Xeon Platinum 8370C CPU's (Ice Lake microarchitecture) met 32 kernen/CPU @ 2,8 GHz / 3,5 GHz Turbo, Totaal 64 fysieke kernen (128 logische kernen met hyperthreading) | 1024 | 3.84 (NVMe) | 15.36 (NVMe) | Geselecteerde regio's (*) |

Voor een Azure VMware Solution-cluster zijn minimaal drie hosts vereist. U kunt alleen hosts van hetzelfde type gebruiken in één Azure VMware Solution-privécloud. Hosts die worden gebruikt om clusters te bouwen of te schalen, zijn afkomstig van een geïsoleerde groep hosts. Deze hosts hebben hardwaretests doorstaan en alle gegevens veilig verwijderd voordat ze aan een cluster worden toegevoegd.

Alle bovenstaande hosttypen hebben 100 Gbps-netwerkinterfacedoorvoer.

(*) details die beschikbaar zijn via de Azure-prijscalculator.

(**) AV64-vereisten: een azure VMware Solution-privécloud die is geïmplementeerd met AV36, AV36P of AV52 is vereist voordat u AV64 toevoegt.

(***) Raw is gebaseerd op International Standard of Units (SI) die door de schijffabrikant is gerapporteerd. Voorbeeld: 1 TB Raw = 100000000000 bytes, ruimte berekend door computer in binair (1 TB binair = 1099511627776 binaire bytes) zou gelijk zijn aan 931,3 Gigabytes geconverteerd van onbewerkte decimalen.

U kunt nieuwe privéclouds implementeren of schalen via Azure Portal of Azure CLI.

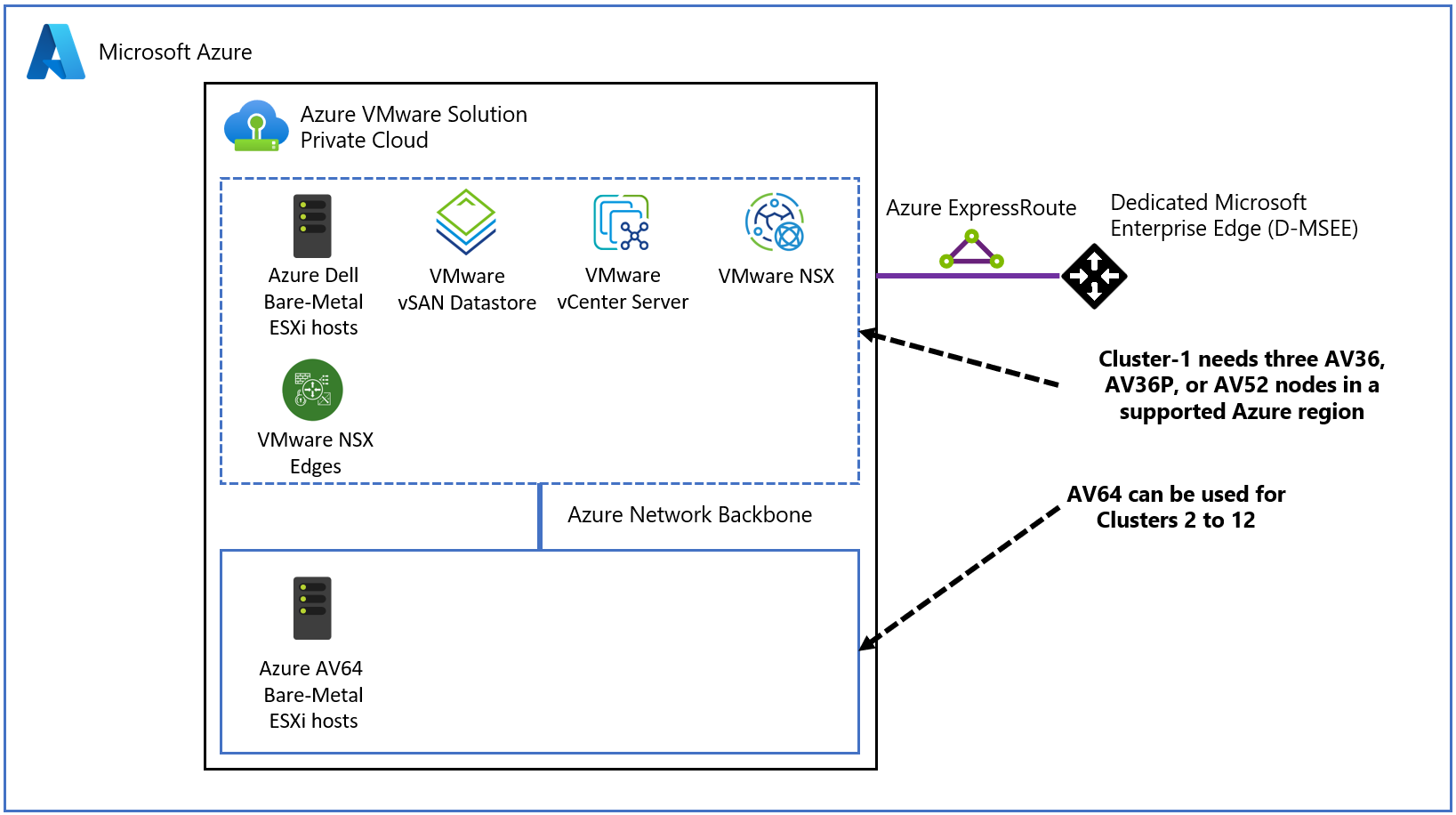

Azure VMware Solution-extensie voor privéclouds met AV64-knooppuntgrootte

Av64 is een nieuwe Azure VMware Solution-host-SKU, die beschikbaar is om de Azure VMware Solution-privécloud uit te breiden (niet te maken) die is gebouwd met de bestaande AV36-, AV36P- of AV52-SKU. Gebruik de Microsoft-documentatie om te controleren op beschikbaarheid van de AV64-SKU in de regio.

Vereiste voor AV64-gebruik

Zie de volgende vereisten voor de implementatie van AV64-clusters.

Er wordt een privécloud van een Azure VMware-oplossing gemaakt met AV36, AV36P of AV52 in een door AV64 ondersteunde regio/AZ.

U hebt één /23 of drie (aaneengesloten of niet-aaneengesloten) /25 adresblokken nodig voor AV64-clusterbeheer.

Ondersteuning voor klantscenario's

Klant met bestaande Azure VMware Solution-privécloud: wanneer een klant een geïmplementeerde Azure VMware Solution-privécloud heeft, kan deze de privécloud schalen door een afzonderlijk AV64 vCenter-knooppuntcluster toe te voegen aan die privécloud. In dit scenario moeten klanten de volgende stappen gebruiken:

- Ontvang een AV64-quotagoedkeuring van Microsoft met minimaal drie knooppunten. Voeg andere details toe over de Azure VMware Solution-privécloud die u wilt uitbreiden met AV64.

- Gebruik een bestaande azure VMware Solution-werkstroom voor invoegtoepassingsclusters met AV64-hosts om uit te vouwen.

Klant is van plan om een nieuwe Azure VMware Solution-privécloud te maken: wanneer een klant een nieuwe Azure VMware Solution-privécloud wil die AV64-SKU kan gebruiken, maar alleen voor uitbreiding. In dit geval voldoet de klant aan de vereisten voor het maken van een Azure VMware Solution-privécloud die is gebouwd met AV36, AV36P of AV52-SKU. De klant moet minimaal drie knooppunten van AV36, AV36P of AV52-SKU kopen voordat deze wordt uitgebreid met AV64. Gebruik voor dit scenario de volgende stappen:

- Ontvang av36, AV36P of AV52 en AV64-quotagoedkeuring van Microsoft met minimaal drie knooppunten elk.

- Maak een Azure VMware Solution-privécloud met AV36, AV36P of AV52-SKU.

- Gebruik een bestaande azure VMware Solution-werkstroom voor invoegtoepassingsclusters met AV64-hosts om uit te vouwen.

Azure VMware Solution stretched clusters privécloud: de AV64-SKU wordt niet ondersteund met azure VMware Solution stretched clusters privécloud. Dit betekent dat een uitbreiding op basis van AV64 niet mogelijk is voor een azure VMware Solution-privécloud met stretched clusters.

[!NOTE]

Al het verkeer van een AV64-host naar een klantnetwerk maakt gebruik van het IP-adres van de VMKernel-netwerkinterface 1.

Ontwerp en aanbevelingen voor AV64 Cluster vSAN-foutdomein (FD)

De traditionele Azure VMware Solution-hostclusters hebben geen expliciete vSAN FD-configuratie. De redenering is dat de logica voor hosttoewijzing zorgt ervoor dat binnen clusters geen twee hosts zich in hetzelfde fysieke foutdomein binnen een Azure-regio bevinden. Deze functie brengt inherent tolerantie en hoge beschikbaarheid voor opslag, die de vSAN FD-configuratie moet brengen. Meer informatie over vSAN FD vindt u in de VMware-documentatie.

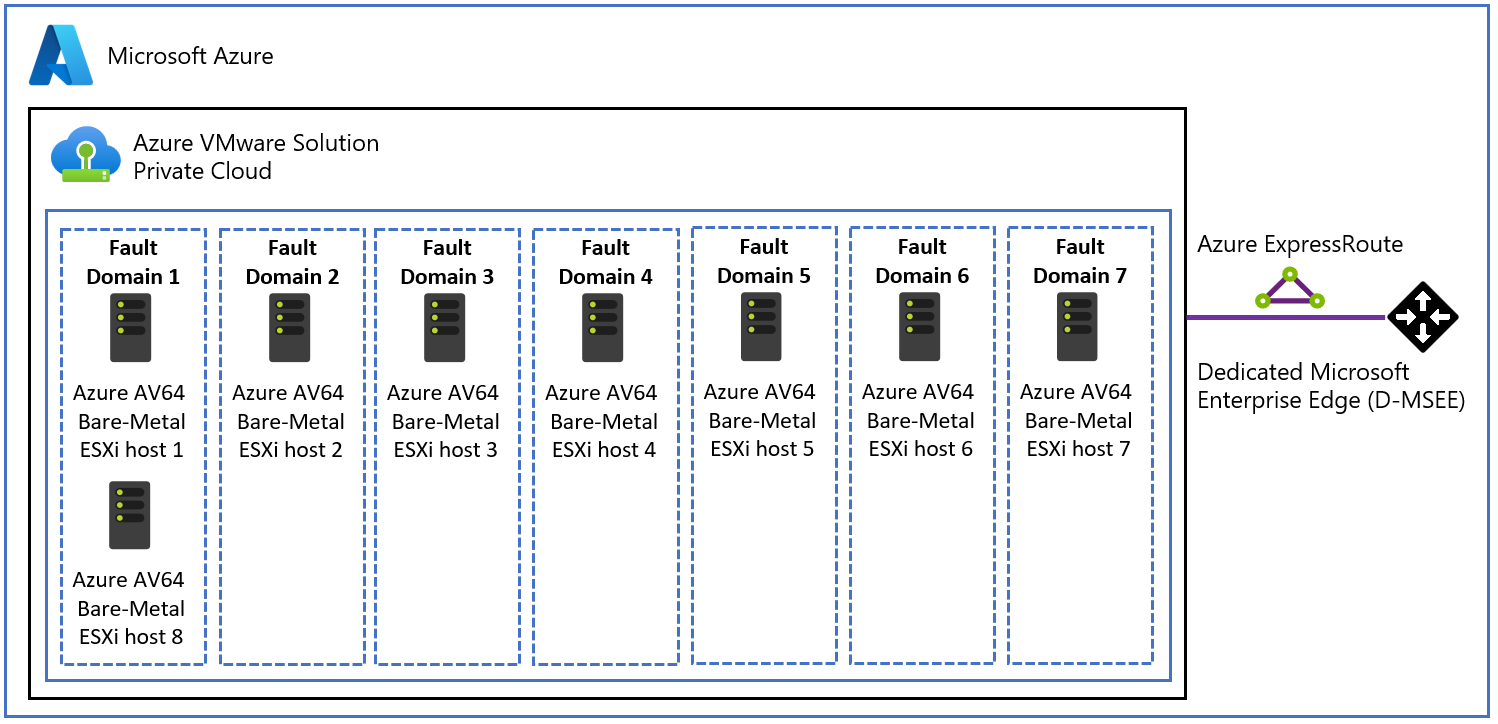

De Azure VMware Solution AV64-hostclusters hebben een expliciete VSAN-foutdomeinconfiguratie (FD). Het besturingsvlak van Azure VMware Solution configureert zeven VSAN-foutdomeinen (FD's) voor AV64-clusters. Hosts worden gelijkmatig verdeeld over de zeven FD's wanneer gebruikers de hosts in een cluster omhoog schalen van drie knooppunten naar 16 knooppunten. Sommige Azure-regio's ondersteunen nog steeds maximaal vijf FD's als onderdeel van de eerste release van de AV64-SKU. Raadpleeg de beschikbaarheidszone van De Azure-regio (AZ) naar de toewijzingstabel SKU voor meer informatie.

Aanbeveling voor clustergrootte

De minimaal ondersteunde vSphere-knooppuntclustergrootte van Azure VMware Solution is drie. De vSAN-gegevensredundantie wordt verwerkt door ervoor te zorgen dat de minimale clustergrootte van drie hosts zich in verschillende vSAN-FD's bevindt. In een vSAN-cluster met drie hosts, elk in een andere FD, moet een FD mislukken (bijvoorbeeld de top van de rackswitch mislukt), worden de vSAN-gegevens beveiligd. Bewerkingen zoals het maken van objecten (nieuwe VM, VMDK en andere) mislukken. Hetzelfde geldt voor onderhoudsactiviteiten waarbij een ESXi-host in de onderhoudsmodus wordt geplaatst en/of opnieuw wordt opgestart. Om scenario's als deze te voorkomen, wordt aangeraden vSAN-clusters te implementeren met minimaal vier ESXi-hosts.

AV64-werkstroom voor het verwijderen van hosts en aanbevolen procedures

Vanwege de configuratie van het AV64-cluster vSAN-foutdomein (FD) en de behoefte aan hosts die zijn verdeeld over alle FD's, verschilt het verwijderen van de host uit het AV64-cluster van traditionele Azure VMware Solution-hostclusters met andere SKU's.

Op dit moment kan een gebruiker een of meer hosts selecteren die uit het cluster moeten worden verwijderd met behulp van de portal of API. Een voorwaarde is dat een cluster minimaal drie hosts moet hebben. Een AV64-cluster gedraagt zich echter anders in bepaalde scenario's wanneer AV64 vSAN-FD's gebruikt. Elke aanvraag voor het verwijderen van hosts wordt gecontroleerd op mogelijke vSAN FD-onevenwichtigheid. Als een hostverwijderingsaanvraag een onevenwichtigheid veroorzaakt, wordt de aanvraag geweigerd met het http 409-Conflict-antwoord. De http 409-conflictstatuscode geeft een aanvraagconflict aan met de huidige status van de doelresource (hosts).

In de volgende drie scenario's ziet u voorbeelden van exemplaren die normaal gesproken fouten veroorzaken en verschillende methoden demonstreren die kunnen worden gebruikt om hosts te verwijderen zonder dat er een onevenwichtigheid in het vSAN-foutdomein (FD) ontstaat.

Als u een host verwijdert, ontstaat er een vSAN FD-onevenwichtigheid met een verschil tussen de meeste en minst gevulde FD. In het volgende voorbeeld moeten gebruikers een van de hosts uit FD 1 verwijderen voordat ze hosts uit andere FD's verwijderen.

Meerdere aanvragen voor hostverwijdering worden tegelijkertijd uitgevoerd en bepaalde hostverwijderingen zorgen voor een onevenwichtigheid. In dit scenario verwijdert het besturingsvlak van Azure VMware Solution alleen hosts, waardoor er geen onevenwichtigheid ontstaat. In het volgende voorbeeld kunnen gebruikers niet beide hosts van dezelfde FD's gebruiken, tenzij ze de clustergrootte verkleinen tot vier of lager.

Een geselecteerde hostverwijdering veroorzaakt minder dan drie actieve vSAN-FD's. Dit scenario wordt niet verwacht omdat alle AV64-regio's vijf of zeven FD's hebben. Tijdens het toevoegen van hosts zorgt het azure VMware Solution-besturingsvlak ervoor dat hosts van alle zeven FD's gelijkmatig worden toegevoegd. In het volgende voorbeeld kunnen gebruikers een van de hosts verwijderen uit FD 1, maar niet van FD 2 of 3.

De host identificeren die kan worden verwijderd zonder dat een vSAN FD-onevenwichtigheid wordt veroorzaakt: een gebruiker kan naar de vSphere-clientinterface gaan om de huidige status van vSAN-FD's en hosts te krijgen die aan elk van deze worden gekoppeld. Dit helpt bij het identificeren van hosts (op basis van de vorige voorbeelden) die kunnen worden verwijderd zonder dat dit van invloed is op het VSAN FD-saldo en fouten in de verwijderingsbewerking voorkomen.

AV64 ondersteunde RAID-configuratie

Deze tabel bevat de lijst met ondersteunde RAID-configuraties en hostvereisten in AV64-clusters. Het RAID-6 FTT2- en RAID-1 FTT3-beleid wordt ondersteund met de AV64-SKU in sommige regio's. In Azure-regio's die momenteel zijn beperkt tot vijf FD's, kunnen klanten het RAID-5 FTT1 vSAN-opslagbeleid voor AV64-clusters met zes of meer knooppunten gebruiken om te voldoen aan de SLA (Service Level Agreement). Raadpleeg de beschikbaarheidszone van De Azure-regio (AZ) naar de toewijzingstabel SKU voor meer informatie.

| RAID-configuratie | Fouten bij tolereren (FTT) | Minimale hosts vereist |

|---|---|---|

| Standaardinstelling RAID-1 (Mirroring). | 1 | 3 |

| RAID-5 (verwijdering coderen) | 1 | 4 |

| RAID-1 (spiegelen) | 2 | 5 |

| RAID-6 (verwijdering coderen) | 2 | 6 |

| RAID-1 (spiegelen) | 3 | 7 |

Storage

Azure VMware Solution ondersteunt de uitbreiding van de capaciteit van het gegevensarchief buiten wat is opgenomen in vSAN met behulp van Azure-opslagservices, zodat u de capaciteit van het gegevensarchief kunt uitbreiden zonder de clusters te schalen. Zie Opties voor capaciteitsuitbreiding voor gegevensopslag voor meer informatie.

Netwerken

Azure VMware Solution biedt een privécloudomgeving die toegankelijk is vanaf on-premises sites en azure-resources. Services zoals Azure ExpressRoute, VPN-verbindingen of Azure Virtual WAN leveren de connectiviteit. Voor deze services zijn echter specifieke netwerkadresbereiken en firewallpoorten vereist voor het inschakelen van de services.

Wanneer u een privécloud implementeert, worden privénetwerken voor beheer, inrichting en vMotion gemaakt. U gebruikt deze privénetwerken voor toegang tot VMware vCenter Server en VMware NSX Manager en vMotion of implementatie van virtuele machines.

ExpressRoute Global Reach wordt gebruikt om privéclouds te verbinden met on-premises omgevingen. Hiermee worden circuits rechtstreeks verbonden op Microsoft Edge-niveau. De verbinding vereist een virtueel netwerk (vNet) met een ExpressRoute-circuit naar on-premises in uw abonnement. De reden hiervoor is dat vNet-gateways (ExpressRoute-gateways) geen verkeer kunnen doorsturen, wat betekent dat u twee circuits aan dezelfde gateway kunt koppelen, maar het verkeer niet van het ene circuit naar het andere verzendt.

Elke Azure VMware Solution-omgeving is een eigen ExpressRoute-regio (een eigen virtueel MSEE-apparaat), waarmee u Global Reach kunt verbinden met de lokale peeringlocatie. Hiermee kunt u meerdere Azure VMware Solution-exemplaren in één regio verbinden met dezelfde peeringlocatie.

Notitie

Voor locaties waar ExpressRoute Global Reach niet is ingeschakeld, bijvoorbeeld vanwege lokale voorschriften, moet u een routeringsoplossing bouwen met behulp van Azure IaaS-VM's. Zie Azure Cloud Adoption Framework : netwerktopologie en connectiviteit voor Azure VMware Solution voor enkele voorbeelden.

Virtuele machines die zijn geïmplementeerd in de privécloud, zijn toegankelijk voor internet via de openbare IP-functionaliteit van Azure Virtual WAN. Voor nieuwe privéclouds is internettoegang standaard uitgeschakeld.

Zie Netwerkarchitectuur voor meer informatie.

Toegang en beveiliging

Azure VMware Solution-privéclouds maken gebruik van op vSphere-rollen gebaseerd toegangsbeheer voor verbeterde beveiliging. U kunt vSphere SSO LDAP-mogelijkheden integreren met Microsoft Entra ID. Zie de pagina Toegang en identiteitsarchitectuur voor meer informatie.

De encryptie 'vSAN data-at-rest' is standaard ingeschakeld en wordt gebruikt om vSAN-datastorebeveiliging te bieden. Zie Opslagarchitectuur voor meer informatie.

Gegevenslocatie en klantgegevens

Azure VMware Solution slaat geen klantgegevens op.

VMware-softwareversies

De softwareversies van de VMware-oplossing die worden gebruikt in nieuwe implementaties van Azure VMware Solution-privéclouds zijn:

| Software | Versie | Buildnummer |

|---|---|---|

| VMware vCenter Server | 8.0 U2d | 23929136 |

| VMware ESXi | 8.0 U2b | 23305546 |

| VMware vSAN | 8.0 U2 | 23305546 |

| VMware vSAN Witness | 8.0 U2 | 23305546 |

| VMware vSAN-indeling op schijf | 19 | N.v.t. |

| VMware vSAN-opslagarchitectuur | OSA | N.v.t. |

| VMware NSX | 4.1.1 | 22224317 |

| VMware HCX | 4.9.1 | 23857539 |

| VMware Site Recovery Manager | 8.8.0.3 | 23263429 |

| VMware vSphere-replicatie | 8.8.0.3 | 23166649 |

Als het vermelde buildnummer niet overeenkomt met het buildnummer dat wordt vermeld in de releaseopmerkingen, wordt dit veroorzaakt door een aangepaste patch die is toegepast op cloudproviders.

De huidige actieve softwareversie wordt toegepast op nieuwe clusters die zijn toegevoegd aan een bestaande privécloud als de versie van vCenter Server deze ondersteunt.

Onderhoud van de levenscyclus van host en software

Regelmatige upgrades van de Azure VMware Solution-privécloud en VMware-software zorgen ervoor dat de nieuwste beveiligings-, stabiliteits- en functiesets worden uitgevoerd in uw privéclouds. Zie Onderhoud en levenscyclusbeheer van de host voor meer informatie.

De privécloud bewaken

Zodra u Azure VMware Solution in uw abonnement hebt geïmplementeerd, worden Azure Monitor-logboeken automatisch gegenereerd.

In uw privécloud kunt u:

- Logboeken op al uw VM's verzamelen.

- De MMA-agent downloaden en installeren op Linux- en Windows-VM's.

- De Azure Diagnostics-extensie inschakelen.

- Nieuwe query's maken en uitvoeren.

- Dezelfde query's uitvoeren die doorgaans worden uitgevoerd op uw VM's.

Bewaken dat de patronen in de Azure VMware Solution vergelijkbaar zijn met Azure VM's binnen het IaaS-platform. Zie voor meer informatie en uitleg VM's van Azure bewaken met Azure Monitor.

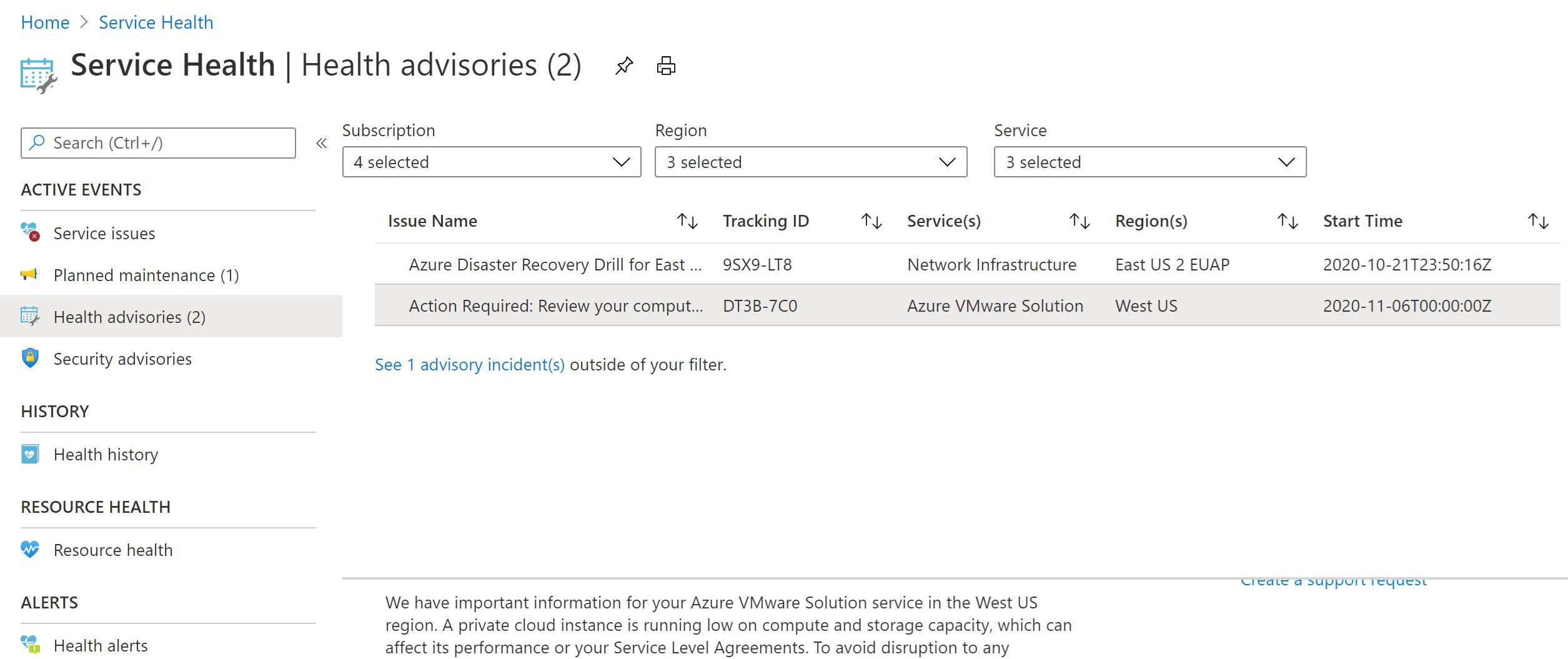

Communicatie van de klant

U kunt serviceproblemen, gepland onderhoud, statusadviezen en beveiligingsadviezen vinden die zijn gepubliceerd via Service Health in Azure Portal. U kunt tijdig acties ondernemen wanneer u waarschuwingen voor activiteitenlogboeken voor deze meldingen instelt. Zie Service Health-waarschuwingen maken met behulp van Azure Portal voor meer informatie.

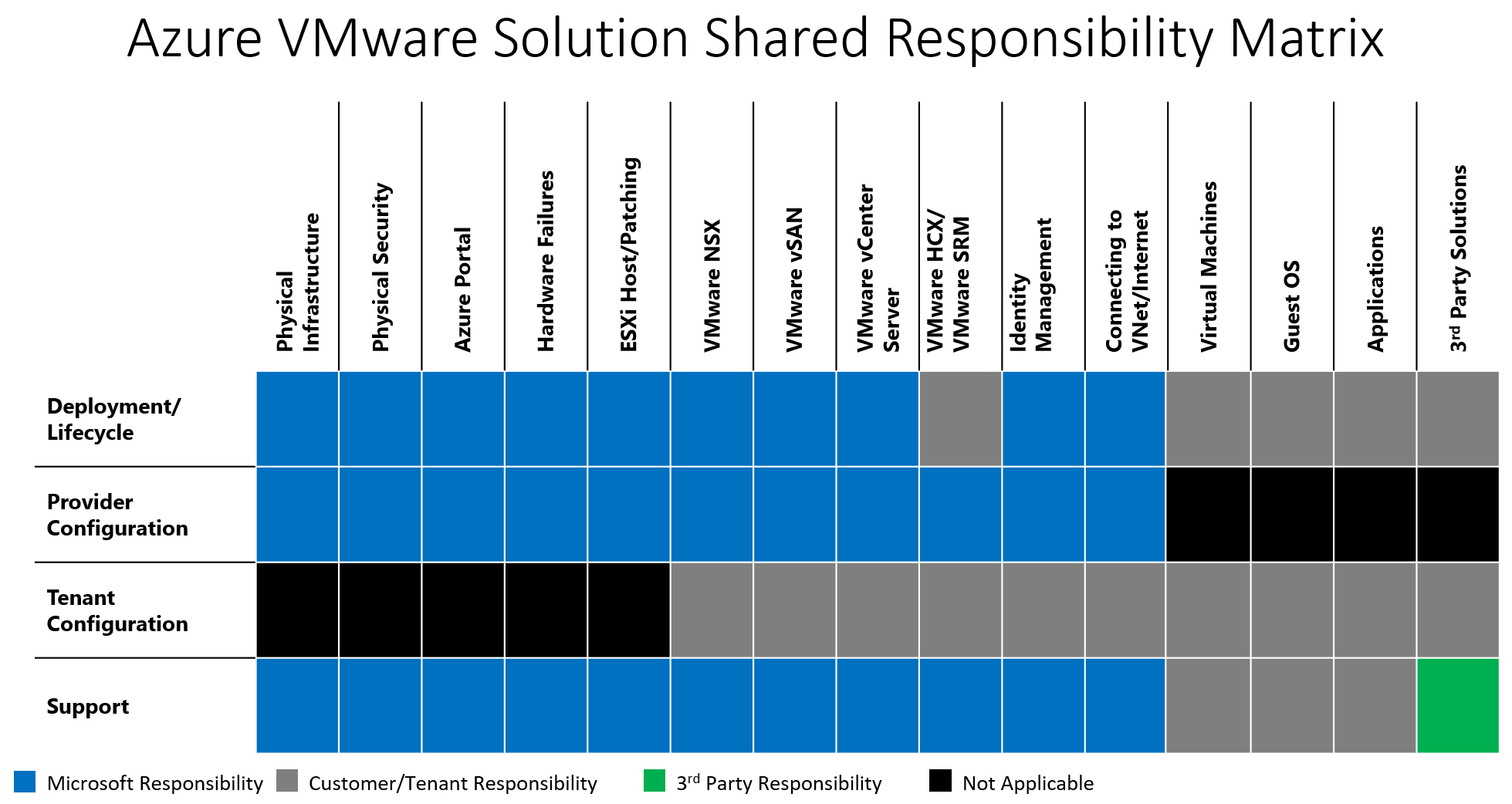

Verantwoordelijkheidsmatrix voor Azure VMware Solution - Microsoft versus klant

Azure VMware Solution implementeert een model voor gedeelde verantwoordelijkheid dat afzonderlijke rollen en verantwoordelijkheden definieert van de twee betrokken partijen in het aanbod: klant en Microsoft. De verantwoordelijkheden voor gedeelde rollen worden uitgebreider geïllustreerd in de volgende twee tabellen.

De matrixtabel met gedeelde verantwoordelijkheden bevat een overzicht van de belangrijkste taken die klanten en Microsoft afhandelen bij het implementeren en beheren van zowel de workloads van de privécloud als de klanttoepassing.

De volgende tabel bevat een gedetailleerde lijst met rollen en verantwoordelijkheden tussen de klant en Microsoft, die de meest voorkomende taken en definities omvat. Neem contact op met Microsoft voor verdere vragen.

| - Rol | Taak/details |

|---|---|

| Microsoft - Azure VMware Solution | Fysieke infrastructuur

(optioneel) VMware HCX implementeert met volledig geconfigureerd rekenprofiel aan de cloudzijde als invoegtoepassing (optioneel) VMware SRM implementeert, upgradet en omhoog/omlaag schalen Ondersteuning : privécloudplatforms en VMware HCX |

| Customer | Azure VMware Solution-hostofferte aanvragen met Microsoft Plan en maak een aanvraag voor privéclouds in Azure Portal met:

Hosts-aanvragen toevoegen aan of verwijderen uit de portal Implementeren/levenscyclusbeheer van partneroplossingen (externe oplossingen) |

| Partnerecosysteem | Ondersteuning voor hun product/oplossing. Ter referentie: hieronder volgen enkele van de ondersteunde Azure VMware Solution-partneroplossing/-product:

|

Volgende stappen

De volgende stap is het leren van belangrijke concepten voor privécloudarchitectuur.