Door de klant beheerde sleutelversleuteling at rest configureren in Azure VMware Solution

In dit artikel wordt uitgelegd hoe u VMware vSAN-sleutelversleutelingssleutels (KKS) versleutelt met door de klant beheerde sleutels (CMK's) die worden beheerd door een Azure Key Vault-exemplaar dat eigendom is van de klant.

Wanneer CMK-versleuteling is ingeschakeld in uw Azure VMware Solution-privécloud, gebruikt Azure VMware Solution de CMK uit uw sleutelkluis om de vSAN-KKS te versleutelen. Elke ESXi-host die deelneemt aan het vSAN-cluster maakt gebruik van willekeurig gegenereerde schijfversleutelingssleutels (DEK's) die door ESXi worden gebruikt om schijfgegevens at rest te versleutelen. vSAN versleutelt alle DEK's met een KEK die wordt geleverd door het Azure VMware Solution-sleutelbeheersysteem. De privécloud van Azure VMware Solution en de sleutelkluis hoeven zich niet in hetzelfde abonnement te bevinden.

Wanneer u uw eigen versleutelingssleutels beheert, kunt u het volgende doen:

- Azure-toegang tot vSAN-sleutels beheren.

- Beheer de levenscyclus van CMK's centraal.

- Azure-toegang tot de KEK intrekken.

De functie CMK's ondersteunt de volgende sleuteltypen en de bijbehorende sleutelgrootten:

- RSA: 2048, 3072, 4096

- RSA-HSM: 2048, 3072, 4096

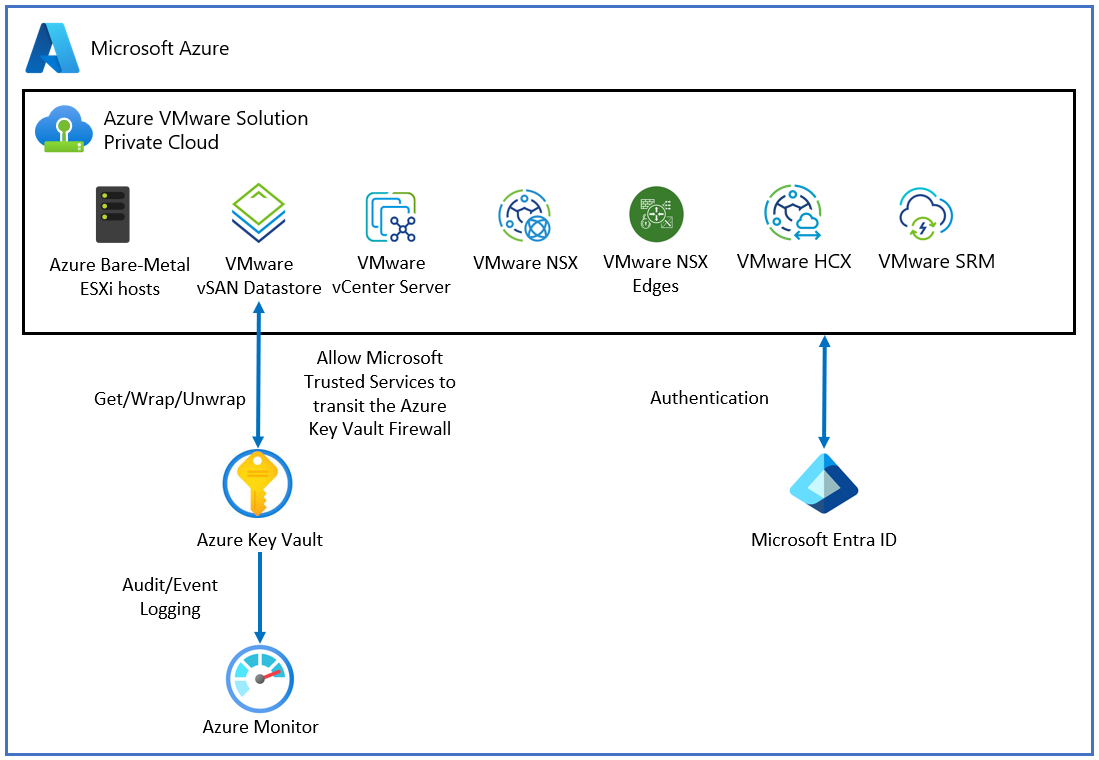

Topologie

In het volgende diagram ziet u hoe Azure VMware Solution gebruikmaakt van Microsoft Entra ID en een sleutelkluis om de CMK te leveren.

Vereisten

Voordat u CMK-functionaliteit gaat inschakelen, moet u ervoor zorgen dat aan de volgende vereisten wordt voldaan:

U hebt een sleutelkluis nodig om CMK-functionaliteit te kunnen gebruiken. Als u geen sleutelkluis hebt, kunt u er een maken met behulp van quickstart: Een sleutelkluis maken met behulp van Azure Portal.

Als u beperkte toegang tot Key Vault hebt ingeschakeld, moet u microsoft Trusted Services toestaan om de Key Vault-firewall te omzeilen. Ga naar Azure Key Vault-netwerkinstellingen configureren voor meer informatie.

Notitie

Nadat firewallregels van kracht zijn, kunnen gebruikers alleen Key Vault-gegevensvlakbewerkingen uitvoeren wanneer hun aanvragen afkomstig zijn van toegestane VM's of IPv4-adresbereiken. Deze beperking geldt ook voor toegang tot Key Vault vanuit Azure Portal. Dit is ook van invloed op de Key Vault-kiezer van Azure VMware Solution. Gebruikers kunnen mogelijk een lijst met sleutelkluizen zien, maar geen lijstsleutels weergeven als firewallregels voorkomen dat hun clientcomputer of de gebruiker geen lijstmachtiging heeft in Key Vault.

Schakel door het systeem toegewezen identiteit in uw Azure VMware Solution-privécloud in als u deze niet hebt ingeschakeld tijdens het inrichten van softwaregedefinieerde datacenters (SDDC).

Door het systeem toegewezen identiteit inschakelen:

Meld u aan bij het Azure-portaal.

Ga naar Azure VMware Solution en zoek uw privécloud.

Open Beheren en selecteer Identiteit in het meest linkse deelvenster.

Selecteer Opslaan in> Systeem toegewezen. Door het systeem toegewezen identiteit moet nu zijn ingeschakeld.

Nadat de door het systeem toegewezen identiteit is ingeschakeld, ziet u het tabblad voor object-id. Noteer de object-id voor later gebruik.

Configureer het toegangsbeleid voor de sleutelkluis om machtigingen te verlenen aan de beheerde identiteit. U gebruikt deze om toegang tot de sleutelkluis te autoriseren.

- Meld u aan bij het Azure-portaal.

- Ga naar Sleutelkluizen en zoek de sleutelkluis die u wilt gebruiken.

- Selecteer toegangsbeleid in het meest linkse deelvenster onder Instellingen.

- Selecteer Toegangsbeleid toevoegen in Access-beleid en selecteer vervolgens:

- Kies in de vervolgkeuzelijst Sleutelmachtigingen selecteren, Ophalen, Sleutel verpakken en Sleutel uitpakken.

- Selecteer Onder Principal selecteren de optie Geen geselecteerd. Er wordt een nieuw principal-venster geopend met een zoekvak.

- Plak in het zoekvak de object-id uit de vorige stap. Of zoek de naam van de privécloud die u wilt gebruiken. Kies Selecteren wanneer u klaar bent.

- Selecteer ADD (Toevoegen).

- Controleer of het nieuwe beleid wordt weergegeven onder de sectie Toepassing van het huidige beleid.

- Selecteer Opslaan om wijzigingen door te voeren.

Levenscyclus van door de klant beheerde sleutelversie

U kunt de CMK wijzigen door een nieuwe versie van de sleutel te maken. Het maken van een nieuwe versie onderbreekt de werkstroom van de virtuele machine (VM) niet.

In Azure VMware Solution is het roteren van CMK-sleutelversies afhankelijk van de instelling voor sleutelselectie die u hebt gekozen tijdens de INSTALLATIE van CMK.

Instelling voor sleutelselectie 1

Een klant schakelt CMK-versleuteling in zonder een specifieke sleutelversie voor CMK op te geven. Azure VMware Solution selecteert de meest recente sleutelversie voor CMK in de sleutelkluis van de klant om de vSAN-KKS te versleutelen. Azure VMware Solution houdt de CMK bij voor versierotatie. Wanneer er een nieuwe versie van de CMK-sleutel in Key Vault wordt gemaakt, wordt deze automatisch vastgelegd door Azure VMware Solution om vSAN KEKs te versleutelen.

Notitie

Azure VMware Solution kan maximaal tien minuten duren om een nieuwe, automatisch geroteerde sleutelversie te detecteren.

Instelling voor sleutelselectie 2

Een klant kan CMK-versleuteling inschakelen voor een opgegeven CMK-sleutelversie om de volledige sleutelversie-URI op te geven onder de optie Enter Key van URI . Wanneer de huidige sleutel van de klant verloopt, moet deze de CMK-sleutel verlengen of CMK uitschakelen.

CMK met door het systeem toegewezen identiteit inschakelen

Door het systeem toegewezen identiteit is beperkt tot één per resource en is gekoppeld aan de levenscyclus van de resource. U kunt machtigingen verlenen aan de beheerde identiteit in de Azure-resource. De beheerde identiteit wordt geverifieerd met Microsoft Entra-id, zodat u geen referenties hoeft op te slaan in code.

Belangrijk

Zorg ervoor dat Key Vault zich in dezelfde regio bevindt als de azure VMware Solution-privécloud.

Ga naar uw Key Vault-exemplaar en geef toegang tot het SDDC op Key Vault met behulp van de principal-id die is vastgelegd op het tabblad MSI inschakelen.

Selecteer Versleuteling in uw Azure VMware Solution-privécloud onder Beheren. Selecteer vervolgens door de klant beheerde sleutels (CMK's).

CMK biedt twee opties voor sleutelselectie uit Key Vault:

Optie 1:

- Kies onder Versleutelingssleutel de optie uit Key Vault.

- Selecteer het versleutelingstype. Selecteer vervolgens de optie Sleutelkluis en sleutel selecteren.

- Selecteer de sleutelkluis en sleutel in de vervolgkeuzelijst. Kies Selecteren.

Optie 2:

- Selecteer onder Versleutelingssleutel Enter-sleutel in de URI.

- Voer een specifieke sleutel-URI in het vak Sleutel-URI in.

Belangrijk

Als u een specifieke sleutelversie wilt selecteren in plaats van de automatisch geselecteerde meest recente versie, moet u de sleutel-URI opgeven met de sleutelversie. Deze keuze is van invloed op de levenscyclus van de CMK-sleutelversie.

De optie Key Vault Managed Hardware Security Module (HSM) wordt alleen ondersteund met de optie Sleutel-URI.

Selecteer Opslaan om toegang te verlenen tot de resource.

Wijzigen van een door de klant beheerde sleutel in een door Microsoft beheerde sleutel

Wanneer een klant wil overstappen van een CMK naar een door Microsoft beheerde sleutel (MMK), wordt de VM-workload niet onderbroken. De wijziging van een CMK naar een MMK aanbrengen:

- Selecteer onder Beheren versleuteling in uw Azure VMware Solution-privécloud.

- Selecteer Door Microsoft beheerde sleutels (MMK).

- Selecteer Opslaan.

Beperkingen

Key Vault moet worden geconfigureerd als herstelbaar. U moet het volgende doen:

- Configureer Key Vault met de optie Voorlopig verwijderen .

- Schakel Opschoningsbeveiliging in om te voorkomen dat de geheime kluis geforceerd wordt verwijderd, zelfs na voorlopig verwijderen.

Het bijwerken van CMK-instellingen werkt niet als de sleutel is verlopen of als de Azure VMware Solution-toegangssleutel is ingetrokken.

Probleemoplossing en best practices

Hier vindt u tips voor probleemoplossing voor enkele veelvoorkomende problemen die u kunt tegenkomen en ook aanbevolen procedures om te volgen.

Onbedoeld verwijderen van een sleutel

Als u uw sleutel per ongeluk verwijdert in de sleutelkluis, kan de privécloud bepaalde bewerkingen voor het wijzigen van clusters niet uitvoeren. Om dit scenario te voorkomen, raden we u aan om voorlopig verwijderen ingeschakeld te houden in de sleutelkluis. Deze optie zorgt ervoor dat als een sleutel wordt verwijderd, deze binnen een periode van 90 dagen kan worden hersteld als onderdeel van de standaardretentie voor voorlopig verwijderen. Als u zich binnen de periode van 90 dagen bevindt, kunt u de sleutel herstellen om het probleem op te lossen.

Sleutelkluismachtiging herstellen

Als u een privécloud hebt die geen toegang meer heeft tot de CMK, controleert u of Voor Managed System Identity (MSI) machtigingen zijn vereist in de sleutelkluis. De foutmelding die vanuit Azure wordt geretourneerd, geeft mogelijk niet juist aan dat MSI machtigingen in de sleutelkluis vereist als de hoofdoorzaak. Onthoud dat de vereiste machtigingen zijnget, en wrapKeyunwrapKey. Zie stap 4 in Vereisten.

Een verlopen sleutel herstellen

Als u de functie autorotatie niet gebruikt en de CMK is verlopen in Key Vault, kunt u de vervaldatum van de sleutel wijzigen.

Toegang tot key vault herstellen

Zorg ervoor dat de MSI wordt gebruikt voor het verlenen van privécloudtoegang tot de sleutelkluis.

Verwijderen van MSI

Als u per ongeluk de MSI verwijdert die is gekoppeld aan een privécloud, moet u de CMK uitschakelen. Volg vervolgens de stappen om de CMK vanaf het begin in te schakelen.

Volgende stappen

- Meer informatie over back-up en herstel van Azure Key Vault.

- Meer informatie over Azure Key Vault-herstel.