Azure SQL Managed Instance configureren voor Windows-verificatie voor Microsoft Entra ID

In dit artikel wordt beschreven hoe u een beheerd exemplaar configureert ter ondersteuning van Windows-verificatie voor principals in Microsoft Entra ID (voorheen Azure Active Directory). De stappen voor het instellen van Azure SQL Managed Instance zijn hetzelfde voor zowel de binnenkomende verificatiestroom op basis van vertrouwen als de moderne interactieve verificatiestroom.

Notitie

Microsoft Entra-id is de nieuwe naam voor Azure Active Directory (Azure AD). Op dit moment wordt de documentatie bijgewerkt.

Vereisten

De volgende vereisten zijn noodzakelijk voor de configuratie van een beheerd exemplaar voor Windows-verificatie voor Microsoft Entra-principals:

| Vereiste | Beschrijving |

|---|---|

| Az.Sql PowerShell module | Deze PowerShell-module biedt beheer-cmdlets voor Azure SQL resources. Installeer deze module door de volgende PowerShell-opdracht uit te voeren: Install-Module -Name Az.Sql |

| Microsoft Graph PowerShell-module | Deze module bevat beheer-cmdlets voor Microsoft Entra-beheertaken, zoals het beheer van gebruikers- en service-principals. Installeer deze module door de volgende PowerShell-opdracht uit te voeren: Install-Module –Name Microsoft.Graph |

| Een beheerd exemplaar | U kunt een nieuw beheerd exemplaar maken of een bestaand beheerd exemplaar gebruiken. U moet Microsoft Entra-verificatie inschakelen op het beheerde exemplaar. |

Microsoft Entra-verificatie configureren voor Azure SQL Managed Instance

Als u Windows-verificatie voor Microsoft Entra-principals wilt inschakelen, moet u een door het systeem toegewezen service-principal inschakelen voor elk beheerd exemplaar. Met de door het systeem toegewezen service-principal kunnen gebruikers van beheerde exemplaren verifiëren met behulp van het Kerberos-protocol. U moet ook beheerderstoestemming verlenen aan elke service-principal.

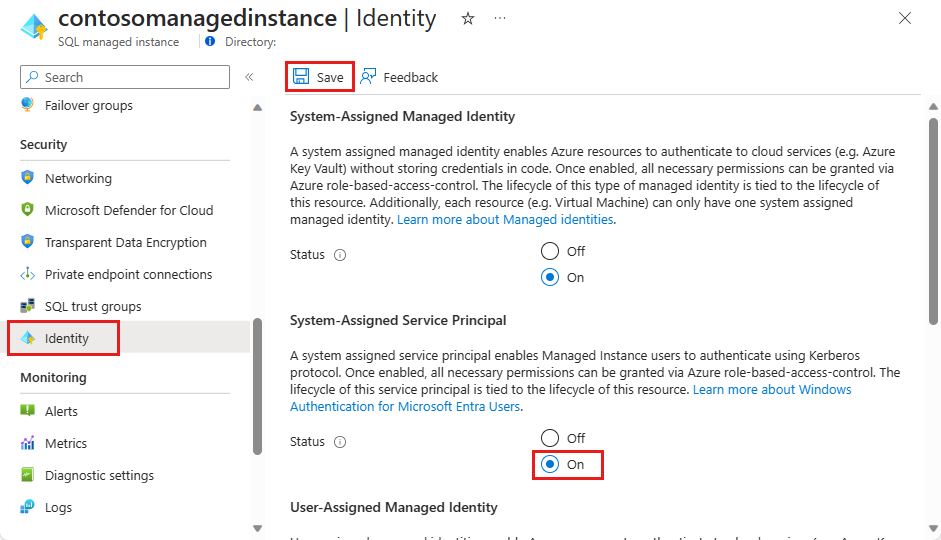

Een door het systeem toegewezen service-principal inschakelen

Een door het systeem toegewezen service-principal inschakelen voor een beheerd exemplaar:

- Meld u aan bij de Azure-portal.

- Naar uw beheerde exemplaar navigeren

- Selecteer Identiteit.

- Stel de door het systeem toegewezen service-principal in op Aan.

- Selecteer Opslaan.

Beheerderstoestemming verlenen aan een door het systeem toegewezen service-principal

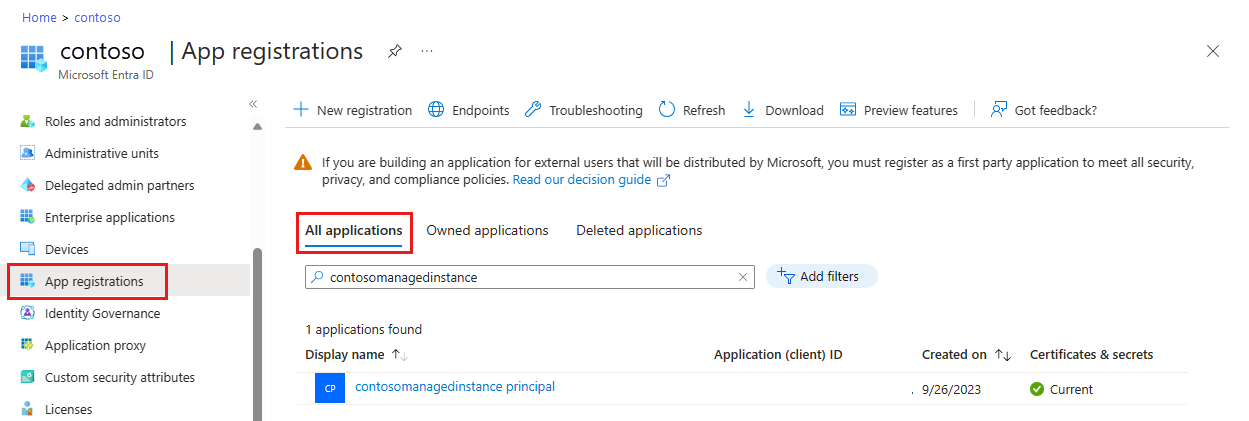

Meld u aan bij de Azure-portal.

Open Microsoft Entra ID.

Selecteer App-registraties.

Selecteer de toepassing met de weergavenaam die overeenkomt met uw beheerde exemplaar. De naam heeft de volgende notatie:

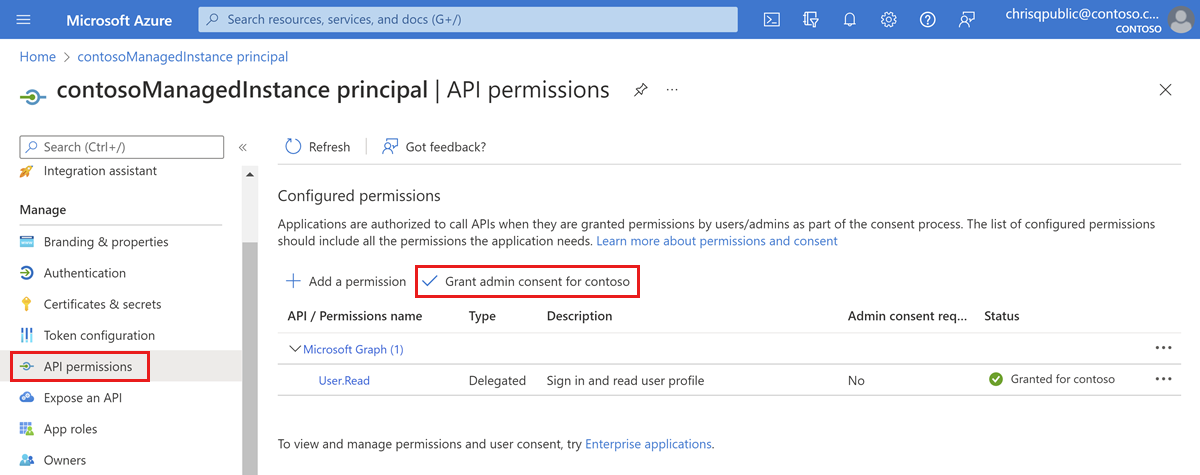

<managedinstancename> principal.Selecteer API-machtigingen.

Selecteer Beheerderstoestemming verlenen.

Selecteer Ja bij de prompt om toestemming van de beheerder te verlenen.

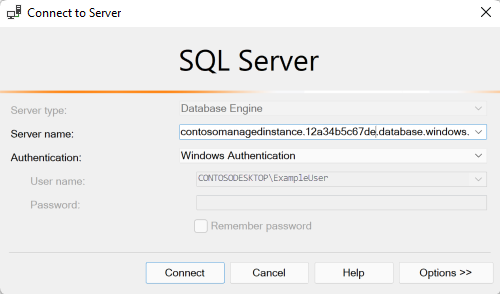

Verbinding maken naar het beheerde exemplaar met Windows-verificatie

Als u de binnenkomende verificatiestroom op basis van vertrouwen of de moderne interactieve verificatiestroom al hebt geïmplementeerd, kunt u, afhankelijk van de versie van uw client, nu testen hoe u verbinding maakt met uw beheerde exemplaar met Windows-verificatie.

Als u de verbinding met SQL Server Management Studio (SSMS) wilt testen, volgt u de stappen in quickstart: SSMS gebruiken om verbinding te maken met En query's uit te voeren op Azure SQL Database of Azure SQL Managed Instance. Selecteer Windows-verificatie als verificatietype.

Volgende stappen

Meer informatie over het implementeren van Windows-verificatie voor Microsoft Entra-principals in Azure SQL Managed Instance:

- Probleemoplossing voor Windows-verificatie voor Microsoft Entra-principals op Azure SQL Managed Instance?

- Wat is Windows-verificatie voor Microsoft Entra-principals op Azure SQL Managed Instance?

- Hoe Windows-verificatie voor Azure SQL Managed Instance wordt geconfigureerd met Microsoft Entra ID en Kerberos