Een server maken die is geconfigureerd met door de gebruiker toegewezen beheerde identiteit en door de klant beheerde TDE

van toepassing op:Azure SQL Database-

Deze instructiegids bevat een overzicht van de stappen voor het maken van een logische -server in Azure geconfigureerd met TDE (Transparent Data Encryption) met door de klant beheerde sleutels (CMK) met behulp van een door de gebruiker toegewezen beheerde identiteit voor toegang tot Azure Key Vault-.

Notitie

Microsoft Entra ID voorheen Azure Active Directory (Azure AD) werd genoemd.

Voorwaarden

- In deze instructiegids wordt ervan uitgegaan dat u al een Azure Key Vault- hebt gemaakt en er een sleutel in hebt geïmporteerd voor gebruik als TDE-beveiliging voor Azure SQL Database. Voor meer informatie, zie transparante gegevensversleuteling met BYOK-ondersteuning.

- Soft-delete en verwijderbeveiliging moeten zijn ingeschakeld voor de sleutelkluis

- U moet een door de gebruiker toegewezen beheerde identiteit hebben gemaakt en deze de vereiste TDE-machtigingen (Get, Wrap Key, Unwrap Key) hebben opgegeven in de bovenstaande sleutelkluis. Zie voor het maken van een door de gebruiker toegewezen beheerde identiteit.

- U moet Azure PowerShell hebben geïnstalleerd en uitgevoerd.

- [Aanbevolen maar optioneel] Maak eerst het sleutelmateriaal voor de TDE-protector in een HSM (Hardware Security Module) of lokaal sleutelarchief en importeer het sleutelmateriaal in Azure Key Vault. Volg de instructies voor het gebruik van een HSM (Hardware Security Module) en Key Vault voor meer informatie.

Een server maken die is geconfigureerd met TDE met door de klant beheerde sleutel (CMK)

De volgende stappen geven een overzicht van het proces voor het maken van een nieuwe logische Azure SQL Database-server en een nieuwe database waaraan een door de gebruiker toegewezen beheerde identiteit is toegewezen. De door de gebruiker toegewezen beheerde identiteit is vereist om een door de klant beheerde sleutel voor TDE te configureren tijdens het aanmaken van de server.

- Portal

- De Azure CLI

- PowerShell

- ARM-sjabloon

Blader naar de optiepagina SQL-implementatie selecteren in het Azure Portal.

Als u nog niet bent aangemeld bij Azure Portal, meldt u zich aan wanneer u hierom wordt gevraagd.

Onder SQL-databases, laat Resourcetype op Individuele databasestaan en selecteer Maken.

Selecteer op het tabblad Basisinformatie van het formulier SQL Database maken, onder Projectdetails, de gewenste Azure Subscription.

Voor resourcegroep selecteert u Nieuw aanmaken, voert u een naam in voor uw resourcegroep en selecteert u OK.

Voer voor databasenaam

ContosoHRin.Voor Serverselecteert u Nieuwemaken en vult u het formulier Nieuwe server in met de volgende waarden:

-

servernaam: voer een unieke servernaam in. Servernamen moeten globaal uniek zijn voor alle servers in Azure, niet alleen uniek binnen een abonnement. Voer iets in als

mysqlserver135en azure Portal laat u weten of deze beschikbaar is of niet. -

aanmeldgegevens van de serverbeheerder: voer een aanmeldingsnaam voor een beheerder in, bijvoorbeeld:

azureuser. - wachtwoord: voer een wachtwoord in dat voldoet aan de wachtwoordvereisten en voer het opnieuw in het veld Wachtwoord bevestigen in.

- Locatie: Selecteer een locatie in de vervolgkeuzelijst

-

servernaam: voer een unieke servernaam in. Servernamen moeten globaal uniek zijn voor alle servers in Azure, niet alleen uniek binnen een abonnement. Voer iets in als

Selecteer Volgende: Netwerken onderaan de pagina.

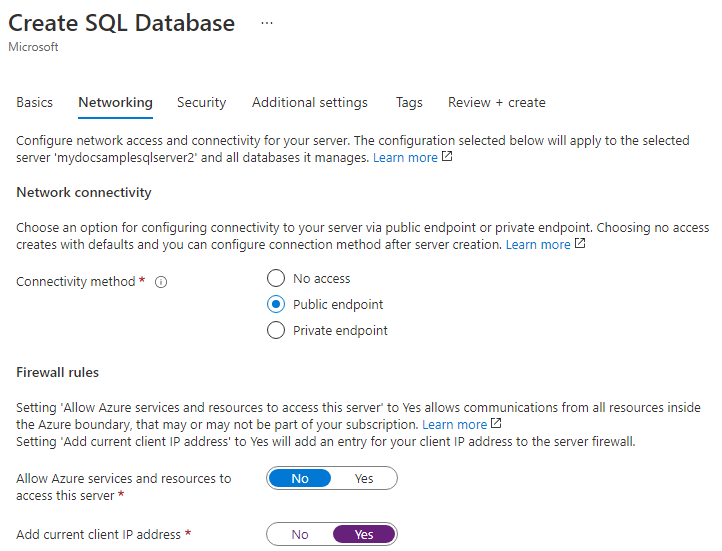

Selecteer op het tabblad Netwerken voor connectiviteitsmethodeOpenbaar eindpunt.

Voor firewallregelsstelt u Huidige client-IP-adres toevoegen aan Ja-. Laat Azure-services en -resources toegang geven tot deze server ingesteld op Geen.

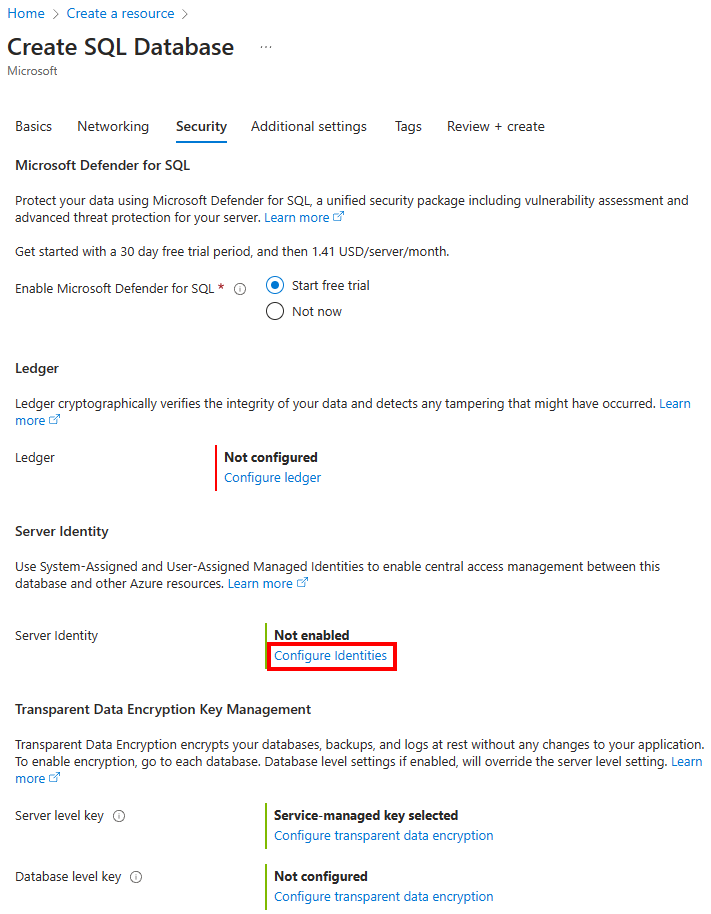

Selecteer Volgende: Beveiliging onder aan de pagina.

Selecteer op het tabblad Beveiliging, onder serveridentiteit, Identiteiten configureren.

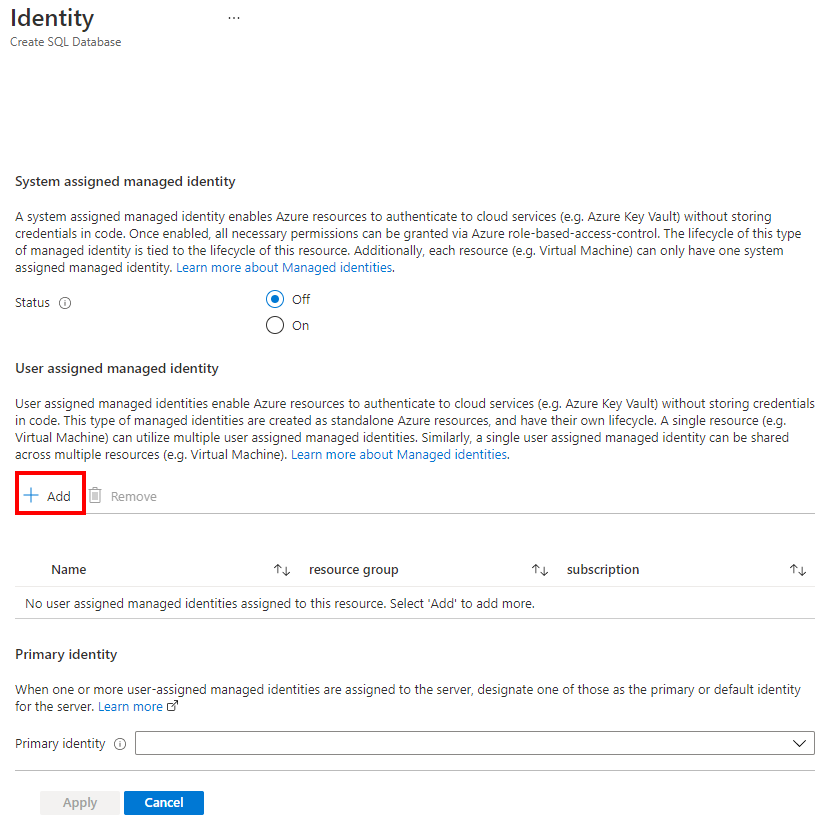

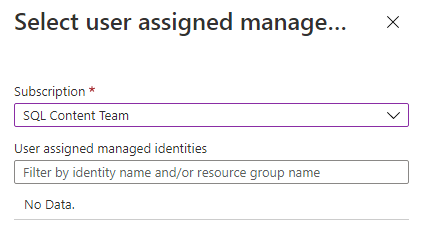

Selecteer in het deelvenster IdentityOff voor Door het systeem toegewezen beheerde identiteit en selecteer vervolgens Toevoegen onder Door de gebruiker toegewezen beheerde identiteit. Selecteer het gewenste Abonnement en selecteer vervolgens onder Door de gebruiker toegewezen beheerde identiteitende gewenste door de gebruiker toegewezen beheerde identiteit in het geselecteerde abonnement. Selecteer vervolgens de knop Toevoegen.

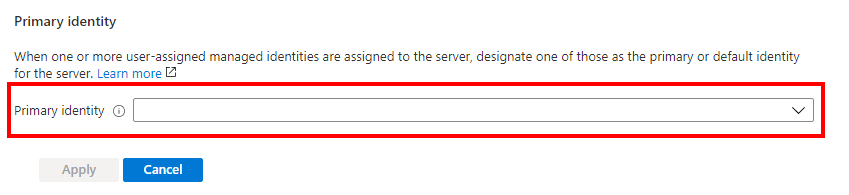

Selecteer onder primaire identiteitdezelfde door de gebruiker toegewezen beheerde identiteit die in de vorige stap is geselecteerd.

Selecteer toepassen

Op het tabblad Beveiliging, onder Transparent Data Encryption Key Management, kunt u transparante gegevensversleuteling configureren voor de server of database.

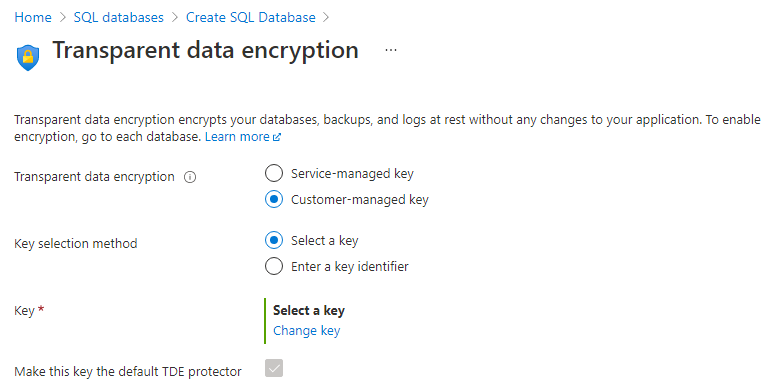

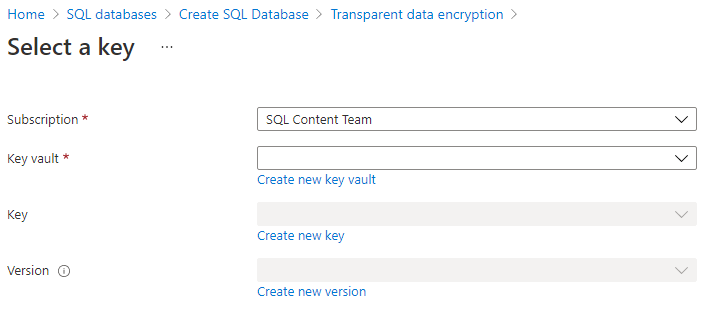

- Voor sleutel op serverniveau: selecteer Transparante gegevensversleuteling configureren. Selecteer Customer-Managed Sleutelen er verschijnt een optie om een sleutel te selecteren. Selecteer Verander sleutel. Selecteer het gewenste Abonnement, Key Vault, Sleutelen versie voor de door de klant beheerde sleutel die moet worden gebruikt voor TDE. Selecteer de knop Select.

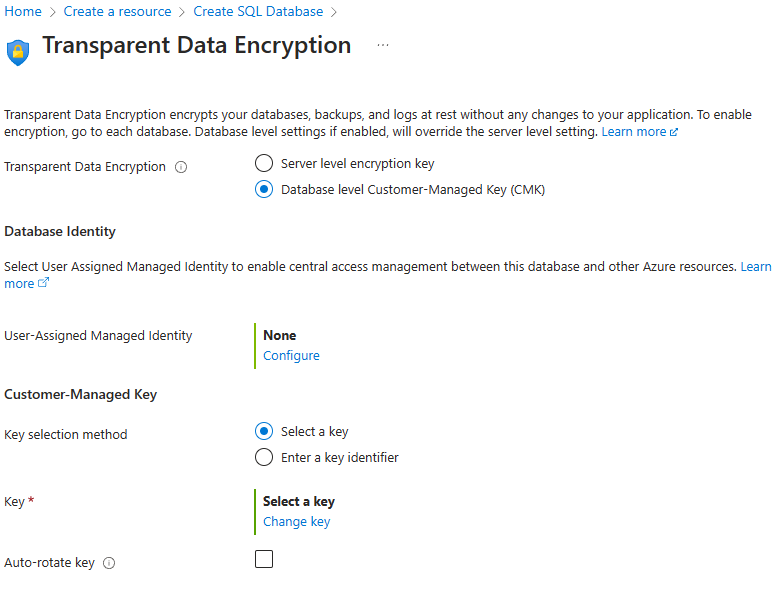

- Voor sleutel op databaseniveau: selecteer Transparante gegevensversleuteling configureren. Selecteer databaseniveau Customer-Managed sleutelen een optie voor het configureren van de database-id en Customer-Managed sleutel wordt weergegeven. Selecteer configureren om een User-Assigned Managed Identity- voor de database te configureren, vergelijkbaar met stap 13. Selecteer Wijzig sleutel om een Customer-Managed sleutelte configureren. Selecteer het gewenste Abonnement, Key Vault, Sleutelen versie voor de door de klant beheerde sleutel die moet worden gebruikt voor TDE. U kunt ook de optie Auto draaifunctie inschakelen in het menu Transparante Data Encryptie. Selecteer de knop selecteren.

Selecteer toepassen

Selecteer Beoordelen en onder aan de pagina maken

Controleer op de pagina Beoordelen en maken, en selecteer vervolgens Maken.

Volgende stappen

- Aan de slag met Azure Key Vault-integratie en Bring Your Own Key-ondersteuning voor TDE: TDE inschakelen met behulp van uw eigen sleutel uit Key Vault.