Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

van toepassing op:Azure SQL Database-

In deze handleiding doorlopen we de stappen voor het maken van een logische server van Azure SQL met TDE (Transparent Data Encryption) en door de klant beheerde sleutels (CMK), waarbij gebruik wordt gemaakt van een door de gebruiker toegewezen beheerde identiteit voor toegang tot een Azure Key Vault- in een andere Microsoft Entra-tenant dan de tenant van de logische server. Zie door de klant beheerde sleutels voor meerdere tenants met transparante gegevensversleutelingvoor meer informatie.

Notitie

Microsoft Entra ID voorheen Azure Active Directory (Azure AD) werd genoemd.

Voorwaarden

- Deze handleiding veronderstelt dat u twee Microsoft Entra-tenants hebt.

- De eerste bevat de Azure SQL Database-resource, een multitenant Microsoft Entra-toepassing en een door de gebruiker toegewezen beheerde identiteit.

- De tweede tenant bevat de Azure Key Vault.

- Raadpleeg een van de volgende handleidingen voor uitgebreide instructies over het instellen van CMK voor meerdere tenants en de RBAC-machtigingen die nodig zijn voor het configureren van Microsoft Entra-toepassingen en Azure Key Vault:

Vereiste resources voor de eerste tenant

Voor deze zelfstudie gaan we ervan uit dat de eerste tenant deel uitmaakt van een onafhankelijke softwareleverancier (ISV) en dat de tweede tenant afkomstig is van hun client. Zie door de klant beheerde sleutels voor meerdere tenants met transparante gegevensversleutelingvoor meer informatie over dit scenario.

Voordat we TDE voor Azure SQL Database kunnen configureren met een CMK voor meerdere tenants, moeten we een Multitenant Microsoft Entra-toepassing hebben die is geconfigureerd met een door de gebruiker toegewezen beheerde identiteit die is toegewezen als federatieve identiteitsreferentie voor de toepassing. Volg een van de handleidingen bij de voorwaarden.

In de eerste tenant waar u de Azure SQL Database wilt maken, een multitenant Microsoft Entra-toepassing maken en configureren

Configureer de door de gebruiker toegewezen beheerde identiteit als een federatieve identiteitsreferentie voor de multitenant-toepassing

Noteer de naam van de toepassing en de toepassings-id. Dit vindt u in de Azure-portal>Microsoft Entra ID>Enterprise-toepassingen en zoek naar de gemaakte toepassing

Vereiste resources voor de tweede tenant

Notitie

Azure AD- en MSOnline PowerShell-modules zijn vanaf 30 maart 2024 afgeschaft. Lees de afschaffingsupdatevoor meer informatie. Na deze datum is ondersteuning voor deze modules beperkt tot migratieondersteuning voor Microsoft Graph PowerShell SDK en beveiligingsoplossingen. De afgeschafte modules blijven functioneren tot en met 30 maart 2025.

Het is raadzaam om te migreren naar Microsoft Graph PowerShell- om te communiceren met Microsoft Entra ID (voorheen Azure AD). Raadpleeg de veelgestelde vragen over migratievoor algemene migratievragen. Opmerking: versies 1.0.x van MSOnline kunnen na 30 juni 2024 onderbrekingen ondervinden.

In de tweede tenant waarin de Azure Key Vault zich bevindt, een service-principal (toepassing) maken met behulp van de toepassings-id van de geregistreerde toepassing van de eerste tenant. Hier volgen enkele voorbeelden van het registreren van de multitenant-toepassing. Vervang

<TenantID>en<ApplicationID>door het client-ID tenant-ID van Microsoft Entra ID en het toepassings-ID van de multitenant applicatie.PowerShell:

Connect-AzureAD -TenantID <TenantID> New-AzADServicePrincipal -ApplicationId <ApplicationID>De Azure CLI:

az login --tenant <TenantID> az ad sp create --id <ApplicationID>

Ga naar de Azure-portal>Microsoft Entra ID>Enterprise-toepassingen en zoek naar de toepassing die zojuist is gemaakt.

Maak een Azure Key Vault- als u er nog geen heeft en maak een sleutel

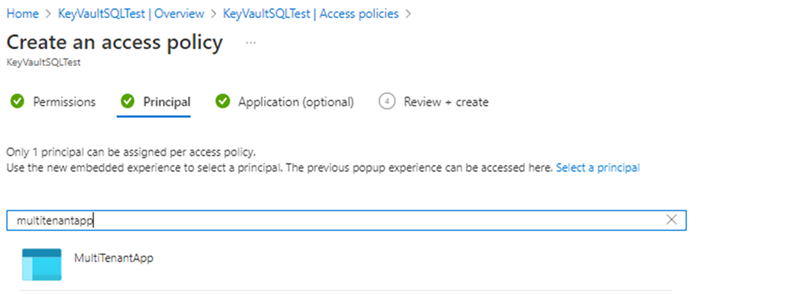

het toegangsbeleid maken of instellen.

- Selecteer de machtigingen Ophalen, Sleutel verpakken, Sleutel uitpakken onder Sleutelmachtigingen bij het maken van het toegangsbeleid

- Selecteer de toepassing voor meerdere tenants die in de eerste stap is gemaakt in de optie Principal bij het maken van het toegangsbeleid

Zodra het toegangsbeleid en de sleutel zijn gemaakt, de sleutel ophalen uit Key Vault en de -sleutel-id vastleggen

Een server creëren die geconfigureerd is met TDE en een door de klant beheerde sleutel (CMK) voor gebruik bij meerdere tenants.

Deze handleiding begeleidt u bij het maken van een logische server en database in Azure SQL met een door de gebruiker toegewezen beheerde identiteit en het instellen van een door de gebruiker beheerde sleutel voor meerdere tenants. De door de gebruiker toegewezen beheerde identiteit is een must voor het instellen van een door de klant beheerde sleutel voor transparante gegevensversleuteling tijdens de fase van het maken van de server.

Belangrijk

De gebruiker of toepassing die API's gebruikt om logische SQL-servers te maken, heeft de SQL Server-bijdrager en Managed Identity Operator RBAC-rollen of hoger op het abonnementsniveau nodig.

- Portal

- De Azure CLI

- PowerShell

- ARM-sjabloon

Blader naar de optiepagina Selecteer SQL-implementatie in de Azure-portal.

Als u nog niet bent aangemeld bij Azure Portal, meldt u zich aan wanneer u hierom wordt gevraagd.

Laat onder SQL-databases de resource-type ingesteld op individuele database, en selecteer Create.

Selecteer op het tabblad Basisinformatie van het formulier SQL Database maken, onder Projectdetails, de gewenste Azure Subscription.

Voor resourcegroepselecteert u Nieuw maken, voert u een naam in voor de resourcegroep en selecteert u OK.

Voer voor databasenaam een databasenaam in. Bijvoorbeeld

ContosoHR.Voor Serverselecteert u Nieuwemaken en vult u het formulier Nieuwe server in met de volgende waarden:

-

servernaam: voer een unieke servernaam in. Servernamen moeten globaal uniek zijn voor alle servers in Azure, niet alleen uniek binnen een abonnement. Voer iets in als

mysqlserver135en azure Portal laat u weten of deze beschikbaar is of niet. -

aanmeldgegevens van de serverbeheerder: voer een aanmeldingsnaam voor een beheerder in, bijvoorbeeld:

azureuser. - wachtwoord: voer een wachtwoord in dat voldoet aan de wachtwoordvereisten en voer het opnieuw in het veld Wachtwoord bevestigen in.

- Locatie: Selecteer een locatie in de vervolgkeuzelijst

-

servernaam: voer een unieke servernaam in. Servernamen moeten globaal uniek zijn voor alle servers in Azure, niet alleen uniek binnen een abonnement. Voer iets in als

Selecteer Volgende: Netwerken onderaan de pagina.

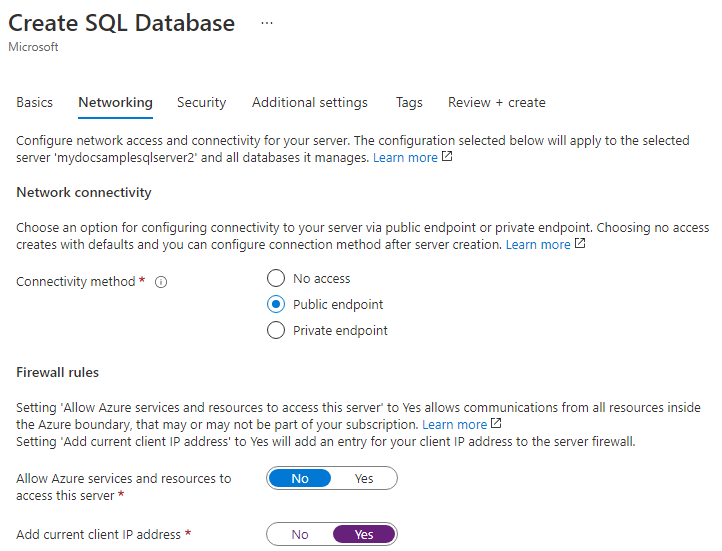

Selecteer op het tabblad Netwerken voor connectiviteitsmethodeOpenbaar eindpunt.

Voor firewallregelsstelt u Huidige client-IP-adres toevoegen in op Ja. Laat Azure-services en -resources toegang geven tot deze server ingesteld op Geen. De rest van de selecties op deze pagina kan standaard blijven staan.

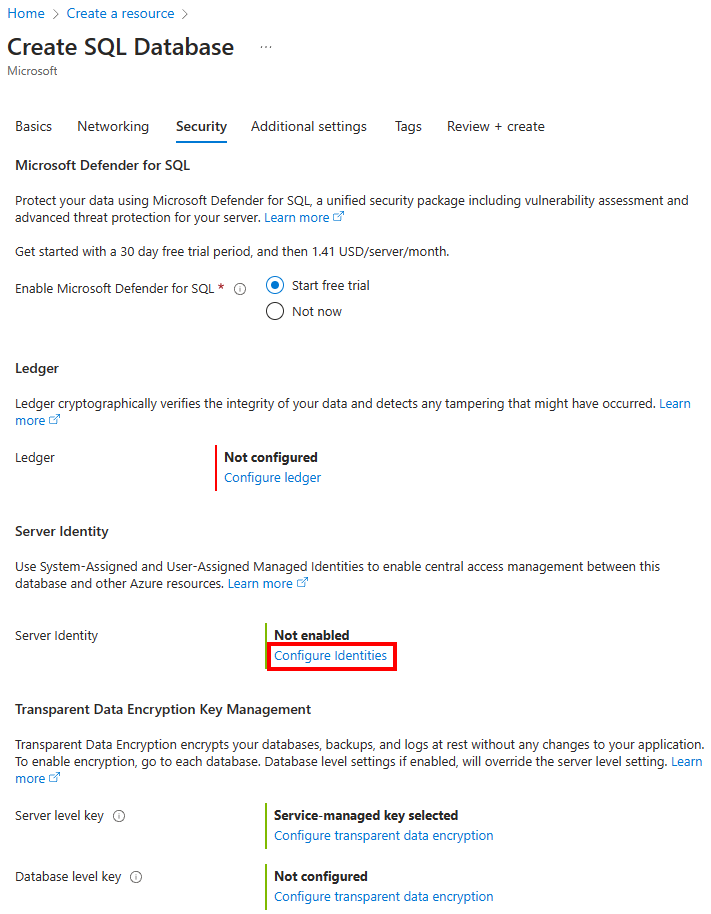

Selecteer Volgende: Beveiliging onder aan de pagina.

Selecteer op het tabblad Beveiliging, onder Identiteit, de optie Configureren van identiteiten.

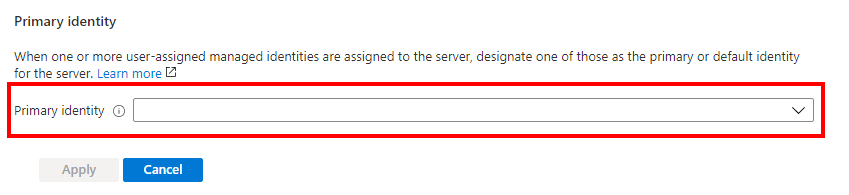

Selecteer in het menu IdentityOff voor Door het systeem toegewezen beheerde identiteit en selecteer vervolgens toevoegen onder door de gebruiker toegewezen beheerde identiteit. Selecteer het gewenste Abonnement en selecteer vervolgens onder Door de gebruiker toegewezen beheerde identiteitende gewenste door de gebruiker toegewezen beheerde identiteit in het geselecteerde abonnement. Selecteer vervolgens de knop Toevoegen.

Selecteer onder primaire identiteitdezelfde door de gebruiker toegewezen beheerde identiteit die in de vorige stap is geselecteerd.

Selecteer voor Federatieve Clientidentiteitde optie Identiteit wijzigen en zoek naar de multitenanttoepassing die u hebt gemaakt in de Vereisten.

Notitie

Als de multitenant-toepassing niet is toegevoegd aan het toegangsbeleid voor de sleutelkluis met de vereiste machtigingen (Ophalen, Sleutel verpakken, Sleutel uitpakken), wordt er een fout weergegeven met behulp van deze toepassing voor identiteitsfederatie in Azure Portal. Zorg ervoor dat de machtigingen correct zijn geconfigureerd voordat u de federatieve clientidentiteit configureert.

Selecteer toepassen

Selecteer op het tabblad Beveiliging, onder Transparante gegevensversleuteling, Transparante gegevensversleuteling configureren. Selecteer door de klant beheerde sleutelen er wordt een optie weergegeven om een sleutel-id in te voeren . Voeg de -sleutelidentificatie toe, verkregen uit de sleutel van de tweede tenant.

Selecteer toepassen

Selecteer Beoordelen + maken onder aan de pagina

Selecteer Creëerop de pagina Beoordelen en maken.

Volgende stappen

- Aan de slag met Azure Key Vault-integratie en Bring Your Own Key-ondersteuning voor TDE: TDE inschakelen met behulp van uw eigen sleutel uit Key Vault

- door de klant beheerde sleutels voor meerdere tenants met transparante gegevensversleuteling

Zie ook

- Transparent Data Encryption (TDE) met door de klant beheerde sleutels op databaseniveau

- Configureer geo-replicatie en back-upherstel voor transparante data-encryptie met klantbeheerde sleutels op databaseniveau

- Identiteits- en sleutelbeheer voor TDE met door de klant beheerde sleutels op databaseniveau