Uitgaande firewallregels voor Azure SQL Database en Azure Synapse Analytics

van toepassing op:Azure SQL Database

Azure Synapse Analytics (alleen toegewezen SQL-pools)

Uitgaande firewallregels beperken netwerkverkeer van de logische Azure SQL--server naar een door de klant gedefinieerde lijst met Azure Storage-accounts en logische Azure SQL-servers. Pogingen om toegang te krijgen tot opslagaccounts of databases die niet in deze lijst staan, worden geweigerd. De volgende Azure SQL Database--functies ondersteunen deze functie:

- controle

- evaluatie van beveiligingsproblemen

- Import-Exportservice

- OPENROWSET-

- bulksgewijs invoegen

- sp_invoke_external_rest_endpoint

Belangrijk

- Dit artikel is van toepassing op zowel Azure SQL Database als toegewezen SQL-pool (voorheen SQL DW) in Azure Synapse Analytics. Deze instellingen zijn van toepassing op alle SQL Database- en toegewezen SQL-pooldatabases (voorheen SQL DW) die zijn gekoppeld aan de server. Ter vereenvoudiging verwijst de term 'database' naar zowel databases in Azure SQL Database als Azure Synapse Analytics. Eventuele verwijzingen naar 'server' verwijzen ook naar de logische SQL-server die als host fungeert voor Azure SQL Database en toegewezen SQL-pool (voorheen SQL DW) in Azure Synapse Analytics. Dit artikel niet van toepassing op Azure SQL Managed Instance of toegewezen SQL-pools in Azure Synapse Analytics-werkruimten.

- Uitgaande firewallregels worden op de logische servergedefinieerd. Voor geo-replicatie en failovergroepen moet dezelfde set regels worden gedefinieerd op de primaire en alle secundaire databases.

Uitgaande firewallregels instellen in Azure Portal

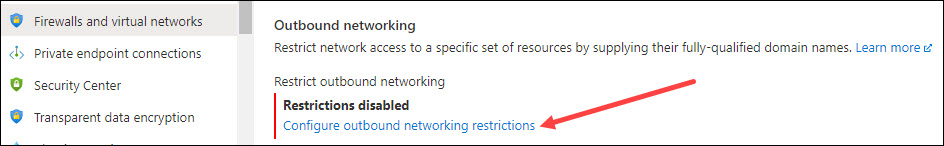

Blader naar de sectie Uitgaande netwerken in het deelvenster Firewalls en virtuele netwerken voor uw Azure SQL Database en selecteer Uitgaande netwerkbeperkingen configureren.

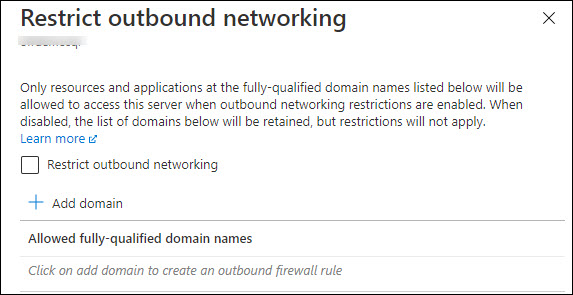

Hiermee opent u het volgende deelvenster aan de rechterkant:

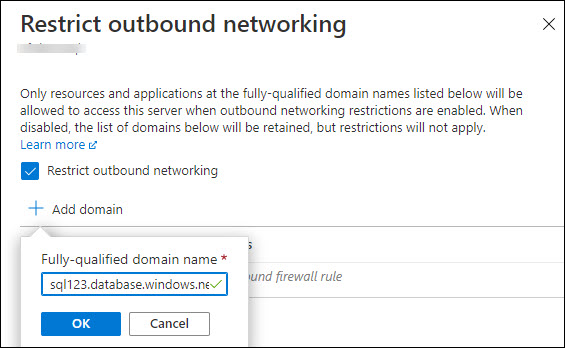

Schakel het selectievakje in met de titel Uitgaande netwerken beperken en voeg vervolgens de FQDN voor de opslagaccounts (of SQL-databases) toe met behulp van de knop Domein toevoegen.

.

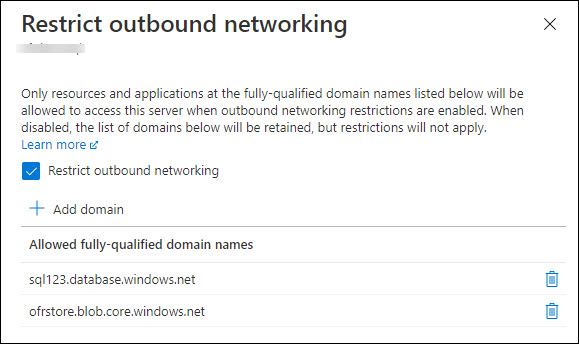

.Nadat u klaar bent, ziet u een scherm dat lijkt op het scherm hieronder. Selecteer OK- om deze instellingen toe te passen.

Uitgaande firewallregels instellen met Behulp van PowerShell

Belangrijk

De Az-module vervangt AzureRM. Alle toekomstige ontwikkeling is voor de Az.Sql module. Voor het volgende script is de Azure PowerShell-modulevereist.

In het volgende PowerShell-script ziet u hoe u de instelling voor uitgaande netwerken wijzigt (met behulp van de eigenschap RestrictOutboundNetworkAccess):

# Get current settings for Outbound Networking

(Get-AzSqlServer -ServerName <SqlServerName> -ResourceGroupName <ResourceGroupName>).RestrictOutboundNetworkAccess

# Update setting for Outbound Networking

$SecureString = ConvertTo-SecureString "<ServerAdminPassword>" -AsPlainText -Force

Set-AzSqlServer -ServerName <SqlServerName> -ResourceGroupName <ResourceGroupName> -SqlAdministratorPassword $SecureString -RestrictOutboundNetworkAccess "Enabled"

Gebruik deze PowerShell-cmdlets om uitgaande firewallregels te configureren

# List all Outbound Firewall Rules

Get-AzSqlServerOutboundFirewallRule -ServerName <SqlServerName> -ResourceGroupName <ResourceGroupName>

# Add an Outbound Firewall Rule

New-AzSqlServerOutboundFirewallRule -ServerName <SqlServerName> -ResourceGroupName <ResourceGroupName> -AllowedFQDN testOBFR1

# List a specific Outbound Firewall Rule

Get-AzSqlServerOutboundFirewallRule -ServerName <SqlServerName> -ResourceGroupName <ResourceGroupName> -AllowedFQDN <StorageAccountFQDN>

#Delete an Outbound Firewall Rule

Remove-AzSqlServerOutboundFirewallRule -ServerName <SqlServerName> -ResourceGroupName <ResourceGroupName> -AllowedFQDN <StorageAccountFQDN>

Uitgaande firewallregels instellen met behulp van de Azure CLI

Belangrijk

Voor alle scripts in deze sectie is de Azure CLI-vereist.

Azure CLI in een bash-shell

In het volgende CLI-script ziet u hoe u de instelling voor uitgaande netwerken (met behulp van de eigenschap restrictOutboundNetworkAccess) wijzigt in een bash-shell:

# Get current setting for Outbound Networking

az sql server show -n sql-server-name -g sql-server-group --query "restrictOutboundNetworkAccess"

# Update setting for Outbound Networking

az sql server update -n sql-server-name -g sql-server-group --set restrictOutboundNetworkAccess="Enabled"

Gebruik deze CLI-opdrachten om uitgaande firewallregels te configureren

# List a server's outbound firewall rules.

az sql server outbound-firewall-rule list -g sql-server-group -s sql-server-name

# Create a new outbound firewall rule

az sql server outbound-firewall-rule create -g sql-server-group -s sql-server-name --outbound-rule-fqdn allowedFQDN

# Show the details for an outbound firewall rule.

az sql server outbound-firewall-rule show -g sql-server-group -s sql-server-name --outbound-rule-fqdn allowedFQDN

# Delete the outbound firewall rule.

az sql server outbound-firewall-rule delete -g sql-server-group -s sql-server-name --outbound-rule-fqdn allowedFQDN

Volgende stappen

- Zie Uw database beveiligenvoor een overzicht van azure SQL Database-beveiliging.

- Zie Azure SQL Connectivity Architecturevoor een overzicht van azure SQL Database-connectiviteitsarchitectuur.

- Meer informatie over Azure SQL Database en Azure Synapse Analytics-netwerktoegangsbeheer.

- Meer informatie over Azure Private Link voor Azure SQL Database en Azure Synapse Analytics.