Gegevensdetectie en -classificatie

Van toepassing op: Azure SQL Database

Azure SQL Managed Instance

Azure Synapse Analytics

Gegevensdetectie en -classificatie is ingebouwd in Azure SQL Database, Azure SQL Managed Instance en Azure Synapse Analytics. De functie biedt basismogelijkheden voor het detecteren, classificeren, labelen en rapporteren van gevoelige gegevens in uw database.

Uw meest gevoelige gegevens kunnen zakelijke, financiële, gezondheidszorg- of persoonlijke gegevens bevatten. Dit kan dienen als infrastructuur om:

- Helpen voldoen aan standaarden voor gegevensprivacy en vereisten voor naleving van regelgeving.

- Verschillende beveiligingsscenario's, zoals bewakingstoegang (controle) tot gevoelige gegevens.

- De toegang tot en de beveiliging van databases die zeer gevoelige gegevens bevatten beheren en beveiligen.

Notitie

Zie SQL Data Discovery & Classification voor informatie over SQL Server on-premises.

Wat is Gegevensdetectie en -classificatie?

Data Discovery & Classification ondersteunt momenteel de volgende mogelijkheden:

Detectie en aanbevelingen: De classificatie-engine scant uw database en identificeert kolommen die mogelijk gevoelige gegevens bevatten. Het biedt u vervolgens een eenvoudige manier om aanbevolen classificatie te controleren en toe te passen via Azure Portal.

Labelen: U kunt vertrouwelijkheidsclassificatielabels permanent toepassen op kolommen met behulp van nieuwe metagegevenskenmerken die zijn toegevoegd aan de SQL Server-database-engine. Deze metagegevens kunnen vervolgens worden gebruikt voor controlescenario's op basis van gevoeligheid.

Gevoeligheid voor queryresultatenset: de gevoeligheid van een queryresultatenset wordt in realtime berekend voor controledoeleinden.

Zichtbaarheid: U kunt de status van de databaseclassificatie weergeven in een gedetailleerd dashboard in Azure Portal. U kunt ook een rapport in Excel-indeling downloaden om te gebruiken voor nalevings- en controledoeleinden en andere behoeften.

Gevoelige kolommen detecteren, classificeren en labelen

In deze sectie worden de stappen beschreven voor:

- Kolommen detecteren, classificeren en labelen die gevoelige gegevens in uw database bevatten.

- De huidige classificatiestatus van uw database weergeven en rapporten exporteren.

De classificatie bevat twee metagegevenskenmerken:

- Labels: de belangrijkste classificatiekenmerken, die worden gebruikt om het gevoeligheidsniveau van de gegevens te definiëren die zijn opgeslagen in de kolom.

- Informatietypen: Kenmerken die gedetailleerdere informatie bieden over het type gegevens dat in de kolom is opgeslagen.

Information Protection-beleid

Azure SQL biedt zowel SQL Information Protection-beleid als Microsoft Information Protection-beleid in gegevensclassificatie en u kunt een van deze twee beleidsregels kiezen op basis van uw behoeften.

SQL Information Protection-beleid

Gegevensdetectie en -classificatie worden geleverd met een ingebouwde set vertrouwelijkheidslabels en informatietypen met detectielogica die systeemeigen is voor de logische SQL-server. U kunt de beveiligingslabels blijven gebruiken die beschikbaar zijn in het standaardbeleidsbestand of u kunt deze taxonomie aanpassen. U kunt een set en classificatie definiëren van classificatieconstructies specifiek voor uw omgeving.

Uw classificatietaxonomie definiëren en aanpassen

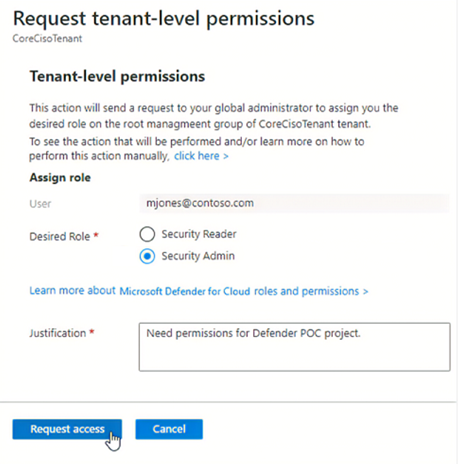

U definieert en past uw classificatietaxonomie op één centrale plaats aan voor uw hele Azure-organisatie. Deze locatie bevindt zich in Microsoft Defender voor Cloud, als onderdeel van uw beveiligingsbeleid. Alleen iemand met beheerdersrechten voor de hoofdbeheergroep van de organisatie kan deze taak uitvoeren.

Als onderdeel van beleidsbeheer kunt u aangepaste labels definiëren, rangschikken en koppelen aan een geselecteerde set informatietypen. U kunt ook uw eigen aangepaste gegevenstypen toevoegen en deze configureren met tekenreekspatronen. De patronen worden toegevoegd aan de detectielogica voor het identificeren van dit type gegevens in uw databases.

Zie Het BELEID voor SQL-gegevensbeveiliging aanpassen in Microsoft Defender voor Cloud (preview) voor meer informatie.

Nadat het organisatiebrede beleid is gedefinieerd, kunt u afzonderlijke databases blijven classificeren met behulp van uw aangepaste beleid.

Database classificeren in sql Information Protection-beleidsmodus

Notitie

In het onderstaande voorbeeld wordt Azure SQL Database gebruikt, maar u moet het juiste product selecteren dat u Data Discovery & Classification wilt configureren.

Ga naar de Azure-portal.

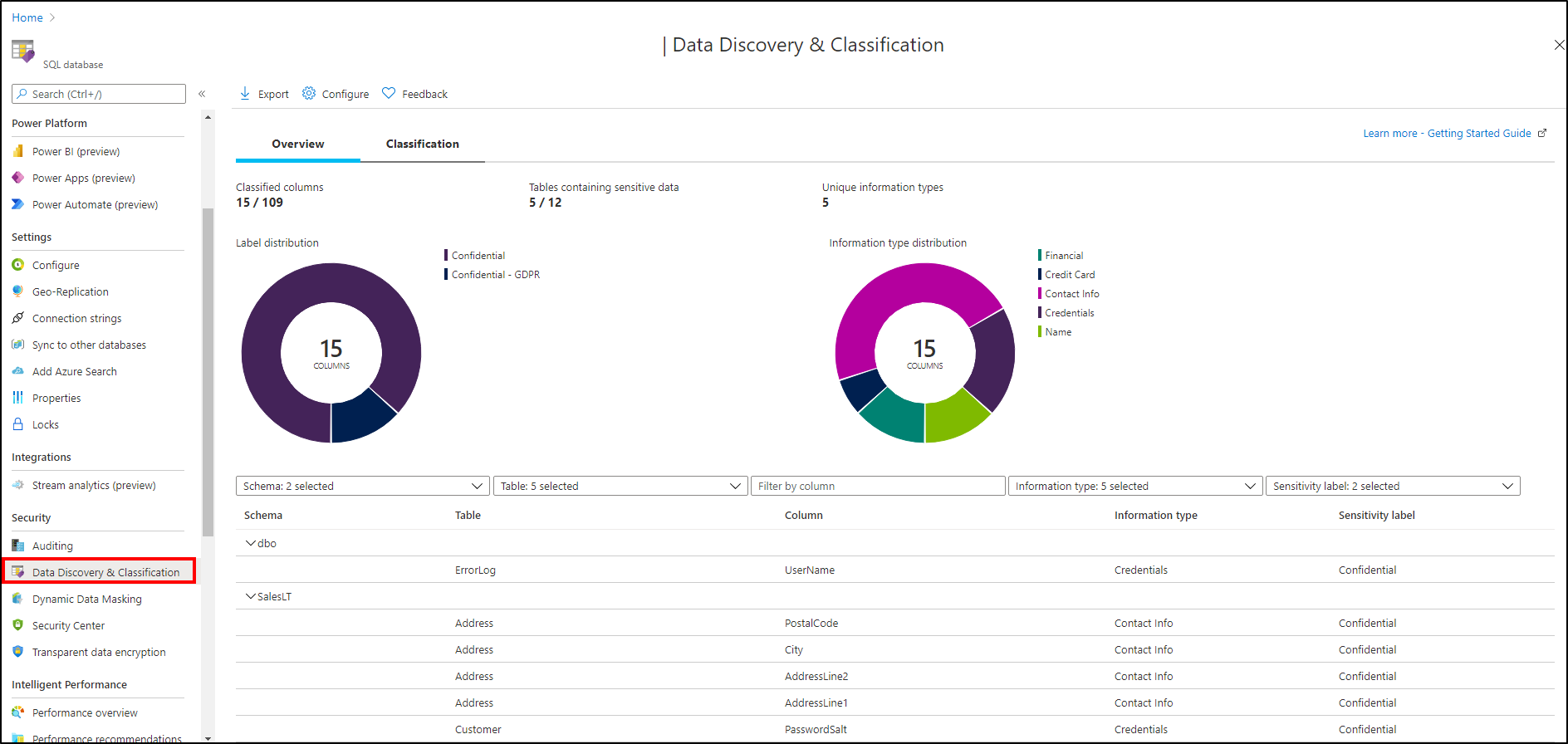

Ga naar Gegevensdetectie en -classificatie onder de kop Beveiliging in het deelvenster Azure SQL Database. Het tabblad Overzicht bevat een overzicht van de huidige classificatiestatus van de database. De samenvatting bevat een gedetailleerde lijst met alle geclassificeerde kolommen, die u ook kunt filteren om alleen specifieke schemaonderdelen, informatietypen en labels weer te geven. Als u nog geen kolommen hebt geclassificeerd, gaat u verder met stap 4.

Als u een rapport in Excel-indeling wilt downloaden, selecteert u Exporteren in het bovenste menu van het deelvenster.

Als u uw gegevens wilt classificeren, selecteert u het tabblad Classificatie op de pagina Gegevensdetectie en -classificatie .

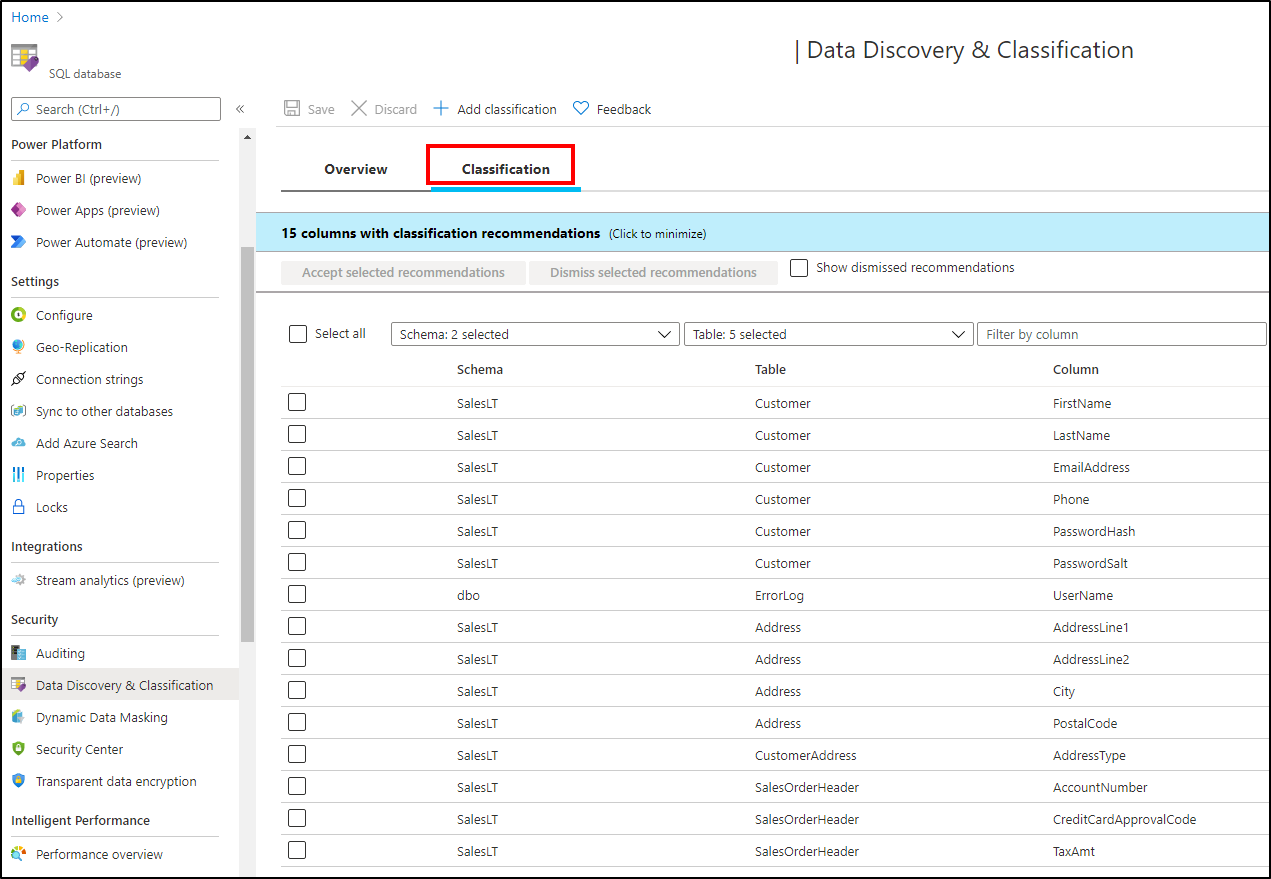

De classificatie-engine scant uw database op kolommen met mogelijk gevoelige gegevens en biedt een lijst met aanbevolen kolomclassificaties.

Classificatieaanaanveling weergeven en toepassen:

Als u de lijst met aanbevolen kolomclassificaties wilt weergeven, selecteert u het deelvenster aanbevelingen onderaan het deelvenster.

Als u een aanbeveling voor een specifieke kolom wilt accepteren, schakelt u het selectievakje in de linkerkolom van de relevante rij in. Als u alle aanbevelingen wilt markeren als geaccepteerd, schakelt u het meest linkse selectievakje in de koptekst van de aanbevelingentabel in.

Als u de geselecteerde aanbevelingen wilt toepassen, selecteert u Geselecteerde aanbevelingen accepteren.

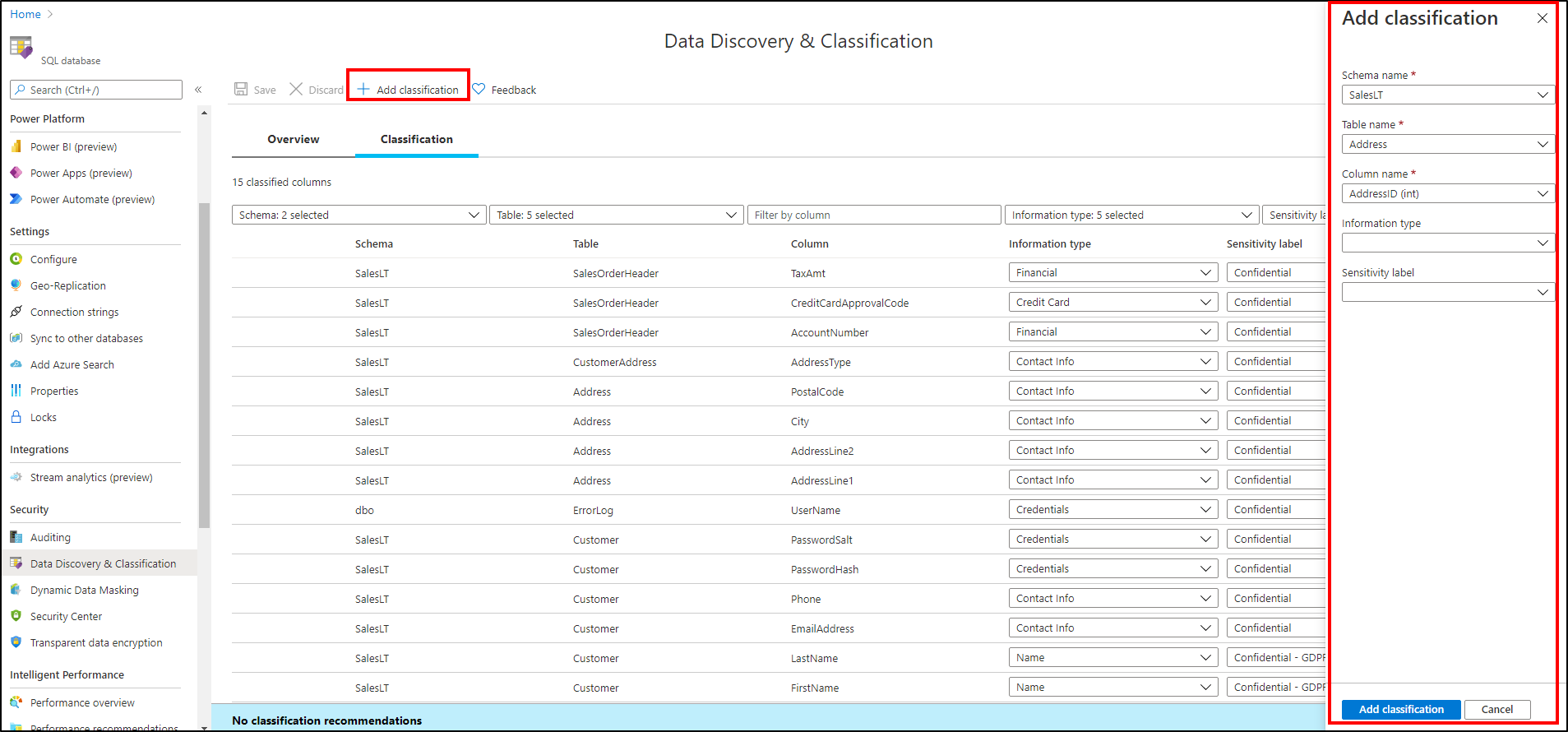

U kunt kolommen ook handmatig classificeren, als alternatief of naast de classificatie op basis van aanbevelingen:

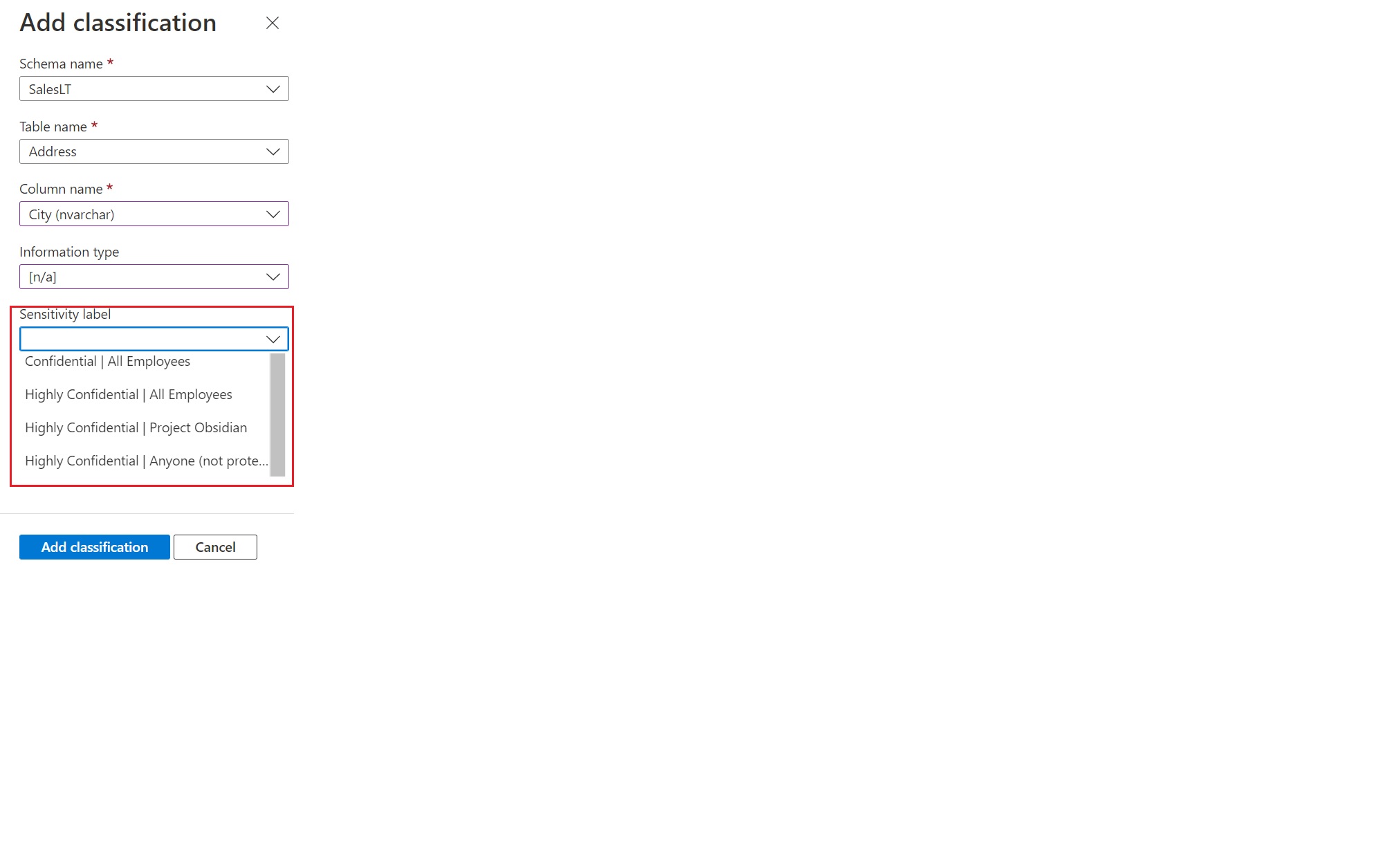

Selecteer Classificatie toevoegen in het bovenste menu van het deelvenster.

Selecteer in het contextvenster dat wordt geopend het schema, de tabel en de kolom die u wilt classificeren en het informatietype en het vertrouwelijkheidslabel.

Selecteer Classificatie toevoegen onder aan het contextvenster.

Als u uw classificatie wilt voltooien en de databasekolommen permanent wilt labelen (taggen) met de nieuwe classificatiemetagegevens, selecteert u Opslaan op de pagina Classificatie.

Microsoft Information Protection-beleid

MiP-labels (Microsoft Information Protection) bieden een eenvoudige en uniforme manier voor gebruikers om gevoelige gegevens uniform te classificeren in verschillende Microsoft-toepassingen. MIP-vertrouwelijkheidslabels worden gemaakt en beheerd in het Microsoft 365-compliancecentrum. Zie het artikel Vertrouwelijkheidslabels maken en publiceren in het Microsoft 365-compliancecentrum voor meer informatie over het maken en publiceren van MIP-gevoelige labels.

Vereisten om over te schakelen naar MIP-beleid

- De huidige gebruiker heeft tenantbrede beveiligingsmachtigingen Beheer om beleid toe te passen op het niveau van de hoofdbeheergroep van de tenant. Zie Tenantbrede machtigingen aan uzelf verlenen voor meer informatie.

- Uw tenant heeft een actief Microsoft 365-abonnement en u hebt labels gepubliceerd voor de huidige gebruiker. Zie Vertrouwelijkheidslabels en hun beleid maken en configureren voor meer informatie.

Database classificeren in microsoft Information Protection-beleidsmodus

Ga naar de Azure-portal.

Navigeer naar uw database in Azure SQL Database

Ga naar Gegevensdetectie en -classificatie onder de kop Beveiliging in het databasedeelvenster.

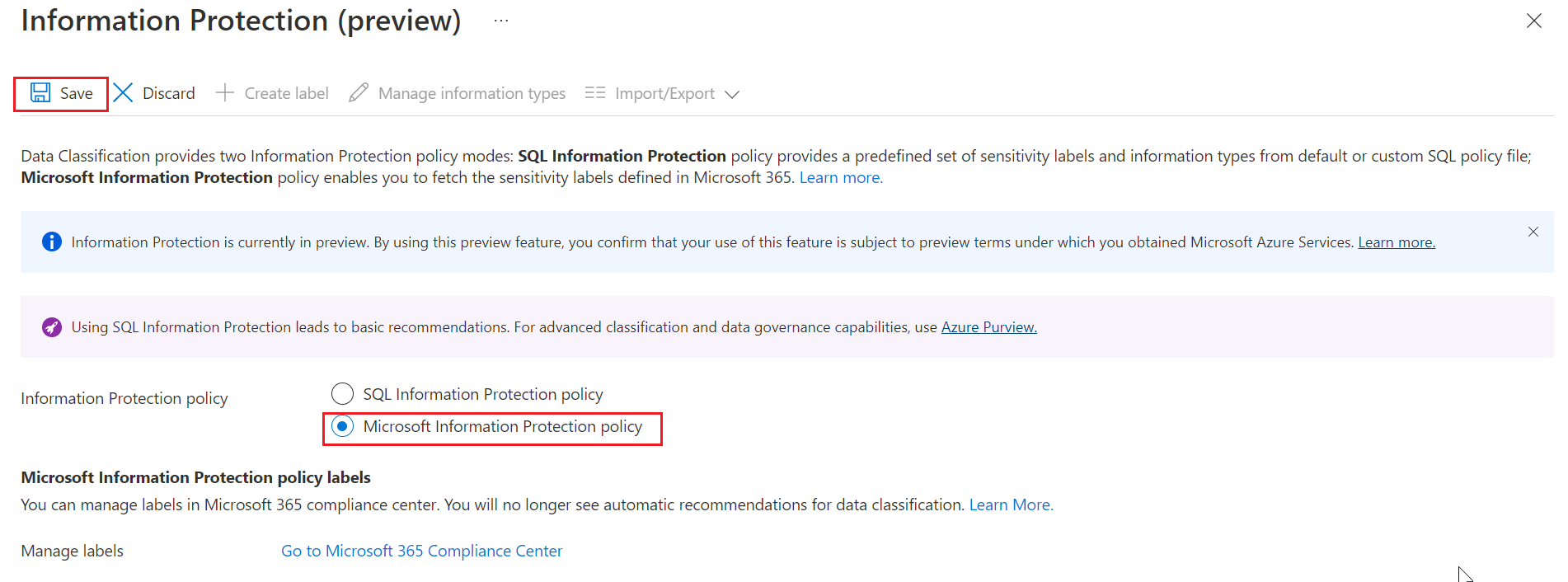

Als u Microsoft Information Protection-beleid wilt selecteren, selecteert u het tabblad Overzicht en selecteert u Configureren.

Selecteer Microsoft Information Protection-beleid in de opties van het Information Protection-beleid en selecteer Opslaan.

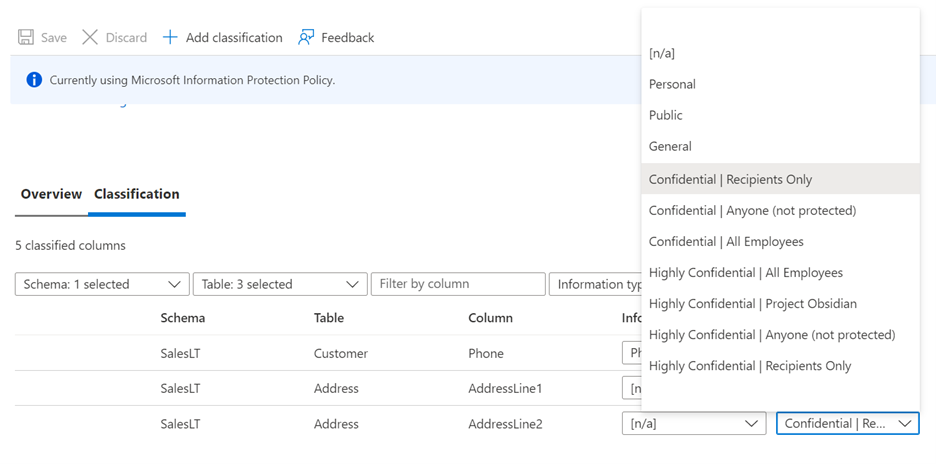

Als u naar het tabblad Classificatie gaat of classificatie toevoegen selecteert, ziet u nu dat M365-vertrouwelijkheidslabels worden weergegeven in de vervolgkeuzelijst Vertrouwelijkheidslabel.

Het informatietype bevindt

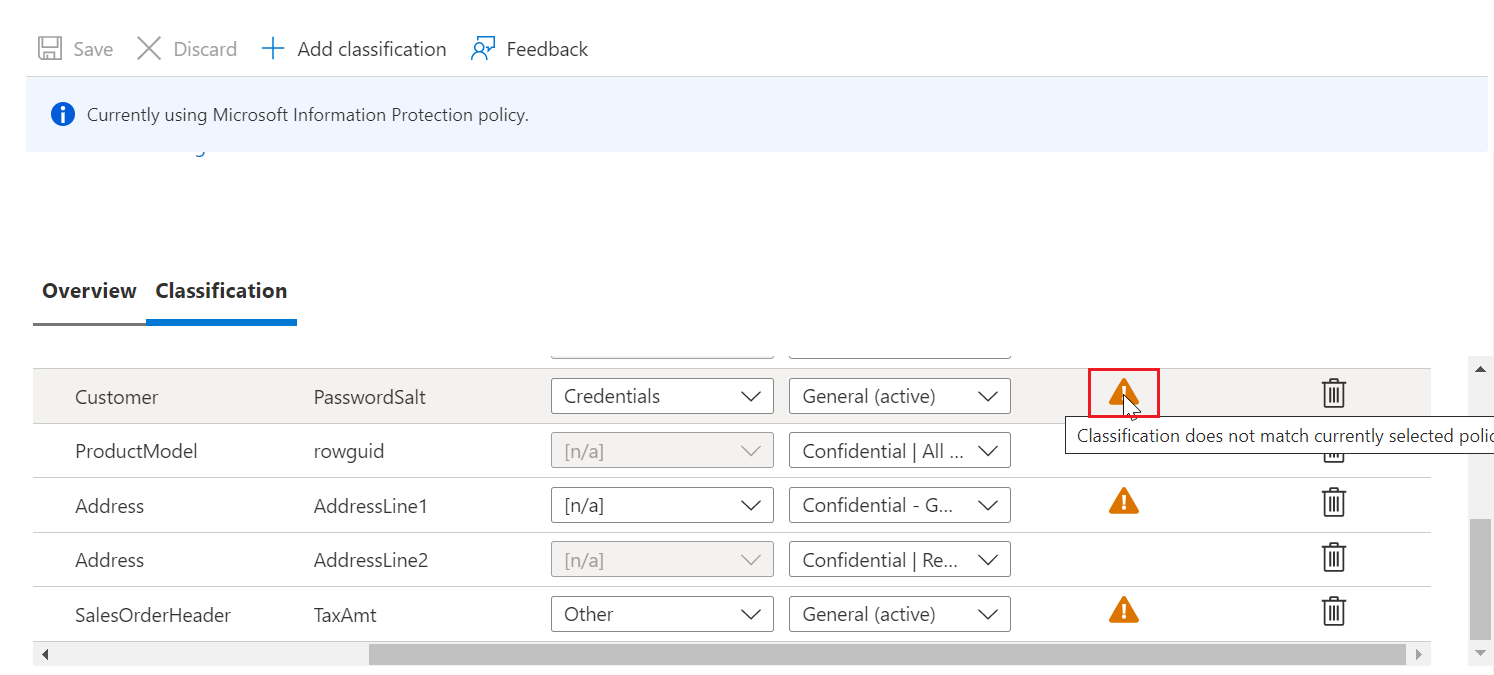

[n/a]zich in de MIP-beleidsmodus en automatische gegevensdetectie en aanbevelingen blijven uitgeschakeld.Er kan een waarschuwingspictogram worden weergegeven voor een al geclassificeerde kolom als de kolom is geclassificeerd met behulp van een ander Information Protection-beleid dan het huidige actieve beleid. Als de kolom bijvoorbeeld eerder is geclassificeerd met een label met behulp van SQL Information Protection-beleid en nu zich in de Microsoft Information Protection-beleidsmodus bevindt. U ziet een waarschuwingspictogram voor die specifieke kolom. Dit waarschuwingspictogram geeft geen probleem aan, maar wordt alleen gebruikt voor informatiedoeleinden.

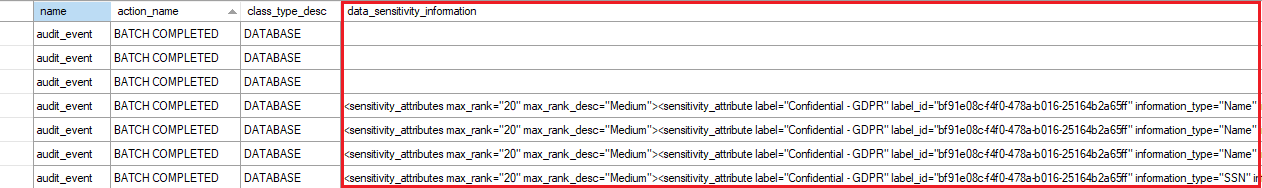

Toegang tot gevoelige gegevens controleren

Een belangrijk aspect van de classificatie is de mogelijkheid om de toegang tot gevoelige gegevens te bewaken. Azure SQL Auditing is verbeterd om een nieuw veld op te nemen in het auditlogboek met de naam data_sensitivity_information. Dit veld registreert de vertrouwelijkheidsclassificaties (labels) van de gegevens die zijn geretourneerd door een query. Hier volgt een voorbeeld:

Dit zijn de activiteiten die daadwerkelijk kunnen worden gecontroleerd met vertrouwelijkheidsinformatie:

- ALTER TABLE ... DROP COLUMN

- BULK INSERT

- SELECTEREN

- DELETE

- INSERT

- SAMENVOEGEN

- UPDATE

- UPDATETEXT

- WRITETEXT

- DROP TABLE

- BACKUP

- DBCC CloneDatabase

- SELECT INTO

- INVOEGEN IN EXEC

- TRUNCATE TABLE

- DBCC-SHOW_STATISTICS

- sys.dm_db_stats_histogram

Gebruik sys.fn_get_audit_file om informatie te retourneren uit een auditbestand dat is opgeslagen in een Azure Storage-account.

Bevoegdheden

Deze ingebouwde rollen kunnen de gegevensclassificatie van een database lezen:

- Eigenaar

- Lezer

- Inzender

- SQL-beveiligingsbeheerder

- Beheerder van gebruikerstoegang

Dit zijn de vereiste acties om de gegevensclassificatie van een database te lezen:

- Microsoft.Sql/servers/databases/currentSensitivityLabels/*

- Microsoft.Sql/servers/databases/recommendedSensitivityLabels/*

- Microsoft.Sql/servers/databases/schema's/tables/columns/sensitivityLabels/*

Deze ingebouwde rollen kunnen de gegevensclassificatie van een database wijzigen:

- Eigenaar

- Inzender

- SQL-beveiligingsbeheerder

Dit is de vereiste actie om de gegevensclassificatie van een database te wijzigen:

- Microsoft.Sql/servers/databases/schema's/tables/columns/sensitivityLabels/*

Meer informatie over op rollen gebaseerde machtigingen in Azure RBAC.

Notitie

De ingebouwde Azure SQL-rollen in deze sectie zijn van toepassing op een toegewezen SQL-pool (voorheen SQL DW), maar zijn niet beschikbaar voor toegewezen SQL-pools en andere SQL-resources in Azure Synapse-werkruimten. Voor SQL-resources in Azure Synapse-werkruimten gebruikt u de beschikbare acties voor gegevensclassificatie om zo nodig aangepaste Azure-rollen te maken voor etikettering. Zie Microsoft.Synapse voor meer informatie over de Microsoft.Synapse/workspaces/sqlPools providerbewerkingen.

Classificaties beheren

U kunt T-SQL, een REST API of PowerShell gebruiken om classificaties te beheren.

T-SQL gebruiken

U kunt T-SQL gebruiken om kolomclassificaties toe te voegen of te verwijderen en om alle classificaties voor de hele database op te halen.

Notitie

Wanneer u T-SQL gebruikt om labels te beheren, is er geen validatie dat labels die u toevoegt aan een kolom in het informatiebeveiligingsbeleid van de organisatie bestaan (de set labels die worden weergegeven in de portalaanbeveling). Het is dus aan u om dit te valideren.

Zie de volgende verwijzingen voor informatie over het gebruik van T-SQL voor classificaties:

- De classificatie van een of meer kolommen toevoegen of bijwerken: GEVOELIGHEIDSCLASSIFICATIE TOEVOEGEN

- De classificatie verwijderen uit een of meer kolommen: GEVOELIGHEIDSCLASSIFICATIE NEERZETTEN

- Alle classificaties in de database weergeven: sys.sensitivity_classifications

PowerShell-cmdlets gebruiken

Beheer classificaties en aanbevelingen voor Azure SQL Database en Azure SQL Managed Instance met behulp van PowerShell.

PowerShell-cmdlets voor Azure SQL Database

- Get-AzSqlDatabaseSensitivityClassification

- Set-AzSqlDatabaseSensitivityClassification

- Remove-AzSqlDatabaseSensitivityClassification

- Get-AzSqlDatabaseSensitivityRecommendation

- Enable-AzSqlDatabaSesensitivityRecommendation

- Disable-AzSqlDatabaseSensitivityRecommendation

PowerShell-cmdlets voor Azure SQL Managed Instance

- Get-AzSqlInstanceDatabaseSensitivityClassification

- Set-AzSqlInstanceDatabaseSensitivityClassification

- Remove-AzSqlInstanceDatabaseSensitivityClassification

- Get-AzSqlInstanceDatabaseSensitivityRecommendation

- Enable-AzSqlInstanceDatabaseSensitivityRecommendation

- Disable-AzSqlInstanceDatabaseSensitivityRecommendation

REST-API gebruiken

U kunt de REST API gebruiken om classificaties en aanbevelingen programmatisch te beheren. De gepubliceerde REST API ondersteunt de volgende bewerkingen:

- Maken of bijwerken: hiermee wordt het vertrouwelijkheidslabel van de opgegeven kolom gemaakt of bijgewerkt.

- Verwijderen: Hiermee verwijdert u het vertrouwelijkheidslabel van de opgegeven kolom.

- Aanbeveling uitschakelen: hiermee worden vertrouwelijkheidsaanaanvelingen voor de opgegeven kolom uitgeschakeld.

- Aanbeveling inschakelen: hiermee schakelt u aanbevelingen voor vertrouwelijkheid in voor de opgegeven kolom. (Aanbevelingen zijn standaard ingeschakeld voor alle kolommen.)

- Ophalen: Hiermee haalt u het vertrouwelijkheidslabel van de opgegeven kolom op.

- Lijst huidige op database: hiermee haalt u de huidige vertrouwelijkheidslabels van de opgegeven database op.

- Lijst aanbevolen door database: haalt de aanbevolen vertrouwelijkheidslabels van de opgegeven database op.

Metagegevens van classificaties ophalen met behulp van SQL-stuurprogramma's

U kunt de volgende SQL-stuurprogramma's gebruiken om metagegevens voor classificatie op te halen:

- Microsoft.Data.SqlClient

- ODBC-stuurprogramma

- OLE DB-stuurprogramma

- JDBC-stuurprogramma

- Microsoft-stuurprogramma's voor PHP voor SQL Server

Veelgestelde vragen - Geavanceerde classificatiemogelijkheden

Vraag: Vervangt Microsoft Purview SQL Data Discovery & Classification of wordt SQL Data Discovery & Classification binnenkort buiten gebruik gesteld? Antwoord: We blijven ONDERSTEUNING bieden voor SQL Data Discovery & Classification en raden u aan Microsoft Purview te gebruiken met uitgebreidere mogelijkheden om geavanceerde classificatiemogelijkheden en gegevensbeheer te stimuleren. Als we besluiten een service, functie, API of SKU buiten gebruik te stellen, ontvangt u vooraf een aankondiging met een migratie- of overgangstraject. Meer informatie over het levenscyclusbeleid van Microsoft vindt u hier.

Volgende stappen

- Overweeg om Azure SQL Auditing te configureren voor het bewaken en controleren van toegang tot uw geclassificeerde gevoelige gegevens.

- Zie Detecteren, classificeren, labelen en beveiligen van SQL-gegevens | voor een presentatie met gegevensdetectie en -classificatie | Gegevens beschikbaar gesteld.

- Als u uw Azure SQL-databases en Azure Synapse Analytics wilt classificeren met Microsoft Purview-labels met behulp van T-SQL-opdrachten, raadpleegt u Uw Azure SQL-gegevens classificeren met behulp van Microsoft Purview-labels.