Controle met beheerde identiteit

Van toepassing op: Azure SQL Database

Azure Synapse Analytics

Controle voor Azure SQL Database kan worden geconfigureerd voor het gebruik van een Opslagaccount met twee verificatiemethoden:

- Beheerde identiteit

- Toegangssleutels voor opslag

Beheerde identiteit kan een door het systeem toegewezen beheerde identiteit (SMI) of door de gebruiker toegewezen beheerde identiteit (UMI) zijn.

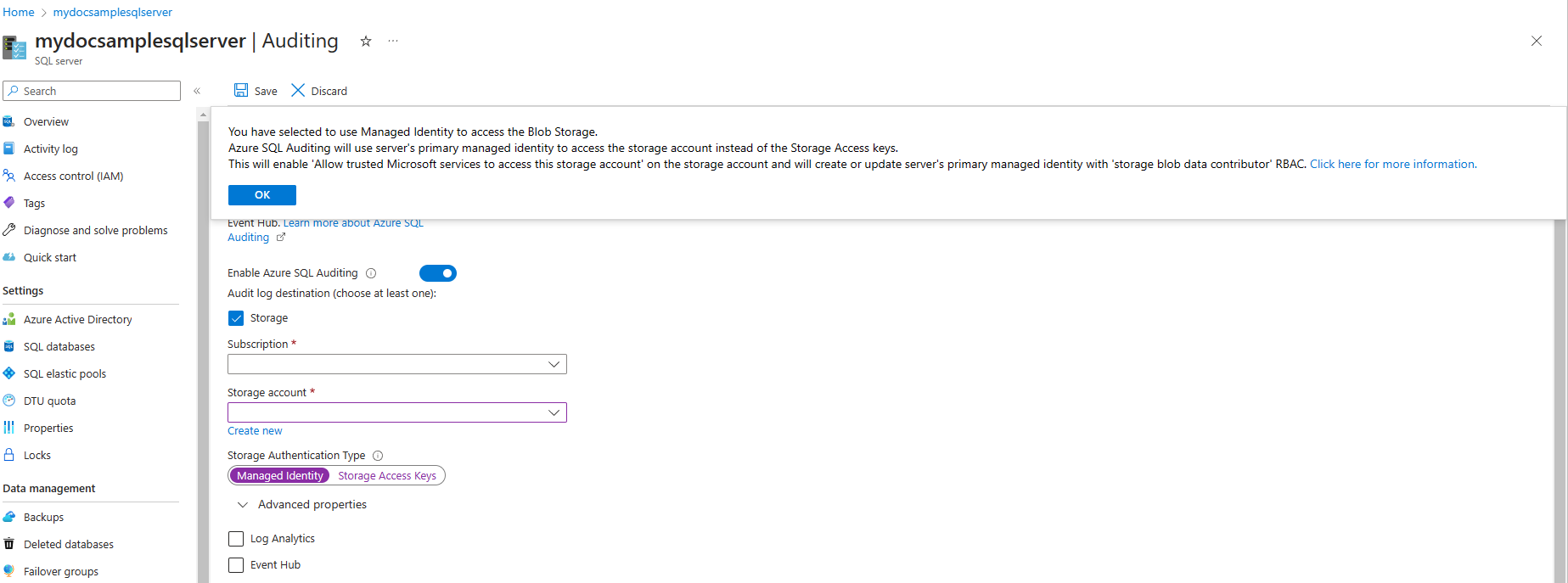

Als u het schrijven van auditlogboeken naar een opslagaccount wilt configureren, gaat u naar Azure Portal en selecteert u uw logische serverresource voor Azure SQL Database. Selecteer Opslag in het menu Controle . Selecteer het Azure-opslagaccount waarin logboeken worden opgeslagen.

De gebruikte identiteit is standaard de primaire gebruikersidentiteit die aan de server is toegewezen. Als er geen gebruikersidentiteit is, maakt de server een door het systeem toegewezen beheerde identiteit en gebruikt deze voor verificatie.

Selecteer de bewaarperiode door de geavanceerde eigenschappen te openen. Selecteer vervolgens Opslaan. Logboeken die ouder zijn dan de bewaarperiode, worden verwijderd.

Notitie

Zie de sectie Door het systeem toegewezen beheerde identiteit configureren voor Azure Synapse Analytics-controle verderop in dit artikel voor het instellen van controles op basis van beheerde identiteiten op basis van beheerde identiteiten in Azure Synapse Analytics.

Door de gebruiker toegewezen beheerde identiteit

UMI biedt gebruikers flexibiliteit om hun eigen UMI voor een bepaalde tenant te maken en te onderhouden. UMI kan worden gebruikt als serveridentiteiten voor Azure SQL. UMI wordt beheerd door de gebruiker, vergeleken met een door het systeem toegewezen beheerde identiteit, die uniek is gedefinieerd per server en wordt toegewezen door het systeem.

Zie Beheerde identiteiten in Microsoft Entra ID voor Azure SQL voor meer informatie over UMI.

Door de gebruiker toegewezen beheerde identiteit configureren voor Azure SQL Database-controle

Voordat controle kan worden ingesteld voor het verzenden van logboeken naar uw opslagaccount, moet de beheerde identiteit die aan de server is toegewezen, de roltoewijzing opslagblobgegevensbijdrager hebben. Deze toewijzing is vereist als u controle configureert met behulp van PowerShell, de Azure CLI, REST API of ARM-sjablonen. Roltoewijzing wordt automatisch uitgevoerd wanneer u Azure Portal gebruikt om controle te configureren. De onderstaande stappen zijn dus niet nodig als u Controle configureert via Azure Portal.

Ga naar de Azure-portal.

Maak een door de gebruiker toegewezen beheerde identiteit als u dit nog niet hebt gedaan. Zie het maken van een door de gebruiker toegewezen beheerde identiteit voor meer informatie.

Ga naar uw opslagaccount dat u wilt configureren voor controle.

Selecteer het menu Toegangsbeheer (IAM).

Selecteer Toevoegen>Roltoewijzing toevoegen.

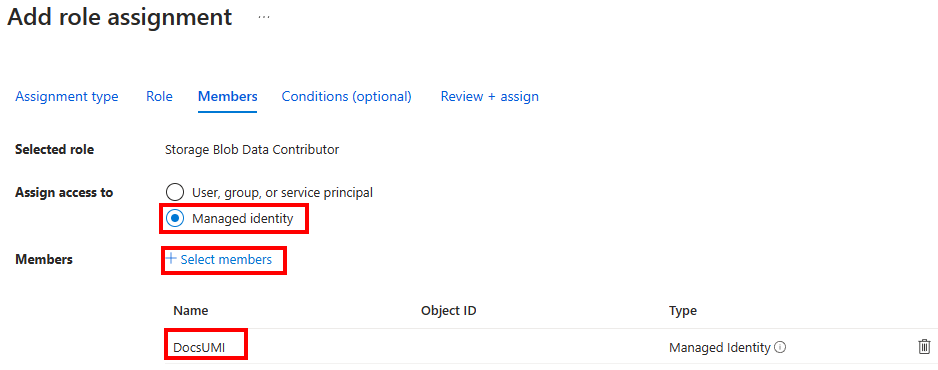

Zoek en selecteer opslagblobgegevensbijdrager op het tabblad Rol. Selecteer Volgende.

Selecteer op het tabblad Leden de optie Beheerde identiteit in de sectie Toegang toewijzen aan en selecteer vervolgens leden. U kunt de beheerde identiteit selecteren die is gemaakt voor uw server.

Selecteer Controleren + toewijzen.

Zie Azure-rollen toewijzen met behulp van de portal voor meer informatie.

Gebruik het volgende om controle te configureren met behulp van door de gebruiker toegewezen beheerde identiteit:

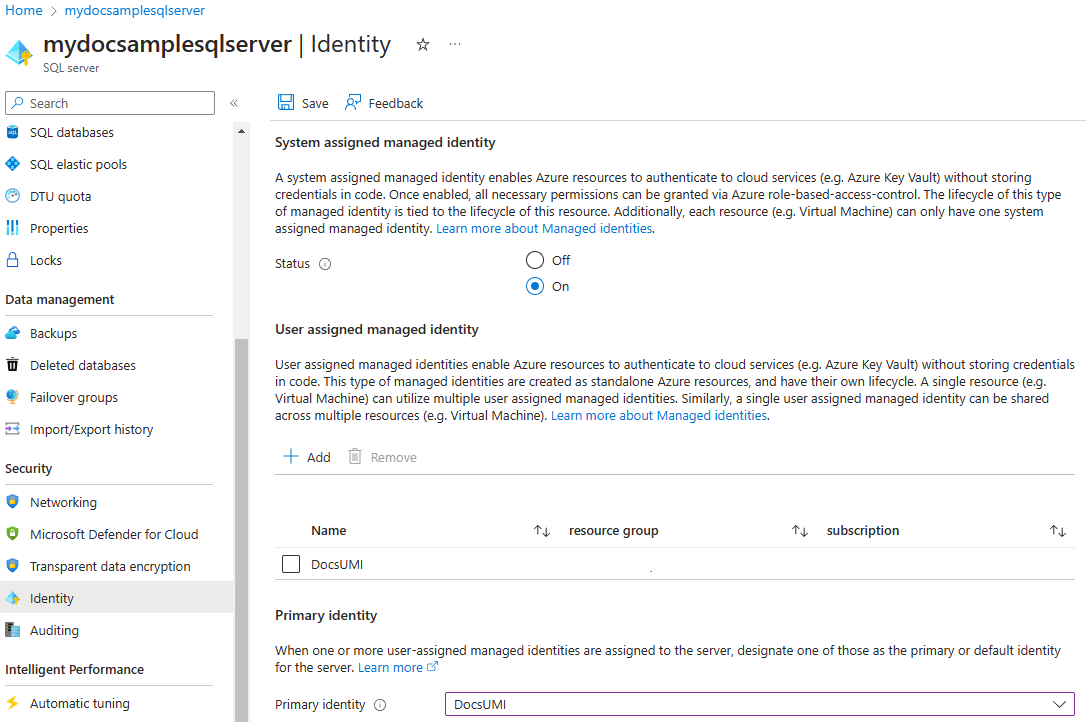

Ga naar het menu Identiteit voor uw server. Voeg in de sectie Door de gebruiker toegewezen beheerde identiteit de beheerde identiteit toe.

Vervolgens kunt u de toegevoegde beheerde identiteit selecteren als de primaire identiteit voor uw server.

Ga naar het menu Controle voor de server. Selecteer Beheerde identiteit als opslagverificatietype bij het configureren van de opslag voor uw server.

Door het systeem toegewezen beheerde identiteit configureren voor Azure Synapse Analytics-controle

U kunt op UMI gebaseerde verificatie niet gebruiken voor een opslagaccount voor controle. Alleen door het systeem toegewezen beheerde identiteit (SMI) kan worden gebruikt voor Azure Synapse Analytics. SMI-verificatie werkt alleen als aan de beheerde identiteit de rol Inzender voor opslagblobgegevens is toegewezen, in de instellingen voor toegangsbeheer van het opslagaccount. Deze rol wordt automatisch toegevoegd als Azure Portal wordt gebruikt om controle te configureren.

In Azure Portal voor Azure Synapse Analytics is er geen optie om expliciet SAS-sleutel- of SMI-verificatie te kiezen, zoals het geval is voor Azure SQL Database.

Als het opslagaccount zich achter een VNet of firewall bevindt, wordt controle automatisch geconfigureerd met behulp van SMI-verificatie.

Als het opslagaccount zich niet achter een VNet of firewall bevindt, wordt controle automatisch geconfigureerd met behulp van verificatie op basis van SAS-sleutels.

Als u het gebruik van SMI-verificatie wilt afdwingen, ongeacht of het opslagaccount zich achter een VNet of firewall bevindt, gebruikt u als volgt REST API of PowerShell:

Als u de REST API gebruikt, laat u het

StorageAccountAccessKeyveld expliciet weg in de aanvraagbody.Raadpleeg voor meer informatie:

Als u PowerShell gebruikt, geeft u de

UseIdentityparameter door alstrue.Raadpleeg voor meer informatie:

Volgende stappen

- Controleoverzicht

- Aflevering van beschikbaar gemaakte gegevens: Wat is er nieuw in Azure SQL Auditing

- Controle voor SQL Managed Instance

- Controle voor SQL Server