Zelfstudie: Aan de slag met Always Encrypted met VBS-enclaves in Azure SQL Database

Van toepassing op: Azure SQL Database

In deze zelfstudie leert u hoe u aan de slag gaat met Always Encrypted met beveiligde enclaves in Azure SQL Database met behulp van VBS-enclaves (virtualization-based security). U ziet het volgende:

- Een omgeving maken voor het testen en evalueren van Always Encrypted met VBS-enclaves.

- In-place gegevens versleutelen en uitgebreide vertrouwelijke query's uitvoeren op versleutelde kolommen met behulp van SQL Server Management Studio (SSMS).

Vereisten

- Een actief Azure-abonnement. Als u nog geen account hebt, kunt u een gratis account maken. U moet lid zijn van de rol Inzender of de rol Eigenaar voor het abonnement om resources te kunnen maken.

- Optioneel, maar aanbevolen voor het opslaan van uw kolomhoofdsleutel voor Always Encrypted: een sleutelkluis in Azure Key Vault. Zie quickstart: Een sleutelkluis maken met behulp van Azure Portal voor meer informatie over het maken van een sleutelkluis.

- Als uw sleutelkluis gebruikmaakt van het machtigingsmodel voor toegangsbeleid, moet u ervoor zorgen dat u de volgende sleutelmachtigingen hebt in de sleutelkluis:

get, ,createlist,unwrap key,wrap key, , .verifysignZie Toegangsbeleid voor Key Vault toewijzen. - Als u het RBAC-machtigingsmodel (op rollen gebaseerd toegangsbeheer) van Azure gebruikt, moet u ervoor zorgen dat u lid bent van de rol Crypto Officer van Key Vault voor uw sleutelkluis. Zie Toegang bieden tot Key Vault-sleutels, -certificaten en -geheimen met een op rollen gebaseerd toegangsbeheer van Azure.

- Als uw sleutelkluis gebruikmaakt van het machtigingsmodel voor toegangsbeleid, moet u ervoor zorgen dat u de volgende sleutelmachtigingen hebt in de sleutelkluis:

Hulpprogrammavereisten

SQL Server Management Studio (SSMS) is vereist voor deze zelfstudie. U kunt PowerShell of de Azure CLI gebruiken om VBS-enclaves in te schakelen.

Download de nieuwste versie van SQL Server Management Studio (SSMS).

Stap 1: Een server en een database maken en configureren

In deze stap maakt u een nieuwe logische Azure SQL Database-server en een nieuwe database.

Ga naar Quickstart: Een individuele database maken - Azure SQL Database en volg de instructies in de sectie Eén database maken om een nieuwe logische Azure SQL Database-server en een nieuwe database te maken.

Belangrijk

Zorg ervoor dat u een lege database maakt met de naam ContosoHR (en niet een voorbeelddatabase).

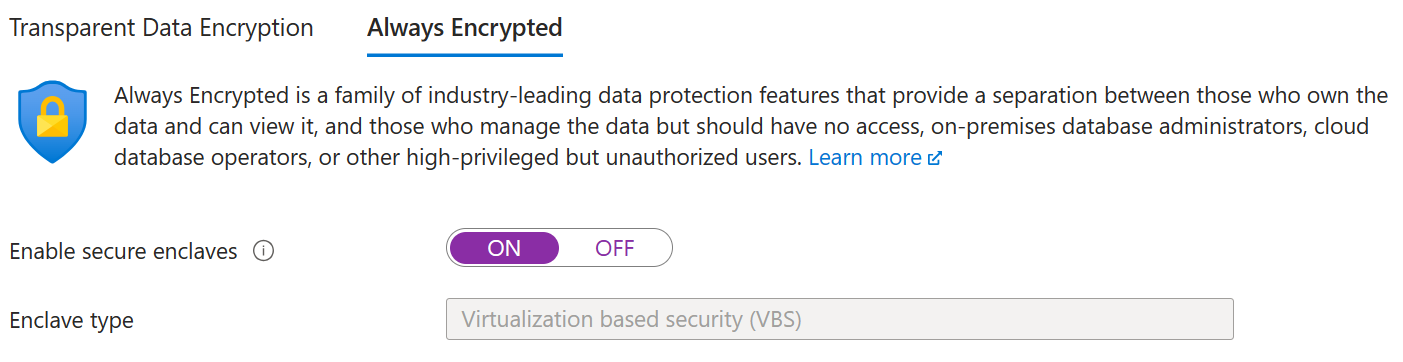

Stap 2: een VBS-enclave inschakelen

In deze stap schakelt u een VBS-enclave in de database in. Deze is vereist voor Always Encrypted met beveiligde enclaves. Als u VBS-enclaves in uw database wilt inschakelen, moet u de eigenschap preferredEnclaveType-databaseinstellen op VBS.

Open Azure Portal en zoek de database waarvoor u beveiligde enclaves wilt inschakelen.

Selecteer Gegevensversleuteling in de beveiligingsinstellingen.

Selecteer in het menu Gegevensversleuteling het tabblad Always Encrypted .

Stel Beveiligde enclaves in op AAN. Als deze optie al is ingesteld op AAN , gaat u verder met de volgende stap.

Selecteer Opslaan om uw Always Encrypted-configuratie op te slaan.

Stap 3: De database vullen

In deze stap maakt u een tabel en vult u deze met enkele gegevens die u later gaat versleutelen en er query's op uitvoeren.

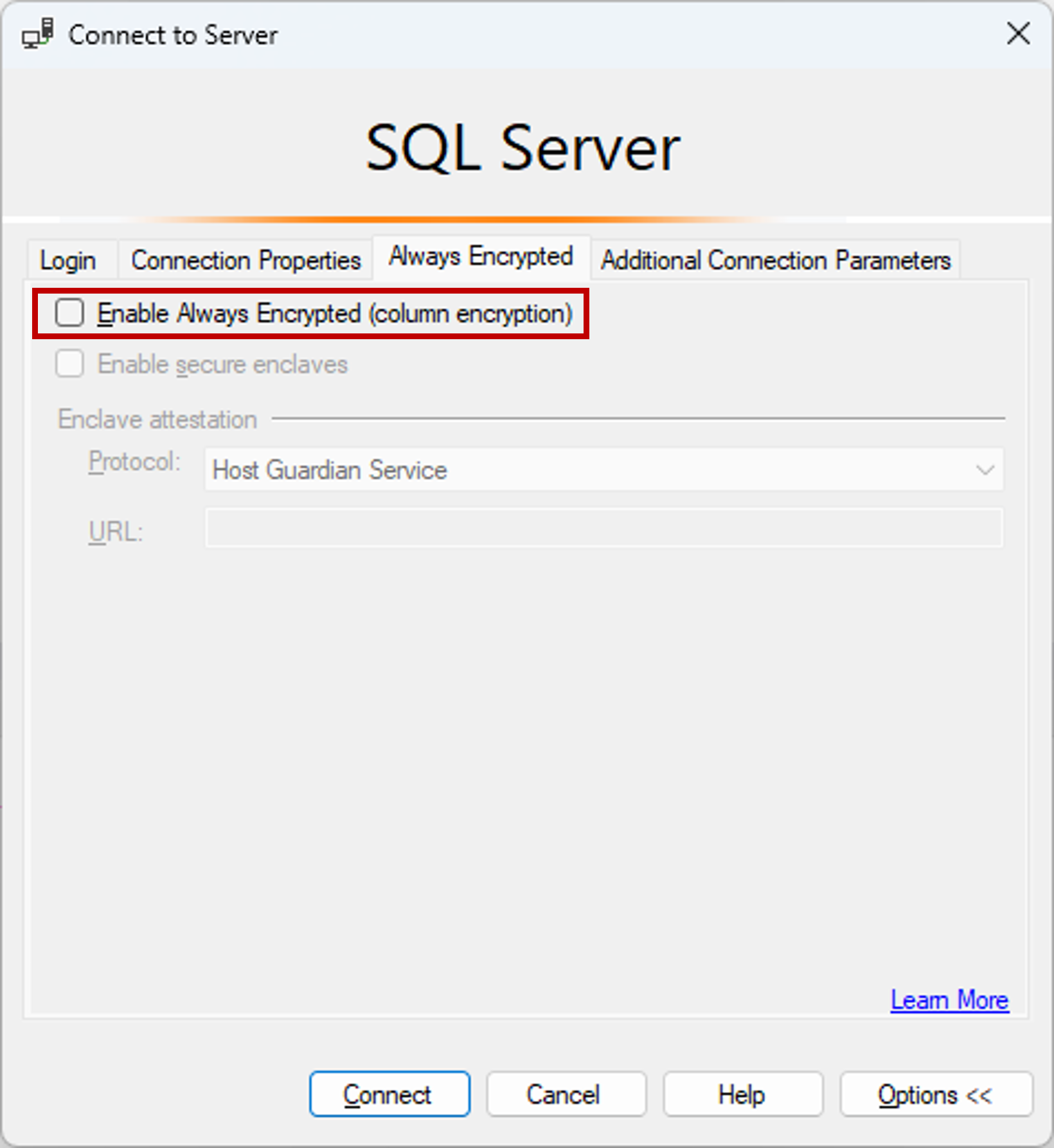

Open SSMS en maak verbinding met de ContosoHR-database op de logische Azure SQL-server die u hebt gemaakt zonder Always Encrypted ingeschakeld in de databaseverbinding.

Geef in het dialoogvenster Verbinding maken server de volledig gekwalificeerde naam van uw server op (bijvoorbeeld myserver135.database.windows.net) en voer de gebruikersnaam van de beheerder en het wachtwoord in dat u hebt opgegeven toen u de server maakte.

Selecteer Opties >> en selecteer het tabblad Verbinding maken eigenschappen. Zorg ervoor dat u de ContosoHR-database selecteert (niet de standaarddatabase).

masterSelecteer het tabblad Always Encrypted .

Zorg ervoor dat het selectievakje Always Encrypted (kolomversleuteling) inschakelen niet is ingeschakeld.

Selecteer Verbinding maken.

Maak een nieuwe tabel met de naam Werknemers.

CREATE SCHEMA [HR]; GO CREATE TABLE [HR].[Employees] ( [EmployeeID] [int] IDENTITY(1,1) NOT NULL, [SSN] [char](11) NOT NULL, [FirstName] [nvarchar](50) NOT NULL, [LastName] [nvarchar](50) NOT NULL, [Salary] [money] NOT NULL ) ON [PRIMARY]; GOVoeg enkele werknemersrecords toe aan de tabel Werknemers .

INSERT INTO [HR].[Employees] ([SSN] ,[FirstName] ,[LastName] ,[Salary]) VALUES ('795-73-9838' , N'Catherine' , N'Abel' , $31692); INSERT INTO [HR].[Employees] ([SSN] ,[FirstName] ,[LastName] ,[Salary]) VALUES ('990-00-6818' , N'Kim' , N'Abercrombie' , $55415);

Stap 4: Sleutels met enclave inrichten

In deze stap maakt u een kolomhoofdsleutel en een kolomversleutelingssleutel waarmee enclaveberekeningen zijn toegestaan.

Vouw in Objectverkenner met behulp van het SSMS-exemplaar uit de vorige stap uw database uit en navigeer naar Always Encrypted-sleutels voor beveiliging>.

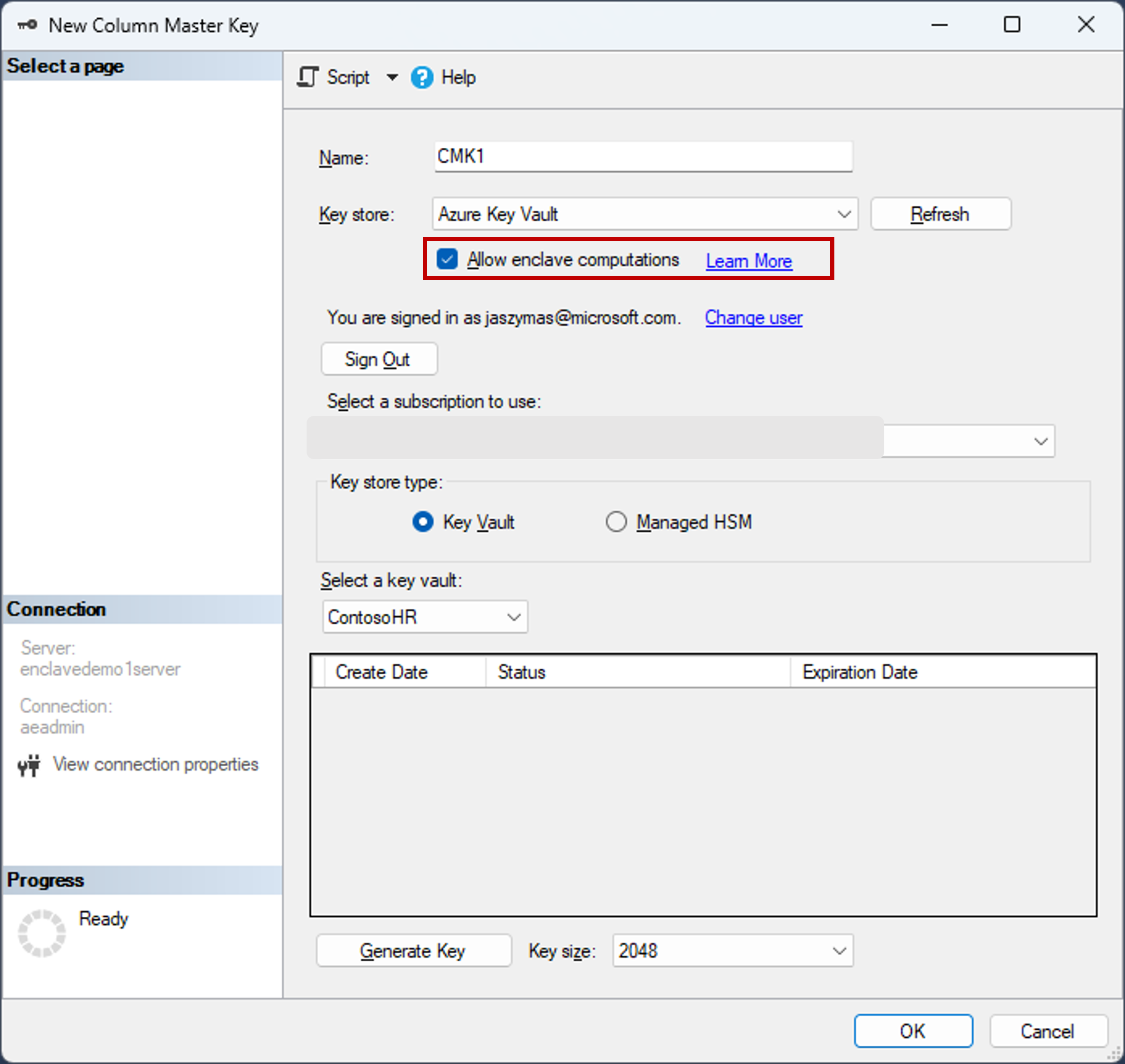

Richt een nieuwe kolomhoofdsleutel met enclave in:

- Klik met de rechtermuisknop op Always Encrypted-sleutels en selecteer Nieuwe kolomhoofdsleutel....

- Voer een naam in voor de nieuwe kolomhoofdsleutel: CMK1.

- Controleer of Enclaveberekeningen toestaan is geselecteerd. (Deze optie is standaard geselecteerd als een beveiligde enclave is ingeschakeld voor de database. Deze moet worden ingeschakeld omdat uw database gebruikmaakt van de hardwareconfiguratie van de DC-serie.)

- Selecteer Azure Key Vault (aanbevolen) of Windows Certificate Store (huidige gebruiker of lokale computer).

- Als u Azure Key Vault selecteert, meldt u zich aan bij Azure, selecteert u een Azure-abonnement met een sleutelkluis die u wilt gebruiken en selecteert u uw sleutelkluis. Selecteer Sleutel genereren om een nieuwe sleutel te maken.

- Als u Windows Certificate Store selecteert, selecteert u de knop Certificaat genereren om een nieuw certificaat te maken.

- Selecteer OK.

Maak een nieuwe enclave-versleutelingssleutel voor kolommen:

- Klik met de rechtermuisknop op Always Encrypted-sleutels en selecteer Nieuwe kolomversleutelingssleutel.

- Voer een naam in voor de nieuwe kolomversleutelingssleutel: CEK1.

- Selecteer in de vervolgkeuzelijst Kolomhoofdsleutel de kolomhoofdsleutel die u in de vorige stappen hebt gemaakt.

- Selecteer OK.

Stap 5: Enkele kolommen ter plaatse versleutelen

In deze stap versleutelt u de gegevens die zijn opgeslagen in de kolommen SSN en Salaris in de enclave aan de serverzijde en test u vervolgens een SELECT-query op de gegevens.

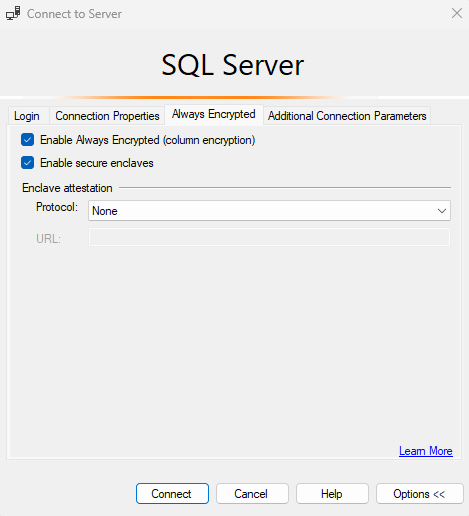

Open een nieuw SSMS-exemplaar en maak verbinding met uw database met Always Encrypted ingeschakeld voor de databaseverbinding.

Start een nieuw exemplaar van SSMS.

Geef in het dialoogvenster Verbinding maken server de volledig gekwalificeerde naam van uw server op (bijvoorbeeld myserver135.database.windows.net) en voer de gebruikersnaam van de beheerder en het wachtwoord in dat u hebt opgegeven toen u de server maakte.

Selecteer Opties >> en selecteer het tabblad Verbinding maken eigenschappen. Zorg ervoor dat u de ContosoHR-database selecteert (niet de standaarddatabase).

masterSelecteer het tabblad Always Encrypted .

Schakel het selectievakje Always Encrypted inschakelen (kolomversleuteling) in.

Selecteer Beveiligde enclaves inschakelen.

Stel Protocol in op Geen. Zie de onderstaande schermopname.

Selecteer Verbinding maken.

Als u wordt gevraagd parameterisatie in te schakelen voor Always Encrypted-query's, selecteert u Inschakelen.

Open met hetzelfde SSMS-exemplaar (met Always Encrypted ingeschakeld) een nieuw queryvenster en versleutel de kolommen SSN en Salaris door de onderstaande instructies uit te voeren.

ALTER TABLE [HR].[Employees] ALTER COLUMN [SSN] [char] (11) COLLATE Latin1_General_BIN2 ENCRYPTED WITH (COLUMN_ENCRYPTION_KEY = [CEK1], ENCRYPTION_TYPE = Randomized, ALGORITHM = 'AEAD_AES_256_CBC_HMAC_SHA_256') NOT NULL WITH (ONLINE = ON); ALTER TABLE [HR].[Employees] ALTER COLUMN [Salary] [money] ENCRYPTED WITH (COLUMN_ENCRYPTION_KEY = [CEK1], ENCRYPTION_TYPE = Randomized, ALGORITHM = 'AEAD_AES_256_CBC_HMAC_SHA_256') NOT NULL WITH (ONLINE = ON); ALTER DATABASE SCOPED CONFIGURATION CLEAR PROCEDURE_CACHE;Notitie

De instructie ALTER DATABASE SCOPED CONFIGURATION CLEAR PROCEDURE_CACHE wist de cache van het queryplan voor de database in het bovenstaande script. Nadat u de tabel hebt gewijzigd, moet u de plannen voor alle batches en opgeslagen procedures wissen die toegang hebben tot de tabel om versleutelingsinformatie over parameters te vernieuwen.

Als u wilt controleren of de kolommen SSN en Salaris nu zijn versleuteld, opent u een nieuw queryvenster in het SSMS-exemplaar zonder Always Encrypted ingeschakeld voor de databaseverbinding en voert u de onderstaande instructie uit. Het queryvenster moet versleutelde waarden retourneren in de kolommen SSN en Salaris . Als u dezelfde query uitvoert met behulp van het SSMS-exemplaar waarvoor Always Encrypted is ingeschakeld, ziet u de gegevens ontsleuteld.

SELECT * FROM [HR].[Employees];

Stap 6: Uitgebreide query's uitvoeren op versleutelde kolommen

U kunt uitgebreide query's uitvoeren op de versleutelde kolommen. Sommige queryverwerking wordt uitgevoerd in uw enclave aan de serverzijde.

Zorg ervoor dat parameterisatie voor Always Encrypted ook is ingeschakeld in het SSMS-exemplaar waarvoor Always Encrypted is ingeschakeld.

- Selecteer Extra in het hoofdmenu van SSMS.

- Selecteer Opties....

- Navigeer naar Sql Server>Advanced voor queryuitvoering.>

- Zorg ervoor dat Parameterisatie voor Always Encrypted is ingeschakeld.

- Selecteer OK.

Open een nieuw queryvenster, plak de onderstaande query en voer deze uit. De query moet waarden voor tekst zonder opmaak retourneren en rijen die voldoen aan de opgegeven zoekcriteria.

DECLARE @SSNPattern [char](11) = '%6818'; DECLARE @MinSalary [money] = $1000; SELECT * FROM [HR].[Employees] WHERE SSN LIKE @SSNPattern AND [Salary] >= @MinSalary;Probeer dezelfde query opnieuw in het SSMS-exemplaar waarvoor Always Encrypted niet is ingeschakeld. Er moet een fout optreden.

Volgende stappen

Nadat u deze zelfstudie hebt voltooid, kunt u naar een van de volgende zelfstudies gaan:

- Zelfstudie: Een .NET-toepassing ontwikkelen met Always Encrypted met beveiligde enclaves

- Zelfstudie: Een .NET Framework-toepassing ontwikkelen met Always Encrypted met beveiligde enclaves

- Zelfstudie: Indexen maken en gebruiken voor enclavekolommen met behulp van gerandomiseerde versleuteling