Naleving van Azure SignalR Service-resources controleren met behulp van Azure Policy

Azure Policy is een service in Azure die u gebruikt om beleid te maken, toe te wijzen en te beheren. Met deze beleidsregels worden verschillende regels en gedrag afgedwongen voor uw resources, zodat deze resources voldoen aan de standaarden en Service Level Agreements in uw bedrijf.

In dit artikel worden ingebouwde beleidsregels (preview) voor Azure SignalR Service geïntroduceerd. Gebruik dit beleid om nieuwe en bestaande SignalR-resources te controleren op naleving.

Het gebruik van Azure Policy is kosteloos.

Voorbeelden van ingebouwde beleidsdefinities

De volgende ingebouwde beleidsdefinities zijn specifiek voor Azure SignalR Service:

| Naam (Azure-portal) |

Beschrijving | Gevolg(en) | Versie (GitHub) |

|---|---|---|---|

| Azure SignalR Service moet openbare netwerktoegang uitschakelen | Om de beveiliging van de Azure SignalR Service-resource te verbeteren, moet u ervoor zorgen dat deze niet beschikbaar is voor het openbare internet en alleen toegankelijk is vanaf een privé-eindpunt. Schakel de eigenschap openbare netwerktoegang uit zoals beschreven in https://aka.ms/asrs/networkacls. Met deze optie wordt de toegang uitgeschakeld vanuit een openbare adresruimte buiten het Azure IP-bereik en worden alle aanmeldingen geweigerd die overeenkomen met de firewallregels op basis van IP of virtueel netwerk. Dit vermindert risico's voor gegevenslekken. | Controleren, Weigeren, Uitgeschakeld | 1.1.0 |

| Azure SignalR Service moet diagnostische logboeken inschakelen | Inschakeling van diagnostische logboeken controleren. Hiermee kunt u een activiteitenspoor opnieuw maken om te gebruiken voor onderzoeksdoeleinden wanneer een beveiligingsincident optreedt of wanneer uw netwerk is aangetast | AuditIfNotExists, uitgeschakeld | 1.0.0 |

| Voor Azure SignalR Service moeten lokale verificatiemethoden zijn uitgeschakeld | Het uitschakelen van lokale verificatiemethoden verbetert de beveiliging door ervoor te zorgen dat Azure SignalR Service uitsluitend Azure Active Directory-identiteiten vereist voor verificatie. | Controleren, Weigeren, Uitgeschakeld | 1.0.0 |

| Azure SignalR Service moet een SKU met Private Link gebruiken | Met Azure Private Link kunt u uw virtuele netwerk verbinden met Azure-services zonder een openbaar IP-adres bij de bron of bestemming die uw resources beschermen tegen risico's voor het lekken van openbare gegevens. Het beleid beperkt u tot SKU's met Private Link voor Azure SignalR Service. Meer informatie over private link vindt u op: https://aka.ms/asrs/privatelink. | Controleren, Weigeren, Uitgeschakeld | 1.0.0 |

| Voor Azure SignalR Service moet Private Link worden gebruikt | Met Azure Private Link kunt u uw virtuele netwerk met services in Azure verbinden zonder een openbaar IP-adres bij de bron of bestemming. Het privékoppelingsplatform zorgt voor de connectiviteit tussen de consument en de services via het Azure-backbonenetwerk. Door privé-eindpunten toe te wijzen aan uw Azure SignalR Service-resource in plaats van de hele service, vermindert u uw risico's voor gegevenslekken. Meer informatie over privékoppelingen vindt u op: https://aka.ms/asrs/privatelink. | Controle, uitgeschakeld | 1.0.0 |

| Azure SignalR Service configureren om lokale verificatie uit te schakelen | Schakel lokale verificatiemethoden uit, zodat voor uw Azure SignalR-service uitsluitend Azure Active Directory-identiteiten zijn vereist voor verificatie. | Wijzigen, uitgeschakeld | 1.0.0 |

| Privé-eindpunten configureren voor Azure SignalR Service | Privé-eindpunten verbinden uw virtuele netwerk met Azure-services zonder een openbaar IP-adres bij de bron of bestemming. Door privé-eindpunten toe te wijzen aan Azure SignalR Service-resources, kunt u risico's voor gegevenslekken verminderen. Meer informatie op https://aka.ms/asrs/privatelink. | DeployIfNotExists, uitgeschakeld | 1.0.0 |

| Implementeren - Privé-DNS-zones configureren voor privé-eindpunten die verbinding maken met Azure SignalR Service | Gebruik privé-DNS-zones om de DNS-resolutie voor een privé-eindpunt te overschrijven. Een privé-DNS-zone is gekoppeld aan uw virtuele netwerk om te worden omgezet in azure SignalR Service-resource. Zie voor meer informatie: https://aka.ms/asrs/privatelink. | DeployIfNotExists, uitgeschakeld | 1.0.0 |

| Azure SignalR Service-resources wijzigen om openbare netwerktoegang uit te schakelen | Om de beveiliging van de Azure SignalR Service-resource te verbeteren, moet u ervoor zorgen dat deze niet beschikbaar is voor het openbare internet en alleen toegankelijk is vanaf een privé-eindpunt. Schakel de eigenschap openbare netwerktoegang uit zoals beschreven in https://aka.ms/asrs/networkacls. Met deze optie wordt de toegang uitgeschakeld vanuit een openbare adresruimte buiten het Azure IP-bereik en worden alle aanmeldingen geweigerd die overeenkomen met de firewallregels op basis van IP of virtueel netwerk. Dit vermindert risico's voor gegevenslekken. | Wijzigen, uitgeschakeld | 1.1.0 |

Beleidsdefinities toewijzen

- Wijs beleidsdefinities toe met behulp van Azure Portal, Azure CLI, een Resource Manager-sjabloon of de Azure Policy SDK's.

- Bereik van een beleidstoewijzing voor een resourcegroep, een abonnement of een Azure-beheergroep. SignalR-beleidstoewijzingen zijn van toepassing op bestaande en nieuwe SignalR-resources binnen het bereik.

- Het afdwingen van beleid op elk gewenst moment in- of uitschakelen.

Notitie

Nadat u een beleid hebt toegewezen of bijgewerkt, duurt het even voordat de toewijzing wordt toegepast op resources in het gedefinieerde bereik. Zie informatie over beleidsevaluatietriggers.

Naleving van beleid controleren

Toegang tot nalevingsgegevens die zijn gegenereerd door uw beleidstoewijzingen met behulp van Azure Portal, Azure-opdrachtregelprogramma's of de Azure Policy SDK's. Zie Nalevingsgegevens van Azure-resources ophalen voor meer informatie.

Wanneer een resource niet-compatibel is, zijn er veel mogelijke redenen. Als u de reden wilt bepalen of de verantwoordelijke wijziging wilt vinden, raadpleegt u Niet-naleving bepalen.

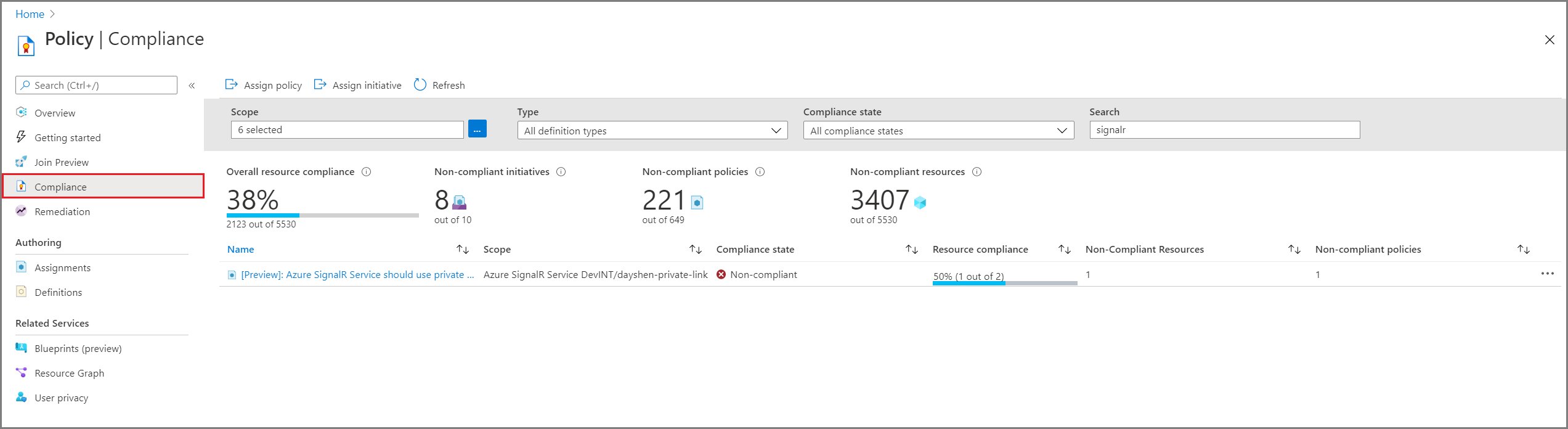

Beleidsnaleving in de portal:

Selecteer Alle services en zoek naar Beleid.

Selecteer Naleving.

Gebruik de filters om nalevingsstatussen te beperken of om te zoeken naar beleid

Selecteer een beleid om cumulatieve nalevingsdetails en -gebeurtenissen te controleren. Selecteer desgewenst een specifieke SignalR voor resourcecompatibiliteit.

Naleving van beleid in de Azure CLI

U kunt de Azure CLI ook gebruiken om nalevingsgegevens op te halen. Gebruik bijvoorbeeld de opdracht az policy assignment list in de CLI om de beleids-id's op te halen van het Azure SignalR Service-beleid dat wordt toegepast:

az policy assignment list --query "[?contains(displayName,'SignalR')].{name:displayName, ID:id}" --output table

Voorbeelduitvoer:

Name ID

------------------------------------------------------------------------------------- --------------------------------------------------------------------------------------------------------------------------------

[Preview]: Azure SignalR Service should use private links /subscriptions/<subscriptionId>/resourceGroups/<resourceGroup>/providers/Microsoft.Authorization/policyAssignments/<assignmentId>

Voer vervolgens az policy state list uit om de nalevingsstatus met JSON-indeling voor alle resources onder een specifieke resourcegroep te retourneren:

az policy state list --g <resourceGroup>

Of voer az policy state list uit om de nalevingsstatus met JSON-indeling van een specifieke SignalR-resource te retourneren:

az policy state list \

--resource /subscriptions/<subscriptionId>/resourceGroups/<resourceGroup>/providers/Microsoft.SignalRService/SignalR/<resourceName> \

--namespace Microsoft.SignalRService \

--resource-group <resourceGroup>

Volgende stappen

Meer informatie over Azure Policy-definities en -effecten

Meer informatie over governancemogelijkheden in Azure