Privé-eindpunten gebruiken voor Azure SignalR Service

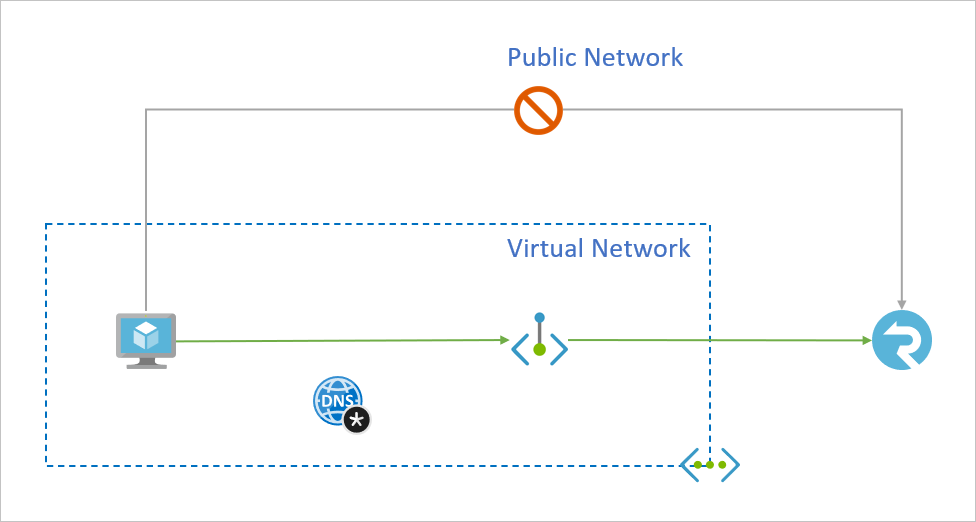

U kunt privé-eindpunten voor uw Azure SignalR-service gebruiken om clients in een virtueel netwerk (VNet) veilig toegang te geven tot gegevens via een Private Link. Het privé-eindpunt maakt gebruik van een IP-adres uit de VNet-adresruimte voor uw Azure SignalR-service. Netwerkverkeer tussen de clients op het VNet en Azure SignalR Service loopt via een privékoppeling in het Microsoft backbone-netwerk, waardoor blootstelling van het openbare internet wordt geëlimineerd.

Met behulp van privé-eindpunten voor uw Azure SignalR-service kunt u het volgende doen:

- Beveilig uw Azure SignalR-service met behulp van het netwerktoegangsbeheer om alle verbindingen op het openbare eindpunt voor Azure SignalR Service te blokkeren.

- Verhoog de beveiliging voor het virtuele netwerk (VNet) door u in staat te stellen de exfiltratie van gegevens uit het VNet te blokkeren.

- Maak veilig verbinding met Azure SignalR Services vanuit on-premises netwerken die verbinding maken met het VNet met behulp van VPN of ExpressRoutes met privépeering.

In dit artikel leest u hoe u privé-eindpunten gebruikt voor uw Azure SignalR-service.

Conceptueel overzicht

Een privé-eindpunt is een speciale netwerkinterface voor een Azure-service in uw virtuele netwerk (VNet). Wanneer u een privé-eindpunt voor uw Azure SignalR-service maakt, biedt het beveiligde connectiviteit tussen clients op uw VNet en uw service. Aan het privé-eindpunt wordt een IP-adres toegewezen uit het IP-adresbereik van uw VNet. De verbinding tussen het privé-eindpunt en de Azure SignalR-service maakt gebruik van een beveiligde privékoppeling.

Toepassingen in het VNet kunnen naadloos verbinding maken met Azure SignalR Service via het privé-eindpunt, met behulp van dezelfde verbindingsreeks s en autorisatiemechanismen die ze anders zouden gebruiken. Privé-eindpunten kunnen worden gebruikt met alle protocollen die worden ondersteund door de Azure SignalR-service, inclusief REST API.

Wanneer u een privé-eindpunt voor een Azure SignalR-service in uw VNet maakt, wordt er een toestemmingsaanvraag verzonden voor goedkeuring aan de eigenaar van de Azure SignalR-service. Als de gebruiker die het privé-eindpunt wil maken ook eigenaar is van de Azure SignalR-service, wordt deze toestemmingsaanvraag automatisch goedgekeurd.

Eigenaren van De Azure SignalR-service kunnen toestemmingsaanvragen en de privé-eindpunten beheren via het tabblad Privé-eindpunten voor de Azure SignalR-service in Azure Portal.

Tip

Als u de toegang tot uw Azure SignalR-service alleen via het privé-eindpunt wilt beperken, configureert u het netwerktoegangsbeheer om de toegang via het openbare eindpunt te weigeren of te beheren.

Verbinding maken met privé-eindpunten

Clients op een VNet die het privé-eindpunt gebruiken, moeten dezelfde verbindingsreeks voor de Azure SignalR-service gebruiken als clients die verbinding maken met het openbare eindpunt. We vertrouwen op DNS-omzetting om de verbindingen van het VNet automatisch te routeren naar Azure SignalR Service via een privékoppeling.

Belangrijk

Gebruik dezelfde verbindingsreeks om verbinding te maken met Azure SignalR Service met behulp van privé-eindpunten, zoals u anders zou gebruiken. Maak geen verbinding met Azure SignalR Service met behulp van de URL van het privatelink subdomein.

We maken standaard een privé-DNS-zone die is gekoppeld aan het VNet met de benodigde updates voor de privé-eindpunten. Als u echter uw eigen DNS-server gebruikt, moet u mogelijk andere wijzigingen aanbrengen in uw DNS-configuratie. In de sectie DNS-wijzigingen voor privé-eindpunten worden de updates beschreven die vereist zijn voor privé-eindpunten.

DNS-wijzigingen voor privé-eindpunten

Wanneer u een privé-eindpunt maakt, wordt de DNS CNAME-resourcerecord voor uw Azure SignalR-service bijgewerkt naar een alias in een subdomein met het voorvoegsel privatelink. Standaard maken we ook een privé-DNS-zone die overeenkomt met het privatelink subdomein, met de DNS A-bronrecords voor de privé-eindpunten.

Wanneer u uw Azure SignalR Service-domeinnaam van buiten het VNet met het privé-eindpunt oplost, wordt deze omgezet in het openbare eindpunt van de Azure SignalR-service. Wanneer deze is omgezet vanuit het VNet dat als host fungeert voor het privé-eindpunt, wordt de domeinnaam omgezet in het IP-adres van het privé-eindpunt.

In het geïllustreerde voorbeeld zijn de DNS-bronrecords voor de Azure SignalR-service foobar, wanneer deze worden omgezet van buiten het VNet dat als host fungeert voor het privé-eindpunt, het volgende:

| Name | Type | Weergegeven als |

|---|---|---|

foobar.service.signalr.net |

CNAME | foobar.privatelink.service.signalr.net |

foobar.privatelink.service.signalr.net |

A | <Openbaar IP-adres van Azure SignalR Service> |

Zoals eerder vermeld, kunt u de toegang voor clients buiten het VNet weigeren of beheren via het openbare eindpunt met behulp van het netwerktoegangsbeheer.

De DNS-bronrecords voor 'foobar', wanneer deze worden omgezet door een client in het VNet dat als host fungeert voor het privé-eindpunt, zijn:

| Name | Type | Weergegeven als |

|---|---|---|

foobar.service.signalr.net |

CNAME | foobar.privatelink.service.signalr.net |

foobar.privatelink.service.signalr.net |

A | 10.1.1.5 |

Deze benadering maakt toegang tot Azure SignalR Service mogelijk met behulp van dezelfde verbindingsreeks voor clients op het VNet die als host fungeert voor de privé-eindpunten en clients buiten het VNet.

Als u een aangepaste DNS-server in uw netwerk gebruikt, moeten clients de FQDN voor het Azure SignalR Service-eindpunt kunnen oplossen naar het IP-adres van het privé-eindpunt. U moet uw DNS-server configureren om uw private link-subdomein te delegeren naar de privé-DNS-zone voor het VNet of de A-records configureren voor foobar.privatelink.service.signalr.net met het IP-adres van het privé-eindpunt.

Tip

Wanneer u een aangepaste of on-premises DNS-server gebruikt, moet u uw DNS-server configureren om de naam van de Azure SignalR-service in het privatelink subdomein om te zetten in het IP-adres van het privé-eindpunt. U kunt dit doen door het privatelink subdomein te delegeren aan de privé-DNS-zone van het VNet of door de DNS-zone op uw DNS-server te configureren en de DNS A-records toe te voegen.

De aanbevolen DNS-zonenaam voor privé-eindpunten voor Azure SignalR Service is: privatelink.service.signalr.net.

Zie de volgende artikelen voor meer informatie over het configureren van uw eigen DNS-server ter ondersteuning van privé-eindpunten:

Een privé-eindpunt maken

Een privé-eindpunt maken samen met een nieuwe Azure SignalR-service in Azure Portal

Wanneer u een nieuwe Azure SignalR-service maakt, selecteert u het tabblad Netwerken . Kies Privé-eindpunt als connectiviteitsmethode.

Selecteer Toevoegen. Vul het abonnement, de resourcegroep, de locatie, de naam in voor het nieuwe privé-eindpunt. Kies een virtueel netwerk en subnet.

Selecteer Controleren + maken.

Een privé-eindpunt maken voor een bestaande Azure SignalR-service in Azure Portal

Ga naar de Azure SignalR-service.

Selecteer in het instellingenmenu met de naam Privé-eindpuntverbindingen.

Selecteer de knop + Privé-eindpunt bovenaan.

Voer een abonnement, resourcegroep, resourcenaam en regio in voor het nieuwe privé-eindpunt.

Kies de doelresource van de Azure SignalR-service.

Kies het virtuele doelnetwerk

Selecteer Controleren + maken.

Een privé-eindpunt maken met behulp van Azure CLI

- Aanmelden bij Azure CLI

az login - Uw Azure-abonnement instellen

az account set --subscription {AZURE SUBSCRIPTION ID} - Een nieuwe resourcegroep maken

az group create -n {RG} -l {AZURE REGION} - Microsoft.SignalRService registreren als provider

az provider register -n Microsoft.SignalRService - Een nieuwe Azure SignalR-service maken

az signalr create --name {NAME} --resource-group {RG} --location {AZURE REGION} --sku Standard_S1 - Een virtueel netwerk maken

az network vnet create --resource-group {RG} --name {vNet NAME} --location {AZURE REGION} - Een subnet toevoegen

az network vnet subnet create --resource-group {RG} --vnet-name {vNet NAME} --name {subnet NAME} --address-prefixes {addressPrefix} - Beleid voor virtueel netwerk uitschakelen

az network vnet subnet update --name {subnet NAME} --resource-group {RG} --vnet-name {vNet NAME} --disable-private-endpoint-network-policies true - Een Privé-DNS-zone toevoegen

az network private-dns zone create --resource-group {RG} --name privatelink.service.signalr.net - Privé-DNS-zone koppelen aan virtueel netwerk

az network private-dns link vnet create --resource-group {RG} --virtual-network {vNet NAME} --zone-name privatelink.service.signalr.net --name {dnsZoneLinkName} --registration-enabled true - Een privé-eindpunt maken (automatisch goedkeuren)

az network private-endpoint create --resource-group {RG} --vnet-name {vNet NAME} --subnet {subnet NAME} --name {Private Endpoint Name} --private-connection-resource-id "/subscriptions/{AZURE SUBSCRIPTION ID}/resourceGroups/{RG}/providers/Microsoft.SignalRService/SignalR/{NAME}" --group-ids signalr --connection-name {Private Link Connection Name} --location {AZURE REGION} - Een privé-eindpunt maken (handmatig goedkeuring aanvragen)

az network private-endpoint create --resource-group {RG} --vnet-name {vNet NAME} --subnet {subnet NAME} --name {Private Endpoint Name} --private-connection-resource-id "/subscriptions/{AZURE SUBSCRIPTION ID}/resourceGroups/{RG}/providers/Microsoft.SignalRService/SignalR/{NAME}" --group-ids signalr --connection-name {Private Link Connection Name} --location {AZURE REGION} --manual-request - Verbindingsstatus weergeven

az network private-endpoint show --resource-group {RG} --name {Private Endpoint Name}

Prijzen

Zie prijzen van Azure Private Link voor meer informatie over prijzen.

Bekende problemen

Houd rekening met de volgende bekende problemen met privé-eindpunten voor Azure SignalR Service

Gratis laag

U kunt geen privé-eindpunt maken voor de gratis azure SignalR-service.

Toegangsbeperkingen voor clients in VNets met privé-eindpunten

Clients in VNets met bestaande privé-eindpunten hebben te maken met beperkingen bij het openen van andere Exemplaren van Azure SignalR Service met privé-eindpunten. Voorbeeld:

- Wanneer VNet N1 een privé-eindpunt heeft voor een Azure SignalR Service-exemplaar S1

- Als Azure SignalR Service S2 een privé-eindpunt in een VNet N2 heeft, moeten de clients in VNet N1 ook toegang krijgen tot Azure SignalR Service S2 met behulp van een privé-eindpunt.

- Als Azure SignalR Service S2 geen privé-eindpunten heeft, hebben de clients in VNet N1 toegang tot Azure SignalR Service in dat account zonder een privé-eindpunt.

Deze beperking is het resultaat van de DNS-wijzigingen die zijn aangebracht wanneer Azure SignalR Service S2 een privé-eindpunt maakt.