Een aangepast domein configureren voor Azure SignalR Service

Naast het standaarddomein dat wordt geleverd met Azure SignalR Service, kunt u ook een aangepast DNS-domein toevoegen aan uw service. In dit artikel leert u hoe u een aangepast domein toevoegt aan uw SignalR-service.

Notitie

Aangepaste domeinen is een Premium-laagfunctie. Resources van de Standard-laag kunnen zonder downtime worden geüpgraded naar de Premium-laag.

Als u een aangepast domein wilt configureren, moet u het volgende doen:

- Voeg een aangepast domeincertificaat toe.

- Maak een DNS CNAME-record.

- Voeg het aangepaste domein toe.

Vereisten

- Een aangepast domein dat is geregistreerd via een Azure-app Service of een externe registrar.

- Een Azure-account met een actief abonnement.

- Als u geen account hebt, kunt u er gratis een maken.

- Een Azure-resourcegroep.

- Een Azure SignalR Service-resource.

- Een Azure Key Vault-exemplaar.

- Een aangepast SSL-domeincertificaat dat is opgeslagen in uw Key Vault-exemplaar. Zie Aan de slag met Key Vault-certificaten

- Een Azure DNS-zone. (Optioneel)

Een aangepast certificaat toevoegen

Voordat u een aangepast domein kunt toevoegen, moet u een aangepast SSL-certificaat toevoegen. Uw SignalR-service heeft toegang tot het certificaat dat is opgeslagen in uw sleutelkluis via een beheerde identiteit.

Er zijn drie stappen voor het toevoegen van een domeincertificaat.

- Schakel beheerde identiteit in uw SignalR-service in.

- Geef de beheerde identiteit toegang tot uw sleutelkluis.

- Voeg een aangepast certificaat toe aan uw SignalR-service.

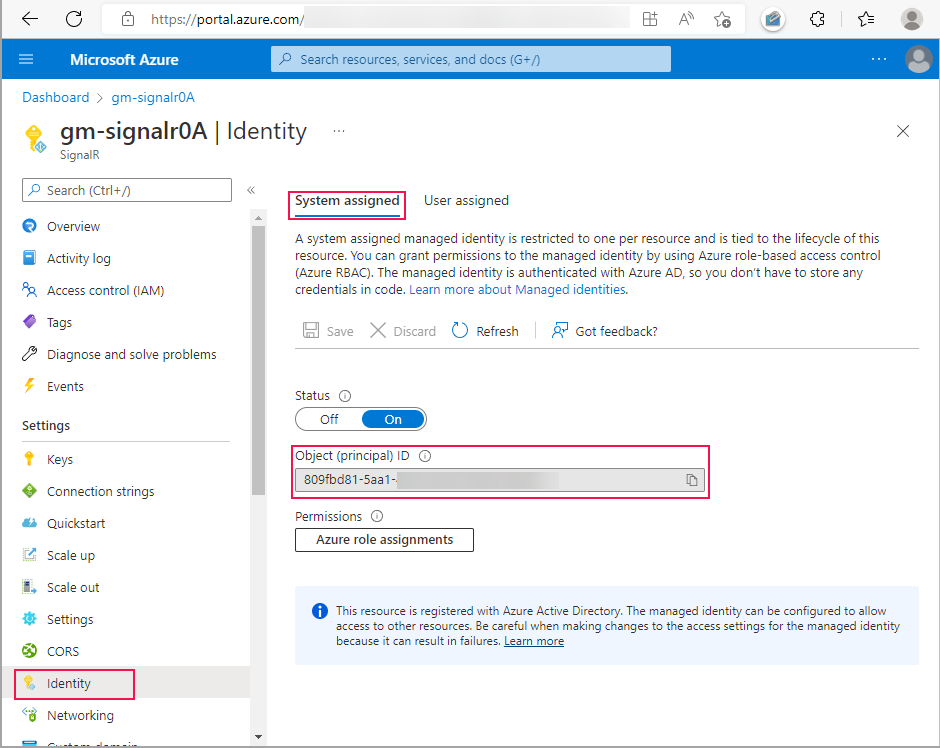

Beheerde identiteit inschakelen in SignalR Service

U kunt een door het systeem toegewezen of door de gebruiker toegewezen beheerde identiteit gebruiken. In dit artikel wordt gedemonstreerd hoe u een door het systeem toegewezen beheerde identiteit gebruikt.

Ga in Azure Portal naar uw SignalR-serviceresource.

Selecteer Identiteit in het menu aan de linkerkant.

Stel status in op Aan in de tabel Waaraan het systeem is toegewezen.

Selecteer Opslaan en selecteer vervolgens Ja wanneer u wordt gevraagd om door het systeem toegewezen beheerde identiteit in te schakelen.

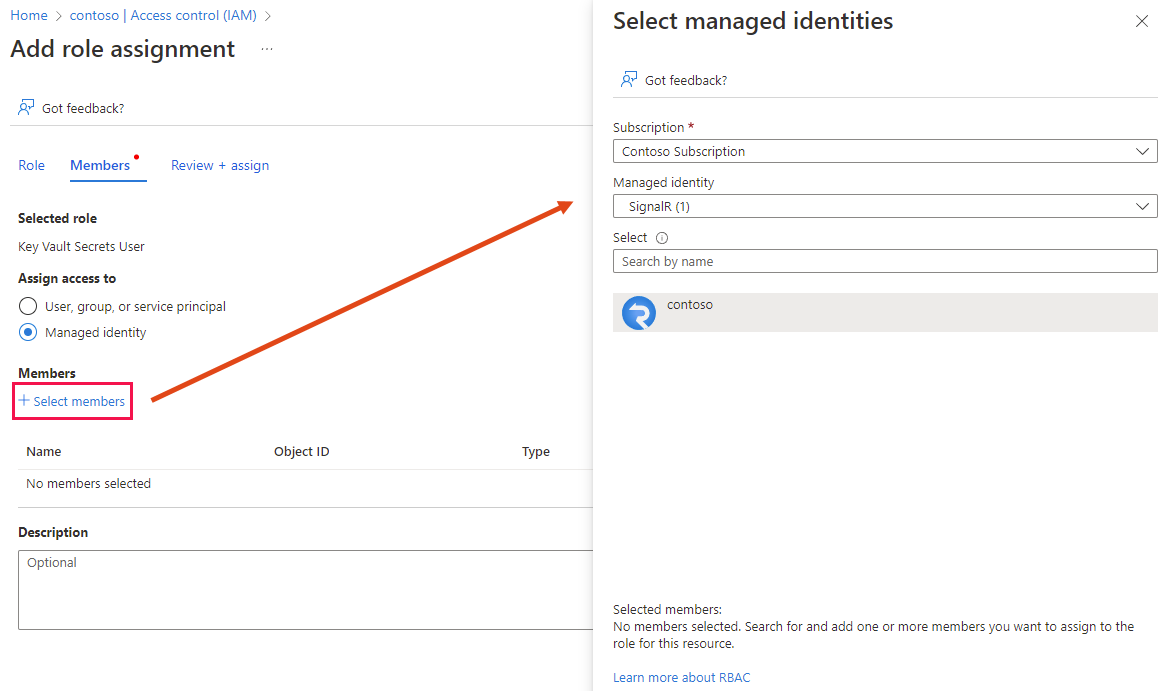

Zodra de identiteit is gemaakt, wordt de object-id (principal) weergegeven. SignalR Service gebruikt de object-id van de door het systeem toegewezen beheerde identiteit voor toegang tot de sleutelkluis. De naam van de beheerde identiteit is hetzelfde als de naam van het SignalR Service-exemplaar. In de volgende sectie moet u zoeken naar de principal (beheerde identiteit) met behulp van de naam of object-id.

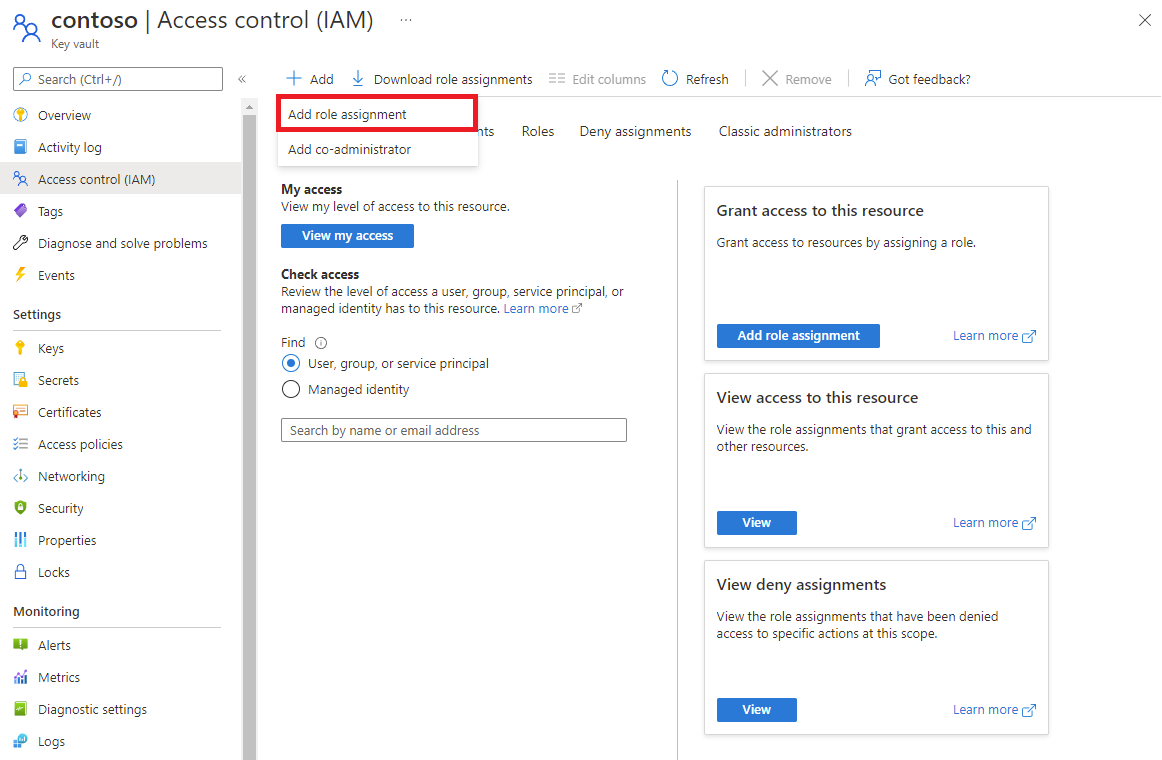

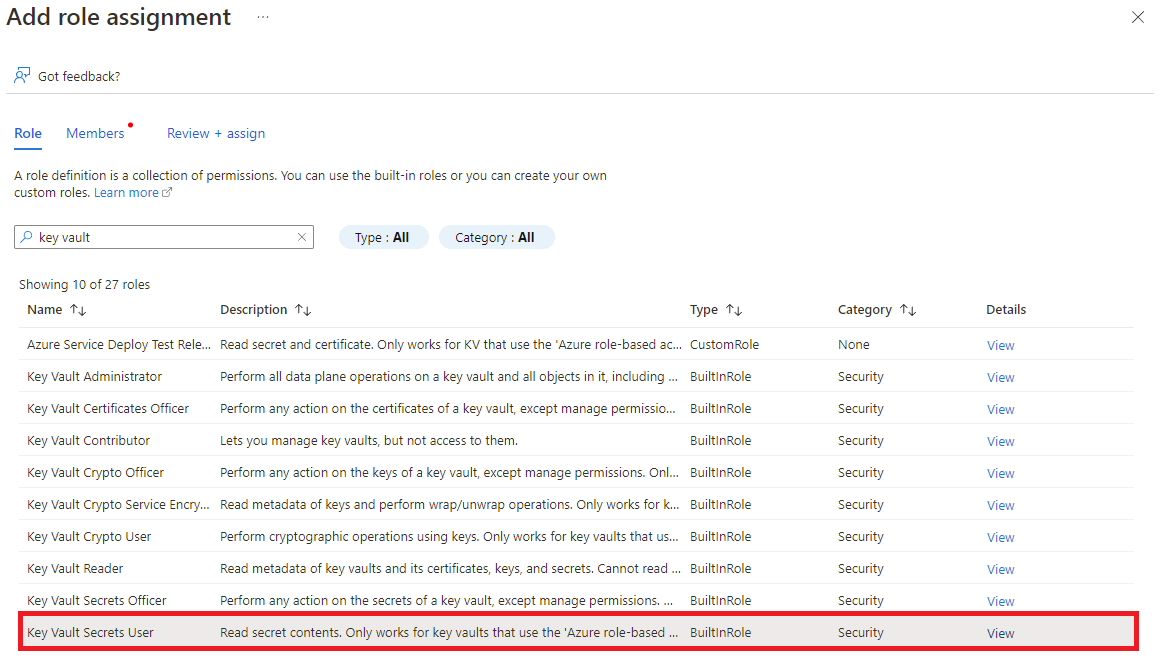

De beheerde identiteit toegang geven tot uw sleutelkluis

SignalR Service maakt gebruik van een beheerde identiteit voor toegang tot uw sleutelkluis. U moet de beheerde identiteit machtigen voor toegang tot uw sleutelkluis.

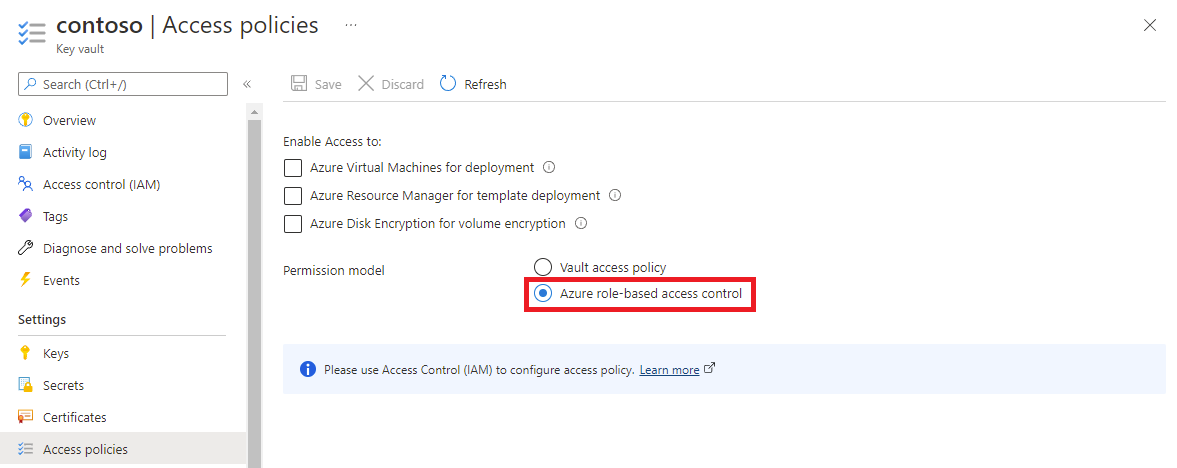

De stappen voor het verlenen van machtigingen zijn afhankelijk van of u toegangsbeleid voor de kluis of op rollen gebaseerd toegangsbeheer van Azure hebt geselecteerd als uw sleutelkluismachtigingsmodel.

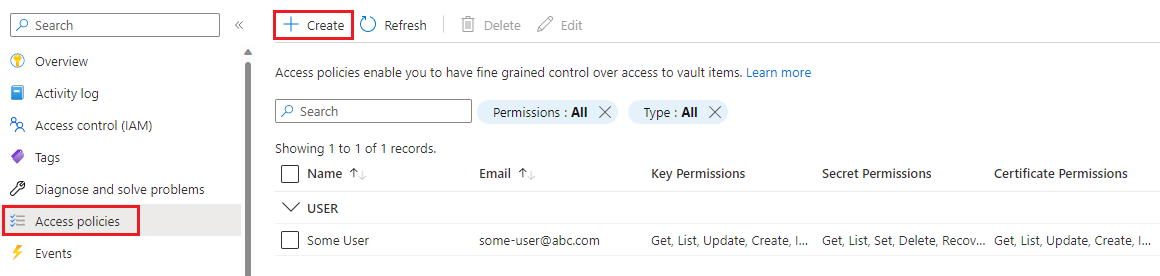

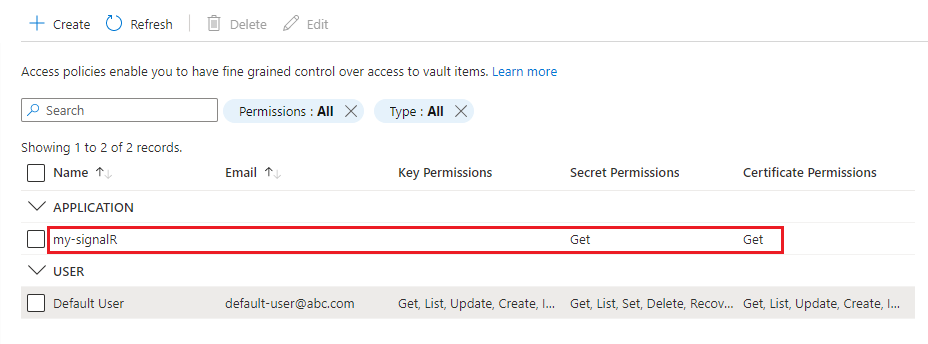

Als u kluistoegangsbeleid gebruikt als uw sleutelkluismachtigingsmodel, volgt u deze procedure om een nieuw toegangsbeleid toe te voegen.

Ga naar de sleutelkluisresource.

Selecteer Toegangsbeleid in het menu aan de linkerkant.

Selecteer Maken.

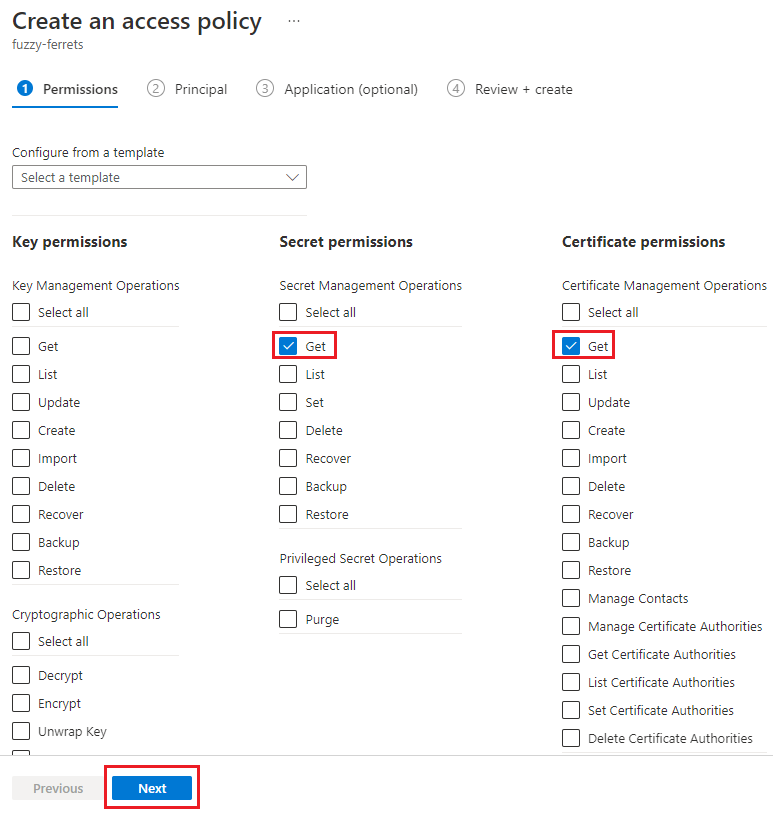

Op het tabblad Machtigingen :

- Selecteer Ophalen onder Geheime machtigingen.

- Selecteer Ophalen onder Certificaatmachtigingen.

Selecteer Volgende om naar het tabblad Principal te gaan.

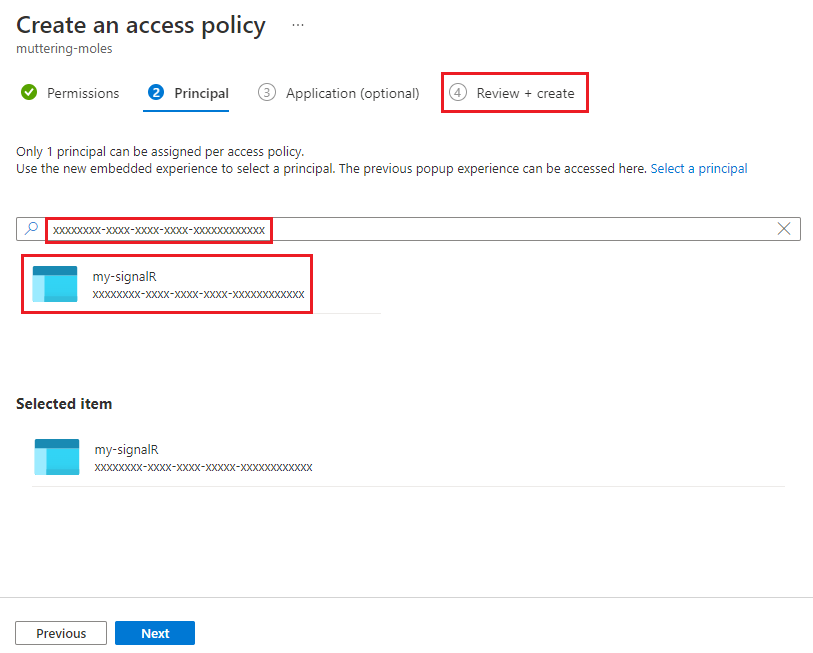

Voer de object-id van de beheerde identiteit in het zoekvak in.

Selecteer de beheerde identiteit in de zoekresultaten.

Selecteer het tabblad Beoordelen en maken.

Selecteer Maken op het tabblad Beoordelen en maken .

De beheerde identiteit voor uw SignalR Service-exemplaar wordt vermeld in de tabel met toegangsbeleid.

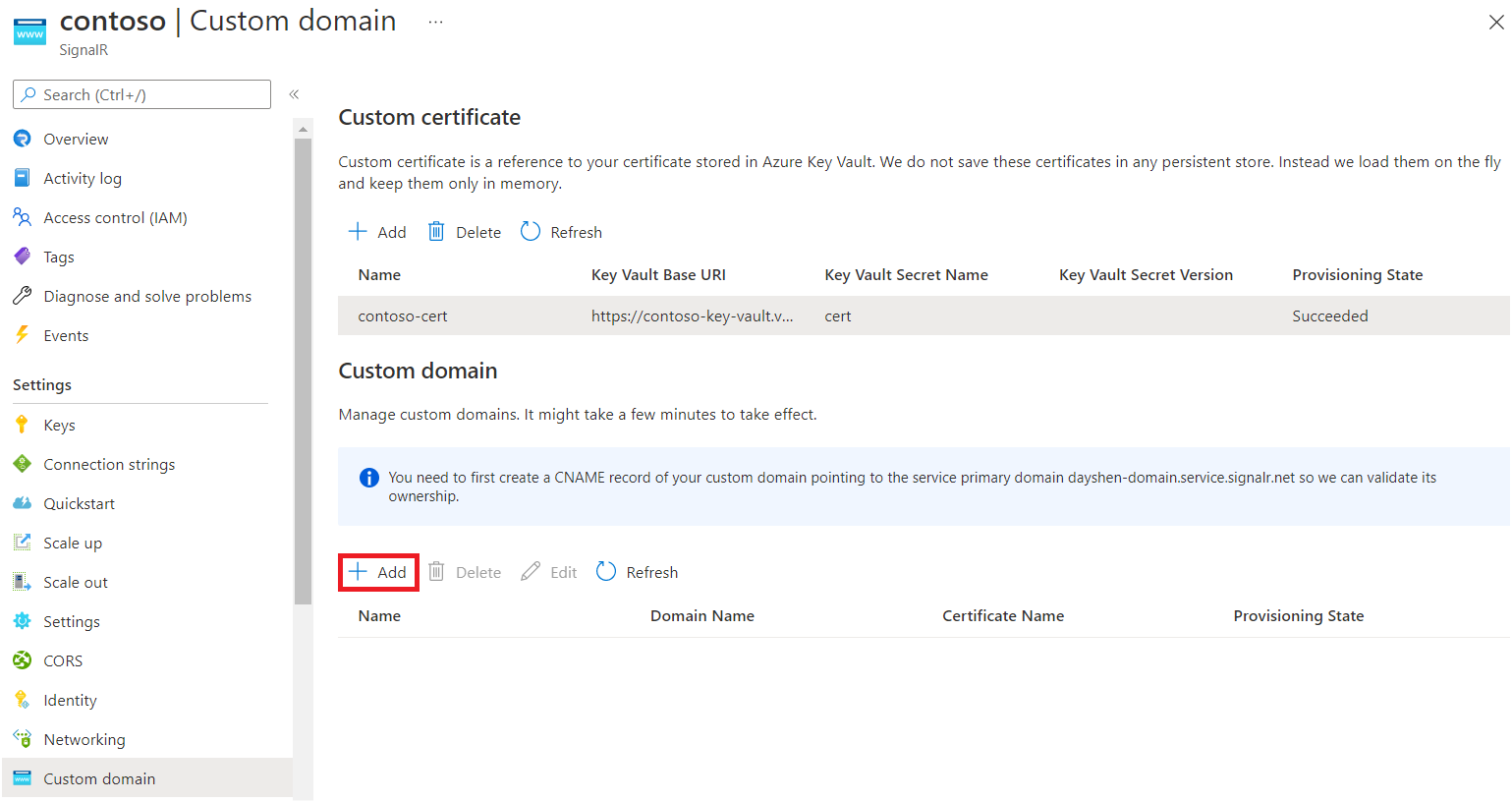

Een aangepast certificaat toevoegen aan uw SignalR-service

Gebruik de volgende stappen om het aangepaste certificaat toe te voegen aan uw SignalR-service:

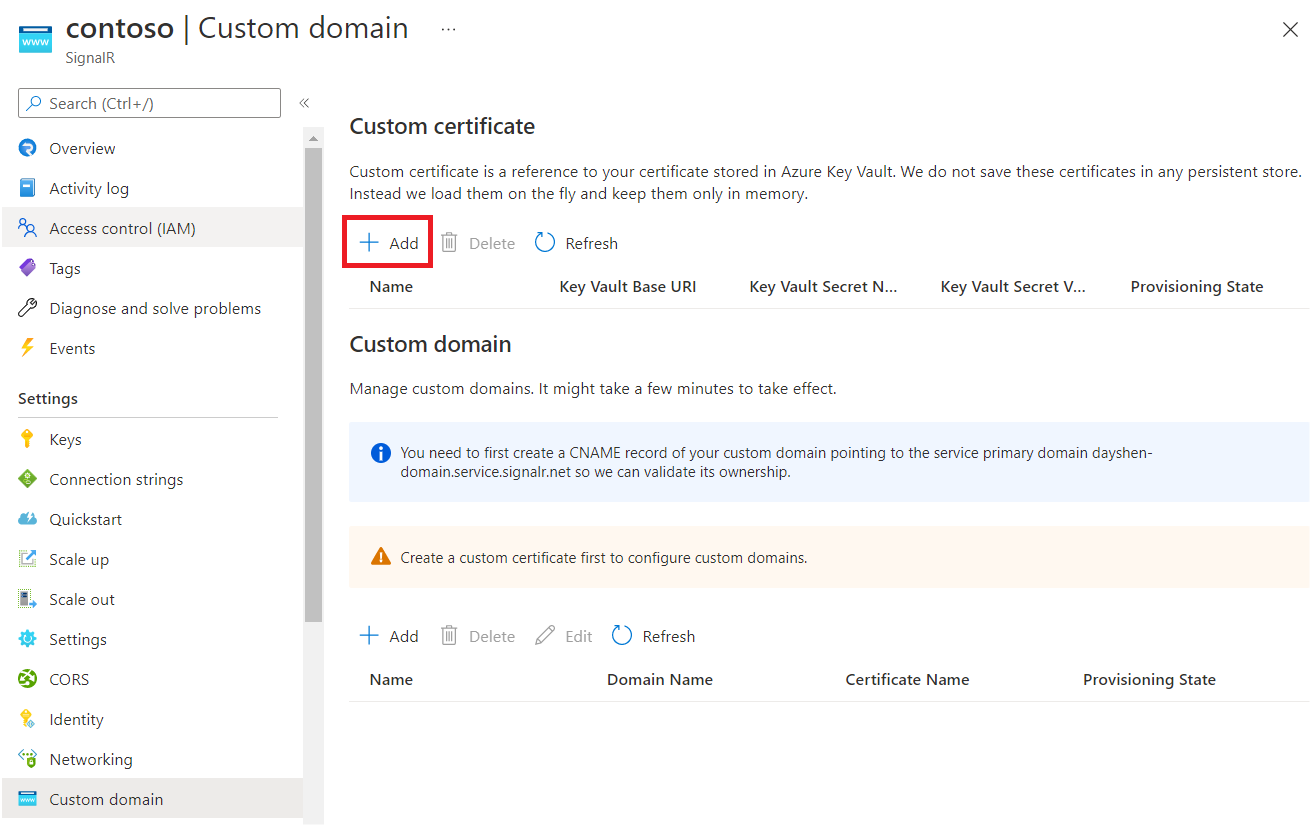

Ga in Azure Portal naar uw SignalR Service-resource.

Selecteer Aangepast domein in het menuvenster.

Selecteer Onder Aangepast certificaat de optie Toevoegen.

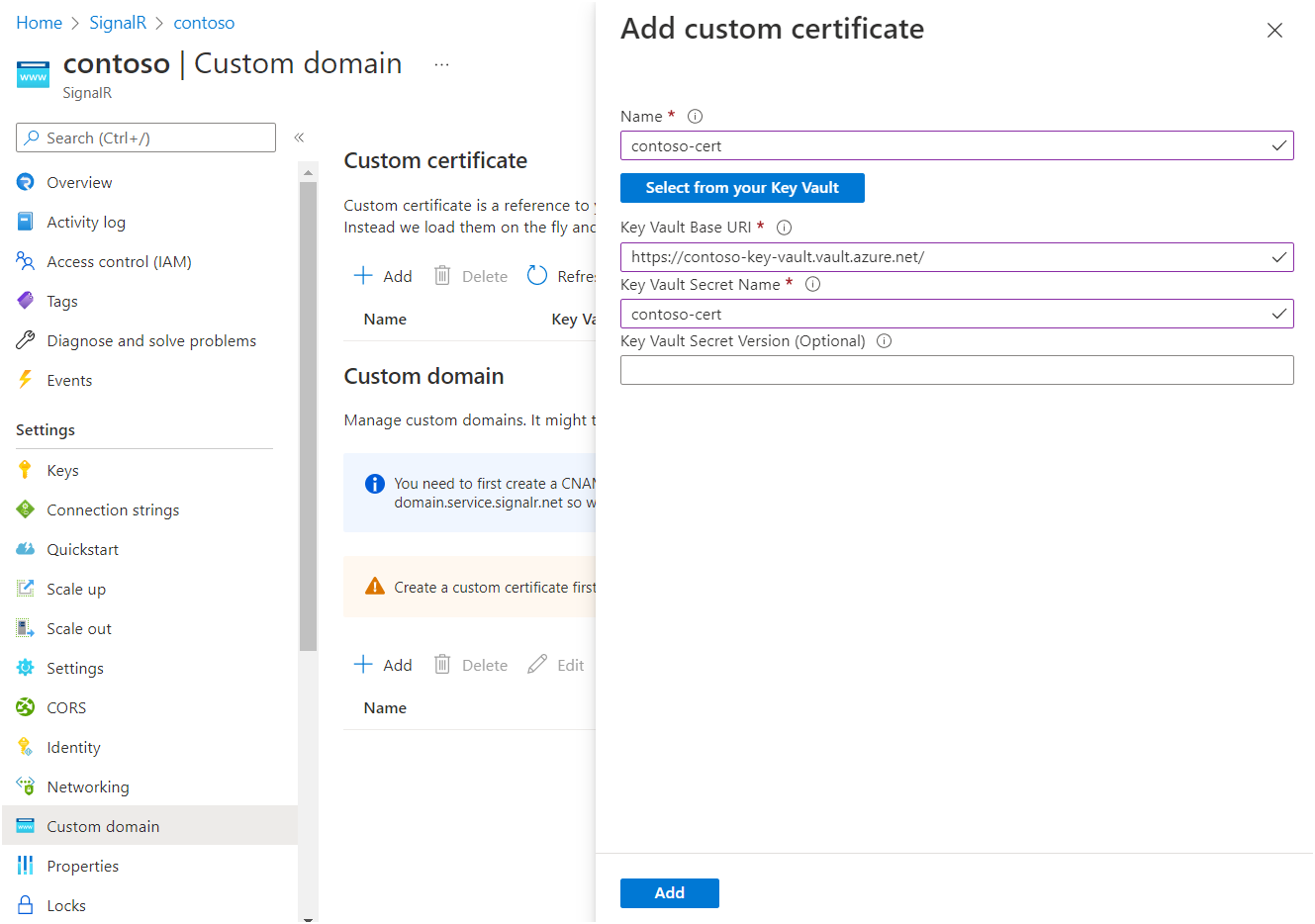

Voer een naam in van het aangepaste certificaat.

Selecteer Selecteren in uw Sleutelkluis om een sleutelkluiscertificaat te kiezen. Na het selecteren van de volgende Key Vault-basis-URI moet de naam van het sleutelkluisgeheim automatisch worden ingevuld. U kunt deze velden ook handmatig invullen.

U kunt desgewenst een sleutelkluisgeheime versie opgeven als u het certificaat wilt vastmaken aan een specifieke versie.

Selecteer Toevoegen.

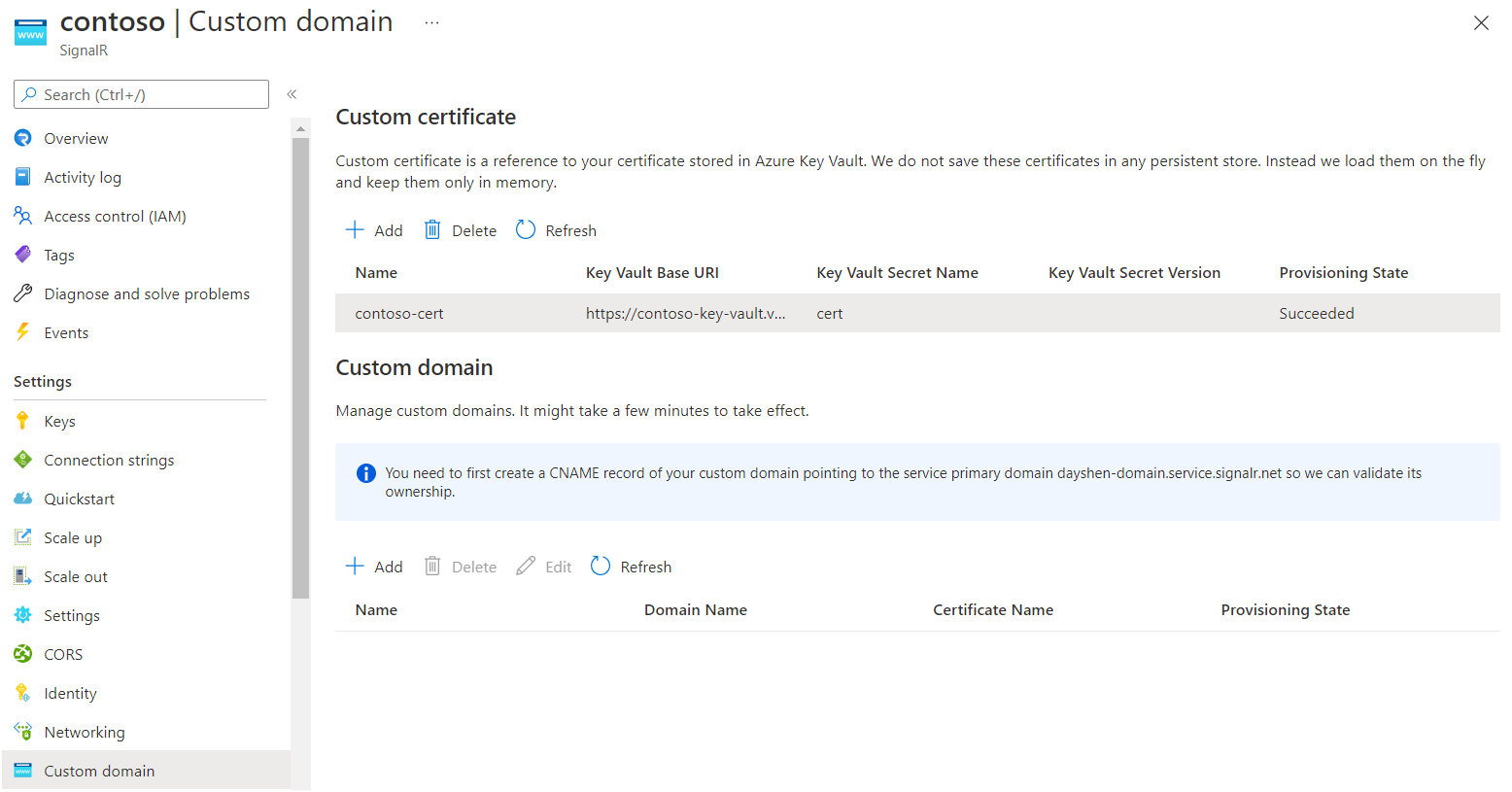

De SignalR-service haalt het certificaat op en valideert de inhoud ervan. Wanneer dit lukt, wordt de inrichtingsstatus van het certificaat voltooid.

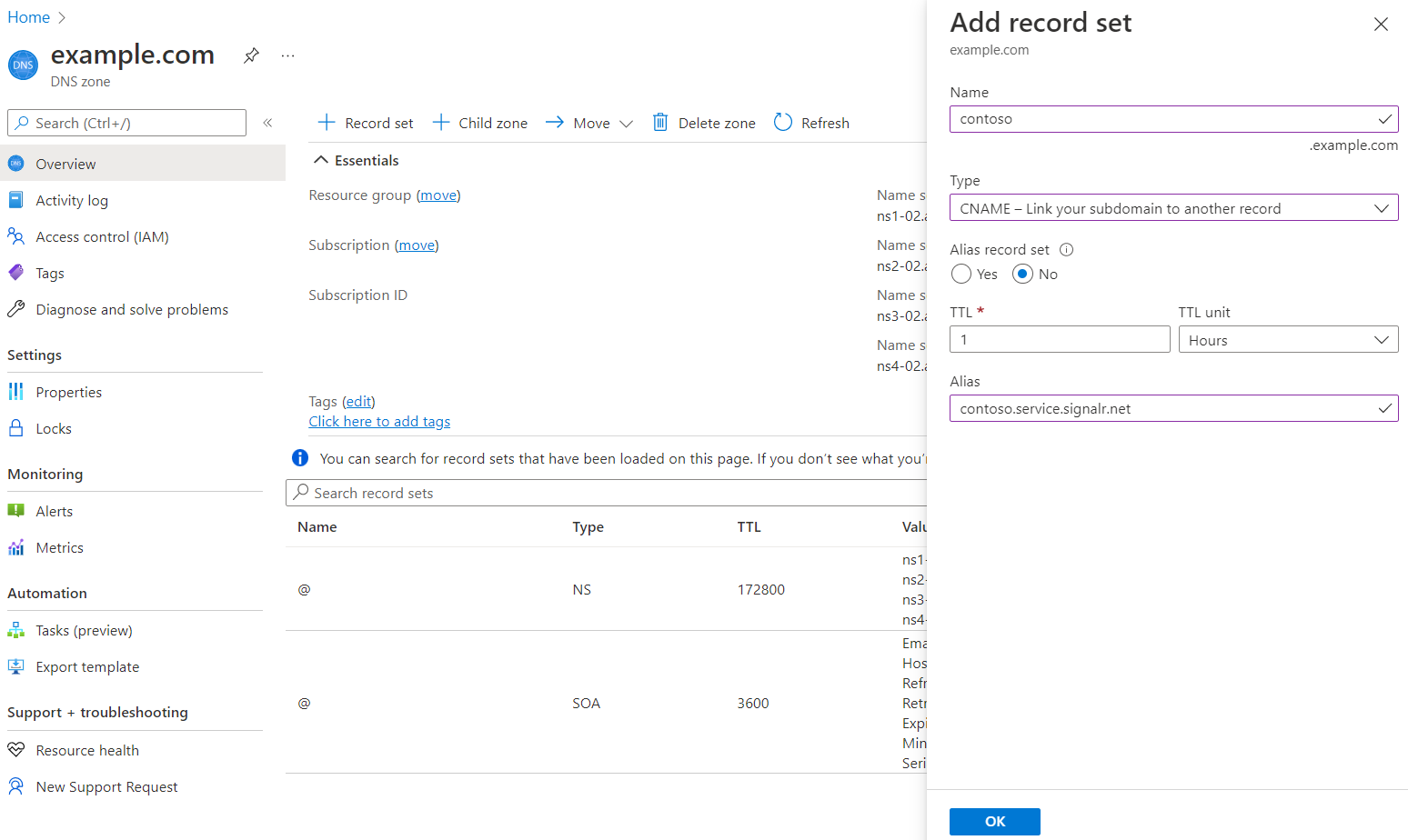

Een CNAME-record voor een aangepast domein maken

U moet een CNAME-record maken voor uw aangepaste domein in een Azure DNS-zone of met uw externe registrarservice. De CNAME-record maakt een alias van uw aangepaste domein naar het standaarddomein van SignalR Service. De SignalR-service gebruikt de record om het eigendom van uw aangepaste domein te valideren.

Als uw standaarddomein bijvoorbeeld is contoso.service.signalr.neten uw aangepaste domein is contoso.example.com, moet u een CNAME-record maken op example.com.

Nadat u de CNAME-record hebt gemaakt, kunt u een DNS-zoekopdracht uitvoeren om de CNAME-gegevens te bekijken. De uitvoer van de opdracht Linux dig (DNS lookup) moet er bijvoorbeeld ongeveer als volgt uitzien:

contoso.example.com. 0 IN CNAME contoso.service.signalr.net.

Als u Azure DNS-zone gebruikt, raadpleegt u DNS-records beheren voor informatie over het toevoegen van een CNAME-record.

Als u andere DNS-providers gebruikt, volgt u de handleiding van de provider om een CNAME-record te maken.

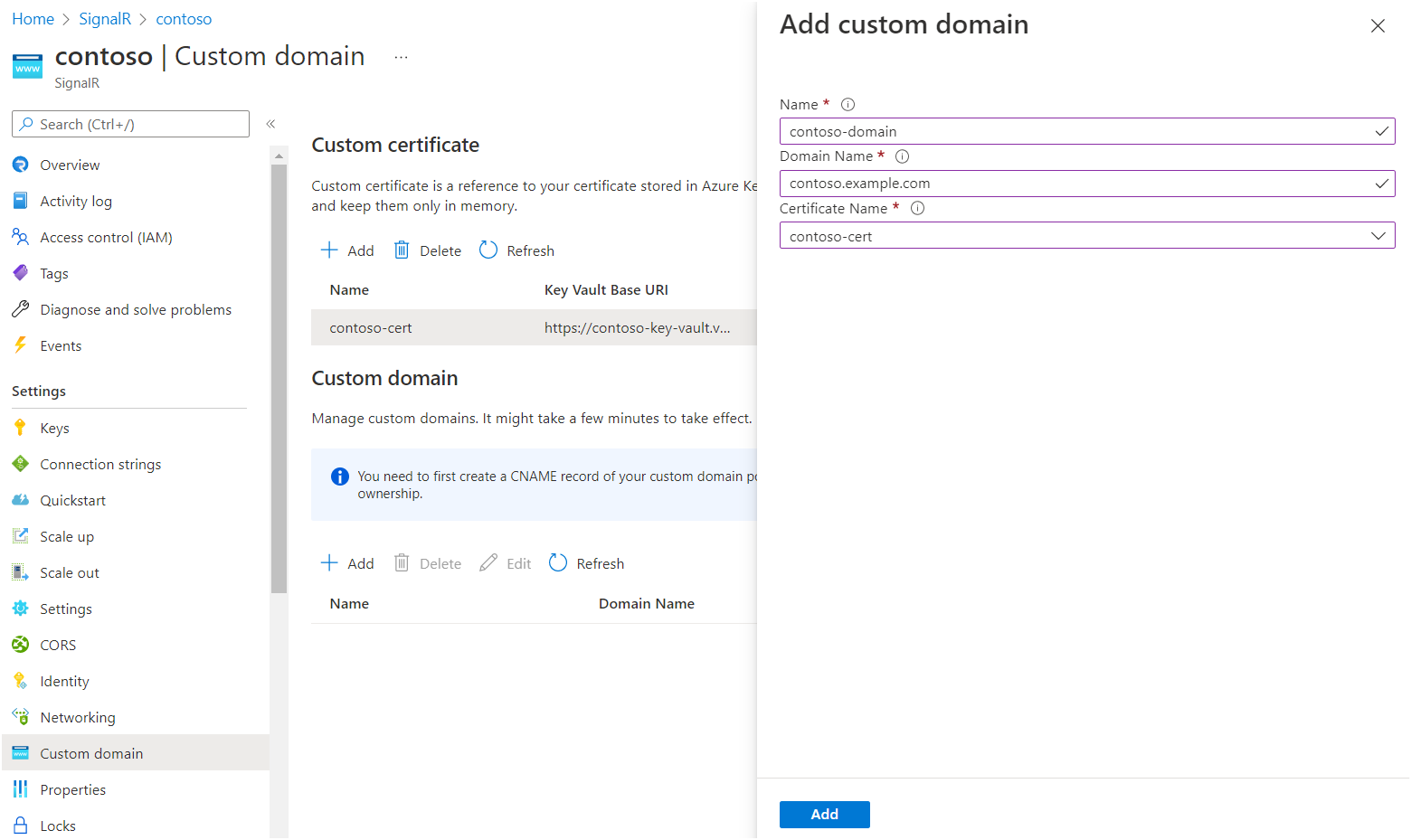

Een aangepast domein toevoegen

Voeg nu het aangepaste domein toe aan uw SignalR-service.

Ga in Azure Portal naar uw SignalR Service-resource.

Selecteer Aangepast domein in het menuvenster.

Selecteer Toevoegen onder Aangepast domein.

Voer een naam in voor het aangepaste domein.

Voer bijvoorbeeld de volledige domeinnaam van uw aangepaste domein

contoso.comin.Selecteer een aangepast certificaat dat van toepassing is op dit aangepaste domein.

Selecteer Toevoegen.

Een aangepast domein verifiëren

Als u het aangepaste domein wilt verifiëren, kunt u de status-API gebruiken. De status-API is een openbaar eindpunt dat de status van uw SignalR Service-exemplaar retourneert. De status-API is beschikbaar op https://<your custom domain>/api/health.

Hier volgt een voorbeeld met cURL:

PS C:\> curl.exe -v https://contoso.example.com/api/health

...

> GET /api/health HTTP/1.1

> Host: contoso.example.com

< HTTP/1.1 200 OK

De statuscode moet worden geretourneerd 200 zonder certificaatfout.

Toegang tot Key Vault in een particulier netwerk

Als u een privé-eindpunt hebt geconfigureerd voor uw sleutelkluis, heeft uw SignalR-service geen toegang tot uw sleutelkluis via een openbaar netwerk. U kunt uw SignalR-service toegang geven tot uw sleutelkluis via een privénetwerk door een gedeeld privé-eindpunt te maken.

Nadat u een gedeeld privé-eindpunt hebt gemaakt, kunt u een aangepast certificaat toevoegen zoals beschreven in de sectie Een aangepast certificaat toevoegen aan de sectie SignalR Service hierboven.

Belangrijk

U hoeft het domein niet te wijzigen in uw sleutelkluis-URI. Als uw basis-URI voor de sleutelkluis bijvoorbeeld is https://contoso.vault.azure.net, gebruikt u deze URI om een aangepast certificaat te configureren.

U hoeft ip-adressen van SignalR Service niet expliciet toe te staan in de firewallinstellingen van key vault. Zie diagnostische gegevens van Key Vault private link voor meer informatie.

Certificaatroulering

Als u geen geheime versie opgeeft bij het maken van een aangepast certificaat, controleert Azure SignalR Service regelmatig de nieuwste versie in Key Vault. Wanneer een nieuwe versie wordt waargenomen, wordt deze automatisch toegepast. De vertraging is meestal binnen 1 uur.

U kunt ook aangepast certificaat vastmaken aan een specifieke geheime versie in Key Vault. Wanneer u een nieuw certificaat wilt toepassen, kunt u de geheime versie bewerken en vervolgens aangepast certificaat proactief bijwerken.

Opschonen

Als u niet van plan bent om de resources te gebruiken die u in dit artikel hebt gemaakt, kunt u de resourcegroep verwijderen.

Let op

Als u de resourcegroep verwijdert, worden alle resources erin verwijderd. Als resources buiten het bereik van dit artikel in de opgegeven resourcegroep bestaan, worden ze ook verwijderd.