IP-firewall configureren voor een Azure Relay-naamruimte

Relay-naamruimten zijn standaard toegankelijk vanaf internet zolang de aanvraag wordt geleverd met geldige verificatie en autorisatie. Met IP-firewall kunt u deze verder beperken tot alleen een set IPv4-adressen of IPv4-adresbereiken in CIDR-notatie (Classless Inter-Domain Routing).

Deze functie is handig in scenario's waarin Azure Relay alleen toegankelijk moet zijn vanaf bepaalde bekende sites. Met firewallregels kunt u regels configureren voor het accepteren van verkeer dat afkomstig is van specifieke IPv4-adressen. Als u Bijvoorbeeld Relay met Azure Express Route gebruikt, kunt u een firewallregel maken om alleen verkeer van uw on-premises INFRASTRUCTUUR-IP-adressen toe te staan.

IP-firewallregels inschakelen

De IP-firewallregels worden toegepast op naamruimteniveau. Daarom zijn de regels van toepassing op alle verbindingen van clients die elk ondersteund protocol gebruiken. Een verbindingspoging van een IP-adres dat niet overeenkomt met een toegestane IP-regel in de naamruimte, wordt geweigerd als onbevoegd. Het antwoord vermeldt de IP-regel niet. IP-filterregels worden op volgorde toegepast en de eerste regel die overeenkomt met het IP-adres bepaalt de actie Accepteren of Weigeren.

Azure Portal gebruiken

In deze sectie wordt beschreven hoe u Azure Portal gebruikt om IP-firewallregels voor een naamruimte te maken.

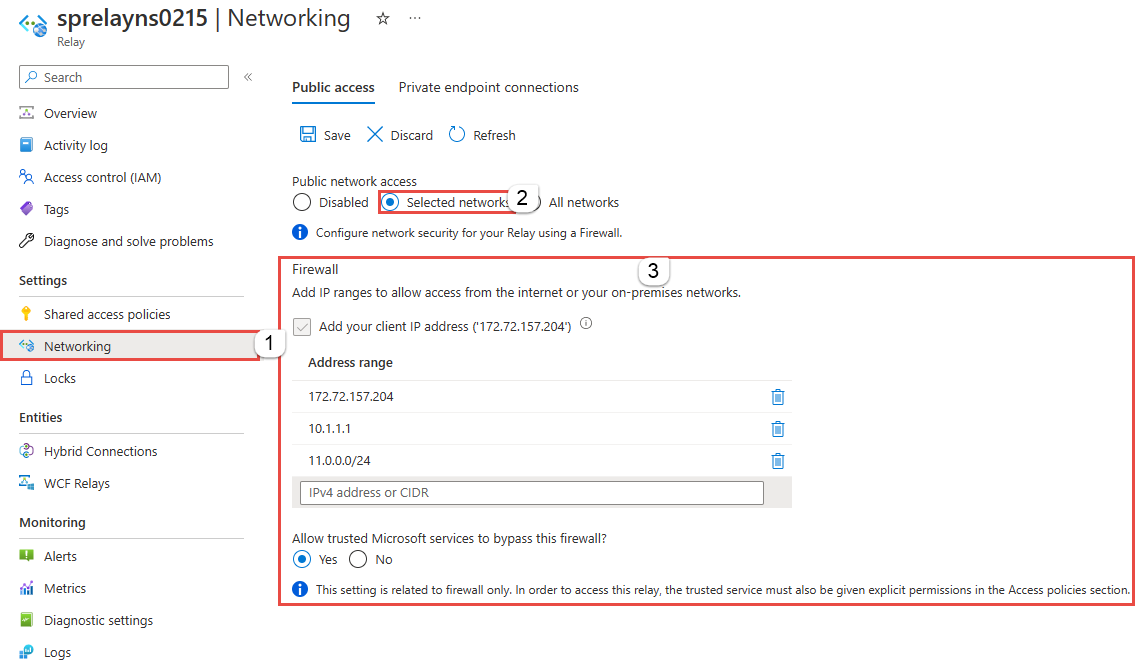

- Navigeer naar uw Relay-naamruimte in Azure Portal.

- Selecteer Netwerken in het linkermenu.

- Als u de toegang tot specifieke netwerken en IP-adressen wilt beperken, selecteert u de optie Geselecteerde netwerken . Voer in de sectie Firewall de volgende stappen uit:

Selecteer De optie Ip-adres van de client toevoegen om uw huidige client-IP de toegang tot de naamruimte te geven.

Voer voor adresbereik een specifiek IPv4-adres of een bereik van IPv4-adres in CIDR-notatie in.

Als u Microsoft-services wilt toestaan die wordt vertrouwd door de Azure Relay-service om deze firewall te omzeilen, selecteert u Ja voor Vertrouwde Microsoft-services toestaan om deze firewall te omzeilen?.

- Selecteer Opslaan op de werkbalk om de instellingen op te slaan. Wacht enkele minuten totdat de bevestiging wordt weergegeven in de portalmeldingen.

Resource Manager-sjabloon gebruiken

Met de volgende Resource Manager-sjabloon kunt u een IP-filterregel toevoegen aan een bestaande Relay-naamruimte.

De sjabloon heeft één parameter: ipMask, een enkel IPv4-adres of een blok IP-adressen in CIDR-notatie. In CIDR-notatie 70.37.104.0/24 vertegenwoordigt u bijvoorbeeld de 256 IPv4-adressen van 70.37.104.0 tot 70.37.104.255, waarbij 24 het aantal significante voorvoegsel-bits voor het bereik aangeeft.

Notitie

Hoewel er geen regels voor weigeren mogelijk zijn, heeft de Azure Resource Manager-sjabloon de standaardactie ingesteld op Toestaan , waardoor verbindingen niet worden beperkt. Wanneer u regels voor virtueel netwerk of firewalls maakt, moeten we de 'defaultAction' wijzigen

from

"defaultAction": "Allow"

to

"defaultAction": "Deny"

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"namespaces_name": {

"defaultValue": "contosorelay0215",

"type": "String"

}

},

"variables": {},

"resources": [

{

"type": "Microsoft.Relay/namespaces",

"apiVersion": "2021-11-01",

"name": "[parameters('namespaces_name')]",

"location": "East US",

"sku": {

"name": "Standard",

"tier": "Standard"

},

"properties": {}

},

{

"type": "Microsoft.Relay/namespaces/authorizationrules",

"apiVersion": "2021-11-01",

"name": "[concat(parameters('namespaces_sprelayns0215_name'), '/RootManageSharedAccessKey')]",

"location": "eastus",

"dependsOn": [

"[resourceId('Microsoft.Relay/namespaces', parameters('namespaces_sprelayns0215_name'))]"

],

"properties": {

"rights": [

"Listen",

"Manage",

"Send"

]

}

},

{

"type": "Microsoft.Relay/namespaces/networkRuleSets",

"apiVersion": "2021-11-01",

"name": "[concat(parameters('namespaces_sprelayns0215_name'), '/default')]",

"location": "East US",

"dependsOn": [

"[resourceId('Microsoft.Relay/namespaces', parameters('namespaces_sprelayns0215_name'))]"

],

"properties": {

"publicNetworkAccess": "Enabled",

"defaultAction": "Deny",

"ipRules": [

{

"ipMask": "172.72.157.204",

"action": "Allow"

},

{

"ipMask": "10.1.1.1",

"action": "Allow"

},

{

"ipMask": "11.0.0.0/24",

"action": "Allow"

}

]

}

}

]

}

Volg de instructies voor Azure Resource Manager om de sjabloon te implementeren.

Vertrouwde Microsoft-services

Wanneer u vertrouwde Microsoft-services toestaan om deze firewallinstelling te omzeilen inschakelt, krijgen de volgende services toegang tot uw Azure Relay-resources:

| Vertrouwde service | Ondersteunde gebruiksscenario's |

|---|---|

| Azure Machine Learning | AML Kubernetes maakt gebruik van Azure Relay om de communicatie tussen AML-services en het Kubernetes-cluster te vergemakkelijken. Azure Relay is een volledig beheerde service die beveiligde bidirectionele communicatie biedt tussen toepassingen die worden gehost op verschillende netwerken. Deze functie maakt het ideaal voor gebruik in private link-omgevingen, waarbij de communicatie tussen Azure-resources en on-premises resources wordt beperkt. |

| Azure Arc | Met Azure Arc ingeschakelde services die zijn gekoppeld aan de resourceproviders, kunnen als afzender verbinding maken met de hybride verbindingen in uw Azure Relay-naamruimte zonder dat deze wordt geblokkeerd door de IP-firewallregels die zijn ingesteld op de Azure Relay-naamruimte. Microsoft.Hybridconnectivity service maakt de hybride verbindingen in uw Azure Relay-naamruimte en levert de verbindingsgegevens naar de relevante Arc-service op basis van het scenario. Deze services communiceren alleen met uw Azure Relay-naamruimte als u Azure Arc gebruikt, met de volgende Azure-services: - Azure Kubernetes - Azure Machine Learning - Microsoft Purview |

De andere vertrouwde services voor Azure Relay zijn:

- Azure Event Grid

- Azure IoT Hub

- Azure Stream Analytics

- Azure Monitor

- Azure API Management

- Azure Synapse

- Azure Data Explorer

- Azure IoT Central

- Azure Healthcare Data Services

- Azure Digital Twins

Notitie

In de versie 2021-11-01 of hoger van de Microsoft Relay SDK is de eigenschap trustedServiceAccessEnabled beschikbaar in de eigenschappen Microsoft.Relay/namespaces/networkRuleSets om Trusted Service Access in te schakelen.

Als u vertrouwde services in Azure Resource Manager-sjablonen wilt toestaan, neemt u deze eigenschap op in uw sjabloon:

"trustedServiceAccessEnabled": "True"

Op basis van de opgegeven ARM-sjabloon kunt u deze bijvoorbeeld wijzigen om deze eigenschap netwerkregelset op te nemen voor het inschakelen van vertrouwde services:

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"namespaces_name": {

"defaultValue": "contosorelay0215",

"type": "String"

}

},

"variables": {},

"resources": [

{

"type": "Microsoft.Relay/namespaces",

"apiVersion": "2021-11-01",

"name": "[parameters('namespaces_name')]",

"location": "East US",

"sku": {

"name": "Standard",

"tier": "Standard"

},

"properties": {}

},

{

"type": "Microsoft.Relay/namespaces/authorizationrules",

"apiVersion": "2021-11-01",

"name": "[concat(parameters('namespaces_sprelayns0215_name'), '/RootManageSharedAccessKey')]",

"location": "eastus",

"dependsOn": [

"[resourceId('Microsoft.Relay/namespaces', parameters('namespaces_sprelayns0215_name'))]"

],

"properties": {

"rights": [

"Listen",

"Manage",

"Send"

]

}

},

{

"type": "Microsoft.Relay/namespaces/networkRuleSets",

"apiVersion": "2021-11-01",

"name": "[concat(parameters('namespaces_sprelayns0215_name'), '/default')]",

"location": "East US",

"dependsOn": [

"[resourceId('Microsoft.Relay/namespaces', parameters('namespaces_sprelayns0215_name'))]"

],

"properties": {

"trustedServiceAccessEnabled": "True",

"publicNetworkAccess": "Enabled",

"defaultAction": "Deny",

"ipRules": [

{

"ipMask": "172.72.157.204",

"action": "Allow"

},

{

"ipMask": "10.1.1.1",

"action": "Allow"

},

{

"ipMask": "11.0.0.0/24",

"action": "Allow"

}

]

}

}

]

}

Gerelateerde inhoud

Zie Netwerkbeveiliging voor meer informatie over andere netwerkbeveiligingsfuncties.