AD DS LDAP configureren via TLS voor Azure NetApp Files

U kunt LDAP via TLS gebruiken om de communicatie tussen een Azure NetApp Files-volume en de Active Directory LDAP-server te beveiligen. U kunt LDAP inschakelen via TLS voor NFS-, SMB- en dual-protocolvolumes van Azure NetApp Files.

Overwegingen

- DNS PTR-records moeten bestaan voor elke AD DS-domeincontroller die is toegewezen aan de AD-sitenaam die is opgegeven in de Azure NetApp Files Active Directory-verbinding.

- PTR-records moeten bestaan voor alle domeincontrollers in de site voor AD DS LDAP via TLS om correct te kunnen functioneren.

Basis-CA-certificaat genereren en exporteren

Als u geen basis-CA-certificaat hebt, moet u er een genereren en exporteren voor gebruik met LDAP via TLS-verificatie.

Volg de schermopname van de certificeringsinstantie. Als u AD DS-certificeringsinstantie wilt installeren en configureren.

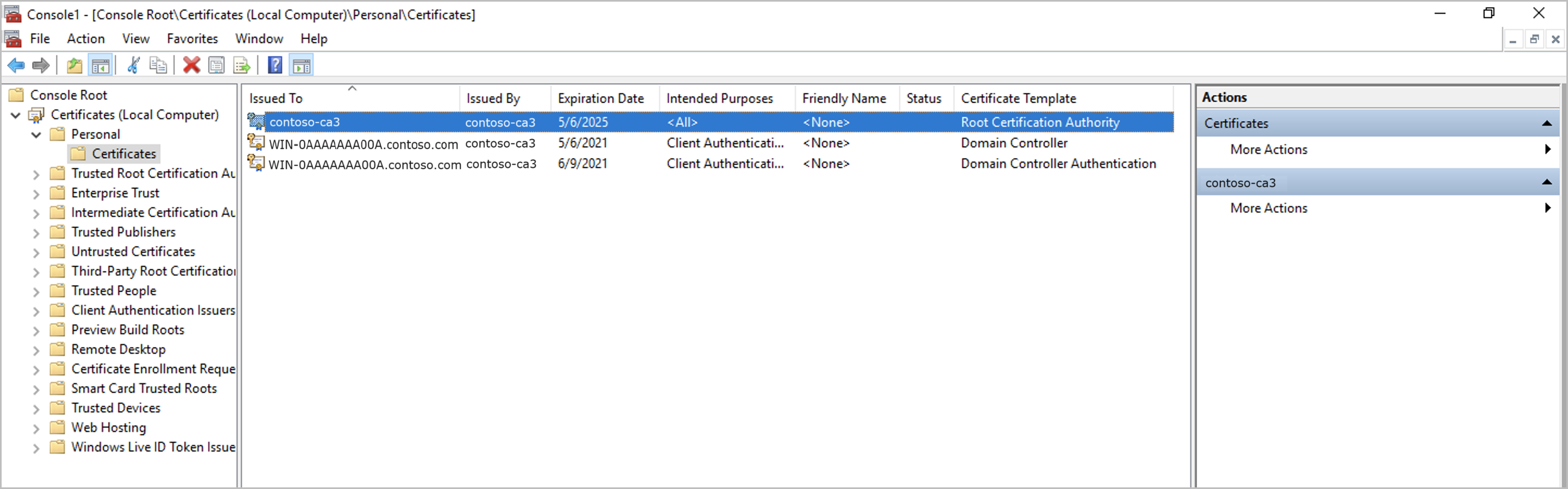

Volg de schermopname van de weergavecertificaten met de MMC-module. Als u de MMC-module en het hulpprogramma Certificate Manager wilt gebruiken.

Gebruik de module Certificate Manager om het basiscertificaat of het verlenende certificaat voor het lokale apparaat te vinden. U moet de module Certificaatbeheer uitvoeren vanuit een van de volgende instellingen:- Een Windows-client die lid is geworden van het domein en waarop het basiscertificaat is geïnstalleerd

- Een andere computer in het domein met het basiscertificaat

Exporteer het basis-CA-certificaat.

Basis-CA-certificaten kunnen worden geëxporteerd vanuit de directory persoonlijke of vertrouwde basiscertificeringsinstanties. In de volgende afbeelding ziet u de map persoonlijke basiscertificeringsinstantie:

.

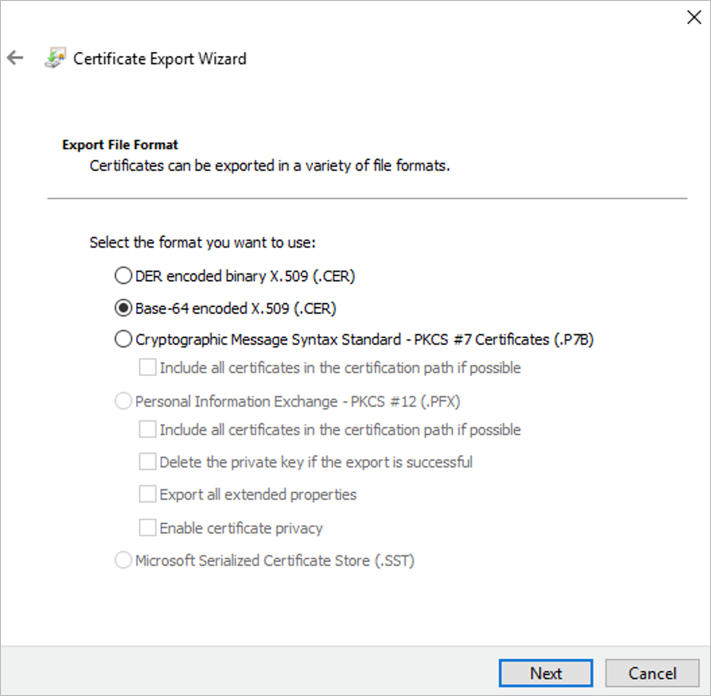

.Zorg ervoor dat het certificaat wordt geëxporteerd in de met Base-64 gecodeerde X.509 (. CER)-indeling:

LDAP inschakelen via TLS en basis-CA-certificaat uploaden

Ga naar het NetApp-account dat wordt gebruikt voor het volume en selecteer Active Directory-verbindingen. Selecteer Vervolgens Deelnemen om een nieuwe AD-verbinding te maken of Bewerken om een bestaande AD-verbinding te bewerken.

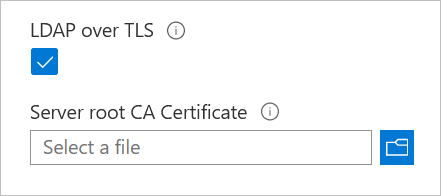

Schakel in het venster Active Directory koppelen of Active Directory bewerken dat wordt weergegeven het selectievakje LDAP via TLS in om LDAP via TLS in te schakelen voor het volume. Selecteer vervolgens Server-basis-CA-certificaat en upload het gegenereerde basis-CA-certificaat dat moet worden gebruikt voor LDAP via TLS.

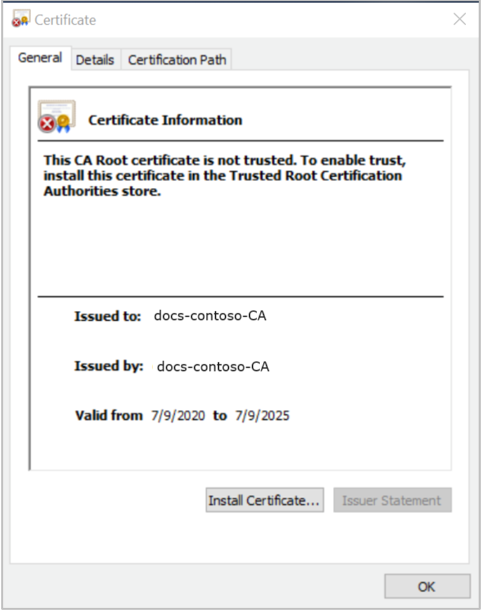

Zorg ervoor dat de naam van de certificeringsinstantie kan worden omgezet door DNS. Deze naam is het veld Uitgegeven door of Verlener in het certificaat:

Als u een ongeldig certificaat hebt geüpload en u bestaande AD-configuraties, SMB-volumes of Kerberos-volumes hebt, treedt er een fout op die vergelijkbaar is met het volgende:

Error updating Active Directory settings The LDAP client configuration "ldapUserMappingConfig" for Vservers is an invalid configuration.

Als u de foutvoorwaarde wilt oplossen, uploadt u een geldig basis-CA-certificaat naar uw NetApp-account, zoals vereist door de Windows Active Directory LDAP-server voor LDAP-verificatie.

LDAP uitschakelen via TLS

Het uitschakelen van LDAP via TLS stopt het versleutelen van LDAP-query's naar Active Directory (LDAP-server). Er zijn geen andere voorzorgsmaatregelen of gevolgen voor bestaande ANF-volumes.

Ga naar het NetApp-account dat wordt gebruikt voor het volume en selecteer Active Directory-verbindingen. Selecteer Vervolgens Bewerken om de bestaande AD-verbinding te bewerken.

Schakel in het venster Active Directory bewerken dat wordt weergegeven het selectievakje LDAP via TLS uit en selecteer Opslaan om LDAP uit te schakelen via TLS voor het volume.