Private Link configureren voor Azure Monitor

Dit artikel bevat stapsgewijze informatie over het maken en configureren van een Azure Monitor Private Link Scope (AMPLS) met behulp van Azure Portal. Het artikel bevat ook alternatieve methoden voor het werken met AMPLS met behulp van CLI-, PowerShell- en ARM-sjablonen.

Voor het configureren van een exemplaar van Azure Private Link zijn de volgende stappen vereist. Elk van deze stappen wordt beschreven in de onderstaande secties.

- Een Azure Monitor Private Link-bereik (AMPLS) maken.

- Verbind resources met de AMPLS.

- Verbind AMPLS met een privé-eindpunt.

- Toegang tot AMPLS-resources configureren.

In dit artikel wordt beschreven hoe de configuratie wordt uitgevoerd via Azure Portal. Het bevat een voorbeeld van een Azure Resource Manager-sjabloon (ARM-sjabloon) om het proces te automatiseren.

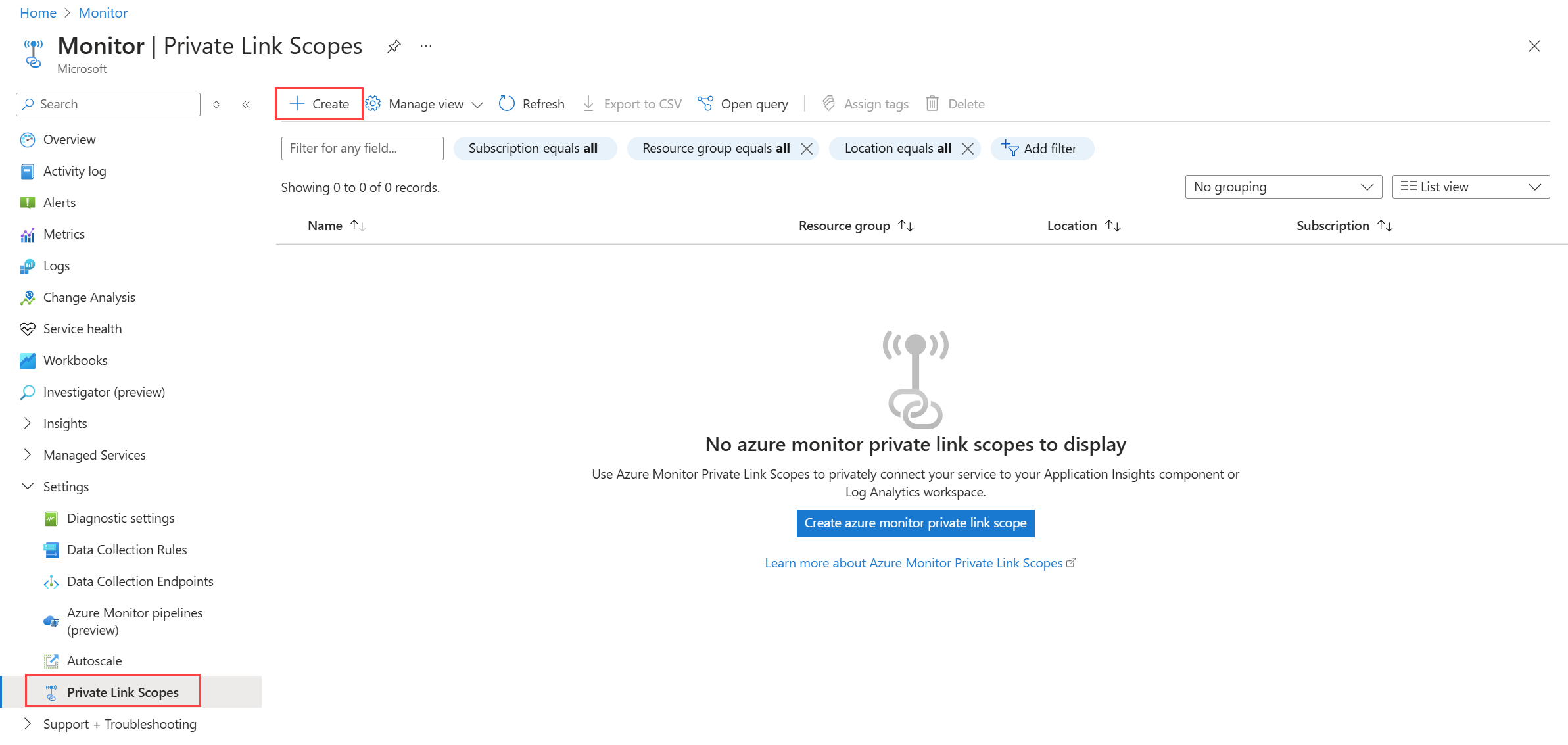

Azure Monitor Private Link Scope (AMPLS) maken

Selecteer Private Link-bereiken in het menu Monitor in Azure Portal en vervolgens Maken.

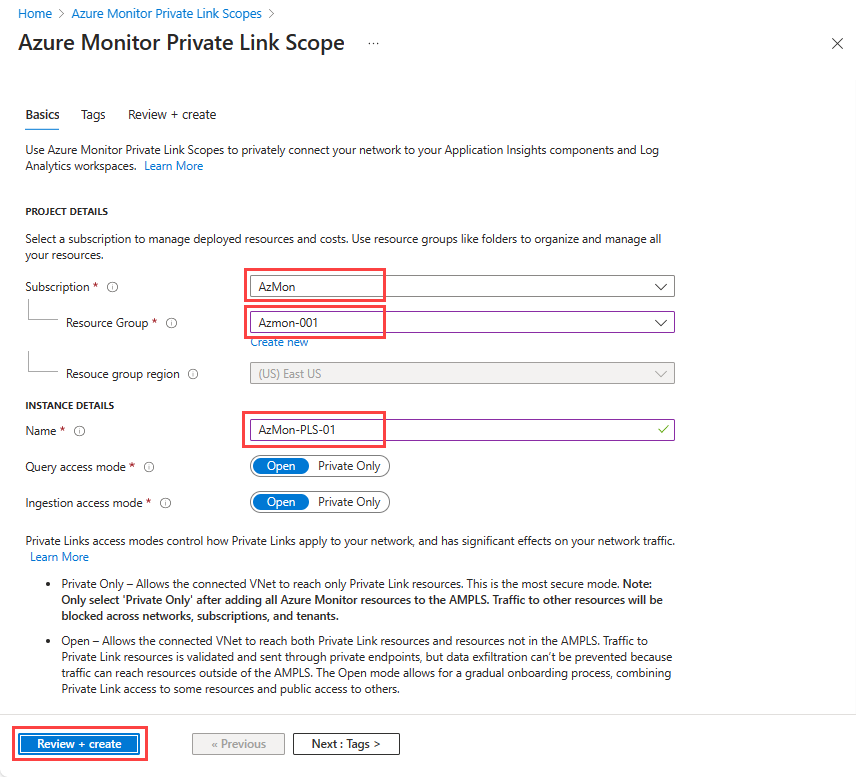

Selecteer een abonnement en resourcegroep en geef de AMPLS een betekenisvolle naam, zoals AppServerProdTelem.

Selecteer Controleren + maken.

Laat de validatie slagen en selecteer Maken.

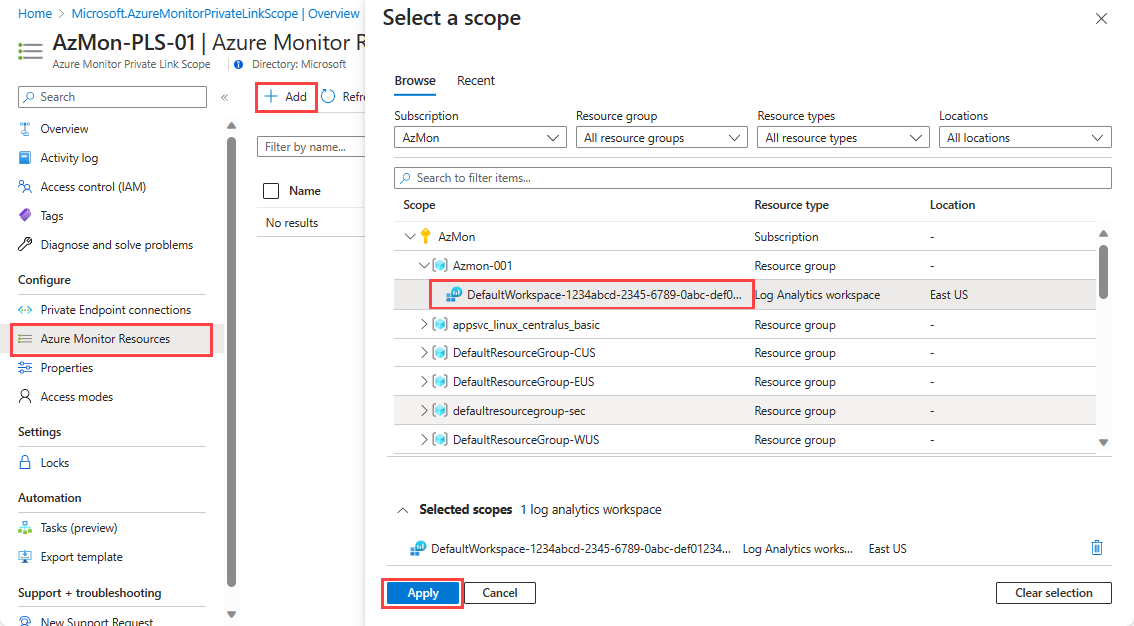

Resources verbinden met de AMPLS

Selecteer Azure Monitor-resources in het menu voor uw AMPLS en voeg deze toe.

Selecteer het onderdeel en selecteer Toepassen om het toe te voegen aan uw bereik. Alleen Azure Monitor-resources, waaronder Log Analytics-werkruimten, Application Insights-onderdelen en eindpunten voor gegevensverzameling (DCE's), zijn beschikbaar.

Notitie

Als u Azure Monitor-resources verwijdert, moet u ze eerst loskoppelen van alle AMPLS-objecten waarmee ze zijn verbonden. Het is niet mogelijk om resources te verwijderen die zijn verbonden met een AMPLS.

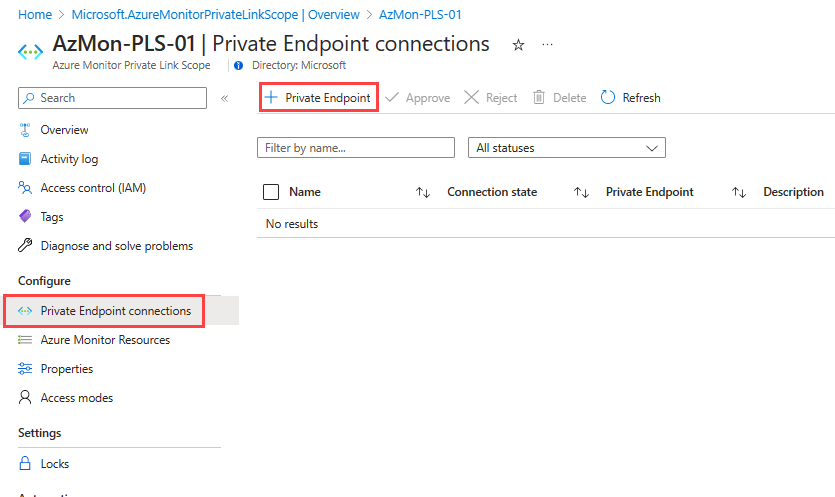

AMPLS verbinden met een privé-eindpunt

Zodra resources zijn verbonden met uw AMPLS, kunt u een privé-eindpunt maken om uw netwerk te verbinden.

Selecteer in het menu voor uw AMPLS privé-eindpuntverbindingen en vervolgens privé-eindpunt. U kunt hier ook verbindingen goedkeuren die zijn gestart in het Private Link-centrum door ze te selecteren en Goedkeuren te selecteren.

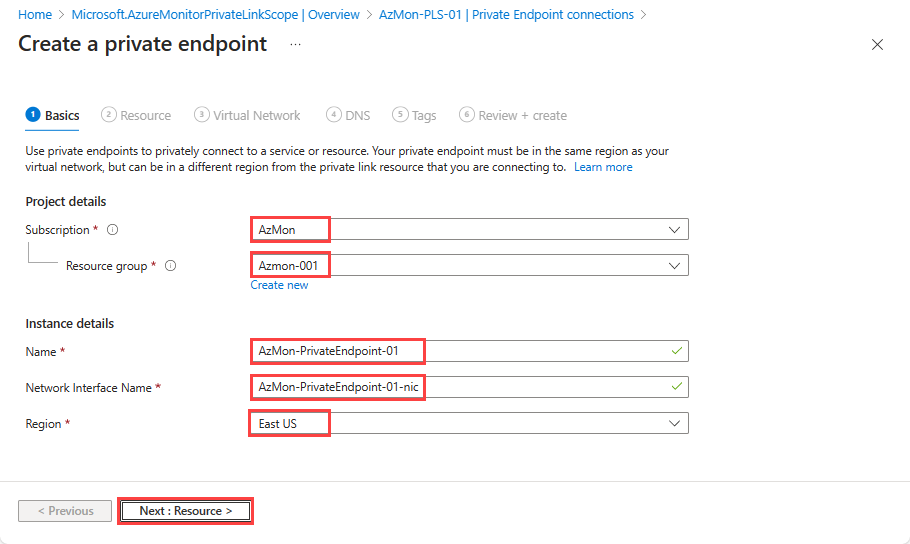

Tabblad Basisbeginselen

- selecteer het abonnement en de resourcegroep en voer vervolgens een naam in voor het eindpunt en een netwerkinterfacenaam.

- Selecteer de regio waarin het privé-eindpunt moet worden gemaakt. De regio moet dezelfde regio zijn als het virtuele netwerk waarmee u verbinding maakt.

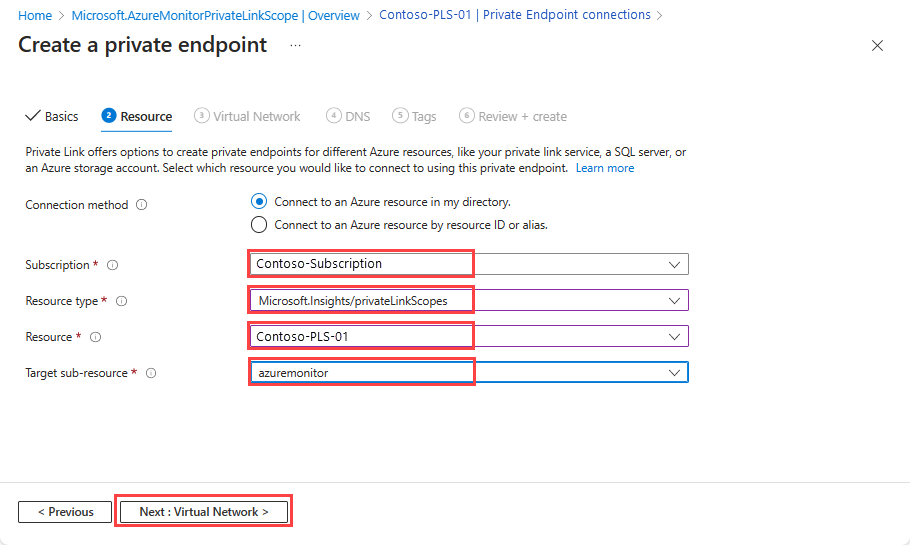

Tabblad Resource

- Selecteer het abonnement dat uw Azure Monitor Private Link-bereikresource bevat.

- Selecteer Microsoft.insights/privateLinkScopes als resourcetype.

- Selecteer in de vervolgkeuzelijst Resource het Private Link-bereik dat u hebt gemaakt.

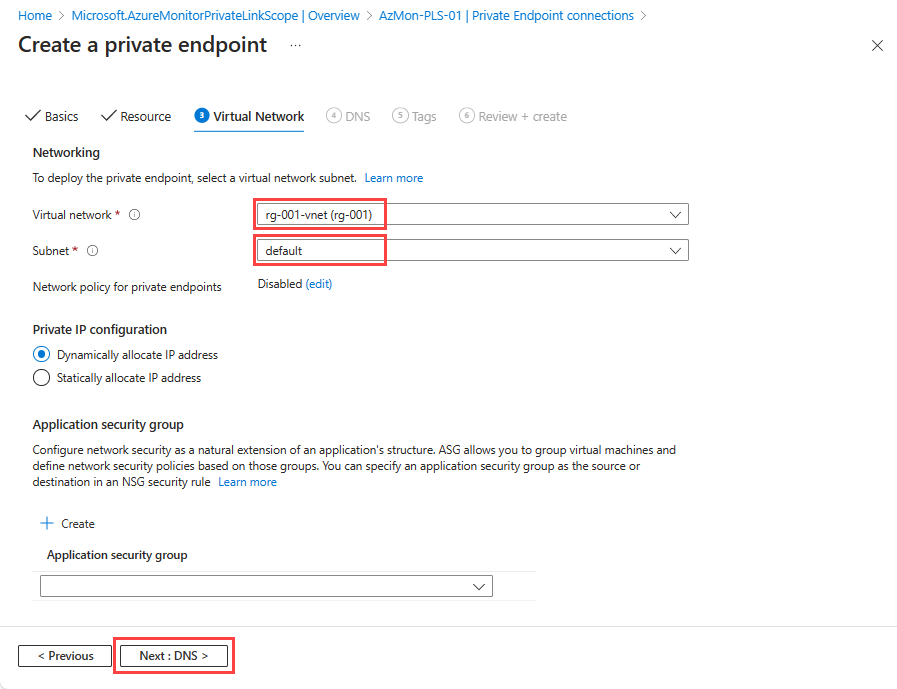

Tabblad Virtueel netwerk

- Selecteer het virtuele netwerk en het subnet dat u wilt verbinden met uw Azure Monitor-resources.

- Voor netwerkbeleid voor privé-eindpunten selecteert u bewerken als u netwerkbeveiligingsgroepen of routetabellen wilt toepassen op het subnet dat het privé-eindpunt bevat. Zie Netwerkbeleid voor privé-eindpunten beheren voor meer informatie.

- Voor privé-IP-configuratie is standaard dynamisch IP-adres toewijzen geselecteerd. Als u een statisch IP-adres wilt toewijzen, selecteert u Statisch IP-adres toewijzen en voert u een naam en een privé-IP-adres in.

- U kunt desgewenst een toepassingsbeveiligingsgroep selecteren of maken. U kunt toepassingsbeveiligingsgroepen gebruiken om virtuele machines te groeperen en netwerkbeveiligingsbeleid te definiëren op basis van deze groepen.

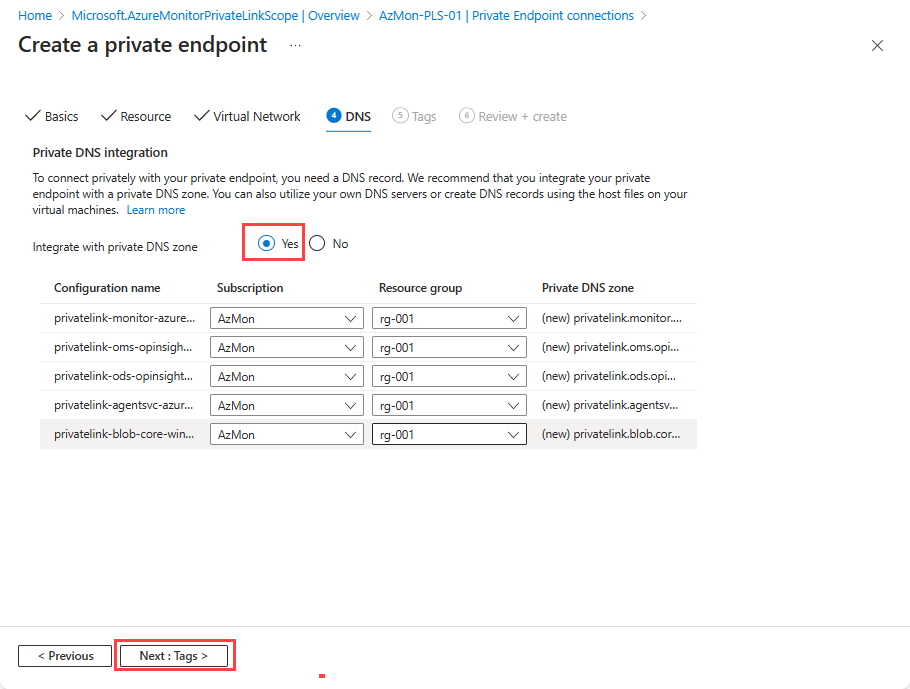

Het tabblad DNS

- Selecteer Ja voor Integreren met privé-DNS-zone, waarmee automatisch een nieuwe privé-DNS-zone wordt gemaakt. De werkelijke DNS-zones kunnen afwijken van wat wordt weergegeven in de volgende schermopname.

Notitie

Als u Nee selecteert en dns-records handmatig wilt beheren, moet u eerst de instelling van uw privékoppeling voltooien. Neem dit privé-eindpunt en de AMPLS-configuratie op en configureer vervolgens uw DNS volgens de instructies in de DNS-configuratie van het privé-eindpunt van Azure. Zorg ervoor dat u geen lege records maakt als voorbereiding voor het instellen van uw privékoppeling. De DNS-records die u maakt, kunnen bestaande instellingen overschrijven en van invloed zijn op uw connectiviteit met Azure Monitor.

Of u Nu Ja of Nee selecteert en uw eigen aangepaste DNS-servers gebruikt, moet u voorwaardelijke doorstuurservers instellen voor de openbare DNS-zone doorstuurservers die worden vermeld in de DNS-configuratie van het privé-eindpunt van Azure. De voorwaardelijke doorstuurservers moeten de DNS-query's doorsturen naar Azure DNS.

Tabblad Beoordelen en maken

- Zodra de validatie is geslaagd, selecteert u Maken.

Toegang tot AMPLS-resources configureren

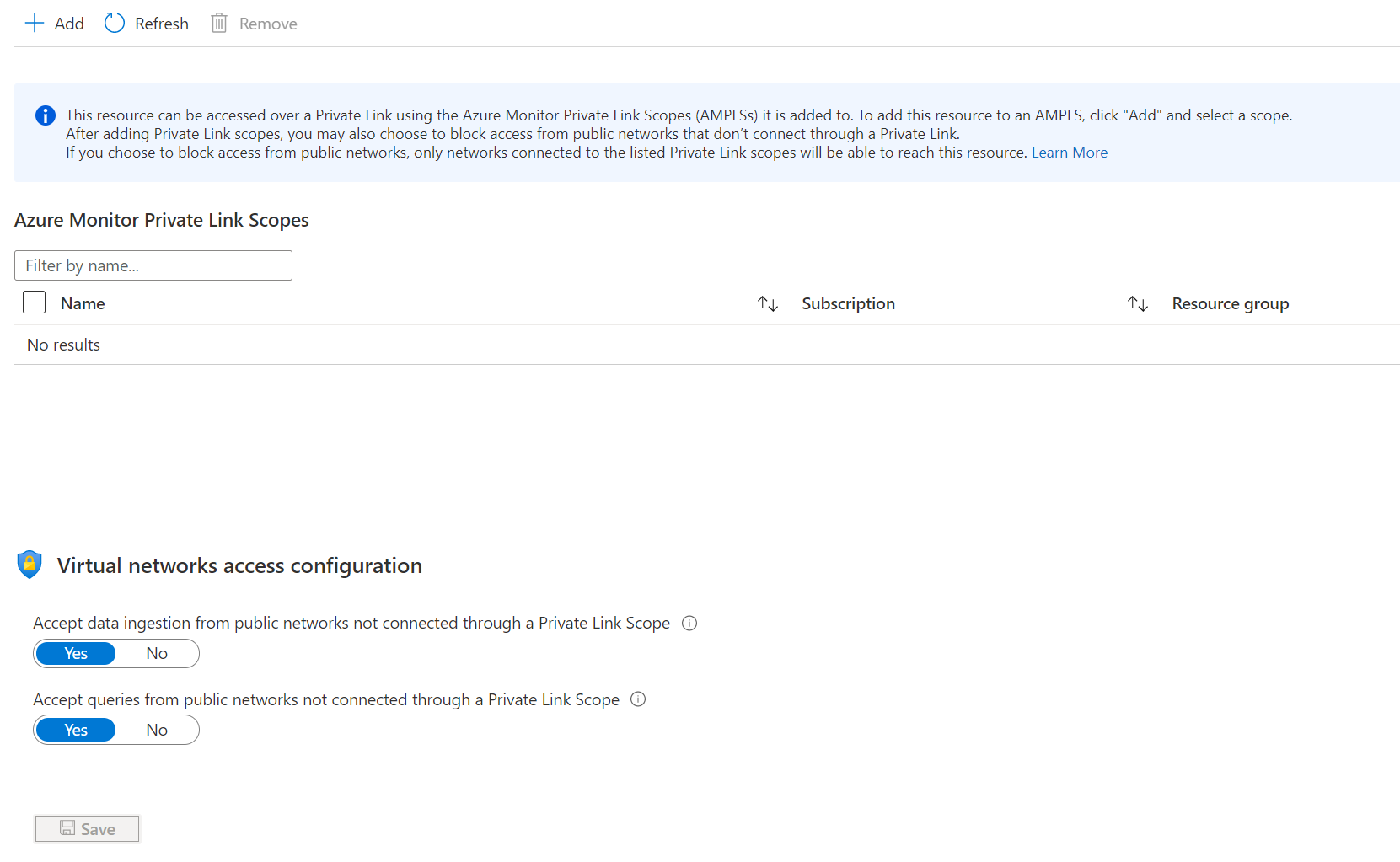

Selecteer in het menu voor uw AMPLS netwerkisolatie om te bepalen welke netwerken de resource kunnen bereiken via een privékoppeling en of andere netwerken deze wel of niet kunnen bereiken.

Verbonden AMPLS

In dit scherm kunt u de verbindingen van de resource met de AMPLS controleren en configureren. Als u verbinding maakt met een AMPLS, kan verkeer van het verbonden virtuele netwerk dat is verbonden, de resource bereiken. Het heeft hetzelfde effect als het verbinden vanuit het bereik dat wordt beschreven in Azure Monitor-resources verbinden.

Als u een nieuwe verbinding wilt toevoegen, selecteert u Toevoegen en selecteert u de AMPLS. Uw resource kan verbinding maken met vijf AMPLS-objecten, zoals beschreven in AMPLS-limieten.

Toegangsconfiguratie voor virtuele netwerken

Deze instellingen beheren de toegang van openbare netwerken die niet zijn verbonden met de vermelde bereiken. Dit omvat toegang tot logboeken, metrische gegevens en de live metrische gegevensstroom. Het bevat ook ervaringen die zijn gebouwd op basis van deze gegevens, zoals werkmappen, dashboards, op API gebaseerde clientervaringen en inzichten in Azure Portal. Ervaringen die buiten Azure Portal worden uitgevoerd en die query's uitvoeren op Log Analytics-gegevens, moeten ook worden uitgevoerd in het privé-gekoppelde virtuele netwerk.

- Als u Gegevensopname accepteren instelt van openbare netwerken die niet zijn verbonden via een Private Link-bereik op Nee, kunnen clients zoals computers of SDK's buiten de verbonden bereiken geen gegevens uploaden of logboeken naar de resource verzenden.

- Als u Accept-query's instelt van openbare netwerken die niet zijn verbonden via een Private Link-bereik op Nee, kunnen clients zoals computers of SDK's buiten de verbonden bereiken geen query's uitvoeren op gegevens in de resource.

Werken met AMPLS met behulp van CLI

Een AMPLS maken met open-toegangsmodi

Met de volgende CLI-opdracht maakt u een nieuwe AMPLS-resource met de naam "my-scope", waarbij de toegangsmodi voor query's en opname zijn ingesteld op Open.

az resource create -g "my-resource-group" --name "my-scope" -l global --api-version "2021-07-01-preview" --resource-type Microsoft.Insights/privateLinkScopes --properties "{\"accessModeSettings\":{\"queryAccessMode\":\"Open\", \"ingestionAccessMode\":\"Open\"}}"

Resourcetoegangsvlagmen instellen

Als u de toegangsvlagmen voor werkruimten of onderdelen wilt beheren, gebruikt u de vlaggen [--ingestion-access {Disabled, Enabled}] en [--query-access {Disabled, Enabled}]in az monitor log-analytics-werkruimte of het onderdeel az monitor app-insights.

Werken met AMPLS met Behulp van PowerShell

Een AMPLS maken

Met het volgende PowerShell-script wordt een nieuwe AMPLS-resource gemaakt met de naam "my-scope", waarbij de querytoegangsmodus is ingesteld op Open maar de opnametoegangsmodi zijn ingesteld op PrivateOnly. Deze instelling betekent dat opname alleen voor resources in de AMPLS is toegestaan.

# scope details

$scopeSubscriptionId = "ab1800bd-ceac-48cd-...-..."

$scopeResourceGroup = "my-resource-group"

$scopeName = "my-scope"

$scopeProperties = @{

accessModeSettings = @{

queryAccessMode = "Open";

ingestionAccessMode = "PrivateOnly"

}

}

# login

Connect-AzAccount

# select subscription

Select-AzSubscription -SubscriptionId $scopeSubscriptionId

# create private link scope resource

$scope = New-AzResource -Location "Global" -Properties $scopeProperties -ResourceName $scopeName -ResourceType "Microsoft.Insights/privateLinkScopes" -ResourceGroupName $scopeResourceGroup -ApiVersion "2021-07-01-preview" -Force

AMPLS-toegangsmodi instellen

Gebruik de volgende PowerShell-code om de vlaggen voor de toegangsmodus in te stellen op uw AMPLS nadat deze is gemaakt.

# get private link scope resource

$scope = Get-AzResource -ResourceType Microsoft.Insights/privateLinkScopes -ResourceGroupName $scopeResourceGroup -ResourceName $scopeName -ApiVersion "2021-07-01-preview"

# set access mode settings

$scope.Properties.AccessModeSettings.QueryAccessMode = "Open";

$scope.Properties.AccessModeSettings.IngestionAccessMode = "Open";

$scope | Set-AzResource -Force

ARM-sjablonen

Een AMPLS maken

De volgende ARM-sjabloon voert het volgende uit:

- Een AMPLS met de naam

"my-scope", waarbij de toegangsmodi voor query's en opname zijn ingesteld opOpen. - Een Log Analytics-werkruimte met de naam

"my-workspace". - Hiermee voegt u een scoped resource toe aan de

"my-scope"AMPLS-naam"my-workspace-connection".

{

"$schema": https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#,

"contentVersion": "1.0.0.0",

"parameters": {

"private_link_scope_name": {

"defaultValue": "my-scope",

"type": "String"

},

"workspace_name": {

"defaultValue": "my-workspace",

"type": "String"

}

},

"variables": {},

"resources": [

{

"type": "microsoft.insights/privatelinkscopes",

"apiVersion": "2021-07-01-preview",

"name": "[parameters('private_link_scope_name')]",

"location": "global",

"properties": {

"accessModeSettings":{

"queryAccessMode":"Open",

"ingestionAccessMode":"Open"

}

}

},

{

"type": "microsoft.operationalinsights/workspaces",

"apiVersion": "2020-10-01",

"name": "[parameters('workspace_name')]",

"location": "westeurope",

"properties": {

"sku": {

"name": "pergb2018"

},

"publicNetworkAccessForIngestion": "Enabled",

"publicNetworkAccessForQuery": "Enabled"

}

},

{

"type": "microsoft.insights/privatelinkscopes/scopedresources",

"apiVersion": "2019-10-17-preview",

"name": "[concat(parameters('private_link_scope_name'), '/', concat(parameters('workspace_name'), '-connection'))]",

"dependsOn": [

"[resourceId('microsoft.insights/privatelinkscopes', parameters('private_link_scope_name'))]",

"[resourceId('microsoft.operationalinsights/workspaces', parameters('workspace_name'))]"

],

"properties": {

"linkedResourceId": "[resourceId('microsoft.operationalinsights/workspaces', parameters('workspace_name'))]"

}

}

]

}

AMPLS-configuratie controleren en valideren

Volg de stappen in deze sectie om de instellingen van uw privékoppeling te controleren en te valideren.

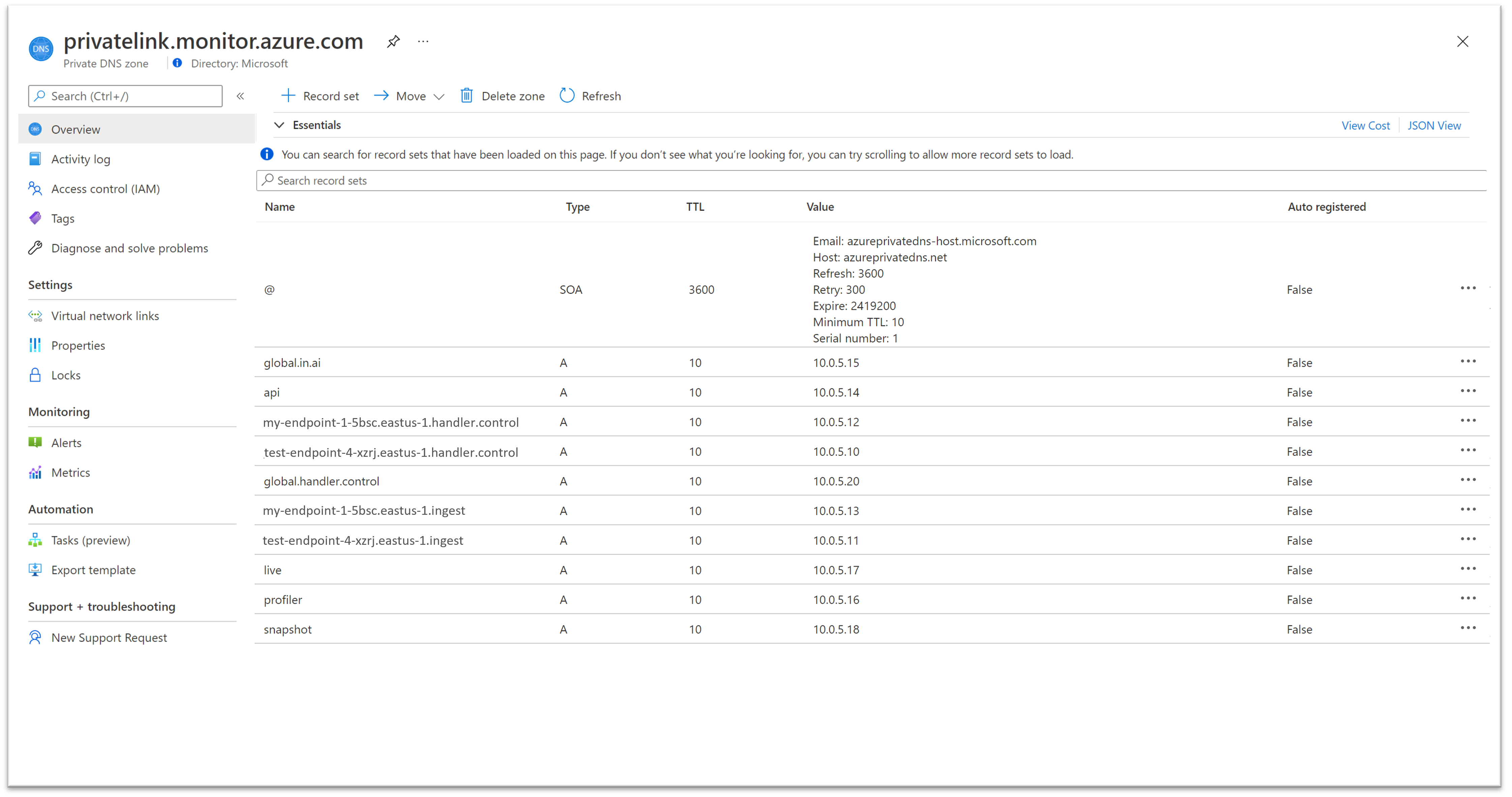

DNS-instellingen van eindpunt controleren

Voor het privé-eindpunt dat in dit artikel is gemaakt, moeten de volgende vijf DNS-zones zijn geconfigureerd:

privatelink.monitor.azure.comprivatelink.oms.opinsights.azure.comprivatelink.ods.opinsights.azure.comprivatelink.agentsvc.azure-automation.netprivatelink.blob.core.windows.net

Elk van deze zones wijst specifieke Azure Monitor-eindpunten toe aan privé-IP-adressen uit de groep IP-adressen van het virtuele netwerk. De IP-adressen die in de onderstaande afbeeldingen worden weergegeven, zijn slechts voorbeelden. Uw configuratie moet in plaats daarvan privé-IP-adressen van uw eigen netwerk weergeven.

privatelink-monitor-azure-com

Deze zone heeft betrekking op de globale eindpunten die worden gebruikt door Azure Monitor, wat betekent dat eindpunten wereldwijd/regionaal aanvragen verwerken en niet resourcespecifieke aanvragen. Voor deze zone moeten eindpunten zijn toegewezen voor het volgende:

- in.ai: Application Insights-opname-eindpunt (zowel een globaal als een regionale vermelding).

- api: Application Insights- en Log Analytics-API-eindpunt.

- live: Eindpunt voor live metrische gegevens van Application Insights.

- profiler: Application Insights Profiler voor .NET-eindpunt.

- momentopname: Eindpunt van Application Insights-momentopname.

- diagservices-query: Application Insights Profiler voor .NET en Snapshot Debugger (gebruikt bij het openen van profiler/foutopsporingsprogramma resultaten in Azure Portal).

Deze zone omvat ook de resourcespecifieke eindpunten voor de volgende DCE's:

<unique-dce-identifier>.<regionname>.handler.control: Privéconfiguratie-eindpunt, onderdeel van een DCE-resource.<unique-dce-identifier>.<regionname>.ingest: Privéopname-eindpunt, onderdeel van een DCE-resource.

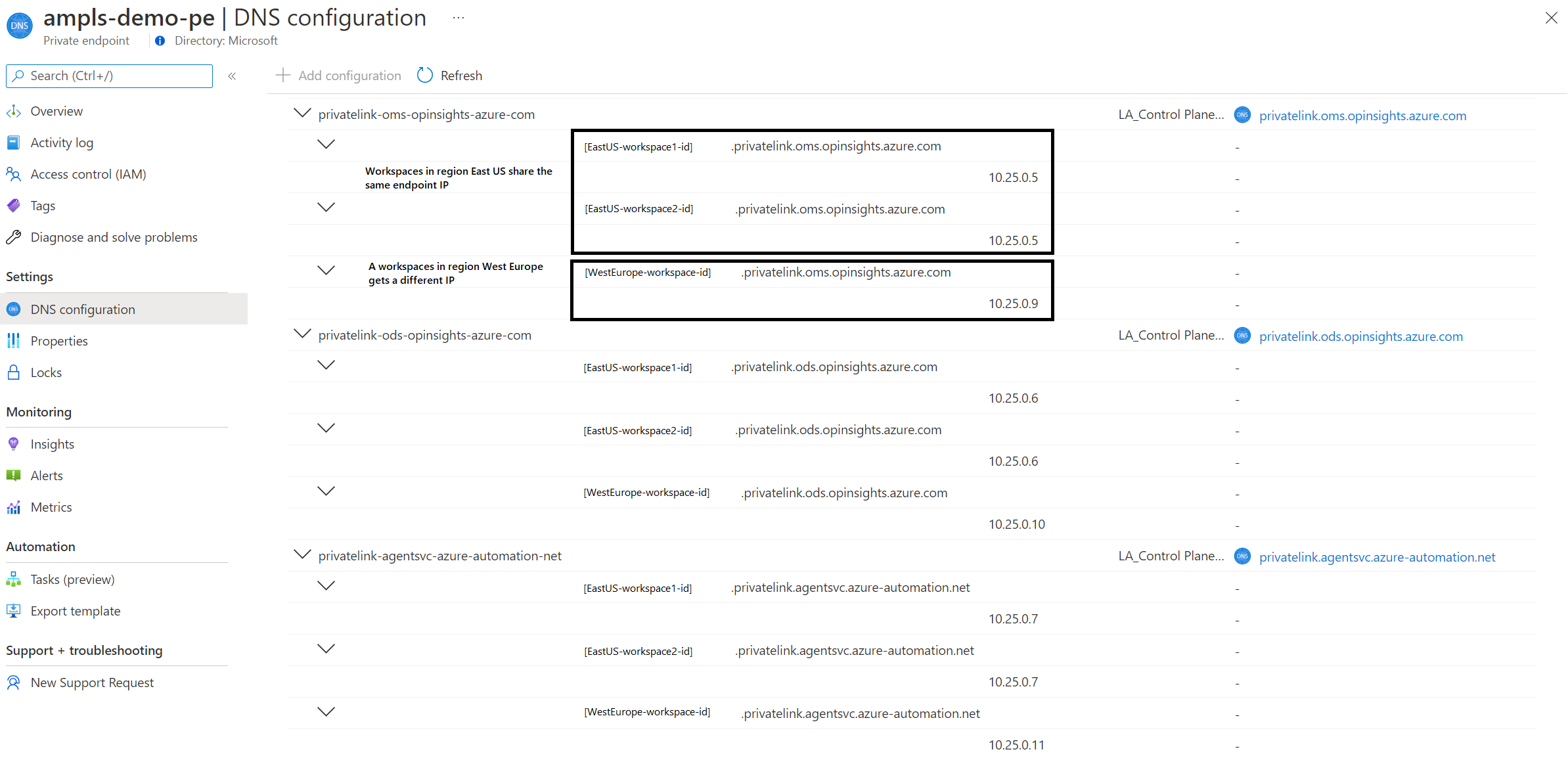

Log Analytics-eindpunten

Log Analytics maakt gebruik van de volgende vier DNS-zones:

privatelink-oms-opinsights-azure-com: Behandelt werkruimtespecifieke toewijzing aan OMS-eindpunten. U ziet nu een vermelding voor elke werkruimte die is gekoppeld aan de AMPLS die is verbonden met dit privé-eindpunt.privatelink-ods-opinsights-azure-com: Behandelt werkruimtespecifieke toewijzing aan ODS-eindpunten. Dit zijn de opname-eindpunten van Log Analytics. U ziet nu een vermelding voor elke werkruimte die is gekoppeld aan de AMPLS die is verbonden met dit privé-eindpunt.privatelink-agentsvc-azure-automation-net*: Behandelt werkruimtespecifieke toewijzing aan de eindpunten voor agentserviceautomatisering. U ziet nu een vermelding voor elke werkruimte die is gekoppeld aan de AMPLS die is verbonden met dit privé-eindpunt.privatelink-blob-core-windows-net: Hiermee configureert u de connectiviteit met het opslagaccount van de globale agents. Hierdoor kunnen agents nieuwe of bijgewerkte oplossingspakketten downloaden, die ook wel management packs worden genoemd. Er is slechts één vermelding vereist voor het verwerken van alle Log Analytics-agents, ongeacht het aantal werkruimten dat wordt gebruikt. Deze vermelding wordt alleen toegevoegd aan setups van private link die zijn gemaakt op of na 19 april 2021 (of vanaf juni 2021 in onafhankelijke Azure-clouds).

In de volgende schermopname ziet u eindpunten die zijn toegewezen voor een AMPLS met twee werkruimten in VS - oost en één werkruimte in Europa - west. U ziet dat de werkruimten VS - oost de IP-adressen delen. Het eindpunt van de werkruimte West-Europa wordt toegewezen aan een ander IP-adres. Het blob-eindpunt is geconfigureerd, hoewel het niet wordt weergegeven in deze afbeelding.

Communicatie via AMPLS valideren

Als u wilt controleren of uw aanvragen nu via het privé-eindpunt worden verzonden, controleert u deze met uw browser of een hulpprogramma voor netwerktracking. Wanneer u bijvoorbeeld een query op uw werkruimte of toepassing probeert uit te voeren, moet u ervoor zorgen dat de aanvraag wordt verzonden naar het privé-IP-adres dat is toegewezen aan het API-eindpunt. In dit voorbeeld is dit 172.17.0.9.

Notitie

Sommige browsers kunnen andere DNS-instellingen gebruiken. Zie Dns-instellingen voor browsers voor meer informatie. Controleer of uw DNS-instellingen van toepassing zijn.

Als u ervoor wilt zorgen dat uw werkruimten of onderdelen geen aanvragen ontvangen van openbare netwerken (niet verbonden via AMPLS), stelt u de openbare opname- en queryvlaggen van de resource in op Nee , zoals wordt uitgelegd in Toegang tot uw resources configureren.

Gebruik vanaf een client in uw beveiligde netwerk

nslookupeen van de eindpunten die worden vermeld in uw DNS-zones. Het moet worden omgezet door uw DNS-server naar de toegewezen privé-IP-adressen in plaats van de openbare IP-adressen die standaard worden gebruikt.

Lokaal testen

Als u privékoppelingen lokaal wilt testen zonder dat dit van invloed is op andere clients in uw netwerk, moet u ervoor zorgen dat u uw DNS niet bijwerkt wanneer u uw privé-eindpunt maakt. Bewerk in plaats daarvan het hosts-bestand op uw computer zodat aanvragen worden verzonden naar de privékoppelingseindpunten:

- Stel een privékoppeling in, maar wanneer u verbinding maakt met een privé-eindpunt, kiest u ervoor om niet automatisch te integreren met de DNS.

- Configureer de relevante eindpunten op de hosts-bestanden van uw computer.

Aanvullende configuratie

Grootte van netwerksubnet

Het kleinste ondersteunde IPv4-subnet is /27 met ciDR-subnetdefinities. Hoewel virtuele Netwerken van Azure net zo klein kunnen zijn als /29, reserveert Azure vijf IP-adressen. Voor het instellen van de Privékoppeling van Azure Monitor zijn ten minste 11 meer IP-adressen vereist, zelfs als u verbinding maakt met één werkruimte. Controleer de DNS-instellingen van uw eindpunt voor de lijst met Azure Monitor Private Link-eindpunten.

Azure Portal

Als u Azure Monitor Portal-ervaringen wilt gebruiken voor Application Insights, Log Analytics en DCE's, staat u toe dat de Azure-portal- en Azure Monitor-extensies toegankelijk zijn op de privénetwerken. Voeg AzureActiveDirectory, AzureResourceManager, AzureFrontDoor.FirstParty en AzureFrontdoor.Frontend-servicetags toe aan uw netwerkbeveiligingsgroep.

Programmatische toegang

Als u de REST API, de Azure CLI of PowerShell wilt gebruiken met Azure Monitor in privénetwerken, voegt u de servicetags AzureActiveDirectory en AzureResourceManager toe aan uw firewall.

DNS-instellingen voor browser

Als u via een privékoppeling verbinding maakt met uw Azure Monitor-resources, moet verkeer naar deze resources via het privé-eindpunt dat is geconfigureerd op uw netwerk, doorlopen. Als u het privé-eindpunt wilt inschakelen, werkt u uw DNS-instellingen bij zoals beschreven in Verbinding maken met een privé-eindpunt. Sommige browsers gebruiken hun eigen DNS-instellingen in plaats van de instellingen die u instelt. De browser kan proberen verbinding te maken met openbare Azure Monitor-eindpunten en de privékoppeling volledig omzeilen. Controleer of uw browserinstellingen oude DNS-instellingen niet overschrijven of in de cache opslaan.

Beperking van query's: operator externaldata

- De operator externaldata wordt niet ondersteund via een privékoppeling omdat deze gegevens leest uit opslagaccounts, maar niet garandeert dat de opslag privé wordt geopend.

- Met de Azure Data Explorer-proxy (ADX-proxy) kunnen logboekquery's query's uitvoeren op Azure Data Explorer. De ADX-proxy wordt niet ondersteund via een privékoppeling, omdat hiermee niet wordt gegarandeerd dat de doelresource privé wordt geopend.

Volgende stappen

- Meer informatie over privéopslag voor aangepaste logboeken en door de klant beheerde sleutels.

- Meer informatie over de nieuwe eindpunten voor gegevensverzameling.

Als u Private Link-bereiken wilt maken en beheren, gebruikt u de REST API of de Azure CLI (az monitor private-link-scope).