Een app registreren om autorisatietokens aan te vragen en te werken met API's

Voor toegang tot Azure REST API's zoals de Log Analytics-API of voor het verzenden van aangepaste metrische gegevens, kunt u een autorisatietoken genereren op basis van een client-id en geheim. Het token wordt vervolgens doorgegeven in uw REST API-aanvraag. In dit artikel leest u hoe u een client-app registreert en een clientgeheim maakt, zodat u een token kunt genereren.

Een app registreren

Maak een service-principal en registreer een app met behulp van Azure Portal, Azure CLI of PowerShell.

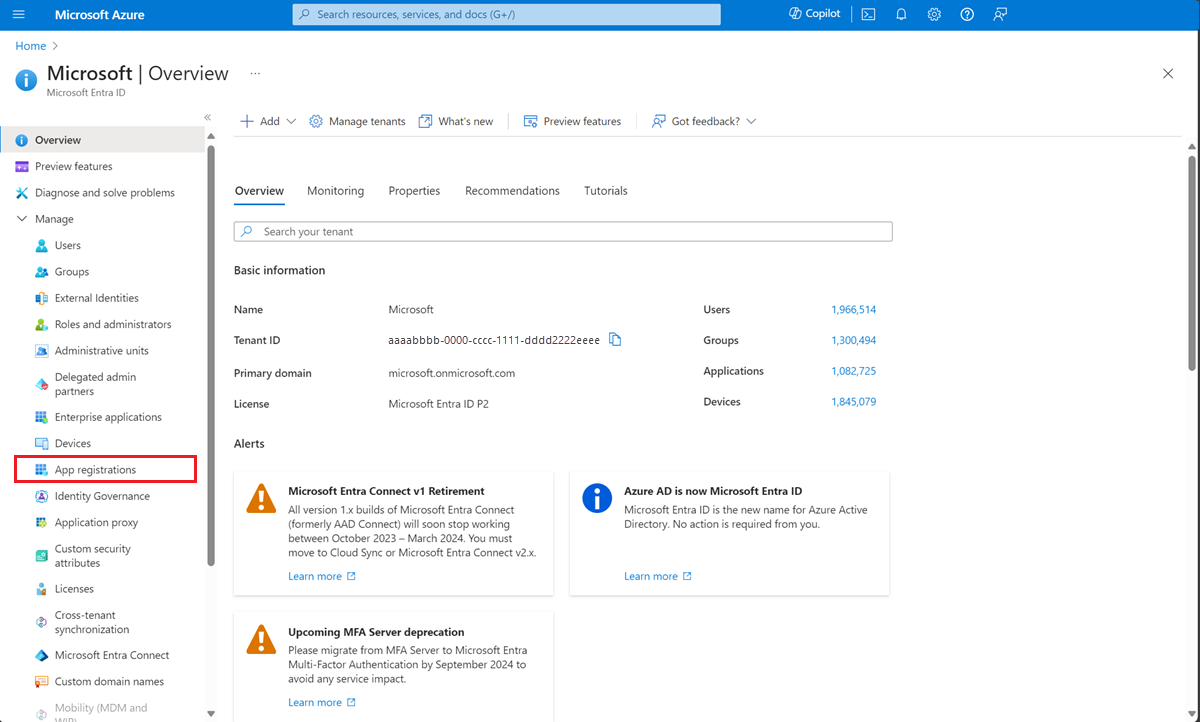

Als u een app wilt registreren, opent u de pagina Overzicht van Active Directory in Azure Portal.

Selecteer App-registraties in de zijbalk.

Nieuwe registratie selecteren

Voer op de pagina Een toepassing registreren een naam voor de toepassing in.

Selecteer Registreren

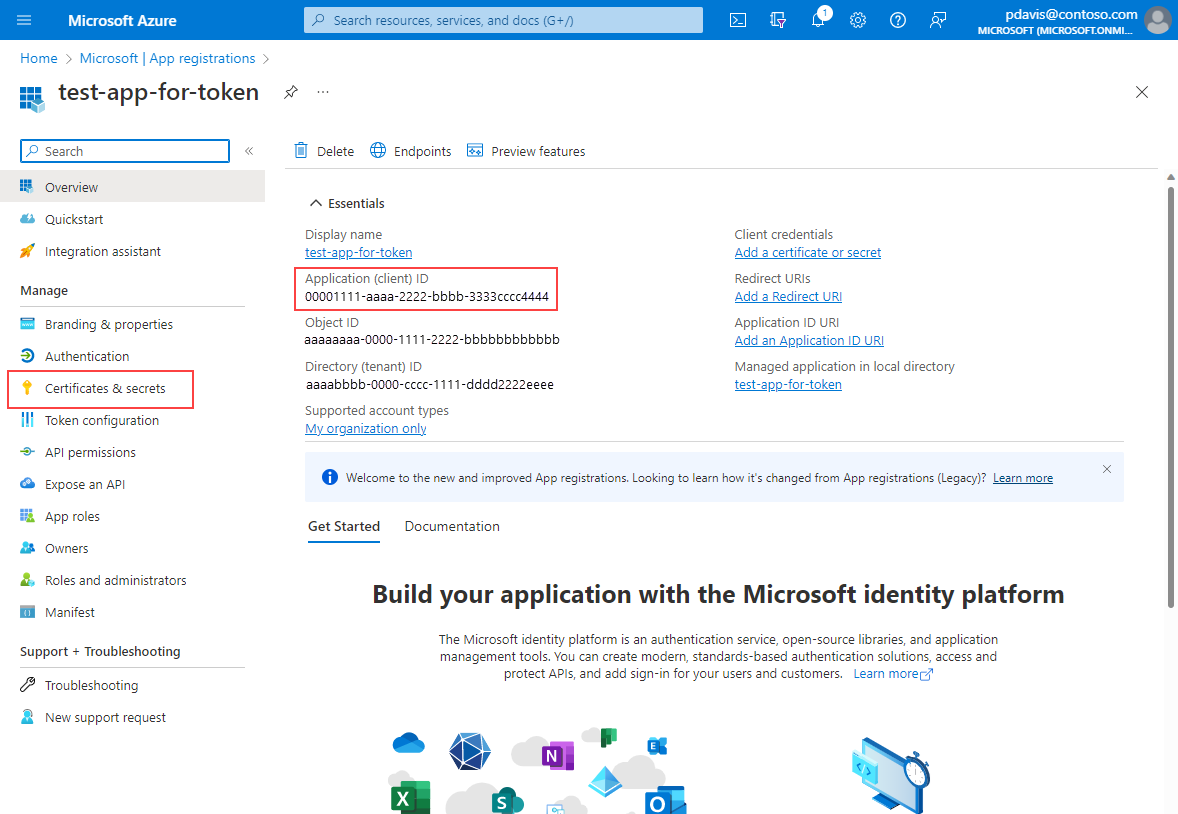

Selecteer certificaten en geheimen op de overzichtspagina van de app

Noteer de toepassings-id (client). Deze wordt gebruikt in de HTTP-aanvraag voor een token.

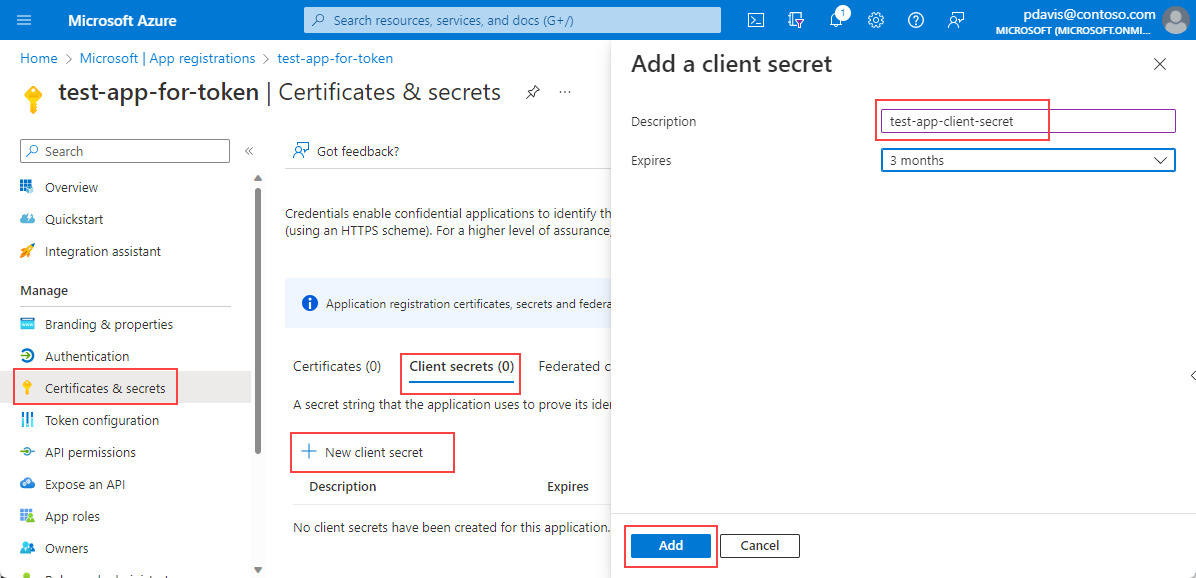

Selecteer nieuw clientgeheim op het tabblad Clientgeheimen

Voer een beschrijving in en selecteer Toevoegen

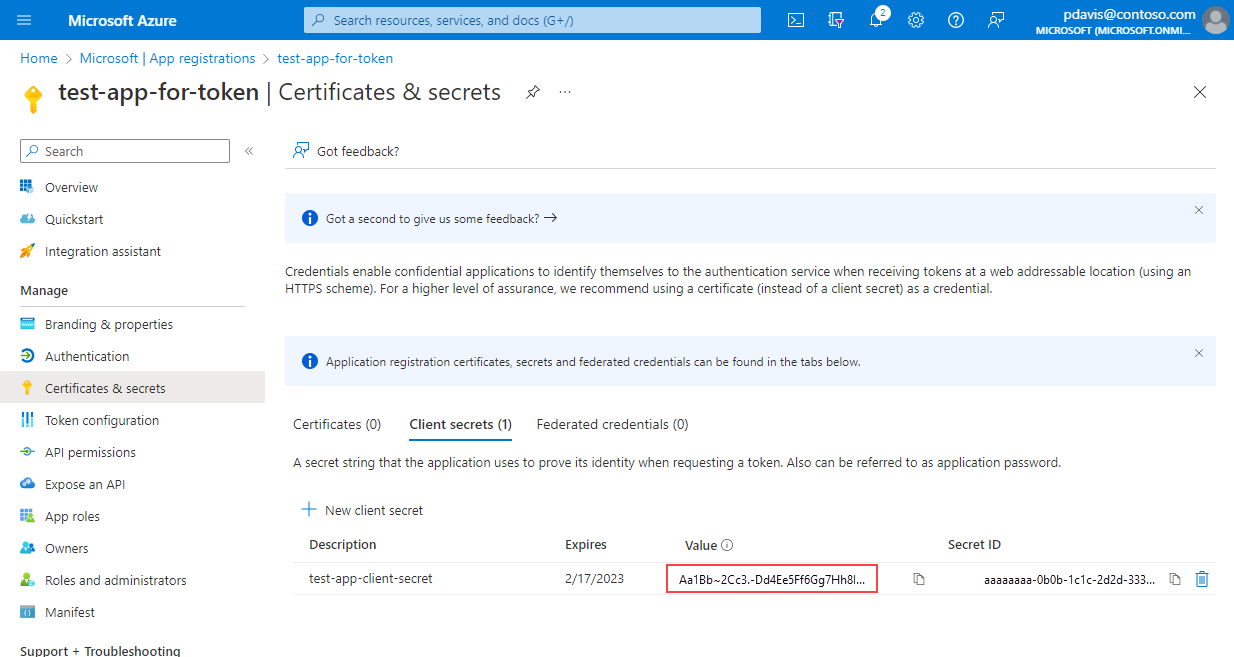

Kopieer en sla de waarde van het clientgeheim op.

Notitie

Clientgeheimwaarden kunnen alleen direct na het maken worden weergegeven. Sla het geheim op voordat u de pagina verlaat.

Volgende stappen

Voordat u een token kunt genereren met behulp van uw app, client-id en geheim, wijst u de app toe aan een rol met behulp van Toegangsbeheer (IAM) voor de resource waartoe u toegang wilt krijgen. De rol is afhankelijk van het resourcetype en de API die u wilt gebruiken.

Bijvoorbeeld:

Als u uw app wilt laten lezen uit een Log Analytics-werkruimte, voegt u uw app toe als lid aan de rol Lezer met behulp van Toegangsbeheer (IAM) voor uw Log Analytics-werkruimte. Zie Access the API (Access the API) voor meer informatie

Als u toegang wilt verlenen tot het verzenden van aangepaste metrische gegevens voor een resource, voegt u uw app toe als lid aan de rol Monitoring Metrics Publisher met behulp van Toegangsbeheer (IAM) voor uw resource. Zie Metrische gegevens verzenden naar de metrische Azure Monitor-database met behulp van REST API voor meer informatie

Zie Azure-rollen toewijzen met behulp van Azure Portal voor meer informatie

Zodra u een rol hebt toegewezen, kunt u uw app, client-id en clientgeheim gebruiken om een Bearer-token te genereren voor toegang tot de REST API.

Notitie

Wanneer u Microsoft Entra-verificatie gebruikt, kan het tot 60 minuten duren voordat de AZURE-TOEPASSING Insights REST API nieuwe RBAC-machtigingen (op rollen gebaseerd toegangsbeheer) herkent. Hoewel machtigingen worden doorgegeven, kunnen REST API-aanroepen mislukken met foutcode 403.