Windows-gebeurtenislogboekgegevensbronnen verzamelen met Log Analytics-agent

Windows-gebeurtenislogboeken zijn een van de meest voorkomende gegevensbronnen voor Log Analytics-agents op virtuele Windows-machines, omdat veel toepassingen naar het Windows-gebeurtenislogboek schrijven. U kunt gebeurtenissen verzamelen uit standaardlogboeken, zoals systeem en toepassing, en eventuele aangepaste logboeken die zijn gemaakt door toepassingen die u moet bewaken.

Belangrijk

De verouderde Log Analytics-agent is vanaf 31 augustus 2024 afgeschaft. Microsoft biedt geen ondersteuning meer voor de Log Analytics-agent. Als u de Log Analytics-agent gebruikt om gegevens op te nemen naar Azure Monitor, migreert u nu naar de Azure Monitor-agent.

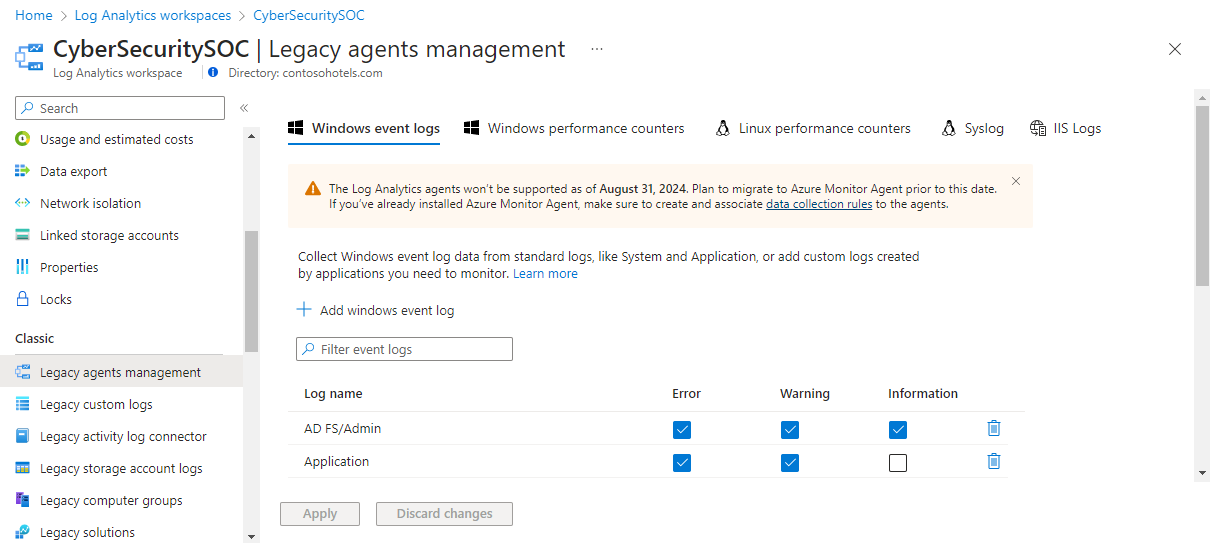

Windows-gebeurtenislogboeken configureren

Configureer Windows-gebeurtenislogboeken vanuit het beheermenu verouderde agents voor de Log Analytics-werkruimte.

Azure Monitor verzamelt alleen gebeurtenissen uit Windows-gebeurtenislogboeken die zijn opgegeven in de instellingen. U kunt een gebeurtenislogboek toevoegen door de naam van het logboek in te voeren en te +selecteren. Voor elk logboek worden alleen de gebeurtenissen met de geselecteerde ernstgegevens verzameld. Controleer de ernst van het specifieke logboek dat u wilt verzamelen. U kunt geen andere criteria opgeven om gebeurtenissen te filteren.

Wanneer u de naam van een gebeurtenislogboek invoert, biedt Azure Monitor suggesties voor algemene namen van gebeurtenislogboeken. Als het logboek dat u wilt toevoegen niet wordt weergegeven in de lijst, kunt u het nog steeds toevoegen door de volledige naam van het logboek in te voeren. U vindt de volledige naam van het logboek met behulp van logboeken. Open in logboeken de pagina Eigenschappen voor het logboek en kopieer de tekenreeks uit het veld Volledige naam .

Belangrijk

U kunt het verzamelen van beveiligingsevenementen vanuit de werkruimte niet configureren met behulp van de Log Analytics-agent. U moet Microsoft Defender voor Cloud of Microsoft Sentinel gebruiken om beveiligingsevenementen te verzamelen. De Azure Monitor-agent kan ook worden gebruikt om beveiligingsevenementen te verzamelen.

Kritieke gebeurtenissen uit het Windows-gebeurtenislogboek hebben de ernst 'Fout' in Azure Monitor-logboeken.

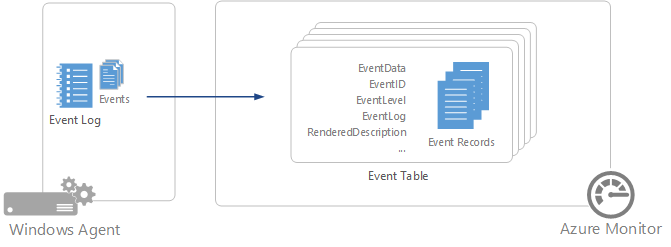

Gegevens verzamelen

Azure Monitor verzamelt elke gebeurtenis die overeenkomt met een geselecteerde ernst uit een bewaakt gebeurtenislogboek wanneer de gebeurtenis wordt gemaakt. De agent registreert de plaats in elk gebeurtenislogboek waaruit deze wordt verzameld. Als de agent een tijdje offline gaat, worden gebeurtenissen verzameld van waaruit de agent het laatst is gebleven, zelfs als deze gebeurtenissen zijn gemaakt terwijl de agent offline was. Er is een potentieel dat deze gebeurtenissen niet worden verzameld als het gebeurtenislogboek wordt verpakt met niet-verzamelde gebeurtenissen die worden overschreven terwijl de agent offline is.

Notitie

Azure Monitor verzamelt geen controlegebeurtenissen die zijn gemaakt door SQL Server van de bron MSSQLSERVER met gebeurtenis-id 18453 met trefwoorden Klassiek of Controle geslaagd en trefwoord 0xa0000000000000.

Eigenschappen van Windows-gebeurtenisrecords

Windows-gebeurtenisrecords hebben een type gebeurtenis en hebben de eigenschappen in de volgende tabel:

| Eigenschappen | Beschrijving |

|---|---|

| Computer | De naam van de computer waaruit de gebeurtenis is verzameld. |

| EventCategory | Categorie van de gebeurtenis. |

| EventData | Alle gebeurtenisgegevens in onbewerkte indeling. |

| EventID | Het nummer van de gebeurtenis. |

| EventLevel | Ernst van de gebeurtenis in numerieke vorm. |

| EventLevelName | Ernst van de gebeurtenis in tekstvorm. |

| EventLog | Naam van het gebeurtenislogboek waaruit de gebeurtenis is verzameld. |

| ParameterXml | Gebeurtenisparameterwaarden in XML-indeling. |

| ManagementGroupName | Naam van de beheergroep voor System Center Operations Manager-agents. Voor andere agents is AOI-<workspace ID>deze waarde . |

| RenderedDescription | Beschrijving van gebeurtenis met parameterwaarden. |

| Bron | Bron van de gebeurtenis. |

| SourceSystem | Het type agent waaruit de gebeurtenis is verzameld. OpsManager: Windows-agent, direct connect of Operations Manager beheerd. Linux : alle Linux-agents. AzureStorage : Diagnostische gegevens van Azure. |

| TimeGenerated | De datum en tijd waarop de gebeurtenis is gemaakt in Windows. |

| Gebruikersnaam | Gebruikersnaam van het account dat de gebeurtenis heeft geregistreerd. |

Logboekquery's met Windows-gebeurtenissen

De volgende tabel bevat verschillende voorbeelden van logboekquery's waarmee Windows-gebeurtenisrecords worden opgehaald.

| Query | Beschrijving |

|---|---|

| Gebeurtenis | Alle Windows-gebeurtenissen. |

| Gebeurtenis | where EventLevelName == "Error" | Alle Windows-gebeurtenissen met de ernst van de fout. |

| Gebeurtenis | summarize count() by Source | Aantal Windows-gebeurtenissen per bron. |

| Gebeurtenis | where EventLevelName == "Error" | summarize count() by Source | Aantal Windows-foutgebeurtenissen per bron. |

Volgende stappen

- Configureer Log Analytics om andere gegevensbronnen te verzamelen voor analyse.

- Meer informatie over logboekquery's voor het analyseren van de gegevens die zijn verzameld uit gegevensbronnen en oplossingen.

- Verzameling prestatiemeteritems van uw Windows-agents configureren.