Azure Policy gebruiken om de Azure Monitor-agent te installeren en te beheren

U kunt Azure Policy gebruiken om de Azure Monitor-agent automatisch te installeren op bestaande en nieuwe virtuele machines en om relevante regels voor gegevensverzameling (DCR's) automatisch eraan te koppelen. In dit artikel worden de ingebouwde beleidsregels en initiatieven beschreven die u kunt gebruiken voor deze functionaliteit en Azure Monitor-functies waarmee u deze kunt beheren.

Gebruik de volgende beleidsregels en beleidsinitiatieven om de agent automatisch te installeren en te koppelen aan een DCR telkens wanneer u een virtuele machine, een virtuele-machineschaalset of een server met Azure Arc maakt.

Notitie

Azure Monitor heeft een preview-DCR-ervaring die het maken van toewijzingen vereenvoudigt voor beleid en initiatieven die gebruikmaken van DCR's. De ervaring omvat initiatieven die de Azure Monitor-agent installeren. U kunt ervoor kiezen om die ervaring te gebruiken om opdrachten te maken voor de initiatieven die in dit artikel worden beschreven. Zie DCR's en koppelingen beheren in Azure Monitor voor meer informatie.

Vereisten

Voordat u begint, controleert u de vereisten voor de installatie van de agent.

Notitie

Aanbevolen procedures voor Microsoft Identity Platform, beleidsregels voor het installeren van de Azure Monitor-agent op virtuele machines en virtuele-machineschaalsets zijn afhankelijk van een door de gebruiker toegewezen beheerde identiteit. Deze optie is de meer schaalbare en tolerantere beheerde identiteit voor deze resources.

Voor servers met Azure Arc is beleid afhankelijk van een door het systeem toegewezen beheerde identiteit, omdat dit momenteel de enige ondersteunde optie is.

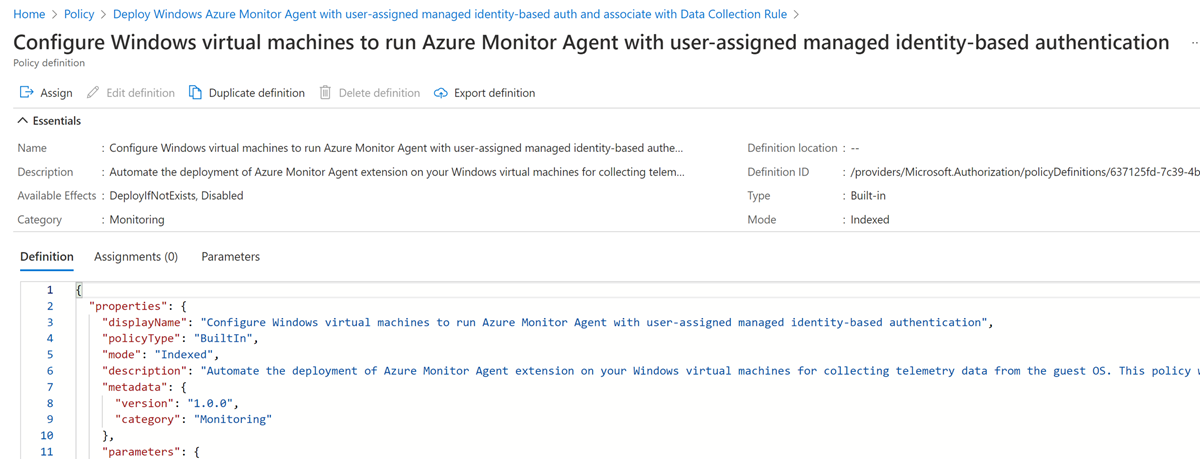

Ingebouwde beleidsregels

U kunt ervoor kiezen om de afzonderlijke beleidsregels te gebruiken uit de beleidsinitiatieven die in de volgende sectie worden beschreven om één actie op schaal uit te voeren. Als u bijvoorbeeld alleen de agent automatisch wilt installeren, gebruikt u het tweede agentinstallatiebeleid in het initiatief.

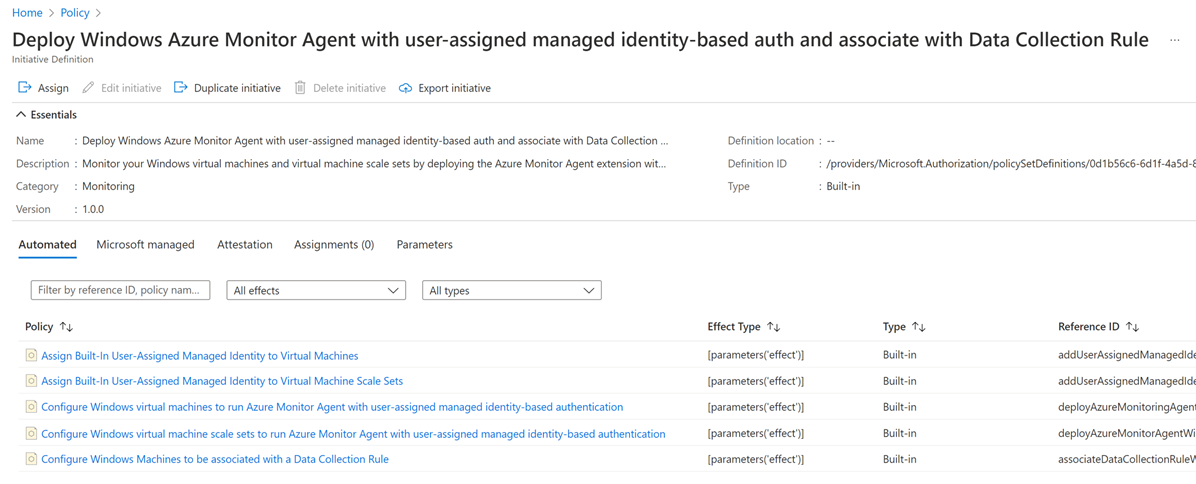

Ingebouwde beleidsinitiatieven

Ingebouwde beleidsinitiatieven voor virtuele Windows- en Linux-machines en -schaalsets bieden end-to-end onboarding op schaal met behulp van de Azure Monitor-agent:

- De Azure Monitor-agent voor Windows-clientcomputers implementeren met behulp van door de gebruiker toegewezen verificatie op basis van beheerde identiteiten en deze koppelen aan een DCR

- De Azure Monitor-agent voor Linux-clientcomputers implementeren met behulp van door de gebruiker toegewezen verificatie op basis van beheerde identiteiten en deze koppelen aan een DCR

Notitie

De beleidsdefinities bevatten alleen de lijst met Windows- en Linux-versies die Door Microsoft worden ondersteund. Als u een aangepaste installatiekopieën wilt toevoegen, gebruikt u de parameter Aanvullende installatiekopieën van virtuele machines .

Deze initiatieven bevatten afzonderlijke beleidsregels die:

(Optioneel) Maak en wijs één ingebouwde door de gebruiker toegewezen beheerde identiteit per abonnement en per regio toe. Meer informatie.

Bring Your Own User Assigned Identity:

- Als deze is ingesteld op onwaar, wordt de ingebouwde door de gebruiker toegewezen beheerde identiteit in de vooraf gedefinieerde resourcegroep gemaakt en toegewezen aan alle computers waarop het beleid wordt toegepast. De locatie van de resourcegroep kan worden geconfigureerd in de parameter Built-In-Identity-RG Location .

- Als deze optie is ingesteld op true, kunt u in plaats daarvan een bestaande door de gebruiker toegewezen identiteit gebruiken die automatisch wordt toegewezen aan alle computers waarop het beleid wordt toegepast.

Installeer de Azure Monitor Agent-extensie op de computer en configureer deze om de door de gebruiker toegewezen identiteit te gebruiken, zoals opgegeven door de volgende parameters:

Bring Your Own User Assigned Identity:

- Als deze optie is ingesteld op onwaar, wordt de agent geconfigureerd voor het gebruik van de ingebouwde door de gebruiker toegewezen beheerde identiteit die door het voorgaande beleid is gemaakt.

- Als deze optie is ingesteld op waar, wordt de agent geconfigureerd voor het gebruik van een bestaande door de gebruiker toegewezen identiteit.

Door de gebruiker toegewezen beheerde identiteit: als u uw eigen identiteit gebruikt (waar is geselecteerd), geeft u de naam op van de identiteit die aan de machines is toegewezen.

Door de gebruiker toegewezen beheerde identiteitsresourcegroep: als u uw eigen identiteit gebruikt (waar is geselecteerd), geeft u de resourcegroep op waar de identiteit bestaat.

Aanvullende installatiekopieën van virtuele machines: geef aanvullende namen van virtuele machines door waarop u het beleid wilt toepassen, als deze nog niet zijn opgenomen.

Ingebouwde id-RG-locatie: als u een ingebouwde door de gebruiker toegewezen beheerde identiteit gebruikt, geeft u de locatie op voor het maken van de identiteit en de resourcegroep. Deze parameter wordt alleen gebruikt wanneer de parameter Bring Your Own User-Assigned Managed Identity is ingesteld op false.

Maak en implementeer de koppeling om de computer te koppelen aan de opgegeven DCR.

Bekende problemen

- Standaardgedrag van beheerde identiteit. Meer informatie.

- Mogelijke racevoorwaarde bij het gebruik van een ingebouwd door de gebruiker toegewezen beleid voor het maken van identiteiten. Meer informatie.

- Beleid toewijzen aan resourcegroepen. Als het toewijzingsbereik van het beleid een resourcegroep is en geen abonnement, moet de identiteit die wordt gebruikt door de beleidstoewijzing (die verschilt van de door de gebruiker toegewezen identiteit die door de agent wordt gebruikt), handmatig specifieke rollen worden verleend vóór toewijzing of herstel. Als u deze stap niet uitvoert, worden implementatiefouten veroorzaakt.

- Andere beperkingen voor beheerde identiteiten.

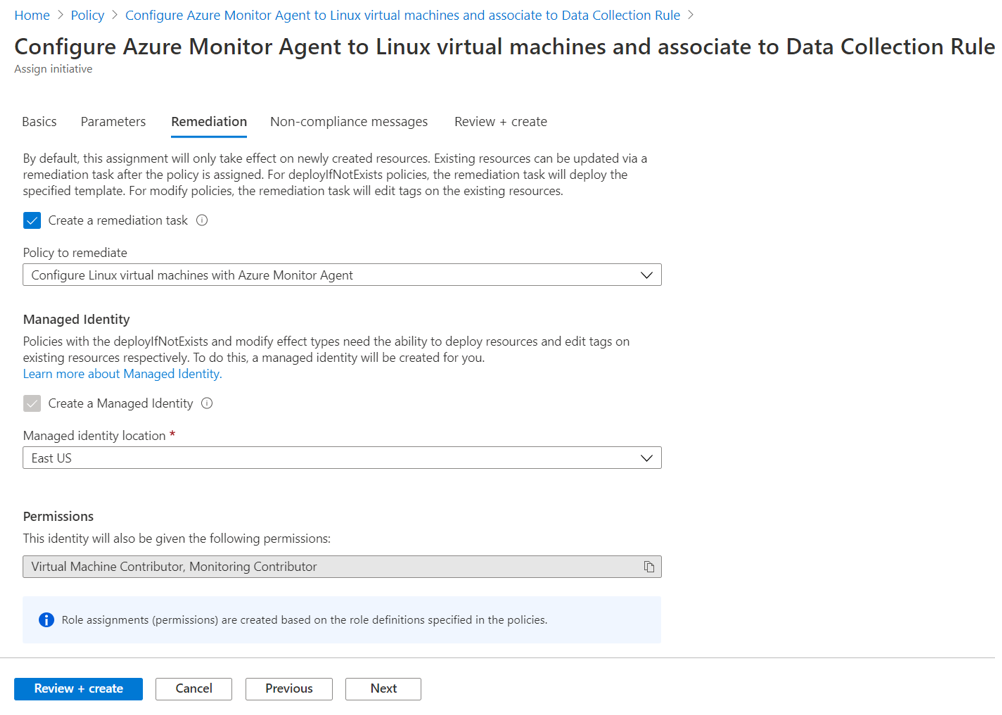

Herstel

De initiatieven of beleidsregels zijn van toepassing op elke virtuele machine terwijl deze wordt gemaakt. Met een hersteltaak worden de beleidsdefinities in het initiatief geïmplementeerd voor bestaande resources. U kunt de Azure Monitor-agent configureren voor alle resources die al zijn gemaakt.

Wanneer u de toewijzing maakt met behulp van Azure Portal, hebt u de mogelijkheid om tegelijkertijd een hersteltaak te maken. Zie Niet-compatibele resources herstellen met behulp van Azure Policy voor informatie over het herstel.

Gerelateerde inhoud

Maak een DCR om gegevens van de agent te verzamelen en naar Azure Monitor te verzenden.