Gereedheid voor oplossingsupgrade voor Azure Local valideren

Van toepassing op: Azure Local 2311.2 en hoger

In dit artikel wordt beschreven hoe u de upgradegereedheid van uw Azure Local kunt evalueren nadat het besturingssysteem (OS) is bijgewerkt van versie 22H2 naar versie 23H2.

In dit artikel verwijzen we naar Azure Local 2311.2 als de nieuwe versie en versie 22H2 als de oude-versie.

Gereedheid voor oplossingsupgrade evalueren

Deze optionele maar aanbevolen stap helpt u bij het beoordelen van de gereedheid van Azure Local voor de upgrade. Met de volgende stappen kunt u de gereedheid van de upgrade beoordelen:

- Installeer en gebruik de omgevingscontrole om te controleren of Network ATC is geïnstalleerd en ingeschakeld op de computer. Controleer of er geen preview-versies zijn voor Arc Resource Bridge die wordt uitgevoerd op uw systeem.

- Zorg ervoor dat er voldoende opslagruimte beschikbaar is voor het infrastructuurvolume.

- Voer andere controles uit, zoals de installatie van vereiste en optionele Windows-functies, het inschakelen van toepassingsbeheerbeleid, BitLocker-schorsing en de taal van het besturingssysteem.

- Controleer en herstel de validatiecontroles die de upgrade blokkeren.

Omgevingscontrole gebruiken om de gereedheid van de upgrade te valideren

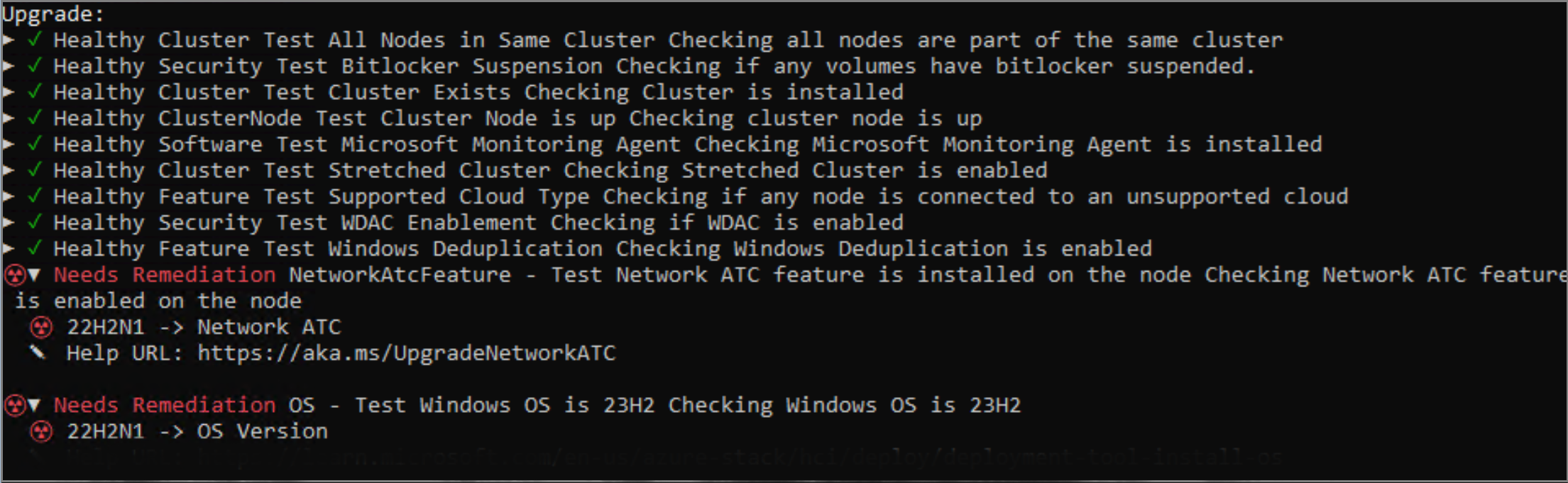

We raden u aan de omgevingscontrole te gebruiken om de gereedheid van uw systeem te valideren voordat u de oplossing bijwerken. Zie Omgevingsgereedheid beoordelen met Omgevingscontrole voor meer informatie. Er wordt een rapport gegenereerd met mogelijke bevindingen waarvoor corrigerende acties nodig zijn om gereed te zijn voor de oplossingsupdate.

Voor sommige acties is opnieuw opstarten van de machine vereist. Met de informatie uit het validatierapport kunt u onderhoudsvensters van tevoren plannen om gereed te zijn. Dezelfde controles worden uitgevoerd tijdens de upgrade van de oplossing om ervoor te zorgen dat uw systeem voldoet aan de vereisten.

Tabel: Validatietests voor upgrade blokkeren

De volgende tabel bevat de validatietests met ernst kritiek die de upgrade blokkeren. Items die de upgrade blokkeren, moeten worden verholpen voordat u de oplossingsupgrade toepast.

| Naam | Ernst |

|---|---|

| Het Windows-besturingssysteem is 23H2 | Kritisch |

| AKS HCI-installatiestatus | Kritisch |

| Ondersteund cloudtype | Kritisch |

| BitLocker-onderbreking | Kritisch |

| De cluster bestaat | Kritisch |

| Alle knooppunten in hetzelfde cluster | Kritisch |

| Clusterknooppunt is operationeel | Kritisch |

| Uitgerekte cluster | Kritisch |

| Taal is Engels | Kritisch |

| Installatiestatus van Microsoft on-premises cloud (MOC) | Kritisch |

| MOC-diensten draaien | Kritisch |

| De functie Netwerk-ATC is geïnstalleerd | Kritisch |

| Vereiste Windows-functies | Kritisch |

| Opslagpool | Kritisch |

| Opslagvolume | Kritisch |

| Windows Defender for Application Control (WDAC) inschakelen | Kritisch |

Tabel: Niet-blokkerende validatietests voor upgrade

De volgende tabel bevat de validatietests met ernst Waarschuwing die na de upgrade moeten worden aangepakt om te profiteren van de nieuwe mogelijkheden die zijn geïntroduceerd met Azure Local 2311.2.

| Naam | Ernst |

|---|---|

Trusted Platform Module (TPM)-eigenschap OwnerClearDisabled is niet waar |

Waarschuwing |

TPM-eigenschap TpmReady is waar |

Waarschuwing |

TPM-eigenschap TpmPresent is waar |

Waarschuwing |

TPM-eigenschap LockoutCount is 0 |

Waarschuwing |

TPM-eigenschap TpmActivated is waar |

Waarschuwing |

De TPM-eigenschap ManagedAuthLevel is volledig |

Waarschuwing |

TPM-eigenschap AutoProvisioning is ingeschakeld |

Waarschuwing |

TPM-eigenschap LockedOut is onwaar |

Waarschuwing |

TPM-eigenschap TpmEnabled is waar |

Waarschuwing |

Omgevingscontrole instellen

Volg deze stappen om de omgevingscontrole in te stellen op een computer van uw lokale Azure-systeem:

Selecteer één computer die lid is van het systeem.

Meld u aan bij de computer met behulp van lokale beheerdersreferenties.

Installeer de omgevingscontrole op de computer. Voer de volgende PowerShell-opdracht uit vanuit de PSGallery:

Install-Module -Name AzStackHci.EnvironmentChecker -AllowClobber

De validatie uitvoeren

Meld u aan bij de computer waarop u omgevingscontrole hebt geïnstalleerd met behulp van lokale beheerdersreferenties.

Voer de volgende PowerShell-opdracht uit om de validatie lokaal op de computer uit te voeren:

Invoke-AzStackHciUpgradeValidationVoer de volgende PowerShell-opdracht uit om andere computers in het systeem te valideren:

$PsSession=New-Pssession -ComputerName "MyRemoteMachine" Invoke-AzStackHciUpgradeValidation -PsSession $PsSession(Optioneel) Gebruik de

PassThruvlag om de onbewerkte uitvoer op te halen waarmee u de uitvoer kunt filteren. Voer de volgende opdracht uit:$result=Invoke-AzStackHciUpgradeValidation -PassThru $result | ? status -eq "failure" |ft displayname,status,severityVouw deze sectie uit om een voorbeelduitvoer weer te geven.

DisplayName Status Ernst Testversie van Windows-besturingssysteem is 23H2 Fout Waarschuwing De Testnetwerk-ATC-functie is geïnstalleerd op het knooppunt Fout Waarschuwing Vereiste Windows-functies testen Fout Waarschuwing Opslaggroep testen Fout Waarschuwing Test van TMP-eigenschap OwnerCleareDisabledis Onwaar 22H2N1Fout Waarschuwing TMP-testfunctie TmpPReadyis waar 22H2N1Fout Waarschuwing TMP-testeigenschap TmpPresentis waar 22H2N1Fout Waarschuwing Test de eigenschap TMP LockOutCountis 0Fout Waarschuwing Test TMP-eigenschap TmpActivatedis waar 22H2N1Fout Waarschuwing De test van de TMP-eigenschap AutoProvisioningis ingeschakeld 22H2N1Fout Waarschuwing TMP-testeigenschap TmpEnabledis waar 22H2N1Fout Waarschuwing

Richtlijnen voor herstel

Elke validatiecontrole van Omgevingscontrole bevat herstelrichtlijnen met koppelingen waarmee u de mogelijke problemen kunt oplossen. Zie De richtlijnen voor herstel voor meer informatie.

Herstel 1: Installeer vereiste en optionele Windows-functies

Voor Azure Local 2311.2 moet een set Windows-rollen en -onderdelen worden geïnstalleerd. Voor sommige functies moet na de installatie opnieuw worden opgestart. Daarom is het belangrijk dat u de machine in de onderhoudsmodus plaatst voordat u de functies en onderdelen installeert. Controleer of alle actieve virtuele machines (VM's) zijn gemigreerd naar andere machines.

Gebruik de volgende opdrachten voor elke computer om de vereiste functies te installeren. Als er al een functie aanwezig is, wordt deze automatisch overgeslagen door de installatie.

#Install Windows Roles & Features

$windowsFeature = @(

"Failover-Clustering",

"NetworkATC",

"RSAT-AD-Powershell",

"RSAT-Hyper-V-Tools",

"Data-Center-Bridging",

"NetworkVirtualization",

"RSAT-AD-AdminCenter"

)

foreach ($feature in $windowsFeature)

{

Install-WindowsFeature -Name $feature -IncludeAllSubFeature -IncludeManagementTools

}

#Install requires optional Windows features

$windowsOptionalFeature = @(

"Server-Core",

"ServerManager-Core-RSAT",

"ServerManager-Core-RSAT-Role-Tools",

"ServerManager-Core-RSAT-Feature-Tools",

"DataCenterBridging-LLDP-Tools",

"Microsoft-Hyper-V",

"Microsoft-Hyper-V-Offline",

"Microsoft-Hyper-V-Online",

"RSAT-Hyper-V-Tools-Feature",

"Microsoft-Hyper-V-Management-PowerShell",

"NetworkVirtualization",

"RSAT-AD-Tools-Feature",

"RSAT-ADDS-Tools-Feature",

"DirectoryServices-DomainController-Tools",

"ActiveDirectory-PowerShell",

"DirectoryServices-AdministrativeCenter",

"DNS-Server-Tools",

"EnhancedStorage",

"WCF-Services45",

"WCF-TCP-PortSharing45",

"NetworkController",

"NetFx4ServerFeatures",

"NetFx4",

"MicrosoftWindowsPowerShellRoot",

"MicrosoftWindowsPowerShell",

"Server-Psh-Cmdlets",

"KeyDistributionService-PSH-Cmdlets",

"TlsSessionTicketKey-PSH-Cmdlets",

"Tpm-PSH-Cmdlets",

"FSRM-Infrastructure",

"ServerCore-WOW64",

"SmbDirect",

"FailoverCluster-AdminPak",

"Windows-Defender",

"SMBBW",

"FailoverCluster-FullServer",

"FailoverCluster-PowerShell",

"Microsoft-Windows-GroupPolicy-ServerAdminTools-Update",

"DataCenterBridging",

"BitLocker",

"Dedup-Core",

"FileServerVSSAgent",

"FileAndStorage-Services",

"Storage-Services",

"File-Services",

"CoreFileServer",

"SystemDataArchiver",

"ServerCoreFonts-NonCritical-Fonts-MinConsoleFonts",

"ServerCoreFonts-NonCritical-Fonts-BitmapFonts",

"ServerCoreFonts-NonCritical-Fonts-TrueType",

"ServerCoreFonts-NonCritical-Fonts-UAPFonts",

"ServerCoreFonts-NonCritical-Fonts-Support",

"ServerCore-Drivers-General",

"ServerCore-Drivers-General-WOW64",

"NetworkATC"

)

foreach ($featureName in $windowsOptionalFeature)

{

Enable-WindowsOptionalFeature -FeatureName $featurename -All -Online

}

Herstel 2: Controleren of de computers zijn bijgewerkt

Zorg ervoor dat alle computers beschikbaar zijn en of het systeem online is. Gebruik de gebruikersinterface van Failoverclusterbeheer of de PowerShell-cmdlets om te controleren of alle computers online zijn.

Voer de volgende PowerShell-opdracht uit om te controleren of alle computers van het systeem online zijn:

Get-ClusterNode -Cluster "mysystem"

Herstel 3: BitLocker onderbreken

Als er opnieuw wordt opgestart bij het toepassen van de upgrade van de oplossing, schakelt u BitLocker uit. Als er opnieuw wordt opgestart, moet u het BitLocker-herstel invoeren, waardoor het upgradeproces wordt onderbroken.

BitLocker onderbreken

Als u BitLocker wilt onderbreken, voert u de volgende PowerShell-opdracht uit:

Suspend-Bitlocker -MountPoint "C:" -RebootCount 0

BitLocker hervatten

Nadat de upgrade is voltooid, voert u de volgende PowerShell-opdracht uit om BitLocker te hervatten:

Resume-Bitlocker -MountPoint "C:"

Herstel 4: WdAC-beleid (Application Control) inschakelen

Als uw systeem WDAC-beleid uitvoert, kan dit leiden tot een conflict met de Arc-ondersteuning van de oplossing. Voordat u Arc uw systeem inschakelt, schakelt u het beleid uit. Nadat Arc op het systeem is ingeschakeld, kunt u WDAC inschakelen met behulp van de nieuwe versie WDAC-beleid(en).

Herstel 5: Controleren of de taal Engels is

Alleen systemen die zijn geïnstalleerd met een Engelse taal komen in aanmerking voor het toepassen van de upgrade van de oplossing. Zorg ervoor dat uw systeem is geïnstalleerd met behulp van het Engels.

Als u de Engelse ISO hebt gebruikt maar tijdens de installatie een andere taal hebt geconfigureerd, moet u de taalinstellingen voor het LCM Upgrade-gebruikersaccount als volgt wijzigen:

Meld u aan bij elke computer met het domeinaccount dat u wilt gebruiken voor de upgrade.

Voer de volgende PowerShell-opdrachten uit:

$UserLanguageList = New-WinUserLanguageList -Language en-US Set-WinUserLanguageList -LanguageList $UserLanguageList

Herstel 6: Controleer de opslagpoolruimte

Azure Local 2311.2 maakt een toegewezen volume. Dit volume wordt alleen gebruikt voor de nieuwe infrastructuurmogelijkheden, bijvoorbeeld om de Arc-resourcebrug uit te voeren.

De vereiste grootte voor het infrastructuurvolume is 250 GB. Zorg ervoor dat de opslaggroep voldoende ruimte heeft voor het nieuwe volume.

Ruimte vrijmaken in opslagpool

Het verkleinen van bestaande volumes wordt niet ondersteund met Opslagruimten Direct. Er zijn drie alternatieven voor het vrijmaken van ruimte in de opslaggroep:

Optie 1: Volumes converteren van vast naar dun ingericht. Het gebruik van thin provisioned volumes is ook de standaardconfiguratie bij het implementeren van een nieuw systeem met de standaardinstelling.

Optie 2: Maak een back-up van alle gegevens, maak het volume opnieuw met een kleinere grootte en herstel de inhoud.

Optie 3: Voeg meer fysieke schijven toe om de capaciteit van de pool uit te breiden.

Notitie

Voordat u de volumes converteert naar thin provisioned, moet u alle virtuele machines afsluiten die op dat specifieke volume zijn opgeslagen.

Beschikbare ruimte controleren

Volg deze stappen om de configuratie van de opslaggroep te bevestigen:

Voer de volgende PowerShell-opdracht uit om de grootte van de opslaggroep en de toegewezen grootte te bevestigen:

Get-StoragePool -IsPrimordial $falseVouw deze sectie uit om een voorbeelduitvoer weer te geven.

Vriendelijke Naam OperationalStatus Gezondheidsstatus IsPrimordial IsReadOnly Grootte Toegewezen grootte S2D op gif OK Gezond Onwaar Onwaar 2 TB 1,53 TB Voer de volgende PowerShell-opdracht uit om alle volumes in de opslaggroep weer te geven:

Get-StoragePool -IsPrimordial $false | Get-VirtualDiskVouw deze sectie uit om een voorbeelduitvoer weer te geven.

Vriendelijke naam ResilentieInstellingNaam Foutdomein-redundantie OperationalStatus Gezondheidsstatus Grootte VoetafdrukOpZwembad Opslagefficiëntie Clusterprestatiegeschiedenis Spiegel 1 OK Gezond 21 GB 43 GB 48.84% Testvolume Spiegel 0 OK Gezond 1 TB 1 TB 99,95% TestVolume2 Spiegel 0 OK Gezond 500 GB 55,5 GB 99.90% Voer de volgende PowerShell-opdracht uit om te controleren of een vast volume is ingericht:

$volume = Get-VirtualDisk -FriendlyName TestVolume $volume.ProvisioningTypeVouw deze sectie uit om een voorbeelduitvoer weer te geven.

FixedAls u het volume wilt converteren naar thin provisioned, voert u de volgende PowerShell-opdracht uit:

Set-VirtualDisk -FriendlyName TestVolume -ProvisioningType ThinAls u de conversie wilt voltooien, moet het volume opnieuw worden opgestart. Voer hiervoor de volgende PowerShell-opdracht uit. Zorg ervoor dat u de CSV-naam aanpast zodat deze overeenkomt met uw systeem:

Get-ClusterSharedVolume -Name "System Disk 1" | Stop-ClusterResource Get-ClusterSharedVolume -Name "System Disk 1" | Start-ClusterResourceVoer de volgende PowerShell-opdracht uit om te controleren of de werkelijke footprint voor de opslaggroep is gewijzigd:

Get-StoragePool -IsPrimordial $false| Get-VirtualDiskVouw deze sectie uit om een voorbeelduitvoer weer te geven.

Vriendelijke Naam ResilentieInstellingNaam Redundantie van foutdomein OperationalStatus Gezondheidsstatus Grootte VoetafdrukOpZwembad Opslagefficiëntie Clusterprestatiegeschiedenis Spiegel 1 OK Gezond 21 GB 43 GB 48.84% Testvolume Spiegel 0 OK Gezond 1 TB 36,5 GB 98.63% TestVolume2 Spiegel 0 OK Gezond 750 GB 28,5 GB 98.25%

Herstel 7: Controleer de naam van het opslagvolume

Azure Local 2311.2-implementatie maakt een toegewijd volume Infrastructure_1 in de bestaande opslagpool. Dit volume is toegewezen voor de nieuwe infrastructuurmogelijkheden.

Controleer of er geen volumes bestaan met de naam Infrastructure_1. Als er een bestaand volume met dezelfde naam is, mislukt deze test.

Notitie

Als u de naam van het bestaande volume wijzigt, is dit van invloed op de VM's wanneer het koppelpunt van het gedeelde clustervolume verandert. Er zijn aanvullende configuratiewijzigingen vereist voor alle VM's.

Voer de volgende PowerShell-opdracht uit om de naam van het bestaande volume te wijzigen:

Set-VirtualDisk -FriendlyName Infrastructure_1 -NewFriendlyName NewName

Herstel 8: Controleer het functionele clusterniveau en de versie van de opslaggroep

Zorg ervoor dat het functionele clusterniveau en de versie van de opslaggroep up-to-date zijn. Zie Het functionele clusterniveau en de versie van de opslaggroep bijwerken voor meer informatie.

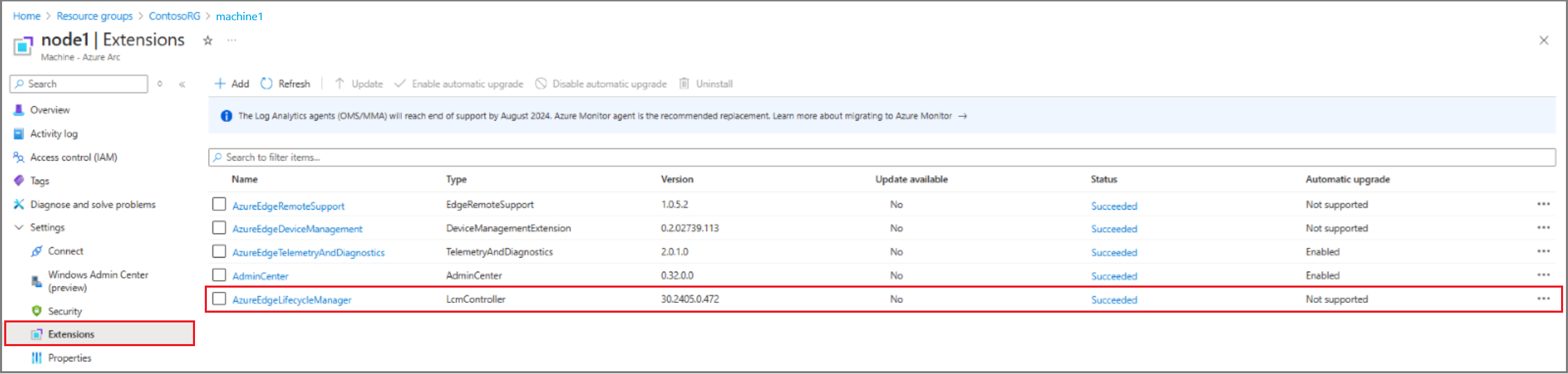

Herstel 9: Controleer de Levenscyclus-extensie van Azure Arc

Controleer de extensiestatus met behulp van de Azure Arc-resourceweergave.

Als er een update beschikbaar is, selecteert u de extensie AzureEdgeLifecycleManager en selecteert u Vervolgens Update.

Als de extensie AzureEdgeLifecycleManager niet wordt vermeld, installeert u deze handmatig met behulp van de volgende stappen op elke computer:

$ResourceGroup = "Your Resource Group Name" $Region = "eastus" #replace with your region $tenantid = "Your tenant ID" $SubscriptionId = "Your Subscription ID" Login-AzAccount –UseDeviceAuthentication –tenantid $tenantid –subscriptionid $SubscriptionId Install-module az.connectedmachine New-AzConnectedMachineExtension -Name "AzureEdgeLifecycleManager" -ResourceGroupName $ResourceGroup -MachineName $env:COMPUTERNAME -Location $Region -Publisher "Microsoft.AzureStack.Orchestration" -ExtensionType "LcmController" -NoWait

Herstel 10: De MOC-installatiestatus controleren

Als u AKS-workloads op uw lokale Azure-computer uitvoert, moet u Azure Kubernetes Service en alle instellingen uit AKS verwijderen die door Azure Arc zijn ingeschakeld voordat u de upgrade van de oplossing toepast. Kubernetes-versies zijn niet compatibel tussen de oude en nieuwe versies van Azure Local. Bovendien kunnen preview-versies van Arc-VM's niet worden bijgewerkt.

Zie Uninstall-Aks-Hci voor AKS ingeschakeld door Azure Arc voor meer informatie.

Herstel 11: De installatiestatus van AKS controleren

Als u AKS-workloads op uw lokale Azure-computer uitvoert, moet u Azure Kubernetes Service en alle instellingen uit AKS hybride verwijderen voordat u de upgrade van de oplossing toepast. Kubernetes-versies zijn niet compatibel tussen de oude en nieuwe versies van Azure Local.

Voor meer informatie, zie Uninstall-Aks-Hci voor AKS ingeschakeld door Azure Arc.