Inzichten op schaal inschakelen voor Azure Local met behulp van Azure-beleid

Van toepassing op: Azure Local 2311.2 en hoger

In dit document wordt beschreven hoe u Inzichten voor lokale Azure-systemen op schaal inschakelt met behulp van Azure-beleid. Als u Inzichten wilt inschakelen voor één lokaal Azure-systeem, raadpleegt u Een enkel Lokaal Azure-systeem bewaken met Insights.

Zie Wat is Azure Policy voor een overzicht van Azure Policy?

Over het gebruik van Azure-beleid om inzichten op schaal in te schakelen

Als u meerdere lokale Azure-systemen wilt bewaken met Insights, moet u Insights voor elk systeem afzonderlijk inschakelen. Om dit proces te vereenvoudigen, kunt u Azure-beleid gebruiken om inzichten automatisch in te schakelen op abonnements- of resourcegroepniveau. Deze beleidsregels controleren de naleving van resources binnen hun bereik op basis van de gedefinieerde regels. Als er niet-compatibele resources worden gevonden na het toewijzen van het beleid, kunt u deze herstellen via hersteltaken.

In deze sectie worden de Azure-beleidsregels beschreven die moeten worden gebruikt om Inzichten op schaal in te schakelen. Voor elk beleid biedt het ook een sjabloon voor beleidsdefinities in JSON die u als zodanig kunt gebruiken om beleidsdefinities te maken, of als uitgangspunt voor verdere aanpassing.

Beleid voor het herstellen van AMA

Voor lokale Azure-systemen die vóór november 2023 zijn geregistreerd, moet u clusterregistratie en Azure Monitor Agent (AMA) herstellen voordat u Insights opnieuw configureert. Zie Problemen met clusters oplossen die vóór november 2023 zijn geregistreerd voor meer informatie.

Het beleid voor het herstellen van AMA voert de volgende functie uit:

- Hiermee verwijdert u de registersleutel, indien aanwezig, waarmee de resource-id wordt bepaald waarvoor AMA gegevens verzamelt.

Houd rekening met het volgende voordat u dit beleid toepast:

- Dit beleid is alleen van toepassing op Lokale Azure-systemen, versie 22H2. Pas deze toe vóór andere beleidsregels om ervoor te zorgen dat AMA de juiste resource-id ophaalt.

- Verwijder AMA voordat u dit beleid toepast om de juiste resource-id in te stellen. Als AMA niet eerst wordt verwijderd, worden gegevens mogelijk niet weergegeven. Zie AMA verwijderen voor meer informatie.

Dit is de beleidsdefinitie in JSON:

{

"mode": "INDEXED",

"policyRule": {

"then": {

"effect": "deployIfNotExists",

"details": {

"type": "Microsoft.GuestConfiguration/guestConfigurationAssignments",

"existenceCondition": {

"allOf": [

{

"field": "Microsoft.GuestConfiguration/guestConfigurationAssignments/complianceStatus",

"equals": "Compliant"

},

{

"field": "Microsoft.GuestConfiguration/guestConfigurationAssignments/parameterHash",

"equals": "[base64(concat('[RepairClusterAMA]RepairClusterAMAInstanceName;Path', '=', parameters('Path'), ',', '[RepairClusterAMA]RepairClusterAMAInstanceName;Content', '=', parameters('Content')))]"

}

]

},

"roleDefinitionIds": [

"/providers/Microsoft.Authorization/roleDefinitions/088ab73d-1256-47ae-bea9-9de8e7131f31"

],

"deployment": {

"properties": {

"parameters": {

"type": {

"value": "[field('type')]"

},

"location": {

"value": "[field('location')]"

},

"vmName": {

"value": "[field('name')]"

},

"assignmentName": {

"value": "[concat('RepairClusterAMA$pid', uniqueString(policy().assignmentId, policy().definitionReferenceId))]"

},

"Content": {

"value": "[parameters('Content')]"

},

"Path": {

"value": "[parameters('Path')]"

}

},

"mode": "incremental",

"template": {

"parameters": {

"type": {

"type": "string"

},

"location": {

"type": "string"

},

"vmName": {

"type": "string"

},

"assignmentName": {

"type": "string"

},

"Content": {

"type": "string"

},

"Path": {

"type": "string"

}

},

"contentVersion": "1.0.0.0",

"resources": [

{

"type": "Microsoft.Compute/virtualMachines/providers/guestConfigurationAssignments",

"properties": {

"guestConfiguration": {

"version": "1.0.0",

"name": "RepairClusterAMA",

"configurationParameter": [

{

"value": "[parameters('Path')]",

"name": "[RepairClusterAMA]RepairClusterAMAInstanceName;Path"

},

{

"value": "[parameters('Content')]",

"name": "[RepairClusterAMA]RepairClusterAMAInstanceName;Content"

}

],

"contentHash": "7EA99B10AE79EA5C1456A134441270BC48F5208F3521BFBFDCAE5EF7B6A9D9BD",

"contentUri": "https://guestconfiguration4.blob.core.windows.net/guestconfiguration/RepairClusterAMA.zip",

"contentType": "Custom",

"assignmentType": "ApplyAndAutoCorrect"

}

},

"location": "[parameters('location')]",

"apiVersion": "2018-11-20",

"name": "[concat(parameters('vmName'), '/Microsoft.GuestConfiguration/', parameters('assignmentName'))]",

"condition": "[equals(toLower(parameters('type')), toLower('Microsoft.Compute/virtualMachines'))]"

},

{

"type": "Microsoft.HybridCompute/machines/providers/guestConfigurationAssignments",

"properties": {

"guestConfiguration": {

"version": "1.0.0",

"name": "RepairClusterAMA",

"configurationParameter": [

{

"value": "[parameters('Path')]",

"name": "[RepairClusterAMA]RepairClusterAMAInstanceName;Path"

},

{

"value": "[parameters('Content')]",

"name": "[RepairClusterAMA]RepairClusterAMAInstanceName;Content"

}

],

"contentHash": "7EA99B10AE79EA5C1456A134441270BC48F5208F3521BFBFDCAE5EF7B6A9D9BD",

"contentUri": "https://guestconfiguration4.blob.core.windows.net/guestconfiguration/RepairClusterAMA.zip",

"contentType": "Custom",

"assignmentType": "ApplyAndAutoCorrect"

}

},

"location": "[parameters('location')]",

"apiVersion": "2018-11-20",

"name": "[concat(parameters('vmName'), '/Microsoft.GuestConfiguration/', parameters('assignmentName'))]",

"condition": "[equals(toLower(parameters('type')), toLower('Microsoft.HybridCompute/machines'))]"

},

{

"type": "Microsoft.Compute/virtualMachineScaleSets/providers/guestConfigurationAssignments",

"properties": {

"guestConfiguration": {

"version": "1.0.0",

"name": "RepairClusterAMA",

"configurationParameter": [

{

"value": "[parameters('Path')]",

"name": "[RepairClusterAMA]RepairClusterAMAInstanceName;Path"

},

{

"value": "[parameters('Content')]",

"name": "[RepairClusterAMA]RepairClusterAMAInstanceName;Content"

}

],

"contentHash": "7EA99B10AE79EA5C1456A134441270BC48F5208F3521BFBFDCAE5EF7B6A9D9BD",

"contentUri": "https://guestconfiguration4.blob.core.windows.net/guestconfiguration/RepairClusterAMA.zip",

"contentType": "Custom",

"assignmentType": "ApplyAndAutoCorrect"

}

},

"location": "[parameters('location')]",

"apiVersion": "2018-11-20",

"name": "[concat(parameters('vmName'), '/Microsoft.GuestConfiguration/', parameters('assignmentName'))]",

"condition": "[equals(toLower(parameters('type')), toLower('Microsoft.Compute/virtualMachineScaleSets'))]"

}

],

"$schema": "https://schema.management.azure.com/schemas/2015-01-01/deploymentTemplate.json#"

}

}

},

"name": "[concat('RepairClusterAMA$pid', uniqueString(policy().assignmentId, policy().definitionReferenceId))]"

}

},

"if": {

"anyOf": [

{

"allOf": [

{

"anyOf": [

{

"field": "type",

"equals": "Microsoft.Compute/virtualMachines"

},

{

"field": "type",

"equals": "Microsoft.Compute/virtualMachineScaleSets"

}

]

},

{

"field": "tags['aks-managed-orchestrator']",

"exists": "false"

},

{

"field": "tags['aks-managed-poolName']",

"exists": "false"

},

{

"anyOf": [

{

"field": "Microsoft.Compute/imagePublisher",

"in": [

"esri",

"incredibuild",

"MicrosoftDynamicsAX",

"MicrosoftSharepoint",

"MicrosoftVisualStudio",

"MicrosoftWindowsDesktop",

"MicrosoftWindowsServerHPCPack"

]

},

{

"allOf": [

{

"field": "Microsoft.Compute/imagePublisher",

"equals": "MicrosoftWindowsServer"

},

{

"field": "Microsoft.Compute/imageSKU",

"notLike": "2008*"

}

]

},

{

"allOf": [

{

"field": "Microsoft.Compute/imagePublisher",

"equals": "MicrosoftSQLServer"

},

{

"field": "Microsoft.Compute/imageOffer",

"notLike": "SQL2008*"

}

]

},

{

"allOf": [

{

"field": "Microsoft.Compute/imagePublisher",

"equals": "microsoft-dsvm"

},

{

"field": "Microsoft.Compute/imageOffer",

"like": "dsvm-win*"

}

]

},

{

"allOf": [

{

"field": "Microsoft.Compute/imagePublisher",

"equals": "microsoft-ads"

},

{

"field": "Microsoft.Compute/imageOffer",

"in": [

"standard-data-science-vm",

"windows-data-science-vm"

]

}

]

},

{

"allOf": [

{

"field": "Microsoft.Compute/imagePublisher",

"equals": "batch"

},

{

"field": "Microsoft.Compute/imageOffer",

"equals": "rendering-windows2016"

}

]

},

{

"allOf": [

{

"field": "Microsoft.Compute/imagePublisher",

"equals": "center-for-internet-security-inc"

},

{

"field": "Microsoft.Compute/imageOffer",

"like": "cis-windows-server-201*"

}

]

},

{

"allOf": [

{

"field": "Microsoft.Compute/imagePublisher",

"equals": "pivotal"

},

{

"field": "Microsoft.Compute/imageOffer",

"like": "bosh-windows-server*"

}

]

},

{

"allOf": [

{

"field": "Microsoft.Compute/imagePublisher",

"equals": "cloud-infrastructure-services"

},

{

"field": "Microsoft.Compute/imageOffer",

"like": "ad*"

}

]

},

{

"allOf": [

{

"anyOf": [

{

"field": "Microsoft.Compute/virtualMachines/osProfile.windowsConfiguration",

"exists": true

},

{

"field": "Microsoft.Compute/virtualMachines/storageProfile.osDisk.osType",

"like": "Windows*"

},

{

"field": "Microsoft.Compute/VirtualMachineScaleSets/osProfile.windowsConfiguration",

"exists": true

},

{

"field": "Microsoft.Compute/virtualMachineScaleSets/virtualMachineProfile.storageProfile.osDisk.osType",

"like": "Windows*"

}

]

},

{

"anyOf": [

{

"field": "Microsoft.Compute/imageSKU",

"exists": false

},

{

"allOf": [

{

"field": "Microsoft.Compute/imageOffer",

"notLike": "SQL2008*"

},

{

"field": "Microsoft.Compute/imageSKU",

"notLike": "2008*"

}

]

}

]

}

]

}

]

}

]

},

{

"allOf": [

{

"equals": true,

"value": "[parameters('IncludeArcMachines')]"

},

{

"anyOf": [

{

"allOf": [

{

"field": "type",

"equals": "Microsoft.HybridCompute/machines"

},

{

"field": "Microsoft.HybridCompute/imageOffer",

"like": "windows*"

}

]

},

{

"allOf": [

{

"field": "type",

"equals": "Microsoft.ConnectedVMwarevSphere/virtualMachines"

},

{

"field": "Microsoft.ConnectedVMwarevSphere/virtualMachines/osProfile.osType",

"like": "windows*"

}

]

}

]

}

]

}

]

}

},

"parameters": {

"IncludeArcMachines": {

"allowedValues": [

"true",

"false"

],

"defaultValue": "false",

"metadata": {

"description": "By selecting this option, you agree to be charged monthly per Arc connected machine.",

"displayName": "Include Arc connected machines",

"portalReview": true

},

"type": "String"

},

"Content": {

"defaultValue": "File content XYZ",

"metadata": {

"description": "File content",

"displayName": "Content"

},

"type": "String"

},

"Path": {

"defaultValue": "C:\\DSC\\CreateFileXYZ.txt",

"metadata": {

"description": "Path including file name and extension",

"displayName": "Path"

},

"type": "String"

}

}

}

Beleid voor het installeren van AMA

Het beleid voor het installeren van AMA voert de volgende functies uit:

Evalueert of azure Local-systemen de

AzureMonitoringAgentextensie hebben geïnstalleerd.Hiermee wordt AMA geïnstalleerd op systemen die niet compatibel zijn met het beleid via een hersteltaak.

Dit is de beleidsdefinitie in JSON:

{

"mode": "Indexed",

"policyRule": {

"if": {

"field": "type",

"equals": "Microsoft.AzureStackHCI/clusters"

},

"then": {

"effect": "[parameters('effect')]",

"details": {

"type": "Microsoft.AzureStackHCI/clusters/arcSettings/extensions",

"name": "[concat(field('name'), '/default/AzureMonitorWindowsAgent')]",

"roleDefinitionIds": [

"/providers/Microsoft.Authorization/roleDefinitions/b24988ac-6180-42a0-ab88-20f7382dd24c"

],

"existenceCondition": {

"field": "Microsoft.AzureStackHCI/clusters/arcSettings/extensions/extensionParameters.type",

"equals": "AzureMonitorWindowsAgent"

},

"deployment": {

"properties": {

"mode": "incremental",

"template": {

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"clusterName": {

"type": "string",

"metadata": {

"description": "The name of Cluster."

}

}

},

"resources": [

{

"type": "Microsoft.AzureStackHCI/clusters/arcSettings/extensions",

"apiVersion": "2023-08-01",

"name": "[concat(parameters('clusterName'), '/default/AzureMonitorWindowsAgent')]",

"properties": {

"extensionParameters": {

"publisher": "Microsoft.Azure.Monitor",

"type": "AzureMonitorWindowsAgent",

"autoUpgradeMinorVersion": false,

"enableAutomaticUpgrade": false

}

}

}

]

},

"parameters": {

"clusterName": {

"value": "[field('Name')]"

}

}

}

}

}

}

},

"parameters": {

"effect": {

"type": "String",

"metadata": {

"displayName": "Effect",

"description": "Enable or disable the execution of the policy"

},

"allowedValues": [

"DeployIfNotExists",

"Disabled"

],

"defaultValue": "DeployIfNotExists"

}

}

}

Beleid voor het configureren van DCR-koppeling

Dit beleid wordt toegepast op elk knooppunt in het lokale Azure-systeem en voert de volgende functie uit:

Neemt de

dataCollectionResourceIdinvoer en koppelt de DCR (Data Collection Rule) aan elk knooppunt.Notitie

Met dit beleid wordt geen EINDPUNT voor gegevensverzameling (DCE) gemaakt. Als u privékoppelingen gebruikt, moet u DCE maken om ervoor te zorgen dat er gegevens beschikbaar zijn in Insights. Zie Netwerkisolatie inschakelen voor Azure Monitor Agent met behulp van Private Link voor meer informatie.

Dit is de beleidsdefinitie in JSON:

{

"mode": "INDEXED",

"policyRule": {

"if": {

"field": "type",

"equals": "Microsoft.HybridCompute/machines"

},

"then": {

"effect": "[parameters('effect')]",

"details": {

"type": "Microsoft.Insights/dataCollectionRuleAssociations",

"name": "[concat(field('name'), '-dataCollectionRuleAssociations')]",

"roleDefinitionIds": [

"/providers/Microsoft.Authorization/roleDefinitions/b24988ac-6180-42a0-ab88-20f7382dd24c"

],

"deployment": {

"properties": {

"mode": "incremental",

"template": {

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"machineName": {

"type": "string",

"metadata": {

"description": "The name of the machine."

}

},

"dataCollectionResourceId": {

"type": "string",

"metadata": {

"description": "Resource Id of the DCR"

}

}

},

"resources": [

{

"type": "Microsoft.Insights/dataCollectionRuleAssociations",

"apiVersion": "2022-06-01",

"name": "[concat(parameters('machineName'), '-dataCollectionRuleAssociations')]",

"scope": "[format('Microsoft.HybridCompute/machines/{0}', parameters('machineName'))]",

"properties": {

"description": "Association of data collection rule. Deleting this association will break the data collection for this machine",

"dataCollectionRuleId": "[parameters('dataCollectionResourceId')]"

}

}

]

},

"parameters": {

"machineName": {

"value": "[field('Name')]"

},

"dataCollectionResourceId": {

"value": "[parameters('dcrResourceId')]"

}

}

}

}

}

}

},

"parameters": { "effect": {

"type": "String",

"metadata": {

"displayName": "Effect",

"description": "Enable or disable the execution of the policy"

},

"allowedValues": [

"DeployIfNotExists",

"Disabled"

],

"defaultValue": "DeployIfNotExists"

},

"dcrResourceId": {

"type": "String",

"metadata": {

"displayName": "dcrResourceId",

"description": "Resource Id of the DCR"

}

}

}

}

Inzichten op schaal inschakelen met behulp van Azure-beleid

In deze sectie wordt beschreven hoe u Inzichten op schaal inschakelt voor Azure Local met behulp van Azure-beleid.

Vereisten

Voordat u Insights op schaal inschakelt voor Azure Local met behulp van Azure-beleid, moet u de volgende vereisten voltooien:

- U moet toegang hebben tot geïmplementeerde en geregistreerde lokale Azure-systemen waarop u Insights inschakelt.

- U moet de beheerde identiteit hebben ingeschakeld voor de Azure-resources. Zie Uitgebreid beheer inschakelen voor meer informatie.

- U moet de rol Gastconfiguratieresourcebijdrager hebben in uw Azure-abonnement.

- (Alleen voor Lokale Azure-systemen versie 22H2) U moet AMA verwijderen voordat u begint met het toepassen van het Azure-beleid.

Volgorde van beleidstoepassing

Als u Inzichten op schaal wilt inschakelen voor Lokale Azure-systemen, past u het Azure-beleid in de volgende volgorde toe:

AMA herstellen (alleen voor Lokale Azure-systemen, versie 22H2):

- Als u Azure Local, versie 22H2-systemen gebruikt, begint u met het toepassen van het beleid om AMA te herstellen. Deze stap is niet vereist voor Lokale Azure-systemen, versie 23H2.

- Zie Beleid voor het herstellen van AMA voor een sjabloon voor beleidsdefinities.

AMA installeren:

- Pas het beleid toe om AMA te installeren.

- Zie Beleid voor het installeren van AMA voor een beleidsdefinitiesjabloon.

DCR-koppeling configureren.

- Pas het beleid toe om DCR-koppeling te configureren.

- Zie Beleid voor het configureren van DCR-koppeling voor beleidsdefinitiesjabloon.

Werkstroom voor het toepassen van beleid om inzichten op schaal in te schakelen

Volg deze stappen voor elk beleid om Inzichten op schaal in te schakelen:

- Een beleidsdefinitie maken. Definieer de regels en voorwaarden voor naleving met behulp van de sjabloon voor beleidsdefinities. Zie Een beleidsdefinitie maken.

- Maak een beleidstoewijzing. Definieer het bereik van het beleid, uitsluitingen indien van toepassing en parameters voor afdwinging. Gebruik de beleidsdefinitie die in de vorige stap is gedefinieerd. Zie Een beleidstoewijzing maken.

- Nalevingsstatus weergeven. Controleer de nalevingsstatus van de beleidstoewijzing. Controleer op niet-compatibele resources. Zie Nalevingsstatus weergeven.

- Herstel niet-compatibele resources. Hersteltaken maken om niet-compatibele resources te herstellen. Zie Niet-compatibele resources herstellen.

Een beleidsdefinitie maken

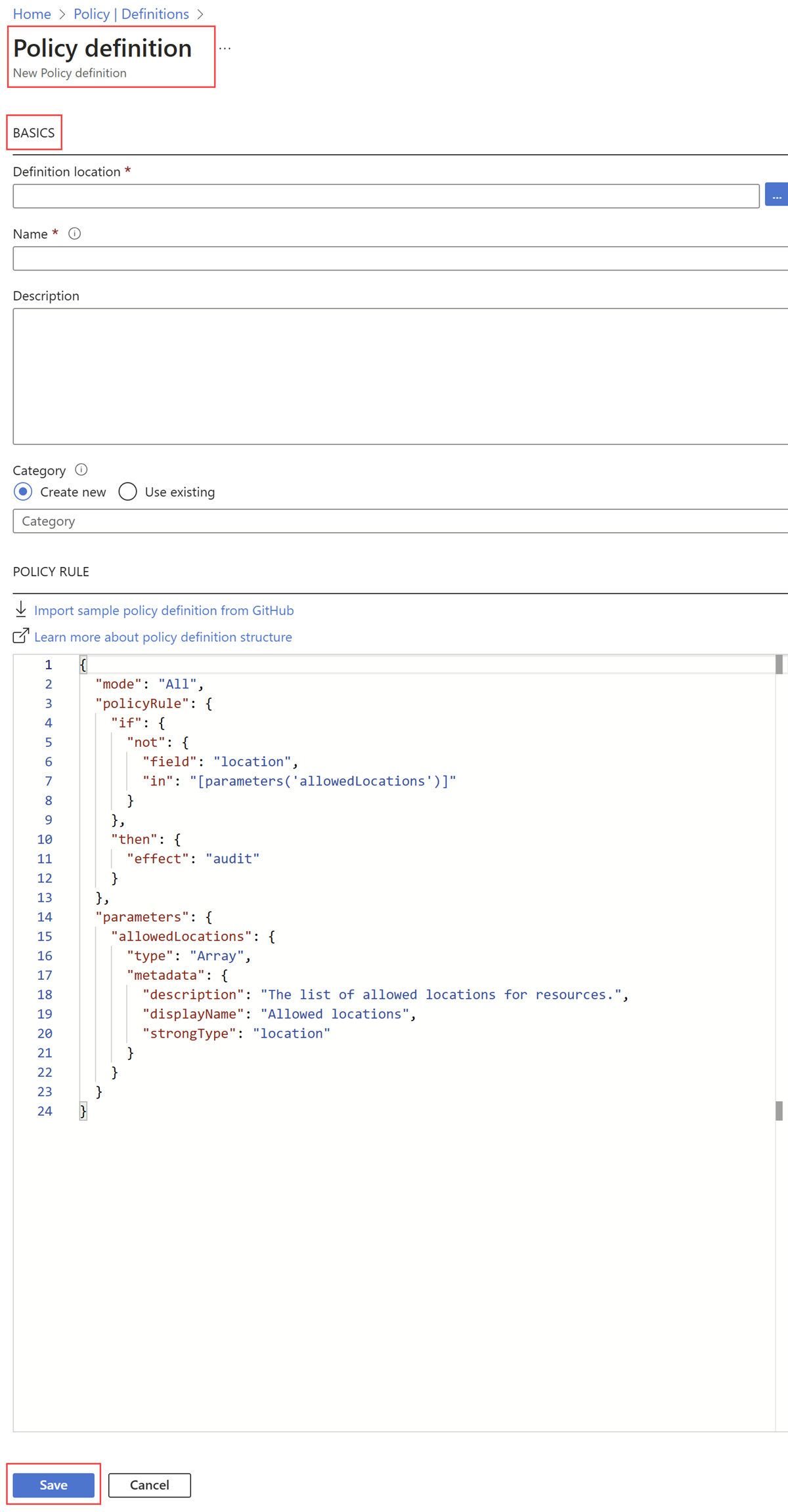

Voer de volgende stappen uit om een beleidsdefinitie te maken:

Navigeer in de Azure-portal naar de Azure Policy-service.

Selecteer Definities in de sectie Ontwerpen.

Selecteer + Beleidsdefinitie om een nieuwe beleidsdefinitie te maken.

Geef op de pagina Beleidsdefinitie de volgende waarden op:

Veld Actie Definitielocatie Selecteer het beletselteken ( ...) om op te geven waar de beleidsresource zich bevindt. Selecteer in het deelvenster Definitielocatie het Azure-abonnement en selecteer vervolgens Selecteren.Naam Geef een beschrijvende naam op voor de beleidsdefinitie. U kunt desgewenst een beschrijving en categorie opgeven. BELEIDSREGEL Het JSON-invoervak wordt vooraf ingevuld met een beleidsdefinitiesjabloon. Vervang deze sjabloon door de sjabloon voor beleidsdefinities die u wilt toepassen. Zie het gedeelte Over het gebruik van Azure-beleid om Inzichten op schaal in te schakelen voor de definitiesjablonen voor Insights-beleid in JSON-indeling. Roldefinities Dit veld wordt weergegeven nadat u de beleidsdefinitie kopieert en plakt in het veld POLICY RULE . Selecteer de rol Gastconfiguratieresourcebijdrager in de lijst. Selecteer Opslaan.

U krijgt een melding dat het maken van de beleidsdefinitie is geslaagd en dat de pagina met beleidsdefinities wordt weergegeven. U kunt nu doorgaan met het maken van de beleidstoewijzing.

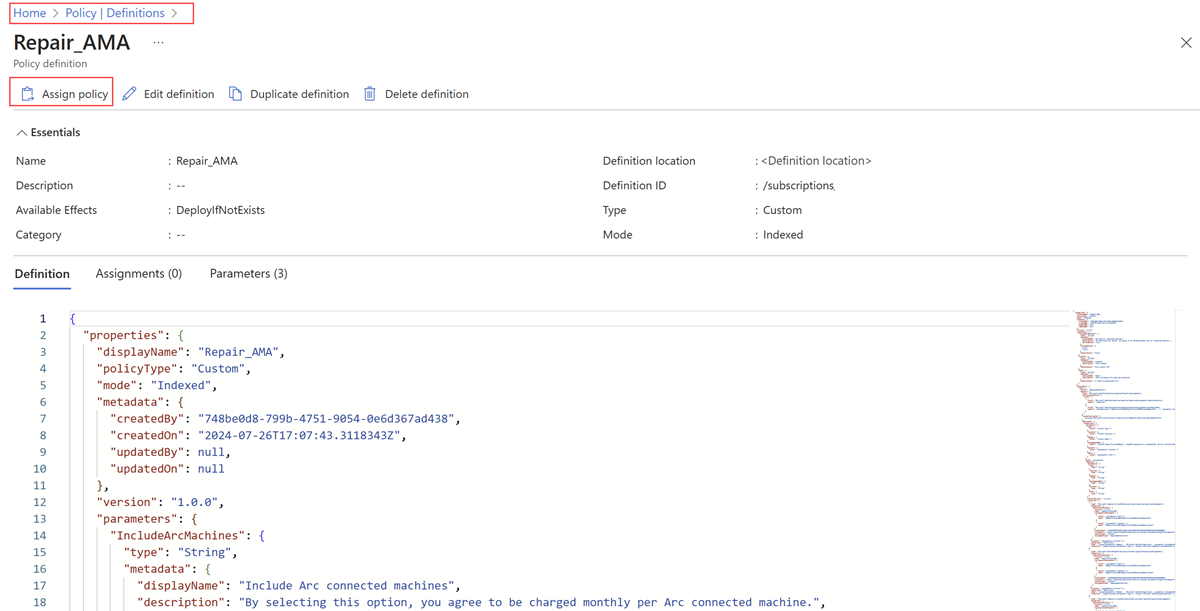

Een beleidstoewijzing maken

Vervolgens maakt u een beleidstoewijzing en wijst u de beleidsdefinitie toe op abonnements- of resourcegroepniveau. Zie de structuur van Azure Policy-toewijzingen voor meer informatie over beleidstoewijzing.

Voer de volgende stappen uit om een beleidstoewijzing te maken:

Op het beleid | Pagina Definities voor de beleidsdefinitie die u in de vorige stap hebt gemaakt, selecteer Beleid toewijzen.

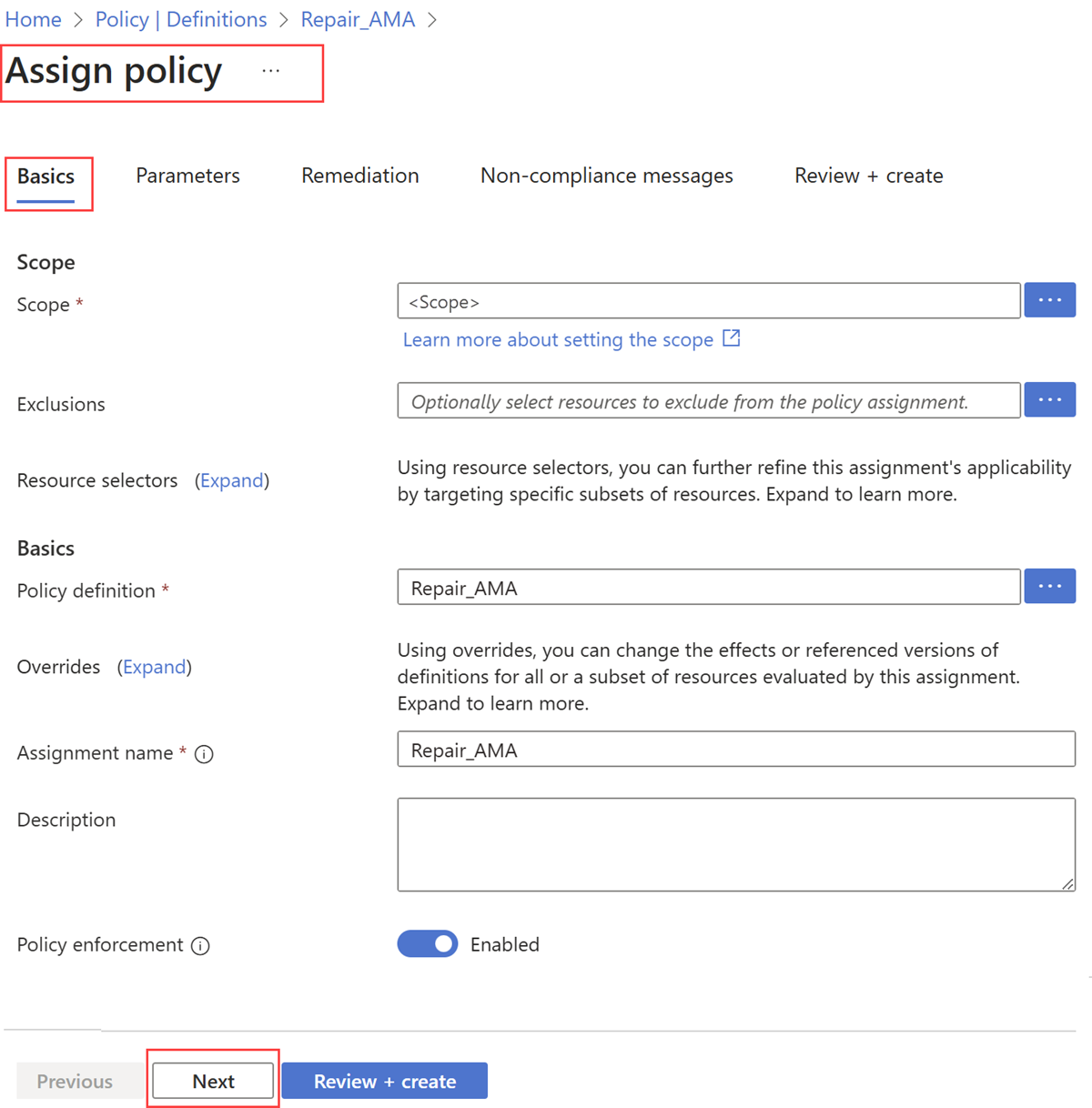

Geef op het tabblad Basisbeleid>toewijzen de volgende waarden op:

Veld Actie Scope Dit veld wordt vooraf ingevuld met het bereik dat u hebt gedefinieerd tijdens het maken van de beleidsdefinitie. Als u het bereik voor beleidstoewijzing wilt wijzigen, kunt u het beletselteken ( ...) gebruiken en vervolgens een abonnement en eventueel een resourcegroep selecteren. Selecteer vervolgens Selecteren om het bereik toe te passen.Uitsluitingen Optioneel. Gebruik het beletselteken ( ...) om de resources te selecteren die moeten worden uitgesloten van de beleidstoewijzing.Beleidsdefinitie Dit veld wordt vooraf ingevuld met de naam van de beleidsdefinitie die is gemaakt in de stap Een beleidsdefinitie maken. Naam van toewijzing Dit veld wordt vooraf ingevuld met de naam van de geselecteerde beleidsdefinitie. U kunt deze indien nodig wijzigen. Beleidsafdwinging Standaard ingeschakeld. Zie Afdwingingsmodus voor meer informatie. Selecteer Volgende om het tabblad Parameters weer te geven. Als de beleidsdefinitie die u hebt geselecteerd op het tabblad Basisinstellingen parameters bevat, worden deze weergegeven op het tabblad Parameters.

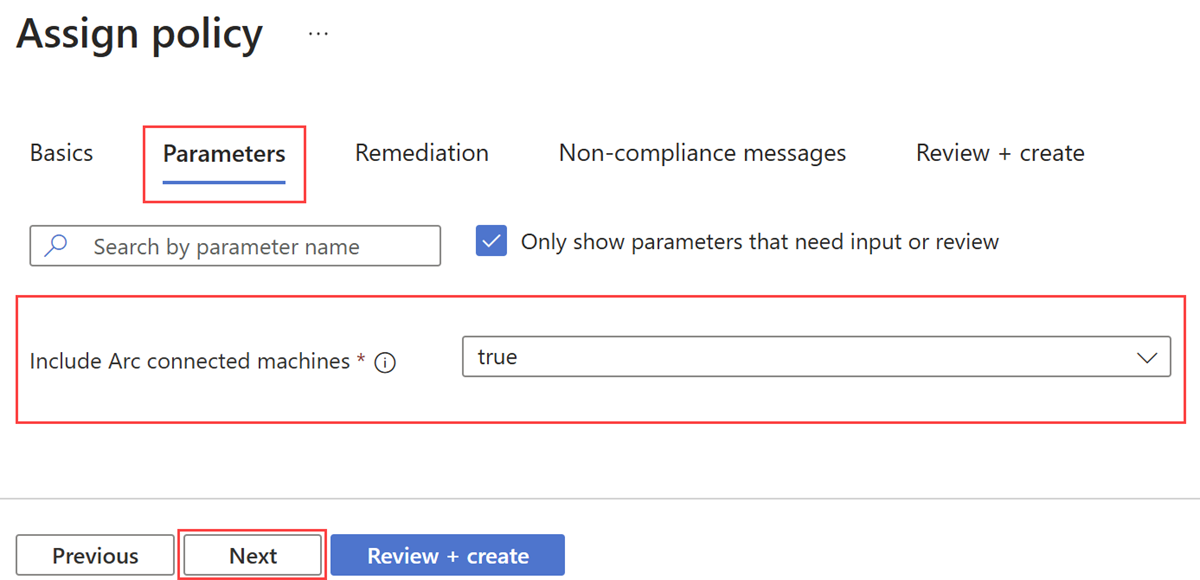

Het beleid voor het herstellen van AMA toont bijvoorbeeld de parameter Inclusief arc verbonden machines . Selecteer Waar om verbonden Arc-machines op te nemen in de beleidstoewijzing.

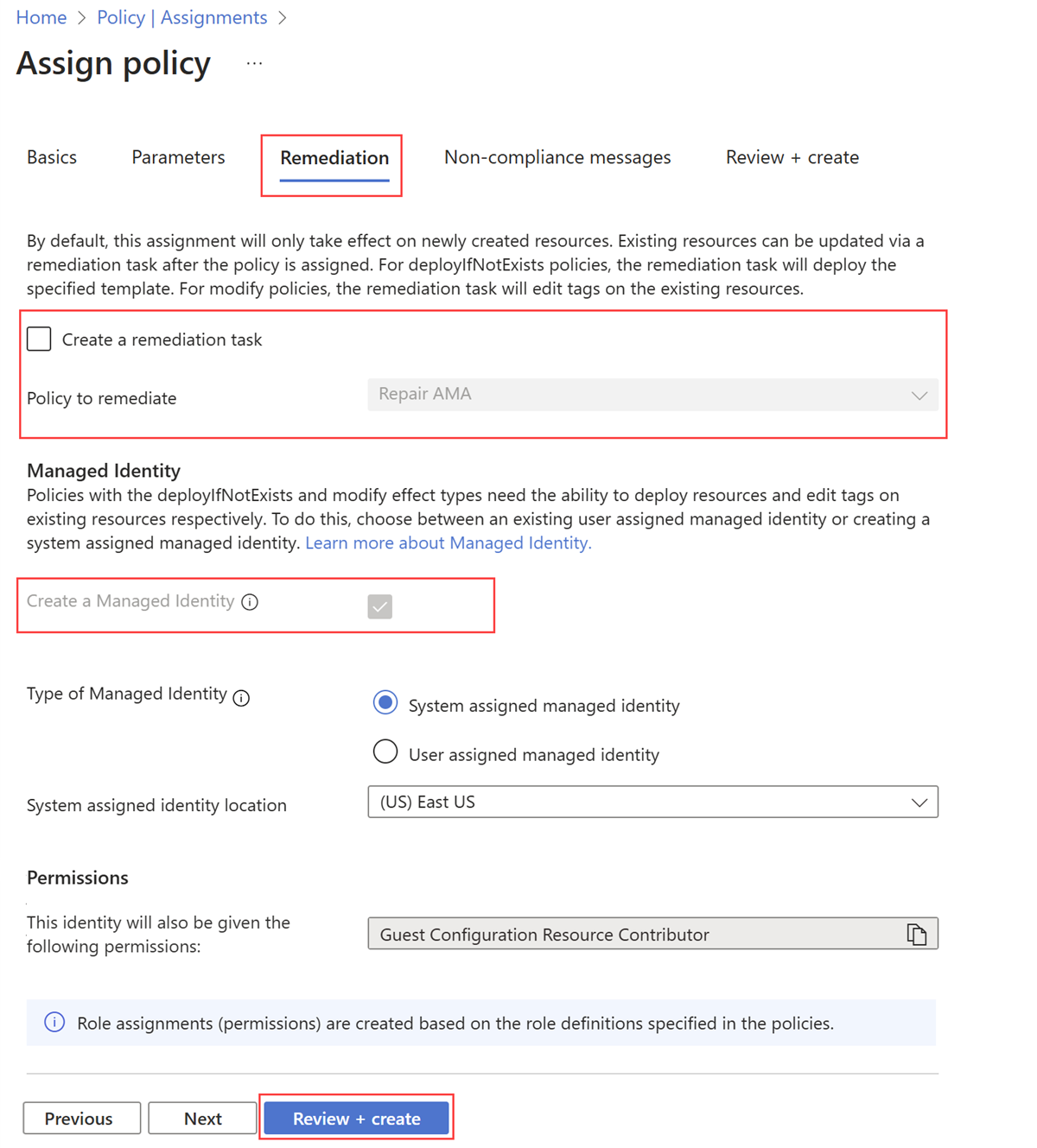

Selecteer Volgende om het tabblad Herstel weer te geven. Er is geen actie nodig op dit tabblad. De sjablonen voor beleidsdefinities ondersteunen het effect deployIfNotExists, zodat de resources die niet voldoen aan de beleidsregel, automatisch worden hersteld. Bovendien ziet u dat de parameter Een beheerde identiteit maken standaard is geselecteerd, omdat de beleidsdefinitiesjablonen het effect deployIfNotExists gebruiken.

Selecteer Beoordelen en maken om de opdracht te controleren.

Selecteer Maken om de opdracht te maken.

U ontvangt meldingen dat het maken van de roltoewijzing en beleidstoewijzing is geslaagd. Zodra de toewijzing is gemaakt, identificeert de Azure Policy-engine alle lokale Azure-systemen die zich binnen het bereik bevinden en past de beleidsconfiguratie toe op elk systeem. Normaal gesproken duurt het 5 tot 15 minuten voordat de beleidstoewijzing van kracht wordt.

Nalevingsstatus weergeven

Nadat u de beleidstoewijzing hebt gemaakt, kunt u de naleving van resources controleren onder Naleving en herstelstatus onder Herstel op de startpagina van Azure Policy. Het duurt enkele minuten voordat de nalevingsstatus voor een nieuwe beleidstoewijzing actief wordt en resultaten geeft over de status van het beleid.

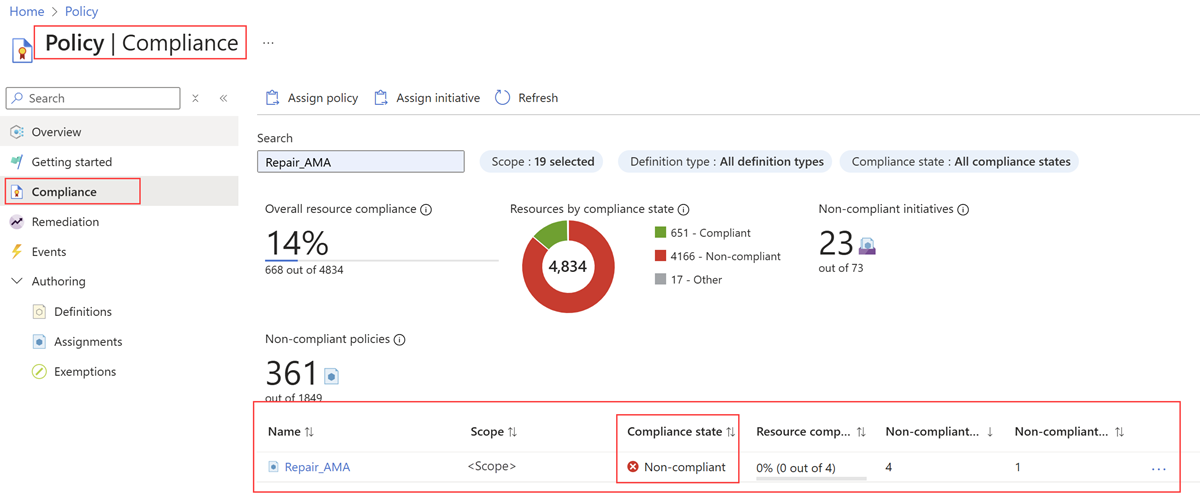

Volg deze stappen om de nalevingsstatus van het beleid weer te geven:

Navigeer in de Azure-portal naar de Azure Policy-service.

Selecteer Naleving.

Filter de resultaten voor de naam van de beleidstoewijzing die u hebt gemaakt in de stap Een beleidstoewijzing maken. In de kolom Nalevingsstatus wordt de nalevingsstatus weergegeven als Compatibel of Niet-compatibel.

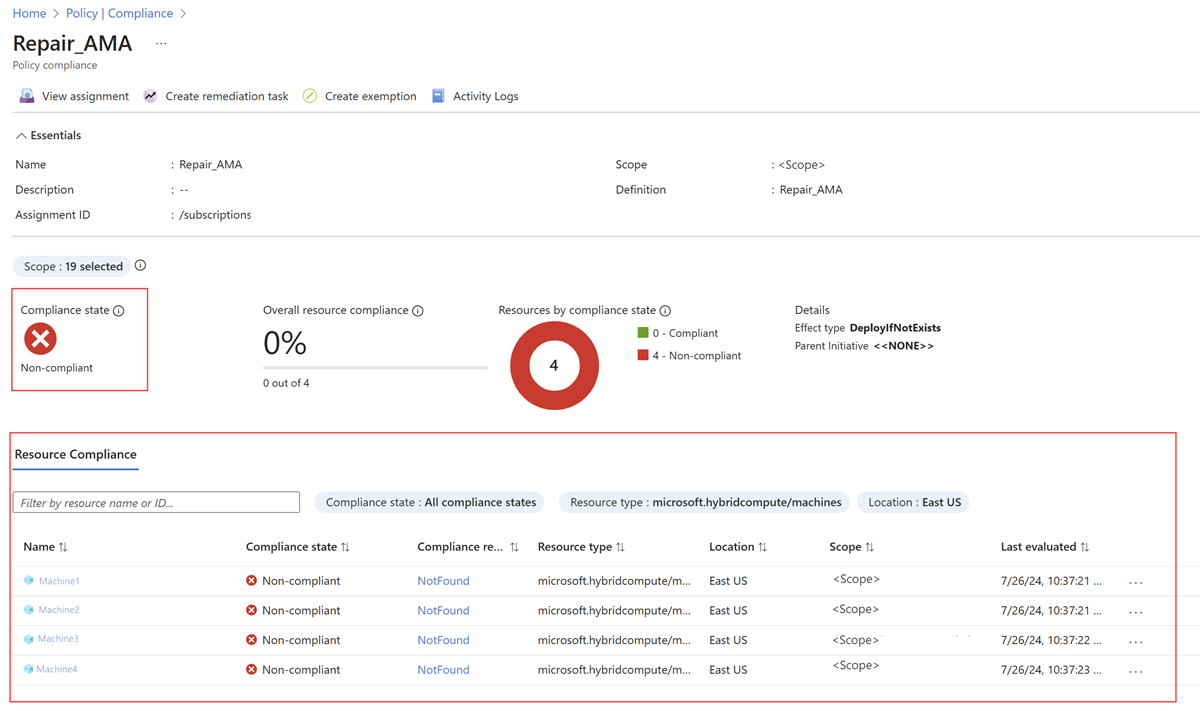

Selecteer de naam van de beleidstoewijzing om de status van de resourcenaleving weer te geven. In het nalevingsrapport voor het AMA-herstelbeleid worden bijvoorbeeld de knooppunten weergegeven die moeten worden hersteld:

Zodra u weet welke resources niet-compatibel zijn, kunt u de hersteltaak maken om ze in overeenstemming te brengen.

Niet-compatibele resources herstellen

Voer de volgende stappen uit om niet-compatibele resources te herstellen en de voortgang van hersteltaken bij te houden:

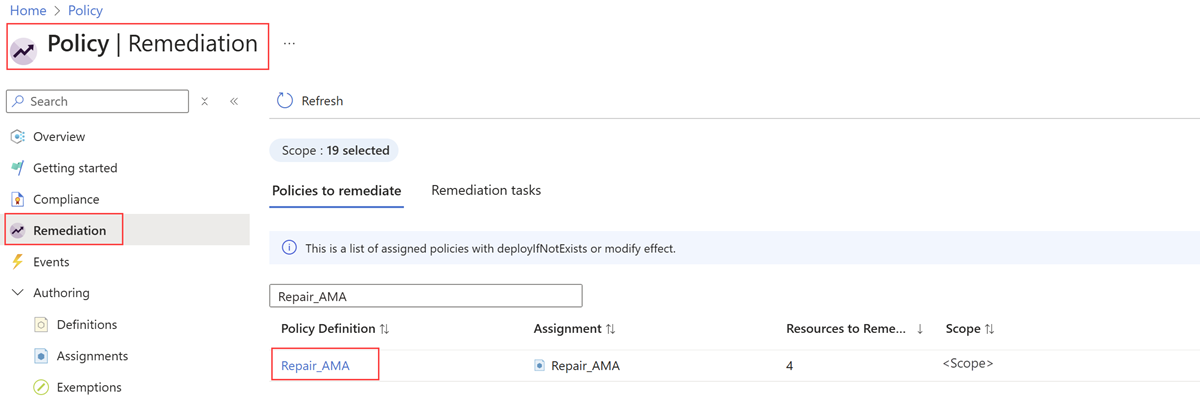

Navigeer in de Azure-portal naar de Azure Policy-service.

Selecteer Herstel.

Op de pagina Herstel wordt de lijst weergegeven met toegewezen beleidsregels met niet-compatibele resources. Filter de resultaten voor de naam van de beleidstoewijzing die u hebt gemaakt in de stap Een beleidstoewijzing maken.

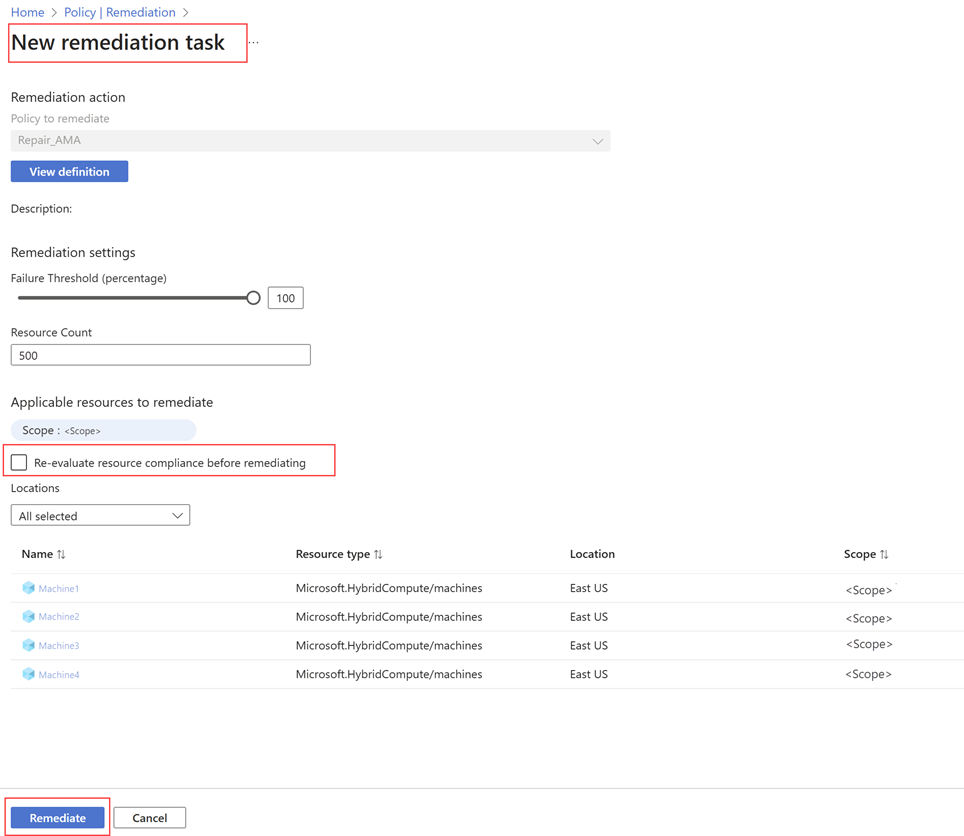

Selecteer de koppeling Beleidsdefinitie .

Op de pagina Nieuwe hersteltaak worden de resources weergegeven die moeten worden hersteld. Schakel het selectievakje Resourcenaleving opnieuw evalueren in voordat u het selectievakje herstelt en selecteer Vervolgens Herstellen.

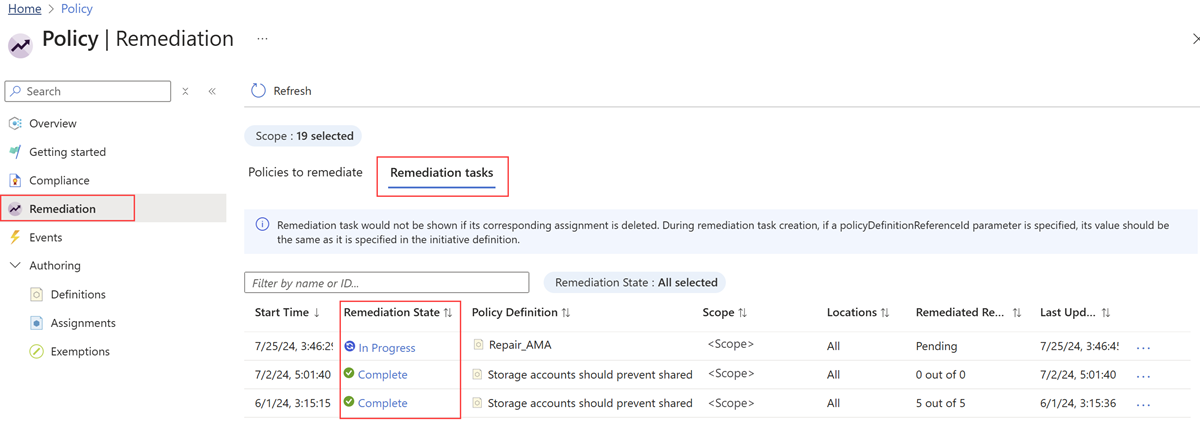

U ontvangt een melding dat er een hersteltaak wordt gemaakt en u wordt omgeleid naar het tabblad Hersteltaken . Op dit tabblad ziet u de status van verschillende hersteltaken. De versie die u hebt gemaakt, bevindt zich mogelijk in de status Evalueren of Wordt uitgevoerd .

Zodra het herstel is voltooid, verandert de status in Voltooid.

Zie Niet-compatibele resources herstellen met Azure Policy voor meer informatie over herstel.