Active Directory voorbereiden voor lokale Implementatie van Azure

Van toepassing op: Azure Local 2311.2 en hoger

In dit artikel wordt beschreven hoe u uw Active Directory-omgeving voorbereidt voordat u Azure Local implementeert.

Active Directory-vereisten voor Azure Local zijn onder andere:

- Een toegewezen organisatie-eenheid (OE).

- Overname van groepsbeleid die wordt geblokkeerd voor het toepasselijke groepsbeleidsobject (GPO).

- Een gebruikersaccount met alle rechten voor de organisatie-eenheid in de Active Directory.

- Machines mogen vóór de implementatie niet aan Active Directory worden toegevoegd.

Notitie

- U kunt uw bestaande proces gebruiken om te voldoen aan de bovenstaande vereisten. Het script dat in dit artikel wordt gebruikt, is optioneel en wordt geleverd om de voorbereiding te vereenvoudigen.

- Wanneer overname van groepsbeleid wordt geblokkeerd op organisatie-eenheidsniveau, worden groepsbeleidsobjecten waarbij de optie voor afdwingen is ingeschakeld, niet geblokkeerd. Zorg er, indien van toepassing, voor dat deze GPO's worden geblokkeerd met andere methoden, bijvoorbeeld met behulp van een WMI-filter (Windows Management Instrumentation). Pas het WMI-filter toe op afgedwongen GPO's om computeraccounts voor uw Lokale Azure-exemplaren uit te sluiten van het toepassen van de GPO's. Zodra het filter is toegepast, worden afgedwongen GPO's niet toegepast op basis van de logica die is gedefinieerd in het WMI-filter.

Om handmatig de vereiste machtigingen voor Active Directory toe te wijzen, een Organisatie-eenheid (OU) te maken en GPO-erfenis te blokkeren, zie Aangepaste Active Directory-configuratie voor uw lokale Azure.

Vereisten

Voltooi de vereisten voor nieuwe implementaties van Azure Local.

Installeer versie 2402 van de module 'AsHciADArtifactsPreCreationTool'. Voer de volgende opdracht uit om de module te installeren vanuit PowerShell Gallery:

Install-Module AsHciADArtifactsPreCreationTool -Repository PSGallery -ForceNotitie

Zorg ervoor dat u eerdere versies van de module verwijdert voordat u de nieuwe versie installeert.

U hebt machtigingen nodig om een organisatie-eenheid te maken. Als u geen machtigingen hebt, neemt u contact op met uw Active Directory-beheerder.

Als u een firewall hebt tussen uw lokale Azure-systeem en Active Directory, moet u ervoor zorgen dat de juiste firewallregels zijn geconfigureerd. Zie firewallvereisten voor Active Directory Web Services en Active Directory Gateway Management Service voor specifieke richtlijnen. Zie ook Een firewall configureren voor Active Directory-domeinen en -vertrouwensrelaties.

Active Directory-voorbereidingsmodule

De New-HciAdObjectsPreCreation cmdlet van de PowerShell-module AsHciADArtifactsPreCreationTool wordt gebruikt om Active Directory voor te bereiden op lokale Azure-implementaties. Dit zijn de vereiste parameters die zijn gekoppeld aan de cmdlet:

| Parameter | Beschrijving |

|---|---|

-AzureStackLCMUserCredential |

Een nieuw gebruikersobject dat is gemaakt met de juiste machtigingen voor implementatie. Dit account is hetzelfde als het gebruikersaccount dat wordt gebruikt door de lokale Implementatie van Azure. Zorg ervoor dat alleen de gebruikersnaam is opgegeven. De naam mag niet de domeinnaam bevatten, bijvoorbeeld contoso\username.Het wachtwoord moet voldoen aan de lengte- en complexiteitsvereisten. Gebruik een wachtwoord dat minimaal 12 tekens lang is. Het wachtwoord moet ook drie van de vier vereisten bevatten: een kleine letter, een hoofdletter, een cijfer en een speciaal teken. Zie vereisten voor wachtwoordcomplexiteit voor meer informatie. De naam mag niet exact hetzelfde zijn als de lokale beheerder. De naam kan admin als gebruikersnaam gebruiken. |

-AsHciOUName |

Een nieuwe organisatie-eenheid (OE) voor het opslaan van alle objecten voor de lokale Azure-implementatie. Bestaande groepsbeleid en overname worden geblokkeerd in deze organisatie-eenheid om ervoor te zorgen dat er geen conflict met instellingen is. De OU moet worden opgegeven als de gedistingeerde naam (DN). Raadpleeg de indeling van Distinguished Names voor meer informatie. |

Notitie

- Het

-AsHciOUNamepad biedt geen ondersteuning voor de volgende speciale tekens binnen het pad:&,",',<,>. - Nadat de implementatie is voltooid, wordt het verplaatsen van de computerobjecten naar een andere organisatie-eenheid niet ondersteund.

Active Directory voorbereiden

Wanneer u Active Directory voorbereidt, maakt u een toegewezen organisatie-eenheid (OE) om de lokale azure-gerelateerde objecten, zoals de implementatiegebruiker, te plaatsen.

Voer de volgende stappen uit om een toegewezen organisatie-eenheid te maken:

Meld u aan bij een computer die is gekoppeld aan uw Active Directory-domein.

Voer PowerShell uit als beheerder.

Voer de volgende opdracht uit om de specifieke organisatie-eenheid te maken.

New-HciAdObjectsPreCreation -AzureStackLCMUserCredential (Get-Credential) -AsHciOUName "<OU name or distinguished name including the domain components>"Geef de gebruikersnaam en het wachtwoord voor de implementatie op wanneer u hierom wordt gevraagd.

- Zorg ervoor dat alleen de gebruikersnaam is opgegeven. De naam mag niet de domeinnaam bevatten, bijvoorbeeld

contoso\username. De gebruikersnaam moet tussen 1 en 64 tekens zijn en mag alleen letters, cijfers, afbreekstreepjes en onderstrepingstekens bevatten en mag niet beginnen met een afbreekstreepje of cijfer. - Zorg ervoor dat het wachtwoord voldoet aan de complexiteits- en lengtevereisten. Gebruik een wachtwoord dat minstens 12 tekens lang is en bevat: een kleine letter, een hoofdletter, een cijfer en een speciaal teken.

Hier volgt een voorbeelduitvoer van een geslaagde voltooiing van het script:

PS C:\work> $password = ConvertTo-SecureString '<password>' -AsPlainText -Force PS C:\work> $user = "ms309deployuser" PS C:\work> $credential = New-Object System.Management.Automation.PSCredential ($user, $password) PS C:\work> New-HciAdObjectsPreCreation -AzureStackLCMUserCredential $credential -AsHciOUName "OU=ms309,DC=PLab8,DC=nttest,DC=microsoft,DC=com" PS C:\work>- Zorg ervoor dat alleen de gebruikersnaam is opgegeven. De naam mag niet de domeinnaam bevatten, bijvoorbeeld

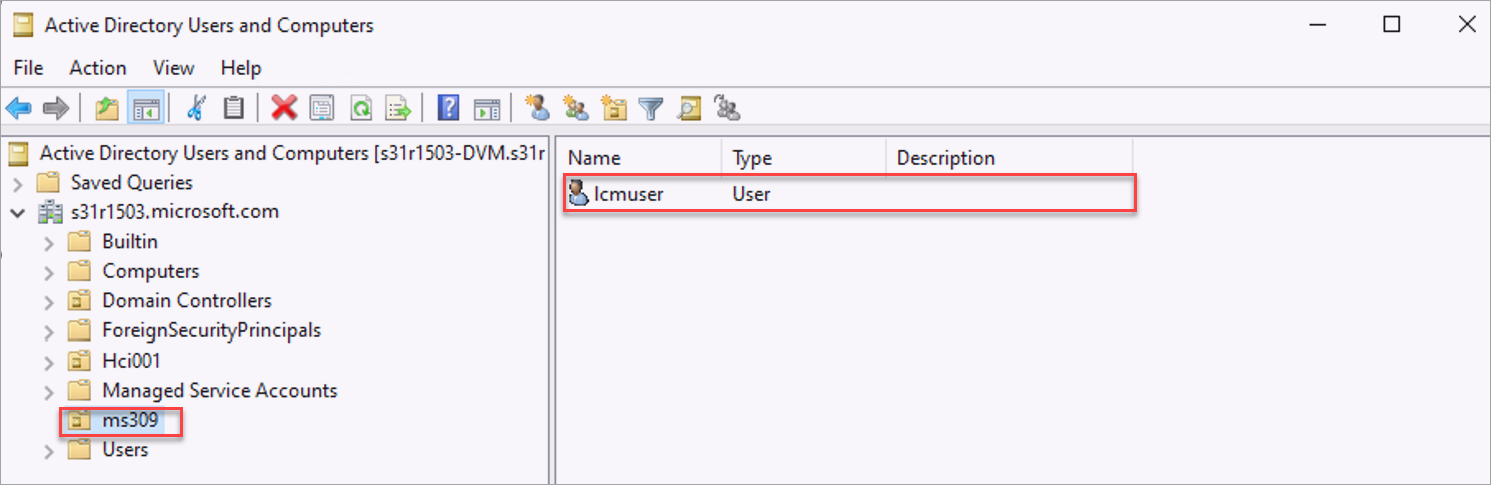

Controleer of de organisatie-eenheid is gemaakt. Als u een Windows Server-client gebruikt, gaat u naar Serverbeheer > Tools > Active Directory-gebruikers en -computers.

Er wordt een organisatie-eenheid met de opgegeven naam gemaakt. Deze organisatie-eenheid bevat het nieuwe LCM-implementatiegebruikersaccount (Lifecycle Manager).

Notitie

Als u één machine repareert, verwijdert u de bestaande organisatie-eenheid niet. Als de machinevolumes versleuteld zijn, worden de BitLocker-herstelsleutels verwijderd wanneer u de OU verwijdert.

Overwegingen voor grootschalige implementaties

Het LCM-gebruikersaccount wordt gebruikt tijdens onderhoudsbewerkingen, zoals het toepassen van updates via PowerShell. Dit account wordt ook gebruikt bij het uitvoeren van acties voor domeindeelname voor uw AD, zoals het herstellen van een knooppunt of het toevoegen van een knooppunt. Hiervoor is vereist dat de LCM-gebruikersidentiteit gedelegeerde machtigingen heeft om computeraccounts toe te voegen aan de doel-OE in het on-premises domein.

Tijdens de cloudimplementatie van Azure Local wordt het LCM-gebruikersaccount toegevoegd aan de lokale beheerdersgroep van de fysieke knooppunten. Om het risico van een gecompromitteerd LCM-gebruikersaccount te beperken, raden we u aan een toegewezen LCM-gebruikersaccount met een uniek wachtwoord te hebben voor elk lokaal Azure-exemplaar. Deze aanbeveling beperkt het bereik en de impact van een aangetast LCM-account tot één exemplaar.

We raden u aan deze best practices te volgen voor het maken van een organisatie-eenheid (OU). Deze aanbevelingen worden geautomatiseerd wanneer u de New-HciAdObjectsPreCreation-cmdlet gebruikt om Active Directory-voor te bereiden.

- Maak voor elke lokale Instantie van Azure een afzonderlijke organisatie-eenheid in Active Directory. Deze aanpak helpt bij het beheren van het LCM-gebruikersaccount, de computeraccounts van de fysieke machines en het clusternaamobject (CNO) binnen het bereik van één organisatie-eenheid voor elk exemplaar.

- Bij het implementeren van meerdere exemplaren op schaal, voor eenvoudiger beheer:

- Maak een organisatie-eenheid aan onder een enkele bovenliggende organisatie-eenheid voor elke instantie.

- Schakel de optie Blokkeren van overname in op zowel het niveau van de bovenliggende OE als de sub-OE.

- Als u een groepsbeleidsobject wilt toepassen op alle lokale Azure-exemplaren, zoals voor het nesten van een domeingroep in de lokale beheerdersgroep, koppelt u het groepsbeleidsobject aan de bovenliggende organisatie-eenheid en schakelt u de optie Afgedwongen in. Hiermee past u de configuratie toe op alle sub-OE's, zelfs als Overname blokkeren is ingeschakeld ingeschakeld.

Als de processen en procedures van uw organisatie afwijkingen van deze aanbevelingen vereisen, zijn ze toegestaan. Het is echter belangrijk om rekening te houden met de gevolgen voor beveiliging en beheerbaarheid van uw ontwerp, rekening houdend met deze factoren.

Volgende stappen

- Download het Azure Stack HCI-besturingssysteem, versie 23H2-software op elke computer in uw systeem.