Arc-proxy configureren via registratiescript voor Azure Gateway in Azure Local (preview)

Van toepassing op: Azure Local, versie 23H2, release 2408, 2408.1, 2408.2 en 2411

Nadat u de Arc-gatewayresource in uw Azure-abonnement hebt gemaakt, kunt u de nieuwe preview-functies van De Arc-gateway inschakelen. In dit artikel wordt beschreven hoe u de Arc-proxy configureert voordat Arc-registratie wordt uitgevoerd met behulp van een registratiescript voor de Arc-gateway in Azure Local.

Met deze methode hoeft u de Arc-proxy niet handmatig te configureren tussen WinInet-, WinHttp- of omgevingsvariabelen.

Belangrijk

Deze functie is momenteel beschikbaar als PREVIEW-versie. Raadpleeg de Aanvullende voorwaarden voor Microsoft Azure-previews voor juridische voorwaarden die van toepassing zijn op Azure-functies die in bèta of preview zijn of die anders nog niet algemeen beschikbaar zijn.

Vereisten

Zorg ervoor dat aan de volgende vereisten wordt voldaan voordat u doorgaat:

U hebt toegang tot een lokaal Azure-exemplaar met versie 23H2.

Een Arc-gatewayresource die is gemaakt in hetzelfde abonnement als voor het implementeren van Azure Local. Zie De Arc-gatewayresource maken in Azure voor meer informatie.

Stap 1: De ArcGatewayID ophalen

U hebt de proxy en de ArcGatewayID van Azure nodig om het registratiescript uit te voeren op lokale Azure-machines. U vindt de Arc-gateway-id op de overzichtspagina van azure Portal van de resource.

Stap 2: Nieuwe machines registreren in Azure Arc

Als u nieuwe versie 2408- of versie 2411-machines in Azure Arc wilt registreren, voert u het initialisatiescript uit door de en Proxy bypass list Proxy serverparameters ArcGatewayIDdoor te geven.

Hier volgt een voorbeeld van hoe u deze parameters voor het Invoke-AzStackHciArcInitialization initialisatiescript moet wijzigen. Zodra de registratie is voltooid, worden de lokale Azure-machines geregistreerd in Azure Arc met behulp van de Arc-gateway:

#Define the subscription where you want to register your server as Arc device.

$Subscription = "yoursubscription"

#Define the resource group where you want to register your server as Arc device.

$RG = "yourresourcegroupname"

#Define the tenant to use to register your server as Arc device.

$Tenant = "yourtenant"

#Define Proxy Server if necessary

$ProxyServer = "http://x.x.x.x:port"

#Define the Arc gateway resource ID from Azure

$ArcgwId = "/subscriptions/yourarcgatewayid/resourceGroups/yourresourcegroupname/providers/Microsoft.HybridCompute/gateways/yourarcgatewayname"

#Define the bypass list for the proxy. Use semicolon to separate each item from the list.

# Use "localhost" instead of <local>

# Use specific IPs such as 127.0.0.1 without mask

# Use * for subnets allowlisting. 192.168.1.* for /24 exclusions. Use 192.168.*.* for /16 exclusions.

# Append * for domain names exclusions like *.contoso.com

# DO NOT INCLUDE .svc on the list. The registration script takes care of Environment Variables configuration.

$ProxyBypassList = "localhost;127.0.0.1;*.contoso.com;machine1;machine2;machine3;machine4;machine5;192.168.*.*;AzureLocal-1"

#Connect to your Azure account and Subscription

Connect-AzAccount -SubscriptionId $Subscription -TenantId $Tenant -DeviceCode

#Get the Access Token and Account ID for the registration

$ARMtoken = (Get-AzAccessToken).Token

#Get the Account ID for the registration

$id = (Get-AzContext).Account.Id

#Invoke the registration script with Proxy and ArcgatewayID

Invoke-AzStackHciArcInitialization -SubscriptionID $Subscription -ResourceGroup $RG -TenantID $Tenant -Region australiaeast -Cloud "AzureCloud" -ArmAccessToken $ARMtoken -AccountID $id -Proxy $ProxyServer -ArcGatewayID $ArcgwId -ProxyBypass $ProxyBypassList

Stap 3: Controleren of de installatie is geslaagd

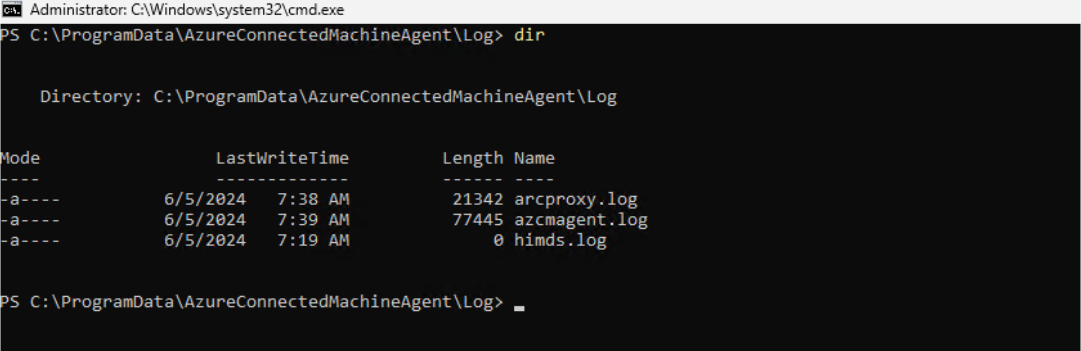

Zodra de implementatievalidatie is gestart, kunt u vanuit uw systeem verbinding maken met de eerste computer en het Arc-gatewaylogboek openen om te controleren welke eindpunten worden omgeleid naar de Arc-gateway en welke eindpunten uw firewall of proxy blijven gebruiken.

U vindt het Arc-gatewaylogboek op: c:\programdata\AzureConnectedMAchineAgent\Log\arcproxy.log.

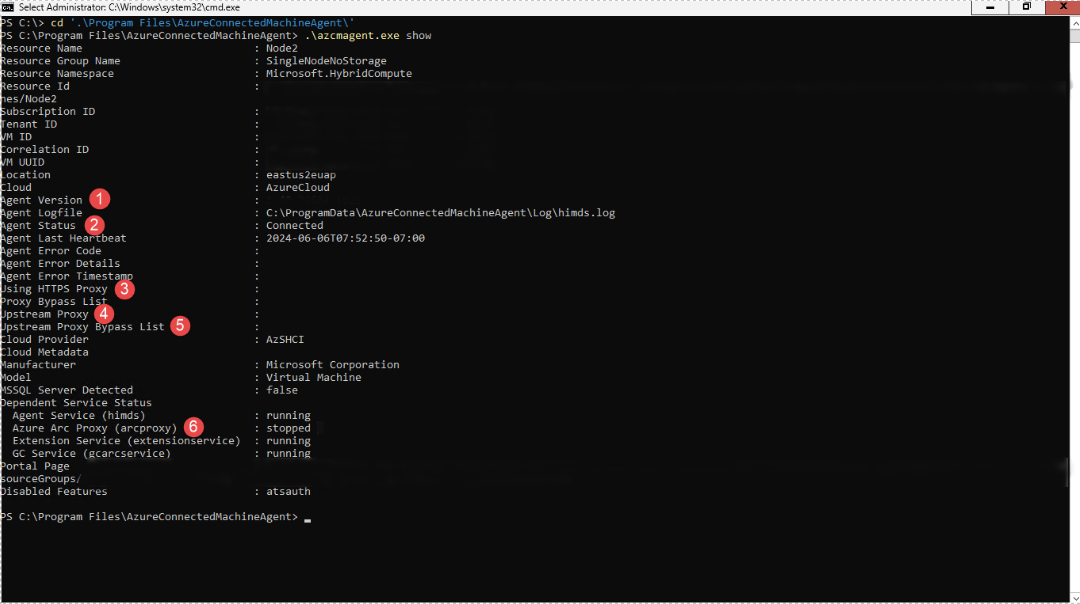

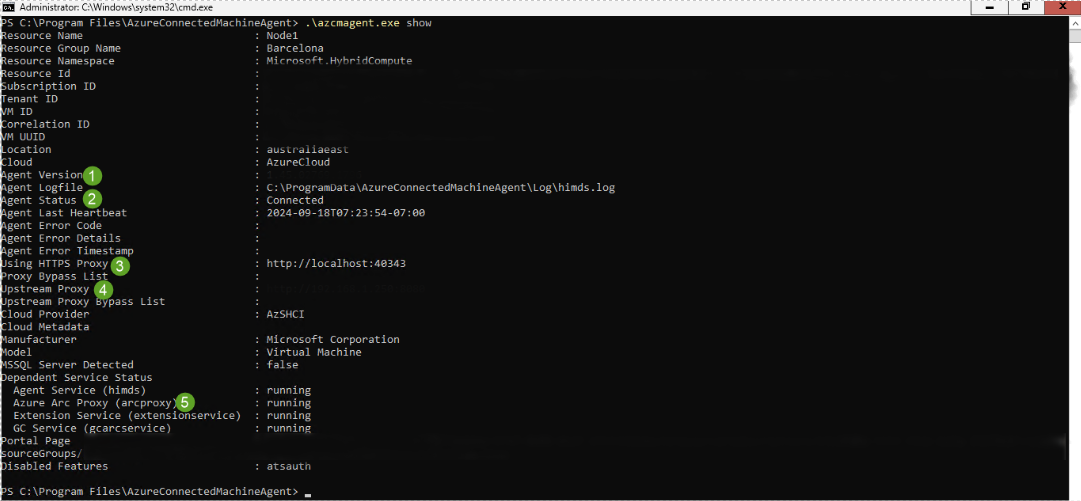

Voer de volgende opdracht uit om de configuratie van de Arc-agent te controleren en te controleren of deze de gateway gebruikt: c:\program files\AzureConnectedMachineAgent>.\azcmagent show

De weergegeven waarden moeten als volgt zijn:

Agentversie is 1.45 of hoger.

Agentstatus moet worden weergegeven als Verbonden.

Https-proxy leeg gebruiken wanneer arcgateway niet in gebruik is. Deze moet worden weergegeven als

http://localhost:40343wanneer de Arc-gateway is ingeschakeld.Upstream Proxy toont uw bedrijfsproxyserver en -poort.

Azure Arc-proxy wordt weergegeven als gestopt wanneer de Arc-gateway niet wordt gebruikt. Wordt uitgevoerd wanneer de Arc-gateway is ingeschakeld.

De Arc-agent zonder de Arc-gateway:

De Arc-agent met behulp van de Arc-gateway:

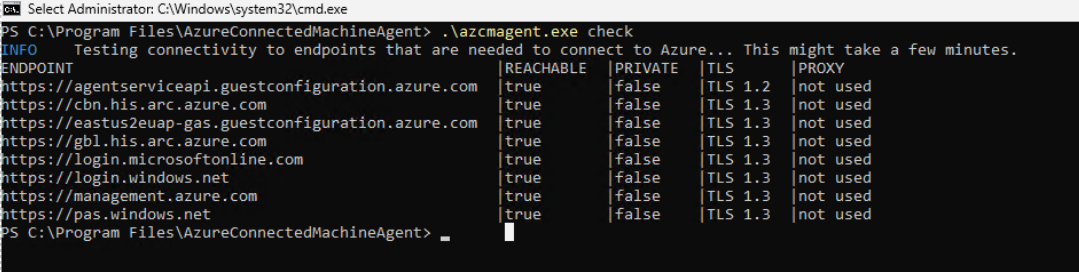

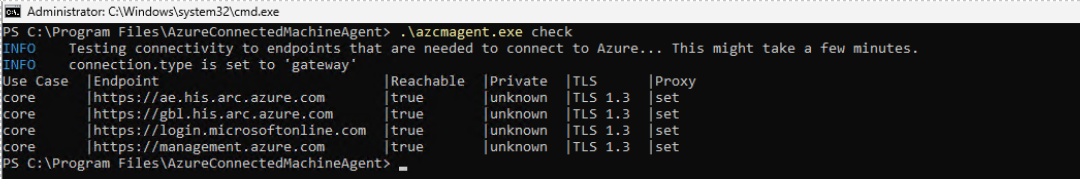

Als u wilt controleren of de installatie is voltooid, kunt u bovendien de volgende opdracht uitvoeren: c:\program files\AzureConnectedMachineAgent>.\azcmagent check

Het antwoord moet aangeven dat het type connection.type is ingesteld op gateway en dat de kolom Bereikbaar waar moet aangeven voor alle URL's.

De Arc-agent zonder de Arc-gateway:

De Arc-agent met behulp van de Arc-gateway:

U kunt uw gatewayverkeer ook controleren door de gatewayrouterlogboeken te bekijken.

Als u gatewayrouterlogboeken in Windows wilt weergeven, voert u de azcmagent logs opdracht uit in PowerShell. In het resulterende .zip bestand bevinden de logboeken zich in de map C:\ProgramData\Microsoft\ArcGatewayRouter .