Uw machines registreren en machtigingen toewijzen voor lokale Azure-implementatie

Van toepassing op: Azure Local 2311.2 en hoger

In dit artikel wordt beschreven hoe u uw lokale Azure-machines registreert en vervolgens de vereiste machtigingen instelt om Azure Local te implementeren.

Vereisten

Voordat u begint, moet u ervoor zorgen dat u aan de volgende vereisten voldoet:

Voldoet aan de vereisten en voltooi de controlelijst voor implementatie.

Bereid uw Active Directory-omgeving voor.

Installeer het Azure Stack HCI-besturingssysteem, versie 23H2 op elke computer.

Registreer uw abonnement bij de vereiste resourceproviders (RPs). U kunt Azure Portal of Azure PowerShell gebruiken om u te registreren. U moet een eigenaar of inzender voor uw abonnement zijn om de volgende resource-RPS's te registreren:

- Microsoft.HybridCompute

- Microsoft.GuestConfiguration

- Microsoft.HybridConnectivity

- Microsoft.AzureStackHCI

Notitie

De veronderstelling is dat de persoon die het Azure-abonnement registreert bij de resourceproviders een andere persoon is dan degene die de lokale Azure-machines registreert bij Arc.

Als u de machines registreert als Arc-resources, moet u ervoor zorgen dat u de volgende machtigingen hebt voor de resourcegroep waarin de machines zijn ingericht:

- Instappen van Azure verbonden machines

- Azure Connected Machine Resource beheerder

Volg deze stappen in Azure Portal om te controleren of u deze rollen hebt:

- Ga naar het abonnement dat u gebruikt voor de lokale Azure-implementatie.

- Ga naar de resourcegroep waar u de machines wilt registreren.

- Ga in het linkerdeelvenster naar Toegangsbeheer (IAM).

- Ga in het rechterpaneel naar Roltoewijzingen. Controleer of u de azure Connected Machine Onboarding - en Azure Connected Machine Resource Administrator-rollen hebt toegewezen.

Controleer uw Azure-beleid. Zorg voor het volgende:

- Het Azure-beleid blokkeert de installatie van extensies niet.

- Het maken van bepaalde typen resources in een resourcegroep wordt niet geblokkeerd door Azure-beleiden.

- Het Azure-beleid blokkeert de resource-implementatie niet op bepaalde locaties.

Machines registreren bij Azure Arc

Belangrijk

Voer deze stappen uit als lokale beheerder op elke lokale Azure-computer die u wilt clusteren.

Stel de parameters in. Het script heeft de volgende parameters:

Parameters Beschrijving SubscriptionIDDe id van het abonnement dat wordt gebruikt om uw machines te registreren bij Azure Arc. TenantIDDe tenant-ID die wordt gebruikt om uw machines te registreren bij Azure Arc. Ga naar uw Microsoft Entra ID en kopieer de eigenschap tenant-ID. ResourceGroupDe resourcegroep die vooraf aangemaakt is voor Arc-registratie van de machines. Er wordt een resourcegroep gemaakt als deze niet bestaat. RegionDe Azure-regio die wordt gebruikt voor registratie. Zie de ondersteunde regio's die kunnen worden gebruikt. AccountIDDe gebruiker die de instance registreert en implementeert. ProxyServerOptionele parameter. Proxyserveradres wanneer dit vereist is voor uitgaande connectiviteit. DeviceCodeDe apparaatcode die wordt weergegeven in de console op https://microsoft.com/deviceloginen wordt gebruikt om u aan te melden bij het apparaat.#Define the subscription where you want to register your machine as Arc device $Subscription = "YourSubscriptionID" #Define the resource group where you want to register your machine as Arc device $RG = "YourResourceGroupName" #Define the region to use to register your server as Arc device #Do not use spaces or capital letters when defining region $Region = "eastus" #Define the tenant you will use to register your machine as Arc device $Tenant = "YourTenantID" #Define the proxy address if your Azure Local deployment accesses the internet via proxy $ProxyServer = "http://proxyaddress:port"Maak verbinding met uw Azure-account en stel het abonnement in. U moet de browser openen op de client die u gebruikt om verbinding te maken met de computer en deze pagina te openen:

https://microsoft.com/deviceloginen voer de opgegeven code in de Azure CLI-uitvoer in om te verifiëren. Haal het toegangstoken en de account-id voor de registratie op.#Connect to your Azure account and Subscription Connect-AzAccount -SubscriptionId $Subscription -TenantId $Tenant -DeviceCode #Get the Access Token for the registration $ARMtoken = (Get-AzAccessToken -WarningAction SilentlyContinue).Token #Get the Account ID for the registration $id = (Get-AzContext).Account.IdVoer ten slotte het Arc-registratiescript uit. Het uitvoeren van het script duurt enkele minuten.

#Invoke the registration script. Use a supported region. Invoke-AzStackHciArcInitialization -SubscriptionID $Subscription -ResourceGroup $RG -TenantID $Tenant -Region $Region -Cloud "AzureCloud" -ArmAccessToken $ARMtoken -AccountID $id -Proxy $ProxyServerAls u toegang hebt tot internet via een proxyserver, moet u de

-proxyparameter doorgeven en de proxyserver opgeven alshttp://<Proxy server FQDN or IP address>:Portbij het uitvoeren van het script.Zie Azure-vereisten voor een lijst met ondersteunde Azure-regio's.

Nadat het script is voltooid op alle computers, controleert u of:

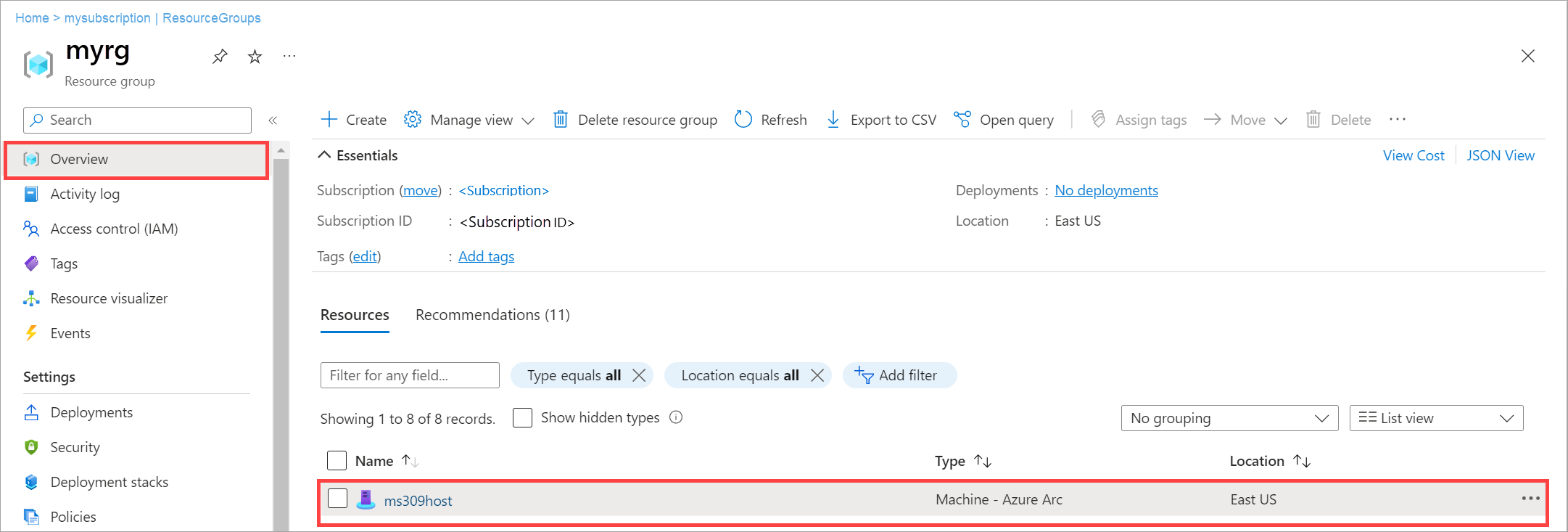

Uw machines zijn geregistreerd bij Arc. Ga naar Azure Portal en ga vervolgens naar de resourcegroep die is gekoppeld aan de registratie. De machines worden binnen de opgegeven resourcegroep weergegeven als resourcetypen Machine - Azure Arc.

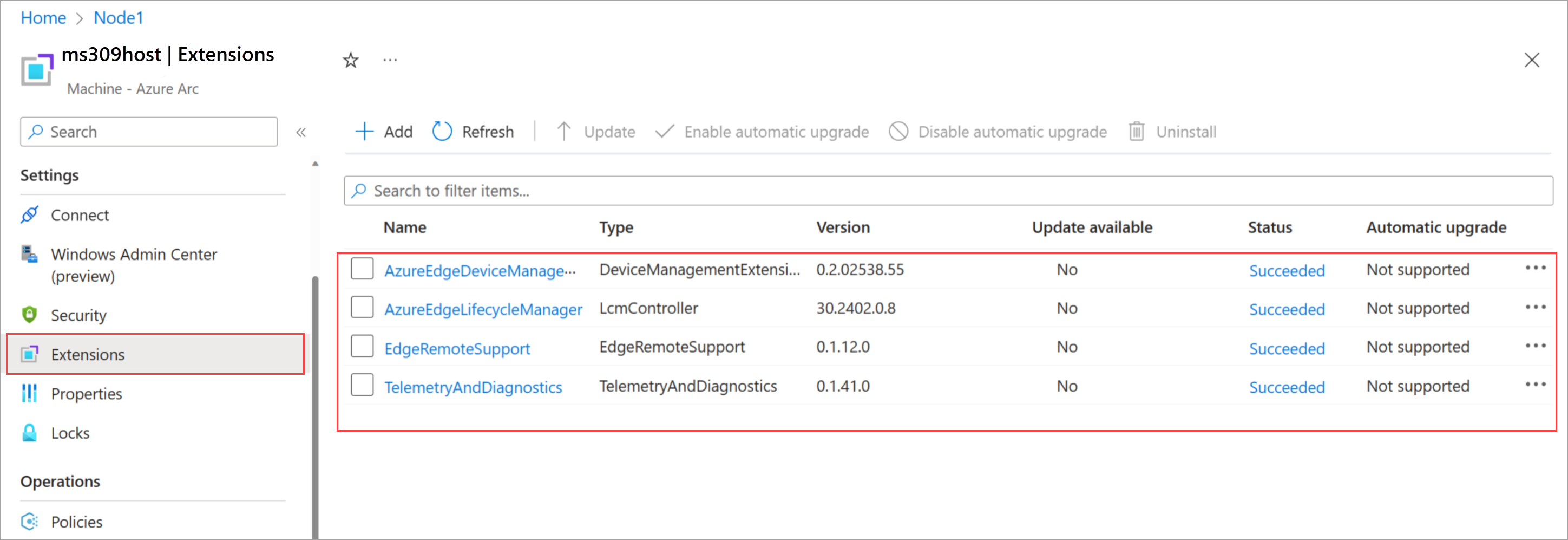

De verplichte lokale Azure-extensies worden geïnstalleerd op uw computers. Selecteer de geregistreerde machine in de resourcegroep. Ga naar de extensies. De verplichte extensies worden weergegeven in het rechterdeelvenster.

Notitie

Zodra een lokale Azure-machine is geregistreerd bij Azure Arc, kunt u de registratie alleen ongedaan maken door het besturingssysteem opnieuw op de computer te installeren.

Vereiste machtigingen toewijzen voor implementatie

In deze sectie wordt beschreven hoe u Azure-machtigingen toewijst voor implementatie vanuit Azure Portal.

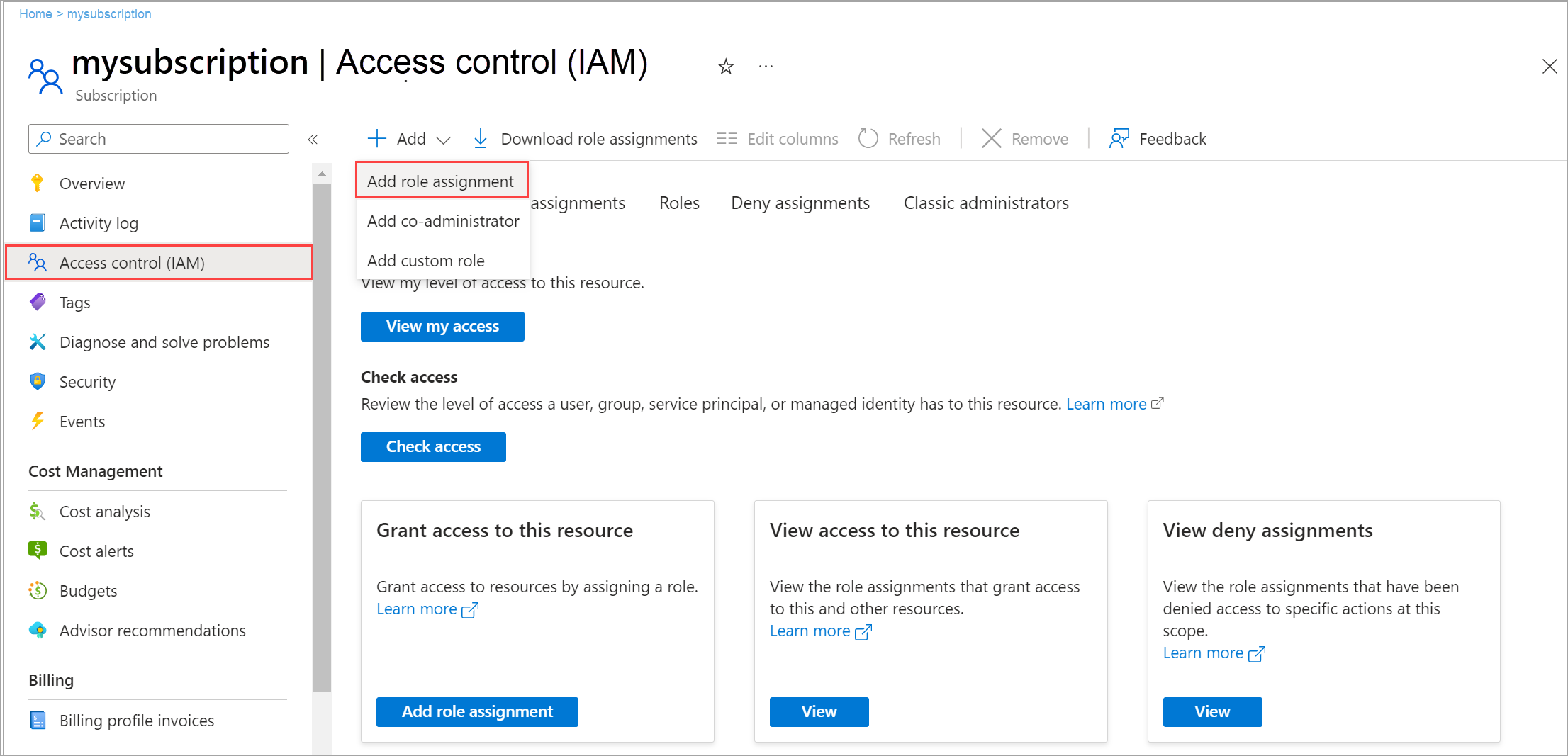

Ga in Azure Portal naar het abonnement dat wordt gebruikt om de machines te registreren. Selecteer toegangsbeheer (IAM) in het linkerdeelvenster. Selecteer in het rechterdeelvenster + Toevoegen en selecteer in de vervolgkeuzelijst de optie Roltoewijzing toevoegen.

Doorloop de tabbladen en wijs de volgende rolmachtigingen toe aan de gebruiker die het exemplaar implementeert:

- Azure Stack HCI-beheerder

- Lezer

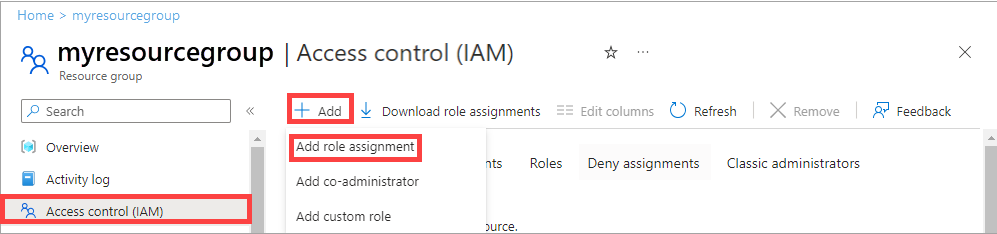

Ga in Azure Portal naar de resourcegroep die wordt gebruikt om de machines in uw abonnement te registreren. Selecteer toegangsbeheer (IAM) in het linkerdeelvenster. Selecteer in het rechterdeelvenster + Toevoegen en selecteer in de vervolgkeuzelijst de optie Roltoewijzing toevoegen.

Doorloop de tabbladen en wijs de volgende machtigingen toe aan de gebruiker die het exemplaar implementeert:

- Key Vault Data Access Administrator: deze machtiging is vereist voor het beheren van gegevensvlakmachtigingen voor de sleutelkluis die wordt gebruikt voor implementatie.

- Key Vault Secrets Officer: deze machtiging is vereist voor het lezen en schrijven van geheimen in de sleutelkluis die wordt gebruikt voor implementatie.

- Key Vault-inzender: deze machtiging is vereist voor het maken van de sleutelkluis die wordt gebruikt voor implementatie.

- Inzender voor opslagaccount: deze machtiging is vereist voor het maken van het opslagaccount dat wordt gebruikt voor implementatie.

Ga in het rechterdeelvenster naar Roltoewijzingen. Controleer of de implementatiegebruiker alle geconfigureerde rollen heeft.

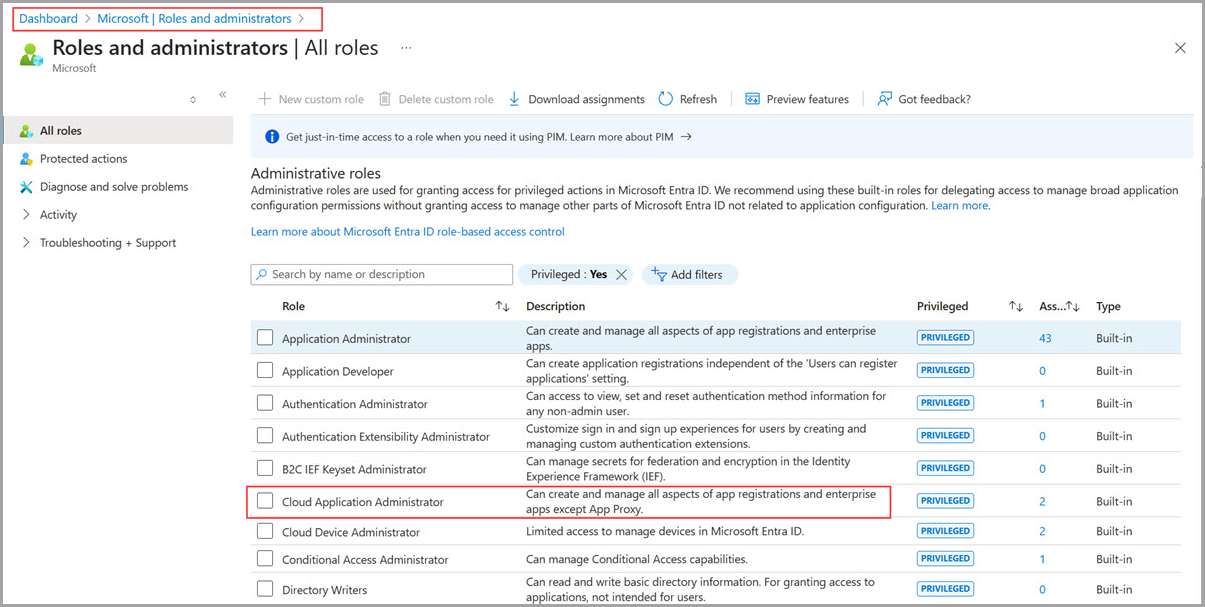

Ga in Azure Portal naar Microsoft Entra-rollen en -beheerders en wijs de rolmachtiging cloudtoepassingsbeheerder toe op tenantniveau van Microsoft Entra.

Notitie

De toestemming van de Cloudtoepassingsbeheerder is tijdelijk nodig om de service-principal te maken. Na de implementatie kan deze machtiging worden verwijderd.

Volgende stappen

Nadat u de eerste machine in uw exemplaar hebt ingesteld, bent u klaar om te implementeren met behulp van Azure Portal: