Firewallvereisten voor Azure Local

Van toepassing op: Azure Local 2311.2 en hoger

Dit artikel bevat richtlijnen voor het configureren van firewalls voor het Azure Stack HCI-besturingssysteem. Het omvat firewallvereisten voor uitgaande eindpunten en interne regels en poorten. Het artikel bevat ook informatie over het gebruik van Azure-servicetags met Microsoft Defender-firewall.

In dit artikel wordt ook beschreven hoe u optioneel een maximaal vergrendelde firewallconfiguratie kunt gebruiken om al het verkeer naar alle bestemmingen te blokkeren, met uitzondering van die in uw acceptatielijst.

Als uw netwerk gebruikmaakt van een proxyserver voor internettoegang, raadpleegt u Proxy-instellingen configureren voor Azure Local.

Belangrijk

Azure Express Route en Azure Private Link worden niet ondersteund voor Azure Local of een van de bijbehorende onderdelen, omdat het niet mogelijk is om toegang te krijgen tot de openbare eindpunten die vereist zijn voor Azure Local.

Firewallvereisten voor uitgaande eindpunten

Poorten 80 en 443 openen voor uitgaand netwerkverkeer op de firewall van uw organisatie voldoet aan de connectiviteitsvereisten voor het Azure Stack HCI-besturingssysteem om verbinding te maken met Azure en Microsoft Update.

Azure Local moet periodiek verbinding maken met Azure voor:

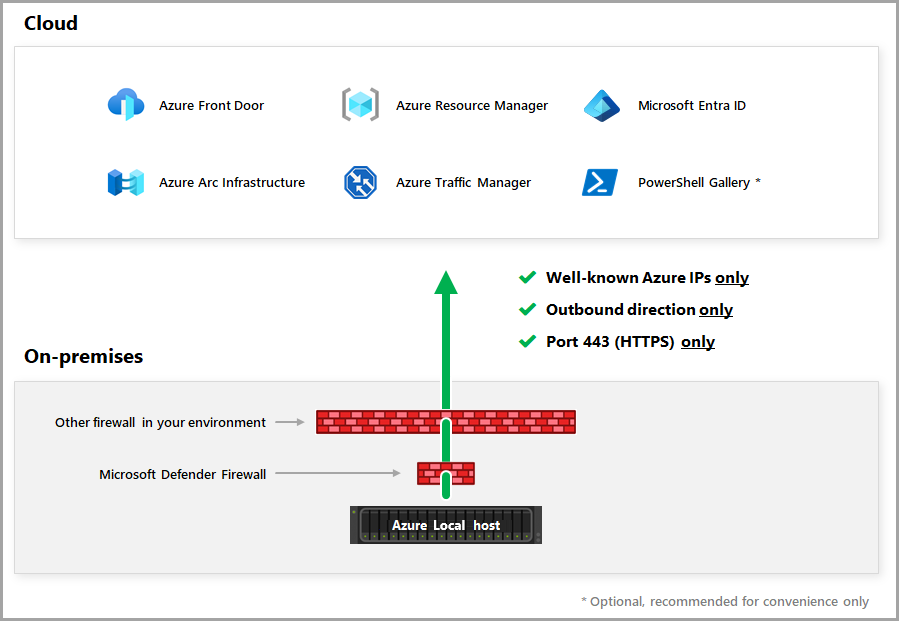

- Bekende Azure-IP's

- Uitgaande richting

- Poorten 80 (HTTP) en 443 (HTTPS)

Belangrijk

Azure Local biedt geen ondersteuning voor HTTPS-inspectie. Zorg ervoor dat HTTPS-inspectie is uitgeschakeld op uw netwerkpad voor Azure Local om connectiviteitsfouten te voorkomen. Dit omvat het gebruik van Entra ID tenantbeperkingen v1 die niet worden ondersteund voor de netwerkcommunicatie van het lokale beheer van Azure.

Zoals wordt weergegeven in het volgende diagram, heeft Azure Local toegang tot Azure met meer dan één firewall.

Vereiste firewall-URL's voor lokale Azure-implementaties

Met Azure Local-instanties worden Azure Resource Bridge-infrastructuur en AKS-infrastructuur automatisch ingeschakeld en wordt de Arc for Servers-agent gebruikt om verbinding te maken met het Azure-besturingsvlak. Naast de lijst met HCI-specifieke eindpunten in de volgende tabel, moeten de Azure Resource Bridge op lokale Azure-eindpunten, de AKS op Lokale Azure-eindpunten en de eindpunten van servers met Azure Arc worden opgenomen in de acceptatielijst van uw firewall.

Voor een geconsolideerde lijst met eindpunten voor VS - oost die Azure Local, Servers met Arc, ARB en AKS bevat, gebruikt u:

Gebruik voor een geconsolideerde lijst met eindpunten voor West-Europa met Azure Local, Arc-ingeschakelde servers, ARB en AKS:

Gebruik voor een geconsolideerde lijst met eindpunten voor Australië Oost, waaronder Azure Local, Arc-ingeschakelde servers, ARB en AKS:

Gebruik voor een geconsolideerde lijst van eindpunten in Canada Central, inclusief Azure Local, Arc-ingeschakelde servers, ARB en AKS:

Gebruik voor een geconsolideerde lijst met eindpunten voor India Central die Azure Local, Arc-servers, ARB en AKS omvat:

Gebruik voor een geconsolideerde lijst met eindpunten voor Zuidoost-Azië die Azure Local, Arc-ingeschakelde servers, ARB en AKS omvat:

Gebruik voor een geconsolideerde lijst met eindpunten voor Japan Oost met Azure Local, Arc-ingeschakelde servers, ARB en AKS:

Gebruik voor een geconsolideerde lijst met eindpunten voor Zuid-Centraal VS, inclusief Azure Local, servers met Arc, ARB en AKS:

Firewallvereisten voor aanvullende Azure-services

Afhankelijk van aanvullende Azure-services die u inschakelt voor Azure Local, moet u mogelijk aanvullende wijzigingen aanbrengen in de firewallconfiguratie. Raadpleeg de volgende koppelingen voor informatie over firewallvereisten voor elke Azure-service:

- Azure Monitor Agent

- Azure-portal

- Azure Site Recovery

- Azure Virtual Desktop

- Microsoft Defender

- Microsoft Monitoring Agent (MMA) en Log Analytics Agent

- Qualys

- Externe ondersteuning

- Windows-beheercentrum

- Windows Admin Center in Azure Portal

Firewallvereisten voor interne regels en poorten

Zorg ervoor dat de juiste netwerkpoorten zijn geopend tussen alle knooppunten, zowel binnen een site als tussen sites voor stretched instances (functionaliteit voor stretched instances is alleen beschikbaar in Azure Stack HCI, versie 22H2). U hebt de juiste firewallregels nodig om ICMP, SMB (poort 445, plus poort 5445 voor SMB Direct toe te staan als u iWARP RDMA gebruikt) en WS-MAN (poort 5985) bidirectioneel verkeer tussen alle knooppunten in het cluster.

Wanneer u de Creatiewizard in het Windows Beheercentrum gebruikt om het cluster te maken, opent de wizard automatisch de juiste firewallpoorten op elke server in het cluster voor failover-clustering, Hyper-V en Opslagreplica. Als u een andere firewall op elke computer gebruikt, opent u de poorten zoals beschreven in de volgende secties:

Azure Stack HCI OS-beheer

Zorg ervoor dat de volgende firewallregels zijn geconfigureerd in uw on-premises firewall voor Azure Stack HCI-besturingssysteembeheer, inclusief licenties en facturering.

| Regel | Actie | Bron | Bestemming | Dienst | Poorten |

|---|---|---|---|---|---|

| Inkomend/uitgaand verkeer naar en van de lokale Azure-service op lokale Azure-machines toestaan | Toestaan | Exemplaarknooppunten | Instanceknooppunten | TCP | 30301 |

Windows Admin Center

Zorg ervoor dat de volgende firewallregels zijn geconfigureerd in uw on-premises firewall voor Het Windows-beheercentrum.

| Regel | Actie | Bron | Bestemming | Dienst | Poorten |

|---|---|---|---|---|---|

| Toegang bieden tot Azure en Microsoft Update | Toestaan | Windows Admin Center | Azure Lokaal | TCP | 445 |

| Windows Remote Management (WinRM) 2.0 gebruiken voor HTTP-verbindingen om opdrachten uit te voeren op externe Windows-servers |

Toestaan | Windows Admin Center | Azure Lokaal | TCP | 5985 |

| WinRM 2.0 gebruiken voor HTTPS-verbindingen om uit te voeren opdrachten op externe Windows-servers |

Toestaan | Windows Admin Center | Azure Lokaal | TCP | 5986 |

Notitie

Als u tijdens het installeren van Het Windows-beheercentrum de instelling WinRM via HTTPS gebruiken selecteert, is poort 5986 vereist.

Active Directory

Zorg ervoor dat de volgende firewallregels zijn geconfigureerd in uw on-premises firewall voor Active Directory (lokale beveiligingsinstantie).

| Regel | Actie | Bron | Bestemming | Dienstverlening | Poorten |

|---|---|---|---|---|---|

| Binnenkomende/uitgaande connectiviteit met de Active Directory-webservices (ADWS) en Active Directory Management Gateway Service toestaan | Toestaan | Active Directory-diensten | Azure Local | TCP | 9389 |

Netwerktijdprotocol

Zorg ervoor dat de volgende firewallregels zijn geconfigureerd in uw on-premises firewall voor Network Time Protocol (NTP).

| Regel | Actie | Bron | Bestemming | Service | Poorten |

|---|---|---|---|---|---|

| Binnenkomende/uitgaande connectiviteit met de NTP-server (Network Time Protocol) toestaan. Deze server kan Active Directory-domeincontrollers of een NTP-apparaat zijn. | Toestaan | Azure Lokaal | NTP/SNTP-server (Network Time Protocol) | UDP | 123 |

Failoverclustering

Zorg ervoor dat de volgende firewallregels zijn geconfigureerd in uw on-premises firewall voor failoverclustering.

| Regel | Actie | Bron | Bestemming | Dienst | Poorten |

|---|---|---|---|---|---|

| Toestaan van validatie van failovercluster | Toestaan | Beheersysteem | Exemplaarknooppunten | TCP | 445 |

| Dynamische RPC-poorttoewijzing toestaan | Toestaan | Beheersysteem | Instantieknooppunten | TCP | Minimaal 100 poorten boven poort 5000 |

| Remote Procedure Call (RPC) toestaan | Toestaan | Beheersysteem | Instantieknooppunten | TCP | 135 |

| Clusterbeheerder toestaan | Toestaan | Beheersysteem | Instantieknooppunten | UDP | 137 |

| Clusterservice toestaan | Toestaan | Beheersysteem | Instantieknopen | UDP | 3343 |

| De clusterservice toestaan (is vereist tijdens een bewerking voor serververbinding. |

Toestaan | Beheersysteem | Instantieknooppunten | TCP | 3343 |

| ICMPv4 en ICMPv6 toestaan voor de validatie van een failovercluster |

Toestaan | Beheersysteem | Instantieknopen | n.v.t. | n.v.t. |

Notitie

Het beheersysteem bevat elke computer waarop u het systeem wilt beheren, met behulp van hulpprogramma's zoals Windows Admin Center, Windows PowerShell of System Center Virtual Machine Manager.

Hyper-V

Zorg ervoor dat de volgende firewallregels zijn geconfigureerd in uw on-premises firewall voor Hyper-V.

| Regel | Actie | Bron | Bestemming | Dienst | Poorten |

|---|---|---|---|---|---|

| Clustercommunicatie toestaan | Toestaan | Beheersysteem | Hyper-V-server | TCP | 445 |

| RPC-eindpunttoewijzing en WMI toestaan | Toestaan | Beheersysteem | Hyper-V-server | TCP | 135 |

| HTTP-connectiviteit toestaan | Toestaan | Beheersysteem | Hyper-V-server | TCP | 80 |

| HTTPS-connectiviteit toestaan | Toestaan | Beheersysteem | Hyper-V-server | TCP | 443 |

| Livemigratie toestaan | Toestaan | Beheersysteem | Hyper-V-server | TCP | 6600 |

| VM-beheerservice toestaan | Toestaan | Beheersysteem | Hyper-V-server | TCP | 2179 |

| Dynamische RPC-poorttoewijzing toestaan | Toestaan | Beheersysteem | Hyper-V-server | TCP | Minimaal 100 poorten boven poort 5000 |

Notitie

Open een bereik van poorten boven poort 5000 om dynamische RPC-poorttoewijzing toe te staan. Poorten onder de 5000 zijn mogelijk al in gebruik door andere toepassingen en kunnen conflicten veroorzaken met DCOM-toepassingen. Uit eerdere ervaring blijkt dat er minimaal 100 poorten moeten worden geopend, omdat verschillende systeemservices afhankelijk zijn van deze RPC-poorten om met elkaar te communiceren. Zie Dynamische RPC-poorttoewijzing configureren voor gebruik met firewalls voor meer informatie.

Opslagreplica (uitgerekt cluster)

Zorg ervoor dat de volgende firewallregels zijn geconfigureerd in uw on-premises firewall voor OpslagReplica (uitgebreide instantie).

| Regel | Actie | Bron | Bestemming | Dienst | Poorten |

|---|---|---|---|---|---|

| Serverberichtblok toestaan (SMB)-protocol |

Toestaan | Gestrekte Instance-knooppunten | Uitgerekte instantieknooppunten | TCP | 445 |

| Webservicesbeheer toestaan (WS-MAN) |

Toestaan | Uitgerekte instantie-knooppunten | Uitgerekte instantie-knooppunten | TCP | 5985 |

| ICMPv4 en ICMPv6 toestaan (als u de Test-SRTopologyPowerShell-cmdlet) |

Toestaan | Uitgerekte instantieknooppunten | Uitgerekte instantie-knooppunten | n.v.t. | n.v.t. |

Microsoft Defender-firewall bijwerken

In deze sectie wordt beschreven hoe u de Firewall van Microsoft Defender configureert om IP-adressen toe te staan die zijn gekoppeld aan een servicetag om verbinding te maken met het besturingssysteem. Een servicetag vertegenwoordigt een groep IP-adressen van een bepaalde Azure-service. Microsoft beheert de IP-adressen die zijn opgenomen in de servicetag en werkt de servicetag automatisch bij wanneer IP-adressen veranderen om updates tot een minimum te beperken. Zie Servicetags voor virtueel netwerk voor meer informatie.

Download het JSON-bestand van de volgende resource naar de doelcomputer waarop het besturingssysteem wordt uitgevoerd: Azure IP Ranges and Service Tags – Public Cloud.

Gebruik de volgende PowerShell-opdracht om het JSON-bestand te openen:

$json = Get-Content -Path .\ServiceTags_Public_20201012.json | ConvertFrom-JsonHaal de lijst met IP-adresbereiken op voor een bepaalde servicetag, zoals de

AzureResourceManagerservicetag:$IpList = ($json.values | where Name -Eq "AzureResourceManager").properties.addressPrefixesImporteer de lijst met IP-adressen naar uw externe bedrijfsfirewall als u er een acceptatielijst mee gebruikt.

Maak een firewallregel voor elk knooppunt in het systeem om uitgaand 443 (HTTPS)-verkeer naar de lijst met IP-adresbereiken toe te staan:

New-NetFirewallRule -DisplayName "Allow Azure Resource Manager" -RemoteAddress $IpList -Direction Outbound -LocalPort 443 -Protocol TCP -Action Allow -Profile Any -Enabled True

Volgende stappen

Zie ook voor meer informatie:

- De sectie Windows Firewall- en WinRM 2.0-poorten van Installatie en configuratie voor Windows Remote Management.

- Over de lokale implementatie van Azure.