Overzicht van Kubernetes-identiteit en -toegang met Azure Arc

U kunt de toegang tot uw Kubernetes-clusters met Azure Arc verifiëren, autoriseren en beheren. In dit onderwerp vindt u een overzicht van de opties voor dit doen met kubernetes-clusters met Arc.

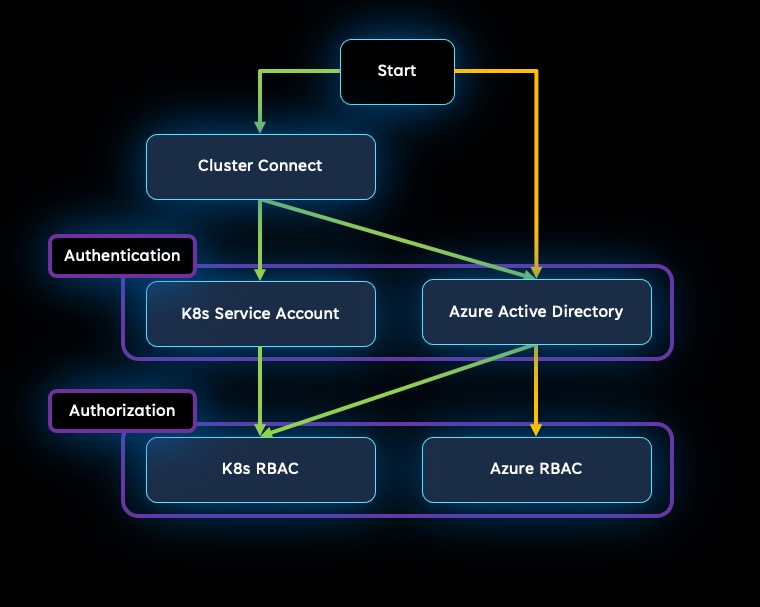

In deze afbeelding ziet u de manieren waarop deze verschillende opties kunnen worden gebruikt:

U kunt ook zowel clusterverbinding als Azure RBAC samen gebruiken als dat het meest geschikt is voor uw behoeften.

Connectiviteitsopties

Wanneer u plant hoe gebruikers Kubernetes-clusters met Arc gaan verifiëren en openen, moet u eerst beslissen of u de functie clusterverbinding wilt gebruiken.

Clusterverbinding

De kubernetes-clusterverbindingsfunctie met Azure Arc biedt connectiviteit met het apiserver cluster. Voor deze connectiviteit is geen binnenkomende poort ingeschakeld op de firewall. Een omgekeerde proxyagent die op het cluster wordt uitgevoerd, kan veilig een sessie starten met de Azure Arc-service op een uitgaande manier.

Met clusterverbinding kunnen uw Arc-clusters worden geopend in Azure of via internet. Deze functie kan helpen bij het inschakelen van interactieve foutopsporings- en probleemoplossingsscenario's. Voor clusterverbinding is mogelijk ook minder interactie vereist voor updates wanneer er machtigingen nodig zijn voor nieuwe gebruikers. Alle autorisatie- en verificatieopties die in dit artikel worden beschreven, werken met clusterverbinding.

Clusterverbinding is vereist als u aangepaste locaties wilt gebruiken of Kubernetes-resources wilt bekijken vanuit de Azure-portal.

Zie Clusterverbinding gebruiken om veilig verbinding te maken met Kubernetes-clusters met Azure Arc voor meer informatie.

Microsoft Entra-id en Azure RBAC zonder clusterverbinding

Als u geen clusterverbinding wilt gebruiken, kunt u gebruikers verifiëren en autoriseren zodat ze toegang hebben tot het verbonden cluster met behulp van Microsoft Entra ID en op rollen gebaseerd toegangsbeheer van Azure (Azure RBAC). Met Behulp van Azure RBAC in Kubernetes met Azure Arc kunt u de toegang beheren die wordt verleend aan gebruikers in uw tenant, waarbij u de toegang rechtstreeks vanuit Azure beheert met behulp van vertrouwde Azure-identiteits- en toegangsfuncties. U kunt ook rollen configureren binnen het abonnements- of resourcegroepbereik, zodat ze kunnen worden geïmplementeerd voor alle verbonden clusters binnen dat bereik.

Azure RBAC biedt ondersteuning voor voorwaardelijke toegang, zodat u Just-In-Time-clustertoegang kunt inschakelen of de toegang tot goedgekeurde clients of apparaten kunt beperken.

Azure RBAC ondersteunt ook een directe communicatiemodus met behulp van Microsoft Entra-identiteiten om rechtstreeks vanuit het datacenter toegang te krijgen tot verbonden clusters, in plaats van dat alle verbindingen via Azure moeten worden uitgevoerd.

Azure RBAC op Kubernetes met Arc is momenteel beschikbaar als openbare preview. Zie Azure RBAC gebruiken in Kubernetes-clusters met Azure Arc voor meer informatie.

Verificatieopties

Verificatie is het proces voor het verifiëren van de identiteit van een gebruiker. Er zijn twee opties voor verificatie bij een Kubernetes-cluster met Arc: clusterverbinding en Azure RBAC.

Microsoft Entra-verificatie

Met de functie Azure RBAC op Kubernetes met Arc kunt u Microsoft Entra ID gebruiken om gebruikers in uw Azure-tenant toegang te geven tot uw verbonden Kubernetes-clusters.

U kunt ook Microsoft Entra-verificatie gebruiken met clusterverbinding. Zie de optie Microsoft Entra-verificatie voor meer informatie.

Verificatie van servicetoken

Met clusterverbinding kunt u ervoor kiezen om te verifiëren via serviceaccounts.

Zie de optie Tokenverificatie voor serviceaccounts voor meer informatie.

Autorisatieopties

Autorisatie verleent een geverifieerde gebruiker de machtiging om opgegeven acties uit te voeren. Met Kubernetes met Azure Arc zijn er twee autorisatieopties, die beide gebruikmaken van op rollen gebaseerd toegangsbeheer (RBAC):

- Op rollen gebaseerd toegangsbeheer van Azure (Azure RBAC) maakt gebruik van Microsoft Entra ID en Azure Resource Manager om gedetailleerd toegangsbeheer voor Azure-resources te bieden. Hierdoor kunnen de voordelen van Azure-roltoewijzingen, zoals activiteitenlogboeken, alle aangebrachte wijzigingen bijhouden, worden gebruikt met uw Kubernetes-clusters met Azure Arc.

- Met Op rollen gebaseerd toegangsbeheer van Kubernetes (Kubernetes RBAC) kunt u beleidsregels dynamisch configureren via de Kubernetes-API, zodat gebruikers, groepen en serviceaccounts alleen toegang hebben tot specifieke clusterbronnen.

Hoewel Kubernetes RBAC alleen werkt op Kubernetes-resources binnen uw cluster, werkt Azure RBAC op resources in uw Azure-abonnement.

Azure RBAC-autorisatie

Op rollen gebaseerd toegangsbeheer van Azure (RBAC) is een autorisatiesysteem dat is gebouwd op Azure Resource Manager en Microsoft Entra-id die gedetailleerd toegangsbeheer van Azure-resources biedt. Met Azure RBAC geven roldefinities een overzicht van de machtigingen die moeten worden toegepast. U wijst deze rollen toe aan gebruikers of groepen via een roltoewijzing voor een bepaald bereik. Het bereik kan zich in het hele abonnement bevinden of beperkt zijn tot een resourcegroep of een afzonderlijke resource, zoals een Kubernetes-cluster.

Als u Microsoft Entra-verificatie gebruikt zonder clusterverbinding, is Azure RBAC-autorisatie uw enige optie voor autorisatie.

Als u clusterverbinding met Microsoft Entra-verificatie gebruikt, kunt u Azure RBAC gebruiken voor connectiviteit met het apiserver cluster. Zie de optie Microsoft Entra-verificatie voor meer informatie.

Kubernetes RBAC-autorisatie

Kubernetes RBAC biedt gedetailleerde filtering van gebruikersacties. Met Kubernetes RBAC wijst u gebruikers- of groepsmachtigingen toe om resources te maken en te wijzigen of logboeken weer te geven voor het uitvoeren van toepassingsworkloads. U kunt rollen maken om machtigingen te definiëren en deze rollen vervolgens toewijzen aan gebruikers met rolbindingen. Machtigingen kunnen worden beperkt tot één naamruimte of in het hele cluster.

Als u clusterverbinding gebruikt met de verificatieoptie voor het serviceaccounttoken, moet u Kubernetes RBAC gebruiken om connectiviteit met het apiserver cluster te bieden. Voor deze connectiviteit is geen binnenkomende poort ingeschakeld op de firewall. Een omgekeerde proxyagent die op het cluster wordt uitgevoerd, kan veilig een sessie starten met de Azure Arc-service op een uitgaande manier.

Als u clusterverbinding gebruikt met Microsoft Entra-verificatie, hebt u ook de mogelijkheid om Kubernetes RBAC te gebruiken in plaats van Azure RBAC.

Volgende stappen

- Meer informatie over Azure Microsoft Entra ID en op rollen gebaseerd toegangsbeheer van Azure (Azure RBAC).

- Meer informatie over toegang tot clusterverbinding met Kubernetes-clusters met Azure Arc.

- Meer informatie over Azure RBAC in Kubernetes met Azure Arc

- Meer informatie over toegangs- en identiteitsopties voor AKS-clusters (Azure Kubernetes Service).