Federatie van workloadidentiteit in Kubernetes met Azure Arc (preview)

Softwareworkloads die worden uitgevoerd op Kubernetes-clusters hebben een identiteit nodig om resources te verifiëren en te openen of te communiceren met andere services. Voor een softwareworkload die buiten Azure wordt uitgevoerd, moet u toepassingsreferenties, zoals een geheim of certificaat, gebruiken om toegang te krijgen tot resources die worden beveiligd door Microsoft Entra (zoals Azure Key Vault of Azure Blob Storage). Deze referenties vormen een beveiligingsrisico en moeten veilig worden opgeslagen en regelmatig worden geroteerd. U loopt ook het risico op service-downtime als de referenties verlopen.

Met federatie van workloadidentiteit kunt u een door de gebruiker toegewezen beheerde identiteit of app-registratie in Microsoft Entra ID configureren om tokens van een externe id-provider (IdP) te vertrouwen, zoals Kubernetes. De door de gebruiker toegewezen beheerde identiteit of app-registratie in Microsoft Entra ID wordt een identiteit voor softwareworkloads die worden uitgevoerd op Kubernetes-clusters met Arc. Zodra deze vertrouwensrelatie is gemaakt, kan uw workload vertrouwde tokens uitwisselen vanuit de Kubernetes-clusters met Arc voor toegangstokens van het Microsoft Identity Platform. Uw softwareworkload gebruikt dat toegangstoken om toegang te krijgen tot de resources die worden beveiligd door Microsoft Entra. Met federatie van workloadidentiteit kunt u dus de onderhoudslast voor het handmatig beheren van referenties elimineren en het risico op het lekken van geheimen of het verlopen van certificaten elimineren.

Belangrijk

De azure Arc-functie voor identiteitsfederatie is momenteel beschikbaar in PREVIEW. Raadpleeg de Aanvullende voorwaarden voor Microsoft Azure-previews voor juridische voorwaarden die van toepassing zijn op Azure-functies die in bèta of preview zijn of die anders nog niet algemeen beschikbaar zijn.

Hoe workloadidentiteit werkt met Kubernetes-clusters met Azure Arc

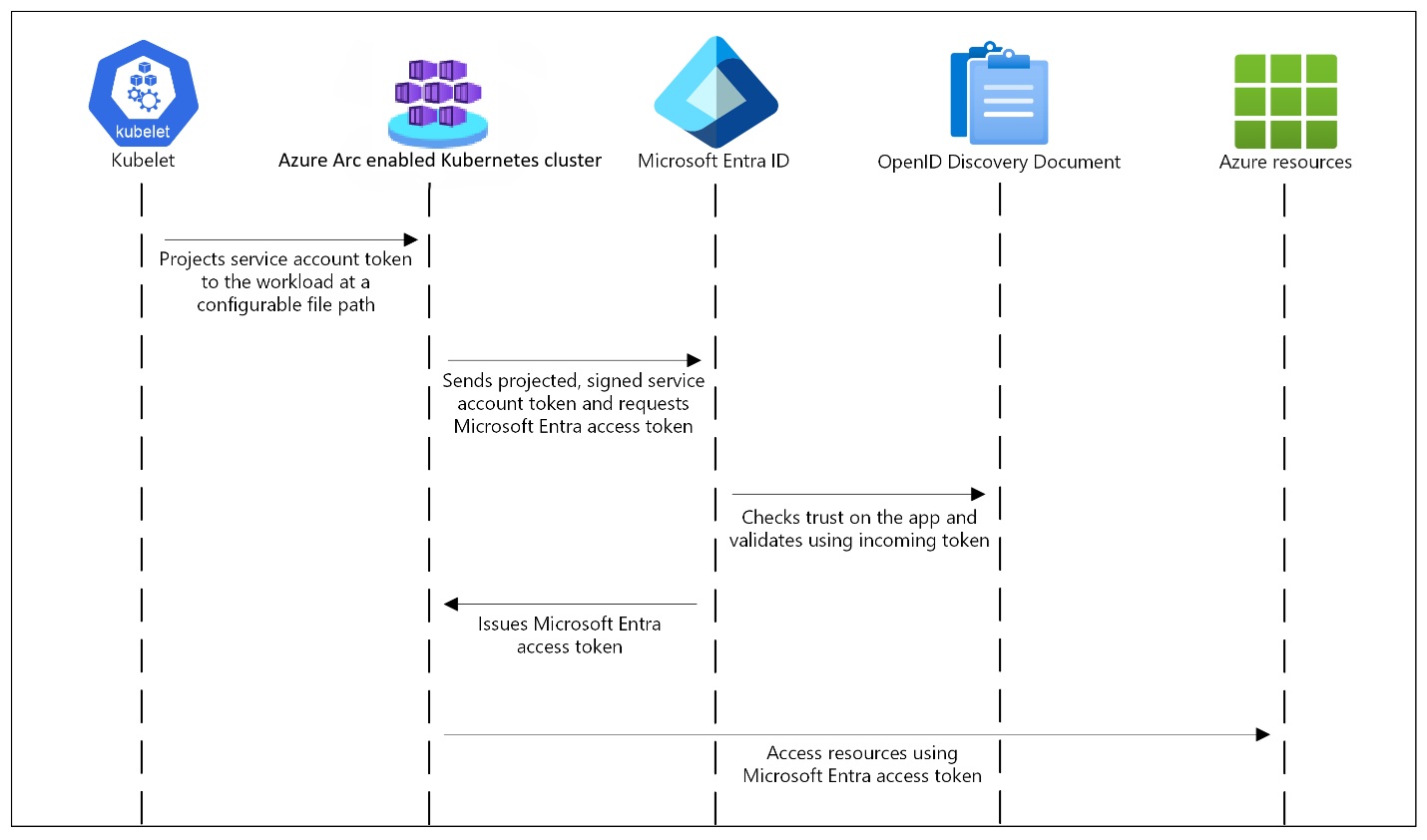

Ondersteuning voor workloadidentiteit voor Kubernetes met Azure Arc maakt gebruik van volumeprojectie van serviceaccounttoken (een serviceaccount), zodat workloadpods een Kubernetes-identiteit kunnen gebruiken. Er wordt een Kubernetes-token uitgegeven en openID Connect (OIDC)-federatie biedt Kubernetes-toepassingen veilig toegang tot Azure-resources met Microsoft Entra-id, op basis van geannoteerde serviceaccounts.

Het Kubernetes-cluster met Arc fungeert als de tokenverlener. Microsoft Entra ID maakt gebruik van OIDC om sleutels voor openbare ondertekening te detecteren en de echtheid van het serviceaccounttoken te verifiëren voordat het wordt uitgewisseld voor een Microsoft Entra-token. Uw workload kan een serviceaccounttoken uitwisselen dat is geprojecteerd naar het volume voor een Microsoft Entra-token met behulp van de Azure Identity-clientbibliotheek of de Microsoft Authentication Library (MSAL).

In de volgende tabel ziet u de vereiste OIDC-verlenereindpunten voor Microsoft Entra Workload-ID.

| Eindpunt | Beschrijving |

|---|---|

{IssuerURL}/.well-known/openid-configuration |

Ook wel bekend als het OIDC-detectiedocument. Bevat de metagegevens over de configuraties van de verlener. |

{IssuerURL}/openid/v1/jwks |

Bevat de openbare ondertekeningssleutel(s) die door Microsoft Entra ID worden gebruikt om de echtheid van het serviceaccounttoken te verifiëren. |

Serviceaccountlabels en aantekeningen

Microsoft Entra Workload-ID ondersteunt de volgende toewijzingen met betrekking tot een serviceaccount:

- Een-op-een: een serviceaccount verwijst naar een Microsoft Entra-object.

- Veel-op-een: meerdere serviceaccounts verwijzen naar hetzelfde Microsoft Entra-object.

- Een-op-veel: Een serviceaccount verwijst naar meerdere Microsoft Entra-objecten door de aantekening van de client-id te wijzigen. Zie Meerdere identiteiten federeren met een Kubernetes-serviceaccount voor meer informatie.

Vereisten

Kubernetes-clusters met Azure Arc ondersteunen Microsoft Entra Workload Identity vanaf agentversie 1.21.

Als u de functie voor workloadidentiteit wilt gebruiken, moet u Beschikken over Azure CLI versie 2.64 of hoger en az connectedk8s versie 1.10.0 of hoger. Zorg ervoor dat u uw Azure CLI-versie bijwerkt voordat u uw az connectedk8s versie bijwerkt. Als u Azure Cloud Shell gebruikt, wordt de nieuwste versie van Azure CLI geïnstalleerd.

Microsoft Entra Workload-ID werkt vooral goed met de Azure Identity-clientbibliotheken of de msal-verzameling (Microsoft Authentication Library) samen met toepassingsregistratie. Uw workload kan elk van deze bibliotheken gebruiken om azure-cloudresources naadloos te verifiëren en te openen.

Zie Microsoft Entra Workload-ID gebruiken met AKS voor meer informatie over integratie met populaire bibliotheken.

Huidige beperkingen

Houd rekening met de volgende huidige beperkingen:

- Er kunnen maximaal 20 federatieve identiteitsreferenties per beheerde identiteit worden geconfigureerd.

- Nadat de referentie voor de federale identiteit in eerste instantie is toegevoegd, duurt het enkele seconden voordat deze wordt doorgegeven.

- Het maken van federatieve identiteitsreferenties wordt niet ondersteund voor door de gebruiker toegewezen beheerde identiteiten in bepaalde regio's.