Toegangssleutelverificatie beheren voor een Azure-app-configuratie-exemplaar

Elke aanvraag voor een Azure-app-configuratieresource moet worden geverifieerd. Aanvragen kunnen standaard worden geverifieerd met Microsoft Entra-referenties of met behulp van een toegangssleutel. Van deze twee typen verificatieschema's biedt Microsoft Entra ID een superieure beveiliging en gebruiksgemak voor toegangssleutels en wordt aanbevolen door Microsoft. Als u wilt vereisen dat clients Microsoft Entra ID gebruiken om aanvragen te verifiëren, kunt u het gebruik van toegangssleutels voor een Azure-app-configuratieresource uitschakelen. Als u toegangssleutels wilt gebruiken om de aanvraag te verifiëren, is het raadzaam om de toegangssleutels periodiek te roteren om de beveiliging te verbeteren. Zie aanbevelingen voor het beveiligen van toepassingsgeheimen voor meer informatie.

Verificatie van toegangssleutels inschakelen

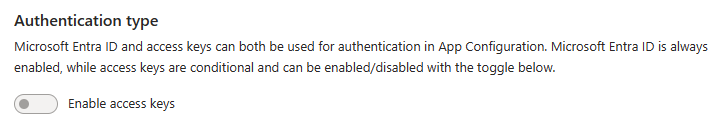

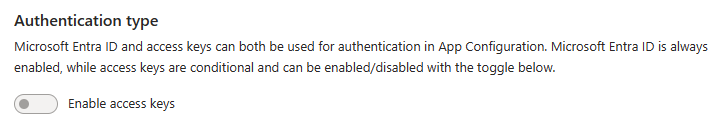

Toegangssleutel is standaard ingeschakeld. U kunt toegangssleutels in uw code gebruiken om aanvragen te verifiëren.

Voer de volgende stappen uit om toegangssleutelverificatie toe te staan voor een Azure-app-configuratieresource in Azure Portal:

Navigeer naar uw Azure-app-configuratieresource in Azure Portal.

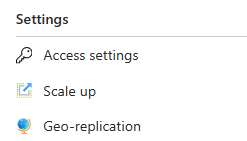

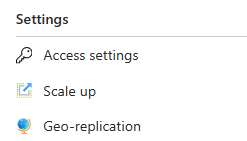

Zoek de instelling Voor Access-instellingen onder Instellingen.

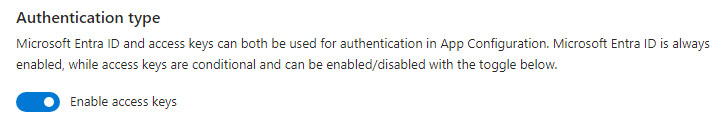

Stel de wisselknop Toegangssleutels inschakelen in op Ingeschakeld.

Controleer of toegangssleutelverificatie is ingeschakeld

Als u wilt controleren of verificatie van toegangssleutels is ingeschakeld, controleert u of u een lijst met alleen-lezen- en lees-schrijftoegangssleutels kunt ophalen. Deze lijst bestaat alleen als verificatie van de toegangssleutel is ingeschakeld.

Voer de volgende stappen uit om te controleren of verificatie van toegangssleutels is ingeschakeld voor een Azure-app-configuratieresource in Azure Portal:

Navigeer naar uw Azure-app-configuratieresource in Azure Portal.

Zoek de instelling Voor Access-instellingen onder Instellingen.

Controleer of er toegangssleutels worden weergegeven en of de wisselknopstatus Toegangssleutels inschakelen is ingeschakeld.

Toegangssleutelverificatie uitschakelen

Als u toegangssleutelverificatie uitschakelt, worden alle toegangssleutels verwijderd. Als actieve toepassingen toegangssleutels gebruiken voor verificatie, mislukken ze zodra de verificatie van de toegangssleutel is uitgeschakeld. Alleen aanvragen die worden geverifieerd met behulp van Microsoft Entra-id, worden voltooid. Zie Toegang tot Azure-app-configuratie autoriseren met behulp van Microsoft Entra-id voor meer informatie over het gebruik van Microsoft Entra-id. Als u opnieuw toegangssleutelverificatie inschakelt, wordt er een nieuwe set toegangssleutels gegenereerd. Alle toepassingen die de oude toegangssleutels proberen te gebruiken, mislukken nog steeds.

Waarschuwing

Als clients momenteel toegang hebben tot gegevens in uw Azure-app-configuratieresource met toegangssleutels, raadt Microsoft u aan deze clients te migreren naar Microsoft Entra-id voordat u toegangssleutelverificatie uitschakelt.

Voer de volgende stappen uit om verificatie van toegangssleutels voor een Azure-app-configuratieresource in Azure Portal niet toe te laten:

Navigeer naar uw Azure-app-configuratieresource in Azure Portal.

Zoek de instelling Voor Access-instellingen onder Instellingen.

Stel de wisselknop Toegangssleutels inschakelen in op Uitgeschakeld.

Controleren of verificatie van toegangssleutels is uitgeschakeld

Als u wilt controleren of verificatie van toegangssleutels niet meer is toegestaan, kunt u een aanvraag indienen om de toegangssleutels voor de Azure-app-configuratieresource weer te geven. Als verificatie van toegangssleutels is uitgeschakeld, zijn er geen toegangssleutels en retourneert de lijstbewerking een lege lijst.

Voer de volgende stappen uit om te controleren of verificatie van toegangssleutels is uitgeschakeld voor een Azure-app-configuratieresource in Azure Portal:

Navigeer naar uw Azure-app-configuratieresource in Azure Portal.

Zoek de instelling Voor Access-instellingen onder Instellingen.

Controleer of er geen toegangssleutels worden weergegeven en of de wisselknopstatus Toegangssleutels inschakelen is uitgeschakeld.

Machtigingen voor het toestaan of ongedaan maken van toegangssleutelverificatie

Als u de status van de verificatie van de toegangssleutel voor een Azure-app-configuratieresource wilt wijzigen, moet een gebruiker machtigingen hebben voor het maken en beheren van Azure-app Configuratieresources. Rollen voor op rollen gebaseerd toegangsbeheer van Azure (Azure RBAC) die deze machtigingen bieden, omvatten de actie Microsoft.AppConfiguration/configurationStores/write of Microsoft.AppConfiguration/configurationStores/* . Ingebouwde rollen met deze actie zijn onder andere:

- De rol Eigenaar voor Azure Resource Managers

- De rol Inzender voor Azure Resource Managers

Deze rollen bieden geen toegang tot gegevens in een Azure-app-configuratieresource via Microsoft Entra-id. Ze bevatten echter de machtiging Microsoft.AppConfiguration/configurationStores/listKeys/action , die toegang verleent tot de toegangssleutels van de resource. Met deze machtiging kan een gebruiker de toegangssleutels gebruiken om toegang te krijgen tot alle gegevens in de resource.

Roltoewijzingen moeten worden toegewezen aan het niveau van de Azure-app Configuratieresource of hoger, zodat een gebruiker toegangssleutelverificatie voor de resource toestaat of niet toestaat. Zie Bereik begrijpen voor Azure RBAC voor meer informatie over rolbereik.

Wees voorzichtig met het beperken van de toewijzing van deze rollen aan gebruikers die de mogelijkheid nodig hebben om een App Configuration-resource te maken of de eigenschappen ervan bij te werken. Gebruik het principe van minimale bevoegdheden om ervoor te zorgen dat gebruikers de minste machtigingen hebben die ze nodig hebben om hun taken uit te voeren. Zie Best practices voor Azure RBAC voor meer informatie over het beheren van toegang met Azure RBAC.

Notitie

De klassieke abonnementsbeheerdersrollen Servicebeheerder en Medebeheerder bevatten het equivalent van de rol Azure Resource Manager-eigenaar. De rol Eigenaar bevat alle acties, zodat een gebruiker met een van deze beheerdersrollen ook App Configuration-resources kan maken en beheren. Zie Azure-rollen, Microsoft Entra-rollen en klassieke abonnementsbeheerdersrollen voor meer informatie.

Notitie

Wanneer toegangssleutelverificatie is uitgeschakeld en de ARM-verificatiemodus van het App Configuration-archief lokaal is, wordt de mogelijkheid om sleutelwaarden in een ARM-sjabloon te lezen/schrijven ook uitgeschakeld. Dit komt doordat toegang tot de resource Microsoft.AppConfiguration/configurationStores/keyValues die in ARM-sjablonen wordt gebruikt, toegangssleutelverificatie met lokale ARM-verificatiemodus vereist. Het is raadzaam om de passthrough-ARM-verificatiemodus te gebruiken. Zie Het implementatieoverzicht voor meer informatie.

Toegangssleutelroulatie

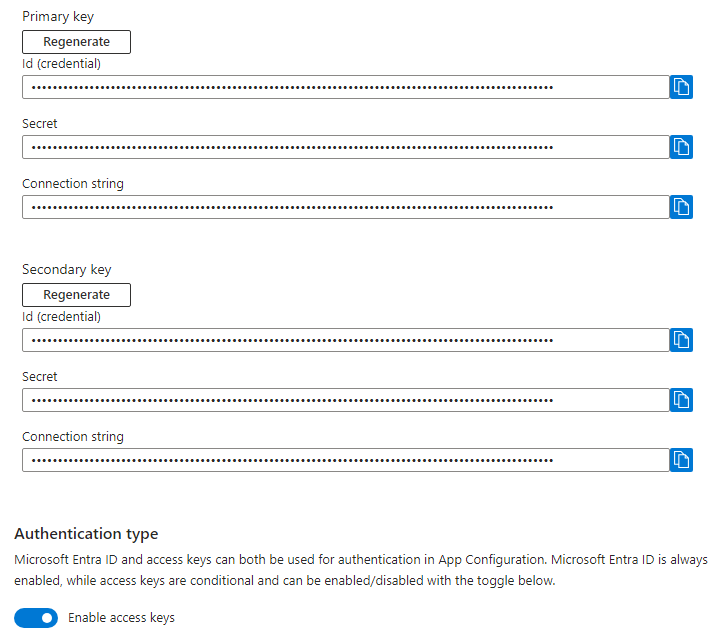

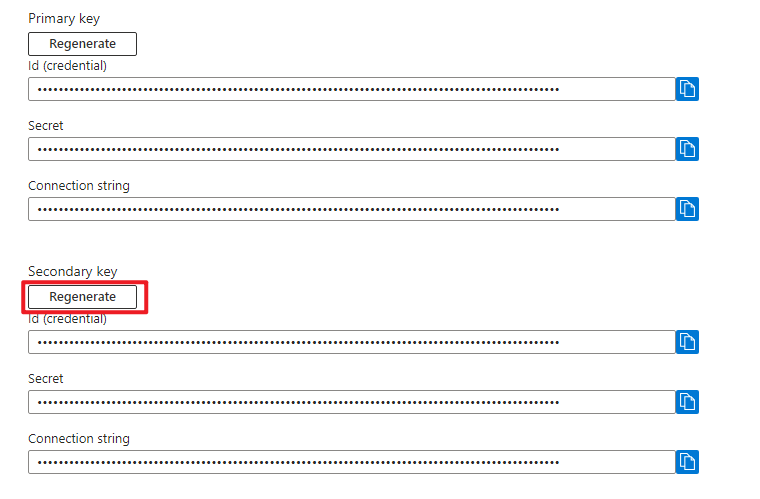

Microsoft raadt periodieke rotatie van toegangssleutels aan om het risico van aanvalsvectoren van gelekte geheimen te beperken. Elke Azure-app Configuratieresource bevat twee alleen-lezentoegangssleutels en twee lees-/schrijftoegangssleutels, aangeduid als primaire en secundaire sleutels, om naadloze rotatie van geheimen mogelijk te maken. Met deze instelling kunt u alternatieve toegangssleutels in uw toepassingen instellen zonder downtime te veroorzaken.

U kunt sleutels roteren met behulp van de volgende procedure:

Als u beide sleutels in productie gebruikt, wijzigt u de code zodat slechts één toegangssleutel wordt gebruikt. In dit voorbeeld besluit u om de primaire sleutel van uw winkel te blijven gebruiken. U moet slechts één sleutel in uw code hebben, omdat wanneer u de secundaire sleutel opnieuw genereert, de oudere versie van die sleutel onmiddellijk niet meer werkt, waardoor clients die de oudere sleutel gebruiken, fouten met 401-toegang geweigerd krijgen.

Zodra de primaire sleutel de enige sleutel is die wordt gebruikt, kunt u de secundaire sleutel opnieuw genereren.

Ga naar de pagina van uw resource in Azure Portal, open het instellingenmenu Instellingen>voor Access en selecteer Opnieuw genereren onder Secundaire sleutel.

Werk vervolgens uw code bij om de zojuist gegenereerde secundaire sleutel te gebruiken. Het is raadzaam om uw toepassingslogboeken te controleren om te bevestigen dat alle exemplaren van uw toepassing zijn overgestapt van het gebruik van de primaire sleutel naar de secundaire sleutel voordat u doorgaat met de volgende stap.

Ten slotte kunt u de primaire sleutels ongeldig maken door ze opnieuw te genereren. De volgende keer kunt u toegangssleutels tussen de secundaire en primaire sleutels wisselen met behulp van hetzelfde proces.