Deze referentiearchitectuur biedt een beveiligd hybride netwerk dat een on-premises netwerk uitbreidt naar Azure. De architectuur implementeert een perimeternetwerk, ook wel een DMZ genoemd, tussen het on-premises netwerk en een virtueel Azure-netwerk. Al het binnenkomende en uitgaande verkeer wordt via Azure Firewall doorgegeven.

Architectuur

Een Visio-bestand van deze architectuur downloaden.

Onderdelen

De architectuur bestaat uit de volgende aspecten:

On-premises netwerk. Een lokaal privénetwerk dat binnen een organisatie is geïmplementeerd.

Virtueel Azure-netwerk. Het virtuele netwerk host de oplossingsonderdelen en andere resources die worden uitgevoerd in Azure.

Virtuele netwerkroutes definiëren de stroom van IP-verkeer binnen het virtuele Azure-netwerk. In het diagram zijn er twee door de gebruiker gedefinieerde routetabellen.

In het gatewaysubnet wordt verkeer gerouteerd via het Azure Firewall-exemplaar.

Notitie

Afhankelijk van de vereisten van uw VPN-verbinding, kunt u BGP-routes (Border Gateway Protocol) configureren om de doorstuurregels te implementeren die verkeer terugsturen via het on-premises netwerk.

Gateway. De gateway biedt connectiviteit tussen de routers in het on-premises netwerk en het virtuele netwerk. De gateway wordt in een eigen subnet geplaatst.

Azure Firewall. Azure Firewall is een beheerde firewall als een service. Het firewallexemplaren worden in een eigen subnet geplaatst.

Netwerkbeveiligingsgroepen. Gebruik beveiligingsgroepen om netwerkverkeer binnen het virtuele netwerk te beperken.

Azure Bastion. Met Azure Bastion kunt u zich aanmelden bij virtuele machines (VM's) in het virtuele netwerk via SSH of RDP (Remote Desktop Protocol) zonder dat de VIRTUELE machines rechtstreeks naar internet worden weergegeven. Gebruik Bastion om de VM's in het virtuele netwerk te beheren.

Bastion vereist een toegewezen subnet met de naam AzureBastionSubnet.

Potentiële gebruikscases

Deze architectuur vereist een verbinding met uw on-premises datacenter met behulp van een VPN-gateway of een ExpressRoute-verbinding. Deze architectuur wordt doorgaans gebruikt voor:

- Hybride toepassingen waarbij workloads deels on-premises en deels in Azure worden uitgevoerd.

- Infrastructuur waarvoor gedetailleerde controle nodig is over verkeer dat een virtueel Azure-netwerk binnenkomt vanuit een on-premises datacenter.

- Toepassingen die uitgaand verkeer moeten controleren. Controle is vaak een wettelijke vereiste van veel commerciële systemen en kan helpen bij het voorkomen van openbaarmaking van persoonlijke informatie.

Aanbevelingen

De volgende aanbevelingen gelden voor de meeste scenario's. Volg deze aanbevelingen tenzij er een specifieke vereiste is die iets anders voorschrijft.

Aanbevelingen voor toegangsbeheer

Gebruik op rollen gebaseerd toegangsbeheer van Azure (Azure RBAC) om de resources in uw toepassing te beheren. Overweeg de volgende aangepaste rollen te maken:

Een DevOps-rol met machtigingen voor het beheren van de infrastructuur voor de toepassing, het gebruiken van de toepassingsonderdelen en het bewaken en opnieuw opstarten van VM's.

Een centrale IT-beheerdersrol voor het beheren en bewaken van netwerkbronnen.

Een IT-beveiligingsbeheerderrol voor het beheren van beveiligde netwerkbronnen, zoals de firewall.

De ROL VAN IT-beheerder mag geen toegang hebben tot de firewall-resources. Toegang moet worden beperkt tot de rol van IT-beveiligingsbeheerder.

Aanbevelingen voor resourcegroepen

Azure-resources zoals VM's, virtuele netwerken en load balancers kunnen eenvoudig worden beheerd door ze te groeperen in resourcegroepen. Wijs Azure-rollen toe aan elke resourcegroep om de toegang te beperken.

We raden aan de volgende resourcegroepen te maken:

- Een resourcegroep met het virtuele netwerk (met uitzondering van de VM's), NSG's en de gatewayresources om verbinding te maken met het on-premises netwerk. Wijs de rol van centrale IT-beheerder toe aan deze resourcegroep.

- Een resourcegroep met de VM's voor het Azure Firewall-exemplaar en de door de gebruiker gedefinieerde routes voor het gatewaysubnet. Wijs de rol van IT-beveiligingsbeheerder toe aan deze resourcegroep.

- Afzonderlijke resourcegroepen voor elk virtueel spoke-netwerk dat de load balancer en VM's bevat.

Aanbevelingen voor netwerken

Als u binnenkomend verkeer van internet wilt accepteren, voegt u een DNAT-regel (Destination Network Address Translation) toe aan Azure Firewall.

- Doeladres = openbaar IP-adres van het firewallexemplaren.

- Vertaald adres = Privé-IP-adres binnen het virtuele netwerk.

Forceer al het uitgaande internetverkeer via uw on-premises netwerk met behulp van de site-naar-site VPN-tunnel en routeer naar internet met behulp van NAT (Network Address Translation). Dit ontwerp voorkomt onbedoelde lekkage van vertrouwelijke informatie en maakt inspectie en controle van al het uitgaande verkeer mogelijk.

U kunt internetverkeer van de resources in de spoke-netwerksubnetten niet volledig blokkeren. Als u verkeer blokkeert, voorkomt u dat deze resources Gebruikmaken van Azure PaaS-services die afhankelijk zijn van openbare IP-adressen, zoals logboekregistratie van vm-diagnostische gegevens, het downloaden van VM-extensies en andere functionaliteit. Ook voor de diagnosefuncties van Azure is het nodig dat onderdelen lees- en schrijftoegang hebben tot een Azure Storage-account.

Controleer of het uitgaande internetverkeer correct wordt doorgeleid via geforceerde tunneling. Als u een VPN-verbinding gebruikt met de routerings- en rasservice op een on-premises server, gebruikt u een hulpprogramma zoals WireShark.

Overweeg om Application Gateway of Azure Front Door te gebruiken voor SSL-beëindiging.

Overwegingen

Met deze overwegingen worden de pijlers van het Azure Well-Architected Framework geïmplementeerd. Dit is een set richtlijnen die kunnen worden gebruikt om de kwaliteit van een workload te verbeteren. Zie Microsoft Azure Well-Architected Framework voor meer informatie.

Prestatie-efficiëntie

Prestatie-efficiëntie is de mogelijkheid om op efficiënte wijze uw werkbelasting te schalen om te voldoen aan de vereisten die gebruikers eraan stellen. Zie overzicht van de pijler Prestatie-efficiëntie voor meer informatie.

Zie Gateway-SKU's voor meer informatie over de bandbreedtelimieten van VPN Gateway. Overweeg voor hogere bandbreedten te upgraden naar een ExpressRoute-gateway. ExpressRoute biedt een bandbreedte van maximaal 10 Gbps met een lagere latentie dan een VPN-verbinding.

Voor meer informatie over de schaalbaarheid van Azure-gateways raadpleegt u de secties over schaalbaarheid in:

- Een hybride netwerkarchitectuur implementeren met Azure en on-premises VPN

- Een hybride netwerkarchitectuur implementeren met Azure ExpressRoute

Zie Azure Virtual Network Manager (AVNM) voor meer informatie over het beheren van virtuele netwerken en NSG's op schaal : Een beveiligd hub- en spoke-netwerk maken om nieuwe (en onboarding van bestaande) hub- en spoke-topologieën voor virtueel netwerk voor centraal beheer van connectiviteit en NSG-regels te maken.

Betrouwbaarheid

Betrouwbaarheid zorgt ervoor dat uw toepassing kan voldoen aan de toezeggingen die u aan uw klanten hebt gedaan. Zie Overzicht van de betrouwbaarheidspijler voor meer informatie.

Als u Azure ExpressRoute gebruikt om connectiviteit te bieden tussen het virtuele netwerk en het on-premises netwerk, configureert u een VPN-gateway om failover te bieden als de ExpressRoute-verbinding niet beschikbaar is.

Zie de overwegingen voor beschikbaarheid in:

- Een hybride netwerkarchitectuur implementeren met Azure en on-premises VPN

- Een hybride netwerkarchitectuur implementeren met Azure ExpressRoute

Operationele uitmuntendheid

Operationele uitmuntendheid omvat de operationele processen die een toepassing implementeren en deze in productie houden. Zie Overzicht van de operationele uitmuntendheidpijler voor meer informatie.

Als de gatewayconnectiviteit van uw on-premises netwerk naar Azure niet beschikbaar is, kunt u de VIRTUELE machines in het virtuele Azure-netwerk nog steeds bereiken via Azure Bastion.

Elke subnetlaag in de referentiearchitectuur wordt beschermd door NSG-regels. Mogelijk moet u een regel maken om poort 3389 te openen voor toegang via Remote Desktop Protocol (RDP) op Windows-VM's of om poort 22 te openen voor SSH-toegang (secure shell-toegang) op Linux-VM's. Andere beheer- en bewakingshulpprogramma's hebben mogelijk regels nodig om extra poorten te openen.

Als u ExpressRoute gebruikt voor de connectiviteit tussen uw on-premises datacenter en Azure, gebruik dan de Azure Connectivity Toolkit (AzureCT) om verbindingsproblemen te detecteren en op te lossen.

Meer informatie over het bewaken en beheren van VPN- en ExpressRoute-verbindingen vindt u in het artikel Een hybride netwerkarchitectuur implementeren met Azure en on-premises VPN.

Beveiliging

Beveiliging biedt garanties tegen opzettelijke aanvallen en misbruik van uw waardevolle gegevens en systemen. Zie Overzicht van de beveiligingspijler voor meer informatie.

Met deze referentiearchitectuur worden meerdere beveiligingsniveaus geïmplementeerd.

Alle on-premises gebruikersaanvragen routeren via Azure Firewall

De door de gebruiker gedefinieerde route in het gatewaysubnet blokkeert alle andere aanvragen van gebruikers dan die van on-premises zijn ontvangen. De route geeft toegestane aanvragen door aan de firewall. De aanvragen worden doorgegeven aan de resources in de virtuele spoke-netwerken als ze zijn toegestaan door de firewallregels. U kunt andere routes toevoegen, maar zorg ervoor dat ze de firewall niet per ongeluk omzeilen of beheerverkeer blokkeren dat is bedoeld voor het beheersubnet.

NSG's gebruiken om verkeer te blokkeren/door te geven aan subnetten van virtuele spoke-netwerken

Verkeer van en naar resourcesubnetten in virtuele spoke-netwerken wordt beperkt met behulp van NSG's. Als u de NSG-regels moet uitbreiden om bredere toegang tot deze resources mogelijk te maken, moet u deze vereisten afwegen tegen de beveiligingsrisico's. Met elk nieuw inkomend pad bestaat de kans dat er per ongeluk of met opzet gegevens worden gelekt of toepassingen worden beschadigd.

DDoS-bescherming

Azure DDoS Protection, gecombineerd met best practices voor toepassingsontwerp, biedt verbeterde DDoS-risicobeperkingsfuncties om meer bescherming te bieden tegen DDoS-aanvallen. Schakel Azure DDOS Protection in voor elk virtueel perimeternetwerk.

AVNM gebruiken om basislijnbeveiligingsregels te maken

MET AVNM kunt u basislijnen van beveiligingsregels maken, die voorrang kunnen hebben op regels voor netwerkbeveiligingsgroepen. Beveiligingsbeheerdersregels worden geëvalueerd vóór NSG-regels en hebben dezelfde aard van NSG's, met ondersteuning voor prioritering, servicetags en L3-L4-protocollen. MET AVNM kan centrale IT een basislijn van beveiligingsregels afdwingen, terwijl de eigenaren van het virtuele spoke-netwerk een onafhankelijkheid van aanvullende NSG-regels toestaan. Om een gecontroleerde implementatie van wijzigingen in beveiligingsregels te vergemakkelijken, kunt u met de implementatiefunctie van AVNM veilig wijzigingen in de hub-and-spoke-omgevingen vrijgeven die fouten veroorzaken in deze configuraties.

DevOps-toegang

Gebruik Azure RBAC om de bewerkingen te beperken die DevOps op elke laag kan uitvoeren. Hanteer bij het verlenen van machtigingen het principe van minimale bevoegdheid. Registreer alle beheergerelateerde bewerkingen en controleer regelmatig of eventuele configuratiewijzigingen inderdaad zo waren gepland.

Kostenoptimalisatie

Kostenoptimalisatie gaat over manieren om onnodige uitgaven te verminderen en operationele efficiëntie te verbeteren. Zie Overzicht van de pijler kostenoptimalisatie voor meer informatie.

Gebruik de Azure-prijscalculator om een schatting van de kosten te maken. Andere overwegingen worden beschreven in de sectie Kostenoptimalisatie in Microsoft Azure Well-Architected Framework.

Hier volgen kostenoverwegingen voor de services die in deze architectuur worden gebruikt.

Azure Firewall

In deze architectuur wordt Azure Firewall geïmplementeerd in het virtuele netwerk om verkeer tussen het subnet van de gateway en de resources in de virtuele spoke-netwerken te beheren. Op deze manier is Azure Firewall rendabel omdat deze wordt gebruikt als een gedeelde oplossing die wordt gebruikt door meerdere workloads. Dit zijn de prijsmodellen van Azure Firewall:

- Vast tarief per implementatie-uur.

- Gegevens die per GB worden verwerkt ter ondersteuning van automatisch schalen.

In vergelijking met virtuele netwerkapparaten (NVA's) kunt u met Azure Firewall tot 30-50% besparen. Zie Azure Firewall versus NVA voor meer informatie.

Azure Bastion

Azure Bastion maakt veilig verbinding met uw virtuele machine via RDP en SSH zonder dat u een openbaar IP-adres op de virtuele machine hoeft te configureren.

Bastion-facturering is vergelijkbaar met een eenvoudige virtuele machine op laag niveau die is geconfigureerd als een jumpbox. Bastion is rendabeler dan een jumpbox omdat het ingebouwde beveiligingsfuncties heeft en er geen extra kosten in rekening worden gebracht voor opslag en het beheren van een afzonderlijke server.

Azure Virtual Network

Azure Virtual Network is gratis. Elk abonnement mag maximaal 1000 virtuele netwerken maken in alle regio's. Al het verkeer dat zich binnen de grenzen van een virtueel netwerk bevindt, is gratis. Vm's in hetzelfde virtuele netwerk die met elkaar communiceren, brengen bijvoorbeeld geen netwerkverkeerskosten in rekening.

Interne load balancer

Basistaakverdeling tussen virtuele machines die zich in hetzelfde virtuele netwerk bevinden, is gratis.

In deze architectuur worden interne load balancers gebruikt om verkeer in een virtueel netwerk te verdelen.

Dit scenario implementeren

Met deze implementatie worden twee resourcegroepen gemaakt; de eerste bevat een mock on-premises netwerk, de tweede een set hub- en spoke-netwerken. Het gesimuleerde on-premises netwerk en het hubnetwerk zijn verbonden met behulp van Azure Virtual Network-gateways om een site-naar-site-verbinding te vormen. Deze configuratie is vergelijkbaar met hoe u uw on-premises datacenter verbindt met Azure.

Het kan tot 45 minuten duren voordat deze implementatie is voltooid. De aanbevolen implementatiemethode maakt gebruik van de onderstaande portaloptie.

Gebruik de volgende knop om de verwijzing te implementeren met behulp van Azure Portal.

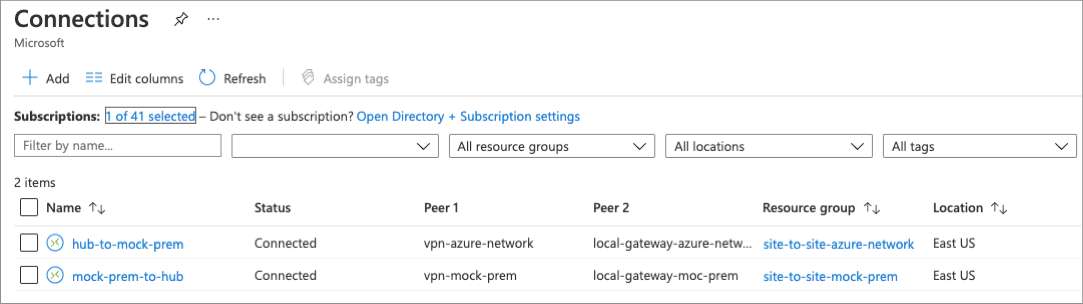

Zodra de implementatie is voltooid, controleert u de site-naar-site-connectiviteit door de zojuist gemaakte verbindingsbronnen te bekijken. Zoek in Azure Portal naar 'verbindingen' en houd er rekening mee dat de status van elke verbinding.

Het IIS-exemplaar in het spoke-netwerk kan worden geopend vanaf de virtuele machine die zich in het on-premises mock-netwerk bevindt. Maak een verbinding met de virtuele machine met behulp van de opgenomen Azure Bastion-host, open een webbrowser en navigeer naar het adres van de netwerktaakverdeling van de toepassing.

Zie de Azure Resource Manager-sjablonen (ARM-sjablonen) die worden gebruikt voor het implementeren van deze oplossing: Beveiligd hybride netwerk voor gedetailleerde informatie en aanvullende implementatieopties.

Volgende stappen

- Het virtuele datacenter: een netwerkperspectief.

- Documentatie voor Azure-beveiliging.