In dit artikel worden de overwegingen voor een AKS-cluster (Azure Kubernetes Service) beschreven waarmee een workload wordt uitgevoerd in overeenstemming met de Pci-DSS 3.2.1 (Payment Card Industry Data Security Standard).

Dit artikel maakt deel uit van een serie. Lees de inleiding.

Belangrijk

De richtlijnen en de bijbehorende implementatie zijn gebaseerd op de AKS-basislijnarchitectuur. Die architectuur op basis van een hub-and-spoke-topologie. Het virtuele hubnetwerk bevat de firewall voor het beheren van uitgaand verkeer, gatewayverkeer van on-premises netwerken en een derde netwerk voor onderhoud. Het virtuele spoke-netwerk bevat het AKS-cluster dat de CDE (CardHolder Data Environment) biedt en als host fungeert voor de PCI DSS-workload.

GitHub: Azure Kubernetes Service (AKS) Baseline Cluster for Regulated Workloads demonstreert een gereguleerde omgeving. De implementatie illustreert het gebruik van audittrails via verschillende Azure Monitor-functies. Het bevat voorbeelden van netwerktestpunten binnen het cluster en resources die communiceren met het clustersubnet.

GitHub: Azure Kubernetes Service (AKS) Baseline Cluster for Regulated Workloads demonstreert een gereguleerde omgeving. De implementatie illustreert het gebruik van audittrails via verschillende Azure Monitor-functies. Het bevat voorbeelden van netwerktestpunten binnen het cluster en resources die communiceren met het clustersubnet.

Regelmatig netwerken bewaken en testen

Vereiste 10: alle toegang tot netwerkbronnen en kaartaanduidingsgegevens bijhouden en bewaken

Ondersteuning voor AKS-functies

Azure biedt de Container Insights-functie waarmee containers worden bewaakt, waaronder AKS-clusters. Zie Overzicht van Container Insights voor meer informatie.

AKS biedt auditlogboeken op meerdere niveaus die nuttig kunnen zijn om het systeem en de gegevens proactief te beveiligen. Activiteitenlogboeken bieden informatie over bewerkingen met betrekking tot account- en geheimbeheer, beheer van diagnostische instellingen, serverbeheer en andere resourcetoegangsbewerkingen. Alle logboeken worden vastgelegd met datum, tijd, identiteit en andere gedetailleerde informatie. U hebt ook toegang tot alle chronologische records van alle API-aanroepen in het AKS-cluster. Logboeken bevatten informatie over de beller, het tijdstip waarop de oproep is gedaan en de bron waar de oproep is gestart. Zie AKS-besturingsvlak/resourcelogboeken voor meer informatie.

RBAC (op rollen gebaseerd toegangsbeheer) kan worden gebruikt om het toegangsbeleid voor resources te beheren als een standaardpraktijk in Azure.

Alle logboeken moeten worden opgeslagen in een opslagaccount van de klant of In Azure Monitor-logboeken. Op die manier kunt u snel inzichten genereren op basis van een grote hoeveelheid gegevens. Alle logboeken worden bewaard met ten minste drie kopieën in een regio. U kunt meer kopieën hebben door back-ups of replicatie in meerdere regio's in te schakelen. Alle logboekvermeldingen zijn alleen beschikbaar via beveiligde HTTP(s) kanalen.

Met het waarschuwingsframework van Azure kunt u waarschuwingen configureren om verdachte toegang te detecteren. U kunt instellen welke waarschuwingen moeten worden geactiveerd en de gebeurtenissen. Gebruikers kunnen het volledige logboek ook handmatig controleren met behulp van Log Analytics met filtermogelijkheden op basis van het type activiteit, inhoud van de activiteit of beller van de activiteit.

Uw verantwoordelijkheden

| Vereiste | Verantwoordelijkheid |

|---|---|

| Vereiste 10.1 | Implementeer audittrails om alle toegang tot systeemonderdelen aan elke afzonderlijke gebruiker te koppelen. |

| Vereiste 10.2 | Implementeer geautomatiseerde audittrails voor alle systeemonderdelen om de volgende gebeurtenissen te reconstrueren: |

| Vereiste 10.3 | Noteer ten minste de volgende controletrailvermeldingen voor alle systeemonderdelen voor elke gebeurtenis: |

| Vereiste 10.4 | Synchroniseer met behulp van tijdsynchronisatietechnologie alle kritieke systeemklokken en -tijden en zorg ervoor dat het volgende wordt geïmplementeerd voor het verkrijgen, distribueren en opslaan van tijd. |

| Vereiste 10,5 | Beveiligde audittrails zodat ze niet kunnen worden gewijzigd. |

| Vereiste 10.6 | Bekijk logboeken en beveiligingsevenementen voor alle systeemonderdelen om afwijkingen of verdachte activiteiten te identificeren. |

| Vereiste 10,7 | Bewaar de audittrailgeschiedenis gedurende ten minste één jaar, met minimaal drie maanden direct beschikbaar voor analyse (bijvoorbeeld online, gearchiveerd of herstelbaar vanuit back-up). |

| Vereiste 10,8 | Aanvullende vereiste alleen voor serviceproviders: reageren op fouten van kritieke beveiligingscontroles op een tijdige manier. Processen voor het reageren op fouten in beveiligingscontroles moeten omvatten |

| Vereiste 10,9 | Zorg ervoor dat beveiligingsbeleid en operationele procedures voor het bewaken van alle toegang tot netwerkbronnen en gegevens van kaartaanduidingen worden gedocumenteerd, in gebruik en bekend bij alle betrokken partijen. |

Vereiste 11: beveiligingssystemen en -processen regelmatig testen

Ondersteuning voor AKS-functies

AKS is geïntegreerd met Azure-bewakingsservices:

Microsoft Defender for Containers biedt veel beveiligingsscanfuncties. Defender for Containers scant bijvoorbeeld afbeeldingen die zijn opgehaald, gepusht en geïmporteerd in containerregisters en biedt aanbevelingen. Zie Evaluatie van beveiligingsproblemen voor meer informatie.

Azure Monitor kan worden gebruikt om waarschuwingen in te stellen op basis van gebeurtenistype om systeemintegriteit en -beveiliging te beveiligen. Wanneer er verwachte systeemfouten zijn op AKS-knooppunten, wordt de resource door AKS automatisch op tijd beheerd zonder onderbreking van de systeemverwerking.

AKS-clusters worden beveiligd door Azure-toepassing Gateway met WaF (Web Application Firewall) en kunnen worden geconfigureerd in de detectiemodus om waarschuwingen en bedreigingen te registreren. Het is beter om de preventiemodus te gebruiken, waardoor gedetecteerde indringers en aanvallen actief worden geblokkeerd. Zie best practices voor netwerkconnectiviteit en -beveiliging in Azure Kubernetes Service (AKS) voor meer informatie.

Uw verantwoordelijkheden

| Vereiste | Verantwoordelijkheid |

|---|---|

| Vereiste 11.1 | Implementeer processen om te testen op de aanwezigheid van draadloze toegangspunten (802.11) en detecteer en identificeer alle geautoriseerde en niet-geautoriseerde draadloze toegangspunten op kwartaalbasis. |

| Vereiste 11.2 | Voer interne en externe netwerkproblemen ten minste driemaandelijkse en na een aanzienlijke wijziging in het netwerk uit (zoals nieuwe installaties van systeemonderdelen, wijzigingen in de netwerktopologie, wijzigingen in firewallregels, productupgrades). |

| Vereiste 11.3 | Implementeer een methodologie voor penetratietests die het volgende omvat: |

| Vereiste 11.4 | Gebruik inbraakdetectie en/of inbraakpreventietechnieken om inbraak in het netwerk te detecteren en/of te voorkomen. |

| Vereiste 11,5 | Implementeer een mechanisme voor wijzigingsdetectie (bijvoorbeeld hulpprogramma's voor bewaking van bestandsintegriteit) om personeel te waarschuwen voor niet-geautoriseerde wijzigingen (inclusief wijzigingen, toevoegingen en verwijderingen) van kritieke systeembestanden, configuratiebestanden of inhoudsbestanden; en configureer de software om kritieke bestandsvergelijkingen ten minste wekelijks uit te voeren. |

| Vereiste 11.6 | Zorg ervoor dat beveiligingsbeleid en operationele procedures voor beveiligingsbewaking en -tests worden gedocumenteerd, gebruikt en bekend zijn bij alle betrokken partijen. |

Vereiste 10.1

Implementeer audittrails om alle toegang tot systeemonderdelen aan elke afzonderlijke gebruiker te koppelen.

Uw verantwoordelijkheden

U wordt aangeraden om bewerkingen te controleren die op elk onderdeel worden uitgevoerd met behulp van de volgende methoden:

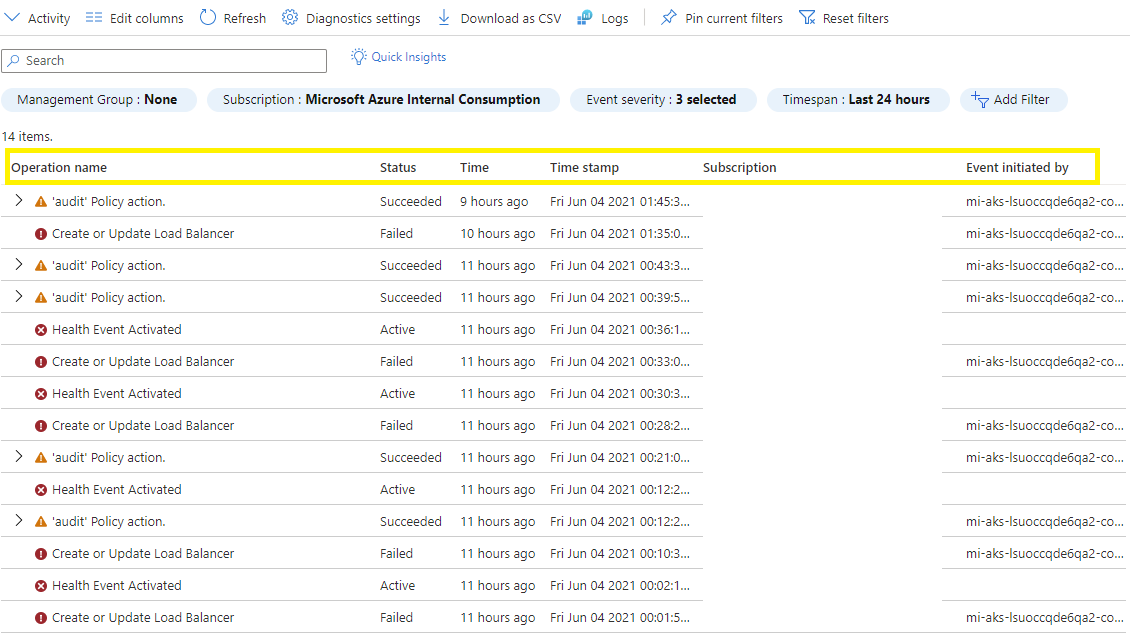

Azure Monitor-activiteitenlogboek. Het activiteitenlogboek bevat informatie over het type en de tijd van Azure-resourcebewerkingen. Het registreert ook de identiteit waarmee de bewerking is gestart. Deze functie is standaard ingeschakeld en de gegevens worden verzameld zodra de resourcebewerking is voltooid. Het audittrail is onveranderbaar en kan niet worden verwijderd.

Gegevens worden 90 dagen bewaard. Voor langere bewaaropties kunt u activiteitenlogboekvermeldingen verzenden naar Azure Monitor-logboeken en een bewaar- en archiefbeleid configureren.

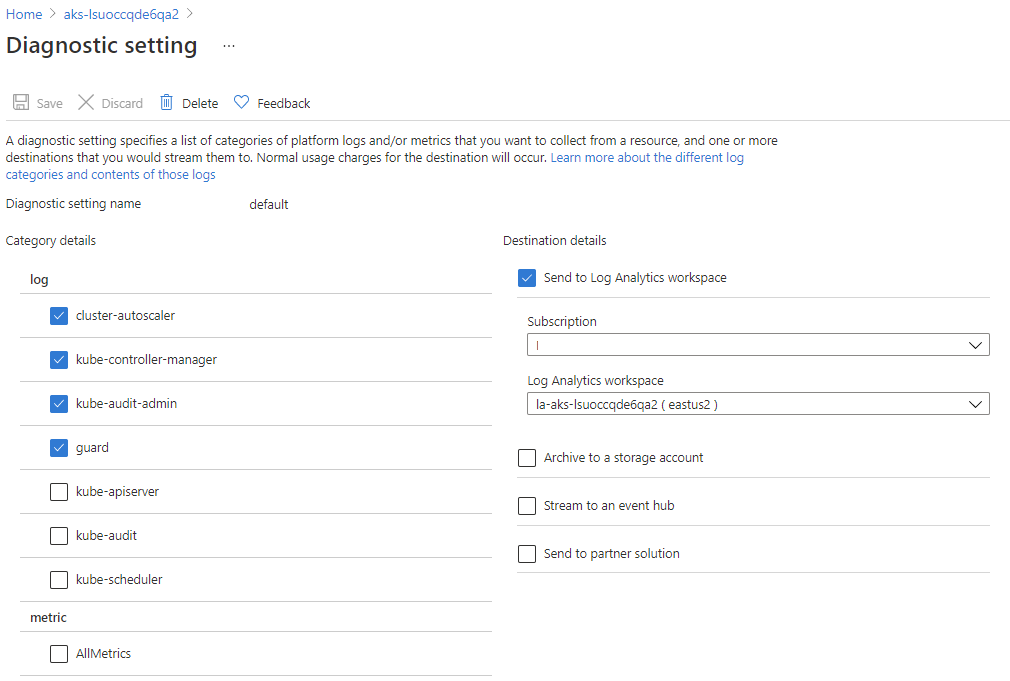

Diagnostische azure-instellingen. Diagnostische instellingen bieden diagnostische en controle-informatie over Azure-resources en het platform waarop de instelling van toepassing is. U wordt aangeraden diagnostische instellingen in te schakelen voor AKS en andere onderdelen in het systeem, zoals Azure Blob Storage en Key Vault. Op basis van het resourcetype kunt u het type logboeken en metrische gegevens kiezen dat naar een bestemming moet worden verzonden. Uw diagnostische bestemming moet voldoen aan de vereiste bewaarperioden.

Schakel vanuit de opgegeven AKS-categorieën Kubernetes-auditlogboeken in. Diagnostische instellingen omvatten

kube-auditofkube-audit-admin, enguard.Schakel deze optie

kube-audit-adminin om api-aanroepen op basis van logboeken weer te geven die de status van uw cluster kunnen wijzigen. Als u een audittrail nodig hebt van alle interacties tussen API-servers (inclusief niet-wijzigende gebeurtenissen zoals leesaanvragen), schakelt ukube-auditin plaats daarvan in. Deze gebeurtenissen kunnen prolific zijn, ruis creëren en uw verbruikskosten verhogen. Deze logboeken bevatten informatie over de toegangs- en identiteitsnaam die wordt gebruikt om de aanvraag te doen.Schakel

guardlogboeken in om beheerde Microsoft Entra ID- en RBAC-controles (op rollen gebaseerd toegangsbeheer) van Azure bij te houden.Naast de gebruikerslogboeken kunt u logboeken van het Kubernetes-besturingsvlak overwegen, waaronder

kube-apiserverenkube-controller-manager. Deze logboeken zijn doorgaans niet gekoppeld aan de gebruiker, maar kunnen helpen bij het correleren van systeemwijzigingen die gebruikers hebben aangebracht.Zie De onderdeellogboeken van het besturingsvlak weergeven voor meer informatie.

Met deze referentie-implementatie worden

cluster-autoscalerlogboeken enkube-controller-managerkube-audit-adminlogboeken enguarddoorgestuurd naar een Log Analytics-werkruimte. De bewaarperiode van de werkruimte is ingesteld op 90 dagen.

Diagnostische gegevens van Azure Kubernetes Service (AKS) helpen bij het detecteren en oplossen van problemen met het cluster, zoals knooppuntfouten. Het omvat ook netwerkspecifieke diagnostische gegevens, waarvoor geen extra kosten in rekening worden gebracht. Deze gegevens zijn doorgaans niet gekoppeld aan gebruikersactiviteit, maar kunnen helpen als u de gevolgen van systeemwijzigingen moet begrijpen die gebruikers hebben aangebracht. Zie diagnostische gegevens van Azure Kubernetes Service voor meer informatie.

De voorgaande controletrailmechanismen moeten worden geïmplementeerd op het moment van de implementatie van resources. Azure Policy moet ook actief zijn om ervoor te zorgen dat deze configuraties niet per ongeluk of schadelijk zijn uitgeschakeld in uw CDE.

Vereiste 10.2

Implementeer geautomatiseerde audittrails voor alle systeemonderdelen om de volgende gebeurtenissen te reconstrueren:

- 10.2.1 Alle individuele gebruikers hebben toegang tot gegevens van de kaarthouder

- 10.2.2 Alle acties die door elke persoon met hoofd- of beheerdersbevoegdheden worden uitgevoerd

- 10.2.3 Toegang tot alle audittrails

- 10.2.4 Ongeldige logische toegangspogingen

- 10.2.5 Gebruik van en wijzigingen in identificatie- en verificatiemechanismen, waaronder maar niet beperkt tot het maken van nieuwe accounts en uitbreiding van bevoegdheden, en alle wijzigingen, toevoegingen of verwijderingen aan accounts met hoofd- of beheerdersbevoegdheden

- 10.2.6 Initialisatie, stoppen of onderbreken van de auditlogboeken

- 10.2.7 Objecten op systeemniveau maken en verwijderen

Uw verantwoordelijkheden

AKS biedt auditlogboeken op meerdere niveaus, zoals beschreven in Vereiste 10.1. Hier volgen enkele belangrijke punten:

- Activiteitenlogboeken bieden standaard informatie over kritieke Azure-resourcebewerkingen. Alle logboeken bevatten status, tijd en de identiteit waarmee de bewerking is gestart.

- Schakel diagnostische instellingen in voor toegang tot alle records van alle API-aanroepen in het AKS-cluster. De logboeken bevatten details over de aanvrager, het tijdstempel, de bron van de aanvraag en de inhoud van de aanvraag. Sla de logboeken op in een Log Analytics-werkruimte met een juiste bewaarperiode. Schakel logboekregistratie van Log Analytics-werkruimten in om ervoor te zorgen dat zelfs de toegang tot het audittrail wordt vastgelegd.

- Schakel syslog-verzameling met Container Insights in om de beveiliging en statuslogboeken van het besturingssysteem op AKS-knooppuntniveau vast te leggen in uw Log Analytics-werkruimte. Deze logboeken moeten ook worden opgenomen in uw SIEM.

- Besturingssysteem- en gebruikscontrolelogboeken opnemen voor andere berekeningen, zoals buildagents en jumpboxs. Toegang tot de systemen rechtstreeks als hoofdmap uitschakelen. Controleer of alle acties worden uitgevoerd onder een specifieke identiteit.

- Mislukte toegangspogingen registreren. Dit omvat toegangsaanvragen voor onderdelen zoals Azure Storage, Azure Key Vault, de AKS-API-server en eventuele RDP-/SSH-toegang op andere systemen.

- Profiteer van functies, aangeboden door beveiligingsagenten van derden, om gebruikerspatronen in uw AKS-cluster te analyseren. Deze functies zijn mogelijk handig voor controlegegevens van gebruikerstoegang.

Vereiste 10.3

Noteer ten minste de volgende controletrailvermeldingen voor alle systeemonderdelen voor elke gebeurtenis:

- 10.3.1 Gebruikersidentificatie

- 10.3.2 Type gebeurtenis

- 10.3.3 Datum en tijd

- 10.3.4 Geslaagde of mislukte indicatie

- 10.3.5 Oorsprong van gebeurtenis

- 10.3.6 Identiteit of naam van betrokken gegevens, systeemonderdeel of resource.

Uw verantwoordelijkheden

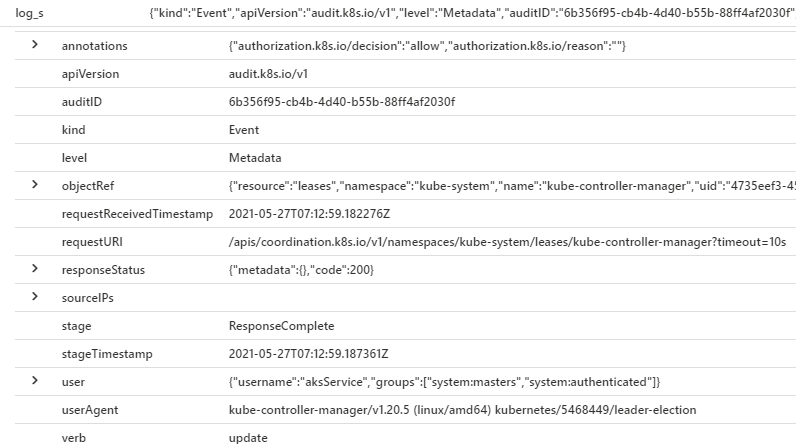

Zoals beschreven in Vereiste 10.2, kunt u auditlogboeken ophalen uit het cluster door de diagnostische instelling voor AKS in te schakelen. De logboeken bevatten gedetailleerde informatie over ophalen, weergeven, maken, bijwerken, verwijderen, patchen en gebeurtenissen posten. De logboeken bevatten de informatie die is opgegeven in de vereiste. Sla de logboeken op in een opslagaccount, zodat u een query kunt uitvoeren op de gegevens.

U wilt bijvoorbeeld de voorgaande set informatie voor kube-audit-admin-gebeurtenissen weergeven door deze query uit te voeren:

AzureDiagnostics

| where Category == 'kube-audit-admin'

| project TimeGenerated, ResourceId, log_s, pod_s

| top 200 by TimeGenerated desc

In de resultatenset worden de gegevens weergegeven als onderdeel van het veld log_s.

| Vereiste informatie | Schema |

|---|---|

| Gebruikersidentificatie | SourceIPs |

| Type gebeurtenis | werkwoord |

| Datum en tijd | requestReceivedTimestamp |

| Indicatie van slagen of mislukken | responseStatus |

| Oorsprong van gebeurtenis | Gebruiker |

| Identiteit of naam van betrokken gegevens, systeemonderdeel of resource | objectRef |

Zie AKS-besturingsvlak-/resourcelogboeken voor informatie over de logboeken van het besturingsvlak.

Vereiste 10.4

Gebruik tijdsynchronisatietechnologie om alle kritieke systeemklokken en -tijden te synchroniseren en controleer of het volgende is geïmplementeerd voor het verkrijgen, distribueren en opslaan van tijd.

- 10.4.1 Kritieke systemen hebben de juiste en consistente tijd.

- 10.4.2 Tijdgegevens worden beveiligd.

- 10.4.3 Tijdsinstellingen worden ontvangen van door de branche geaccepteerde tijdbronnen.

Opmerking: Een voorbeeld van tijdsynchronisatietechnologie is Network Time Protocol (NTP).

Uw verantwoordelijkheden

AKS maakt gebruik van NTP van de onderliggende Azure-hosts en vereist geen uitgaande netwerkverkeersvergoedingen ter ondersteuning van NTP. Andere VM's die u aan uw CDE toevoegt, kunnen externe NTP-servers zoals ntp.ubuntu.org (en de pool) gebruiken als tijdsynchronisatiebron. Aanvullende berekeningen die u in uw CDE brengt, moeten expliciet gebruikmaken van de NTP-bron van uw keuze en moeten worden gedocumenteerd.

Vereiste 10,5

Beperk het weergeven van audittrails tot alleen personen met een taakgerelateerde behoefte.

- 10.5.1 Beperk het bekijken van audittrails aan personen met een taakgerelateerde behoefte.

- 10.5.2 Bescherm audittrailbestanden tegen niet-geautoriseerde wijzigingen.

- 10.5.3 Maak snel een back-up van audittrailbestanden naar een gecentraliseerde logboekserver of media die moeilijk te wijzigen zijn.

- 10.5.4 Schrijf logboeken voor externe technologieën op een beveiligd, gecentraliseerd, intern logboekserver of mediaapparaat.

- 10.5.5 Gebruik software voor bewaking van bestandsintegriteit of wijzigingsdetectie in logboeken om ervoor te zorgen dat bestaande logboekgegevens niet kunnen worden gewijzigd zonder waarschuwingen te genereren (hoewel nieuwe gegevens die worden toegevoegd, geen waarschuwing mogen veroorzaken).

Uw verantwoordelijkheden

Als u meerdere sinks voor logboekregistratie hebt, voegt u overhead toe aan het beveiligen, controleren, analyseren en opvragen van audittrailgegevens. Plan uw audittrailtopologieën om balans te vinden tussen volledige isolatie van audittrails en beheerproblemen.

Integreer logboeken indien mogelijk. Het voordeel is de mogelijkheid om gegevens efficiënt te controleren, analyseren en er query's op uit te voeren. Azure biedt verschillende technologieopties. U kunt Azure Monitor-containerinzichten gebruiken om logboeken naar een Log Analytics-werkruimte te schrijven. Een andere optie is om gegevens te integreren in SIEM-oplossingen (Security Information and Event Management), zoals Microsoft Sentinel. Andere populaire opties van derden zijn Splunk, QRadar en ArcSight. Microsoft Defender voor Cloud en Azure Monitor ondersteunen al deze oplossingen. Deze oplossingen zijn alleen toevoeggegevenssinks om ervoor te zorgen dat het pad niet kan worden gewijzigd.

Defender voor Cloud kunt resultaten exporteren met geconfigureerde intervallen. Zie Continue export voor meer informatie.

Alle logboeken worden bewaard met ten minste drie exemplaren in één regio. Als back-upstrategie kunt u meer kopieën hebben door back-up of replicatie tussen regio's in te schakelen. Alle logboekvermeldingen zijn alleen beschikbaar via beveiligde HTTP(s) kanalen.

Log Analytics en Microsoft Sentinel ondersteunen verschillende op rollen gebaseerde toegangsbeheer om toegang tot audittrails te beheren. Zorg ervoor dat de rollen zijn toegewezen aan de rollen en verantwoordelijkheden van de organisatie.

Zorg ervoor dat uw Log Analytics-werkruimte zowel bewerkingen als nalevingsbehoeften ondersteunt. Overweeg een toegewezen werkruimte voor uw clusters binnen het bereik, die wordt doorgestuurd naar uw SIEM-oplossing.

De meeste logboekregistratie in AKS komt van stdout/stderr en wordt verzameld door Azure Monitor Container Insights. Als u andere handmatig gemaakte logboeken hebt, kunt u overwegen om gegevens te verzenden op een manier die wordt verzonden naar een vertrouwde doorstuurstroom en niet onderhevig is aan manipulatie.

Vereiste 10.6

Bekijk logboeken en beveiligingsevenementen voor alle systeemonderdelen om afwijkingen of verdachte activiteiten te identificeren.

- 10.6.1 Bekijk het volgende ten minste dagelijks:

- Alle beveiligingsevenementen

- Logboeken van alle systeemonderdelen die CHD en/of SAD opslaan, verwerken of verzenden

- Logboeken van alle kritieke systeemonderdelen

- Logboeken van alle servers en systeemonderdelen die beveiligingsfuncties uitvoeren (bijvoorbeeld firewalls, inbraakdetectiesystemen/inbraakpreventiesystemen (IDS/IPS), verificatieservers, e-commerce-omleidingsservers, enzovoort)."

- 10.6.2 Bekijk regelmatig logboeken van alle andere systeemonderdelen op basis van het beleid en de strategie voor risicobeheer van de organisatie, zoals bepaald door de jaarlijkse risicoanalyse van de organisatie.

- 10.6.3 Opvolgen van uitzonderingen en afwijkingen die tijdens het beoordelingsproces zijn geïdentificeerd.

Uw verantwoordelijkheden

De Azure-bewakingsservices, Azure Monitor en Microsoft Defender voor Cloud, kunnen meldingen of waarschuwingen genereren wanneer ze afwijkende activiteiten detecteren. Deze waarschuwingen bevatten contextinformatie, zoals ernst, status en activiteitstijd.

Wanneer waarschuwingen worden gegenereerd, moet u een herstelstrategie hebben en de voortgang controleren. Een manier is om de beveiligingsscore in Microsoft Defender voor Cloud bij te houden en dat te vergelijken met historische resultaten.

Centraliseer gegevens in één weergave met behulp van SIEM-oplossingen, zoals Microsoft Sentinel. Het integreren van gegevens kan een uitgebreide waarschuwingscontext bieden.

U kunt ook handmatig het volledige logboek in uw opslag controleren. In Azure Monitor-logboeken kunt u bijvoorbeeld een filterfunctie gebruiken op basis van het type activiteit, de inhoud van de activiteit of de beller van de activiteit.

Organisatiebeleidsregels hebben om waarschuwingen en gebeurtenissen regelmatig te controleren en initiatieven te plannen met specifieke doelstellingen voor verbetering. Gebruik aangepaste opgeslagen query's in Log Analytics om beoogde logboekquery's te documenteren en query's eenvoudiger te maken. Dit zorgt ervoor dat het team weet wat belangrijk is om te beoordelen wat betrekking heeft op 10.6 en dat alle handmatige inspanningen die bij dit proces worden uitgevoerd, een consistente werkstroom volgen.

Vereiste 10,7

Bewaar de audittrailgeschiedenis gedurende ten minste één jaar, met minimaal drie maanden direct beschikbaar voor analyse (bijvoorbeeld online, gearchiveerd of herstelbaar vanuit back-up).

Uw verantwoordelijkheden

Logboeken worden standaard niet voor onbepaalde tijd bewaard. Zorg ervoor dat u uw Azure-activiteitenlogboeken en diagnostische instellingen zo configureert dat deze worden bewaard op een manier waarop query's kunnen worden uitgevoerd. Geef een bewaarperiode van drie maanden op wanneer u diagnostische instellingen voor uw resources inschakelt. Azure Monitor-logboeken ondersteunen langetermijnarchivering, zodat ze kunnen worden gebruikt voor controles of offlineanalyses. Implementeer uw langetermijnarchiveringsoplossing om te worden afgestemd op het principe van één keer schrijven, veel te lezen.

Vereiste 10,8

10.8.1 Alleen aanvullende vereiste voor serviceproviders: reageer op fouten van kritieke beveiligingscontroles tijdig. Processen voor het reageren op fouten in beveiligingscontroles moeten het volgende omvatten:

- Beveiligingsfuncties herstellen

- De duur van de beveiligingsfout identificeren en documenteren (begindatum en -tijd)

- Identificeren en documenteren van oorzaak(en) van de fout, inclusief hoofdoorzaak en documenteringsherstel vereist om de hoofdoorzaak te verhelpen

- Beveiligingsproblemen identificeren en oplossen die zijn ontstaan tijdens de fout

- Een risicoanalyse uitvoeren om te bepalen of verdere acties vereist zijn als gevolg van de beveiligingsfout

- Besturingselementen implementeren om te voorkomen dat de oorzaak van fouten opnieuw optreedt

- Bewaking van beveiligingscontroles hervatten

Uw verantwoordelijkheden

Als het praktisch is, moet u waarschuwingen hebben die aangeven dat er kritieke beveiligingsmechanismen bestaan. Zorg er anders voor dat uw controleproces het ontbreken van een verwacht beveiligingsbeheer tijdig kan detecteren. Overweeg besturingselementen zoals beveiligingsagents die worden uitgevoerd in het AKS-cluster en toegangsbeheer (IAM en netwerk) in Azure-resources. Neem instellingen op om te controleren of het AKS-cluster een privécluster is, voor netwerkblootstellingen via NSG-regels (Network Security Group) of controleer op onverwachte openbare IP-adressen. Neem ook onverwachte wijzigingen op in DNS, netwerkroutering, firewall en Microsoft Entra-id.

Vereiste 10,9

Zorg ervoor dat beveiligingsbeleid en operationele procedures voor het bewaken van alle toegang tot netwerkbronnen en gegevens van kaartaanduidingen worden gedocumenteerd, in gebruik en bekend bij alle betrokken partijen.

Uw verantwoordelijkheden

Het is essentieel dat u grondige documentatie over de processen en beleidsregels onderhoudt. Documentatie over het afgedwongen beleid onderhouden. Als onderdeel van uw bewakingsinspanningen moeten mensen worden getraind om auditlogboeken in te schakelen en weer te geven en de gemeenschappelijke risico's te identificeren en op te lossen. Dit is belangrijk voor mensen die deel uitmaken van het goedkeuringsproces vanuit het perspectief van het beleid.

Vereiste 11.1

Implementeer processen om te testen op de aanwezigheid van draadloze toegangspunten (802.11) en detecteer en identificeer alle geautoriseerde en niet-geautoriseerde draadloze toegangspunten op kwartaalbasis.

Externe netwerken vallen buiten het bereik van deze documentatie en moeten afzonderlijk worden geëvalueerd.

Uw verantwoordelijkheden

Deze architectuur en de implementatie zijn niet ontworpen ter ondersteuning van on-premises of bedrijfsnetwerk-naar-cloudtransacties via draadloze verbindingen. Raadpleeg voor overwegingen de richtlijnen in de officiële PCI-DSS 3.2.1-standaard.

Vereiste 11.2

Voer interne en externe netwerkproblemen ten minste driemaandelijkse en na belangrijke netwerkwijzigingen uit, zoals:

- Nieuwe installaties van systeemonderdelen

- Wijzigingen in de netwerktopologie

- Wijzigingen in firewallregels

- Productupgrades

Zie Payment Card Industry (PCI) Data Security Standard Approved Scanning Vendor (Payment Card Industry) voor meer informatie.

Uw verantwoordelijkheden

Een proces hebben waarmee wordt gecontroleerd op wijzigingen in het AKS-cluster, netwerkconfiguratie, containerregisters en andere onderdelen van de architectuur.

Als er wijzigingen in het netwerk zijn, moet het proces evalueren of een scan nodig is. Wordt het cluster nu bijvoorbeeld blootgesteld aan het openbare internet? Zijn de nieuwe firewallregels te ruim? Zijn er in het cluster beveiligingsproblemen in de stroom tussen de pods?

Zorg voor een duidelijke en overeengekomen definitie van belangrijke wijzigingen met betrekking tot uw infrastructuur. Enkele voorbeelden:

- Configuratie van NSG- of Azure Firewall-regels

- Peerings voor virtuele netwerken

- DNS-instellingen

- Azure Private Link-configuraties

- Andere netwerkonderdelen

VAN TOEPASSING OP 11.2.1

De driemaandelijkse scan op beveiligingsproblemen moet worden uitgevoerd door ervaren medewerkers met uitgebreide kennis van Azure-netwerken en Kubernetes-netwerkconcepten. Wijs de resultaten toe aan Vereiste 6.1 met ernstniveaus en los items met hoge prioriteit op. Als er aanzienlijke wijzigingen zijn, voert u de scans uit vóór de geplande kwartaalscan. Hiermee kunt u nieuwe beveiligingsproblemen detecteren, zodat u proactief problemen kunt oplossen.

Deze scan moet ook in-clusternetwerken (pod-to-pod) bevatten.

VAN TOEPASSING OP 11.2.2

Selecteer een goedgekeurde scanleverancier (ASV) met uitgebreide ervaring met Azure-netwerken en Kubernetes. Dit biedt diepte en specificiteit in voorgestelde herstel.

Vereiste 11.3

Implementeer een methodologie voor penetratietests die het volgende omvat:

- Is gebaseerd op door de branche geaccepteerde penetratietests (bijvoorbeeld NIST SP800-115)

- Omvat dekking voor de volledige CDE-perimeter en kritieke systemen

- Omvat testen van zowel binnen als buiten het netwerk

- Omvat testen om segmentatie- en bereikreductiebesturingselementen te valideren

- Definieert penetratietests op de toepassingslaag om minimaal de beveiligingsproblemen op te nemen die worden vermeld in vereiste 6.5

- Definieert penetratietests op de netwerklaag om onderdelen op te nemen die netwerkfuncties en besturingssystemen ondersteunen

- Omvat beoordeling en overweging van bedreigingen en beveiligingsproblemen die de afgelopen 12 maanden zijn opgetreden

- Hiermee geeft u retentie van resultaten van penetratietests en herstelactiviteiten.

Uw verantwoordelijkheden

Voer penetratietests uit om beveiligingsproblemen te vinden door informatie te verzamelen, beveiligingsproblemen te analyseren en te rapporteren. We raden u aan de brancherichtlijnen in PTES (Penetratietestuitvoeringsstandaard) te volgen om algemene scenario's en de activiteiten aan te pakken die nodig zijn om een basislijn vast te stellen.

De penetratietestbeoefenaar moet een uitgebreid begrip hebben van on-premises en Azure-netwerken om ervoor te zorgen dat de jaarlijkse segmentatietests uitgebreid worden behandeld. Breid de testmethodologie uit naar in-clusternetwerken. Deze persoon vereist een sterke ervaring met Kubernetes-netwerkconcepten.

De tests moeten betrekking hebben op de toepassings- en gegevenslagen die worden uitgevoerd in de CDE.

In een oefening voor penetratietests hebben de beoefenaars mogelijk toegang nodig tot gevoelige gegevens voor de hele organisatie. Volg de regels van betrokkenheid om ervoor te zorgen dat de toegang en de intentie niet worden misbruikt. Zie Penetratietestregels voor betrokkenheid voor hulp bij het plannen en uitvoeren van gesimuleerde aanvallen.

Vereiste 11.4

Gebruik inbraakdetectie en/of inbraakpreventietechnieken om inbraak in het netwerk te detecteren en/of te voorkomen. Bewaak al het verkeer aan de perimeter van de gegevensomgeving van de kaarthouder en op kritieke punten in de gegevensomgeving van de kaarthouder. Waarschuw personeel voor verdachte compromissen.

Uw verantwoordelijkheden

Beveilig het AKS-cluster door inkomend verkeer te inspecteren met behulp van een Web Application Firewall (WAF). In deze architectuur voorkomt Azure-toepassing Gateway met geïntegreerde WAF inbraak. Gebruik de preventiemodus om de gedetecteerde indringers en aanvallen actief te blokkeren. Gebruik niet alleen de detectiemodus . Zie Best practices voor netwerkconnectiviteit en -beveiliging in Azure Kubernetes Service (AKS) voor meer informatie.

Een alternatieve optie is het gebruik van mogelijkheden voor inbraakdetectie en/of inbraakpreventie in Azure Firewall Premium. Zie IDPS voor meer informatie.

Een andere optie is het inschakelen van Azure Monitor Network Insights, dat toegang biedt tot netwerkbewakingsmogelijkheden zoals Verbindingsmonitor, stroomlogboekregistratie voor netwerkbeveiligingsgroepen (NSG's) en Traffic Analytics.

Schakel Microsoft Defender-abonnementen in zoals deze van toepassing zijn op verschillende onderdelen van de CDE. Als Azure SQL bijvoorbeeld wordt gebruikt voor het opslaan van CHD, zorgt Microsoft Defender voor SQL ervoor dat indringers in de gegevenslaag worden gedetecteerd.

Detecteer ook afwijkingen in verkeerspatronen door NSG-stroomlogboeken te verbinden met een gecentraliseerde SIEM-oplossing, zoals Microsoft Sentinel. In deze referentie-implementatie bevinden logboeken zich in de modus alleen-toevoegen, waardoor het bijhouden van wijzigingen in auditlogboeken wordt geminimaliseerd. Alle logboeken die worden verzonden naar externe sinks voor langetermijnopslag, mogen echter niet worden gewijzigd. Ze moeten de methode write-once/read-many volgen. Zorg ervoor dat de FIM-oplossing (File Integrity Monitoring) betrekking heeft op die externe entiteiten om wijzigingen te detecteren.

Vereiste 11,5

Implementeer een oplossing voor het bijhouden van wijzigingen (bijvoorbeeld een oplossing voor bewaking van bestandsintegriteit) om personeel te waarschuwen voor niet-geautoriseerde wijziging van kritieke systeembestanden, configuratiebestanden of inhoudsbestanden. Configureer het product voor het uitvoeren van kritieke bestandsvergelijkingen ten minste wekelijks.

Uw verantwoordelijkheden

Voer in uw cluster een FIM-oplossing (File Integrity Monitoring) uit, samen met een Kubernetes-compatibele beveiligingsagent om toegang op bestand en systeemniveau te detecteren die kunnen leiden tot wijzigingen op knooppuntniveau. Wanneer u een FIM-oplossing kiest, hebt u een duidelijk inzicht in de functies en de diepte van de detectie. Overweeg software die is ontwikkeld door gerenommeerde leveranciers.

Belangrijk

De referentie-implementatie biedt een tijdelijke implementatie DaemonSet voor het uitvoeren van een FIM-oplossings antimalwareagent. De agent wordt uitgevoerd op elke knooppunt-VM in het cluster. Plaats uw keuze aan antimalwaresoftware in deze implementatie.

Controleer alle standaardinstellingen van het FIM-hulpprogramma om ervoor te zorgen dat de waarden de scenario's detecteren die u wilt behandelen en pas deze instellingen op de juiste manier aan.

Schakel de oplossing in om logboeken naar uw bewakings- of SIEM-oplossing te verzenden, zodat ze waarschuwingen kunnen genereren. Houd rekening met wijzigingen in logboekschema's of u mist mogelijk kritieke waarschuwingen.

Voor andere berekeningen in de CDE moet wijzigingen bijhouden zijn ingeschakeld.

Vereiste 11.6

Zorg ervoor dat beveiligingsbeleid en operationele procedures voor beveiligingsbewaking en -tests worden gedocumenteerd, gebruikt en bekend zijn bij alle betrokken partijen.

Uw verantwoordelijkheden

Het is essentieel dat u grondige documentatie over de processen en beleidsregels onderhoudt. Documentatie over het afgedwongen beleid onderhouden. Neem als onderdeel van uw testinspanningen de frequentie van beoordelingen en de beoordelingscriteria op. Zorg ervoor dat het team de aspecten van penetratietests begrijpt. Zorg voor een gedocumenteerd herstelplan om de gevonden risico's te beperken.

Dit is belangrijk voor mensen die deel uitmaken van het goedkeuringsproces vanuit het perspectief van het beleid.

Volgende stappen

Onderhoud een beleid dat betrekking heeft op informatiebeveiliging voor alle medewerkers.