Deze referentiearchitectuur illustreert hoe u Microsoft Defender voor Cloud en Microsoft Sentinel gebruikt om de beveiligingsconfiguratie en telemetrie van on-premises, Azure- en Azure Stack-workloads te bewaken.

Architectuur

Een Visio-bestand van deze architectuur downloaden.

Workflow

- Microsoft Defender voor Cloud. Dit is een geavanceerd, geïntegreerd platform voor beveiligingsbeheer dat Microsoft aan alle Azure-abonnees biedt. Defender voor Cloud is gesegmenteerd als een cloudbeveiligingspostuurbeheer (CSPM) en cloudworkloadbeveiligingsplatform (CWPP). CWPP wordt gedefinieerd door workloadgerichte beveiligingsbeveiligingsoplossingen, die doorgaans op agents zijn gebaseerd. Microsoft Defender voor Cloud biedt beveiliging tegen bedreigingen voor Azure-workloads, zowel on-premises als in andere clouds, waaronder virtuele Windows- en Linux-machines (VM's), containers, databases en Internet of Things (IoT). Wanneer de Log Analytics-agent wordt geactiveerd, wordt deze automatisch geïmplementeerd in azure Virtual Machines. Voor on-premises Windows- en Linux-servers en -VM's kunt u de agent handmatig implementeren, het implementatieprogramma van uw organisatie gebruiken, zoals Microsoft Endpoint Protection Manager of gescripte implementatiemethoden gebruiken. Defender voor Cloud begint met het beoordelen van de beveiligingsstatus van al uw VM's, netwerken, toepassingen en gegevens.

- Microsoft Sentinel. Is een cloudeigen SIEM-oplossing (Security Information and Event Management) en SOAR-oplossing (Security Orchestration Automated Response) die gebruikmaakt van geavanceerde AI- en beveiligingsanalyses om bedreigingen in uw hele onderneming te detecteren, opsporen, voorkomen en erop te reageren.

- Azure Stack. Is een portfolio met producten die Azure-services en -mogelijkheden uitbreiden naar uw gewenste omgeving, waaronder het datacenter, edge-locaties en externe kantoren. Azure Stack-implementaties maken doorgaans gebruik van racks van vier tot zestien servers die zijn gebouwd door vertrouwde hardwarepartners en worden geleverd aan uw datacenter.

- Azure Monitor. Verzamelt bewakingstelemetrie van verschillende on-premises en Azure-bronnen. Beheerhulpprogramma's, zoals die in Microsoft Defender voor Cloud en Azure Automation, pushen ook logboekgegevens naar Azure Monitor.

- Log Analytics-werkruimte. Azure Monitor slaat logboekgegevens op in een Log Analytics-werkruimte. Dit is een container met gegevens- en configuratiegegevens.

- Log Analytics-agent. De Log Analytics-agent verzamelt bewakingsgegevens van het gastbesturingssysteem en VM-workloads in Azure, van andere cloudproviders en on-premises. De Log Analytics-agent ondersteunt proxyconfiguratie en in dit scenario fungeert een Microsoft Operations Management Suite-gateway (OMS) als proxy.

- On-premises netwerk. Dit is de firewall die is geconfigureerd ter ondersteuning van HTTPS-uitgaand verkeer van gedefinieerde systemen.

- On-premises Windows- en Linux-systemen. Systemen waarop de Log Analytics-agent is geïnstalleerd.

- Azure Windows- en Linux-VM's. Systemen waarop de Microsoft Defender voor Cloud bewakingsagent is geïnstalleerd.

Onderdelen

Scenariodetails

Potentiële gebruikscases

Deze architectuur wordt doorgaans gebruikt voor:

- Aanbevolen procedures voor het integreren van on-premises beveiliging en telemetriebewaking met workloads op basis van Azure

- Microsoft Defender voor Cloud integreren met Azure Stack

- Microsoft Defender voor Cloud integreren met Microsoft Sentinel

Aanbevelingen

De volgende aanbevelingen gelden voor de meeste scenario's. Volg deze aanbevelingen tenzij er een specifieke vereiste is die iets anders voorschrijft.

upgrade van Microsoft Defender voor Cloud

Deze referentiearchitectuur maakt gebruik van Microsoft Defender voor Cloud voor het bewaken van on-premises systemen, Azure-VM's, Azure Monitor-resources en zelfs vm's die worden gehost door andere cloudproviders. Meer informatie over Microsoft Defender voor Cloud prijzen vindt u hier.

Aangepaste Log Analytics-werkruimte

Microsoft Sentinel heeft toegang nodig tot een Log Analytics-werkruimte. In dit scenario kunt u de standaardwerkruimte Defender voor Cloud Log Analytics-werkruimte niet gebruiken met Microsoft Sentinel. In plaats daarvan maakt u een aangepaste werkruimte. Gegevensretentie voor een aangepaste werkruimte is gebaseerd op de prijscategorie voor werkruimten en u vindt hier prijsmodellen voor Monitor-logboeken.

Notitie

Microsoft Sentinel kan worden uitgevoerd op werkruimten in elke algemene beschikbaarheidsregio van Log Analytics, met uitzondering van de regio's China en Duitsland (soevereine regio's). Gegevens die Door Microsoft Sentinel worden gegenereerd, zoals incidenten, bladwijzers en waarschuwingsregels, die mogelijk enkele klantgegevens bevatten die afkomstig zijn uit deze werkruimten, worden opgeslagen in Europa (voor werkruimten op basis van Europa), in Australië (voor werkruimten in Australië) of in VS - oost (voor werkruimten in een andere regio).

Overwegingen

Met deze overwegingen worden de pijlers van het Azure Well-Architected Framework geïmplementeerd. Dit is een set richtlijnen die kunnen worden gebruikt om de kwaliteit van een workload te verbeteren. Zie Microsoft Azure Well-Architected Framework voor meer informatie.

Beveiliging

Beveiliging biedt garanties tegen opzettelijke aanvallen en misbruik van uw waardevolle gegevens en systemen. Zie Overzicht van de beveiligingspijler voor meer informatie.

Een beveiligingsbeleid definieert de set besturingselementen die worden aanbevolen voor resources binnen een opgegeven abonnement. In Microsoft Defender voor Cloud definieert u beleidsregels voor uw Azure-abonnementen op basis van de beveiligingsvereisten van uw bedrijf en het type toepassingen of gegevensgevoeligheid voor elk abonnement.

Het beveiligingsbeleid dat u inschakelt in Microsoft Defender voor Cloud aanbevelingen voor beveiliging en bewaking te stimuleren. Raadpleeg Uw beveiligingsbeleid versterken met Microsoft Defender voor Cloud voor meer informatie over beveiligingsbeleid. U kunt beveiligingsbeleid in Microsoft Defender voor Cloud alleen toewijzen op het niveau van de beheer- of abonnementsgroep.

Notitie

Deel een van de referentiearchitectuurgegevens over het inschakelen van Microsoft Defender voor Cloud voor het bewaken van Azure-resources, on-premises systemen en Azure Stack-systemen.

Kostenoptimalisatie

Kostenoptimalisatie gaat over manieren om onnodige uitgaven te verminderen en operationele efficiëntie te verbeteren. Zie Overzicht van de pijler kostenoptimalisatie voor meer informatie.

Zoals eerder beschreven, kunnen de kosten buiten uw Azure-abonnement het volgende omvatten:

- Microsoft Defender voor Cloud kosten. Raadpleeg Defender voor Cloud prijzen voor meer informatie.

- Azure Monitor-werkruimte biedt granulariteit van facturering. Raadpleeg gebruik en kosten beheren met Azure Monitor-logboeken voor meer informatie.

- Microsoft Sentinel is een betaalde service. Raadpleeg de prijzen van Microsoft Sentinel voor meer informatie.

Operationele uitmuntendheid

Operationele uitmuntendheid omvat de operationele processen die een toepassing implementeren en deze in productie houden. Zie Overzicht van de operationele uitmuntendheidpijler voor meer informatie.

rollen Microsoft Defender voor Cloud

Defender voor Cloud evalueert de configuratie van uw resources om beveiligingsproblemen en beveiligingsproblemen te identificeren en geeft informatie weer die betrekking heeft op een resource wanneer u de rol van eigenaar, inzender of lezer krijgt toegewezen voor het abonnement of de resourcegroep waartoe een resource behoort.

Naast deze rollen zijn er twee specifieke Defender voor Cloud rollen:

Beveiligingslezer. Een gebruiker die tot deze rol behoort, heeft alleen-lezenrechten voor Defender voor Cloud. De gebruiker kan aanbevelingen, waarschuwingen, een beveiligingsbeleid en beveiligingsstatussen observeren, maar geen wijzigingen aanbrengen.

Beveiligingsbeheerder. Een gebruiker die deel uitmaakt van deze rol heeft dezelfde rechten als de beveiligingslezer en kan ook beveiligingsbeleid bijwerken en waarschuwingen en aanbevelingen negeren. Dit zijn doorgaans gebruikers die de workload beheren.

De beveiligingsrollen, Beveiligingslezer en Beveiligingsbeheerder, hebben alleen toegang in Defender voor Cloud. De beveiligingsrollen hebben geen toegang tot andere Azure-servicegebieden, zoals opslag, web, mobiel of IoT.

Microsoft Sentinel-abonnement

- Om Microsoft Sentinel in te schakelen, hebt u inzendersmachtigingen nodig voor het abonnement waarin de Microsoft Sentinel-werkruimte zich bevindt.

- Als u Microsoft Sentinel wilt gebruiken, hebt u inzender- of lezermachtigingen nodig voor de resourcegroep waartoe de werkruimte behoort.

- Microsoft Sentinel is een betaalde service. Raadpleeg de prijzen van Microsoft Sentinel voor meer informatie.

Prestatie-efficiëntie

Prestatie-efficiëntie is de mogelijkheid van uw workload om op een efficiënte manier te schalen om te voldoen aan de eisen die gebruikers erop stellen. Zie overzicht van de pijler Prestatie-efficiëntie voor meer informatie.

De Log Analytics-agent voor Windows en Linux is ontworpen om zeer minimale invloed te hebben op de prestaties van VM's of fysieke systemen.

Microsoft Defender voor Cloud operationeel proces zal uw normale operationele procedures niet verstoren. In plaats daarvan worden uw implementaties passief bewaakt en worden aanbevelingen geboden op basis van het beveiligingsbeleid dat u inschakelt.

Dit scenario implementeren

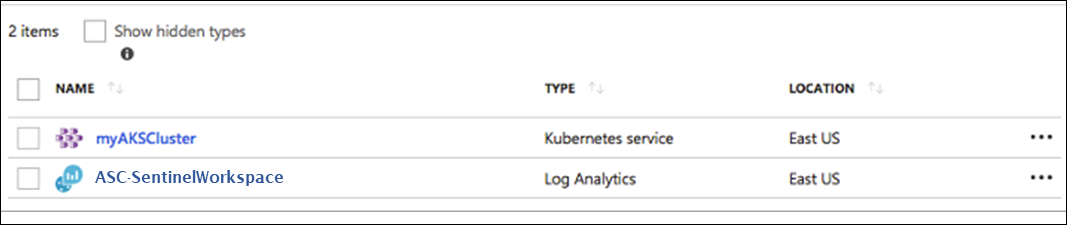

Een Log Analytics-werkruimte in Azure Portal maken

- Meld u als gebruiker aan bij Azure Portal met beveiligingsbeheerdersbevoegdheden.

- Selecteer in de Azure-portal de optie Alle services. Voer in de lijst met resources Log Analytics in. Terwijl u begint met invoeren, filtert de lijst op basis van uw invoer. Selecteer Log Analytics-werkruimten.

- Selecteer Toevoegen op de pagina Log Analytics.

- Geef een naam op voor de nieuwe Log Analytics-werkruimte, zoals Defender voor Cloud-SentinelWorkspace. Deze naam moet uniek zijn binnen alle Azure Monitor-abonnementen.

- Selecteer een abonnement door een abonnement te selecteren in de vervolgkeuzelijst als de standaardselectie niet geschikt is.

- Voor resourcegroep kiest u ervoor om een bestaande resourcegroep te gebruiken of een nieuwe te maken.

- Selecteer voor Locatie een beschikbare geolocatie.

- Selecteer OK om de configuratie te voltooien.

Defender voor Cloud inschakelen

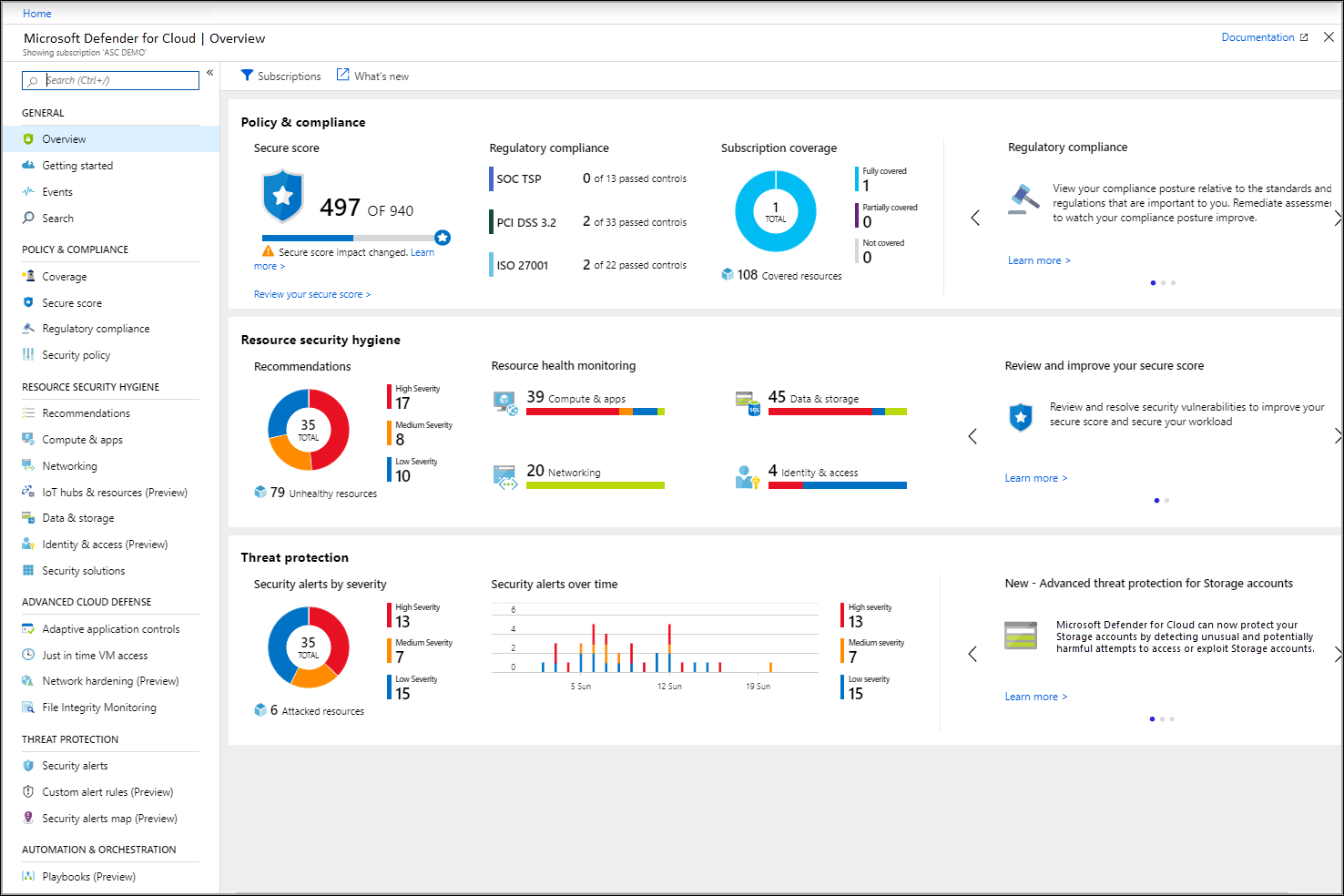

Terwijl u nog steeds bent aangemeld bij Azure Portal als gebruiker met beveiligingsbeheerdersbevoegdheden, selecteert u Defender voor Cloud in het deelvenster. Defender voor Cloud - Overzicht wordt geopend:

Defender voor Cloud schakelt automatisch de gratis laag in voor een van de Azure-abonnementen die niet eerder door u of een andere abonnementsgebruiker zijn toegevoegd.

Upgrade Microsoft Defender voor Cloud

- Selecteer Aan de slag in het hoofdmenu van Defender voor Cloud.

- Selecteer de knop Nu upgraden. Defender voor Cloud vermeldt uw abonnementen en werkruimten die in aanmerking komen voor gebruik.

- U kunt in aanmerking komende werkruimten en abonnementen selecteren om uw proefversie te beginnen. Selecteer de eerder gemaakte werkruimte, ASC-SentinelWorkspace. In de vervolgkeuzelijst.

- Selecteer in het Defender voor Cloud hoofdmenu de optie Proefversie starten.

- Het dialoogvenster Agents installeren moet worden weergegeven.

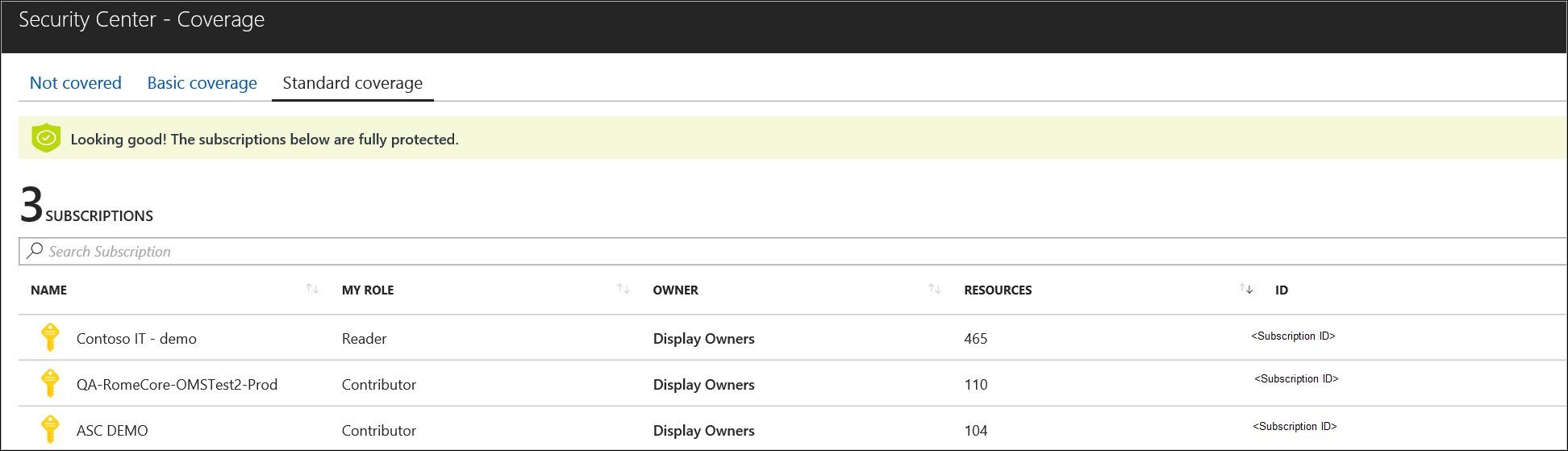

- Selecteer de knop Agents installeren. De blade Defender voor Cloud - Dekking wordt weergegeven en u moet uw geselecteerde abonnement observeren.

U hebt nu automatische inrichting ingeschakeld en Defender voor Cloud installeert de Log Analytics-agent voor Windows (HealthService.exe) en de omsagent voor Linux op alle ondersteunde Azure-VM's en alle nieuwe machines die u maakt. U kunt dit beleid uitschakelen en dit handmatig beheren, hoewel het raadzaam is automatische inrichting te doen.

Raadpleeg de functiedekking voor computers voor meer informatie over de specifieke Defender voor Cloud functies die beschikbaar zijn in Windows en Linux.

Microsoft Defender voor Cloud bewaking van on-premises Windows-computers inschakelen

- Selecteer in Azure Portal op de blade Defender voor Cloud - Overzicht het tabblad Aan de slag.

- Selecteer Configureren onder Nieuwe niet-Azure-computers toevoegen. Een lijst met uw Log Analytics-werkruimten wordt weergegeven en moet de Defender voor Cloud-SentinelWorkspace bevatten.

- Selecteer deze werkruimte. De blade Direct Agent wordt geopend met een koppeling voor het downloaden van een Windows-agent en sleutels voor de identificatie van uw werkruimte (ID) die u kunt gebruiken wanneer u de agent configureert.

- Selecteer de koppeling Windows-agent downloaden die van toepassing is op het processortype van uw computer om het installatiebestand te downloaden.

- Selecteer Kopiëren rechts van werkruimte-id en plak de id in Kladblok.

- Selecteer Kopiëren rechts van primaire sleutel en plak de toets in Kladblok.

De Windows-agent installeren

Volg deze stappen om de agent op de doelcomputers te installeren.

- Kopieer het bestand naar de doelcomputer en voer Setup uit.

- Klik op de Welkomstpagina op Volgende.

- Lees op de pagina Licentievoorwaarden de licentie en selecteer vervolgens Ik ga akkoord.

- Wijzig of behoud op de pagina Bestemmingsmap de standaardinstallatiemap en selecteer vervolgens Volgende.

- Op de pagina Installatieopties voor Agent kiest u ervoor de agent verbinding te laten maken met Azure Log Analytics en selecteert u Volgende.

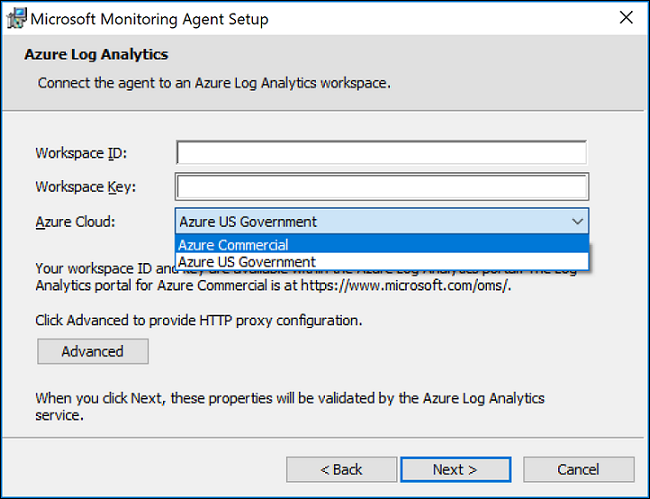

- Op de pagina Azure Log Analytics plakt u de werkruimte-id en werkruimtesleutel (primaire sleutel) die u in de vorige stap in Kladblok hebt gekopieerd.

- Als u de computer wilt laten rapporteren bij een Log Analytics-werkruimte in de Azure Government-cloud, selecteert u Azure US Government in de vervolgkeuzelijst Azure Cloud. Als de computer via een proxyserver moet communiceren met de Log Analytics-service, selecteert u Geavanceerd en geeft u vervolgens de URL en het poortnummer van de proxyserver op.

- Nadat u de benodigde configuratie-instellingen hebt opgegeven, selecteert u Volgende.

- Controleer op de pagina Gereed om te installeren uw keuzes en selecteer Installeren.

- Selecteer op de pagina Configuratie voltooid de optie Voltooien.

Wanneer u klaar bent, wordt de Log Analytics-agent weergegeven in Windows Configuratiescherm en kunt u uw configuratie controleren en controleren of de agent is verbonden.

Raadpleeg Log Analytics-agent installeren op Windows-computers voor meer informatie over het installeren en configureren van de agent.

De Log Analytics Agent-service verzamelt gebeurtenis- en prestatiegegevens, voert taken en andere werkstromen uit die zijn gedefinieerd in een management pack. Defender voor Cloud breidt de platformen voor cloudworkloadbeveiliging uit door te integreren met Microsoft Defender voor Servers. Samen bieden ze uitgebreide mogelijkheden voor eindpuntdetectie en -reactie (EDR).

Voor meer informatie over Microsoft Defender voor Servers raadpleegt u Onboard-servers voor de Service Microsoft Defender voor Servers.

Microsoft Defender voor Cloud bewaking van on-premises Linux-computers inschakelen

- Ga terug naar het tabblad Aan de slag zoals eerder beschreven.

- Selecteer Configureren onder Nieuwe niet-Azure-computers toevoegen. Er wordt een lijst met uw Log Analytics-werkruimten weergegeven. De lijst moet de Defender voor Cloud-SentinelWorkspace bevatten die u hebt gemaakt.

- Selecteer op de blade Direct Agent onder DOWNLOAD AND ONBOARD AGENT FOR LINUX de optie Copy to copy the wget command.

- Open Kladblok en plak deze opdracht. Sla dit bestand op een locatie op waartoe u toegang hebt vanaf uw Linux-computer.

Notitie

Op Unix- en Linux-besturingssystemen is wget een hulpprogramma voor het downloaden van niet-interactief bestanden van internet. Het biedt ondersteuning voor HTTPS, FTPs en proxy's.

De Linux-agent maakt gebruik van het Linux Audit Daemon-framework. Defender voor Cloud integreert functies vanuit dit framework binnen de Log Analytics-agent, waarmee controlerecords kunnen worden verzameld, verrijkt en samengevoegd in gebeurtenissen met behulp van de Log Analytics-agent voor Linux. Defender voor Cloud voegt continu nieuwe analyses toe die Gebruikmaken van Linux-signalen om schadelijk gedrag op cloud- en on-premises Linux-machines te detecteren.

Raadpleeg de referentietabel met waarschuwingen voor een lijst met Linux-waarschuwingen.

De Linux-agent installeren

Voer de volgende stappen uit om de agent te installeren op de beoogde Linux-computers:

- Open op uw Linux-computer het bestand dat u eerder hebt opgeslagen. Selecteer en kopieer de volledige inhoud, open een terminalconsole en plak de opdracht.

- Zodra de installatie is voltooid, kunt u controleren of de omsagent is geïnstalleerd door de pgrep-opdracht uit te voeren. De opdracht retourneert de omsagent process identifier (PID). U vindt de logboeken voor de agent op: /var/opt/microsoft/omsagent/"workspace id"/log/.

Het kan tot 30 minuten duren voordat de nieuwe Linux-computer wordt weergegeven in Defender voor Cloud.

Microsoft Defender voor Cloud bewaking van Azure Stack-VM's inschakelen

Nadat u uw Azure-abonnement hebt toegevoegd, kunt u Defender voor Cloud inschakelen om uw VM's te beveiligen die worden uitgevoerd op Azure Stack door de VM-extensie Azure Monitor, Update en Configuration Management toe te voegen vanuit de Azure Stack Marketplace. Dit doet u als volgt:

- Ga terug naar het tabblad Aan de slag zoals eerder beschreven.

- Selecteer Configureren onder Nieuwe niet-Azure-computers toevoegen. Er wordt een lijst met uw Log Analytics-werkruimten weergegeven en deze moet de Defender voor Cloud-SentinelWorkspace bevatten die u hebt gemaakt.

- Op de blade Direct Agent is er een koppeling voor het downloaden van de agent en sleutels voor uw werkruimte-id die tijdens de configuratie van de agent moet worden gebruikt. U hoeft de agent niet handmatig te downloaden. Deze wordt in de volgende stappen geïnstalleerd als een VM-extensie.

- Selecteer Kopiëren rechts van werkruimte-id en plak de id in Kladblok.

- Selecteer Kopiëren rechts van primaire sleutel en plak de toets in Kladblok.

Defender voor Cloud bewaking van Azure Stack-VM's inschakelen

Microsoft Defender voor Cloud gebruikt de Azure Monitor, Update en Configuration Management VM-extensie gebundeld met Azure Stack. Voer de volgende stappen uit om de Azure Monitor-, Update- en Configuration Management-extensie in te schakelen:

- Meld u op een nieuw browsertabblad aan bij uw Azure Stack-portal .

- Raadpleeg de pagina Virtuele machines en selecteer vervolgens de virtuele machine die u wilt beveiligen met Defender voor Cloud.

- Selecteer Extensies. De lijst met VM-extensies die op deze VM zijn geïnstalleerd, wordt weergegeven.

- Selecteer het tabblad Toevoegen . De blade Nieuw resourcemenu wordt geopend en de lijst met beschikbare VM-extensies wordt weergegeven.

- Selecteer de extensie Azure Monitor, Update en Configuratiebeheer en selecteer vervolgens Maken. De blade Extensieconfiguratie installeren wordt geopend.

- Op de configuratieblade Extensie installeren plakt u de werkruimte-id en werkruimtesleutel (primaire sleutel) die u in de vorige stap in kladblok hebt gekopieerd.

- Wanneer u klaar bent met het opgeven van de benodigde configuratie-instellingen, selecteert u OK.

- Zodra de installatie van de extensie is voltooid, wordt de status weergegeven als Inrichten voltooid. Het kan een uur duren voordat de VIRTUELE machine wordt weergegeven in de Defender voor Cloud-portal.

Zie De agent installeren met behulp van de installatiewizard voor meer informatie over het installeren en configureren van de agent voor Windows.

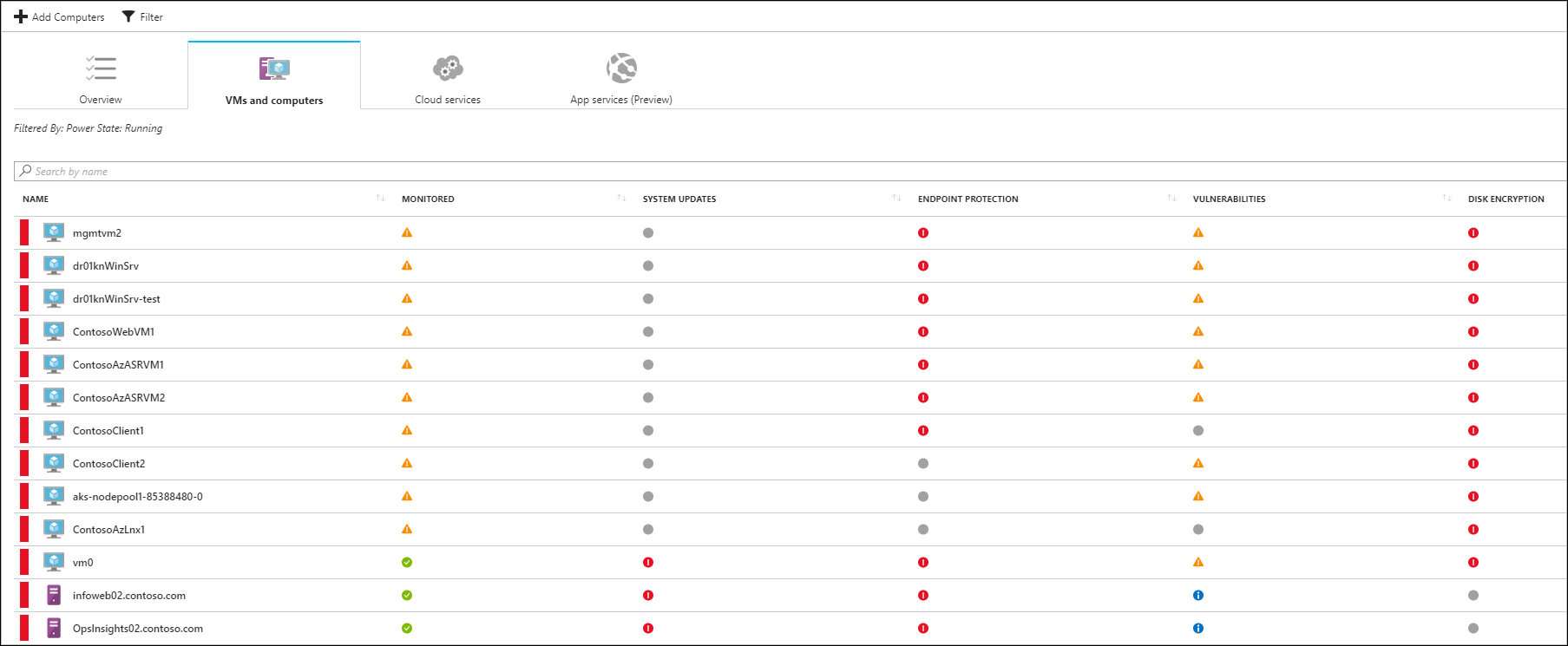

U kunt nu uw Azure-VM's en niet-Azure-computers op één plek bewaken. Azure Compute biedt een overzicht van alle VM's en computers, samen met aanbevelingen. Elke kolom vertegenwoordigt één set aanbevelingen en de kleur vertegenwoordigt de VM's of computers en de huidige beveiligingsstatus voor die aanbeveling. Defender voor Cloud biedt ook detecties voor deze computers in beveiligingswaarschuwingen.

Er worden twee soorten pictogrammen weergegeven op de blade Compute:

Niet-Azure-computer

Niet-Azure-computer

Azure-computer

Azure-computer

Notitie

Deel twee van de referentiearchitectuur verbindt waarschuwingen van Microsoft Defender voor Cloud en streamt deze naar Microsoft Sentinel.

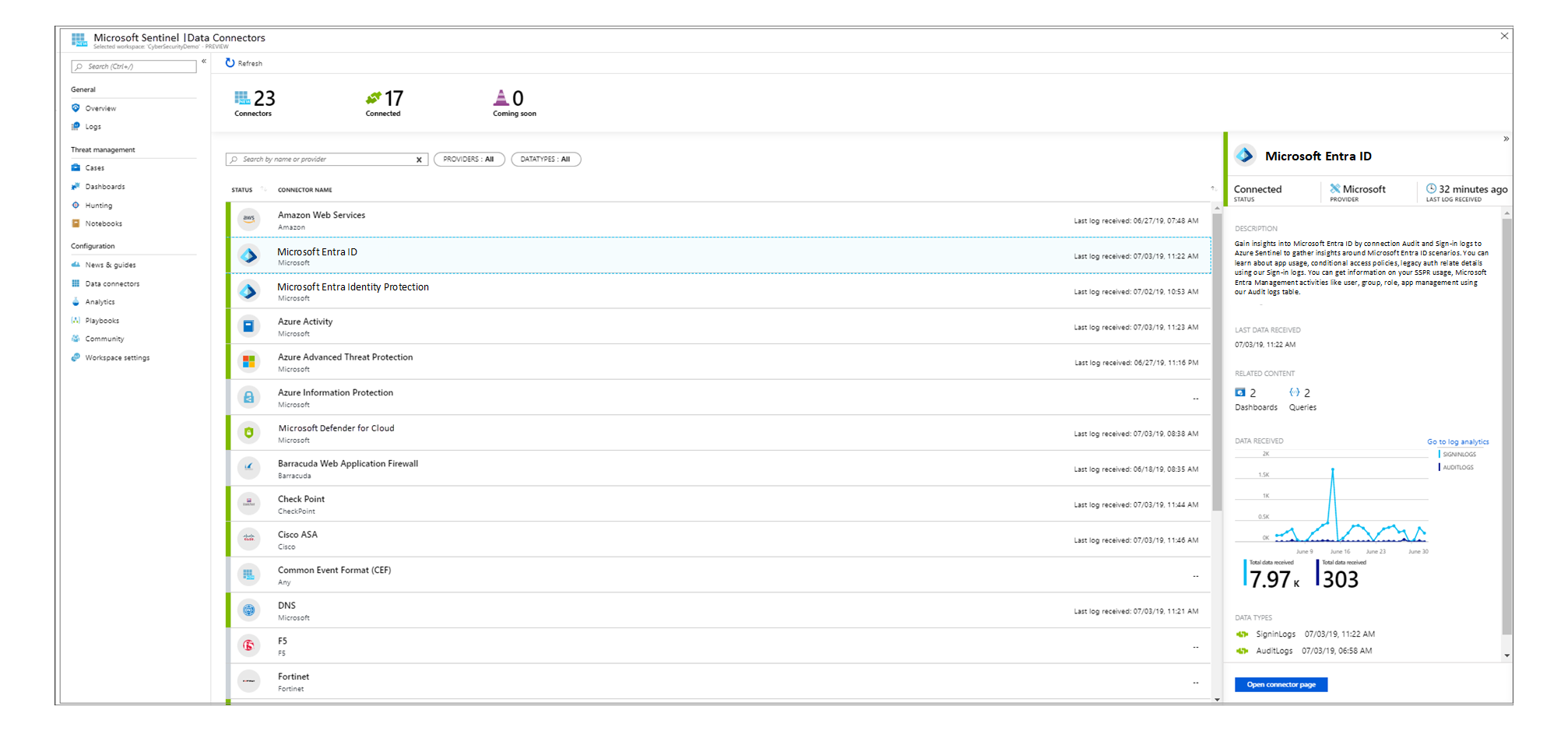

De rol van Microsoft Sentinel is het opnemen van gegevens uit verschillende gegevensbronnen en het uitvoeren van gegevenscorrelatie tussen deze gegevensbronnen. Microsoft Sentinel maakt gebruik van machine learning en AI om opsporing van bedreigingen, detectie van waarschuwingen en reacties op bedreigingen slimmer te maken.

Als u Microsoft Sentinel wilt onboarden, moet u deze inschakelen en vervolgens uw gegevensbronnen verbinden. Microsoft Sentinel wordt geleverd met een aantal connectors voor Microsoft-oplossingen, die standaard beschikbaar zijn en realtime integratie bieden, waaronder Microsoft Defender voor Cloud, Microsoft Threat Protection-oplossingen, Microsoft 365-bronnen (waaronder Office 365), Microsoft Entra ID, Microsoft Defender voor Servers, Microsoft Defender voor Cloud Apps en meer. Daarnaast zijn er ingebouwde connectors voor niet-Microsoft-oplossingen in het bredere beveiligingsecosysteem. U kunt ook Common Event Format, syslog of de Representational State Transfer-API gebruiken om uw gegevensbronnen te verbinden met Microsoft Sentinel.

Vereisten voor het integreren van Microsoft Sentinel met Microsoft Defender voor Cloud

- Een Microsoft Azure-abonnement

- Een Log Analytics-werkruimte die niet de standaardwerkruimte is die is gemaakt wanneer u Microsoft Defender voor Cloud inschakelt.

- Microsoft Defender voor Cloud.

Alle drie de vereisten moeten aanwezig zijn als u de vorige sectie hebt doorlopen.

Globale vereisten

- Om Microsoft Sentinel in te schakelen, hebt u inzendersmachtigingen nodig voor het abonnement waarin de Microsoft Sentinel-werkruimte zich bevindt.

- Als u Microsoft Sentinel wilt gebruiken, hebt u inzender- of lezermachtigingen nodig voor de resourcegroep waartoe de werkruimte behoort.

- Mogelijk hebt u aanvullende machtigingen nodig om verbinding te maken met specifieke gegevensbronnen. U hebt geen extra machtigingen nodig om verbinding te maken met Defender voor Cloud.

- Microsoft Sentinel is een betaalde service. Raadpleeg de prijzen van Microsoft Sentinel voor meer informatie.

Microsoft Sentinel inschakelen

- Meld u aan bij Azure Portal met een gebruiker met inzenderrechten voor Defender voor Cloud-Sentinelworkspace.

- Zoek en selecteer Microsoft Sentinel.

- Selecteer Toevoegen.

- Selecteer Defender voor Cloud-Sentinelworkspace op de blade Microsoft Sentinel.

- Selecteer in Microsoft Sentinel gegevensconnectors in het navigatiemenu .

- Selecteer Microsoft Defender voor Cloud in de galerie met gegevensconnectors en selecteer de knop Connector openen.

- Selecteer Onder Configuratie de optie Verbinding maken naast die abonnementen waarvoor u waarschuwingen wilt streamen naar Microsoft Sentinel. De knop Verbinding maken is alleen beschikbaar als u beschikt over de vereiste machtigingen en het Defender voor Cloud-abonnement.

- U moet nu de verbindingsstatus als verbinding bekijken. Nadat u verbinding hebt gemaakt, wordt deze overgeschakeld naar Verbonden.

- Nadat u de verbinding hebt bevestigd, kunt u Defender voor Cloud instellingen voor gegevensconnector sluiten en de pagina vernieuwen om waarschuwingen in Microsoft Sentinel te bekijken. Het kan enige tijd duren voordat de logboeken met Microsoft Sentinel worden gesynchroniseerd. Nadat u verbinding hebt gemaakt, ziet u een gegevensoverzicht in de grafiek Ontvangen gegevens en de connectiviteitsstatus van de gegevenstypen.

- U kunt selecteren of u wilt dat de waarschuwingen van Microsoft Defender voor Cloud automatisch incidenten genereren in Microsoft Sentinel. Selecteer onder Incidenten maken de optie Ingeschakeld om de standaardanalyseregel in te schakelen waarmee automatisch incidenten worden gemaakt op basis van waarschuwingen. U kunt deze regel vervolgens bewerken onder Analytics op het tabblad Actieve regels .

- Als u het relevante schema in Log Analytics wilt gebruiken voor de Microsoft Defender voor Cloud-waarschuwingen, zoekt u naar SecurityAlert.

Een voordeel van het gebruik van Microsoft Sentinel als uw SIEM is dat het gegevenscorrelatie biedt tussen meerdere bronnen, zodat u een end-to-end zichtbaarheid hebt van de beveiligingsgebeurtenissen van uw organisatie.

Raadpleeg de volgende artikelen voor meer informatie over Microsoft Sentinel:

- Quickstart: Aan de slag met Microsoft Sentinel

- Zelfstudie: Bedreigingen out-of-the-box detecteren

Volgende stappen

Azure Monitor

Microsoft Defender for Cloud

- Microsoft Defender voor Cloud

- Correlatie van slimme waarschuwingen Microsoft Defender voor Cloud

- Microsoft Defender voor Cloud Verbinding maken met gegevens

- Microsoft Defender voor Cloud dekking

- Microsoft Defender voor Cloud Endpoint Protection

- Veelgestelde vragen over Microsoft Defender for Cloud

- Microsoft Defender voor Cloud plannen

- Microsoft Defender voor Cloud beveiligingsscore

- beveiligingswaarschuwingen voor Microsoft Defender voor Cloud

- beveiligingsbeleid voor Microsoft Defender voor Cloud

- Microsoft Defender voor Cloud beveiligingsaanaanveling

- ondersteunde platforms Microsoft Defender voor Cloud

- Microsoft Defender voor Cloud Threat Protection

- zelfstudie Microsoft Defender voor Cloud

Microsoft Sentinel

- Microsoft Sentinel

- Microsoft Sentinel Analytics

- Detectie van Microsoft Sentinel-aanvallen

- Microsoft Sentinel Connect Windows Firewall

- Microsoft Sentinel Connect Windows-beveiliging-gebeurtenissen

- Microsoft Sentinel-gegevensbronnen

- Microsoft Sentinel Opsporing

- Microsoft Sentinel Onderzoeken

- Microsoft Sentinel Monitor

- Overzicht van Microsoft Sentinel

- Microsoft Sentinel-machtigingen

- Microsoft Sentinel Quickstart