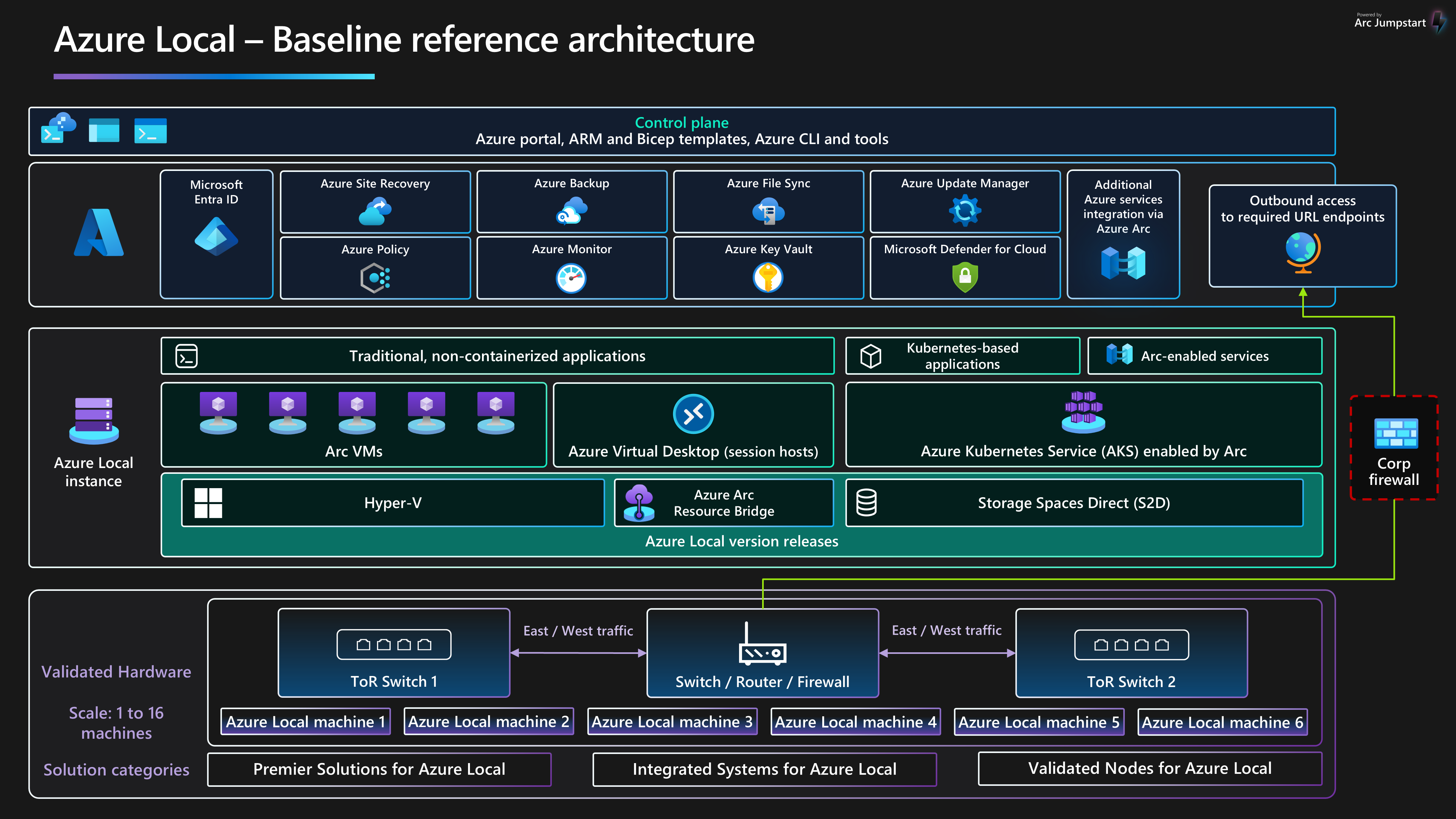

Deze referentiearchitectuur van de basislijn biedt richtlijnen en aanbevelingen voor workloadonafhankelijke richtlijnen en aanbevelingen voor het configureren van de lokale infrastructuur van Azure 2311 en hoger om een betrouwbaar platform te garanderen dat maximaal beschikbare gevirtualiseerde en gecontaineriseerde workloads kan implementeren en beheren. In deze architectuur worden de resourceonderdelen en clusterontwerpkeuzes beschreven voor de fysieke knooppunten die lokale reken-, opslag- en netwerkfuncties bieden. Ook wordt beschreven hoe u Azure-services gebruikt om het dagelijkse beheer van Azure Local te vereenvoudigen en te stroomlijnen.

Zie de inhoud in het navigatiemenu van de Lokale Azure-workloads voor meer informatie over patronen van workloadarchitectuur die zijn geoptimaliseerd voor uitvoering in Azure Local.

Deze architectuur is een uitgangspunt voor het gebruik van het netwerkontwerp van opslagswitche om een lokaal Azure-exemplaar met meerdere knooppunten te implementeren. De workloadtoepassingen die zijn geïmplementeerd op een lokaal Azure-exemplaar, moeten goed worden ontworpen. Goed ontworpen workloadtoepassingen moeten worden geïmplementeerd met behulp van meerdere exemplaren of hoge beschikbaarheid van kritieke workloadservices en beschikken over de juiste bcdr-besturingselementen (bedrijfscontinuïteit en herstel na noodgevallen). Deze BCDR-besturingselementen omvatten regelmatige back-ups en failovermogelijkheden voor herstel na noodgevallen. Als u zich wilt richten op het HCI-infrastructuurplatform, worden deze aspecten van het workloadontwerp opzettelijk uitgesloten van dit artikel.

Zie de Azure Local Well-Architected Framework-servicehandleidingvoor meer informatie over richtlijnen en aanbevelingen voor de vijf pijlers van het Azure Well-Architected Framework.

Artikelindeling

| Architectuur | Ontwerpbeslissingen | Well-Architected Framework-benadering |

|---|---|---|

| ▪ Architectuur ▪ Mogelijke gebruiksvoorbeelden ▪ scenariodetails ▪ Platform-resources ▪ platform-ondersteunende resources ▪ Dit scenario implementeren |

▪ ▪ fysieke schijfstations ▪ netwerkontwerp ▪ bewakings ▪ Updatebeheer |

▪ betrouwbaarheid ▪ Security ▪ kostenoptimalisatie ▪ Operational Excellence ▪ Prestatie-efficiëntie |

Fooi

De lokale Azure-sjabloon laat zien hoe u een Arm-sjabloon (Azure Resource Management-sjabloon) en parameterbestand gebruikt om een overgeschakelde implementatie met meerdere servers van Azure Local te implementeren. U kunt ook het Bicep-voorbeeld laten zien hoe u een Bicep-sjabloon kunt gebruiken om een lokaal Exemplaar van Azure en de bijbehorende vereiste resources te implementeren.

Architectuur

Zie Gerelateerde resourcesvoor meer informatie.

Mogelijke gebruiksvoorbeelden

Typische gebruiksvoorbeelden voor Azure Local omvatten de mogelijkheid om workloads met hoge beschikbaarheid (HA) uit te voeren op on-premises of edge-locaties, die een oplossing biedt om te voldoen aan de workloadvereisten. U kunt:

Een hybride cloudoplossing bieden die on-premises is geïmplementeerd om te voldoen aan vereisten voor gegevenssoevereine, regelgeving en naleving of latentie.

Implementeren en beheren van gevirtualiseerde of op containers gebaseerde edge-workloads die op één locatie of op meerdere locaties zijn geïmplementeerd. Met deze strategie kunnen bedrijfskritieke toepassingen en services op een flexibele, rendabele en schaalbare manier werken.

Verlaag de totale eigendomskosten (TCO) met behulp van oplossingen die zijn gecertificeerd door Microsoft, cloudimplementatie, gecentraliseerd beheer en bewaking en waarschuwingen.

Een gecentraliseerde inrichtingsmogelijkheid bieden met behulp van Azure en Azure Arc om workloads consistent en veilig op meerdere locaties te implementeren. Hulpprogramma's zoals Azure Portal, Azure CLI of IaC-sjablonen (Infrastructure as Code) gebruiken Kubernetes voor containerisatie of traditionele workloadvirtualisatie om automatisering en herhaalbaarheid te stimuleren.

Voldoen aan strikte beveiligings-, nalevings- en controlevereisten. Azure Local wordt geïmplementeerd met een beveiligingspostuur dat standaard is geconfigureerd of standaard beveiligd. Azure Local bevat gecertificeerde hardware, Secure Boot, Trusted Platform Module (TPM), beveiliging op basis van virtualisatie (VBS), Credential Guard en afgedwongen Beleid voor Windows Defender Application Control. Het is ook geïntegreerd met moderne cloudservices voor beveiliging en bedreigingsbeheer, zoals Microsoft Defender voor Cloud en Microsoft Sentinel.

Scenariodetails

In de volgende secties vindt u meer informatie over de scenario's en mogelijke use cases voor deze referentiearchitectuur. Deze secties bevatten een lijst met bedrijfsvoordelen en voorbeeldresourcetypen voor werkbelastingen die u kunt implementeren in Azure Local.

Azure Arc gebruiken met Azure Local

Azure Local kan rechtstreeks worden geïntegreerd met Azure met behulp van Azure Arc om de TCO en operationele overhead te verlagen. Azure Local wordt geïmplementeerd en beheerd via Azure, dat ingebouwde integratie van Azure Arc biedt via de implementatie van de Azure Arc-resourcebrug onderdeel. Dit onderdeel wordt geïnstalleerd tijdens het implementatieproces van het lokale Azure-exemplaar. Lokale Azure-machines worden ingeschreven bij Azure Arc voor servers als vereiste voor het initiëren van de cloudimplementatie van het cluster. Tijdens de implementatie worden verplichte extensies op elk knooppunt geïnstalleerd, zoals Levenscyclusbeheer, Microsoft Edge-apparaatbeheer en Telemetrie en Diagnostische gegevens. U kunt Azure Monitor en Log Analytics gebruiken om het lokale Azure-exemplaar na de implementatie te bewaken door Insights in te schakelen voor Azure Local. functie-updates voor lokale Azure- worden periodiek uitgebracht om de klantervaring te verbeteren. Updates worden beheerd en beheerd via Azure Update Manager-.

U kunt workloadresources implementeren, zoals virtuele Machines (VM's) van Azure Arc, Azure Kubernetes Service (AKS)en Azure Virtual Desktop-sessiehosts die azure Portal gebruiken door een aangepaste azure-instantie te selecteren als doel voor de workloadimplementatie. Deze onderdelen bieden gecentraliseerd beheer, beheer en ondersteuning. Als u actieve Software Assurance hebt voor uw bestaande kernlicenties voor Windows Server Datacenter, kunt u de kosten verder verlagen door Azure Hybrid Benefit toe te passen op lokale Azure-, Windows Server-VM's en AKS-clusters. Deze optimalisatie helpt bij het effectief beheren van kosten voor deze services.

Azure- en Azure Arc-integratie breiden de mogelijkheden van gevirtualiseerde en containerworkloads van Azure uit, waaronder:

Azure Arc-VM's voor traditionele toepassingen of services die worden uitgevoerd op VM's in Azure Local.

AKS in Azure Local voor toepassingen of services in containers die baat hebben bij het gebruik van Kubernetes als hun indelingsplatform.

Azure Virtual Desktop om uw sessiehosts te implementeren voor Azure Virtual Desktop-workloads in Azure Local (on-premises). U kunt het besturings- en beheervlak in Azure gebruiken om het maken en configureren van de hostgroep te initiëren.

azure Arc-gegevensservices voor in containers geplaatste Azure SQL Managed Instance of een Azure Database for PostgreSQL-server die gebruikmaakt van AKS met Azure Arc die wordt gehost in Azure Local.

De Azure Event Grid-extensie voor Azure Arc voor Kubernetes voor het implementeren van de Event Grid-broker en Event Grid-operator onderdelen. Deze implementatie maakt mogelijkheden mogelijk, zoals Event Grid-onderwerpen en -abonnementen voor gebeurtenisverwerking.

machine learning met Azure Arc met een AKS-cluster dat is geïmplementeerd in Azure Local als rekendoel om Azure Machine Learning uit te voeren. U kunt deze methode gebruiken om machine learning-modellen aan de rand te trainen of te implementeren.

Met Azure Arc verbonden workloads bieden verbeterde Azure-consistentie en automatisering voor lokale Azure-implementaties, zoals het automatiseren van de configuratie van het gastbesturingssysteem met Azure Arc VM-extensies of het evalueren van naleving van branchevoorschriften of bedrijfsstandaarden via Azure Policy. U kunt Azure Policy activeren via Azure Portal of IaC-automatisering.

Profiteren van de standaardbeveiligingsconfiguratie van Azure Local

De standaardbeveiligingsconfiguratie van Azure Local biedt een diepgaande verdedigingsstrategie om de kosten voor beveiliging en naleving te vereenvoudigen. De implementatie en het beheer van IT-services voor retail-, productie- en externe kantoorscenario's biedt unieke uitdagingen op het gebied van beveiliging en naleving. Het beveiligen van workloads tegen interne en externe bedreigingen is cruciaal in omgevingen met beperkte IT-ondersteuning of een gebrek aan of toegewezen datacenters. Azure Local heeft standaardbeveiligingsbeveiliging en diepgaande integratie met Azure-services om u te helpen deze uitdagingen aan te pakken.

Azure Local-certified hardware zorgt voor ingebouwde Secure Boot, Unified Extensible Firmware Interface (UEFI) en TPM-ondersteuning. Gebruik deze technologieën in combinatie met VBS- om uw beveiligingsgevoelige workloads te beschermen. U kunt BitLocker-stationsversleuteling gebruiken om opstartschijfvolumes en opslagruimten directe volumes at rest te versleutelen. Server Message Block-versleuteling (SMB) biedt automatische versleuteling van verkeer tussen knooppunten in het cluster (op het opslagnetwerk) en ondertekening van SMB-verkeer tussen de clusterknooppunten en andere systemen. SMB-versleuteling helpt ook relayaanvallen te voorkomen en vereenvoudigt de naleving van regelgevingsstandaarden.

U kunt lokale Azure-VM's onboarden in Defender for Cloud- om gedragsanalyses in de cloud, detectie van bedreigingen en herstel, waarschuwingen en rapportage te activeren. Beheer lokale azure-VM's in Azure Arc, zodat u Azure Policy- kunt gebruiken om de naleving van de branchevoorschriften en bedrijfsstandaarden te evalueren.

Onderdelen

Deze architectuur bestaat uit fysieke serverhardware die u kunt gebruiken voor het implementeren van lokale Azure-exemplaren op on-premises of edge-locaties. Om de platformmogelijkheden te verbeteren, integreert Azure Local met Azure Arc en andere Azure-services die ondersteunende resources bieden. Azure Local biedt een flexibel platform voor het implementeren, beheren en gebruiken van gebruikerstoepassingen of bedrijfssystemen. Platformbronnen en -services worden beschreven in de volgende secties.

Platformbronnen

Voor de architectuur zijn de volgende verplichte resources en onderdelen vereist:

Azure Local is een HCI-oplossing (Hyperconverged Infrastructure) die on-premises of in edge-locaties wordt geïmplementeerd met behulp van fysieke serverhardware en netwerkinfrastructuur. Azure Local biedt een platform voor het implementeren en beheren van gevirtualiseerde workloads, zoals VM's, Kubernetes-clusters en andere services die zijn ingeschakeld door Azure Arc. Lokale Azure-exemplaren kunnen worden geschaald van een implementatie met één knooppunt naar maximaal zestien knooppunten met behulp van gevalideerde, geïntegreerde of premium hardwarecategorieën die worden geleverd door oem-partners (original equipment manufacturer).

Azure Arc is een cloudservice die het beheermodel uitbreidt op basis van Azure Resource Manager naar lokale azure- en andere niet-Azure-locaties. Azure Arc gebruikt Azure als besturings- en beheervlak om het beheer van verschillende resources mogelijk te maken, zoals VM's, Kubernetes-clusters en containergegevens en machine learning-services.

Azure Key Vault- is een cloudservice die u kunt gebruiken om geheimen veilig op te slaan en te openen. Een geheim is alles waartoe u de toegang strikt wilt beperken, zoals API-sleutels, wachtwoorden, certificaten, cryptografische sleutels, lokale beheerdersreferenties en BitLocker-herstelsleutels.

cloudwitness is een functie van Azure Storage die fungeert als een failoverclusterquorum. Lokale Azure-clusterknooppunten gebruiken dit quorum voor stemmen, wat zorgt voor hoge beschikbaarheid voor het cluster. Het opslagaccount en de witness-configuratie worden gemaakt tijdens het implementatieproces van de Lokale Azure-cloud.

Update Manager- is een geïntegreerde service die is ontworpen voor het beheren en beheren van updates voor Azure Local. U kunt Updatebeheer gebruiken voor het beheren van workloads die zijn geïmplementeerd in Azure Local, inclusief naleving van updates voor gastbesturingssystemen voor Windows- en Linux-VM's. Deze uniforme benadering stroomlijnt patchbeheer in Azure, on-premises omgevingen en andere cloudplatforms via één dashboard.

Platform-ondersteunende resources

De architectuur bevat de volgende optionele ondersteunende services om de mogelijkheden van het platform te verbeteren:

Monitor is een cloudservice voor het verzamelen, analyseren en uitvoeren van diagnostische logboeken en telemetrie van uw cloud- en on-premises workloads. U kunt Monitor gebruiken om de beschikbaarheid en prestaties van uw toepassingen en services te maximaliseren via een uitgebreide bewakingsoplossing. Implementeer Inzichten voor Azure Local om het maken van de DCR (Gegevensverzamelingsregel bewaken) te vereenvoudigen en snel bewaking van Lokale Azure-exemplaren in te schakelen.

Azure Policy is een service die Azure- en on-premises resources evalueert. Azure Policy evalueert resources via integratie met Azure Arc met behulp van de eigenschappen van deze resources naar bedrijfsregels, beleidsdefinitiesgenoemd, om naleving of mogelijkheden te bepalen die u kunt gebruiken om VM-gastconfiguratie toe te passen met behulp van beleidsinstellingen.

Defender for Cloud is een uitgebreid systeem voor infrastructuurbeveiligingsbeheer. Het verbetert de beveiligingspostuur van uw datacenters en biedt geavanceerde bedreigingsbeveiliging voor hybride workloads, ongeacht of ze zich in Azure of elders bevinden, en in on-premises omgevingen.

Azure Backup is een cloudservice die een eenvoudige, veilige en rendabele oplossing biedt voor het maken van back-ups van uw gegevens en het herstellen van de Microsoft Cloud. Azure Backup Server wordt gebruikt om een back-up te maken van VM's die zijn geïmplementeerd in Azure Local en deze op te slaan in de Backup-service.

Site Recovery- is een service voor herstel na noodgevallen die BCDR-mogelijkheden biedt door zakelijke apps en workloads in staat te stellen een failover uit te voeren als er een noodgeval of storing is. Site Recovery beheert replicatie en failover van workloads die worden uitgevoerd op fysieke servers en VM's tussen hun primaire site (on-premises) en een secundaire locatie (Azure).

Opties voor clusterontwerp

Het is belangrijk om inzicht te hebben in de prestatie- en tolerantievereisten voor workloads wanneer u een lokaal Azure-exemplaar ontwerpt. Deze vereisten omvatten RTO-tijden (Recovery Time Objective) en RPO-tijden (Recovery Point Objective), compute (CPU), geheugen en opslagvereisten voor alle workloads die zijn geïmplementeerd in het lokale Azure-exemplaar. Verschillende kenmerken van de workload zijn van invloed op het besluitvormingsproces en omvatten:

De architectuurmogelijkheden van de centrale verwerkingseenheid (CPU), waaronder functies van hardwarebeveiligingstechnologie, het aantal CPU's, de GHz-frequentie (snelheid) en het aantal kernen per CPU-socket.

Gpu-vereisten (Graphics Processing Unit) van de workload, zoals voor AI of machine learning, deductie of grafische rendering.

Het geheugen per knooppunt of de hoeveelheid fysiek geheugen die nodig is om de werkbelasting uit te voeren.

Het aantal fysieke knooppunten in het exemplaar dat 1 tot 16 knooppunten in schaal heeft. Het maximum aantal knooppunten is vier wanneer u de opslagswitchloze netwerkarchitectuurgebruikt.

Als u de rekentolerantie wilt behouden, moet u ten minste N+1 knooppunten aan capaciteit in het cluster reserveren. Met deze strategie kunt u knooppunten leegmaken voor updates of herstel na plotselinge storingen, zoals stroomstoringen of hardwarefouten.

Voor bedrijfskritieke of bedrijfskritieke workloads kunt u overwegen N+2 knooppunten te reserveren om de tolerantie te vergroten. Als bijvoorbeeld twee knooppunten in het cluster offline zijn, kan de workload online blijven. Deze aanpak biedt tolerantie voor scenario's waarin een knooppunt waarop een workload wordt uitgevoerd offline gaat tijdens een geplande updateprocedure en resulteert in twee knooppunten die tegelijkertijd offline zijn.

Vereisten voor tolerantie, capaciteit en prestaties van opslag:

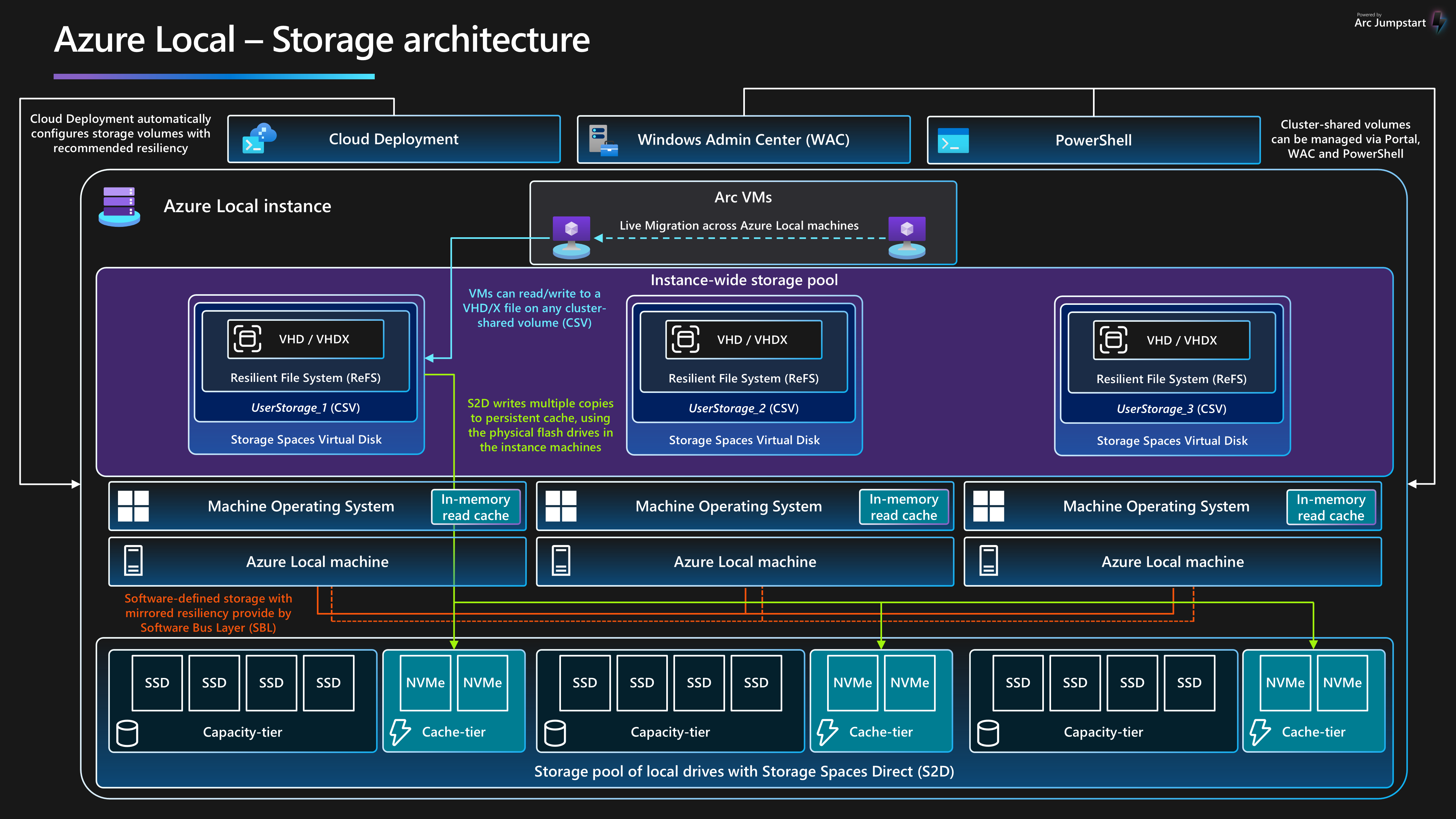

Tolerantie: u wordt aangeraden drie of meer knooppunten te implementeren om spiegeling in drie richtingen in te schakelen, die drie kopieën van de gegevens biedt, voor de infrastructuur en gebruikersvolumes. Spiegeling in drie richtingen verhoogt de prestaties en de maximale betrouwbaarheid voor opslag.

Capaciteit: Er wordt rekening gehouden met de totale vereiste bruikbare opslag na fouttolerantie of kopieën. Dit aantal is ongeveer 33% van de onbewerkte opslagruimte van uw capaciteitslaagschijven wanneer u spiegeling in drie richtingen gebruikt.

Performance: Invoer-/uitvoerbewerkingen per seconde (IOPS) van het platform waarmee de mogelijkheden voor opslagdoorvoer voor de werkbelasting worden bepaald wanneer deze wordt vermenigvuldigd met de blokgrootte van de toepassing.

Als u een lokale Azure-implementatie wilt ontwerpen en plannen, raden we u aan het hulpprogramma Azure Local sizing te gebruiken en een Nieuw project te maken voor het aanpassen van de grootte van uw HCI-clusters. Als u het hulpprogramma voor het aanpassen van de grootte gebruikt, moet u inzicht hebben in uw workloadvereisten. Wanneer u rekening houdt met het aantal en de grootte van workload-VM's die op uw cluster worden uitgevoerd, moet u rekening houden met factoren zoals het aantal vCPU's, geheugenvereisten en de benodigde opslagcapaciteit voor de VM's.

Het hulpprogramma voor het aanpassen van de grootte Voorkeuren sectie begeleidt u door vragen die betrekking hebben op het systeemtype (Premier, Integrated System of Validated Node) en cpu-familieopties. Het helpt u ook bij het selecteren van uw tolerantievereisten voor het cluster. Zorg ervoor dat u het volgende doet:

Reserveer minimaal N+1-knooppunten met capaciteit of één knooppunt in het cluster.

Reserveer N+2 knooppunten met capaciteit in het cluster voor extra tolerantie. Met deze optie kan het systeem bestand zijn tegen een knooppuntfout tijdens een update of een andere onverwachte gebeurtenis die tegelijkertijd van invloed is op twee knooppunten. Het zorgt er ook voor dat er voldoende capaciteit in het cluster is om de workload uit te voeren op de resterende onlineknooppunten.

Voor dit scenario is het gebruik van spiegeling in drie richtingen vereist voor gebruikersvolumes. Dit is de standaardinstelling voor clusters met drie of meer fysieke knooppunten.

De uitvoer van het hulpprogramma Voor lokaal aanpassen van Azure is een lijst met aanbevolen hardwareoplossingS-SKU's die de vereiste workloadcapaciteit en tolerantievereisten voor platformen kunnen bieden op basis van de invoerwaarden in het Sizer-project. Zie Azure Local Solutions Catalogvoor meer informatie over beschikbare OEM-hardwarepartneroplossingen. Neem contact op met uw voorkeursprovider of si-partner (system integration) om te helpen bij het recht op rechten voor oplossings-SKU's om te voldoen aan uw vereisten.

Fysieke schijfstations

Storage Spaces Direct ondersteunt meerdere typen fysieke schijven die verschillen in prestaties en capaciteit. Wanneer u een lokaal Azure-exemplaar ontwerpt, neemt u contact op met de door u gekozen HARDWARE OEM-partner om de meest geschikte typen fysieke schijven te bepalen om te voldoen aan de capaciteits- en prestatievereisten van uw workload. Voorbeelden hiervan zijn draaiende harde schijven (HDD's) of SSD's (Solid State Drives) en NVMe-stations. Deze stations worden vaak flashstationsgenoemd, of permanente geheugenopslag (PMem), ook wel bekend als storage-class memory (SCM).

De betrouwbaarheid van het platform is afhankelijk van de prestaties van kritieke platformafhankelijkheden, zoals fysieke schijftypen. Zorg ervoor dat u de juiste schijftypen kiest voor uw vereisten. Gebruik all-flash-opslagoplossingen zoals NVMe- of SSD-stations voor workloads met hoge prestaties of lage latentievereisten. Deze workloads omvatten, maar zijn niet beperkt tot zeer transactionele databasetechnologieën, productie-AKS-clusters of bedrijfskritieke of bedrijfskritieke workloads die opslagvereisten met lage latentie of hoge doorvoer hebben. Gebruik all-flash-implementaties om de opslagprestaties te maximaliseren. All-NVMe schijf- of all-SSD-stationsconfiguraties, met name op kleine schaal, verbeteren de opslagefficiëntie en maximaliseren de prestaties omdat er geen stations worden gebruikt als een cachelaag. Zie All-flash-opslagvoor meer informatie.

De prestaties van uw clusteropslag worden beïnvloed door het fysieke schijfstationtype, die varieert op basis van de prestatiekenmerken van elk stationtype en het cachemechanisme dat u kiest. Het type fysieke schijfstation is een integraal onderdeel van het ontwerp en de configuratie van Opslagruimten Direct. Afhankelijk van de lokale workloadvereisten en budgetbeperkingen van Azure kunt u ervoor kiezen om de prestatieste

Voor workloads voor algemeen gebruik waarvoor permanente opslag met een grote capaciteit is vereist, kan een hybride opslagconfiguratie de meest bruikbare opslag bieden, zoals het gebruik van NVMe- of HDD-stations voor de cachelaag en HDD's voor capaciteit. Het nadeel is dat draaiende schijven lagere prestaties/doorzetmogelijkheden hebben in vergelijking met flashstations, wat van invloed kan zijn op de opslagprestaties als uw werkbelasting de cachewerksetoverschrijdt en HDD's een lagere gemiddelde tijd hebben tussen storingswaarde in vergelijking met NVMe- en SSD-schijven.

Opslagruimten Direct biedt een ingebouwde, permanente, realtime, lees-, schrijf-, servercache waarmee de opslagprestaties worden gemaximaliseerd. De cache moet worden aangepast aan de werkset van uw toepassingen en workloads. Virtuele schijven van Opslagruimten Direct, of volumes, worden gebruikt in combinatie met csv-leescache (cluster shared volume) in het geheugen om Hyper-V prestaties te verbeteren, met name voor niet-gebufferde invoertoegang tot VHD-bestanden (virtuele harde schijf) of V2-bestanden (VHDX).

Fooi

Voor workloads met hoge prestaties of latentiegevoelige workloads raden we u aan een all-flash-opslagconfiguratie (alle NVMe of alle SSD's) te gebruiken en een clustergrootte van drie of meer fysieke knooppunten. Als u dit ontwerp implementeert met de standaardopslagconfiguratie instellingen, wordt spiegeling in drie richtingen gebruikt voor de infrastructuur en gebruikersvolumes. Deze implementatiestrategie biedt de hoogste prestaties en tolerantie. Wanneer u een all-NVMe- of all-SSD-configuratie gebruikt, profiteert u van de volledige bruikbare opslagcapaciteit van elke flashstation. In tegenstelling tot hybride of gemengde NVMe + SSD-instellingen is er geen capaciteit gereserveerd voor caching wanneer u één stationstype gebruikt. Dit zorgt voor een optimaal gebruik van uw opslagbronnen. Zie Volumes plannen als de prestaties het belangrijkst zijnvoor meer informatie over het verdelen van prestaties en capaciteit om te voldoen aan uw workloadvereisten.

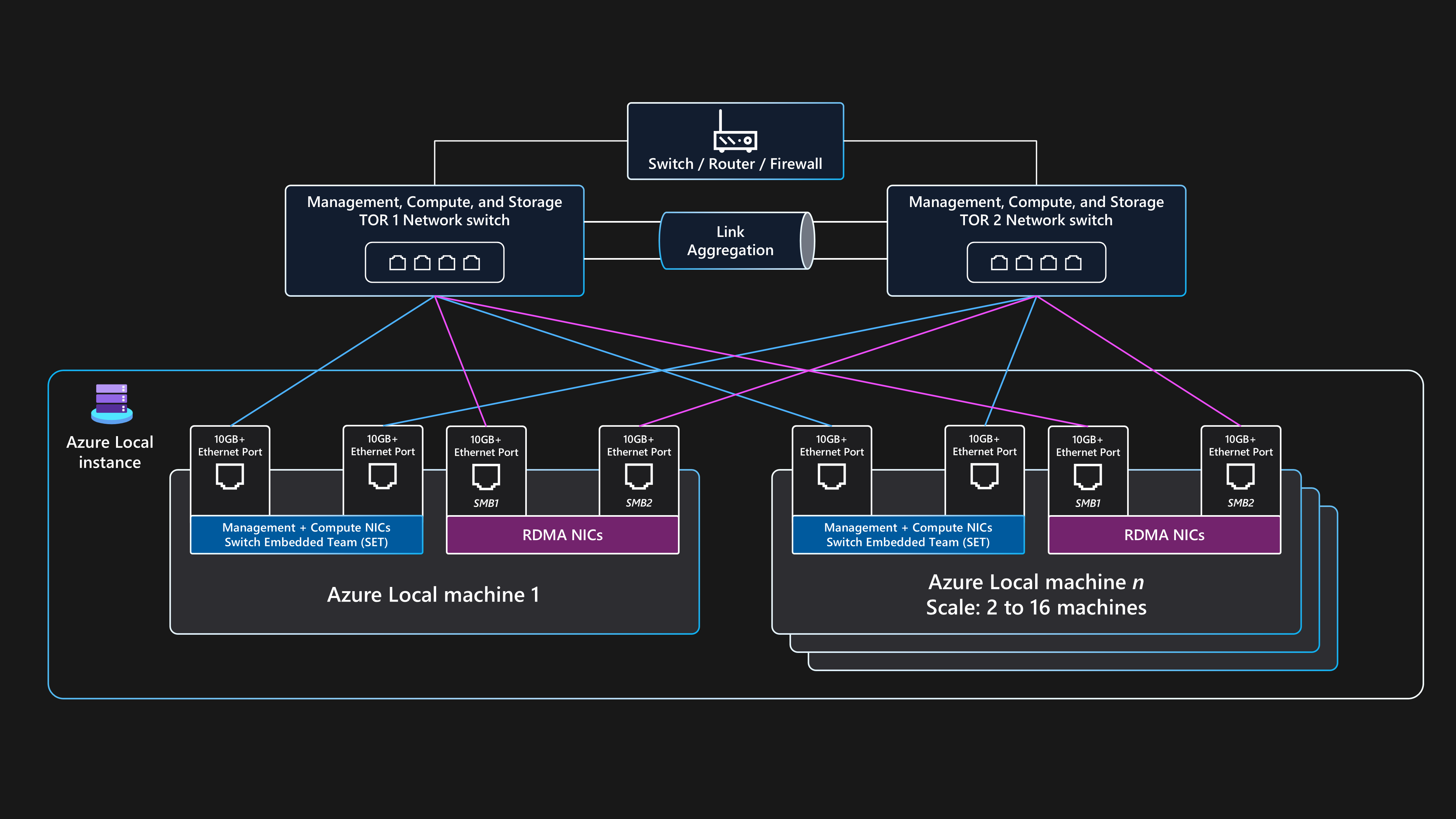

Netwerkontwerp

Netwerkontwerp is de algehele rangschikking van onderdelen binnen de fysieke infrastructuur en logische configuraties van het netwerk. U kunt dezelfde fysieke NIC-poorten (Network Interface Card) gebruiken voor alle combinaties van beheer-, reken- en opslagnetwerkintenties. Het gebruik van dezelfde NIC-poorten voor alle intentiegerelateerde doeleinden wordt een volledig geconvergeerde netwerkconfiguratiegenoemd.

Hoewel een volledig geconvergeerde netwerkconfiguratie wordt ondersteund, is de optimale configuratie voor prestaties en betrouwbaarheid bedoeld voor het gebruik van toegewezen netwerkadapterpoorten. Daarom biedt deze basislijnarchitectuur voorbeeldrichtlijnen voor het implementeren van een lokaal Azure-exemplaar met meerdere knooppunten met behulp van de netwerkarchitectuur met opslaggeschakelde netwerkarchitectuur met twee netwerkadapterpoorten die zijn geconvergeerd voor beheer- en rekenintenties en twee toegewezen netwerkadapterpoorten voor de opslagintentie. Zie Netwerkoverwegingen voor cloudimplementaties van Azure Localvoor meer informatie.

Deze architectuur vereist twee of meer fysieke knooppunten en maximaal 16 knooppunten op schaal. Elk knooppunt vereist vier netwerkadapterpoorten die zijn verbonden met twee ToR-switches (Top-of-Rack). De twee ToR-switches moeten worden verbonden via MLAG-koppelingen (Multi-Chassis Link Aggregation Group). De twee netwerkadapterpoorten die worden gebruikt voor het opslagintentieverkeer, moeten ondersteuning bieden voor RDMA-(Remote Direct Memory Access). Deze poorten vereisen een minimale koppelingssnelheid van 10 Gbps, maar we raden een snelheid van 25 Gbps of hoger aan. De twee netwerkadapterpoorten die worden gebruikt voor de beheer- en rekenintenties, worden geconvergeerd met behulp van set-technologie (Switch Embedded Teaming). SET-technologie biedt mogelijkheden voor koppelingredundantie en taakverdeling. Deze poorten vereisen een minimale koppelingssnelheid van 1 Gbps, maar we raden een snelheid van 10 Gbps of hoger aan.

Fysieke netwerktopologie

De volgende fysieke netwerktopologie toont de werkelijke fysieke verbindingen tussen knooppunten en netwerkonderdelen.

U hebt de volgende onderdelen nodig wanneer u een azure-implementatie met meerdere knooppunten ontwerpt die gebruikmaakt van deze basislijnarchitectuur:

Dual ToR-switches:

Dual ToR-netwerkswitches zijn vereist voor netwerktolerantie en de mogelijkheid om firmware-updates te verwerken of toe te passen op de switches zonder uitvaltijd. Deze strategie voorkomt een single point of failure (SPoF).

De dubbele ToR-switches worden gebruikt voor de opslag, of oost-west, verkeer. Deze switches maken gebruik van twee toegewezen Ethernet-poorten met specifieke VLAN's (Virtual Local Area Networks) en PFC-verkeersklassen (Priority Flow Control) die zijn gedefinieerd om verliesloze RDMA-communicatie te bieden.

Deze switches maken verbinding met de knooppunten via Ethernet-kabels.

Twee of meer fysieke knooppunten en maximaal 16 knooppunten:

Elk knooppunt is een fysieke server waarop het Azure Stack HCI-besturingssysteem wordt uitgevoerd.

Voor elk knooppunt zijn in totaal vier netwerkadapterpoorten vereist: twee RDMA-poorten voor opslag en twee netwerkadapterpoorten voor beheer- en rekenverkeer.

Opslag maakt gebruik van de twee toegewezen RDMA-compatibele netwerkadapterpoorten die verbinding maken met één pad naar elk van de twee ToR-switches. Deze benadering biedt redundantie op koppelingspad en toegewezen bandbreedte met prioriteit voor SMB Direct-opslagverkeer.

Beheer en compute maakt gebruik van twee netwerkadapterpoorten die één pad naar elk van de twee ToR-switches bieden voor koppelingspadredundantie.

Externe connectiviteit:

Dual ToR-switches maken verbinding met het externe netwerk, zoals uw interne bedrijfs-LAN, om toegang te bieden tot de vereiste uitgaande URL's met behulp van uw randrandnetwerkapparaat. Dit apparaat kan een firewall of router zijn. Met deze switches wordt verkeer gerouteerd dat in en uit het lokale Azure-exemplaar gaat of verkeer ten noorden van het zuiden.

Connectiviteit van extern noord-zuidverkeer ondersteunt de intentie en rekenintenties voor clusterbeheer. Dit wordt bereikt met behulp van twee switchpoorten en twee netwerkadapterpoorten per knooppunt die zijn geconvergeerd via ingesloten teaming (SET) switch en een virtuele switch binnen Hyper-V om tolerantie te garanderen. Deze onderdelen werken om externe connectiviteit te bieden voor Azure Arc-VM's en andere workloadresources die zijn geïmplementeerd in de logische netwerken die zijn gemaakt in Resource Manager met behulp van Azure Portal, CLI of IaC-sjablonen.

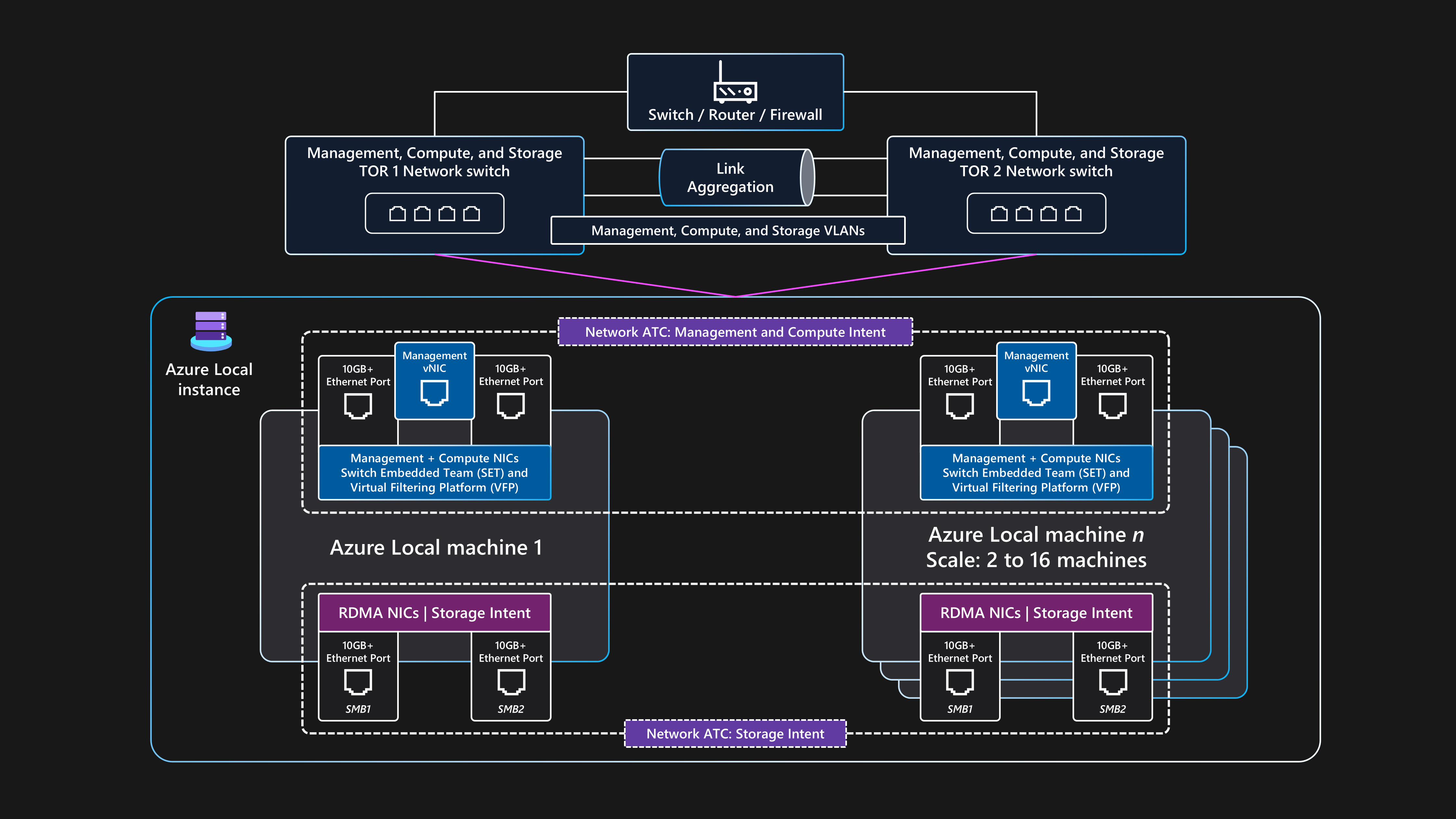

Logische netwerktopologie

De topologie van het logische netwerk toont een overzicht van hoe netwerkgegevens tussen apparaten stromen, ongeacht hun fysieke verbindingen.

Een samenvatting van de logische installatie voor deze architectuur voor de basislijnarchitectuur voor opslag met meerdere knooppunten voor Azure Local is als volgt:

Dual ToR-switches:

- Voordat u het cluster implementeert, moeten de twee ToR-netwerkswitches worden geconfigureerd met de vereiste VLAN-id's, de maximuminstellingen voor de overdrachtseenheid en de configuratie van datacenteroverbrugging voor het -beheer, compute-en opslagpoorten. Zie voor meer informatie fysieke netwerkvereisten voor Azure Localof vraag uw leverancier van switchhardware of SI-partner om hulp.

Azure Local maakt gebruik van de Network ATC-benadering om netwerkautomatisering en op intentie gebaseerde netwerkconfiguratie toe te passen.

Netwerk-ATC is ontworpen om een optimale netwerkconfiguratie en verkeersstroom te garanderen met behulp van netwerkverkeer intenties. Netwerk-ATC definieert welke fysieke netwerkadapterpoorten worden gebruikt voor de verschillende netwerkverkeersintenties (of typen), zoals voor het cluster beheer, workload compute-en cluster opslag intenties.

Op intentie gebaseerd beleid vereenvoudigt de netwerkconfiguratievereisten door de netwerkconfiguratie van het knooppunt te automatiseren op basis van parameterinvoer die zijn opgegeven als onderdeel van het implementatieproces van de Lokale Azure-cloud.

Externe communicatie:

Wanneer de knooppunten of werkbelasting extern moeten communiceren door toegang te krijgen tot het bedrijfs-LAN, internet of een andere service, worden ze gerouteerd met behulp van de dubbele ToR-switches. Dit proces wordt beschreven in de vorige sectie fysieke netwerktopologie.

Wanneer de twee ToR-switches fungeren als laag 3-apparaten, verwerken ze routering en bieden ze connectiviteit buiten het cluster met het randapparaat, zoals uw firewall of router.

De intentie van het beheernetwerk maakt gebruik van de geconvergeerde set-team-virtuele interface, waarmee het IP-adres en de beheervlakbronnen van het cluster extern kunnen communiceren.

Voor de intentie van het rekennetwerk kunt u een of meer logische netwerken in Azure maken met de specifieke VLAN-id's voor uw omgeving. De workloadresources, zoals VM's, gebruiken deze id's om toegang te verlenen tot het fysieke netwerk. De logische netwerken gebruiken de twee fysieke netwerkadapterpoorten die zijn geconvergeerd met behulp van een SET-team voor de reken- en beheerintenties.

Opslagverkeer:

De fysieke knooppunten communiceren met elkaar met behulp van twee toegewezen netwerkadapterpoorten die zijn verbonden met de ToR-switches om hoge bandbreedte en tolerantie voor opslagverkeer te bieden.

De SMB1- en SMB2-opslagpoorten maken verbinding met twee afzonderlijke niet-routabele (of Layer 2)-netwerken. Elk netwerk heeft een specifieke VLAN-id geconfigureerd die moet overeenkomen met de configuratie van switchpoorten op de ToR-switches standaard VLAN-id's voor opslag: 711 en 712.

Er is geen standaardgateway geconfigureerd op de twee poorten van de opslagintentienetwerkadapter binnen het Azure Stack HCI-besturingssysteem.

Elk knooppunt heeft toegang tot de mogelijkheden van Opslagruimten Direct van het cluster, zoals externe fysieke stations die worden gebruikt in de opslaggroep, virtuele schijven en volumes. Toegang tot deze mogelijkheden wordt mogelijk gemaakt via het SMB-Direct RDMA-protocol via de twee toegewezen netwerkadapterpoorten voor opslag die beschikbaar zijn in elk knooppunt. SMB meerdere kanalen wordt gebruikt voor tolerantie.

Deze configuratie biedt voldoende snelheid voor gegevensoverdracht voor opslaggerelateerde bewerkingen, zoals het onderhouden van consistente kopieën van gegevens voor gespiegelde volumes.

Vereisten voor netwerkswitch

Uw Ethernet-switches moeten voldoen aan de verschillende specificaties die vereist zijn voor Azure Local en ingesteld door het Institute of Electrical and Electronics Engineers Standards Association (IEEE SA). Voor implementaties met meerdere knooppunten wordt het opslagnetwerk bijvoorbeeld gebruikt voor RDMA via RoCE v2 of iWARP. Voor dit proces is IEEE 802.1Qbb PFC vereist om verliesloze communicatie te garanderen voor de opslagverkeersklasse. Uw ToR-switches moeten ondersteuning bieden voor IEEE 802.1Q voor VLAN's en IEEE 802.1AB voor het Link Layer Discovery Protocol.

Als u van plan bent bestaande netwerkswitches te gebruiken voor een lokale Azure-implementatie, raadpleegt u de lijst met verplichte IEEE-standaarden en -specificaties die de netwerkswitches en -configuratie moeten bieden. Wanneer u nieuwe netwerkswitches aanschaft, bekijkt u de lijst met door de leverancier gecertificeerde switchmodellen voor hardware die ondersteuning bieden voor de lokale netwerkvereisten van Azure.

Vereisten voor IP-adressen

In een implementatie van opslag met meerdere knooppunten neemt het aantal BENODIGDe IP-adressen toe met de toevoeging van elk fysiek knooppunt, tot maximaal 16 knooppunten binnen één cluster. Als u bijvoorbeeld een opslagconfiguratie met twee knooppunten van Azure Local wilt implementeren, moet voor de clusterinfrastructuur minimaal 11 x IP-adressen worden toegewezen. Er zijn meer IP-adressen vereist als u gebruikmaakt van microsegmentatie of softwaregedefinieerde netwerken. Zie Ip-adresvereisten voor opslag met twee knooppunten controleren voor lokale Azure-voor meer informatie.

Wanneer u vereisten voor IP-adressen ontwerpt en plant voor Azure Local, moet u rekening houden met extra IP-adressen of netwerkbereiken die nodig zijn voor uw workload, buiten de vereisten voor de onderdelen van het lokale Azure-exemplaar en de infrastructuur. Als u van plan bent AKS te implementeren op Azure Local, raadpleegt u AKS ingeschakeld door azure Arc-netwerkvereisten.

Monitoring

Als u de bewaking en waarschuwingen wilt verbeteren, schakelt u Monitor Insights in azure Localin. Inzichten kunnen worden geschaald om meerdere on-premises clusters te bewaken en te beheren met behulp van een consistente Azure-ervaring. Insights maakt gebruik van clusterprestatiemeteritems en gebeurtenislogboekkanalen om de belangrijkste lokale Azure-functies te bewaken. Logboeken worden verzameld door de DCR die is geconfigureerd via Monitor en Log Analytics.

Inzichten voor Azure Local worden gebouwd met behulp van Monitor en Log Analytics, wat zorgt voor een altijd up-to-date, schaalbare oplossing die zeer aanpasbaar is. Inzichten biedt toegang tot standaardwerkmappen met basisgegevens, samen met gespecialiseerde werkmappen die zijn gemaakt voor het bewaken van de belangrijkste functies van Azure Local. Deze onderdelen bieden een bijna realtime bewakingsoplossing en maken het mogelijk om grafieken te maken, visualisaties aan te passen via aggregatie en filtering en configuratie van aangepaste waarschuwingsregels voor resourcestatus.

Updatebeheer

Lokale Azure-exemplaren en de geïmplementeerde workloadresources, zoals Azure Arc-VM's, moeten regelmatig worden bijgewerkt en gepatcht. Door regelmatig updates toe te passen, zorgt u ervoor dat uw organisatie een sterk beveiligingspostuur behoudt en u de algehele betrouwbaarheid en ondersteuning van uw activa verbetert. U wordt aangeraden automatische en periodieke handmatige evaluaties te gebruiken voor vroege detectie en toepassing van beveiligingspatches en besturingssysteemupdates.

Infrastructuurupdates

Azure Local wordt continu bijgewerkt om de klantervaring te verbeteren en nieuwe functies en functionaliteit toe te voegen. Dit proces wordt beheerd via releasetreinen, die elk kwartaal nieuwe basislijnversies leveren. Basislijnversies worden toegepast op lokale Azure-exemplaren om ze up-to-date te houden. Naast regelmatige build-updates voor de basislijn wordt Azure Local bijgewerkt met maandelijkse besturingssysteembeveiligings- en betrouwbaarheidsupdates.

Update Manager is een Azure-service die u kunt gebruiken om updates voor Azure Local toe te passen, weer te geven en te beheren. Deze service biedt een mechanisme voor het weergeven van alle lokale Azure-exemplaren in uw hele infrastructuur en edge-locaties met behulp van Azure Portal om een gecentraliseerde beheerervaring te bieden. Zie de volgende bronnen voor meer informatie:

Updatefasen van lokale Azure- controleren

Azure Update Manager gebruiken om lokale Azure- bij te werken

Het is belangrijk om regelmatig te controleren op nieuwe stuurprogramma- en firmware-updates, zoals om de drie tot zes maanden. Als u een premier-oplossingscategorieversie gebruikt voor uw lokale Azure-hardware, zijn de Solution Builder-extensiepakketupdates geïntegreerd met Update Manager om een vereenvoudigde update-ervaring te bieden. Als u gevalideerde knooppunten of een geïntegreerde systeemcategorie gebruikt, is er mogelijk een vereiste om een OEM-specifiek updatepakket te downloaden en uit te voeren dat de firmware- en stuurprogramma-updates voor uw hardware bevat. Neem contact op met de OEM- of SI-partner van uw hardware om te bepalen hoe updates voor uw hardware worden geleverd.

Patching van gastbesturingssystemen voor workloads

U kunt Azure Arc-VM's inschrijven die zijn geïmplementeerd op Azure Local in Azure Update Manager (AUM) om een uniforme patchbeheerervaring te bieden met behulp van hetzelfde mechanisme dat wordt gebruikt om de fysieke knooppunten van het Azure-exemplaar bij te werken. U kunt AUM gebruiken om configuraties voor gastonderhoud te maken. Deze configuraties bepalen instellingen, zoals de instelling Voor opnieuw opstarten opnieuw opstarten, indien nodig, de planning (datums, tijden en herhalingsopties) en een dynamische (abonnement) of statische lijst van de Azure Arc-VM's voor het bereik. Deze instellingen bepalen de configuratie voor wanneer beveiligingspatches voor het besturingssysteem van uw workload-VM worden geïnstalleerd.

Overwegingen

Met deze overwegingen worden de pijlers van het Azure Well-Architected Framework geïmplementeerd. Dit is een set richtlijnen die kunnen worden gebruikt om de kwaliteit van een workload te verbeteren. Zie Microsoft Azure Well-Architected Frameworkvoor meer informatie.

Betrouwbaarheid

Betrouwbaarheid zorgt ervoor dat uw toepassing kan voldoen aan de toezeggingen die u aan uw klanten hebt gedaan. Zie Controlelijst ontwerpbeoordeling voor betrouwbaarheidvoor meer informatie.

De mogelijke storingspunten identificeren

Elke architectuur is vatbaar voor fouten. U kunt verwachten dat er fouten optreden en worden voorbereid met oplossingen met analyse van de foutmodus. In de volgende tabel worden vier voorbeelden van mogelijke storingspunten in deze architectuur beschreven:

| Bestanddeel | Risico | Waarschijnlijkheid | Effect/beperking/opmerking | Stroomonderbreking |

|---|---|---|---|---|

| Azure Local Instance-storing | Stroom-, netwerk-, hardware- of softwarefout | Gemiddeld | Om te voorkomen dat een langdurige toepassingsstoring wordt veroorzaakt door het mislukken van een lokaal Azure-exemplaar voor bedrijfs- of bedrijfskritische use cases, moet uw workload worden ontworpen met behulp van de principes voor hoge beschikbaarheid en herstel na noodgevallen. U kunt bijvoorbeeld industriestandaard technologieën voor workloadgegevensreplicatie gebruiken om meerdere kopieën van permanente statusgegevens te onderhouden die worden geïmplementeerd met behulp van meerdere Azure Arc-VM's of AKS-exemplaren die zijn geïmplementeerd op afzonderlijke Lokale Azure-exemplaren en op afzonderlijke fysieke locaties. | Mogelijke storing |

| Azure Local-storing van één fysiek knooppunt | Stroom-, hardware- of softwarefout | Gemiddeld | Om een langdurige toepassingsstoring te voorkomen die wordt veroorzaakt door de fout van één lokale Azure-machine, moet uw Lokale Azure-exemplaar meerdere fysieke knooppunten hebben. De capaciteitsvereisten voor uw workload tijdens de ontwerpfase van het cluster bepalen het aantal knooppunten. U wordt aangeraden drie of meer knooppunten te hebben. We raden u ook aan om spiegeling in drie richtingen te gebruiken. Dit is de standaardmodus voor opslagtolerantie voor clusters met drie of meer knooppunten. Als u een SPoF wilt voorkomen en de tolerantie van workloads wilt verhogen, implementeert u meerdere exemplaren van uw workload met behulp van twee of meer Azure Arc-VM's of containerpods die worden uitgevoerd op meerdere AKS-werkknooppunten. Als één knooppunt mislukt, worden de Azure Arc-VM's en workload/toepassingsservices opnieuw opgestart op de resterende online fysieke knooppunten in het cluster. | Mogelijke storing |

| Azure Arc VM of AKS-werkknooppunt (workload) | Onjuiste configuratie | Gemiddeld | Toepassingsgebruikers kunnen zich niet aanmelden of de toepassing openen. Onjuiste configuraties moeten worden opgevangen tijdens de implementatie. Als deze fouten optreden tijdens een configuratie-update, moet het DevOps-team wijzigingen terugdraaien. U kunt de VM indien nodig opnieuw implementeren. Het opnieuw implementeren duurt minder dan 10 minuten, maar kan langer duren op basis van het type implementatie. | Mogelijke storing |

| Connectiviteit met Azure | Netwerkstoring | Gemiddeld | Het cluster moet regelmatig het Azure-besturingsvlak bereiken voor facturerings-, beheer- en bewakingsmogelijkheden. Als uw cluster geen verbinding meer heeft met Azure, werkt het in een gedegradeerde status. Het is bijvoorbeeld niet mogelijk om nieuwe Azure Arc-VM's of AKS-clusters te implementeren als uw cluster geen verbinding meer heeft met Azure. Bestaande workloads die op het HCI-cluster worden uitgevoerd, blijven actief, maar u moet de verbinding binnen 48 tot 72 uur herstellen om ononderbroken werking te garanderen. | Geen |

Zie Aanbevelingen voor het uitvoeren van analyse van foutmodusvoor meer informatie.

Betrouwbaarheidsdoelen

In deze sectie wordt een voorbeeldscenario beschreven. Een fictieve klant met de naam Contoso Manufacturing gebruikt deze referentiearchitectuur om Azure Local te implementeren. Ze willen hun vereisten aanpakken en workloads on-premises implementeren en beheren. Contoso Manufacturing heeft een intern SLO-doel (Service Level Objective) van 99,8% dat belanghebbenden van bedrijven en toepassingen akkoord gaan met hun services.

Een SLO van 99,8% uptime of beschikbaarheid resulteert in de volgende perioden van toegestane downtime of onbeschikbaarheid voor de toepassingen die zijn geïmplementeerd met behulp van Azure Arc-VM's die worden uitgevoerd op Azure Local:

Wekelijks: 20 minuten en 10 seconden

Maandelijks: 1 uur, 26 minuten en 56 seconden

Kwartaal: 4 uur, 20 minuten en 49 seconden

Jaarlijks: 17 uur, 23 minuten en 16 seconden

Om te helpen voldoen aan de SLO-doelen, implementeert Contoso Manufacturing het principe van minimale bevoegdheid (PoLP) om het aantal lokale Azure-exemplaarbeheerders te beperken tot een kleine groep vertrouwde en gekwalificeerde personen. Deze aanpak helpt downtime te voorkomen als gevolg van onbedoelde of onbedoelde acties die worden uitgevoerd op productiebronnen. Bovendien worden de beveiligingsgebeurtenislogboeken voor on-premises AD DS-domeincontrollers (Active Directory Domain Services) bewaakt om wijzigingen in groepslidmaatschappen van gebruikersaccounts te detecteren en te rapporteren, ook wel bekend als toevoegen en acties verwijderen voor de Azure Local Instance-beheerders groep met behulp van een SIEM-oplossing (Security Information Event Management). Bewaking verhoogt de betrouwbaarheid en verbetert de beveiliging van de oplossing.

Zie Aanbevelingen voor identiteits- en toegangsbeheervoor meer informatie.

strikte procedures voor wijzigingsbeheer zijn ingesteld voor de productiesystemen van Contoso Manufacturing. Dit proces vereist dat alle wijzigingen vóór de implementatie in productie worden getest en gevalideerd in een representatieve testomgeving. Alle wijzigingen die zijn ingediend bij het wekelijkse wijzigingsadviesbordproces, moeten een gedetailleerd implementatieplan (of koppeling naar broncode) bevatten, een score op risiconiveau, een uitgebreid terugdraaiplan, tests na de release en verificatie, en duidelijke succescriteria voor een wijziging die moet worden beoordeeld of goedgekeurd.

Zie Aanbevelingen voor veilige implementatieproceduresvoor meer informatie.

Maandelijkse beveiligingspatches en driemaandelijkse basislijnupdates pas worden toegepast op het lokale Azure-productie-exemplaar nadat ze zijn gevalideerd door de preproductieomgeving. Updatebeheer en de functie voor het bijwerken van clusters automatiseren het proces van het gebruik van livemigratie van vm's om downtime voor bedrijfskritieke workloads tijdens de maandelijkse onderhoudsbewerkingen te minimaliseren. Voor de standaardbesturingssystemen van Contoso Manufacturing is vereist dat er binnen vier weken na de releasedatum beveiligings-, betrouwbaarheids- of basislijnbuildupdates worden toegepast op alle productiesystemen. Zonder dit beleid kunnen productiesystemen voortdurend niet op de hoogte blijven van maandelijkse besturingssysteem- en beveiligingsupdates. Verouderde systemen hebben een negatieve invloed op de betrouwbaarheid en beveiliging van het platform.

Zie Aanbevelingen voor het instellen van een beveiligingsbasislijnvoor meer informatie.

Contoso Manufacturing implementeert dagelijks, wekelijkse en maandelijkse back-ups om de laatste 6 x dagen van dagelijkse back-ups (maandag tot zaterdag), de laatste 3 x wekelijks (elke zondag) en 3 x maandelijkse back-ups te bewaren, waarbij elke zondag week 4 wordt bewaard om de maand 1, maand 2 en 3 back-ups te worden met behulp van een rolling kalender op basis van planning die is gedocumenteerd en controleerbaar. Deze benadering voldoet aan de vereisten voor Contoso Manufacturing voor een adequate balans tussen het aantal beschikbare gegevensherstelpunten en het verlagen van de kosten voor de offsite- of cloudback-upopslagservice.

Zie Aanbevelingen voor het ontwerpen van een strategie voor herstel na noodgevallenvoor meer informatie.

processen voor back-up en herstel van gegevens worden elke zes maanden getest voor elk bedrijfssysteem. Deze strategie biedt zekerheid dat BCDR-processen geldig zijn en dat het bedrijf wordt beschermd als er zich een datacenterramp of cyberincident voordoet.

Zie Aanbevelingen voor het ontwerpen van een strategie voor betrouwbaarheidstestsvoor meer informatie.

De operationele processen en procedures die eerder in het artikel zijn beschreven, en de aanbevelingen in de Well-Architected Framework-servicehandleiding voor Azure Local, stellen Contoso Manufacturing in staat om te voldoen aan hun SLO-doel van 99,8% en om azure lokaal en workloadimplementaties effectief te schalen en te beheren op meerdere productielocaties die over de hele wereld worden gedistribueerd.

Zie Aanbevelingen voor het definiëren van betrouwbaarheidsdoelenvoor meer informatie.

Overtolligheid

Overweeg een workload die u in één lokaal Azure-exemplaar implementeert als een lokaal redundante implementatie. Het cluster biedt hoge beschikbaarheid op platformniveau, maar u moet het cluster in één rek implementeren. Voor bedrijfskritieke of bedrijfskritieke gebruiksscenario's raden we u aan om meerdere exemplaren van een workload of service te implementeren in twee of meer afzonderlijke Lokale Azure-exemplaren, in het ideale geval op afzonderlijke fysieke locaties.

Gebruik standaardpatronen voor hoge beschikbaarheid voor workloads die actieve/passieve replicatie, synchrone replicatie of asynchrone replicatie bieden, zoals SQL Server AlwaysOn-. U kunt ook een nlB-technologie (External Network Load Balancing) gebruiken waarmee gebruikersaanvragen worden gerouteerd over de meerdere workloadexemplaren die worden uitgevoerd op lokale Azure-exemplaren die u op afzonderlijke fysieke locaties implementeert. Overweeg het gebruik van een extern NLB-apparaat van een partner. U kunt ook de taakverdelingsopties evalueren die verkeersroutering ondersteunen voor hybride en on-premises services, zoals een Azure Application Gateway-exemplaar dat gebruikmaakt van Azure ExpressRoute of een VPN-tunnel om verbinding te maken met een on-premises service.

Zie Aanbevelingen voor het ontwerpen van redundantievoor meer informatie.

Veiligheid

Beveiliging biedt garanties tegen opzettelijke aanvallen en misbruik van uw waardevolle gegevens en systemen. Zie voor meer informatie controlelijst ontwerpbeoordeling voor Security.

Beveiligingsoverwegingen zijn onder andere:

Een veilige basis voor het lokale Azure-platform: Lokale Azure- is een beveiligd product dat gebruikmaakt van gevalideerde hardwareonderdelen met een TPM, UEFI en Beveiligd opstarten om een veilige basis te bouwen voor het lokale Azure-platform en de beveiliging van workloads. Wanneer Azure Local wordt geïmplementeerd met de standaardbeveiligingsinstellingen, is Toepassingsbeheer, Credential Guard en BitLocker ingeschakeld. Gebruik ingebouwde RBAC-rollen (op rollen gebaseerd toegangsbeheer) van Azure, zoals Azure Local Administrator voor platformbeheerders en Azure Local VM-inzender of Azure Local VM Reader voor workloadoperators om machtigingen te delegeren met behulp van PoLP.

standaardbeveiligingsinstellingen: standaardbeveiligingsinstellingen van Azure Local worden standaardbeveiligingsinstellingen voor uw Lokale Azure-exemplaar toegepast tijdens de implementatie en om de knooppunten in een bekende goede staat te houden. U kunt de standaardinstellingen voor beveiliging gebruiken om clusterbeveiliging, driftbeheer en beveiligde kernserverinstellingen in uw cluster te beheren.

beveiligingsgebeurtenislogboeken: Azure Local syslog forwarding integreert met oplossingen voor beveiligingsbewaking door relevante beveiligingsgebeurtenislogboeken op te halen om gebeurtenissen te aggregeren en op te slaan voor retentie in uw eigen SIEM-platform.

Bescherming tegen bedreigingen en beveiligingsproblemen: Defender for Cloud beschermt uw Lokale Azure-exemplaar tegen verschillende bedreigingen en beveiligingsproblemen. Deze service helpt de beveiligingspostuur van uw Lokale Azure-omgeving te verbeteren en kan bescherming bieden tegen bestaande en veranderende bedreigingen.

bedreigingsdetectie en -herstel: Microsoft Advanced Threat Analytics bedreigingen detecteert en herstelt, zoals bedreigingen die gericht zijn op AD DS, die verificatieservices bieden aan knooppunten van lokale Azure-exemplaren en hun Windows Server-VM-workloads.

netwerkisolatie: netwerken isoleren indien nodig. U kunt bijvoorbeeld meerdere logische netwerken inrichten die gebruikmaken van afzonderlijke VLAN's en netwerkadresbereiken. Wanneer u deze aanpak gebruikt, moet u ervoor zorgen dat het beheernetwerk elk logisch netwerk en VLAN kan bereiken, zodat Azure Local Instance-knooppunten kunnen communiceren met de VLAN-netwerken via de ToR-switches of -gateways. Deze configuratie is vereist voor het beheer van de workload, zoals het toestaan van agents voor infrastructuurbeheer om te communiceren met het gastbesturingssystem van de workload.

Zie Aanbevelingen voor het bouwen van een segmentatiestrategievoor meer informatie.

Kostenoptimalisatie

Kostenoptimalisatie gaat over manieren om onnodige uitgaven te verminderen en operationele efficiëntie te verbeteren. Zie controlelijst ontwerpbeoordeling voor kostenoptimalisatievoor meer informatie.

Overwegingen voor kostenoptimalisatie zijn onder andere:

factureringsmodel in cloudstijl voor licenties: Azure Local-prijzen volgen het factureringsmodel voor maandelijkse abonnementen met een vast tarief per fysieke processorkern in een lokaal Azure-exemplaar. Er gelden extra gebruikskosten als u andere Azure-services gebruikt. Als u eigenaar bent van on-premises kernlicenties voor Windows Server Datacenter-editie met actieve Software Assurance, kunt u ervoor kiezen om deze licenties uit te wisselen voor het activeren van lokale Azure-exemplaren en abonnementskosten voor Windows Server-VM's.

Automatische VM-gastpatching voor Azure Arc-VM's: met deze functie kunt u de overhead van handmatige patches en de bijbehorende onderhoudskosten verminderen. Deze actie helpt niet alleen het systeem veiliger te maken, maar optimaliseert ook de toewijzing van resources en draagt bij aan de algehele kostenefficiëntie.

Consolidatie van kostenbewaking: als u bewakingskosten wilt consolideren, gebruikt u Insights voor lokale Azure- en patch met Update Manager voor Lokale Azure-. Insights maakt gebruik van Monitor om uitgebreide metrische gegevens en waarschuwingsmogelijkheden te bieden. Het levenscyclusbeheeronderdeel van Azure Localintegreert met Update Manager om de taak van het up-to-date houden van uw clusters te vereenvoudigen door updatewerkstromen voor verschillende onderdelen in één ervaring samen te voegen. Gebruik Monitor en Update Manager om resourcetoewijzing te optimaliseren en bij te dragen aan de algehele kostenefficiëntie.

Zie Aanbevelingen voor het optimaliseren van personeelstijdvoor meer informatie.

capaciteit en groei van de eerste workload: wanneer u uw lokale Azure-implementatie plant, moet u rekening houden met uw initiële workloadcapaciteit, tolerantievereisten en toekomstige groeioverwegingen. Overweeg of u een architectuur van twee, drie of vier knooppunten voor opslag zonder knooppunten gebruikt, de kosten kan verlagen, zoals het verwijderen van de noodzaak om netwerkswitches van opslagklasse aan te schaffen. Het aanschaffen van extra opslagklassenetwerkswitches kan een duur onderdeel zijn van nieuwe implementaties van lokale Azure-exemplaren. In plaats daarvan kunt u bestaande switches gebruiken voor beheer- en rekennetwerken, waardoor de infrastructuur eenvoudiger wordt. Als uw workloadcapaciteit en tolerantie niet groter zijn dan een configuratie met vier knooppunten, kunt u overwegen of u bestaande switches voor het beheer- en rekennetwerk kunt gebruiken en de switchloze architectuur voor opslag gebruikt om Azure Local te implementeren.

Zie Aanbevelingen voor het optimaliseren van de kosten van onderdelenvoor meer informatie.

Fooi

U kunt besparen op kosten met Azure Hybrid Benefit als u Windows Server Datacenter-licenties hebt met actieve Software Assurance. Zie Azure Hybrid Benefit voor Azure Localvoor meer informatie.

Operationele uitmuntendheid

Operational Excellence behandelt de operationele processen die een toepassing implementeren en deze in productie houden. Zie controlelijst ontwerpbeoordeling voor Operational Excellencevoor meer informatie.

Overwegingen voor operationele uitmuntendheid zijn onder andere:

Vereenvoudigde inrichtings- en beheerervaring geïntegreerd met Azure: de cloudimplementatie in Azure biedt een wizardgestuurde interface die laat zien hoe u een lokaal Exemplaar van Azure maakt. Op dezelfde manier vereenvoudigt Azure het proces van het beheren van lokale Azure-exemplaren en azure Arc-VM's. U kunt de implementatie op basis van de portal van het lokale Azure-exemplaar automatiseren met behulp van deze ARM-sjabloon. Het gebruik van sjablonen biedt consistentie en automatisering om Azure Local op schaal te implementeren, met name in edge-scenario's zoals winkels of productiesites waarvoor een Lokaal Azure-exemplaar is vereist om bedrijfskritieke workloads uit te voeren.

Automatiseringsmogelijkheden voor virtuele machines: Azure Local biedt een breed scala aan automatiseringsmogelijkheden voor het beheren van workloads, zoals Azure Arc-VM's, met de geautomatiseerde implementatie van Azure Arc-VM's met behulp van Azure CLI, ARM of Bicep-sjabloon, met updates voor het besturingssysteem van virtuele machines met behulp van Azure Arc-extensie voor updates en Azure Update Manager- om elk lokaal Exemplaar van Azure bij te werken. Azure Local biedt ook ondersteuning voor Azure Arc VM-beheer met behulp van Azure CLI en niet-Azure Arc-VM's met behulp van Windows PowerShell. U kunt Azure CLI-opdrachten lokaal uitvoeren vanaf een van de lokale Azure-machines of op afstand vanaf een beheercomputer. Integratie met Azure Automation en Azure Arc maakt een breed scala aan extra automatiseringsscenario's mogelijk voor VM-workloads via Azure Arc-extensies.

Zie Aanbevelingen voor het gebruik van IaC-voor meer informatie.

Automation-mogelijkheden voor containers op AKS-: Azure Local biedt een breed scala aan automatiseringsmogelijkheden voor het beheren van workloads, zoals containers, op AKS. U kunt de implementatie van AKS-clusters automatiseren met behulp van Azure CLI. Werk AKS-workloadclusters bij met behulp van de Azure Arc-extensie voor Kubernetes-updates. U kunt ook AKS- met Azure Arc beheren met behulp van Azure CLI. U kunt Azure CLI-opdrachten lokaal uitvoeren vanaf een van de lokale Azure-machines of op afstand vanaf een beheercomputer. Integreer met Azure Arc voor een breed scala aan extra automatiseringsscenario's voor in containers geplaatste workloads via Azure Arc-extensies.

Zie Aanbevelingen voor het inschakelen van automatiseringvoor meer informatie.

Prestatie-efficiëntie

Prestatie-efficiëntie is de mogelijkheid van uw workload om op een efficiënte manier te voldoen aan de eisen die gebruikers eraan stellen. Zie controlelijst ontwerpbeoordeling voor prestatie-efficiëntievoor meer informatie.

Overwegingen voor prestatie-efficiëntie zijn onder andere:

prestaties van workloadopslag: overweeg het hulpprogramma DiskSpd te gebruiken om de prestaties van workloadopslag van een lokaal Azure-exemplaar te testen. U kunt het hulpprogramma VMFleet gebruiken om belasting te genereren en de prestaties van een opslagsubsysteem te meten. Evalueer of u VMFleet- moet gebruiken om de prestaties van het opslagsubsysteem te meten.

U wordt aangeraden een basislijn vast te stellen voor de prestaties van uw lokale Azure-exemplaren voordat u productieworkloads implementeert. DiskSpd maakt gebruik van verschillende opdrachtregelparameters waarmee beheerders de opslagprestaties van het cluster kunnen testen. De belangrijkste functie van DiskSpd is het uitgeven van lees- en schrijfbewerkingen en metrische gegevens over uitvoerprestaties, zoals latentie, doorvoer en IOPS.

Zie Aanbevelingen voor prestatietestsvoor meer informatie.

tolerantie voor workloadopslag: houd rekening met de voordelen van opslagtolerantie, efficiëntie van gebruik (of capaciteit) en prestaties. Het plannen van lokale Azure-volumes omvat het identificeren van de optimale balans tussen tolerantie, gebruiksefficiëntie en prestaties. Het kan lastig zijn om dit evenwicht te optimaliseren, omdat het maximaliseren van een van deze kenmerken doorgaans een negatief effect heeft op een of meer van de andere kenmerken. Door de tolerantie te vergroten, wordt de bruikbare capaciteit verminderd. Als gevolg hiervan kunnen de prestaties variëren, afhankelijk van het geselecteerde tolerantietype. Wanneer tolerantie en prestaties de prioriteit hebben en wanneer u drie of meer knooppunten gebruikt, maakt de standaardopslagconfiguratie gebruik van spiegeling in drie richtingen voor zowel infrastructuur- als gebruikersvolumes.

Zie Aanbevelingen voor capaciteitsplanningvoor meer informatie.

Netwerkprestatieoptimalisatie: Overweeg netwerkprestatieoptimalisatie. Zorg ervoor dat u als onderdeel van uw ontwerp projected bandbreedtetoewijzing voor netwerkverkeer opneemt bij het bepalen van uw optimale netwerkhardwareconfiguratie.

Als u de rekenprestaties in Azure Local wilt optimaliseren, kunt u GPU-versnelling gebruiken. GPU-versnelling is nuttig voor high-performance AI- of machine learning-workloads die gegevensinzichten of deductie omvatten. Voor deze workloads is implementatie op edge-locaties vereist vanwege overwegingen zoals de ernst van gegevens of beveiligingsvereisten. In een hybride implementatie of on-premises implementatie is het belangrijk om rekening te houden met de prestatievereisten van uw workload, inclusief GPU's. Deze aanpak helpt u bij het selecteren van de juiste services wanneer u uw lokale Azure-exemplaren ontwerpt en aanschaft.

Zie Aanbevelingen voor het selecteren van de juiste servicesvoor meer informatie.

Dit scenario implementeren

De volgende sectie bevat een voorbeeldlijst met de taken op hoog niveau of een typische werkstroom die wordt gebruikt voor het implementeren van Azure Local, inclusief vereiste taken en overwegingen. Deze werkstroomlijst is alleen bedoeld als voorbeeldhandleiding. Het is geen volledige lijst met alle vereiste acties, die kunnen variëren op basis van organisatie-, geografische of projectspecifieke vereisten.

scenario: er is een project- of use-casevereiste voor het implementeren van een hybride cloudoplossing op een on-premises of edge-locatie om lokale compute te bieden voor gegevensverwerkingsmogelijkheden en een wens om azure-consistente beheer- en factureringservaringen te gebruiken. Meer informatie wordt beschreven in de mogelijke use cases sectie van dit artikel. In de resterende stappen wordt ervan uitgegaan dat Azure Local de gekozen infrastructuurplatformoplossing voor het project is.

Workload- en use-casevereisten verzamelen van relevante belanghebbenden. Met deze strategie kan het project bevestigen dat de functies en mogelijkheden van Azure Local voldoen aan de workloadschaal, prestaties en functionaliteitsvereisten. Dit beoordelingsproces moet inzicht hebben in de schaal of grootte van de werkbelasting en de vereiste functies, zoals Azure Arc-VM's, AKS, Azure Virtual Desktop of Azure Arc-gegevensservices of Machine Learning Service met Azure Arc. De RTO- en RPO-waarden (betrouwbaarheid) van de werkbelasting en andere niet-functionele vereisten (schaalbaarheid van prestaties/belasting) moeten worden gedocumenteerd als onderdeel van deze stappen voor het verzamelen van vereisten.

Controleer de uitvoer van de lokale grootte van Azure voor de aanbevolen hardwarepartneroplossing. Deze uitvoer bevat details van het aanbevolen fysieke serverhardwaremodel, het aantal fysieke knooppunten en de specificaties voor de CPU, het geheugen en de opslagconfiguratie van elk fysiek knooppunt dat nodig is om uw workloads te implementeren en uit te voeren.

Gebruik het hulpprogramma Azure Local-formaat om een nieuw project te maken dat het workloadtype modelliseert enschaalt. Dit project bevat de grootte en het aantal VM's en hun opslagvereisten. Deze details worden samen met opties voor het systeemtype, de voorkeurs-CPU-familie en uw tolerantievereisten voor hoge beschikbaarheid en opslagfouttolerantie ingevoerd, zoals wordt uitgelegd in de vorige clusterontwerpkeuzen sectie.

Bekijk de uitvoer van de Lokale Grootter van Azure voor de aanbevolen hardwarepartneroplossing. Deze oplossing bevat details van de aanbevolen fysieke serverhardware (merk en model), het aantal fysieke knooppunten en de specificaties voor de CPU-, geheugen- en opslagconfiguratie van elk fysiek knooppunt dat nodig is om uw workloads te implementeren en uit te voeren.

Neem contact op met de hardware-OEM of SI-partner om de geschiktheid van de aanbevolen hardwareversie te kwalificeren ten opzichte van uw workloadvereisten. Indien beschikbaar, gebruikt u OEM-specifieke groottehulpprogramma's om OEM-specifieke hardwaregroottevereisten te bepalen voor de beoogde werkbelastingen. Deze stap omvat doorgaans discussies met de hardware-OEM of SI-partner voor de commerciële aspecten van de oplossing. Deze aspecten omvatten offertes, beschikbaarheid van de hardware, levertijden en eventuele professionele of waardetoevoegende services die de partner biedt om uw project of bedrijfsresultaten te versnellen.

Twee ToR-switches implementeren voor netwerkintegratie. Voor oplossingen voor hoge beschikbaarheid moeten voor HCI-clusters twee ToR-switches worden geïmplementeerd. Voor elk fysiek knooppunt zijn vier NIC's vereist, waarvan er twee RDMA-functionaliteit moeten hebben, die twee koppelingen van elk knooppunt naar de twee ToR-switches biedt. Twee NIC's, één verbonden met elke switch, zijn geconvergeerd voor uitgaande noord-zuid-connectiviteit voor de reken- en beheernetwerken. De andere twee RDMA-compatibele NIC's zijn toegewezen voor het oost-west-opslagverkeer. Als u van plan bent bestaande netwerkswitches te gebruiken, moet u ervoor zorgen dat het merk en model van uw switches zich in de goedgekeurde lijst met netwerkswitches bevinden die worden ondersteund door azure Local.

Werk samen met de hardware-OEM of SI-partner om de levering van de hardwarete regelen. De SI-partner of uw werknemers moeten vervolgens de hardware integreren in uw on-premises datacenter of edge-locatie, zoals het in racking plaatsen en stapelen van de hardware, het fysieke netwerk en de bekabeling van de voedingseenheid voor de fysieke knooppunten.

De implementatie van het lokale Azure-exemplaaruitvoeren. Afhankelijk van de gekozen oplossingsversie (Premier-oplossing, geïntegreerd systeem of gevalideerde knooppunten), kunnen de hardwarepartner, SI-partner of uw werknemers de lokale Azure-software implementeren. Deze stap begint met het onboarden van de fysieke knooppunten van het Azure Stack HCI-besturingssysteem op servers met Azure Arc en vervolgens het proces voor lokale cloudimplementatie van Azure te starten. Klanten en partners kunnen rechtstreeks een ondersteuningsaanvraag indienen bij Microsoft in de Azure-portal door het pictogram Ondersteuning en probleemoplossing te selecteren of door contact op te maken met hun HARDWARE OEM- of SI-partner, afhankelijk van de aard van de aanvraag en de categorie hardwareoplossing.

Fooi

Het Azure Stack HCI OS, versie 23H2-systeemreferentieimplementatie laat zien hoe u een overgeschakelde implementatie met meerdere knooppunten van Azure Local implementeert met behulp van een ARM-sjabloon en parameterbestand. U kunt ook het Bicep-voorbeeld laten zien hoe u een Bicep-sjabloon kunt gebruiken om een lokaal Exemplaar van Azure te implementeren, inclusief de vereiste resources.

Maximaal beschikbare workloads implementeren in Azure Local met behulp van Azure Portal, CLI of ARM + Azure Arc-sjablonen voor automatisering. Gebruik de aangepaste locatie resource van het nieuwe HCI-cluster als doelregio wanneer u workloadresources zoals Azure Arc-VM's, AKS, Azure Virtual Desktop-sessiehosts of andere azure Arc-services die u kunt inschakelen via AKS-extensies en containerisatie in Azure Local.

Installeer maandelijkse updates om de beveiliging en betrouwbaarheid van het platform te verbeteren. Als u uw lokale Azure-exemplaren up-to-date wilt houden, is het belangrijk om Microsoft-software-updates en hardware-OEM-stuurprogramma's en firmware-updates te installeren. Deze updates verbeteren de beveiliging en betrouwbaarheid van het platform. Update Manager de updates toepast en een gecentraliseerde en schaalbare oplossing biedt voor het installeren van updates in één cluster of meerdere clusters. Neem contact op met uw hardware-OEM-partner om het proces voor het installeren van hardwarestuurprogramma's en firmware-updates te bepalen, omdat dit proces kan variëren, afhankelijk van het type hardwareoplossingscategorie (Premier-oplossing, geïntegreerd systeem of gevalideerde knooppunten). Zie Infrastructuurupdatesvoor meer informatie.

Gerelateerde resources

- ontwerp van hybride architectuur

- hybride opties van Azure

- Automation in een hybride omgeving

- Azure Automation State Configuration-

- Beheer van SQL Server-exemplaren in on-premises en omgevingen met meerdere clouds optimaliseren met behulp van Azure Arc

Volgende stappen

Productdocumentatie:

- Azure Stack HCI-besturingssysteem versie 23H2

- AKS in lokale Azure-

- Azure Virtual Desktop voor lokale Azure-

- Wat is lokale bewaking van Azure?

- VM-workloads beveiligen met Site Recovery in lokale Azure-

- Overzicht van monitor

- overzicht van wijzigingen bijhouden en inventaris

- Overzicht van Updatebeheer

- Wat zijn gegevensservices met Azure Arc?

- Wat zijn servers met Azure Arc?

- Wat is de Backup-service?

Productdocumentatie voor meer informatie over specifieke Azure-services:

- lokale Azure-

- Azure Arc

- Key Vault-

- Azure Blob Storage-

- bewaken

- Azure Policy-

- Azure Container Registry-

- Defender for Cloud-

- Site Recovery-

- back-up

Microsoft Learn-modules:

- Monitor configureren

- Uw oplossing voor siteherstel ontwerpen in Azure

- Inleiding tot servers met Azure Arc

- Inleiding tot gegevensservices met Azure Arc

- Inleiding tot AKS-

- implementatie van schaalmodel met Machine Learning overal - Tech Community Blog

- Machine Learning overal realiseren met AKS- en Azure Arc-enabled Machine Learning - Tech Community Blog

- Machine Learning op hybride AKS en Stack HCI met behulp van Machine Learning met Azure Arc - Tech Community Blog

- Inleiding tot Kubernetes-rekendoel in Machine Learning

- uw VM's bijgewerkt houden

- uw VM-instellingen beveiligen met automation-statusconfiguratie

- uw VM's beveiligen met back-up