Beveiligde toegang tot de API Management-ontwikkelaarsportal

VAN TOEPASSING OP: Ontwikkelaar | Basic | Basic v2 | Standaard | Standard v2 | Premium | Premium v2

API Management heeft een volledig aanpasbare, zelfstandige, beheerde ontwikkelaarsportal, die extern (of intern) kan worden gebruikt, zodat ontwikkelaars de API's kunnen detecteren en ermee kunnen werken die zijn gepubliceerd via API Management. De ontwikkelaarsportal heeft verschillende opties om het registreren en aanmelden van gebruikers te vergemakkelijken.

Notitie

De ontwikkelaarsportal maakt standaard anonieme toegang mogelijk. Dit betekent dat iedereen de portal en inhoud kan bekijken, zoals API's zonder zich aan te melden, hoewel functionaliteit zoals het gebruik van de testconsole beperkt is. U kunt een instelling inschakelen waarvoor gebruikers zich moeten aanmelden om de ontwikkelaarsportal weer te geven. Selecteer in Azure Portal in het linkermenu van uw API Management-exemplaar onder de ontwikkelaarsportal de optie Identiteitsinstellingen>. Selecteer onder Anonieme gebruikers anonieme gebruikers omleiden naar de aanmeldingspagina.

Verificatieopties

Externe gebruikers : de voorkeursoptie wanneer de ontwikkelaarsportal extern wordt gebruikt, is het inschakelen van toegangsbeheer voor bedrijven naar consumenten via Azure Active Directory B2C (Azure AD B2C).

- Azure AD B2C biedt de mogelijkheid om systeemeigen Azure AD B2C-accounts te gebruiken: gebruikers registreren zich bij Azure AD B2C en gebruiken die identiteit voor toegang tot de ontwikkelaarsportal.

- Azure AD B2C is ook handig als u wilt dat gebruikers toegang hebben tot de ontwikkelaarsportal met behulp van bestaande sociale media of federatieve organisatieaccounts.

- Azure AD B2C biedt veel functies om de registratie- en aanmeldingservaring van eindgebruikers te verbeteren, waaronder voorwaardelijke toegang en MFA.

Zie Ontwikkelaarsaccounts autoriseren met behulp van Azure Active Directory B2C in Azure API Management voor stappen voor het inschakelen van Azure AD B2C-verificatie in de ontwikkelaarsportal.

Interne gebruikers : de voorkeursoptie wanneer de ontwikkelaarsportal intern wordt gebruikt, is door gebruik te maken van uw zakelijke Microsoft Entra-id. Microsoft Entra ID biedt een naadloze SSO-ervaring (eenmalige aanmelding) voor zakelijke gebruikers die api's moeten openen en ontdekken via de ontwikkelaarsportal.

Zie Ontwikkelaarsaccounts autoriseren met behulp van Microsoft Entra-id in Azure API Management voor stappen voor het inschakelen van Microsoft Entra-verificatie in de ontwikkelaarsportal.

Basisverificatie: een standaardoptie is het gebruik van de ingebouwde gebruikersnaam en wachtwoordprovider van de ontwikkelaarsportal, waarmee ontwikkelaars zich rechtstreeks kunnen registreren in API Management en zich kunnen aanmelden met API Management-gebruikersaccounts. Gebruikers die zich via deze optie registreren, worden beveiligd door een CAPTCHA-service.

Testconsole voor ontwikkelaarsportal

Naast het bieden van configuratie voor ontwikkelaarsgebruikers om zich te registreren voor toegang en aanmelding, bevat de ontwikkelaarsportal een testconsole waarin de ontwikkelaars testaanvragen kunnen verzenden via API Management naar de back-end-API's. Deze testfaciliteit bestaat ook voor het bijdragen van gebruikers van API Management die de service beheren met behulp van Azure Portal.

Als de API die wordt weergegeven via Azure API Management is beveiligd met OAuth 2.0, dat wil gezegd, moet een aanroepende toepassing (bearer) een geldig toegangstoken verkrijgen en doorgeven. U kunt API Management configureren om een geldig token te genereren namens een Azure-portal of testconsolegebruiker voor de ontwikkelaarsportal. Zie De testconsole van de ontwikkelaarsportal autoriseren door OAuth 2.0-gebruikersautorisatie te configureren voor meer informatie.

De testconsole inschakelen voor het verkrijgen van een geldig OAuth 2.0-token voor API-tests:

Voeg een OAuth 2.0-gebruikersautorisatieserver toe aan uw exemplaar. U kunt elke OAuth 2.0-provider gebruiken, waaronder Microsoft Entra-id, Azure AD B2C of een id-provider van derden.

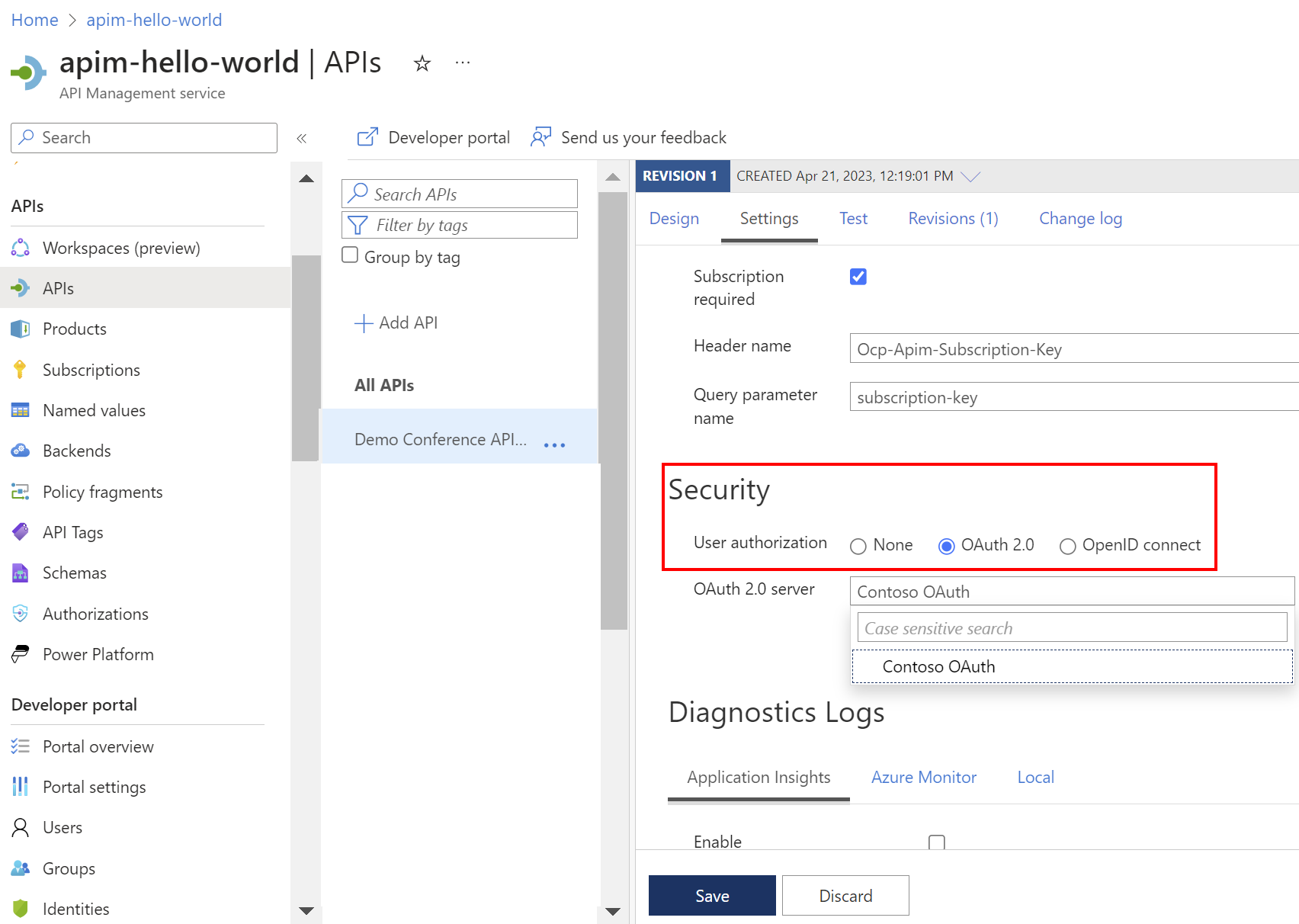

Configureer vervolgens de API met instellingen voor die autorisatieserver. Configureer in de portal OAuth 2.0-autorisatie op de pagina>> Beveiligingsgebruikersautorisatie van de API.

Deze OAuth 2.0-configuratie voor API-tests is onafhankelijk van de configuratie die vereist is voor gebruikerstoegang tot de ontwikkelaarsportal. De id-provider en de gebruiker kunnen echter hetzelfde zijn. Een intranettoepassing kan bijvoorbeeld gebruikerstoegang tot de ontwikkelaarsportal vereisen met behulp van eenmalige aanmelding met hun bedrijfsidentiteit. Dezelfde bedrijfsidentiteit kan via de testconsole een token verkrijgen voor de back-endservice die wordt aangeroepen met dezelfde gebruikerscontext.

Scenario's

Verschillende verificatie- en autorisatieopties zijn van toepassing op verschillende scenario's. In de volgende secties worden configuraties op hoog niveau voor drie voorbeeldscenario's verkend. Er zijn meer stappen vereist voor het volledig beveiligen en configureren van API's die beschikbaar zijn via API Management. De scenario's richten zich echter opzettelijk op de minimale configuraties die in elk geval worden aanbevolen om de vereiste verificatie en autorisatie te bieden.

Scenario 1- Intranet-API en -toepassingen

- Een API Management-inzender en back-end-API-ontwikkelaar wil een API publiceren die wordt beveiligd door OAuth 2.0.

- De API wordt gebruikt door bureaubladtoepassingen waarvan gebruikers zich aanmelden met eenmalige aanmelding via Microsoft Entra-id.

- Ontwikkelaars van bureaubladtoepassingen moeten de API's ook detecteren en testen via de API Management-ontwikkelaarsportal.

Sleutelconfiguraties:

| Configuratie | Verwijzing |

|---|---|

| Ontwikkelaars van de API Management-ontwikkelaarsportal machtigen met hun bedrijfsidentiteiten en Microsoft Entra-id. | Ontwikkelaarsaccounts autoriseren met behulp van Microsoft Entra ID in Azure API Management |

| Stel de testconsole in de ontwikkelaarsportal in om een geldig OAuth 2.0-token te verkrijgen voor ontwikkelaars van de bureaublad-app om de back-end-API uit te oefenen. Dezelfde configuratie kan worden gebruikt voor de testconsole in Azure Portal, die toegankelijk is voor de API Management-inzenders en back-endontwikkelaars. Het token kan worden gebruikt in combinatie met een API Management-abonnementssleutel. |

De testconsole van de ontwikkelaarsportal autoriseren door OAuth 2.0-gebruikersautorisatie te configureren Abonnementen maken in Azure API Management |

| Valideer het OAuth 2.0-token en claims wanneer een API wordt aangeroepen via API Management met een toegangstoken. | Beleid voor JWT valideren |

Ga een stap verder met dit scenario door API Management naar de netwerkperimeter te verplaatsen en inkomend verkeer via een omgekeerde proxy te beheren. Zie API's beveiligen met Application Gateway en API Management voor een referentiearchitectuur.

Scenario 2 - Externe API, partnertoepassing

- Een API Management-inzender en back-end-API-ontwikkelaar wil een snel proof-of-concept uitvoeren om een verouderde API beschikbaar te maken via Azure API Management. De API via API Management is extern (internet) gericht.

- De API maakt gebruik van verificatie van clientcertificaten en wordt gebruikt door een nieuwe openbare app met één pagina (SPA) die wordt ontwikkeld door een partner.

- De BEVEILIGD-WACHTWOORDVERIFICATIE maakt gebruik van OAuth 2.0 met OpenID Connect (OIDC).

- Toepassingsontwikkelaars hebben toegang tot de API in een testomgeving via de ontwikkelaarsportal, met behulp van een back-endeindpunt voor testen om de front-endontwikkeling te versnellen.

Sleutelconfiguraties:

| Configuratie | Verwijzing |

|---|---|

| Configureer de toegang van front-endontwikkelaars tot de ontwikkelaarsportal met behulp van de standaardverificatie voor gebruikersnaam en wachtwoord. Ontwikkelaars kunnen ook worden uitgenodigd voor de ontwikkelaarsportal. |

Gebruikers van de ontwikkelaarsportal configureren voor verificatie met behulp van gebruikersnamen en wachtwoorden Gebruikersaccounts in Azure API Management beheren |

| Valideer het OAuth 2.0-token en claims wanneer de BEVEILIGD-WACHTWOORDVERIFICATIE API Management aanroept met een toegangstoken. In dit geval is de doelgroep API Management. | Beleid voor JWT valideren |

| Stel API Management in voor het gebruik van clientcertificaatverificatie naar de back-end. | Back-endservices beveiligen met clientcertificaatverificatie in Azure API Management |

Ga nog een stap verder met dit scenario met behulp van de ontwikkelaarsportal met Microsoft Entra-autorisatie en Microsoft Entra B2B-samenwerking , zodat de leveringspartners nauwer kunnen samenwerken. Overweeg om toegang tot API Management via RBAC te delegeren in een ontwikkel- of testomgeving en eenmalige aanmelding in te schakelen in de ontwikkelaarsportal met behulp van hun eigen bedrijfsreferenties.

Scenario 3: externe API, SaaS, open voor het publiek

Een API Management-inzender en back-end-API-ontwikkelaar schrijft verschillende nieuwe API's die beschikbaar zijn voor communityontwikkelaars.

De API's zijn openbaar beschikbaar, met volledige functionaliteit die wordt beveiligd achter een paywall en beveiligd met behulp van OAuth 2.0. Nadat een licentie is gekocht, krijgt de ontwikkelaar zijn eigen clientreferenties en abonnementssleutel die geldig is voor productiegebruik.

Externe communityontwikkelaars detecteren de API's met behulp van de ontwikkelaarsportal. Ontwikkelaars registreren zich en melden zich aan bij de ontwikkelaarsportal met behulp van hun sociale media-accounts.

Geïnteresseerde ontwikkelaarsportalgebruikers met een testabonnementssleutel kunnen de API-functionaliteit in een testcontext verkennen zonder dat u een licentie hoeft aan te schaffen. De testconsole van de ontwikkelaarsportal vertegenwoordigt de aanroepende toepassing en genereert een standaardtoegangstoken voor de back-end-API.

Let op

Extra zorg is vereist bij het gebruik van een clientreferentiestroom met de testconsole van de ontwikkelaarsportal. Bekijk beveiligingsoverwegingen.

Sleutelconfiguraties:

| Configuratie | Verwijzing |

|---|---|

| Stel producten in Azure API Management in om de combinaties van API's weer te geven die beschikbaar zijn voor communityontwikkelaars. Stel abonnementen in om ontwikkelaars in staat te stellen de API's te gebruiken. |

Zelfstudie: Een product maken en publiceren Abonnementen maken in Azure API Management |

| Configureer communityontwikkelaarstoegang tot de ontwikkelaarsportal met behulp van Azure AD B2C. Azure AD B2C kan vervolgens worden geconfigureerd voor gebruik met een of meer downstream id-providers voor sociale media. | Ontwikkelaarsaccounts autoriseren met behulp van Azure Active Directory B2C in Azure API Management |

| Stel de testconsole in de ontwikkelaarsportal in om een geldig OAuth 2.0-token te verkrijgen naar de back-end-API met behulp van de clientreferentiestroom. | De testconsole van de ontwikkelaarsportal autoriseren door OAuth 2.0-gebruikersautorisatie te configureren Pas de configuratiestappen in dit artikel aan om de stroom voor het verlenen van clientreferenties te gebruiken in plaats van de stroom voor het verlenen van autorisatiecode. |

Ga een stap verder door gebruikersregistratie of productabonnement te delegeren en het proces uit te breiden met uw eigen logica.

Volgende stappen

- Meer informatie over verificatie en autorisatie in het Microsoft Identity Platform.

- Meer informatie over het beperken van beveiligingsrisico's voor OWASP-API's met BEHULP van API Management.