Verificatie en gebruikersmachtigingen

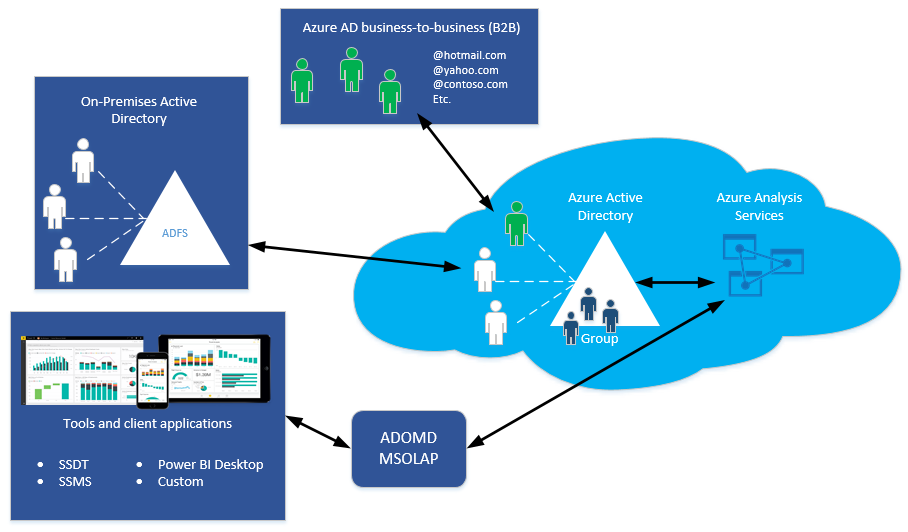

Azure Analysis Services maakt gebruik van Microsoft Entra ID voor identiteitsbeheer en gebruikersverificatie. Elke gebruiker die een Azure Analysis Services-server maakt, beheert of er verbinding mee maakt, moet een geldige gebruikersidentiteit hebben in een Microsoft Entra-tenant in hetzelfde abonnement.

Azure Analysis Services ondersteunt samenwerking met Microsoft Entra B2B. Met B2B kunnen gebruikers van buiten een organisatie worden uitgenodigd als gastgebruikers in een Microsoft Entra-directory. Gasten kunnen afkomstig zijn uit een andere Microsoft Entra-tenantdirectory of een geldig e-mailadres. Zodra de uitnodiging is uitgenodigd en de gebruiker de uitnodiging accepteert die via e-mail vanuit Azure wordt verzonden, wordt de gebruikersidentiteit toegevoegd aan de tenantdirectory. Deze identiteiten kunnen worden toegevoegd aan beveiligingsgroepen of als leden van een serverbeheerder- of databaserol.

Verificatie

Alle clienttoepassingen en hulpprogramma's gebruiken een of meer van de clientbibliotheken (AMO, MSOLAP, ADOMD) van Analysis Services om verbinding te maken met een server.

Alle drie de clientbibliotheken ondersteunen zowel interactieve Stromen van Microsoft Entra als niet-interactieve verificatiemethoden. De twee niet-interactieve methoden, Active Directory-wachtwoord en geïntegreerde Active Directory-verificatiemethoden kunnen worden gebruikt in toepassingen die GEBRUIKMAKEN van AMOMD en MSOLAP. Deze twee methoden resulteren nooit in pop-updialoogvensters voor aanmelding.

Clienttoepassingen zoals Excel en Power BI Desktop en hulpprogramma's zoals SSMS- en Analysis Services-projectenextensie voor Visual Studio installeren de nieuwste versies van de clientbibliotheken met regelmatige updates. Power BI Desktop-, SSMS- en Analysis Services-projecten worden maandelijks bijgewerkt. Excel wordt bijgewerkt met Microsoft 365. Microsoft 365-updates zijn minder frequent en sommige organisaties gebruiken het uitgestelde kanaal, wat betekent dat updates tot drie maanden worden uitgesteld.

Afhankelijk van de clienttoepassing of hulpprogramma's die u gebruikt, kunnen het type verificatie en de manier waarop u zich aanmeldt verschillen. Elke toepassing kan verschillende functies ondersteunen voor het maken van verbinding met cloudservices zoals Azure Analysis Services.

Power BI Desktop, Visual Studio en SSMS ondersteunen Active Directory Universal Authentication, een interactieve methode die ook ondersteuning biedt voor meervoudige verificatie (MFA) van Microsoft Entra. Met meervoudige verificatie van Microsoft Entra kunt u de toegang tot gegevens en toepassingen beveiligen en tegelijkertijd een eenvoudig aanmeldingsproces bieden. Het biedt sterke verificatie met verschillende verificatieopties (telefoongesprek, sms-bericht, smartcards met pincode of mobiele app-melding). Bij interactieve MFA met Microsoft Entra kunnen er pop-upvensters worden weergegeven voor validatie. Universele verificatie wordt aanbevolen.

Als u zich aanmeldt bij Azure met behulp van een Windows-account en Universal Authentication niet is geselecteerd of beschikbaar (Excel), is Active Directory Federation Services (AD FS) vereist. Met federatie worden Microsoft Entra ID en Microsoft 365-gebruikers geverifieerd met behulp van on-premises referenties en hebben ze toegang tot Azure-resources.

SQL Server Management Studio (SSMS)

Azure Analysis Services-servers ondersteunen verbindingen van SSMS V17.1 en hoger met behulp van Windows-verificatie, Active Directory-wachtwoordverificatie en universele Active Directory-verificatie. Over het algemeen wordt u aangeraden Active Directory Universal Authentication te gebruiken, omdat:

Ondersteunt interactieve en niet-interactieve verificatiemethoden.

Biedt ondersteuning voor Azure B2B-gastgebruikers die zijn uitgenodigd voor de Azure AS-tenant. Wanneer u verbinding maakt met een server, moeten gastgebruikers Active Directory Universal Authentication selecteren wanneer ze verbinding maken met de server.

Ondersteunt meervoudige verificatie (MFA). Met meervoudige verificatie van Microsoft Entra kunt u de toegang tot gegevens en toepassingen beveiligen met een scala aan verificatieopties: telefoongesprek, sms-bericht, smartcards met pincode of mobiele app-melding. Bij interactieve MFA met Microsoft Entra kunnen er pop-upvensters worden weergegeven voor validatie.

Visual Studio

Visual Studio maakt verbinding met Azure Analysis Services met behulp van Universele Active Directory-verificatie met MFA-ondersteuning. Gebruikers wordt gevraagd zich bij de eerste implementatie aan te melden bij Azure. Gebruikers moeten zich aanmelden bij Azure met een account met serverbeheerdersmachtigingen op de server waarop ze implementeren. Wanneer u zich de eerste keer aanmeldt bij Azure, wordt er een token toegewezen. Het token wordt in het geheugen opgeslagen voor toekomstige nieuwe verbindingen.

Power BI Desktop

Power BI Desktop maakt verbinding met Azure Analysis Services met behulp van universele Active Directory-verificatie met MFA-ondersteuning. Gebruikers wordt gevraagd zich bij Azure aan te melden bij de eerste verbinding. Gebruikers moeten zich aanmelden bij Azure met een account dat is opgenomen in een serverbeheerder of databaserol.

Excel

Excel-gebruikers kunnen verbinding maken met een server met behulp van een Windows-account, een organisatie-id (e-mailadres) of een extern e-mailadres. Externe e-mailidentiteiten moeten bestaan in de Microsoft Entra-id als gastgebruiker.

Gebruikersmachtigingen

Serverbeheerders zijn specifiek voor een Azure Analysis Services-serverexemplaren. Ze maken verbinding met hulpprogramma's zoals Azure Portal, SSMS en Visual Studio om taken uit te voeren, zoals het configureren van instellingen en het beheren van gebruikersrollen. De gebruiker die de server maakt, wordt standaard automatisch toegevoegd als analysis services-serverbeheerder. Andere beheerders kunnen worden toegevoegd met behulp van Azure Portal of SSMS. Serverbeheerders moeten een account hebben in de Microsoft Entra-tenant in hetzelfde abonnement. Zie Serverbeheerders beheren voor meer informatie.

Databasegebruikers maken verbinding met modeldatabases met behulp van clienttoepassingen zoals Excel of Power BI. Gebruikers moeten worden toegevoegd aan databaserollen. Databaserollen definiëren beheerders-, proces- of leesmachtigingen voor een database. Het is belangrijk om te weten dat databasegebruikers in een rol met beheerdersmachtigingen anders zijn dan serverbeheerders. Serverbeheerders zijn echter standaard ook databasebeheerders. Zie Databaserollen en -gebruikers beheren voor meer informatie.

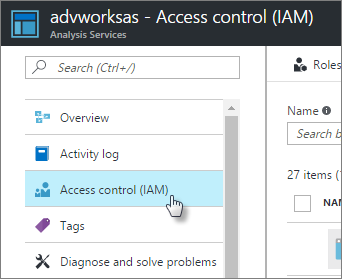

Azure-resource-eigenaren. Resource-eigenaren beheren resources voor een Azure-abonnement. Resource-eigenaren kunnen Microsoft Entra-gebruikersidentiteiten toevoegen aan de rollen Eigenaar of Inzender binnen een abonnement met behulp van toegangsbeheer in Azure Portal of met Azure Resource Manager-sjablonen.

Rollen op dit niveau zijn van toepassing op gebruikers of accounts die taken moeten uitvoeren die kunnen worden voltooid in de portal of met behulp van Azure Resource Manager-sjablonen. Zie Op rollen gebaseerd toegangsbeheer van Azure (Azure BRAC) voor meer informatie.

Databaserollen

Rollen die zijn gedefinieerd voor een tabellair model zijn databaserollen. Dat wil gezegd: de rollen bevatten leden die bestaan uit Microsoft Entra-gebruikers en beveiligingsgroepen die specifieke machtigingen hebben waarmee de actie wordt gedefinieerd die die leden kunnen uitvoeren op een modeldatabase. Een databaserol wordt gemaakt als een afzonderlijk object in de database en is alleen van toepassing op de database waarin die rol is gemaakt.

Wanneer u een nieuw tabellair modelproject maakt, heeft het modelproject standaard geen rollen. Rollen kunnen worden gedefinieerd met behulp van het dialoogvenster Rolbeheer in Visual Studio. Wanneer rollen worden gedefinieerd tijdens het ontwerp van het modelproject, worden ze alleen toegepast op de database van de modelwerkruimte. Wanneer het model wordt geïmplementeerd, worden dezelfde rollen toegepast op het geïmplementeerde model. Nadat een model is geïmplementeerd, kunnen server- en databasebeheerders rollen en leden beheren met behulp van SSMS. Zie Databaserollen en -gebruikers beheren voor meer informatie.

Overwegingen en beperkingen

- Azure Analysis Services biedt geen ondersteuning voor het gebruik van eenmalig wachtwoord voor B2B-gebruikers

Volgende stappen

Toegang tot resources beheren met Microsoft Entra-groepen

Databaserollen en -gebruikers beheren

Serverbeheerders beheren

Azure RBAC (op rollen gebaseerd toegangsbeheer van Azure)