Een service-principal toevoegen aan de rol serverbeheerder

Als u powerShell-taken zonder toezicht wilt automatiseren, moet een service-principal serverbeheerdersbevoegdheden hebben op de Analysis Services-server die wordt beheerd. In dit artikel wordt beschreven hoe u een service-principal toevoegt aan de rol serverbeheerders op een Analysis Services-server. U kunt dit doen met behulp van SQL Server Management Studio of een Resource Manager-sjabloon.

Notitie

De service-principals moeten rechtstreeks worden toegevoegd aan de serverbeheerderrol. Het toevoegen van een service-principal aan een beveiligingsgroep en het toevoegen van die beveiligingsgroep aan de serverbeheerdersrol wordt niet ondersteund.

Voordat u begint

Voordat u deze taak voltooit, moet u een service-principal hebben geregistreerd in Microsoft Entra-id.

Service-principal maken - Azure Portal

Service-principal maken - PowerShell

SQL Server Management Studio gebruiken

U kunt serverbeheerders configureren met behulp van SQL Server Management Studio (SSMS). Als u deze taak wilt voltooien, moet u serverbeheerdersmachtigingen hebben op de Analysis Services-server.

Maak in SSMS verbinding met uw Analysis Services-server.

Klik in Beveiliging van servereigenschappen>op Toevoegen.

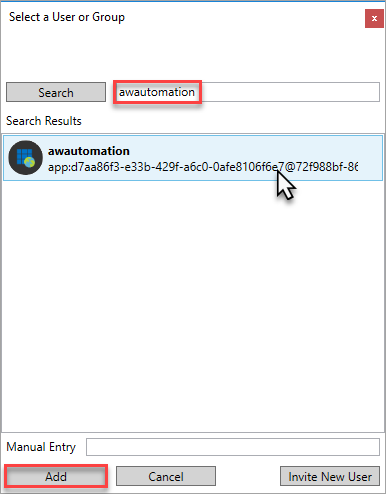

Zoek in Selecteer een gebruiker of groep op naam naar uw geregistreerde app, selecteer en klik vervolgens op Toevoegen.

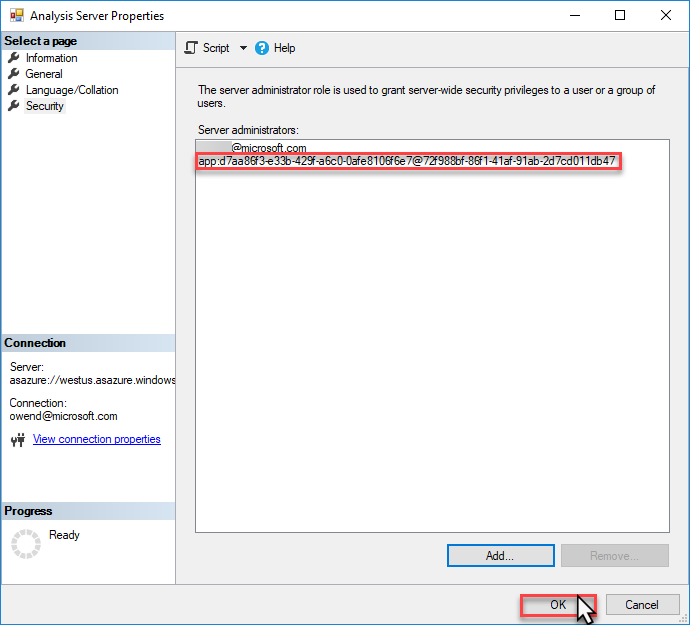

Controleer de account-id van de service-principal en klik vervolgens op OK.

Een Resource Manager-sjabloon gebruiken

U kunt serverbeheerders ook configureren door de Analysis Services-server te implementeren met behulp van een Azure Resource Manager-sjabloon. De identiteit waarop de implementatie wordt uitgevoerd, moet behoren tot de rol Inzender voor de resource in op rollen gebaseerd toegangsbeheer van Azure (Azure RBAC).

Belangrijk

De service-principal moet worden toegevoegd met de indeling app:{service-principal-client-id}@{azure-ad-tenant-id}.

Met de volgende Resource Manager-sjabloon wordt een Analysis Services-server geïmplementeerd met een opgegeven service-principal die is toegevoegd aan de rol Analysis Services-beheerder:

{

"$schema": "https://schema.management.azure.com/schemas/2015-01-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"analysisServicesServerName": {

"type": "string"

},

"location": {

"type": "string"

},

"analysisServicesSkuName": {

"type": "string"

},

"analysisServicesCapacity": {

"type": "int"

},

"servicePrincipalClientId": {

"type": "string"

},

"servicePrincipalTenantId": {

"type": "string"

}

},

"resources": [

{

"name": "[parameters('analysisServicesServerName')]",

"type": "Microsoft.AnalysisServices/servers",

"apiVersion": "2017-08-01",

"location": "[parameters('location')]",

"sku": {

"name": "[parameters('analysisServicesSkuName')]",

"capacity": "[parameters('analysisServicesCapacity')]"

},

"properties": {

"asAdministrators": {

"members": [

"[concat('app:', parameters('servicePrincipalClientId'), '@', parameters('servicePrincipalTenantId'))]"

]

}

}

}

]

}

Beheerde identiteiten gebruiken

Beheerde identiteiten die worden toegevoegd aan database- of serverfuncties, kunnen zich niet aanmelden bij de service of bewerkingen uitvoeren. Beheerde identiteiten voor service-principals worden niet ondersteund in Azure Analysis Services.