Wat is Container Network Security?

Container Network Security is een aanbieding van Advanced Container Networking Services die uitgebreide controle biedt over netwerkverkeer tussen containers. Container Network Security maakt gebruik van beleid op basis van Cilium en biedt een gedetailleerdere en gebruiksvriendelijke benadering voor het beheren van netwerkbeveiliging in vergelijking met traditionele IP-methoden.

Functies van Container Network Security

Vanaf vandaag is de eerste functie die beschikbaar is in Container Network Security FQDN-filtering. Hiermee kunt u netwerkbeveiligingsbeleid definiëren op basis van domeinnamen, waardoor u een gedetailleerdere en gebruiksvriendelijkere benadering kunt bieden voor het beheren van netwerkverkeer.

Overzicht van FQDN-filtering

In containers geplaatste omgevingen zijn unieke beveiligingsuitdagingen. Traditionele netwerkbeveiligingsmethoden, die vaak afhankelijk zijn van filteren op BASIS van IP, kunnen lastig en minder effectief worden als IP-adressen vaak veranderen. Daarnaast kan het begrijpen van netwerkverkeerspatronen en het identificeren van potentiële bedreigingen complex zijn.

FQDN-filtering biedt een efficiënte en gebruiksvriendelijke benadering voor het beheren van netwerkbeleid. Door dit beleid te definiëren op basis van domeinnamen in plaats van IP-adressen, kunnen organisaties het proces van beleidsbeheer aanzienlijk vereenvoudigen. Deze aanpak elimineert de noodzaak van frequente updates die doorgaans vereist zijn wanneer IP-adressen veranderen, waardoor de administratieve lasten worden verminderd en het risico op configuratiefouten wordt geminimaliseerd.

In een Kubernetes-cluster kunnen IP-adressen van pods vaak veranderen, waardoor het lastig is om de pods te beveiligen met beveiligingsbeleid met behulp van IP-adressen. Met FQDN-filtering kunt u beleid op podniveau maken met domeinnamen in plaats van IP-adressen, waardoor u geen beleid hoeft bij te werken wanneer een IP-adres wordt gewijzigd.

Notitie

Azure CNI Powered by Cilium and Kubernetes version 1.29 or hoger is vereist voor het gebruik van Container Network-beveiligingsfuncties van Advanced Container Networking Services.

Onderdelen van FQDN-filtering

Cilium Agent: De Cilium-agent is een essentieel netwerkonderdeel dat wordt uitgevoerd als een DaemonSet binnen Azure CNI-clusters die mogelijk worden gemaakt door Cilium. Het verwerkt netwerken, taakverdeling en netwerkbeleid voor pods in het cluster. Voor pods met afgedwongen FQDN-beleid stuurt de Cilium-agent pakketten om naar de ACNS-beveiligingsagent voor DNS-omzetting en werkt het netwerkbeleid bij met behulp van de FQDN-IP-toewijzingen die zijn verkregen van de ACNS-beveiligingsagent.

ACNS-beveiligingsagent: ACNS-beveiligingsagent wordt uitgevoerd als DaemonSet in Azure CNI, mogelijk gemaakt door Cilium-cluster waarvoor Geavanceerde Container Networking-services zijn ingeschakeld. Het verwerkt DNS-resolutie voor pods en bij een geslaagde DNS-omzetting, het werkt Cilium Agent bij met FQDN naar IP-toewijzingen.

Hoe FQDN-filtering werkt

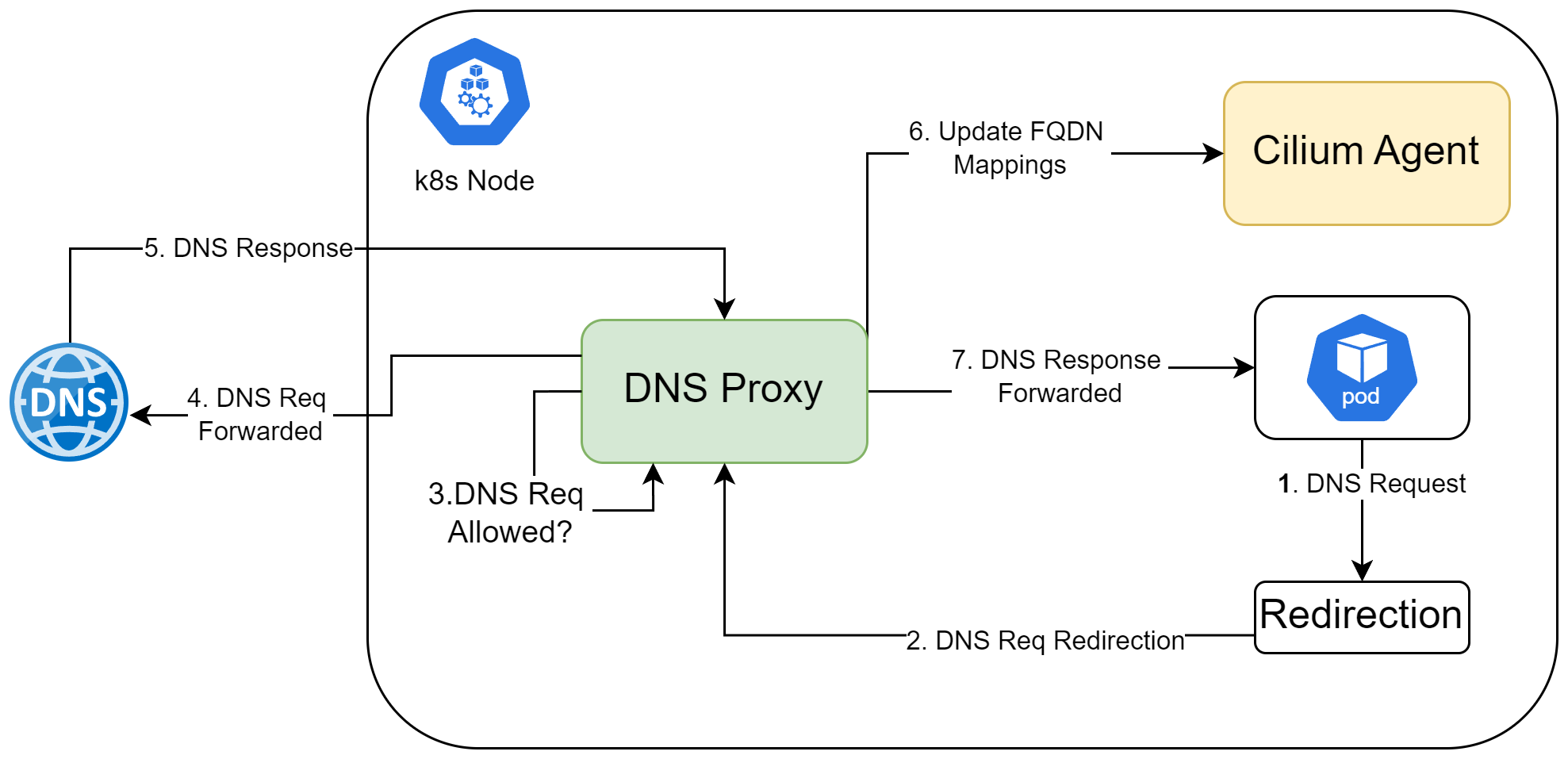

Wanneer FQDN-filtering is ingeschakeld, worden DNS-aanvragen eerst geëvalueerd om te bepalen of ze moeten worden toegestaan waarna pods alleen toegang hebben tot opgegeven domeinnamen op basis van het netwerkbeleid. De Cilium-agent markeert DNS-aanvraagpakketten die afkomstig zijn van de pods, waardoor ze worden omgeleid naar de ACNS-beveiligingsagent. Deze omleiding vindt alleen plaats voor pods die FQDN-beleid afdwingen.

De ACNS-beveiligingsagent bepaalt vervolgens of een DNS-aanvraag moet worden doorgestuurd naar de DNS-server op basis van de beleidscriteria. Indien toegestaan, wordt de aanvraag verzonden naar de DNS-server en na ontvangst van het antwoord werkt de ACNS-beveiligingsagent de Cilium-agent bij met FQDN-toewijzingen. Hierdoor kan de Cilium-agent het netwerkbeleid in de beleidsengine bijwerken. In de volgende afbeelding ziet u de stroom op hoog niveau van FQDN-filtering.

Belangrijkste voordelen

Schaalbaar beveiligingsbeleidsbeheer: cluster- en beveiligingsbeheerders hoeven beveiligingsbeleid niet telkens bij te werken wanneer wijzigingen in ip-adressen efficiënter worden.

Verbeterde beveiligingsnaleving: FQDN-filtering ondersteunt een Zero Trust-beveiligingsmodel. Netwerkverkeer is beperkt tot vertrouwde domeinen om risico's van onbevoegde toegang te beperken.

Tolerante beleidsafdwinging: de ACNS-beveiligingsagent die is geïmplementeerd met FQDN-filtering zorgt ervoor dat dns-omzetting naadloos blijft doorgaan, zelfs als de Cilium-agent uitvalt en het beleid blijft afgedwongen. Deze implementatie zorgt er kritisch voor dat beveiliging en stabiliteit worden gehandhaafd in dynamische en gedistribueerde omgevingen.

Overwegingen:

- Voor containernetwerkbeveiligingsfuncties is Azure CNI powered by Cilium en Kubernetes versie 1.29 en hoger vereist.

Beperkingen:

- FQDN-beleid met jokertekens wordt gedeeltelijk ondersteund. Dit betekent dat u beleidsregels kunt maken die overeenkomen met specifieke patronen met een voorloop-jokerteken (bijvoorbeeld .example.com), maar u kunt geen universeel jokerteken () gebruiken om alle domeinen in het veld te vinden

spec.egress.toPorts.rules.dns.matchPattern

Ondersteund patroon:

*.example.com- Hiermee wordt verkeer naar alle subdomeinen onder example.com toegestaan.app*.example.com- Deze regel is specifieker en staat verkeer alleen toe naar subdomeinen die beginnen met 'app' onder example.comNiet-ondersteund patroon

*Hiermee wordt geprobeerd een domeinnaam te vinden die niet wordt ondersteund.

- FQDN-filtering wordt momenteel niet ondersteund met knooppunt-lokale DNS.

- Dubbele stack wordt niet ondersteund.

- Kubernetes-servicenamen worden niet ondersteund.

- Andere L7-beleidsregels worden niet ondersteund.

- FQDN-pods kunnen prestatievermindering vertonen bij het verwerken van meer dan 1000 aanvragen per seconde.

- Containerinstallatiekopieën op basis van Alpine kunnen problemen met DNS-omzetting ondervinden bij gebruik met Cilium-netwerkbeleid. Dit komt door de beperkte iteratie van het zoekdomein van musl libc. U kunt dit omzeilen door expliciet alle zoekdomeinen in de DNS-regels van het netwerkbeleid te definiëren met behulp van jokertekenpatronen, zoals in het onderstaande voorbeeld

rules:

dns:

- matchPattern: "*.example.com"

- matchPattern: "*.example.com.*.*"

- matchPattern: "*.example.com.*.*.*"

- matchPattern: "*.example.com.*.*.*.*"

- matchPattern: "*.example.com.*.*.*.*.*"

- toFQDNs:

- matchPattern: "*.example.com"

Prijzen

Belangrijk

Geavanceerde container-netwerkdiensten is een betaald aanbod. Zie Advanced Container Networking Services - Prijzen voor meer informatie over prijzen.

Volgende stappen

Meer informatie over het inschakelen van Container Network Security in AKS.

Ontdek hoe de opensource-community Cilium-netwerkbeleid bouwt.

Zie Wat is Advanced Container Networking Services (AKS) voor Azure Kubernetes Service (AKS) voor meer informatie over Advanced Container Networking Services (AKS)?

Verken de functies containernetwerkobserveerbaarheid in Geavanceerde Container Networking Services in Wat is waarneembaarheid van containernetwerken?

Azure Kubernetes Service