AKS-clusters (Network isolated Azure Kubernetes Service) (Preview)

Organisaties hebben doorgaans strikte beveiligings- en nalevingsvereisten om uitgaand (uitgaand) netwerkverkeer van een cluster te reguleren om risico's van gegevensexfiltratie te elimineren. Azure Kubernetes Service-clusters (AKS) hebben standaard onbeperkte uitgaande internettoegang. Met dit netwerktoegangsniveau kunnen knooppunten en services die u uitvoert toegang krijgen tot externe resources, indien nodig. Als u uitgaand verkeer wilt beperken, moet een beperkt aantal poorten en adressen toegankelijk zijn voor het onderhouden van goede clusteronderhoudstaken. Het conceptuele document over uitgaande netwerk- en FQDN-regels voor AKS-clusters bevat een lijst met vereiste eindpunten voor het AKS-cluster en de optionele invoegtoepassingen en functies.

Eén oplossing voor het beperken van uitgaand verkeer van het cluster is door een firewallapparaat te gebruiken om verkeer te beperken op basis van domeinnamen. Het handmatig configureren van een firewall met vereiste uitgaande regels en FQDN's is een lastig en ingewikkeld proces.

Een andere oplossing, een netwerk geïsoleerd AKS-cluster (preview), vereenvoudigt het instellen van uitgaande beperkingen voor een cluster. De clusteroperator kan vervolgens incrementeel toegestaan uitgaand verkeer instellen voor elk scenario dat ze willen inschakelen. Een netwerk geïsoleerd AKS-cluster vermindert zo het risico op gegevensexfiltratie.

Belangrijk

AKS preview-functies zijn beschikbaar op selfservice, opt-in basis. Previews worden geleverd 'zoals is' en 'als beschikbaar' en ze worden uitgesloten van de serviceovereenkomsten en beperkte garantie. AKS-previews worden gedeeltelijk gedekt door klantondersteuning op basis van best effort. Daarom zijn deze functies niet bedoeld voor productiegebruik. Zie de volgende ondersteuningsartikelen voor meer informatie:

Hoe een netwerkisolatiecluster werkt

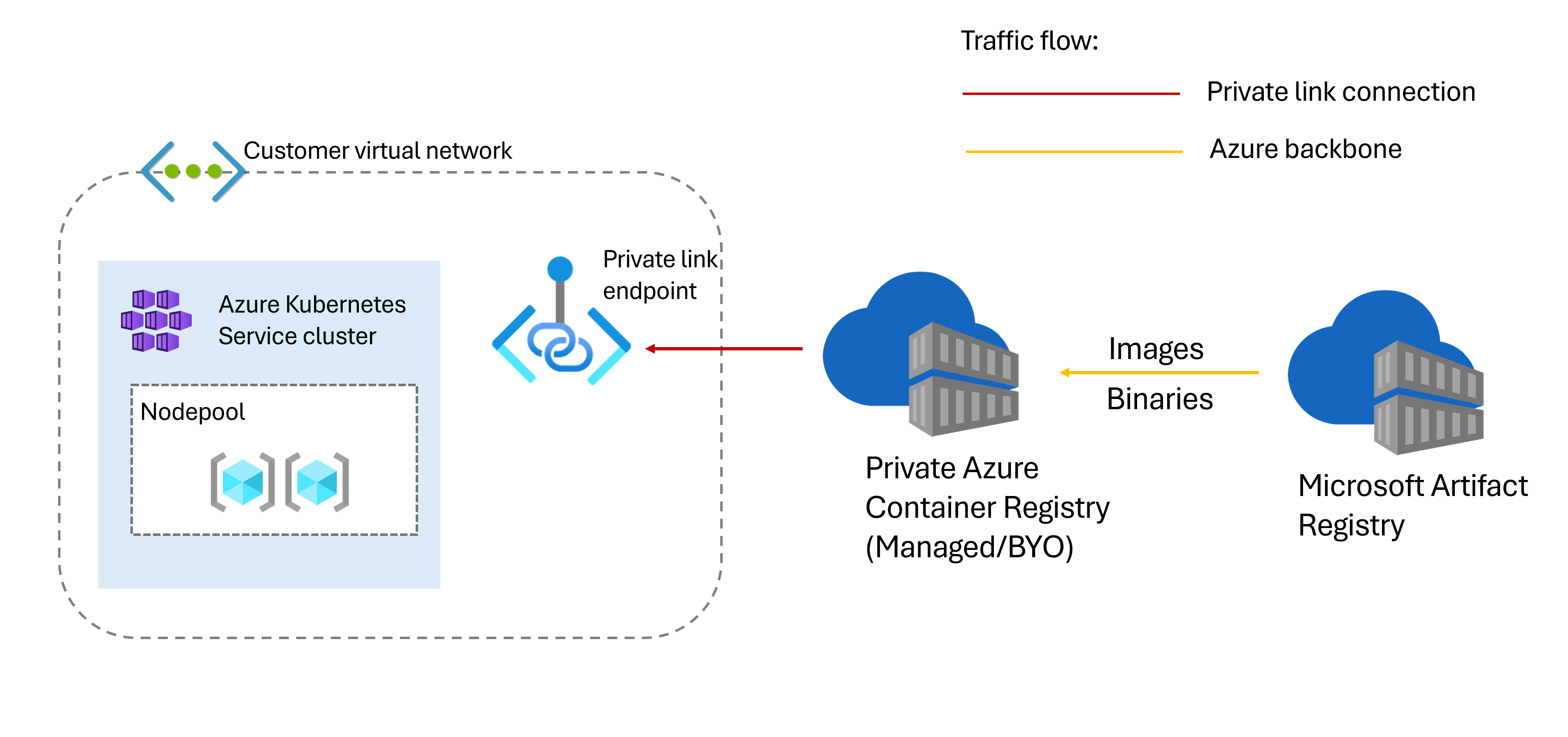

In het volgende diagram ziet u de netwerkcommunicatie tussen afhankelijkheden voor een geïsoleerd AKS-netwerkcluster.

AKS-clusters halen installatiekopieën op die vereist zijn voor het cluster en de bijbehorende functies of invoegtoepassingen uit de Microsoft-artefactregister (MAR). Met deze pull-installatiekopie kan AKS nieuwere versies van de clusteronderdelen bieden en ook kritieke beveiligingsproblemen aanpakken. Een netwerkisolatiecluster probeert deze installatiekopieën op te halen uit een privé Azure Container Registry-exemplaar (ACR) dat is verbonden met het cluster in plaats van dat deze worden opgehaald uit MAR. Als de installatiekopieën niet aanwezig zijn, haalt de persoonlijke ACR deze op uit MAR en dient deze via het privé-eindpunt, waardoor uitgaand verkeer van het cluster naar het openbare MAR-eindpunt niet meer nodig is.

De volgende opties worden ondersteund voor een privé-ACR met geïsoleerde netwerkclusters:

AKS-beheerde ACR : AKS maakt, beheert en afstemmen een ACR-resource in deze optie. U hoeft geen machtigingen toe te wijzen of de ACR te beheren. AKS beheert de cacheregels, private link en het privé-eindpunt dat wordt gebruikt in het geïsoleerde netwerkcluster. Een AKS-beheerde ACR volgt hetzelfde gedrag als andere resources (routetabel, Virtuele-machineschaalsets van Azure, enzovoort) in de infrastructuurresourcegroep. Als u het risico wilt voorkomen dat clusteronderdelen of nieuwe knooppuntbootstrap mislukken, moet u de ACR, de cacheregels of de systeeminstallatiekopieën ervan niet bijwerken of verwijderen. De door AKS beheerde ACR wordt continu afgestemd, zodat clusteronderdelen en nieuwe knooppunten werken zoals verwacht.

Notitie

Nadat u een geïsoleerd AKS-netwerkcluster hebt verwijderd, worden gerelateerde resources zoals de door AKS beheerde ACR, private link en het privé-eindpunt automatisch verwijderd.

Bring Your Own (BYO) ACR : voor de BYO ACR-optie moet u een ACR maken met een privékoppeling tussen de ACR-resource en het AKS-cluster. Zie Privé verbinding maken met een Azure-containerregister met behulp van Azure Private Link om te begrijpen hoe u een privé-eindpunt voor uw register configureert.

Notitie

Wanneer u het AKS-cluster verwijdert, worden de BYO ACR, private link en het privé-eindpunt niet automatisch verwijderd. Als u aangepaste afbeeldingen en cacheregels toevoegt aan de BYO ACR, blijven deze behouden na clusterafstemming, nadat u de functie hebt uitgeschakeld of nadat u het AKS-cluster hebt verwijderd.

Wanneer u een geïsoleerd AKS-netwerkcluster maakt, kunt u een van de volgende privéclustermodi kiezen:

- Op private link gebaseerde AKS-cluster : het besturingsvlak of de API-server bevindt zich in een door AKS beheerde Azure-resourcegroep en uw knooppuntgroep bevindt zich in uw resourcegroep. De server en de knooppuntgroep kunnen met elkaar communiceren via de Azure Private Link-service in het virtuele netwerk van de API-server en een privé-eindpunt dat wordt weergegeven op het subnet van uw AKS-cluster.

- API Server VNet-integratie (preview): een cluster dat is geconfigureerd met API Server VNet-integratie projecten het API-servereindpunt rechtstreeks in een gedelegeerd subnet in het virtuele netwerk waar AKS wordt geïmplementeerd. VNet-integratie van API Server maakt netwerkcommunicatie mogelijk tussen de API-server en de clusterknooppunten zonder een privékoppeling of tunnel.

Beperkingen

- Netwerkisolatieclusters worden ondersteund op AKS-clusters met Kubernetes versie 1.30 of hoger.

- Alleen

NodeImagekanaal van automatische upgrade voor installatiekopieën van knooppuntbesturingssysteem wordt ondersteund voor netwerkisolatieclusters - Windows-knooppuntgroepen worden momenteel niet ondersteund.

- De volgende AKS-clusterextensies worden nog niet ondersteund op geïsoleerde netwerkclusters:

Veelgestelde vragen

Wat is het verschil tussen een geïsoleerd netwerkcluster en Azure Firewall?

Een netwerkisolatiecluster vereist geen uitgaand verkeer buiten het VNet tijdens het opstartproces van het cluster. Een netwerkisolatiecluster heeft een uitgaand type als of none block. Als het uitgaande type is ingesteld op none, stelt AKS geen uitgaande verbindingen in voor het cluster, zodat de gebruiker deze zelf kan configureren. Als het uitgaande type is ingesteld op block, worden alle uitgaande verbindingen geblokkeerd.

Een firewall brengt doorgaans een barrière tot stand tussen een vertrouwd netwerk en een niet-vertrouwd netwerk, zoals internet. Azure Firewall kan bijvoorbeeld uitgaand HTTP- en HTTPS-verkeer beperken op basis van de FQDN-naam van de bestemming, zodat u nauwkeurig uitgaand verkeer kunt beheren, maar tegelijkertijd kunt u toegang bieden tot de FQDN's die de uitgaande afhankelijkheden van een AKS-cluster omvatten (iets dat NSG's niet kunnen doen). U kunt bijvoorbeeld het uitgaande type van het cluster instellen om uitgaand verkeer via de firewall af te userDefinedRouting dwingen en vervolgens FQDN-beperkingen voor uitgaand verkeer te configureren.

Kortom, terwijl Azure Firewall kan worden gebruikt om uitgaande beperkingen voor clusters met uitgaande aanvragen te definiëren, gaan geïsoleerde netwerkclusters verder op een standaardpostuur door de uitgaande aanvragen helemaal te elimineren of te blokkeren.

Moet ik toegestane eindpunten instellen voor het geïsoleerde netwerkcluster?

Voor de fasen voor het maken en opstarten van clusters is geen uitgaand verkeer van het geïsoleerde netwerkcluster vereist. Installatiekopieën die vereist zijn voor AKS-onderdelen en -invoegtoepassingen worden opgehaald uit de persoonlijke ACR die is verbonden met het cluster in plaats van uit Microsoft-artefactregister (MAR) te halen via openbare eindpunten.

Als u na het instellen van een geïsoleerd netwerkcluster functies of invoegtoepassingen wilt inschakelen die uitgaande aanvragen naar hun service-eindpunten moeten indienen, kunnen privé-eindpunten worden ingesteld op de services die worden mogelijk gemaakt door Azure Private Link.

Kan ik pakketten handmatig upgraden om de installatiekopieën van de knooppuntgroep te upgraden?

Handmatig upgraden van pakketten op basis van uitgaand verkeer naar pakketopslagplaatsen wordt niet ondersteund. In plaats daarvan kunt u de installatiekopieën van het knooppuntbesturingssysteem automatisch upgraden. Alleen NodeImage het knooppuntkanaal voor automatisch upgraden van knooppunten wordt ondersteund voor netwerk-geïsoleerde clusters.

Volgende stappen

Azure Kubernetes Service