Beveiligingsconcepten in AKS ingeschakeld door Azure Arc

Van toepassing op: AKS in Azure Local 22H2, AKS op Windows Server

Beveiliging in AKS die door Azure Arc is ingeschakeld, omvat het beveiligen van de infrastructuur en de toepassingen die worden uitgevoerd op het Kubernetes-cluster. AKS ingeschakeld door Arc ondersteunt hybride implementatieopties voor Azure Kubernetes Service (AKS). In dit artikel worden de beveiligingsmaatregelen en de ingebouwde beveiligingsfuncties beschreven die worden gebruikt om de infrastructuur en de toepassingen op Kubernetes-clusters te beveiligen.

Beveiligingsinfrastructuur

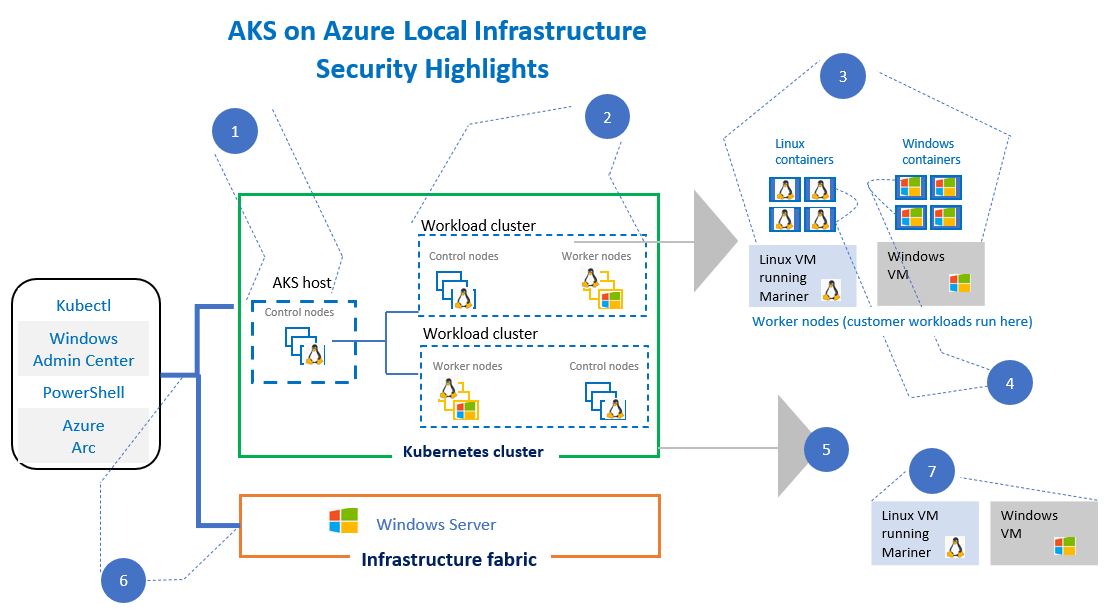

AKS ingeschakeld door Arc past verschillende beveiligingsmaatregelen toe om de infrastructuur te beveiligen. In het volgende diagram ziet u de volgende metingen:

In de volgende tabel worden de beveiligingsbeveiligingsaspecten van AKS op Azure Local beschreven die in het vorige diagram worden weergegeven. Zie Clusters en workloads voor conceptuele achtergrondinformatie over de infrastructuur voor een AKS-implementatie.

| Beveiligingsaspect | Beschrijving |

|---|---|

| 1 | Omdat de AKS-host toegang heeft tot alle workloadclusters (doelclusters), kan dit cluster een single point of compromise zijn. De toegang tot de AKS-host wordt echter zorgvuldig beheerd omdat het doel van het beheercluster beperkt is tot het inrichten van workloadclusters en het verzamelen van metrische gegevens van geaggregeerde clusters. |

| 2 | Om de implementatiekosten en complexiteit te verminderen, delen workloadclusters de onderliggende Windows Server. Afhankelijk van de beveiligingsbehoeften kunnen beheerders er echter voor kiezen om een workloadcluster te implementeren op een toegewezen Windows Server. Wanneer workloadclusters de onderliggende Windows Server delen, wordt elk cluster geïmplementeerd als een virtuele machine, wat zorgt voor sterke isolatiegaranties tussen de workloadclusters. |

| 3 | Workloads van klanten worden geïmplementeerd als containers en delen dezelfde virtuele machine. De containers zijn proces-geïsoleerd van elkaar, wat een zwakkere vorm van isolatie is vergeleken met sterke isolatiegaranties die worden geboden door virtuele machines. |

| 4 | Containers communiceren met elkaar via een overlaynetwerk. Beheerders kunnen Calico-beleid configureren om regels voor netwerkisolatie tussen containers te definiëren. Calico-beleidsondersteuning voor AKS Arc is alleen voor Linux-containers en wordt ondersteund als zodanig. |

| 5 | Communicatie tussen ingebouwde Kubernetes-onderdelen van AKS op Azure Local, inclusief communicatie tussen de API-server en de containerhost, wordt versleuteld via certificaten. AKS biedt een out-of-the-box certificaatinrichting, verlenging en intrekking voor ingebouwde certificaten. |

| 6 | Communicatie met de API-server van Windows-clientcomputers wordt beveiligd met behulp van Microsoft Entra-referenties voor gebruikers. |

| 7 | Voor elke release biedt Microsoft de VHD's voor AKS-VM's in Azure Local en past ze de juiste beveiligingspatches toe wanneer dat nodig is. |

Toepassingsbeveiliging

In de volgende tabel worden de verschillende toepassingsbeveiligingsopties beschreven die beschikbaar zijn in AKS waarvoor Arc is ingeschakeld:

Notitie

U hebt de mogelijkheid om de opensource-toepassingsbeveiligingsopties te gebruiken die beschikbaar zijn in het opensource-ecosysteem dat u kiest.

| Optie | Beschrijving |

|---|---|

| Beveiliging bouwen | Het doel voor het beveiligen van builds is om te voorkomen dat beveiligingsproblemen worden geïntroduceerd in de toepassingscode of in de containerinstallatiekopieën wanneer de installatiekopieën worden gegenereerd. Integratie met Azure GitOps van Kubernetes, dat is ingeschakeld voor Azure Arc, helpt bij analyse en observatie, wat ontwikkelaars de mogelijkheid biedt om beveiligingsproblemen op te lossen. Zie Configuraties implementeren met Behulp van GitOps in een Kubernetes-cluster met Azure Arc voor meer informatie. |

| Containerregisterbeveiliging | Het doel voor containerregisterbeveiliging is ervoor te zorgen dat beveiligingsproblemen niet worden geïntroduceerd bij het uploaden van containerinstallatiekopieën naar het register, terwijl de installatiekopieën in het register worden opgeslagen en tijdens het downloaden van installatiekopieën uit het register. AKS raadt het gebruik van Azure Container Registry aan. Azure Container Registry wordt geleverd met scannen op beveiligingsproblemen en andere beveiligingsfuncties. Zie de documentatie van Azure Container Registry voor meer informatie. |

| Microsoft Entra-identiteiten voor Windows-workloads met gMSA voor containers | Windows-containerworkloads kunnen de identiteit van de containerhost overnemen en deze gebruiken voor verificatie. Met de nieuwe verbeteringen hoeft de containerhost niet lid te zijn van een domein. Zie gMSA-integratie voor Windows-workloads voor meer informatie. |

Ingebouwde beveiligingsfuncties

In deze sectie worden de ingebouwde beveiligingsfuncties beschreven die momenteel beschikbaar zijn in AKS waarvoor Azure Arc is ingeschakeld:

| Beveiligingsdoelstelling | Functie |

|---|---|

| Toegang tot API-server beveiligen. | Ondersteuning voor eenmalige aanmelding van Active Directory voor PowerShell- en Windows Admin Center-clients. Deze functie is momenteel alleen ingeschakeld voor workloadclusters. |

| Zorg ervoor dat alle communicatie tussen ingebouwde Kubernetes-onderdelen van het besturingsvlak veilig is. Dit omvat het controleren of de communicatie tussen de API-server en het workloadcluster ook veilig is. | Zero touch ingebouwde certificaatoplossing voor het inrichten, vernieuwen en intrekken van certificaten. Zie Communicatie met certificaten beveiligen voor meer informatie. |

| Versleutelingssleutels van het Kubernetes-geheime archief (etcd) roteren met behulp van de KMS-invoegtoepassing (Key Management Server). | Invoegtoepassing voor het integreren en organiseren van sleutelrotatie met de opgegeven KMS-provider. Zie Geheimen voor versleutelen enzovoort voor meer informatie. |

| Realtime bedreigingsbewaking voor containers die workloads voor zowel Windows- als Linux-containers ondersteunen. | Integratie met Azure Defender voor Kubernetes die is verbonden met Azure Arc, dat wordt aangeboden als openbare preview-functie totdat de GA-release van Kubernetes-bedreigingsdetectie voor Kubernetes is verbonden met Azure Arc. Zie Kubernetes-clusters met Azure Arc beveiligen voor meer informatie. |

| Microsoft Entra-identiteit voor Windows-workloads. | Gebruik gMSA-integratie voor Windows-workloads om de Microsoft Entra-identiteit te configureren. |

| Ondersteuning voor Calico-beleid voor het beveiligen van verkeer tussen pods | Containers communiceren met elkaar via een overlaynetwerk. Beheerders kunnen Calico-beleid configureren om regels voor netwerkisolatie tussen containers te definiëren. Calico-beleidsondersteuning voor AKS Arc is alleen voor Linux-containers en wordt ondersteund als zodanig. |

Volgende stappen

In dit onderwerp hebt u geleerd over de concepten voor het beveiligen van AKS die zijn ingeschakeld door Azure Arc en over het beveiligen van toepassingen op Kubernetes-clusters.