Aanvullende configuratie en scripts voor AKS Edge Essentials

Dit artikel bevat alternatieve manieren om verbinding te maken met Azure Arc, die van toepassing kunnen zijn op clusters die zijn verbonden via een proxy.

Een AKS Edge Essentials-cluster verbinden met Arc met behulp van een proxy

Vereisten

- Een Azure-abonnement met de rol Eigenaar of een combinatie van de rollen Inzender en Beheerder voor gebruikerstoegang. U kunt uw toegangsniveau controleren door naar uw abonnement te navigeren, toegangsbeheer (IAM) aan de linkerkant van Azure Portal te selecteren en vervolgens Mijn toegang weergeven te selecteren. Lees de Documentatie van Azure Resource Manager voor meer informatie over het beheren van resourcegroepen.

- Schakel alle vereiste resourceproviders in het Azure-abonnement in, zoals Microsoft.HybridCompute, Microsoft.GuestConfiguration, Microsoft.HybridConnectivity, Microsoft.Kubernetes en Microsoft.KubernetesConfiguration.

- Maak en controleer een resourcegroep voor AKS Edge Essentials Azure-resources.

Notitie

U moet de rol Inzender hebben om de resources in de resourcegroep te kunnen verwijderen. Opdrachten om de verbinding met Arc te verbreken mislukken zonder deze roltoewijzing.

Stap 1: uw cluster configureren voor Azure-connectiviteit

Download de Azure/AKS-Edge GitHub-opslagplaats als u dit nog niet eerder hebt gedaan. Ga naar het tabblad Code en klik op de knop Zip downloaden om de opslagplaats als een .zip-bestand te downloaden. Pak het .zip-bestand uit naar een lokale map.

Geef details op van uw Azure-abonnement in het aide-userconfig.json-bestand onder de

Azuresectie, zoals beschreven in de volgende tabel. Als u verbinding wilt maken met Azure met kubernetes met Azure Arc, hebt u een service-principal nodig die op rollen gebaseerde toegang biedt tot resources in Azure. Als u de id en het wachtwoord van de service-principal al hebt, kunt u alle velden in het aide-userconfig.json-bestand bijwerken. Als u geen service-principal hebt, kunt u een naam opgeven en het script in de volgende stap maakt er een en vult deAuthsectie voor u in.Kenmerk Waardetype Beschrijving Azure.ClusterNametekenreeks Geef een naam op voor uw cluster. Is standaard hostname_clusterde naam die wordt gebruikt.Azure.Locationtekenreeks De locatie van uw resourcegroep. Kies de locatie die zich het dichtst bij uw implementatie bevindt. Azure.SubscriptionNametekenreeks De naam van uw abonnement. Azure.SubscriptionIdGUID Uw abonnement-id. Selecteer in Azure Portal het abonnement dat u gebruikt en kopieer/plak de tekenreeks voor de abonnements-id in de JSON. Azure.TenantIdGUID Uw tenant-id. Zoek in De Azure-portal naar Azure Active Directory. Hiermee gaat u naar de pagina Standaardmap . Hier kunt u de tekenreeks voor de tenant-id kopiëren/plakken in het JSON-bestand. Azure.ResourceGroupNametekenreeks De naam van de Azure-resourcegroep voor het hosten van uw Azure-resources voor AKS Edge Essentials. U kunt een bestaande resourcegroep gebruiken of als u een nieuwe naam toevoegt, maakt het systeem er een voor u. Azure.ServicePrincipalNametekenreeks Azure-service-principalnaam. Azure.Auth.ServicePrincipalIdGUID De AppID van de Azure-service-principal die moet worden gebruikt als referenties. AKS Edge Essentials gebruikt deze service-principal om uw cluster te verbinden met Arc. U kunt een bestaande service-principal gebruiken of als u een nieuwe naam toevoegt, wordt er in de volgende stap een voor u gemaakt. Azure.Auth.Passwordtekenreeks Het wachtwoord (in duidelijke tekst) voor de Azure-service-principal die moet worden gebruikt als referenties. AksEdgeConfigFiletekenreeks De bestandsnaam voor de AKS Edge Essentials-configuratie ( aksedge-config.json). HetAksEdgeAzureSetup.ps1script werkt deArcsectie van dit JSON-bestand bij met de vereiste informatie.Notitie

Deze procedure moet slechts eenmaal per Azure-abonnement worden uitgevoerd en hoeft niet te worden herhaald voor elk Kubernetes-cluster.

Voer het AksEdgePrompt.cmd-bestand uit of dubbelklik erop om een PowerShell-venster met verhoogde bevoegdheid te openen met de vereiste modules die zijn geladen. Een overzicht van de pc-informatie en de geïnstalleerde softwareversies wordt weergegeven.

Voer het script AksEdgeAzureSetup.ps1 uit in de map tools\scripts\AksEdgeAzureSetup . Met dit script wordt u gevraagd u aan te melden met uw referenties voor het instellen van uw Azure-abonnement:

# prompts for interactive login for service principal creation with Contributor role at resource group level ..\tools\scripts\AksEdgeAzureSetup\AksEdgeAzureSetup.ps1 .\aide-userconfig.json -spContributorRole # (or) alternative option # Prompts for interactive login for service principal creation with minimal privileges ..\tools\scripts\AksEdgeAzureSetup\AksEdgeAzureSetup.ps1 .\aide-userconfig.jsonZorg ervoor dat de referenties geldig zijn met behulp van het script AksEdgeAzureSetup-Test.ps1 . Dit script meldt zich aan bij Azure met behulp van de nieuwe referenties van de service-principal en controleert de status van Azure-resources:

# Test the credentials ..\tools\scripts\AksEdgeAzureSetup\AksEdgeAzureSetup-Test.ps1 .\aide-userconfig.json

Stap 2: uw cluster verbinden met Azure

Laad de JSON-configuratie in AksEdgeShell met behulp van

Read-AideUserConfigen controleer of de waarden zijn bijgewerkt met behulp vanGet-AideUserConfig. U kunt ook AksEdgePrompt.cmd opnieuw openen om de bijgewerkte JSON-configuratie te gebruiken:Read-AideUserConfig Get-AideUserConfigBelangrijk

Telkens wanneer u aide-userconfig.json wijzigt, voert u deze uit

Read-AideUserConfigom AksEdgePrompt.cmd opnieuw te laden of te sluiten en opnieuw te openen.Voer

Initialize-AideArcuit. Hiermee installeert u Azure CLI (indien nog niet geïnstalleerd), meldt u zich aan bij Azure met de opgegeven referenties en valideert u de Azure-configuratie (resourceproviders en de status van de resourcegroep):Initialize-AideArcVoer

Connect-AideArcdeze opdracht uit om de hostmachine te installeren en te verbinden met de server met Arc en om het bestaande cluster te verbinden met Kubernetes met Arc:# Connect Arc-enabled server and Arc-enabled Kubernetes Connect-AideArcU kunt ze ook afzonderlijk verbinden met behulp van servers met

Connect-AideArcServerArc enConnect-AideArcKuberneteskubernetes met Arc:# Connect Arc-enabled server Connect-AideArcServer # Connect Arc-enabled Kubernetes Connect-AideArcKubernetesNotitie

Deze stap kan maximaal 10 minuten duren en PowerShell is mogelijk vastgelopen bij het tot stand brengen van Azure Connected Kubernetes voor

your cluster name'. De PowerShell-opdracht voert uitTrueen keert terug naar de prompt wanneer het proces is voltooid. Een bearer-token wordt opgeslagen in servicetoken.txt in de map hulpprogramma's.

Stap 3: uw cluster weergeven in Azure

Selecteer in het linkerdeelvenster de blade Naamruimten onder Kubernetes-resources (preview):a1>

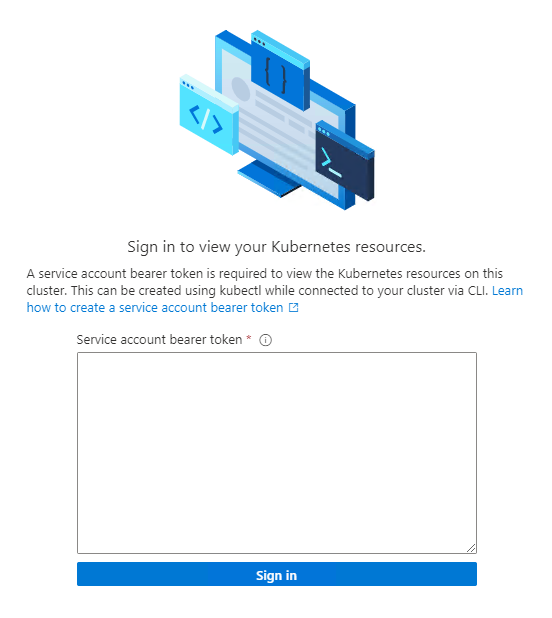

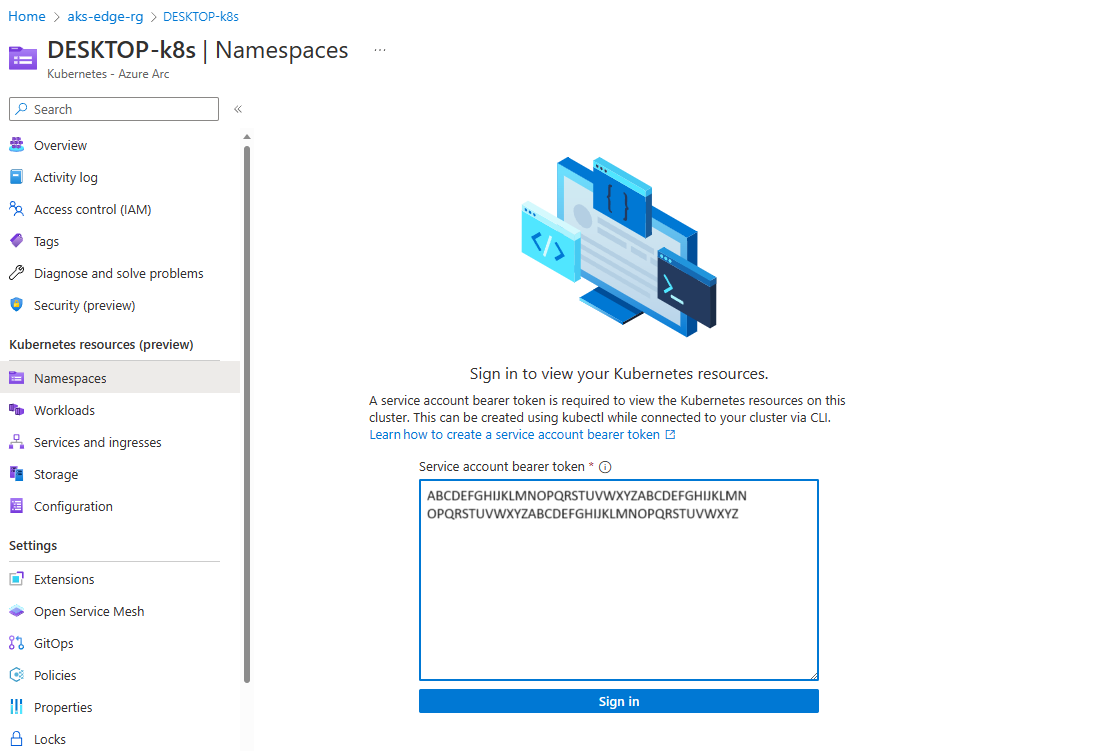

Als u uw Kubernetes-resources wilt weergeven, hebt u een Bearer-token nodig:

Voer in uw PowerShell-venster de volledige tekenreeks uit

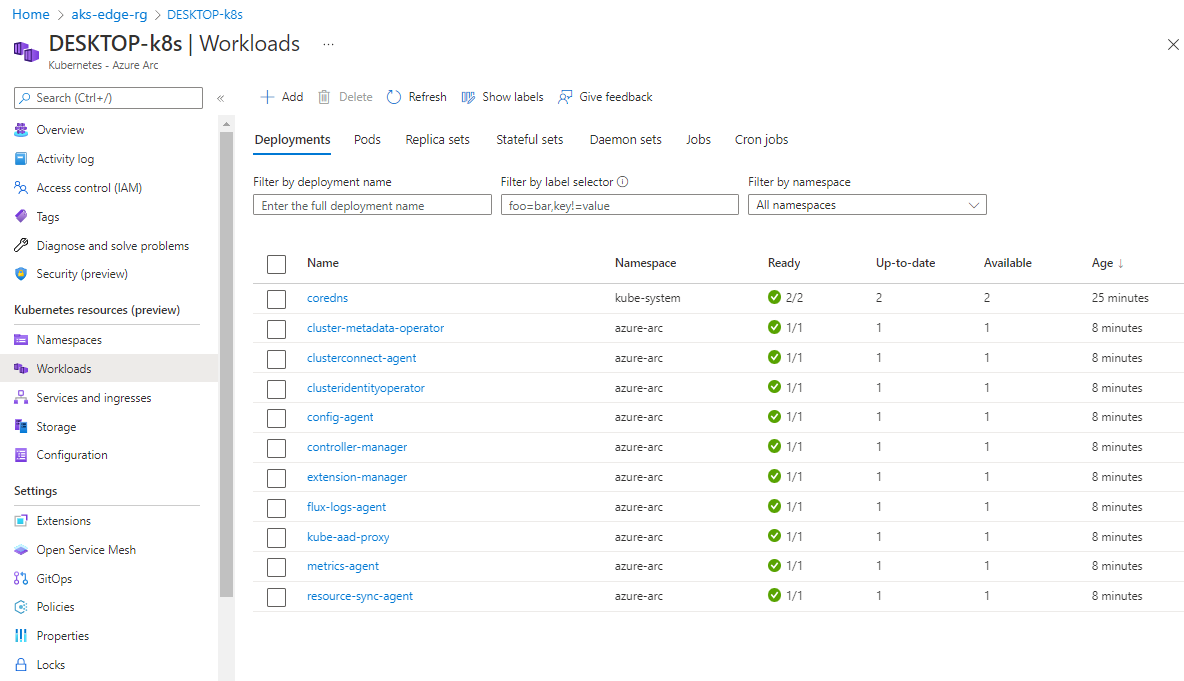

Get-AksEdgeManagedServiceToken, kopieer de volledige tekenreeks en plak deze in Azure Portal:U kunt nu resources in uw cluster bekijken. In de volgende afbeelding ziet u de blade Workloads , waarbij hetzelfde wordt weergegeven als

kubectl get pods --all-namespaces:

Verbinding verbreken tussen AKS Edge Essentials-cluster en Arc wanneer u een proxy gebruikt

Voer Disconnect-AideArc deze opdracht uit om de verbinding met de Server met Arc en Kubernetes met Arc te verbreken:

# Disconnect Arc-enabled server and Arc-enabled Kubernetes

Disconnect-AideArc

U kunt ze ook afzonderlijk loskoppelen met behulp van servers met Connect-AideArcServer Arc en Connect-AideArcKubernetes voor Kubernetes met Arc:

# Disconnect Arc-enabled server

Disconnect-AideArcServer

# Disconnect Arc-enabled Kubernetes

Disconnect-AideArcKubernetes

Hostcomputer verbinden met Arc

U kunt de hostcomputer verbinden met behulp van servers met

Connect-AideArcServerArc:# Connect Arc-enabled server Connect-AideArcServerAls u de hostcomputer wilt loskoppelen van Arc, gebruikt

Disconnect-AideArcServeru deze voor servers met Arc:# Disconnect Arc-enabled server Disconnect-AideArcServerU kunt de Arc for Server-agent ook verwijderen door de stappen hier uit te voeren. Voor een volledige opschoonbewerking via Azure Portal verwijdert u de service-principal en resourcegroep die u voor dit voorbeeld hebt gemaakt.