Toegang tot on-premises resources vanuit het beheerde netwerk van Azure AI Foundry (preview)

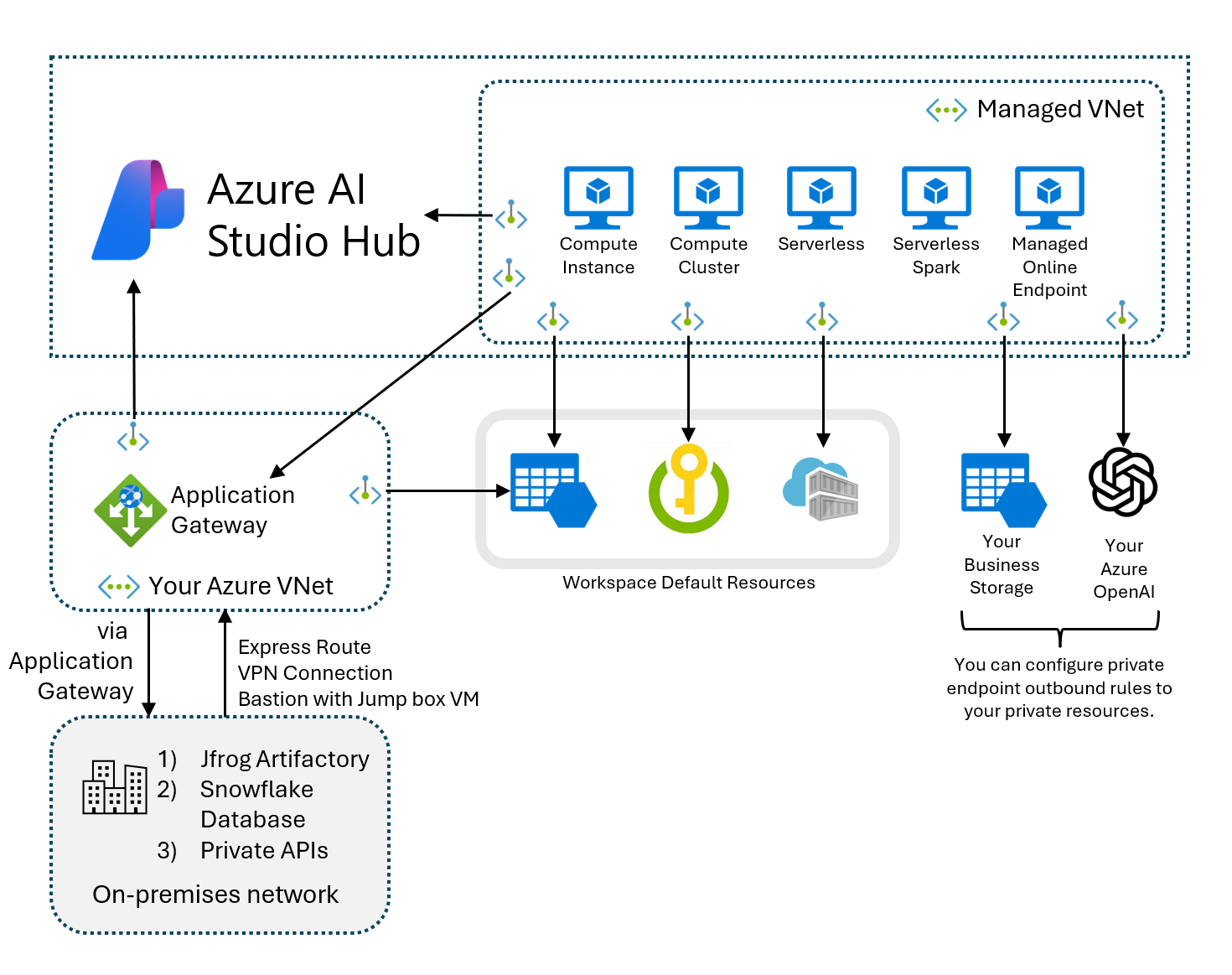

Als u toegang wilt krijgen tot uw niet-Azure-resources in een ander virtueel netwerk of zich volledig on-premises wilt bevinden vanuit het beheerde virtuele netwerk van Azure AI Foundry, moet er een Application Gateway worden geconfigureerd. Via deze Application Gateway kan volledige end-to-end-toegang worden geconfigureerd voor uw resources.

Azure-toepassing Gateway is een load balancer die routeringsbeslissingen neemt op basis van de URL van een HTTPS-aanvraag. Azure Machine Learning ondersteunt het gebruik van een toepassingsgateway om veilig te communiceren met niet-Azure-resources. Zie Wat is Azure-toepassing Gateway voor meer informatie over Application Gateway.

Als u toegang wilt krijgen tot on-premises of aangepaste virtuele netwerkresources vanuit het beheerde virtuele netwerk, configureert u een Application Gateway in uw virtuele Azure-netwerk. De toepassingsgateway wordt gebruikt voor binnenkomende toegang tot de hub van de Azure AI Foundry-portal. Zodra dit is geconfigureerd, maakt u vervolgens een privé-eindpunt van het beheerde virtuele netwerk van de Azure AI Foundry-hub naar de Application Gateway. Met het privé-eindpunt wordt het volledige end-to-end-pad beveiligd en niet gerouteerd via internet.

Vereisten

- Lees het artikel Hoe een toepassingsgateway werkt om te begrijpen hoe application gateway de verbinding met uw niet-Azure-resources kan beveiligen.

- Stel het beheerde virtuele netwerk van uw Azure AI Foundry-hub in en selecteer uw isolatiemodus, internet uitgaand toestaan of Alleen goedgekeurd uitgaand toestaan. Zie Isolatie van beheerde virtuele netwerken voor meer informatie.

- Haal het privé-HTTP(S)-eindpunt van de resource op om toegang te krijgen.

Ondersteunde resources

Application Gateway ondersteunt elke back-enddoelresource die gebruikmaakt van het HTTP- of HTTPS-protocol. Verbindingen met de volgende resources vanuit het beheerde virtuele netwerk worden geverifieerd:

- Jfrog Artifactory

- Snowflake-database

- Privé-API's

Azure-toepassing-gateway configureren

Volg de quickstart: Webverkeer omleiden met behulp van de portal. Als u uw Application Gateway correct wilt instellen voor gebruik met Azure Machine Learning, gebruikt u de volgende richtlijnen bij het maken van de Application Gateway:

Op het tabblad Basisbeginselen :

- Zorg ervoor dat uw Toepassingsgateway zich in dezelfde regio bevindt als het geselecteerde Virtuele Azure-netwerk.

- Azure AI Foundry ondersteunt alleen IPv4 voor Application Gateway.

- Selecteer met uw Virtuele Azure-netwerk één toegewezen subnet voor uw Toepassingsgateway. Er kunnen geen andere resources worden geïmplementeerd in dit subnet.

Op het tabblad Front-ends biedt Application Gateway geen ondersteuning voor privé-Front-end-IP-adres, zodat openbare IP-adressen moeten worden geselecteerd of een nieuw ip-adres moet worden gemaakt. Privé-IP-adressen voor de resources waarmee de gateway verbinding maakt, kunnen worden toegevoegd binnen het bereik van het subnet dat u hebt geselecteerd op het tabblad Basisinformatie.

Op het tabblad Back-ends kunt u uw back-enddoel toevoegen aan een back-endpool. U kunt uw back-enddoelen beheren door verschillende back-endpools te maken. Aanvraagroutering is gebaseerd op de pools. U kunt back-enddoelen toevoegen, zoals een Snowflake-database.

Op het tabblad Configuratie configureert u hoe aanvragen worden ontvangen met de front-end-IP's en doorgestuurd naar de back-end.

In de sectie Listener :

- U kunt een listener maken met een HTTP- of HTTPS-protocol en de poort opgeven waarnaar u wilt luisteren. Als u twee listeners wilt laten luisteren op hetzelfde front-end-IP-adres en routering naar verschillende back-endpools, moet u verschillende poorten kiezen. Binnenkomende aanvragen worden gedifferentieerd op basis van poorten.

- Als u end-to-end TLS-versleuteling wilt, selecteert u HTTPS-listener en uploadt u uw eigen certificaat voor Application Gateway om de aanvraag te ontsleutelen die is ontvangen door listener. Zie End-to-End TLS inschakelen op Azure-toepassing Gateway voor meer informatie.

- Als u een volledig privé back-enddoel zonder openbare netwerktoegang wilt, moet u geen listener instellen op het openbare front-end-IP-adres en de bijbehorende routeringsregel. Application Gateway stuurt alleen aanvragen door die listeners ontvangen op de specifieke poort. Als u per ongeluk geen openbare front-end-IP-listener wilt toevoegen, raadpleegt u Netwerkbeveiligingsregels om openbare netwerktoegang volledig te vergrendelen.

Als u het certificaat van de HTTPS- en back-endserver niet wilt gebruiken in de sectie Back-enddoelen , moet u het basiscertificaat (. CER) van de back-endserver. Zie End-to-End TLS-versleuteling configureren met behulp van de portal voor meer informatie over het configureren met een basiscertificaat.

Zodra de Application Gateway-resource is gemaakt, gaat u naar de nieuwe Application Gateway-resource in Azure Portal. Selecteer onder Instellingen de optie Private Link om een virtueel netwerk in te schakelen voor privétoegang tot de Application Gateway via een privé-eindpuntverbinding. De private link-configuratie wordt niet standaard gemaakt.

- Selecteer + Toevoegen om de Private Link-configuratie toe te voegen en gebruik vervolgens de volgende waarden om de configuratie te maken:

- Naam: Geef een naam op voor de configuratie van uw private link

- Private Link-subnet: Selecteer een subnet in uw virtuele netwerk.

- Front-end-IP-configuratie:

appGwPrivateFrontendIpIPv4

- Als u wilt controleren of de privékoppeling juist is ingesteld, gaat u naar het tabblad Privé-eindpuntverbindingen en selecteert u + Privé-eindpunt. Op het tabblad Resource moet de subresource Doel de naam van uw privé-Front-end-IP-configuratie zijn.

appGwPrivateFrontendIpIPv4Als er geen waarde wordt weergegeven in de doelsubresource, is de Application Gateway-listener niet juist geconfigureerd. Zie Private Link configureren in Application Gateway voor meer informatie over het instellen van private link voor Azure-toepassing gateway.

- Selecteer + Toevoegen om de Private Link-configuratie toe te voegen en gebruik vervolgens de volgende waarden om de configuratie te maken:

Privékoppeling configureren

Nu de front-end-IP- en back-endpools van uw Toepassingsgateway zijn gemaakt, kunt u nu het privé-eindpunt van het beheerde virtuele netwerk configureren naar uw Application Gateway. navigeer in Azure Portal naar het tabblad Netwerken van uw Azure AI Foundry-hub. Selecteer door de werkruimte beheerde uitgaande toegang en voeg door de gebruiker gedefinieerde uitgaande regels toe.

Selecteer in het formulier Uitgaande regels voor werkruimte het volgende om uw privé-eindpunt te maken:

- Regelnaam: Geef een naam op voor uw privé-eindpunt naar Application Gateway.

- Doeltype: privé-eindpunt

- Abonnement en resourcegroep: selecteer het abonnement en de resourcegroep waarin uw toepassingsgateway is geïmplementeerd

- Resourcetype:

Microsoft.Network/applicationGateways - Resourcenaam: de naam van uw Application Gateway-resource.

- Subresource:

appGwPrivateFrontendIpIPv4 - FQDN's: deze FQDN's zijn de aliassen die u wilt gebruiken in de Azure AI Foundry-portal. Ze worden omgezet in het privé-IP-adres van het beheerde privé-eindpunt dat gericht is op Application Gateway. U kunt meerdere FQDN's opnemen, afhankelijk van het aantal resources waarmee u verbinding wilt maken met application gateway.

Notitie

- Als u https-listener gebruikt met een certificaat dat is geüpload, moet u ervoor zorgen dat de FQDN-alias overeenkomt met de CN van het certificaat (Algemene naam) of SAN (alternatieve onderwerpnaam) anders mislukt de HTTPS-aanroep met SNI (Servernaamindicatie).

- De opgegeven FQDN's moeten ten minste drie labels in de naam hebben om de privé-DNS-zone van het privé-eindpunt voor Application Gateway correct te maken.

- Het veld FQDN's kan worden bewerkt nadat het privé-eindpunt is gemaakt via SDK of CLI. Het veld kan niet worden bewerkt in Azure Portal.

- Dynamische naamgeving van subresources wordt niet ondersteund voor de privé-front-end-IP-configuratie. De front-end-IP-naam moet zijn

appGwPrivateFrontendIpIPv4.

Configureren met behulp van Python SDK en Azure CLI

Als u een privé-eindpunt wilt maken voor Application Gateway met SDK, raadpleegt u Azure SDK voor Python.

Gebruik de az ml workspace outbound-rule set opdracht om een privé-eindpunt te maken voor Application Gateway met de Azure CLI. Stel indien nodig eigenschappen in voor uw configuratie. Zie Een beheerd netwerk configureren voor meer informatie.

Beperkingen

- Application Gateway ondersteunt alleen HTTP-eindpunten in de back-endpool. Er is geen ondersteuning voor niet-HTTP(s) netwerkverkeer. Zorg ervoor dat uw resources het HTTP(S)-protocol ondersteunen.

- Als u verbinding wilt maken met Snowflake met behulp van de Application Gateway, moet u uw eigen uitgaande FQDN-regels toevoegen om downloaden van pakketten/stuurprogramma's en OCSP-validatie in te schakelen.

- Het JDBC-stuurprogramma snowflake maakt gebruik van HTTPS-aanroepen, maar verschillende stuurprogramma's kunnen verschillende implementaties hebben. Controleer of uw resource het HTTP(S)-protocol gebruikt of niet.

- Zie veelgestelde vragen over Application Gateway voor meer informatie over beperkingen.

Fouten in Application Gateway

Voor fouten met betrekking tot de Application Gateway-verbinding met uw back-endbronnen volgt u de bestaande Application Gateway-documentatie op basis van de fouten die u ontvangt:

- Problemen met de back-endstatus oplossen in Application Gateway

- Fouten met ongeldige gateway oplossen in Application Gateway

- HTTP-antwoordcodes in Application Gateway

- Meer informatie over uitgeschakelde listeners