Instructies: Een referentie-entiteit maken

Belangrijk

Vanaf 20 september 2023 kunt u geen nieuwe Metrics Advisor-resources maken. De Metrics Advisor-service wordt op 1 oktober 2026 buiten gebruik gesteld.

Wanneer u een gegevensfeed onboardt, moet u een verificatietype selecteren. Sommige verificatietypen, zoals Azure SQL-verbindingsreeks en service-principal , hebben een referentie-entiteit nodig om referentiegerelateerde informatie op te slaan om uw referenties veilig te kunnen beheren. In dit artikel wordt uitgelegd hoe u een referentie-entiteit maakt voor verschillende referentietypen in Metrics Advisor.

Basisprocedure: Een referentie-entiteit maken

U kunt een referentie-entiteit maken om referentiegerelateerde informatie op te slaan en deze te gebruiken voor verificatie bij uw gegevensbronnen. U kunt de referentie-entiteit delen met anderen en hen in staat stellen verbinding te maken met uw gegevensbronnen zonder de echte referenties te delen. Deze kan worden gemaakt op het tabblad Gegevensfeed toevoegen of op het tabblad Referentieentiteit. Nadat u een referentie-entiteit voor een specifiek verificatietype hebt gemaakt, kunt u slechts één referentie-entiteit kiezen die u hebt gemaakt bij het toevoegen van nieuwe gegevensfeeds. Dit is handig wanneer u meerdere gegevensfeeds maakt. Hieronder ziet u de algemene procedure voor het maken en gebruiken van een referentieentiteit:

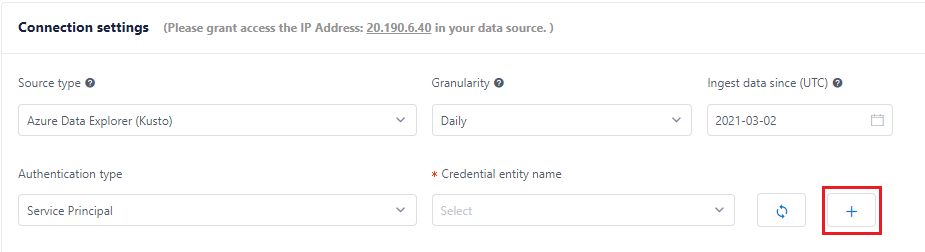

Selecteer +om een nieuwe referentie-entiteit te maken op het tabblad Gegevensfeed toevoegen (u kunt er ook een maken op het tabblad Referentieentiteitsfeed).

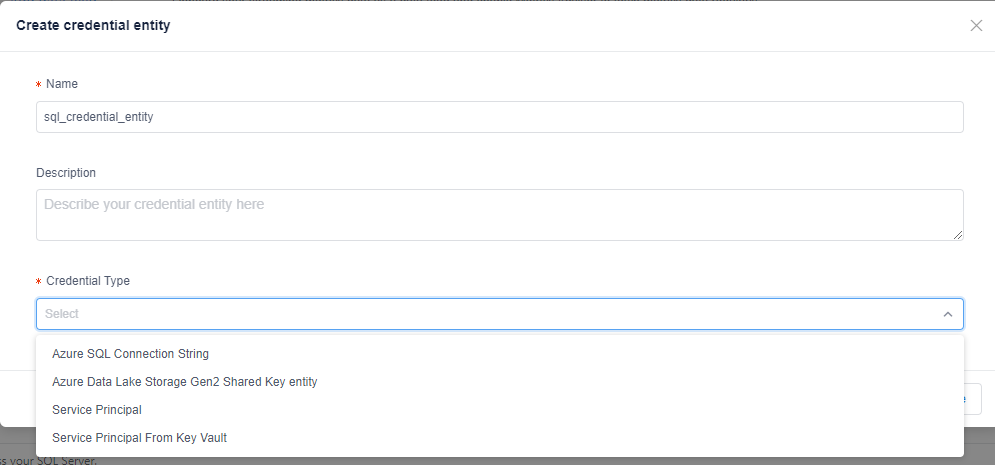

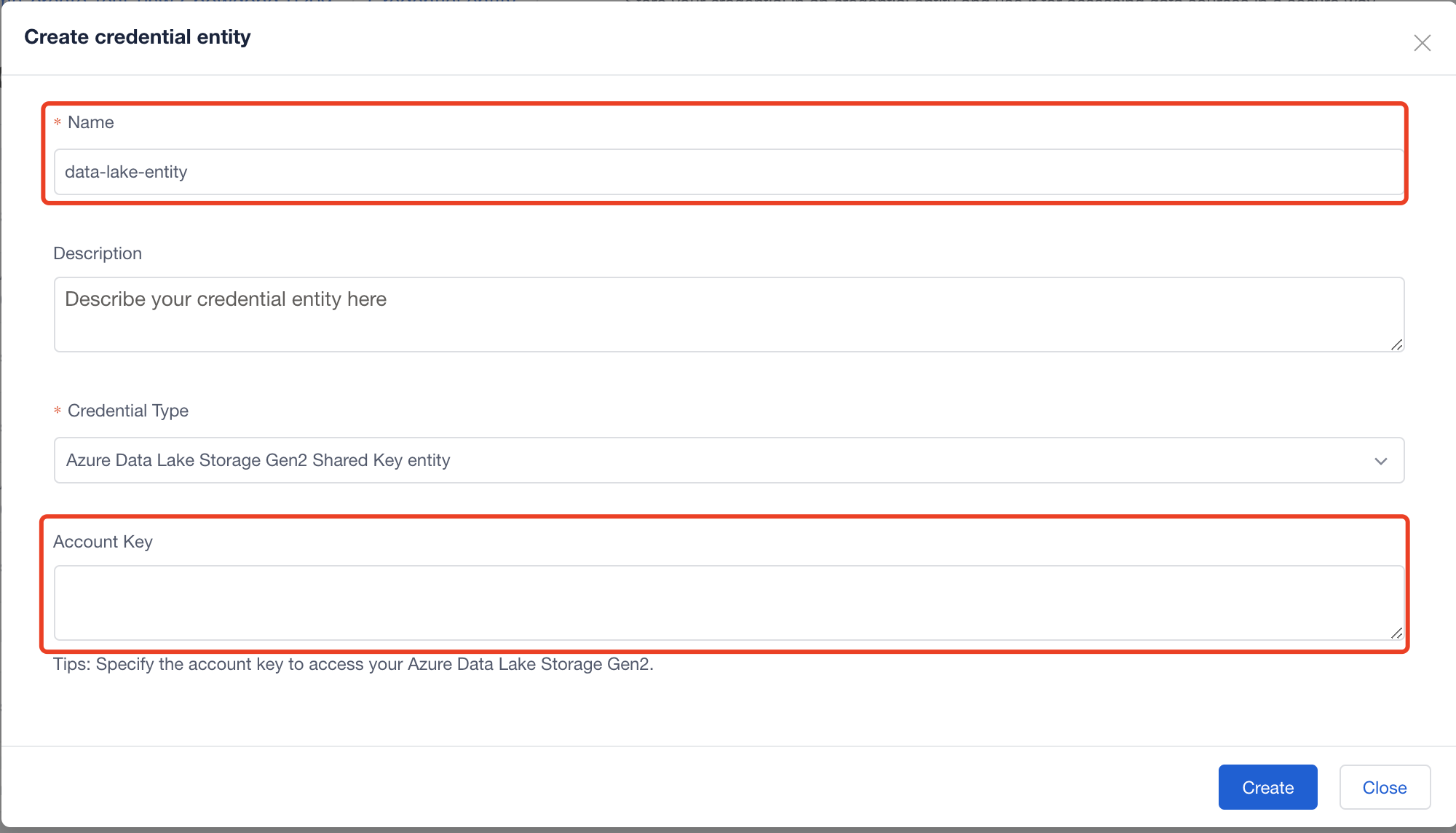

Stel de naam van de referentie-entiteit, beschrijving (indien nodig), referentietype (gelijk aan verificatietype) en andere instellingen in.

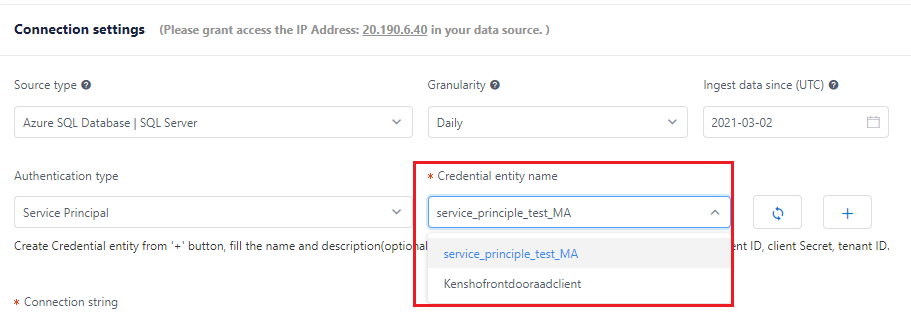

Nadat u een referentie-entiteit hebt gemaakt, kunt u deze kiezen bij het opgeven van het verificatietype.

Er zijn vier referentietypen in Metrics Advisor: Azure SQL-verbindingsreeks, Azure Data Lake Storage Gen2 Shared Key Entity, Service Principal, Service Principal vanuit Key Vault. Zie de volgende instructies voor verschillende instellingen voor referentietypen.

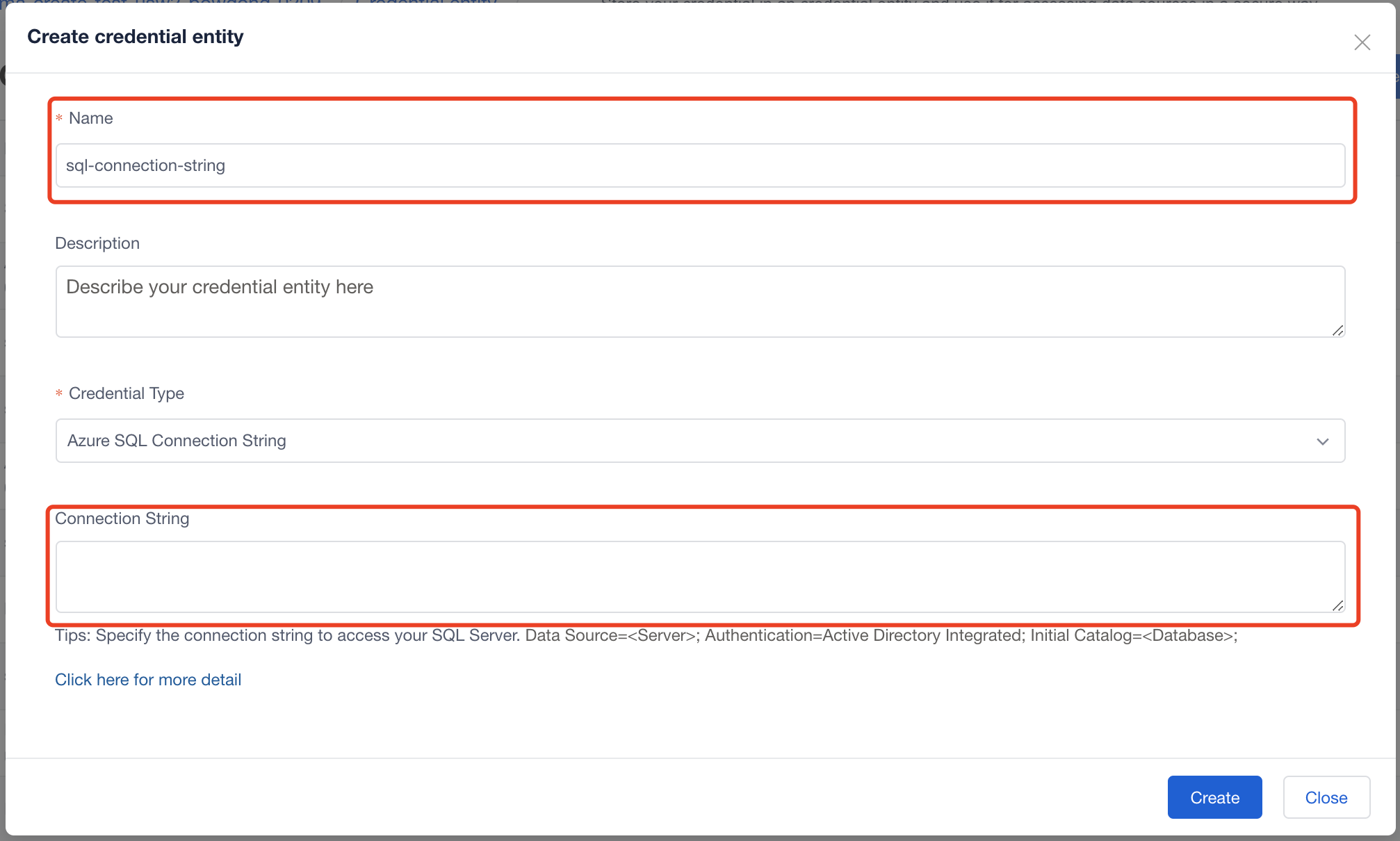

Azure SQL-verbindingsreeks

Stel de naam en verbindingsreeks in en selecteer vervolgens 'maken'.

Gedeelde sleutelentiteit van Azure Data Lake Storage Gen2

U moet de naam en accountsleutel instellen en vervolgens 'maken' selecteren. De accountsleutel is te vinden in de Azure Storage-accountresource (Azure Data Lake Storage Gen2) in de instelling Toegangssleutels .

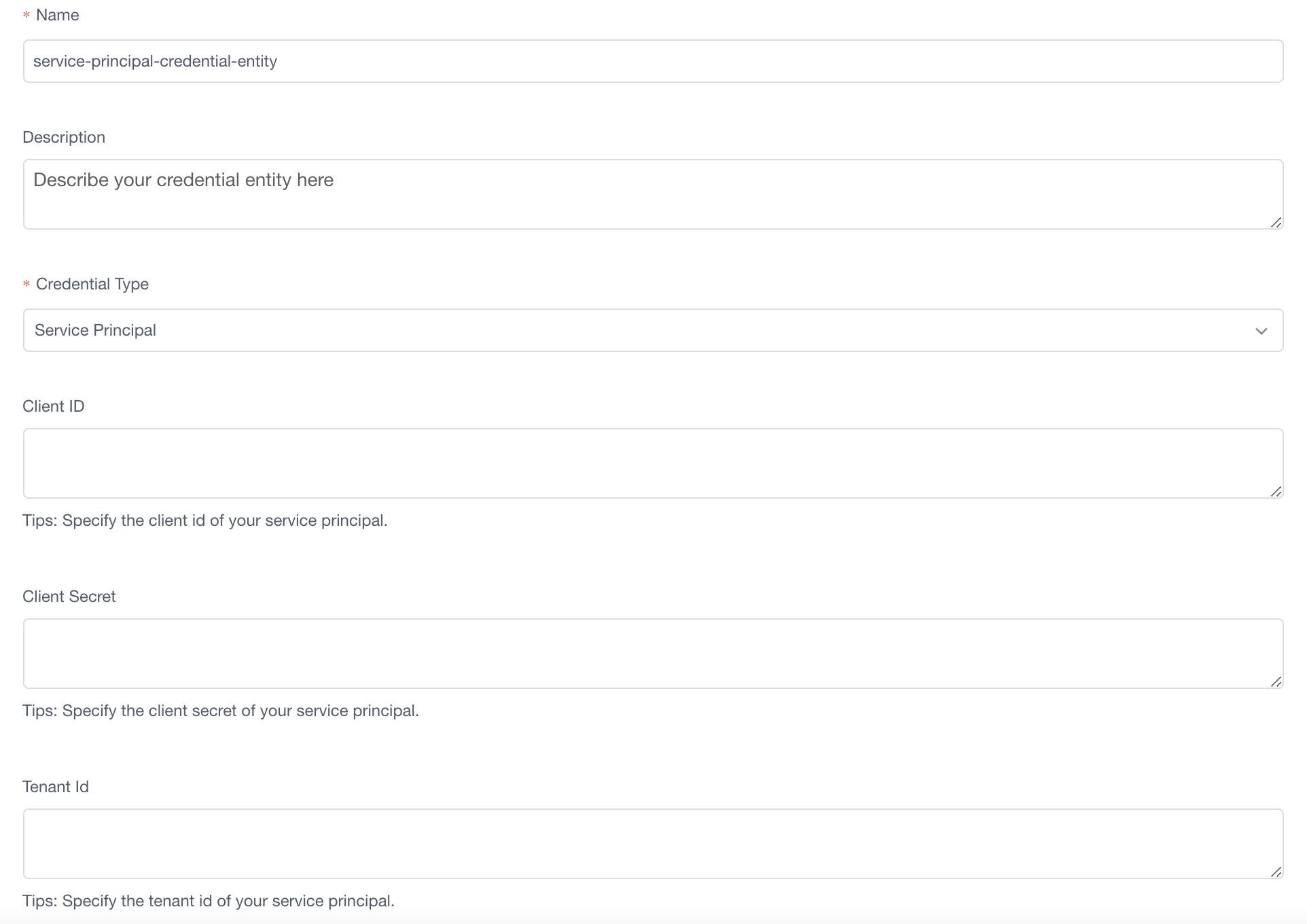

Service-principal

Als u een service-principal voor uw gegevensbron wilt maken, kunt u gedetailleerde instructies volgen in Verbinding maken met verschillende gegevensbronnen. Nadat u een service-principal hebt gemaakt, moet u de volgende configuraties in de referentie-entiteit invullen.

Naam: Stel een naam in voor de referentie-entiteit van uw service-principal.

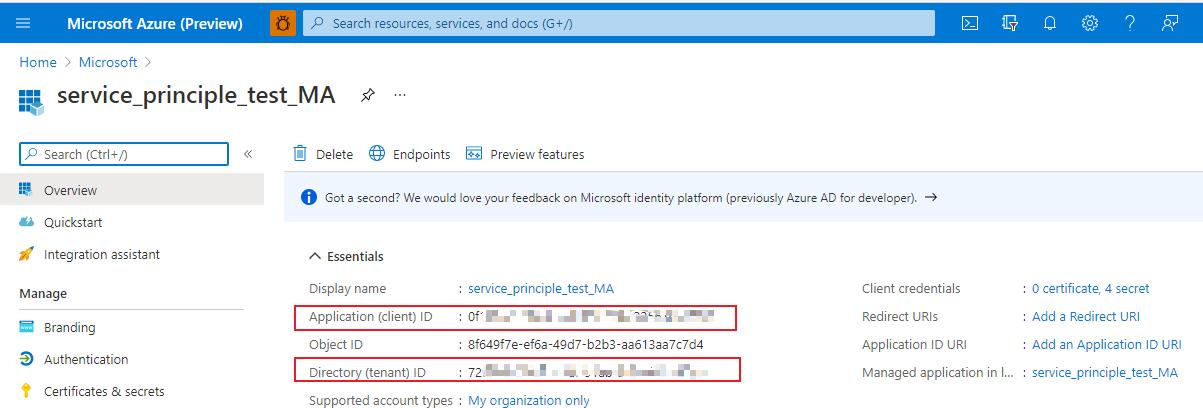

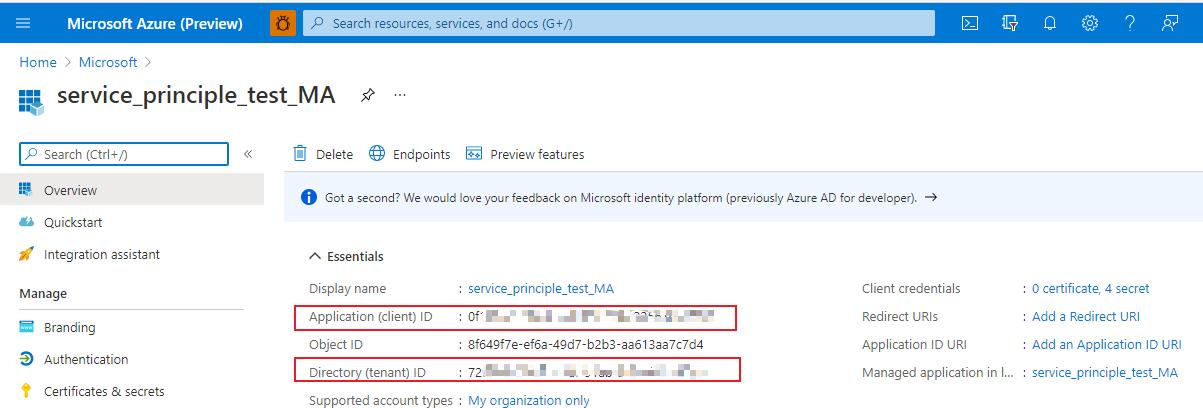

Tenant-id en client-id: nadat u een service-principal hebt gemaakt in Azure Portal, kunt u deze vinden en

Client IDin Overzicht vindenTenant ID.

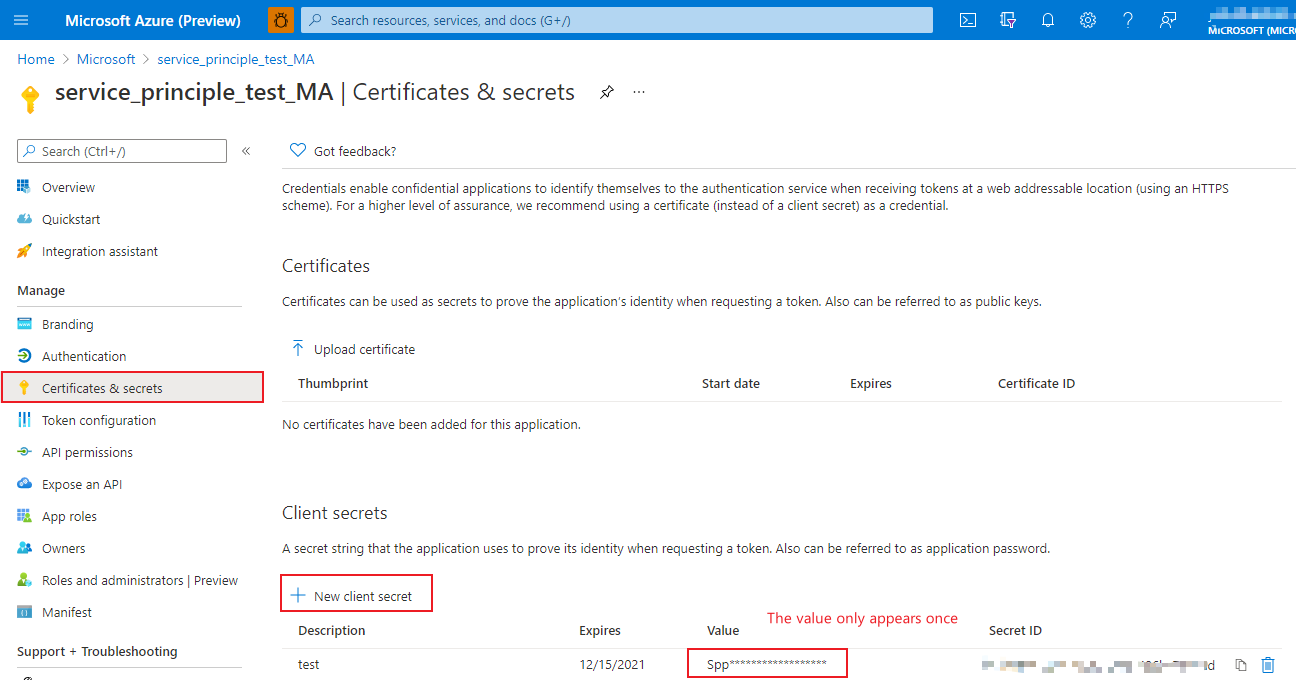

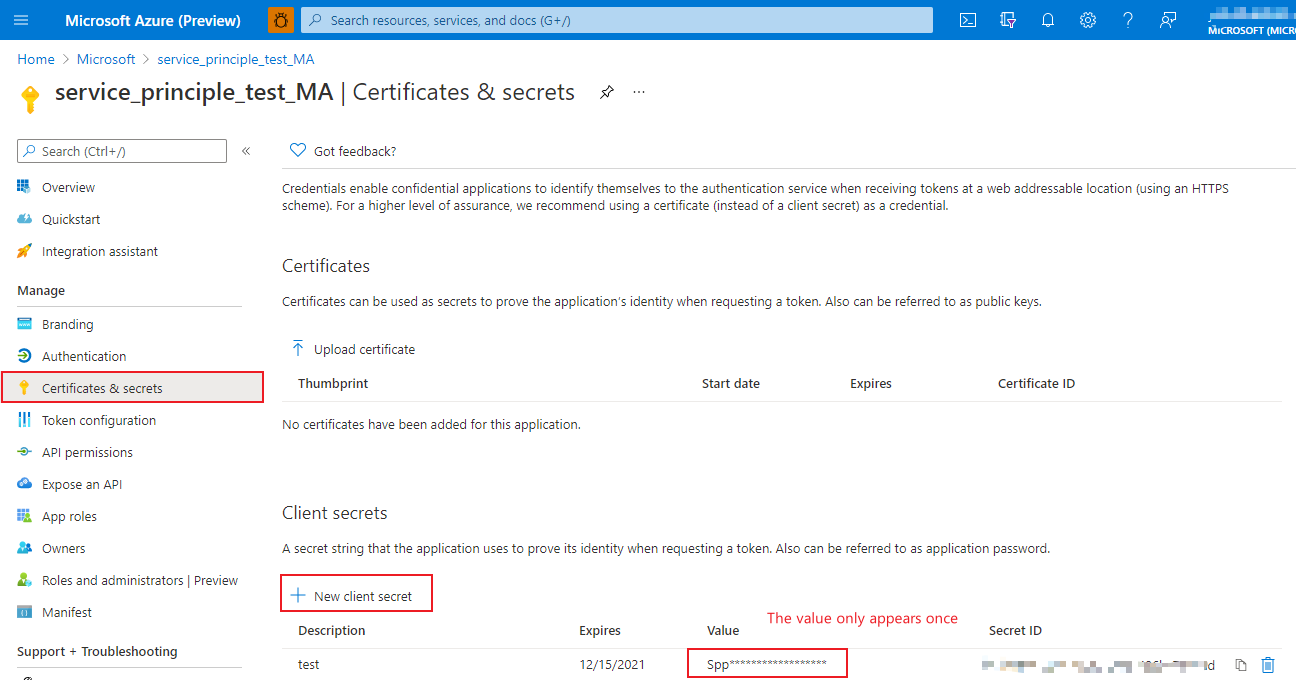

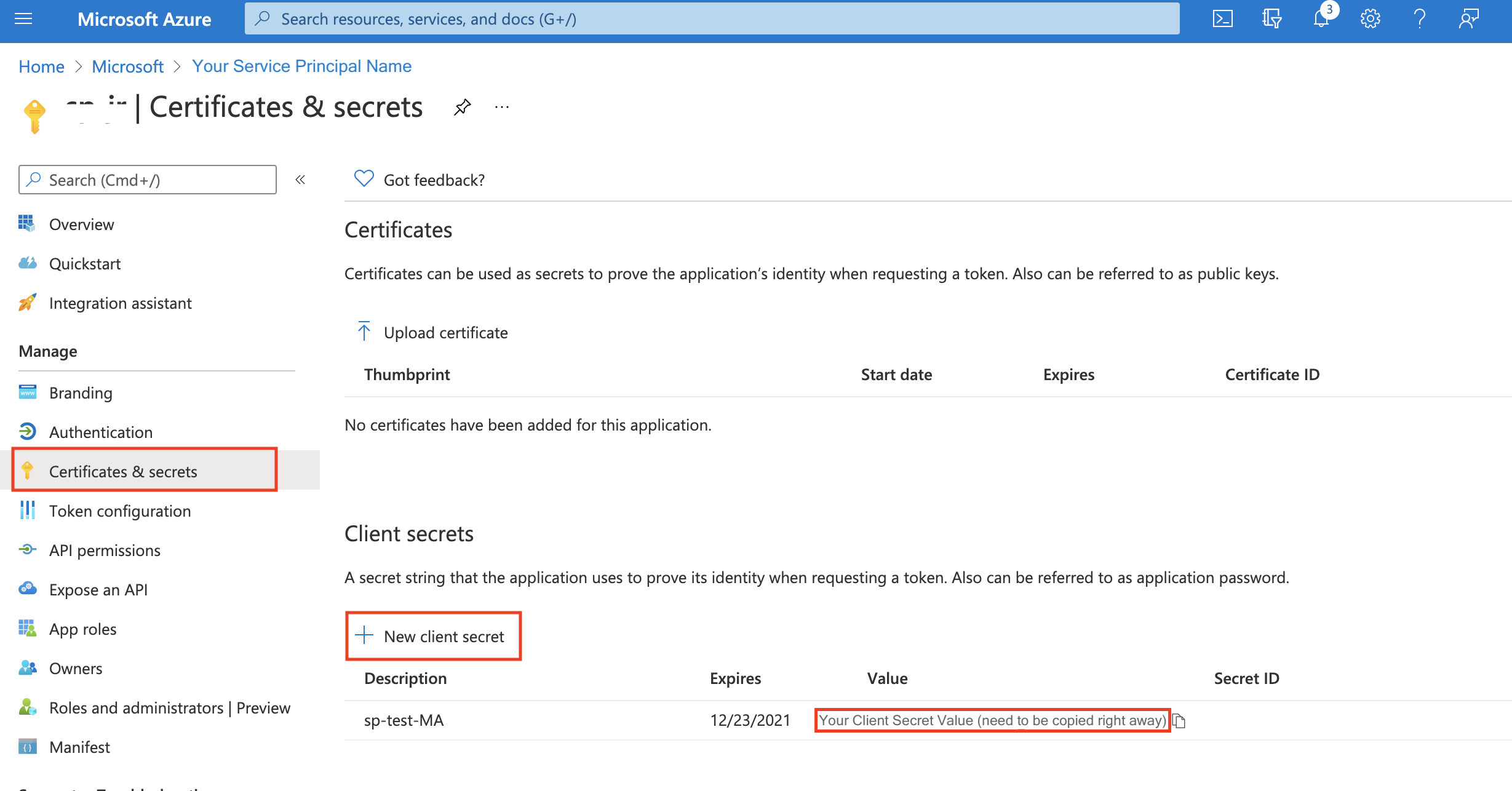

Clientgeheim: Nadat u een service-principal hebt gemaakt in Azure Portal, gaat u naar Certificaten en geheimen om een nieuw clientgeheim te maken en moet de waarde worden gebruikt zoals

Client Secretin de referentieentiteit. (Opmerking: de waarde wordt slechts eenmaal weergegeven, dus het is beter om deze ergens op te slaan.)

Service-principal uit Key Vault

Er zijn verschillende stappen voor het maken van een service-principal vanuit de sleutelkluis.

Stap 1: Maak een service-principal en ververleent deze toegang tot uw database. U kunt gedetailleerde instructies volgen in Verbinding maken met verschillende gegevensbronnen, in het maken van de sectie service-principal voor elke gegevensbron.

Nadat u een service-principal hebt gemaakt in Azure Portal, kunt u deze vinden en Client ID in Overzicht.Tenant ID De map-id (tenant) moet zich Tenant ID in configuraties van referentiesentiteit bevinden.

Stap 2: Maak een nieuw clientgeheim. Ga naar Certificaten en geheimen om een nieuw clientgeheim te maken en de waarde wordt in de volgende stappen gebruikt. (Opmerking: de waarde wordt slechts eenmaal weergegeven, dus het is beter om deze ergens op te slaan.)

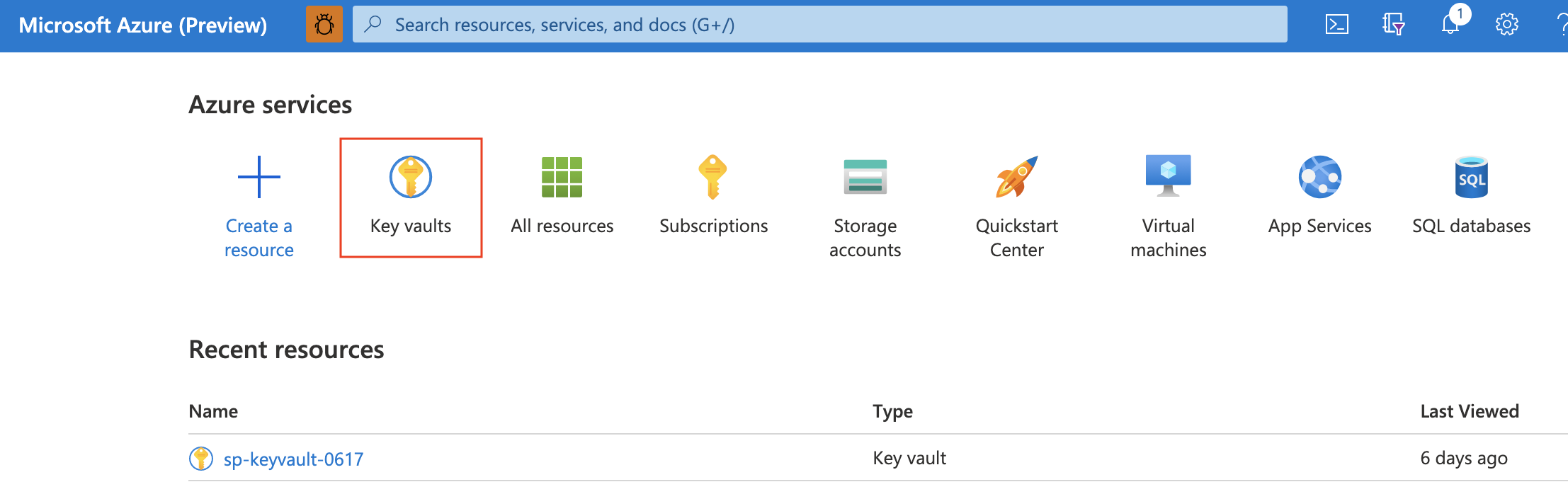

Stap 3: Een sleutelkluis maken. Selecteer sleutelkluizen in Azure Portal om er een te maken.

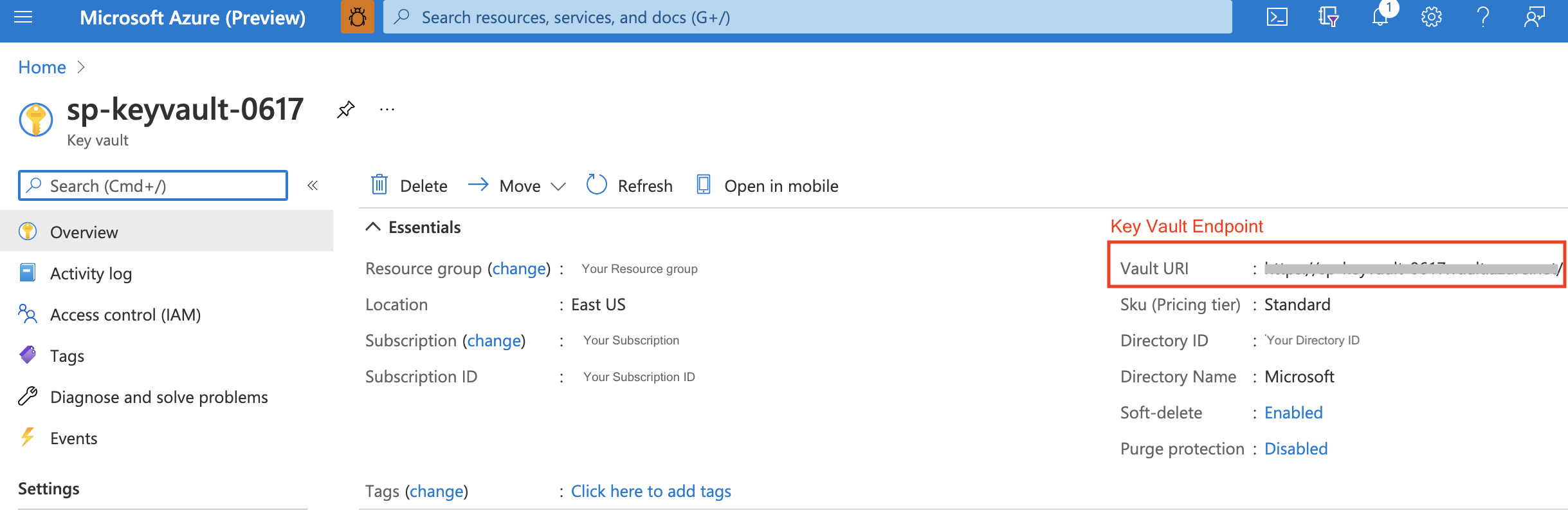

Nadat u een sleutelkluis hebt gemaakt, is de Kluis-URI de Key Vault Endpoint referentie-entiteit ma (Metrics Advisor).

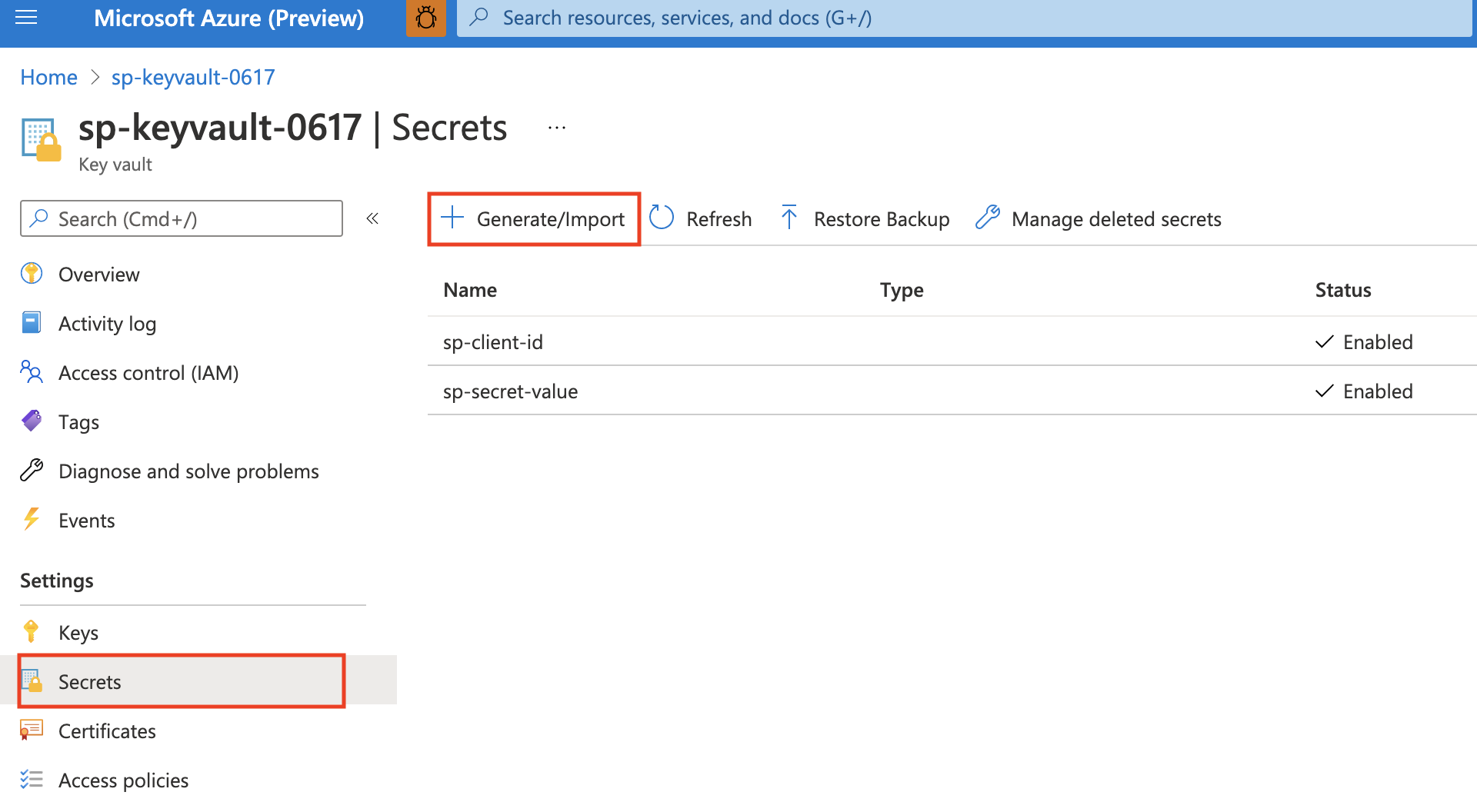

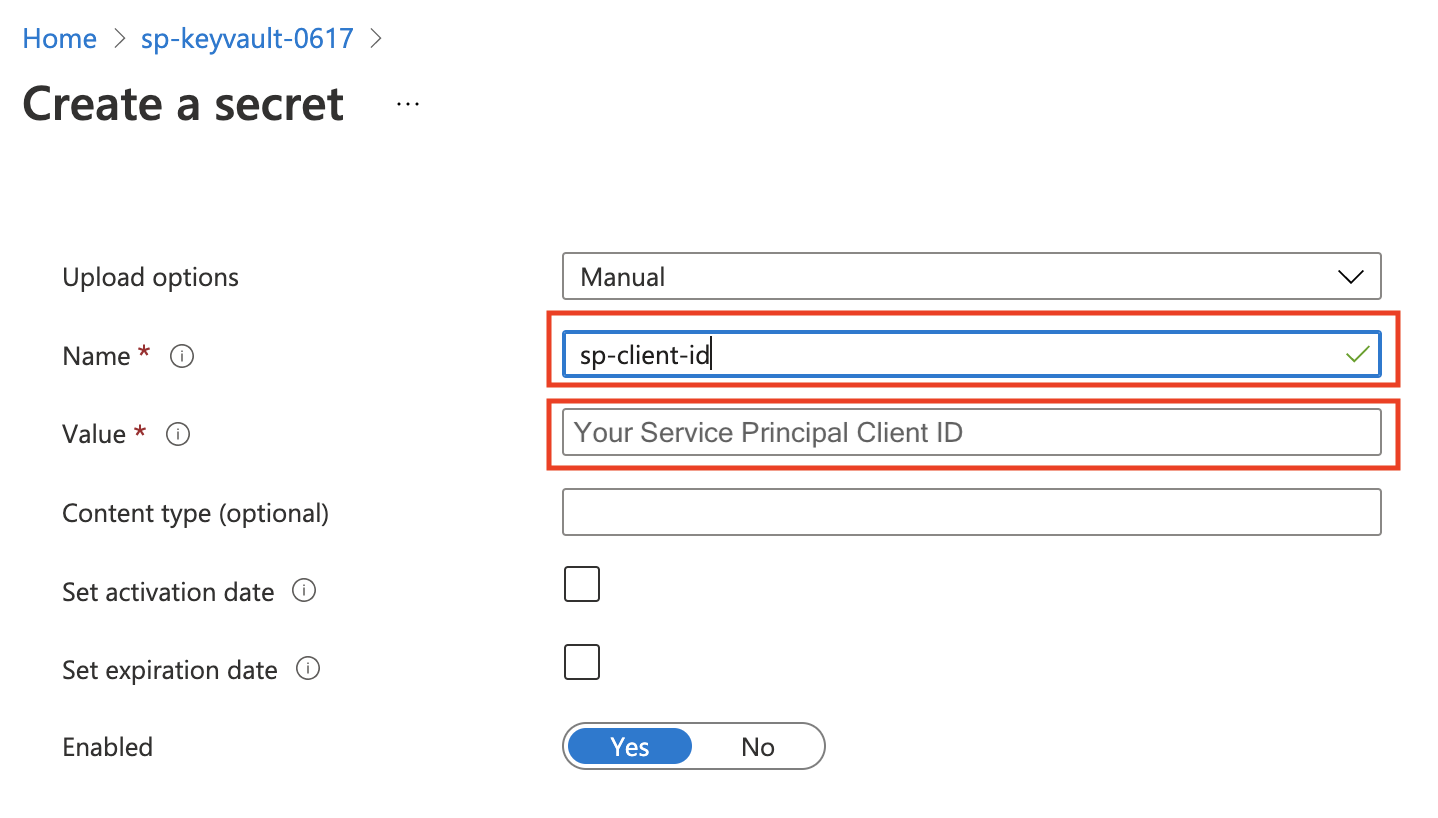

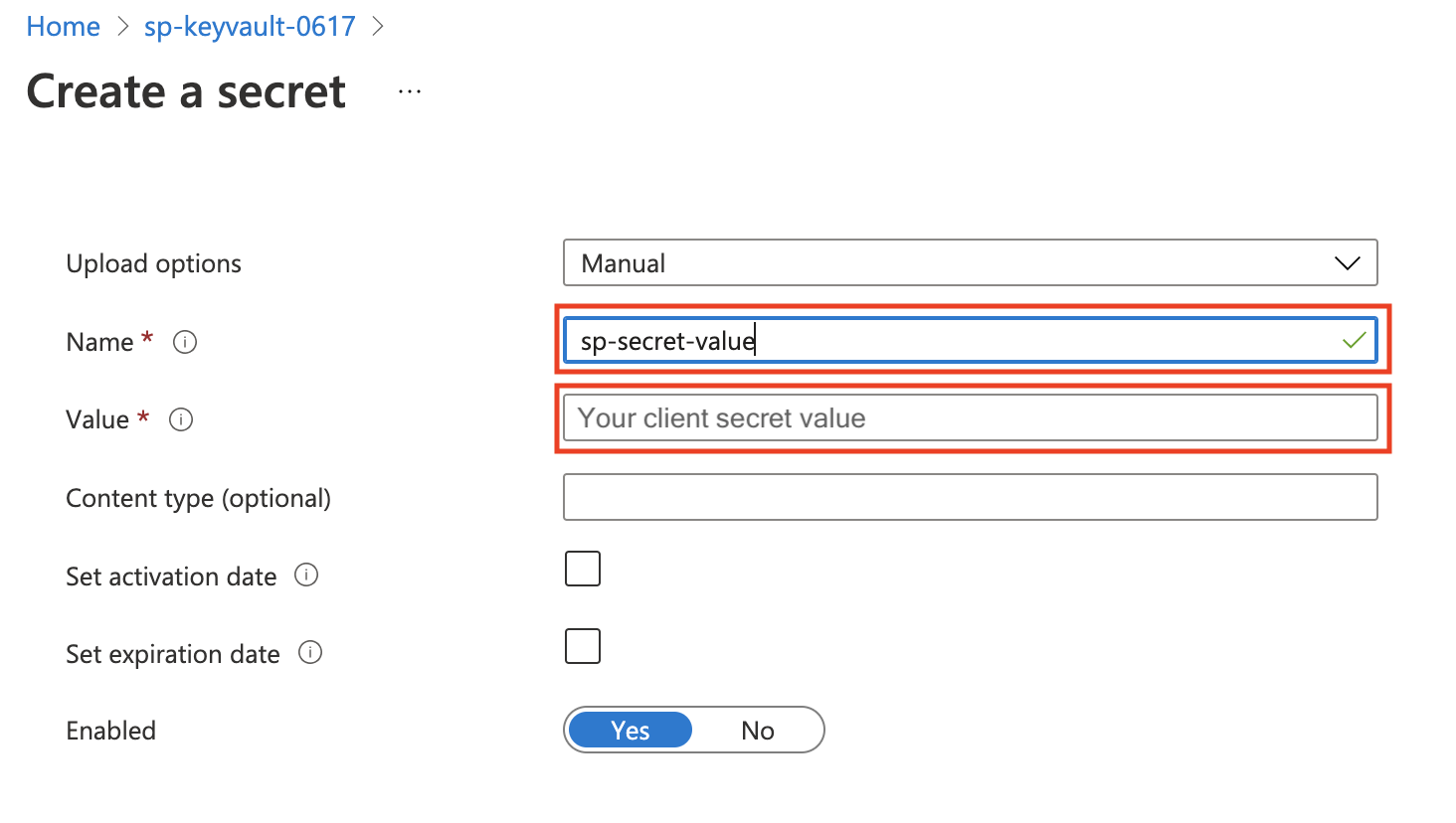

Stap 4: Geheimen maken voor Key Vault. Genereer in Azure Portal voor key vault twee geheimen in Settings-Secrets>.

De eerste is voor Service Principal Client Id, de andere is voor Service Principal Client Secret, beide naam worden gebruikt in configuraties van referentiestiteit.

Client-id van service-principal: stel een

Namevoor dit geheim in, de naam wordt gebruikt in de configuratie van de referentie-entiteit en de waarde moet uw service-principalClient IDzijn in stap 1.

Clientgeheim voor service-principal: stel een

Namevoor dit geheim in, de naam wordt gebruikt in de configuratie van de referentie-entiteit en de waarde moet uw service-principalClient Secret Valuezijn in stap 2.

Tot nu toe worden de client-id en het clientgeheim van de service-principal definitief opgeslagen in Key Vault. Vervolgens moet u een andere service-principal maken om de sleutelkluis op te slaan. Daarom moet u twee service-principals maken, één om de client-id en het clientgeheim op te slaan, die worden opgeslagen in een sleutelkluis, de andere is het opslaan van de sleutelkluis.

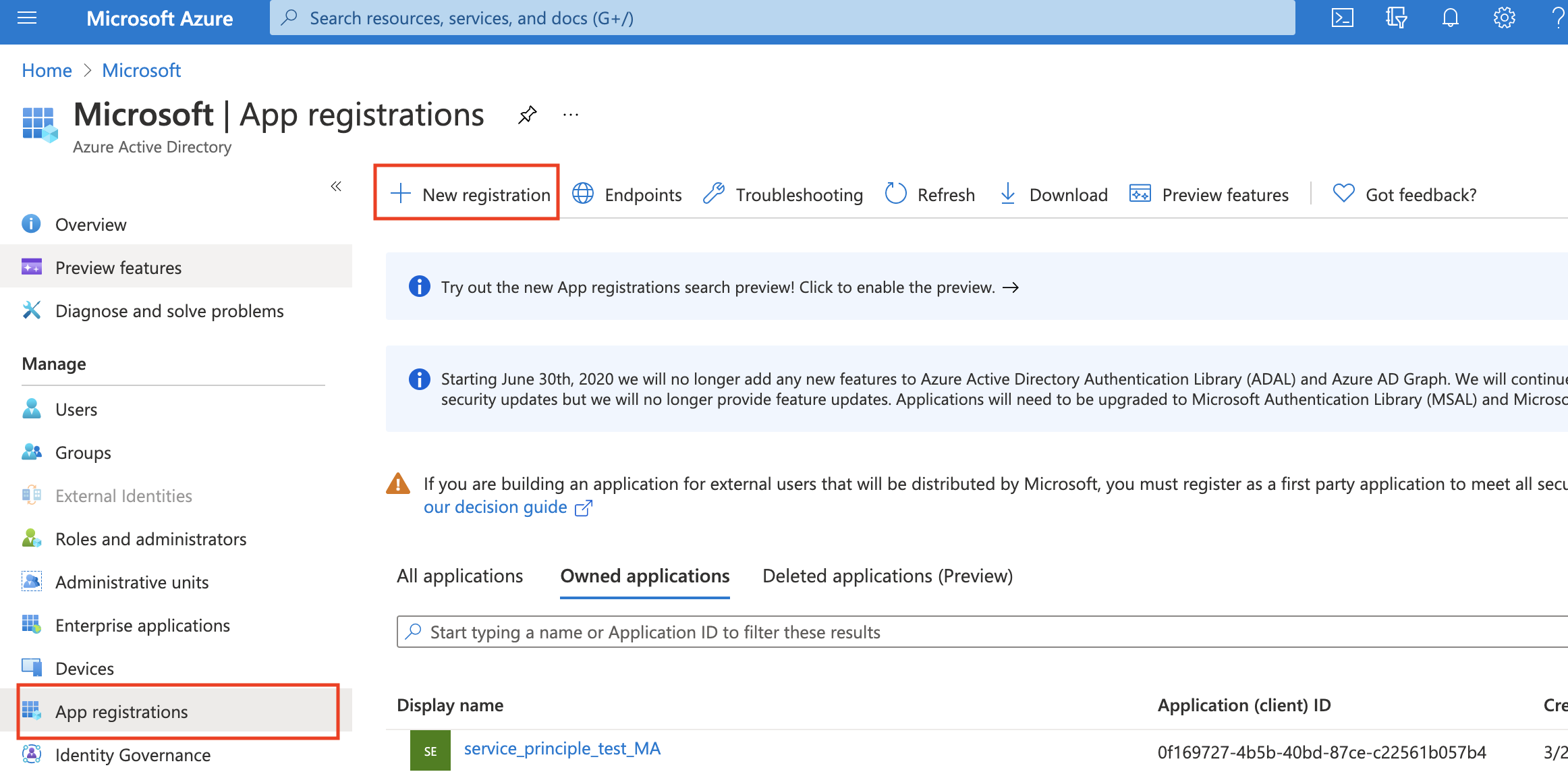

Stap 5: Maak een service-principal om de sleutelkluis op te slaan.

Ga naar De Microsoft Entra-id van Azure Portal en maak een nieuwe registratie.

Nadat u de service-principal hebt gemaakt, is de toepassings-id (client) in Overzicht de configuratie van de

Key Vault Client IDreferentie-entiteit.Maak in Manage-Certificates> &Secrets een clientgeheim door 'Nieuw clientgeheim' te selecteren. Vervolgens moet u de waarde omlaag kopiëren, omdat deze slechts één keer wordt weergegeven. De waarde bevindt zich

Key Vault Client Secretin de configuratie van de referentie-entiteit.

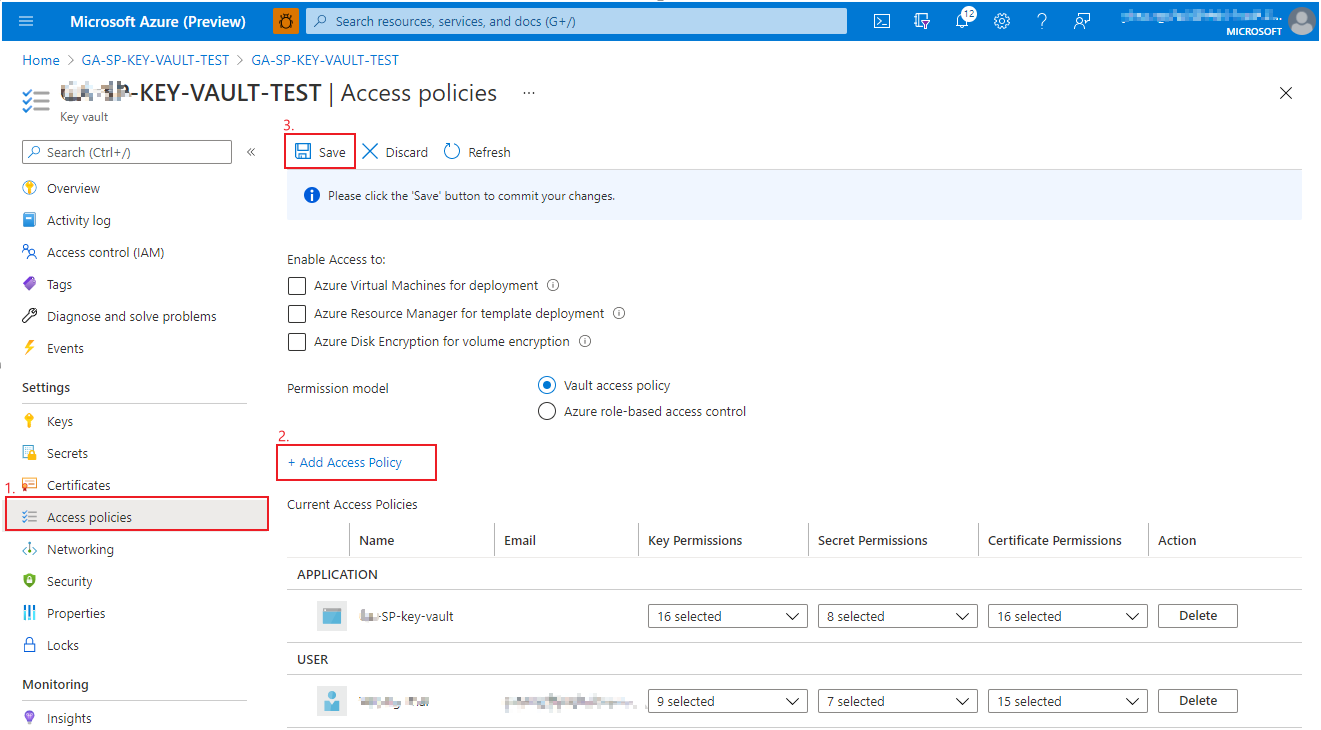

Stap 6: Service-principal toegang verlenen tot Key Vault. Ga naar de sleutelkluisresource die u hebt gemaakt, in het beleid voor instellingentoegang door 'Toegangsbeleid toevoegen' te selecteren om verbinding te maken tussen de sleutelkluis en de tweede service-principal> in stap 5 en 'Opslaan'.

Conclusie van configuraties

Om te concluderen, worden de configuraties van de referentie-entiteit in Metrics Advisor voor service-principal vanuit Key Vault en de manier om ze op te halen weergegeven in de onderstaande tabel:

| Configuratie | Hoe u deze kunt krijgen |

|---|---|

| Key Vault-eindpunt | Stap 3: Kluis-URI van sleutelkluis. |

| Tenant-id | Stap 1: Map-id (tenant) van uw eerste service-principal. |

| Key Vault-client-id | Stap 5: De toepassings-id (client) van uw tweede service-principal. |

| Key Vault-clientgeheim | Stap 5: De waarde van het clientgeheim van uw tweede service-principal. |

| Naam van service-principal-client-id | Stap 4: De geheime naam die u hebt ingesteld voor client-id. |

| Naam van clientgeheim van service-principal | Stap 4: De geheime naam die u hebt ingesteld voor de waarde van het clientgeheim. |