Beheerde identiteiten voor taalbronnen

Beheerde identiteiten voor Azure-resources zijn service-principals die een Microsoft Entra-identiteit en specifieke machtigingen voor door Azure beheerde resources maken. Beheerde identiteiten zijn een veiligere manier om toegang te verlenen tot opslaggegevens en om de vereiste voor het opnemen van sas-tokens (Shared Access Signature) te vervangen door uw bron- en doelcontainer-URL's.

U kunt beheerde identiteiten gebruiken om toegang te verlenen tot elke resource die ondersteuning biedt voor Microsoft Entra-verificatie, inclusief uw eigen toepassingen.

Als u toegang wilt verlenen tot een Azure-resource, wijst u een Azure-rol toe aan een beheerde identiteit met behulp van op rollen gebaseerd toegangsbeheer van Azure (

Azure RBAC).Er zijn geen extra kosten verbonden aan het gebruik van beheerde identiteiten in Azure.

Belangrijk

Wanneer u beheerde identiteiten gebruikt, neemt u geen SAS-token-URL op met uw HTTP-aanvragen. Uw aanvragen mislukken. Als u beheerde identiteiten gebruikt, wordt de vereiste voor het opnemen van sas-tokens (Shared Access Signature) vervangen door uw bron- en doelcontainer-URL's.

Als u beheerde identiteiten wilt gebruiken voor taalbewerkingen, moet u uw taalresource maken in een specifieke geografische Azure-regio, zoals VS - oost. Als uw taalresourceregio is ingesteld op Globaal, kunt u geen verificatie van beheerde identiteiten gebruiken. U kunt echter nog steeds SAS-tokens (Shared Access Signature) gebruiken.

Vereisten

U hebt de volgende resources nodig om aan de slag te gaan:

Een actief Azure-account. Als u nog geen account hebt, kunt u een gratis account aanmaken.

Een Azure AI Language-resource met één service die is gemaakt op een regionale locatie.

Een kort begrip van op rollen gebaseerd toegangsbeheer van Azure (

Azure RBAC) met behulp van Azure Portal.Een Azure Blob Storage-account in dezelfde regio als uw taalresource. U moet ook containers maken om uw blobgegevens in uw opslagaccount op te slaan en te organiseren.

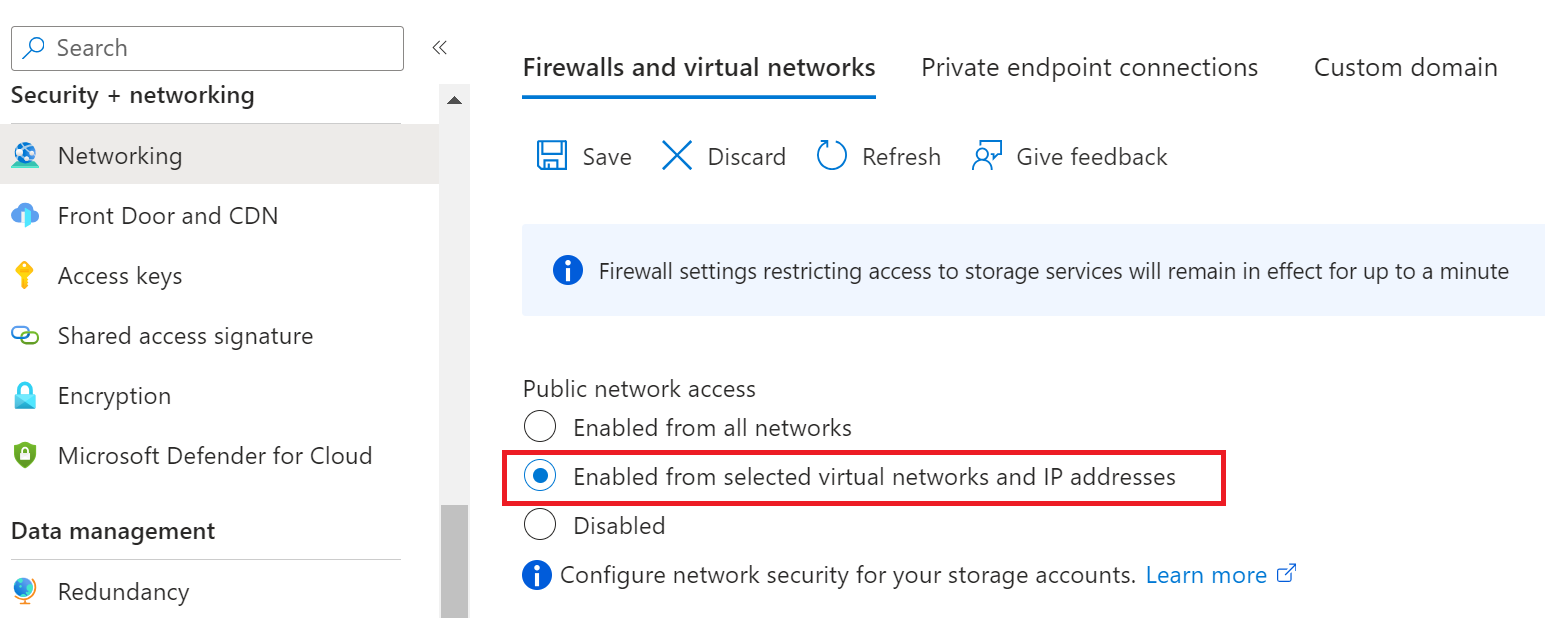

Als uw opslagaccount zich achter een firewall bevindt, moet u de volgende configuratie inschakelen:

Ga naar Azure Portal en meld u aan bij uw account.

Selecteer uw opslagaccount.

Selecteer Netwerken in de groep Beveiliging en netwerken in het linkerdeelvenster.

Selecteer op het tabblad Firewalls en virtuele netwerken de optie Ingeschakeld in geselecteerde virtuele netwerken en IP-adressen.

Schakel alle selectievakjes uit.

Zorg ervoor dat Microsoft-netwerkroutering is geselecteerd.

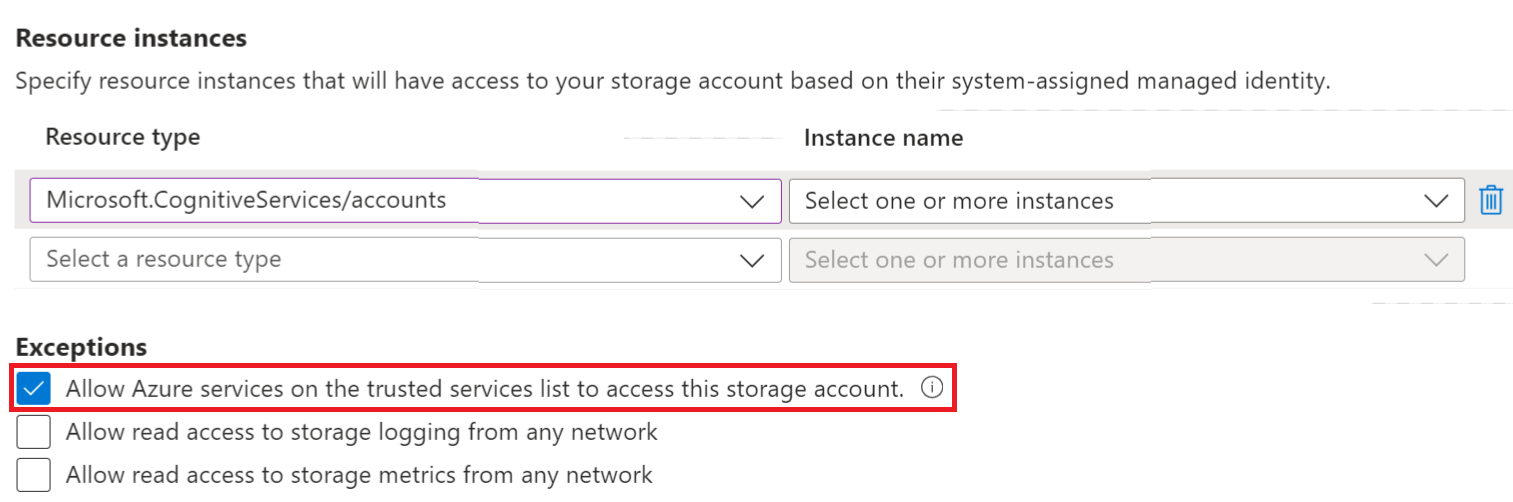

Selecteer in de sectie Resource-exemplaren Microsoft.CognitiveServices/accounts als het resourcetype en selecteer uw taalresource als de naam van het exemplaar.

Zorg ervoor dat het selectievakje Azure-services toestaan in de lijst met vertrouwde services voor toegang tot dit opslagaccount is ingeschakeld. Zie Azure Storage-firewalls en virtuele netwerken configureren voor meer informatie over het beheren van uitzonderingen.

Selecteer Opslaan.

Notitie

Het kan tot vijf minuten duren voordat de netwerkwijzigingen zijn doorgegeven.

Hoewel netwerktoegang nu is toegestaan, heeft uw taalresource nog steeds geen toegang tot de gegevens in uw opslagaccount. U moet een beheerde identiteit maken voor en een specifieke toegangsrol toewijzen aan uw taalresource.

Toewijzingen van beheerde identiteiten

Er zijn twee typen beheerde identiteiten: door het systeem toegewezen en door de gebruiker toegewezen. Documentvertaling ondersteunt momenteel door het systeem toegewezen beheerde identiteit:

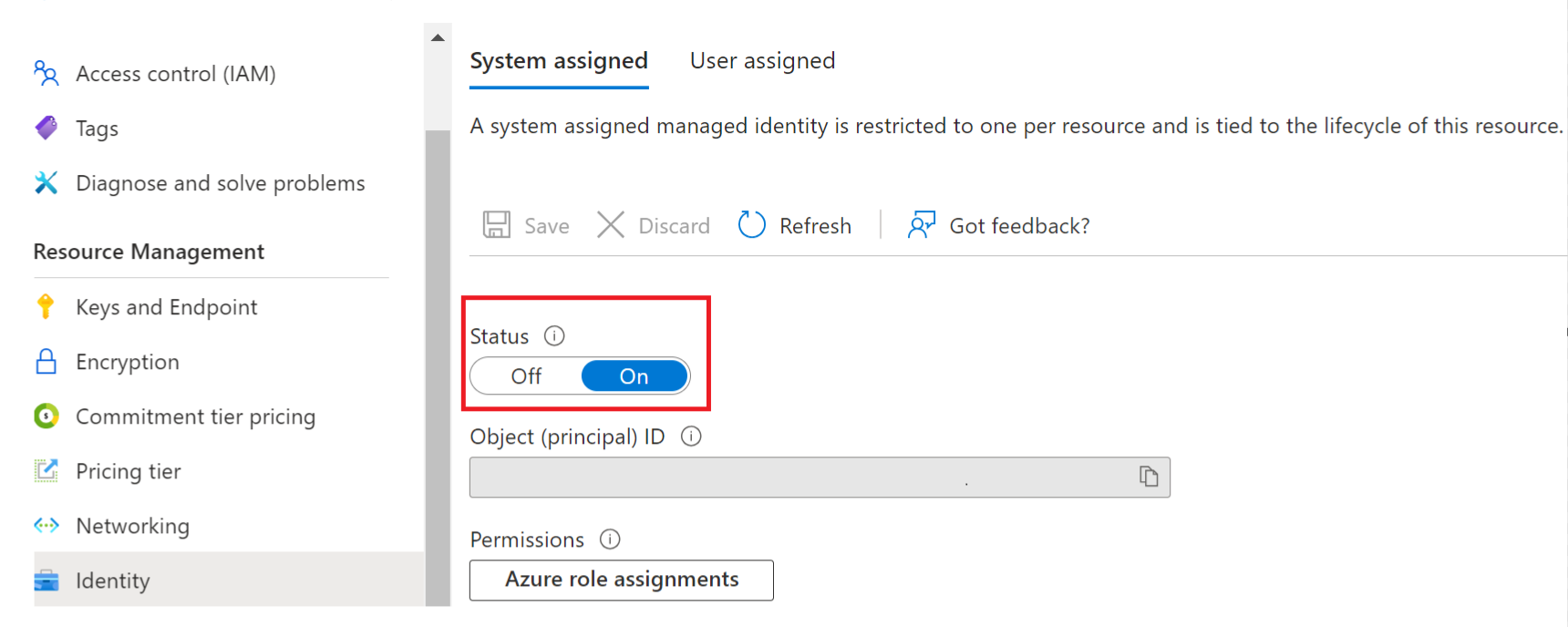

Een door het systeem toegewezen beheerde identiteit wordt rechtstreeks ingeschakeld op een service-exemplaar. Deze functie is niet standaard ingeschakeld; u moet naar uw resource gaan en de identiteitsinstelling bijwerken.

De door het systeem toegewezen beheerde identiteit is gedurende de gehele levenscyclus gekoppeld aan uw resource. Als u uw resource verwijdert, wordt de beheerde identiteit ook verwijderd.

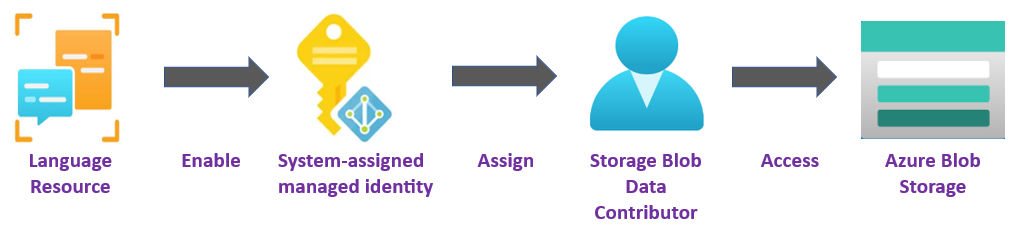

In de volgende stappen schakelen we een door het systeem toegewezen beheerde identiteit in en verlenen we uw taalresource beperkte toegang tot uw Azure Blob Storage-account.

Een door het systeem toegewezen beheerde identiteit inschakelen

U moet de taalresource toegang verlenen tot uw opslagaccount voordat u blobs kunt maken, lezen of verwijderen. Zodra u de taalresource hebt ingeschakeld met een door het systeem toegewezen beheerde identiteit, kunt u op rollen gebaseerd toegangsbeheer vanAzure RBAC Azure () gebruiken om taalfuncties toegang te geven tot uw Azure-opslagcontainers.

Ga naar Azure Portal en meld u aan bij uw account.

Selecteer uw taalresource.

Selecteer Identiteit in de groep Resourcebeheer in het linkerdeelvenster. Als uw resource is gemaakt in de globale regio, is het tabblad Identiteit niet zichtbaar. U kunt nog steeds SAS-tokens (Shared Access Signature) gebruiken voor verificatie.

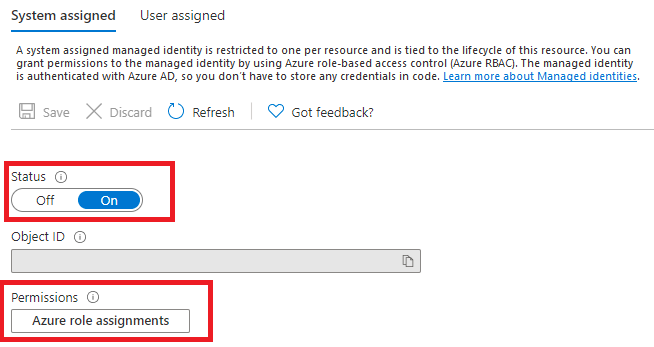

Schakel op het tabblad Door systeem toegewezen de wisselknop Status in.

Belangrijk

Door de gebruiker toegewezen beheerde identiteiten voldoen niet aan de vereisten voor het opslagaccountscenario voor batchverwerking. Zorg ervoor dat je een door het systeem toegewezen beheerde identiteit inschakelt.

Selecteer Opslaan.

Opslagaccounttoegang verlenen voor uw taalresource

Belangrijk

Als u een door het systeem toegewezen beheerde identiteit wilt toewijzen, hebt u Microsoft.Authorization/roleAssignments/write-machtigingen nodig, zoals Eigenaar of Beheerder voor gebruikerstoegang in het opslagbereik voor de opslagresource.

Ga naar Azure Portal en meld u aan bij uw account.

Selecteer uw taalresource.

Selecteer Identiteit in de groep Resourcebeheer in het linkerdeelvenster.

Selecteer onder Machtigingen Azure-roltoewijzingen:

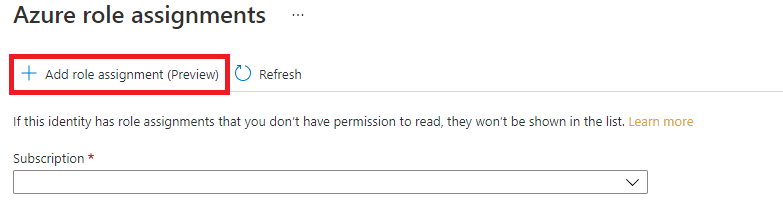

Kies op de pagina Azure-roltoewijzingen die zijn geopend uw abonnement in de vervolgkeuzelijst en selecteer vervolgens + Roltoewijzing toevoegen.

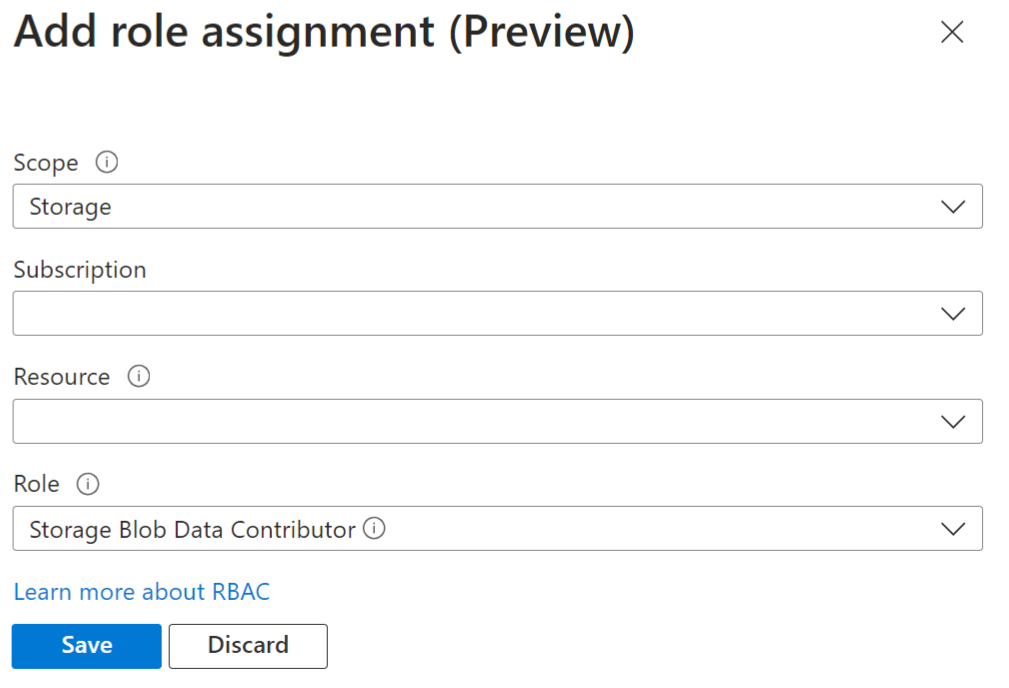

Wijs vervolgens de rol Inzender voor opslagblobgegevens toe aan uw Taalserviceresource. De rol Inzender voor opslagblobgegevens geeft taal (vertegenwoordigd door de door het systeem toegewezen beheerde identiteit) lees-, schrijf- en verwijdertoegang tot de blobcontainer en -gegevens. Vul in het pop-upvenster Roltoewijzing toevoegen de velden als volgt in en selecteer Opslaan:

Veld Waarde Scope Opslag. Abonnement Het abonnement dat is gekoppeld aan uw opslagresource. Resource De naam van uw opslagresource. - Rol Inzender voor Opslagblobgegevens.

Nadat het bevestigingsbericht voor roltoewijzing toegevoegd wordt weergegeven, vernieuwt u de pagina om de toegevoegde roltoewijzing te zien.

Als u de nieuwe roltoewijzing niet meteen ziet, wacht u en vernieuwt u de pagina opnieuw. Wanneer u roltoewijzingen toewijst of verwijdert, kan het tot 30 minuten duren voordat wijzigingen van kracht worden.

HTTP-aanvragen

Een systeemeigen bewerkingsaanvraag voor de documenttaalservice wordt via een POST-aanvraag verzonden naar uw taalservice-eindpunt.

Met een beheerde identiteit en

Azure RBAChoeft u geen SAS-URL's meer op te nemen.Als dit lukt, retourneert de POST-methode een

202 Acceptedantwoordcode en maakt de service een aanvraag.De verwerkte documenten worden weergegeven in uw doelcontainer.